作为学习网安的学生,是必须要有一定基础的计算机网络相关知识。

虽然我作为网络空间安全科班生,但是学起来还真是吃力,所以我决定在CSDN记录和分享我的日常学习,如果有大佬赏脸看了我的博客,有发现错误的话请毫不留情地指出!

我今天要分享的是学习防火墙技术,用到的软件是eNSP,wireshark,VirtualBox,WinPcap。官网下载eNSP跟另外的三个工具是配套一起下载的。

https://www.downza.cn/soft/343204.html

第一步:设置一个拓扑结构,把IP地址,子网掩码等信息配置好,因为图中的周边4台设备都通过同一台交换机进行通信,所以这里的设备可以不配置网关。

简单配置好后是可以ping 通的。

简单配置好后是可以ping 通的。

第二步:在服务器上配置DNS,http,ftp等服务。

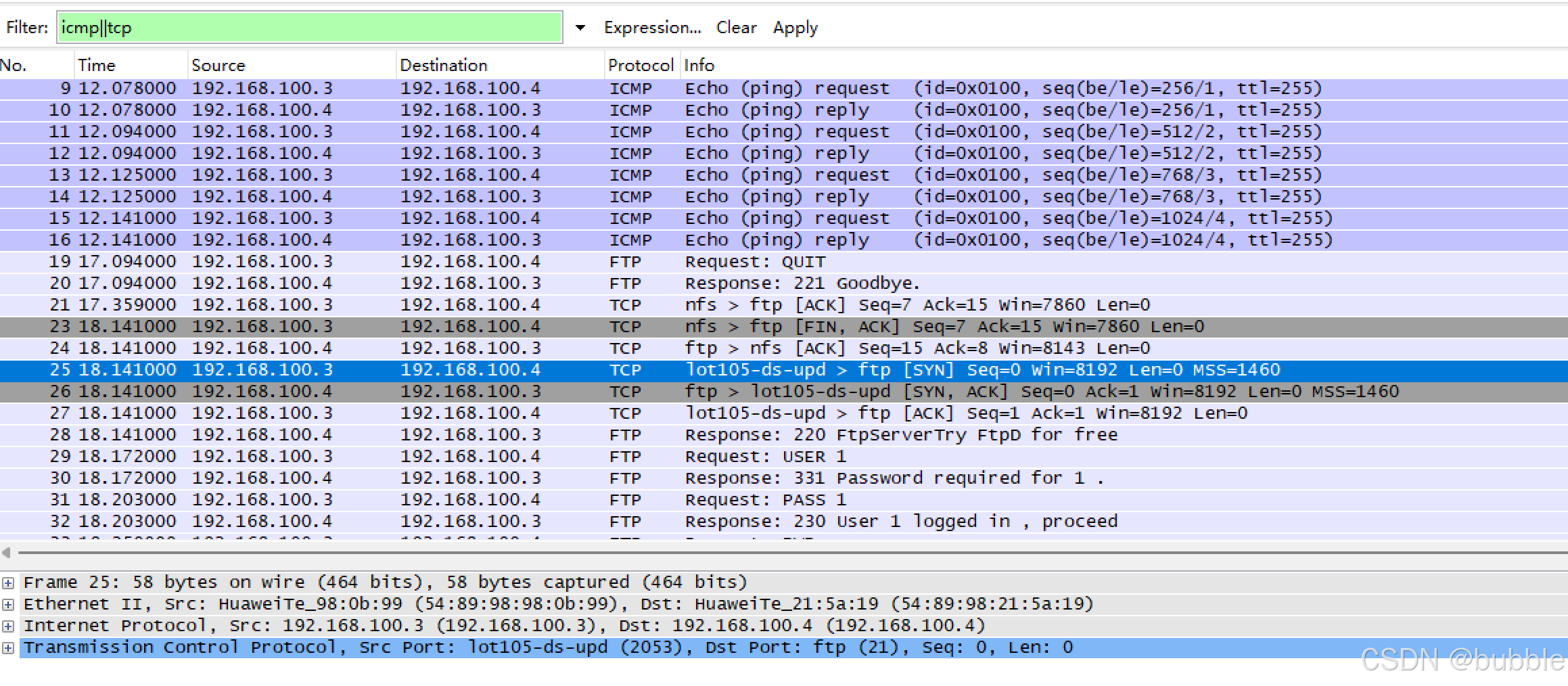

在client客户机获取相关服务,用wireshark在节点抓包,过滤出需要的数据包类型。

这里仅对TCP包进行分析。看到54,55,56 号数据包,就是TCP3次握手。

-

第54号数据包:源IP地址为192.168.100.3,目的IP地址为192.168.100.4,源端口为TCP的2055端口,目的端口为HTTP的80端口,标志位为[SYN],这是三次握手的第一步,客户端向服务器发送SYN请求以建立连接。

-

第55号数据包:源IP地址为192.168.100.4,目的IP地址为192.168.100.3,源端口为HTTP的80端口,目的端口为TCP的2055端口,标志位为[SYN, ACK],这是三次握手的第二步,服务器收到SYN请求后,向客户端发送SYN-ACK响应,表示同意建立连接。

-

第56号数据包:源IP地址为192.168.100.3,目的IP地址为192.168.100.4,源端口为TCP的2055端口,目的端口为HTTP的80端口,标志位为[ACK],这是三次握手的第三步,客户端收到服务器的SYN-ACK响应后,向服务器发送ACK确认,完成三次握手过程

通过分析数据包,可以分析出流量异常的情况,例如:

1.观察三次握手的完成度:如果TCP三次握手未能正常完成,例如服务器没有回复SYN/ACK包,而是回复了一个ACK。这种情况有可能是有人用了半连接扫描端口开放情况。

2.重传和重复ACK重传:在分析流量时,如果发现重传和重复ACK的数量较多,这可能表明存在网络拥塞或连接问题。

3.SYN Flood攻击:一种常见的拒绝服务攻击,攻击者发送大量的SYN请求,消耗服务器上的半连接队列,使得正常的用户连接请求无法被响应。

今天的学习到此结束,每天积累一点点,汇聚成一大点。加油吼吼!

712

712

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?