最近遇到一个粉丝小友问我有关私有VLAN的问题,老杨想着,也还没仔细在公众号科普过,今晚就展开来讲讲。

打个比方,5000个主机连在运营商交换机上,运营商把这些主机放在同一个VLAN里。这里就有一个非常大的安全隐患:

其中任意一台主机冒充网关,其它主机出网流量就被假冒网关劫持了。

运营商把每个主机放在一个独一无二的VLAN里,可以杜绝ARP欺骗。但是却没有那么多VLAN,毕竟VLAN最大值也不过4096。

其实,用户主机只要能ARP广播发现网关的MAC地址,进而和网关通信,就可以与整个Internet通信,因为网关是连在Internet上的。

怎么才能让主机只能ARP广播发现网关的MAC地址,从而杜绝ARP欺骗攻击,同时又最大程度减少VLAN的使用数量?

这个解决方案的名字就叫“私有VLAN”。

关于VLAN这个部分,我也曾在每天5分钟 | 网工交换基础(3)VLAN原理里科普过,想要详细学习这个部分的内容,其实,在思科CCNA或是华为HCIA课程当中,都是有非常详细生动的讲解。

有兴趣的小友可以多去了解一下。

01 什么是私有VLAN?

私有VLAN(英文:Private VLAN),也常被叫做专用VLAN,是一种电脑网络技术,它包含被限制的交换机端口,使得它们只能与给定的“上行链路”(uplink)通信。

受限(restricted)端口称为“私有端口”,每个专用VLAN通常包含许多私有端口和单个上行链路。上行链路通常是连接到路由器、防火墙、服务器、提供商网络或类似中心资源的端口。

在日常工作中,一间办公室的同事电脑与电脑之间不会互相通信,或者办公室内部的计算机和外部服务器之间不能之间进行交互,一般情况下所有的流量都会经过内网外部的网关,由它进行处理。

下面的示例显示了通信通过网关服务器(无论是内部部署还是组织外部)进行的几种场景,这些服务器托管我们打算使用的服务:

这些图都显示了流量通过上行链路连接而不是直接到达目标主机,这表明与同一子网上的主机直接通信的能力通常不是必需的,而是一种负担。

02 广播域

第 2 层交换机允许连接到其端口的设备在数据链路层直接相互通信,也就是说,不需要路由器或防火墙等中间设备。

因此,同一个 VLAN 上的主机被称为共享同一个广播域。

这也意味着它们的流量通常不会被分析,也不会在一台设备受到威胁时被阻止,在这种情况下,受感染的主机自由感染或攻击同一网段上的其他机器。

有多种技术来防止或减轻此类行为,例如 NAC、内联探测。

03 网络分割

在一个组织内,通常将公司的不同部门分开,以便将一个部门(即财务)的主机与另一个部门(即营销)的主机分开。

这种分离的原因是多方面的:

(1)只需查看其 IP 子网即可轻松识别主机属于哪个组

(2)当主机离开其子网到达其网络外的另一台设备时,它需要通过一个中间节点,例如路由器或防火墙,这样方便引入流量限制规则。

虽然这种分离适用于网络的不同部门,但如果你想阻止同一 VLAN 中主机之间的流量,怎么办?

从之前的例子中可以看到,你通常不需要这些主机相互访问,并且宁愿避免这种情况。

由于共享广播域的特性,主机可以直接通信,不需要中间设备,因此解决方案是通过激活Private VLAN配置,指示底层交换机修改和限制特定VLAN内的流量。

04 专用 VLAN

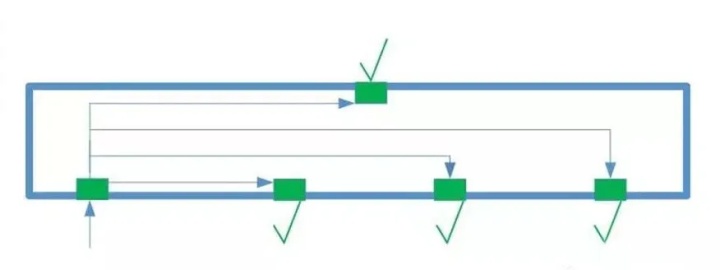

在正常情况下,交换机允许流量从一个端口流向同一 VLAN 内的任何其他端口,如下例所示:

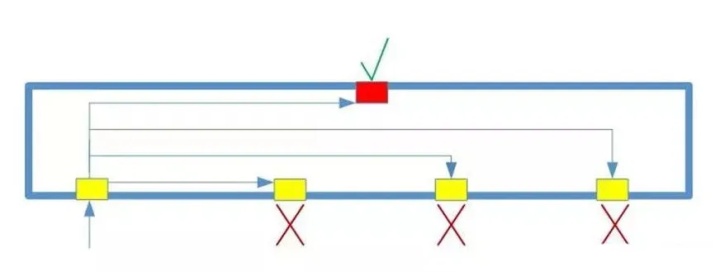

如果现在我们将 VLAN 配置为 PRIVATE,我们可以看到流量将不再从一个端口流向其他端口:

当然这种情况用处不大,我们还是需要一个端口来接收我们的流量。

通常这是我们本地网关连接的端口,它被命名为混杂端口:

虽然混杂端口能够从私有 VLAN 中的所有其他端口(称为隔离端口)接收流量,但这些端口将无法相互发送流量:

如前所述,相同的隔离端口将继续向混杂端口发送和接收流量:

为了更好地理解专用 VLAN 背后的操作,你就要理解所涉及到的专业术语。

隔离端口

仅允许来自这些端口的流量流向混杂端口,没有流量可以从一个隔离端口流向另一个隔离端口,从而防止任何尝试从一个主机到同一 VLAN 中的另一台主机进行通信,在我们的图表中,我们用黄色标记指示这些端口。

混杂端口

这是唯一能够将流量发送到隔离端口的端口,由于隔离端口无法相互发送流量,因此它们接收的唯一流量是来自该端口的流量。在我们的图表中,我们用红色标记指示此端口。

公共端口

加入到公共vlan中的端口称为公共端口,在我们的图表中,我们用蓝色标记表示这些端口。

示例 1,隔离端口:

在下图中,我们可以看到连接到传统 VLAN 的主机

流量可以从一台主机自由移动到另一台主机,再到网关,以便能够到达外部子网。

一旦我们将 VLAN 配置为私有,主机之间的流量就会被阻止。

为了提供到 VLAN 的外部连接,我们将一个端口配置为混杂并连接本地 GW:

因此,Hosts 之间根本无法相互访问,但它们只能访问其 VLAN 之外的服务。

示例 2:

现在假设 VLAN 中有一组主机仍然需要相互通信,这些可能是共享一个本地文件夹的两台主机,由于某种原因无法将其移动到中央服务器。

虽然仍然希望保护这些主机免受 VLAN 中的其他设备的影响,但还需要允许它们直接相互访问以及能够访问混杂端口以离开子网。

通过将连接到这两个特定主机的端口配置为公共端口,允许在这两个端口和混杂端口之间进行流量流动,不会有来自或流入隔离端口的流量。

从交换机的角度来看,需要区分从混杂端口进入的流量和通过隔离端口进入的流量。

这是通过定义两个不同的 VLAN 获得的,一个主 VLAN 将识别从混杂端口进入的流量,而辅助 VLAN 将代表从隔离端口进入的流量。

随着安全性成为每个公司越来越重要的因素,私有 VLAN 提供了一种快速而简单的解决方案来增加主机之间的隔离。

这种方法可以应用于访客网络,以及大多数访问网络,甚至是配备物理服务器的小型数据中心。

通过在同一交换机中添加多个主从 VLAN,甚至通过将私有 VLAN 概念扩展到其他设备以获得分布式概念,可以进一步丰富该概念。

如今,私有 VLAN 的应用也出现在采用宏分段等技术的 VXLAN 网络中,从而支持零信任等复杂的安全选项。

整理:老杨丨8年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

私有VLAN(Private VLAN)是一种网络技术,用于限制同一VLAN内主机间的直接通信,防止ARP欺骗,同时减少VLAN使用。通过混杂端口,主机可以与网关通信但不能直接与其他主机交互,提高了网络安全性。私有VLAN在需要隔离内部流量但允许特定通信的情景下尤其有用,例如在不同部门或访客网络之间。网络分割和广播域的概念也在其中起着关键作用。

私有VLAN(Private VLAN)是一种网络技术,用于限制同一VLAN内主机间的直接通信,防止ARP欺骗,同时减少VLAN使用。通过混杂端口,主机可以与网关通信但不能直接与其他主机交互,提高了网络安全性。私有VLAN在需要隔离内部流量但允许特定通信的情景下尤其有用,例如在不同部门或访客网络之间。网络分割和广播域的概念也在其中起着关键作用。

175

175

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?