论文

Xu Y , Liu Y . DDoS attack detection under SDN context[C]// IEEE INFOCOM 2016 - IEEE Conference on Computer Communications. IEEE, 2016.

0 Abstract

软件定义网络(Software Defined Networking, SDN)已经成为了一种新的网络管理平台,集中式的控制框架提供了很多新的机会。而网络管理中的检测一直是一项重要任务,而如何快速检测精确检测DDoS攻击是一项重要的挑战。本篇论文提出了一种利用SDN流量监测能力的方法,我们的方法利用了整个SDN网络的可用测量资源来自适应地平衡攻击检测的覆盖范围和粒度。通过实验,我们证明了方法可以通过使用有限次的流量监测规则来快速定位潜在的DDoS攻击者和受害者。

1 Introduction

通过使用SDN,网络的admins可以灵活地在任何可控交换机安装流规则,只要其具有足够的三态内容寻址存储器(Ternary Content addressable memory, TCAM)。在当前的Openflow规则中,每个流规则中都有数据包计数字段和字节计数字段。如果流规则与数据包匹配,则该规则的数据包计数和字节技术字段将相应增加。

DDoS (Distributed denial-of-service, DDoS) 攻击是集中多个攻击者的流量,以压倒性的流量优势使得受害者无法使用在线服务。近几年,DDoS出现的频率越来越高。因此,如何快速有效得检测DDoS攻击成为一个重要的问题。因为DDoS攻击者分布于整个网络中,因此有效的DDoS检测需要整个网络的监控。为了及时发现和缓解,DDoS检测还应对流量异常做出快速的应对反应。SDN中央控制器可以快速快速安装和调整所有交换机上的测量规则,这使得SDN成为DDoS检测的理想平台。此外,在检测到DDoS攻击者后,SDN控制器可以立即安装阻止规则并消除攻击流量,进一步提高DDoS攻击的缓解能力。

当前的DDoS攻击有很多形式,例如消耗计算资源,中断配置信息等,对于不同类型的DDoS攻击,这里有不同的DDoS攻击检测方法。在本工作中,我们关注如何检测大流量的DDoS攻击,即超过数千名攻击者传输数据包,以耗尽受害者的访问带宽。此外,以前的研究表明,流量偏差/不对称是DDoS攻击的另一个重要特征。在DDoS攻击中,通常受害者服务器的流入和流出流量存在巨大的差异。但是如果我们仅仅考虑流量而不观察两个方向的的差异,我们可能错误地将正常的大的流量标记为DDoS攻击流。

SDN交换机使用TCAM作为查询内存,因为其快速的查找能力。但是TCAM非常昂贵且耗电,所以每一个SDN交换机的TCAM大小非常有限。当代SDN交换机只能存储大约3000条规则,同时无法以高的IP细粒度记录整个网络的流统计信息,因此,为了利用SDN来检测DDoS攻击,我们应该解决以下的两个问题:

- 如何获得流的速率和流速率的偏差/不对称特征以实现高精度检测。

- 如何协同使用所有交换机上可用的有限TCAM来监管整个网络。

为了解决第一个问题,对于每个可能存在受害者的IP范围,我们必须安装一对规则来获取进入和流出该范围的流。并且我们需要确保这对规则的范围粒度一致。

而对于第二个问题,我们需要协调所有交换机上放置的监控规则,以有效利用整个网络中可用的所有TCAM来最大化检测范围和最小化检测粒度。

我们提出了一种自适应动态找到潜在的受害者和攻击者的IP范围,并缩小正常的IP范围。此外,我们提出了一个Sequential方法和Concurrent方法来检测受害者和攻击者。最后,我们通过实验评估了方法,展示了其优点及潜在的缺陷。

2 related work

略

3 System Overview

一般来说,DDoS攻击防御主要包含两个部分:受害者检测程序和检测后程序,我们将在下面详细描述:

受害者检测的目的是快速准确地检测DDoS攻击的受害者。如引言所述,正确识别DDoS攻击受害者的关键是共同考虑流量特征和流量不对称的特征。

为了获得这两个特征,对于每一个潜在的受害者IP,我们应该有相应的测量规则来记录到达该IP的总流量以及流出该IP的总流量。因为TCAM大小有限,我们无法为对整个网络中所有的独立IP地址安装上述的测量规则。因此,最初我们只能观察一个IP范围内流量和流量不对称的特征。如果我们发现该IP范围存在潜在的DDoS攻击,我们将自适应地检测更具体的受害者IP范围。

否则,我们将自适应地缩小以节省TCAM大小来检测其他潜在的受害者IP范围。由于TCAM大小限制,如果TCAM大小并不够大,我们可能永远找不到准确的受害者IP地址。当找到最小的可能存在受害者的IP范围时,受害者检测程序结束。

另一个程序则是检测后程序,有两个方法可以对检测到的DDoS攻击做出反应。一种方法是被动处理,例如,联系受害者并让他迁移正常服务到新的IP,但是迁移处理通常需要花费很多时间并且浪费服务器资源。另一个方法则是主动处理,例如,网络管理员找到攻击者IP地址,并在Openflow交换机中安装规则并drop掉从攻击者发送到受害者的数据包。与受害者检测程序相同,攻击者检测同样是自适应的,这种方式也是本篇论文所研究的,我们称为攻击者检测程序。

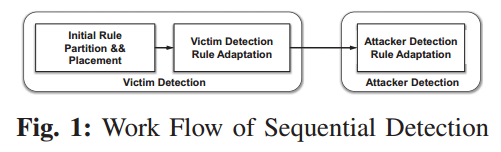

上述两种检测程序可以顺序执行或者并发执行,这将导致两种不同的检测方法。我们将在下面两节中进行详细讨论。

4 顺序执行

A. 受害者检测

1)初始化规则放置:

最初,如果我们不知道DDoS攻击是否发生及包含受害者的IP范围,DDoS检测系统需要监控系统中所有的IPs。为了更加快速准确地检测,我们希望尽可能地减小用于监控的IP范围粒度。由于所有交换机上流表的大小限制,我们的设计目标是最小化所有受监控IP范围内的最大粒度。换句话说,我们不希望存在一个单独的规则来监控大量的IP地址。

遵循SDN规则的定义,IP范围使用该范围内所有IP地址的公共前缀来表示。给定一个初始IP范围 R s R^s Rs和最终IP范围 R t R^t Rt,我们想要为所有可能的起点和重点规划路径,即:

{ < s , t > , ∀ s ∈ R s , ∀ t ∈ R t } \{<s,t>, \forall s \in R^s, \forall t \in R^t \} {

<s,t>,∀s∈Rs,∀t∈Rt}

在网络中经历相同的SDN交换机序列,为了发现流量不对称性,我们额外想要规划反向路径,即:

{ < t , s > , ∀ t ∈ R t , ∀ s ∈ R s } \{<t,s>, \forall t \in R^t, \forall s \in R^s \} {

<t,s>,∀t

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

926

926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?