SSL(Secure Sockets Layer)证书,现在更准确地称为 TLS(Transport Layer Security)证书,是一种数字证书,用于在客户端和服务器之间建立加密的安全连接。

一、SSL 证书的基本概念

1.1 什么是 SSL 证书?

SSL 证书是一个数字文件,它:

- 验证网站身份 - 证明网站的真实性和所有权

- 启用加密连接 - 通过 HTTPS 协议加密数据传输

- 建立信任 - 向用户显示安全标识

1.2 核心作用

- 数据加密 - 防止窃听和中间人攻击

- 身份验证 - 确认通信双方的身份

- 数据完整性 - 确保数据在传输过程中不被篡改

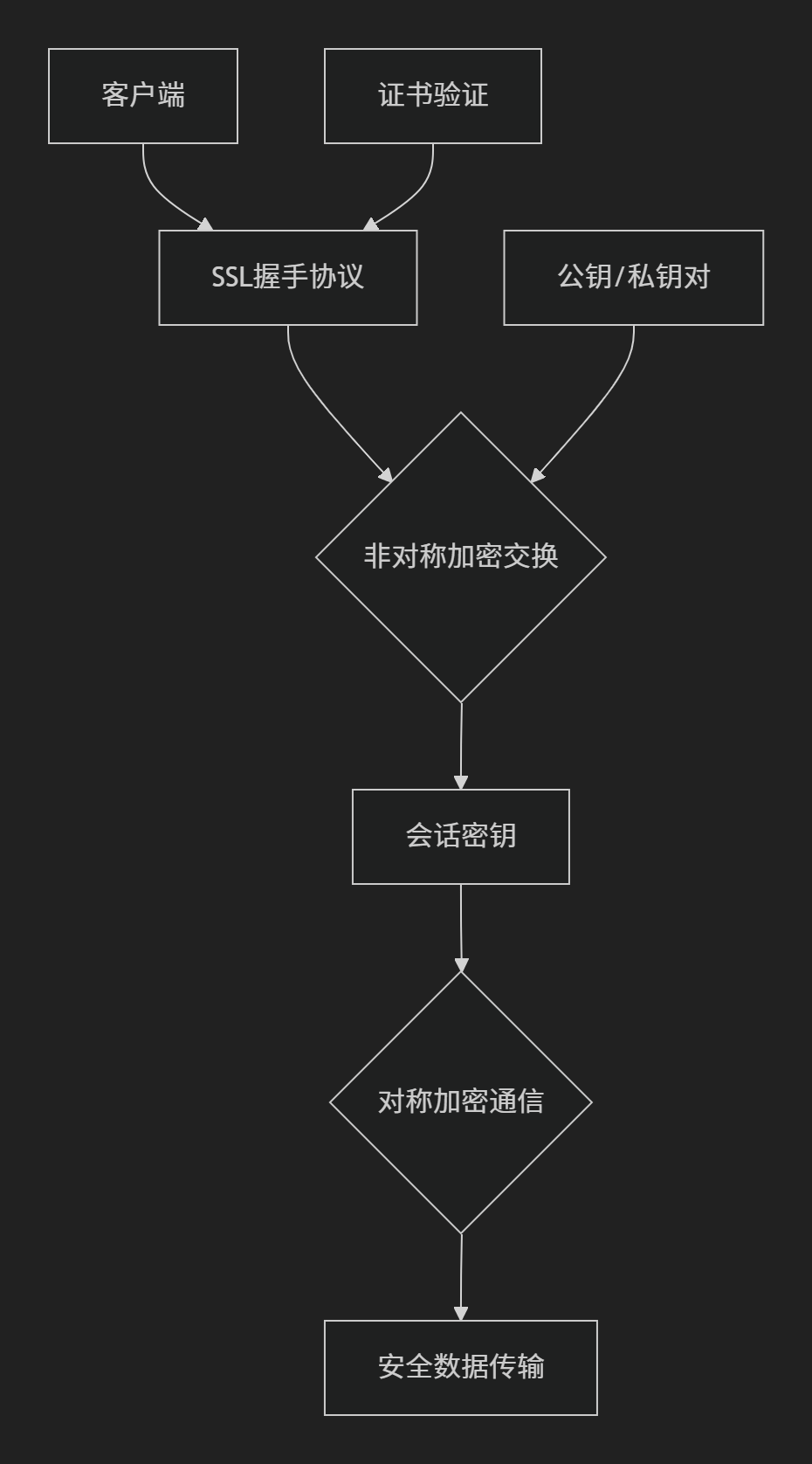

二、SSL 证书的工作原理

2.1 加密基础:非对称加密 vs 对称加密

非对称加密(握手阶段):

- 使用公钥和私钥对

- 公钥加密的数据只能用私钥解密

- 用于安全地交换对称加密的密钥

对称加密(数据传输阶段):

- 使用同一个密钥进行加密和解密

- 加密效率高,适合大数据量传输

2.2 SSL/TLS 握手过程

1. 客户端 Hello → 支持的加密套件、随机数

2. ← 服务器 Hello 服务器选择加密套件、随机数、证书

3. 证书验证 → 客户端验证证书有效性

4. 密钥交换 → 客户端生成预主密钥,用服务器公钥加密

5. 会话密钥生成 → 双方基于随机数生成会话密钥

6. 加密通信开始 → 使用对称加密传输数据

三、SSL 证书的类型

3.1 按验证级别分类

|

证书类型 |

验证级别 |

颁发时间 |

适用场景 |

浏览器显示 |

|---|---|---|---|---|

|

DV(域名验证) |

基础验证 |

几分钟 |

个人网站、博客 |

🔒 锁标志 |

|

OV(组织验证) |

组织验证 |

1-3天 |

企业官网 |

🔒 锁标志 + 组织名称 |

|

EV(扩展验证) |

严格验证 |

1-7天 |

金融机构、电商 |

🔒 绿色地址栏 + 公司名 |

3.2 按覆盖范围分类

|

证书类型 |

覆盖范围 |

示例 |

特点 |

|---|---|---|---|

|

单域名 |

单个域名 |

|

最基本类型 |

|

通配符 |

单个域名及其子域名 |

|

覆盖无限子域名 |

|

多域名 |

多个不同域名 |

|

最多覆盖250个域名 |

四、SSL 证书的关键组成部分

4.1 证书内容结构

SSL 证书包含:

├── 主题信息 (Subject)

│ ├── 通用名称 (CN) - 域名

│ ├── 组织名称 (O)

│ ├── 所在地区 (L)

│ └── 国家 (C)

├── 颁发者信息 (Issuer)

├── 有效期

│ ├── 生效日期

│ └── 过期日期

├── 公钥

├── 签名算法

└── 扩展信息

4.2 示例证书信息

# 查看证书详细信息

openssl x509 -in certificate.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 1234567890 (0x499602d2)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = US, O = Let's Encrypt, CN = R3

Validity

Not Before: Jan 1 00:00:00 2024 GMT

Not After : Apr 1 00:00:00 2024 GMT

Subject: CN = www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

五、证书颁发机构(CA)体系

5.1 CA 层级结构

根证书 (Root CA)

↓

中间证书 (Intermediate CA)

↓

终端证书 (End-entity Certificate)

5.2 主流 CA 机构

|

CA 机构 |

类型 |

特点 |

|---|---|---|

|

Let's Encrypt |

免费 |

自动化颁发,90天有效期 |

|

DigiCert |

商业 |

企业级,支持所有证书类型 |

|

Sectigo |

商业 |

性价比高,品牌历史悠久 |

|

GlobalSign |

商业 |

日本公司,亚洲市场强势 |

六、SSL 证书的获取和部署

6.1 获取证书的途径

免费证书(适合个人和小型项目)

# 使用 Certbot (Let's Encrypt) 获取免费证书

sudo apt install certbot python3-certbot-nginx

sudo certbot --nginx -d example.com -d www.example.com

# 使用 acme.sh

curl https://get.acme.sh | sh

acme.sh --issue -d example.com --webroot /var/www/html

商业证书购买流程

- 生成证书签名请求(CSR)

- 提交验证材料

- CA 验证身份

- 颁发证书

- 安装配置

6.2 CSR 生成示例

# 生成私钥和 CSR

openssl req -new -newkey rsa:2048 -nodes \

-keyout example.com.key \

-out example.com.csr

# 回答 CSR 信息

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:Beijing

Locality Name (eg, city) []:Beijing

Organization Name (eg, company) []:Example Inc.

Organizational Unit Name (eg, section) []:IT Department

Common Name (eg, your name or server's hostname) []:example.com

Email Address []:admin@example.com

七、Web 服务器配置示例

7.1 Nginx 配置

server {

listen 443 ssl http2;

server_name example.com www.example.com;

# SSL 证书路径

ssl_certificate /etc/ssl/certs/example.com.crt;

ssl_certificate_key /etc/ssl/private/example.com.key;

# 中间证书链

ssl_trusted_certificate /etc/ssl/certs/ca-bundle.crt;

# SSL 配置优化

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

# HSTS 安全头

add_header Strict-Transport-Security "max-age=63072000" always;

# 其他配置...

}

# HTTP 重定向到 HTTPS

server {

listen 80;

server_name example.com www.example.com;

return 301 https://$server_name$request_uri;

}

7.2 Apache 配置

<VirtualHost *:443>

ServerName example.com

DocumentRoot /var/www/html

# SSL 配置

SSLEngine on

SSLCertificateFile /etc/ssl/certs/example.com.crt

SSLCertificateKeyFile /etc/ssl/private/example.com.key

SSLCertificateChainFile /etc/ssl/certs/ca-bundle.crt

# 安全增强

Header always set Strict-Transport-Security "max-age=63072000"

</VirtualHost>

# HTTP 重定向

<VirtualHost *:80>

ServerName example.com

Redirect permanent / https://example.com/

</VirtualHost>

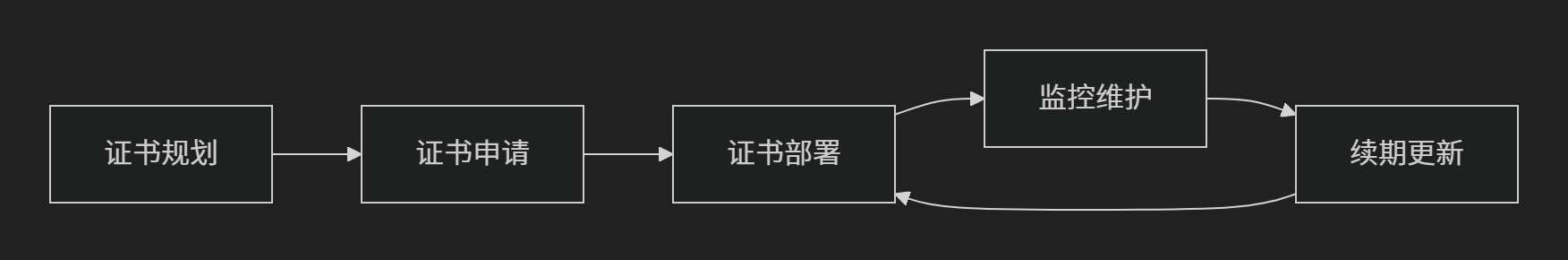

八、SSL 证书管理最佳实践

8.1 证书生命周期管理

8.2 自动化管理脚本示例

#!/bin/bash

# 证书自动续期脚本

DOMAINS=("example.com" "www.example.com")

WEBROOT="/var/www/html"

for domain in "${DOMAINS[@]}"; do

# 检查证书是否即将过期(30天内)

if openssl x509 -checkend 2592000 -noout -in /etc/ssl/certs/$domain.crt; then

echo "证书 $domain 有效期充足"

else

echo "续期证书: $domain"

certbot renew --cert-name $domain --webroot -w $WEBROOT --post-hook "systemctl reload nginx"

fi

done

九、常见问题排查

9.1 证书验证工具

# 检查证书详细信息

openssl x509 -in certificate.crt -text -noout

# 检查证书链完整性

openssl verify -CAfile ca-bundle.crt certificate.crt

# 在线证书检查

# https://www.ssllabs.com/ssltest/

# https://crt.sh (证书透明度日志)

9.2 常见错误及解决

|

错误信息 |

原因 |

解决方案 |

|---|---|---|

|

证书过期 |

证书超过有效期 |

续期或重新申请证书 |

|

证书链不完整 |

缺少中间证书 |

配置完整的证书链 |

|

域名不匹配 |

证书域名与实际域名不符 |

申请包含正确域名的证书 |

|

证书不被信任 |

根证书不在信任库 |

安装正确的根证书 |

十、未来趋势:ACME 协议与自动化

10.1 ACME 协议

ACME(Automated Certificate Management Environment)协议实现了证书管理的完全自动化:

- 自动验证 - 通过 DNS 或 HTTP 挑战验证域名所有权

- 自动颁发 - 无需人工干预的证书颁发

- 自动续期 - 定期自动更新即将过期的证书

10.2 证书透明度(Certificate Transparency)

CT 日志系统记录所有 SSL 证书的颁发记录,提高透明度并检测恶意证书。

总结

SSL 证书是现代 Web 安全的基石,它:

- ✅ 保护用户隐私 - 加密数据传输

- ✅ 验证网站身份 - 防止钓鱼攻击

- ✅ 提升 SEO 排名 - 搜索引擎优先索引 HTTPS 站点

- ✅ 建立用户信任 - 显示安全标识

837

837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?