知识点:SMB漏洞介绍、漏洞复现流程、勒索病毒攻击与防护

渗透测试相关:

基本概念:

渗透测试就是利用我们所掌握的渗透知识,对网站进行一步一步的渗透,发现其中存在的漏洞和隐藏的风险,然后撰写一篇测试报告,提供给我们的客户。客户根据我们撰写的测试报告,对网站进行漏洞修补,以防止黑客的入侵!

相关阶段如下:范围界定—>信息搜集—>目标识别—>服务枚举(爆破—>漏洞映射—>社会工程学(撞库))—>漏洞利用—>权限提升—>访问维护—>文档报告

渗透测试分为 白盒测试 和 黑盒测试

白盒测试就是在知道目标网站源码和其他一些信息的情况下对其进行渗透,有点类似于代码分析

黑盒测试就是只告诉我们这个网站的url,其他什么都不告诉,然后让你去渗透,模拟黑客对网站的渗透

信息获取阶段:

IP地址:在不同的操作系统中,获取IP地址的方法各有不同。以下是一些常见操作系统中获取IP地址的基本命令:

-

Windows:

- 打开命令提示符(cmd)或PowerShell。

- 输入

ipconfig命令,这将列出所有网络适配器的IP地址。

-

macOS 和 Linux:

- 打开终端。

- 输入

ifconfig或ip addr命令,这将显示所有网络接口及其IP地址。

上图为Win11操作系统下:IPv4 地址是本机在局域网中使用的地址,用于局域网内的设备通信,表示本机地址为172.16.130.128

这些信息表明,该设备(用户名为zhaoheqian)正在使用Kali Linux操作系统,并且至少有一个以太网接口eth0连接到局域网中。IPv4地址172.16.130.129是动态分配的,并且有一个本地回环地址127.0.0.1用于本机内部通信。IPv6地址是链路本地地址,用于局域网内的设备自动配置地址。

使用ping命令可以链接对方主机(此处的win与kali均为虚拟机演示),例如用Windows去ping 172.16.130.129(Linux机地址)可以连通,反之也可,从回显信息中还可以看出一些其他信息,在此处暂时不做过多介绍。

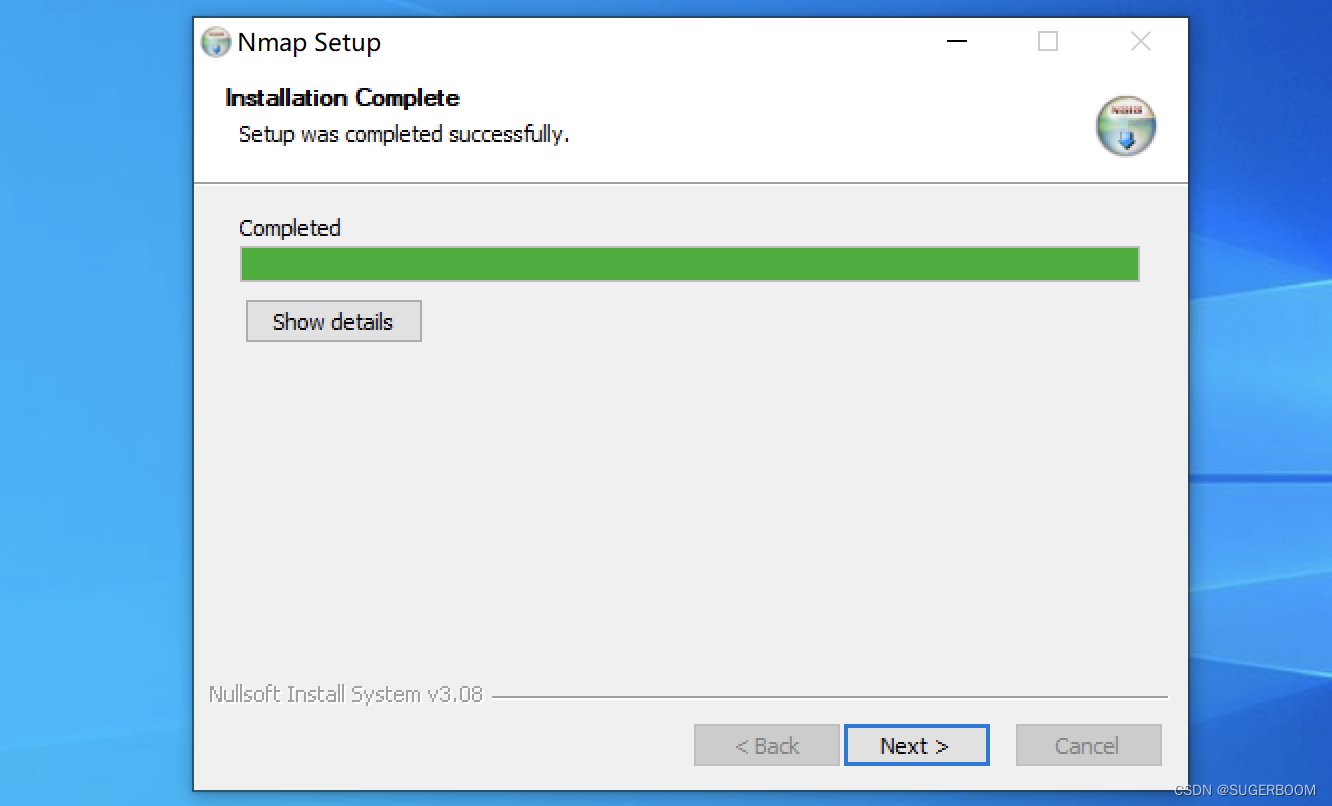

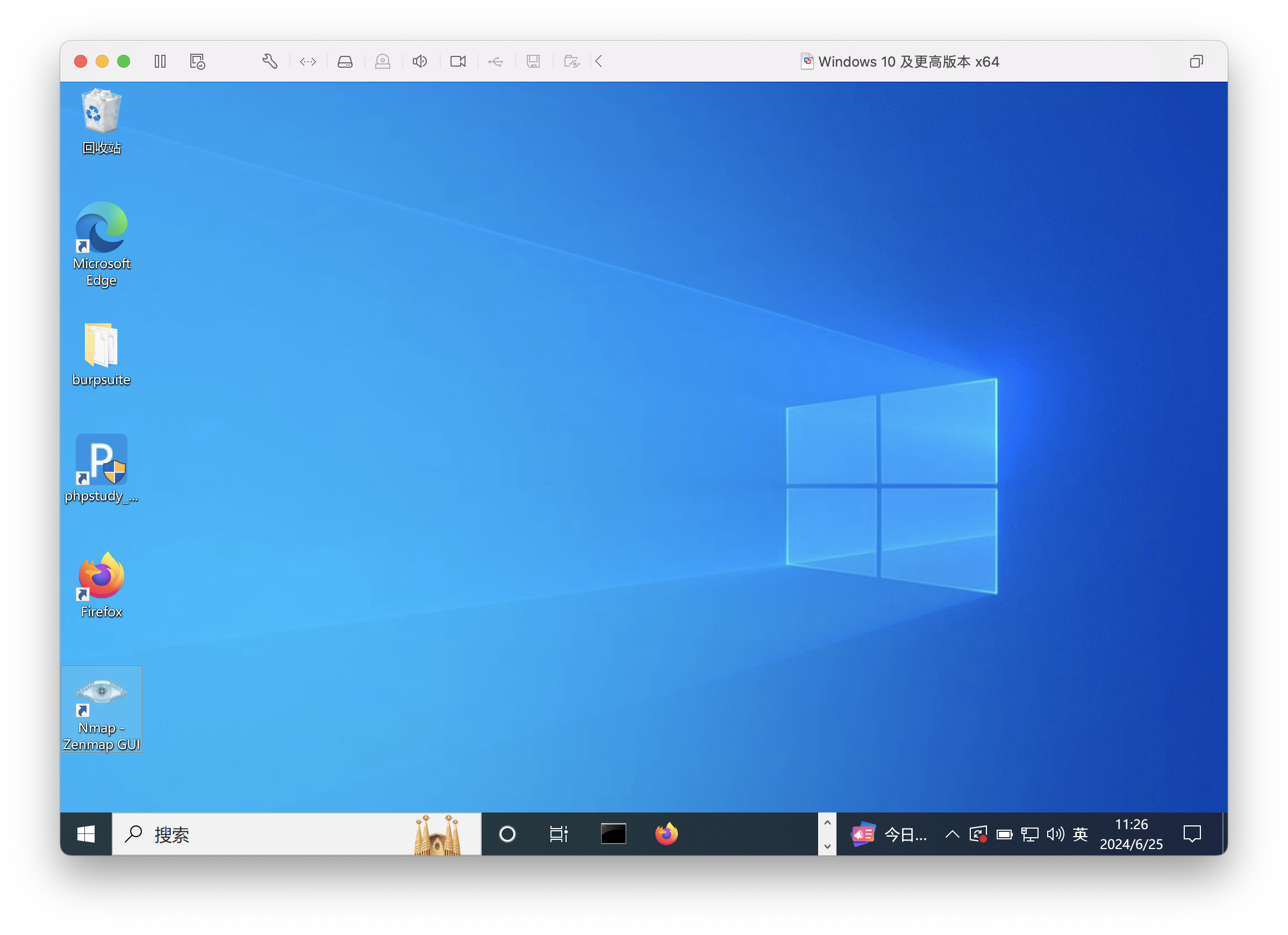

NMAP扫描器:

手动识别工作量大且效率低,所以我们引入了NMAP漏洞扫描器

Nmap(Network Mapper)是一款功能强大的网络扫描工具,它被广泛用于网络发现和安全审核。以下是Nmap的一些主要功能和使用方式:

1. **主机发现**:Nmap可以通过发送网络探测包来确定网络中活跃的主机,这有助于识别哪些IP地址上有活动的设备。

2. **端口扫描**:Nmap可以扫描目标主机的开放端口,帮助确定哪些服务正在运行。它支持多种扫描技术,例如TCP扫描、UDP扫描、SYN/ACK扫描等。

3. **服务识别**:Nmap能够识别目标主机上运行的具体服务和应用程序的版本号,这有助于了解可能存在的漏洞和弱点。

4. **操作系统检测**:Nmap尝试检测目标主机的操作系统类型和版本,为渗透测试提供信息。

5. **脚本扫描**:Nmap支持脚本扫描,允许用户执行自定义脚本以进行深入的信息收集和安全审计。

6. **版本检测**:Nmap可以检测目标系统上运行的服务的版本信息,有助于确定可能存在的已知漏洞和安全问题。

7. **输出格式**:Nmap可以生成多种输出格式,包括文本、XML、JSON等,便于进一步分析和报告。

在使用Nmap时,应该遵循适用的法律和道德准则,确保合法和合规的使用。例如,进行快速扫描可以使用命令 `nmap <IP地址>`,而扫描存活主机但不扫描端口可以使用 `nmap -sP <IP地址>/<子网掩码>`。

Nmap的使用非常灵活,它提供了多种参数和选项来定制扫描过程,例如使用 `-p` 参数来指定端口,或者使用不同的扫描技术如 `-sS`(TCP SYN扫描)和 `-sT`(TCP connect扫描)。

此外,Nmap还具备绕过防火墙和欺骗技术,例如使用 `-D` 参数来掩盖真实IP地址,或者使用 `--spoof-mac` 来伪装MAC地址。

nmap -s

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?