还在对着 BurpSuite 一脸懵逼?别怕!这篇“保姆级”教程,带你从入门到入魂,让你在网络安全的世界里横着走!

一、BurpSuite 是个啥玩意?

Kali 系统自带?没错!省去了安装的麻烦,直接起飞!

简单来说,BurpSuite 就是一款集 N 种功能于一身的渗透测试神器,有了它,Web 应用的渗透测试和攻击就像开了挂一样轻松!

它就像一位经验丰富的“老中医”,通过手工配置参数,触发自动化流程,精准地找到 Web 应用的“病灶”,然后对症下药。

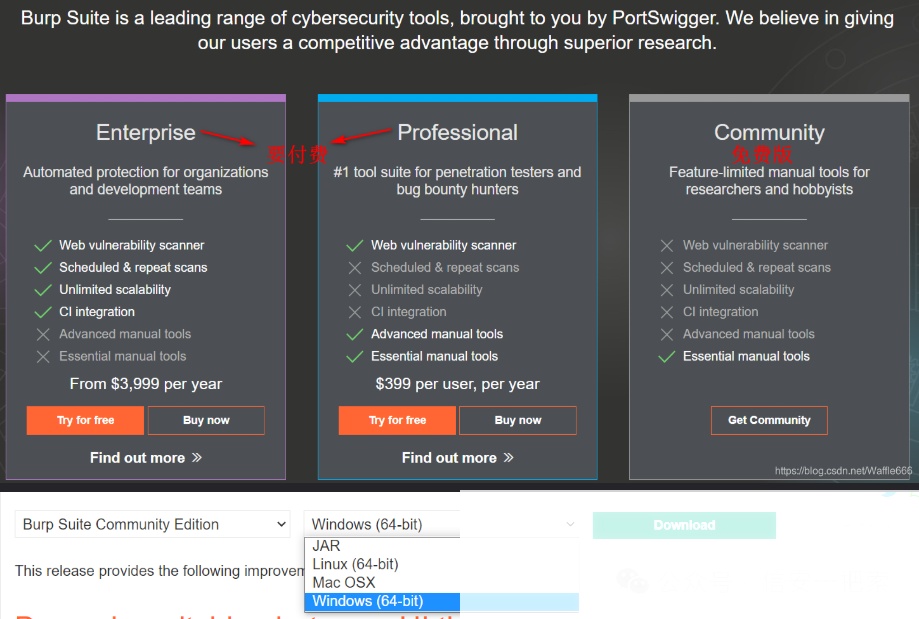

BurpSuite 基于 Java 编写,跨平台特性让学习和使用更加便捷。免费版可以从官网下载,但功能有限,想要体验更多“骚操作”,还得氪金购买专业版。专业版比免费版多了啥?

- Burp Scanner:自动化漏洞扫描,解放双手!

- 工作空间保存和恢复:随时随地,状态不丢!

- 拓展工具:Target Analyzer、Content Discovery 和 Task Scheduler,功能更强大!

二、BurpSuite 入门:新手村报道!

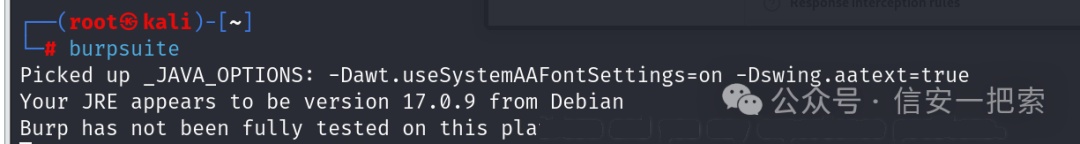

启动 BurpSuite,只需一行命令:

burpsuite

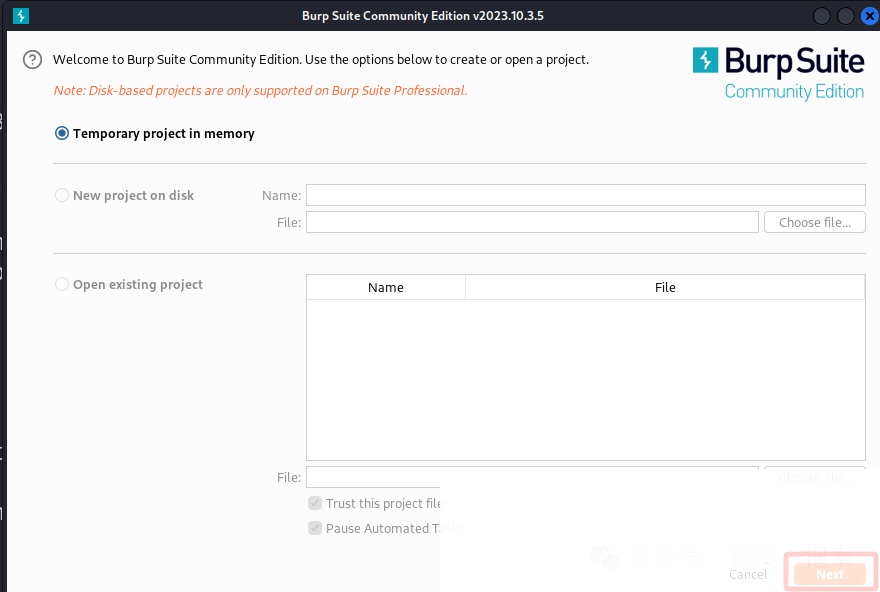

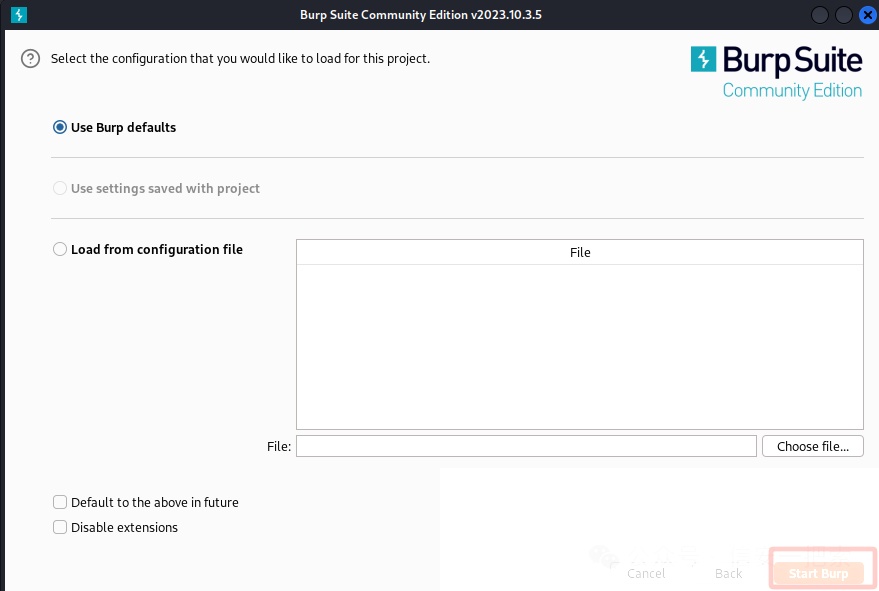

一路 Next,选择启动:

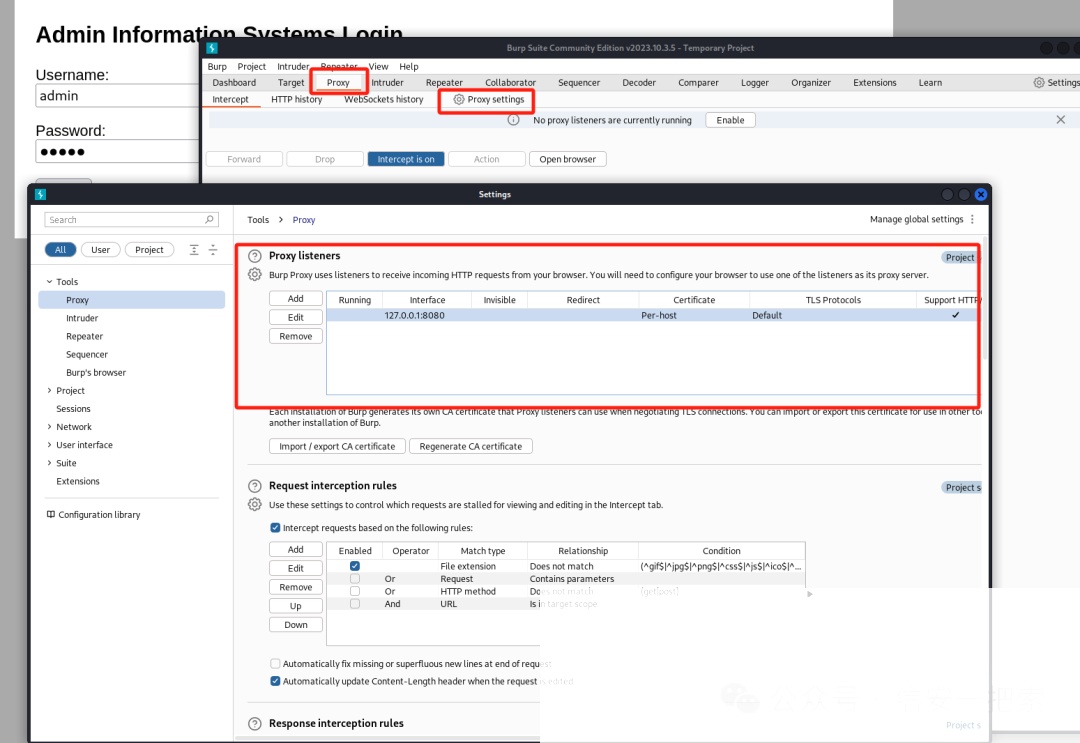

接下来,设置代理,让 BurpSuite 成为你的“御用间谍”!

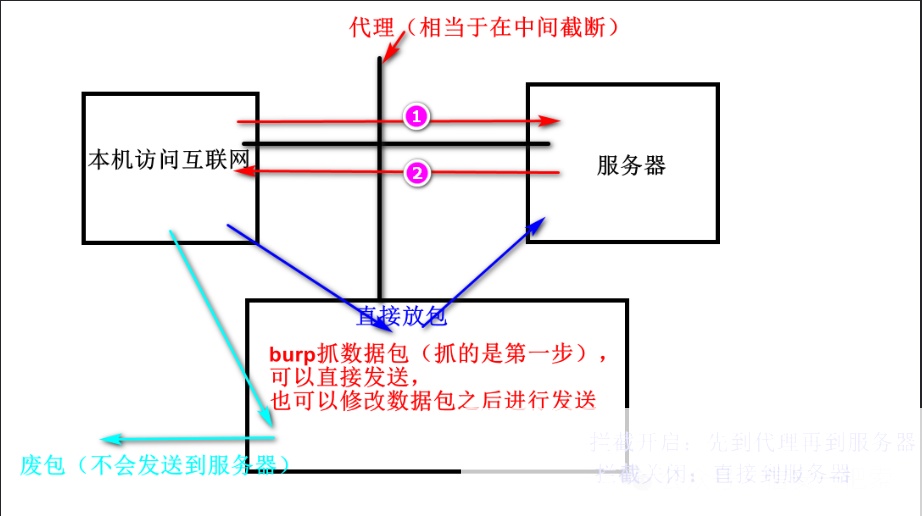

BurpSuite 就像一个“中间人”,拦截所有通过代理的网络流量,包括客户端的请求数据和服务端的返回信息。它主要拦截 HTTP 和 HTTPS 协议的流量,然后进行各种“秘密操作”,最终达到安全测试的目的。

Web 浏览器是日常工作中最常用的客户端,通过设置代理信息,我们可以轻松拦截 Web 浏览器的流量。Burp 启动后,默认本地代理端口为 8080。

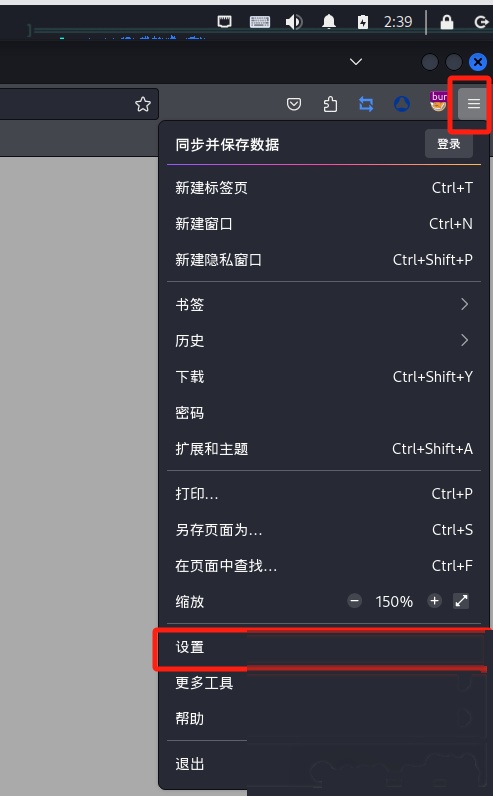

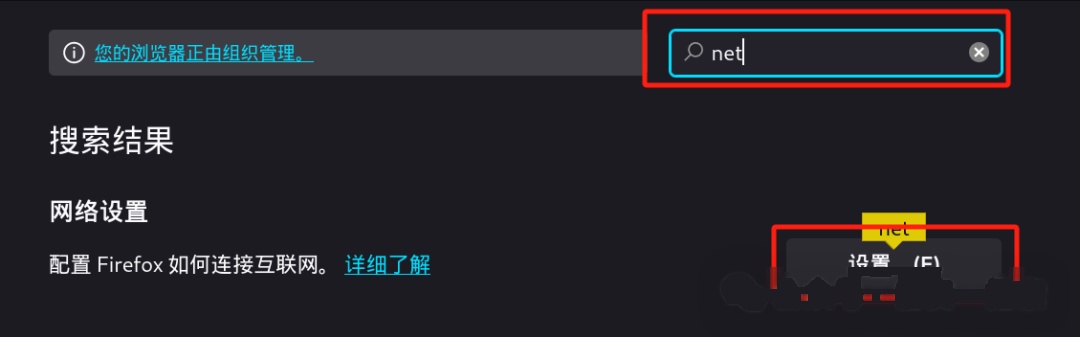

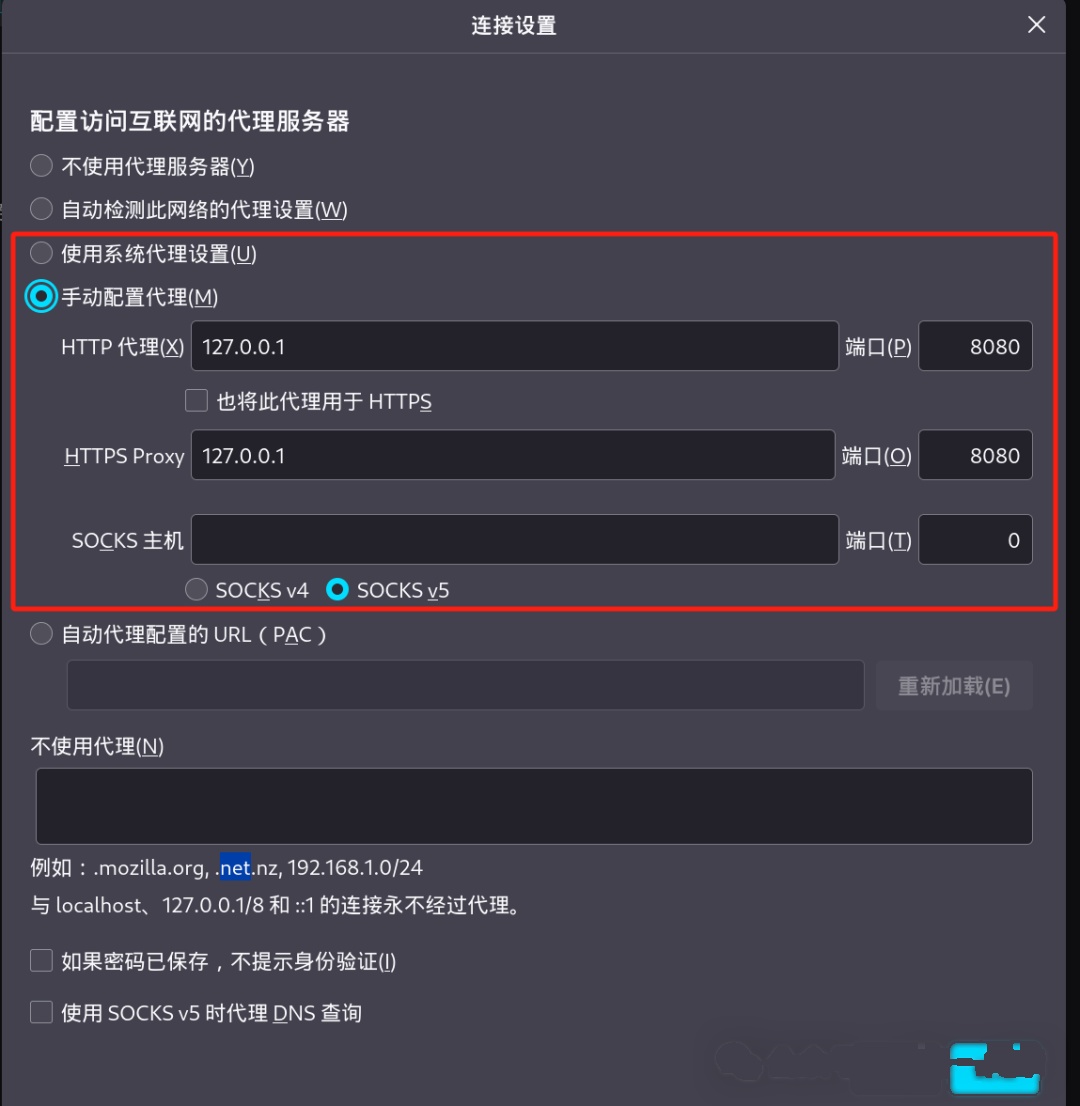

HTTP 代理设置,以 Firefox 浏览器为例:

打开设置 >> 查找 net >> 手动配置代理,将 127.0.0.1 端口设置为 8080。

记住,端口号要在 0~65535 之间,HTTP 代理用于抓取 HTTP 的包。

设置完毕后,BurpSuite 就可以开始“窃听风云”了!

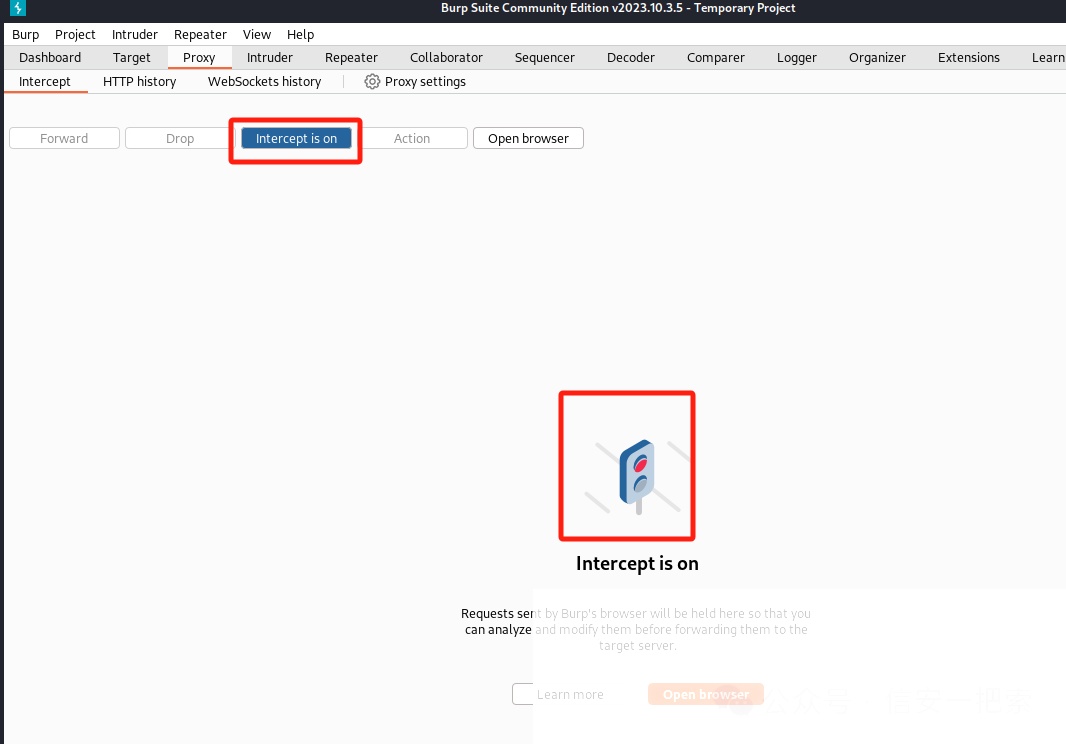

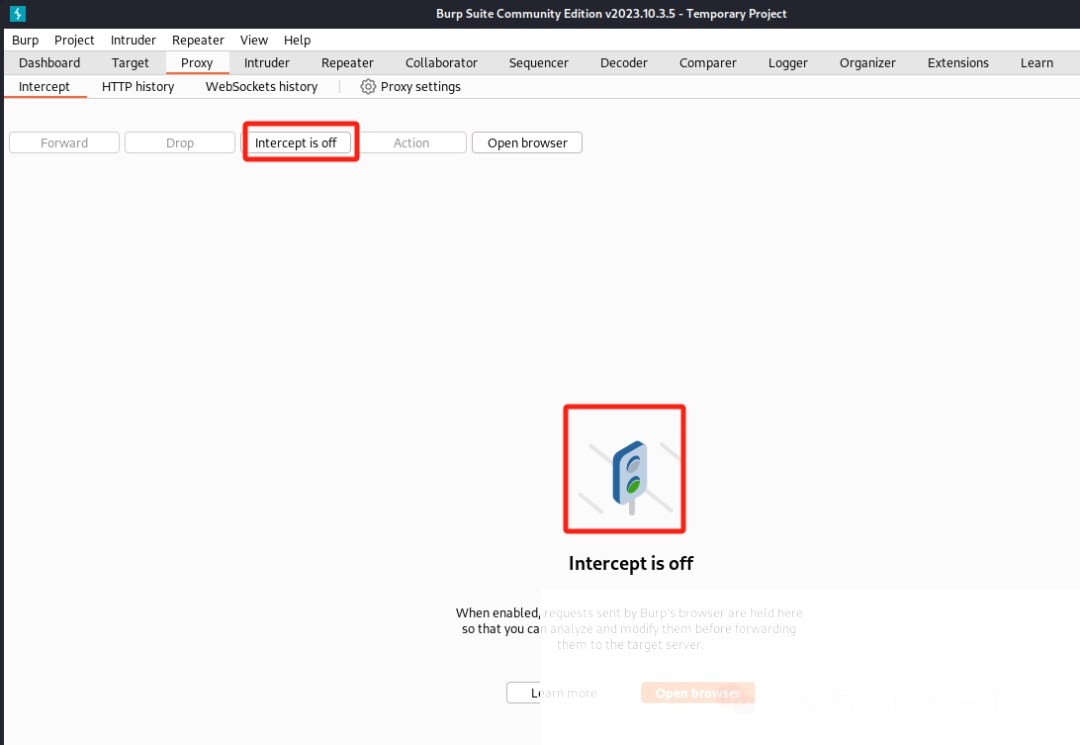

回到 BurpSuite,红灯亮起,表示拦截状态开启,绿灯则表示放行。

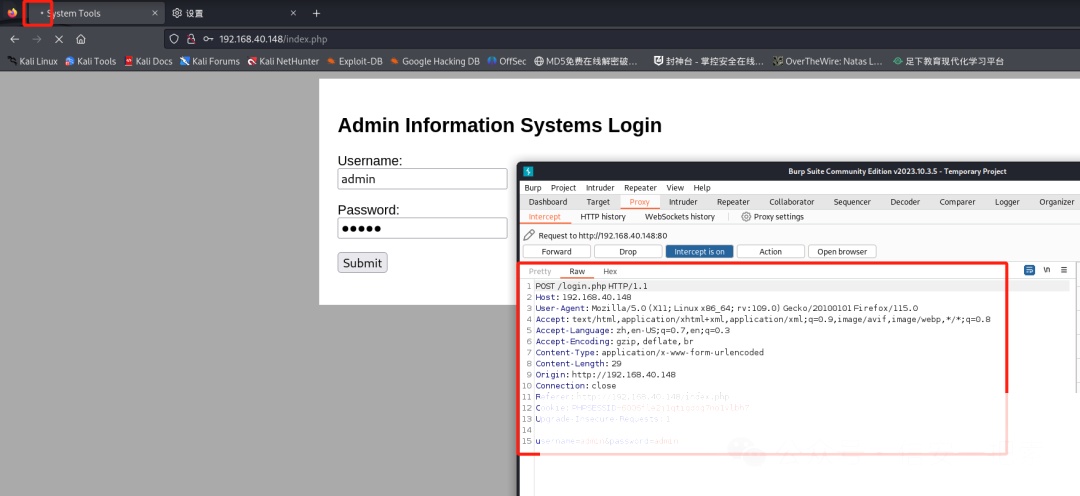

现在访问页面,如果处于拦截状态,页面会一直转圈圈,因为流量包被拦截了,页面没有接收到返回的流量。

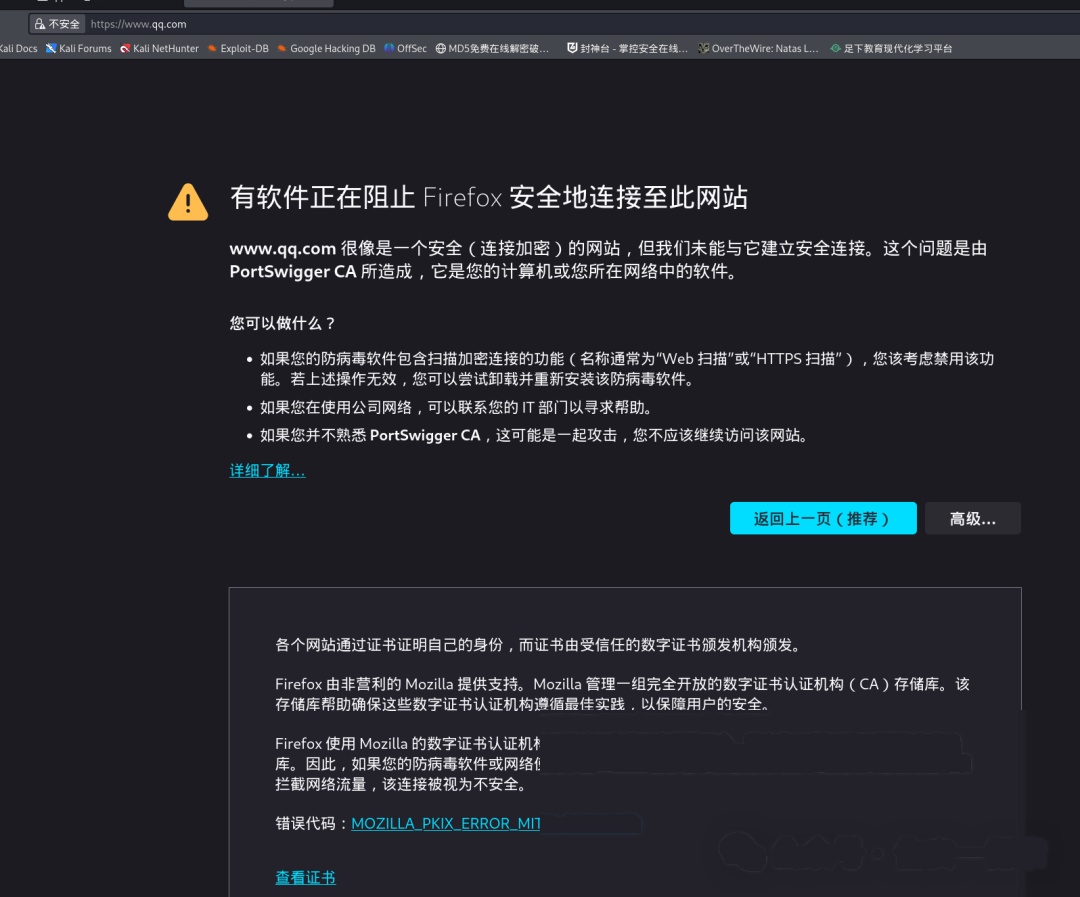

HTTP 的流量包是抓到了,但是 HTTPS 的流量包呢?你会发现报错,根本访问不了!

HTTPS 代理,安排!

抓 HTTP 的包用 HTTP 代理,抓 HTTPS 的包当然要用 HTTPS 代理 (SSL proxy)!

HTTP 默认走 80 端口,HTTPS 走 443 端口,端口不同,代理方式自然也不同。

HTTPS (S 代表 security),在 TCP 和 HTTP 中间多了一层 SSL 层,用于加密。

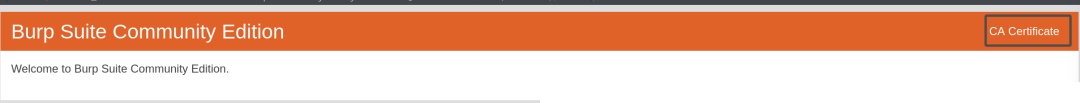

BurpSuite 提供了一个证书:http://burp/ (注意,这里是 HTTP 协议,所以必须先代理 HTTP 才能访问)。

下载证书并导入:

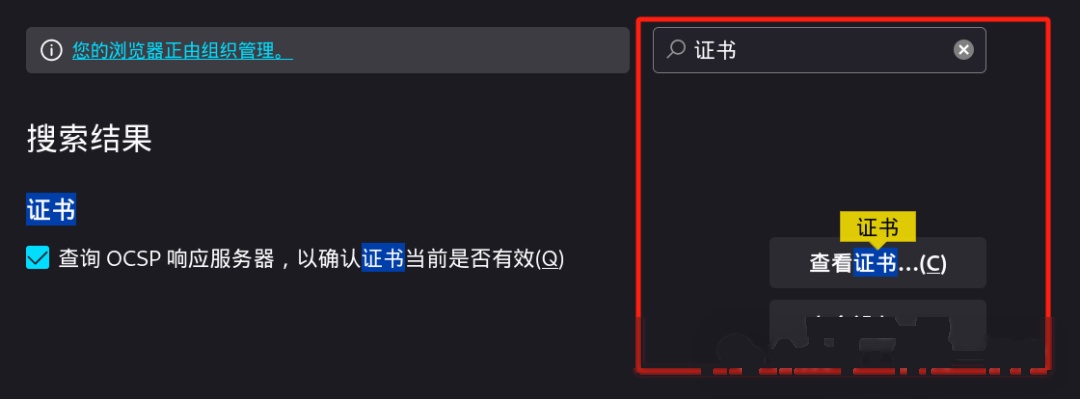

打开浏览器设置,搜索证书:

导入刚刚下载的证书:

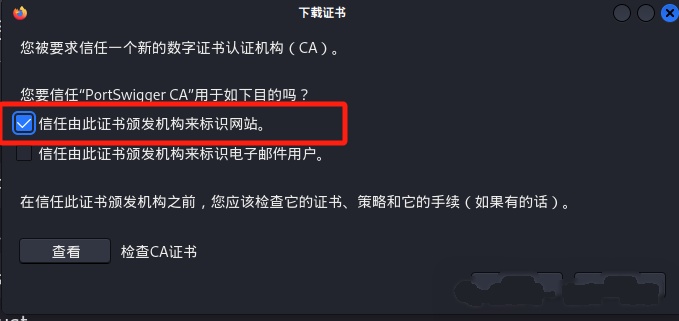

勾选信任,点击确定:

证书导入完成!再次尝试抓 HTTPS 的流量包:

现在就可以正常抓到 HTTPS 的流量包了!导入证书是为了解密 HTTPS 返回的数据。

三、Burp Suite 实战:工具箱大揭秘!

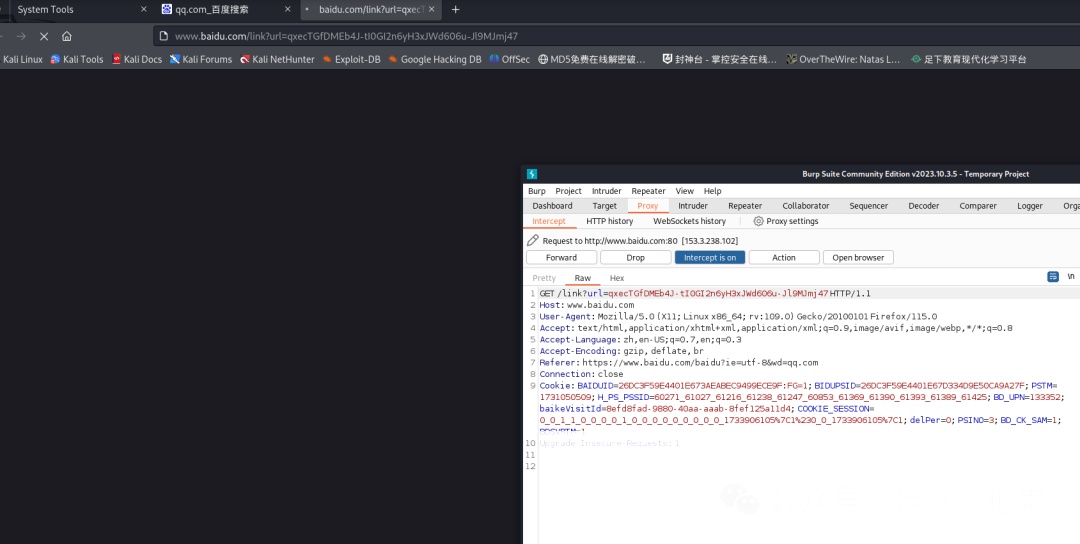

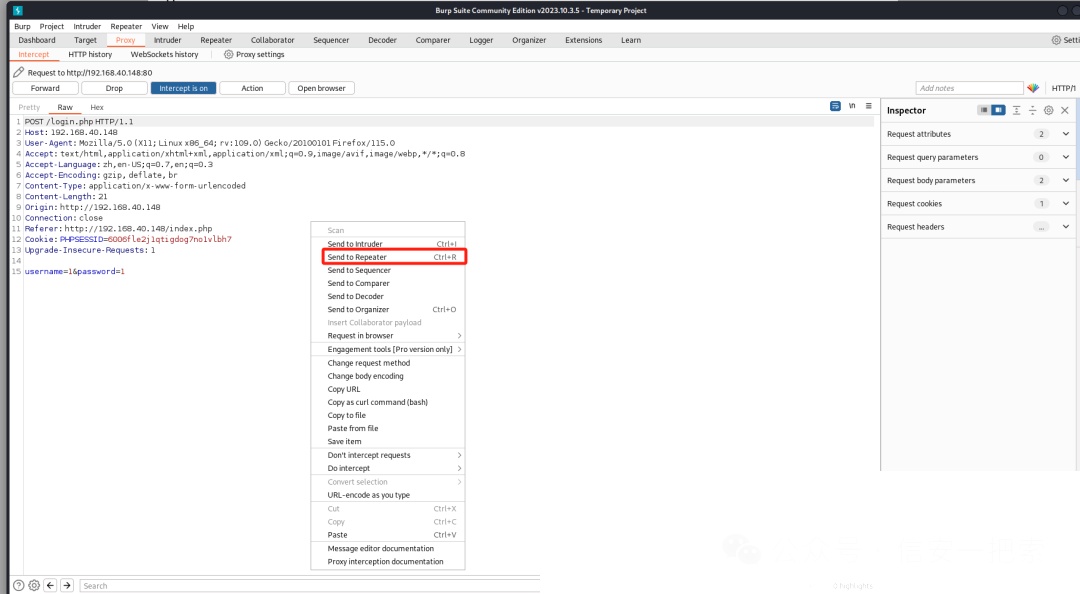

1. Proxy (代理)

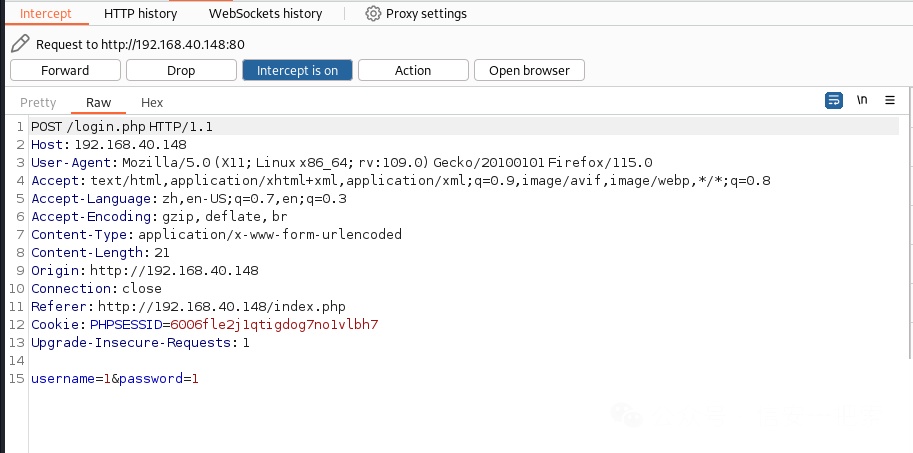

Burp Proxy 的核心功能都在 intercept 选项卡中,包括 Forward (放包)、Drop (丢包)、Interception is on/off (拦截开关) 和 Action (动作):

- Forward (放包):将拦截的数据包或修改后的数据包发送到服务器端。

- Drop (丢包):丢弃拦截的数据包,不再继续处理。

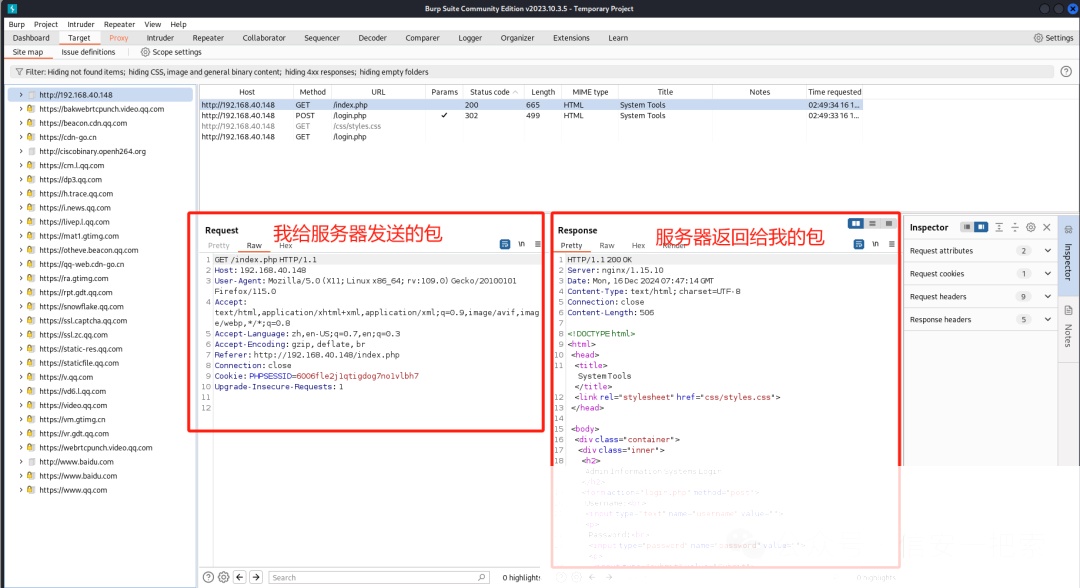

Burp Suite 还提供了消息分析选项,可以查看请求的实体内容、消息头、请求参数等信息。Burp 有四种消息类型显示数据包:Raw、Params、Headers 和 Hex。

- Raw:以纯文本形式显示数据包,包含请求地址、Http 协议版本、主机头、浏览器信息、Accept 可接受的内容类型、字符集、编码方式、cookie 等。我们可以手动修改这些信息,进行渗透测试。

2. Target (目标)

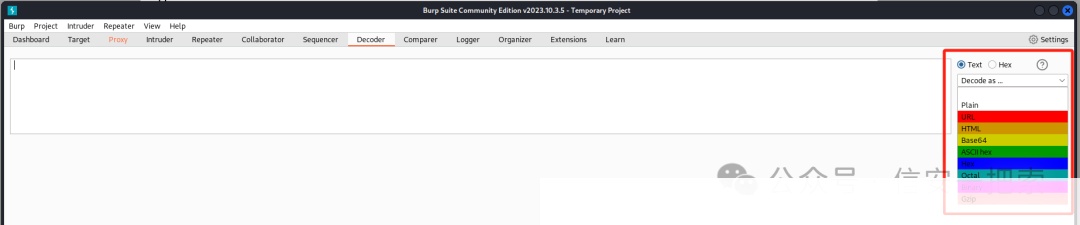

3. Decoder (解码器)

BurpSuite 自带的编码解码及散列转换工具,支持各种编码格式和散列转换。

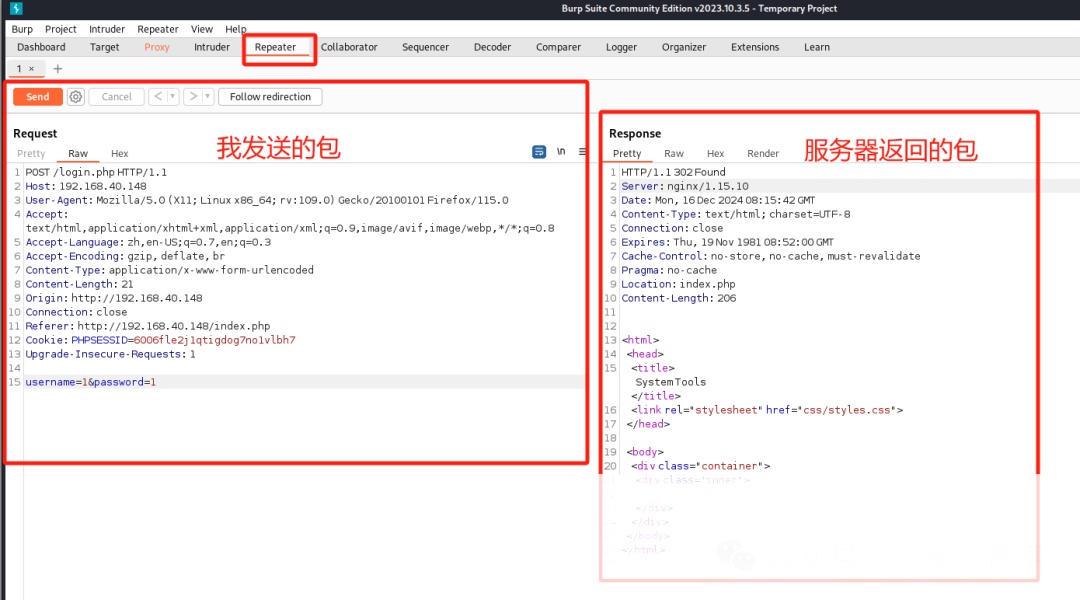

4. Repeater (重发器)

可以重复发送数据包,将抓到的数据包发送到重发器,方便进行修改和测试。

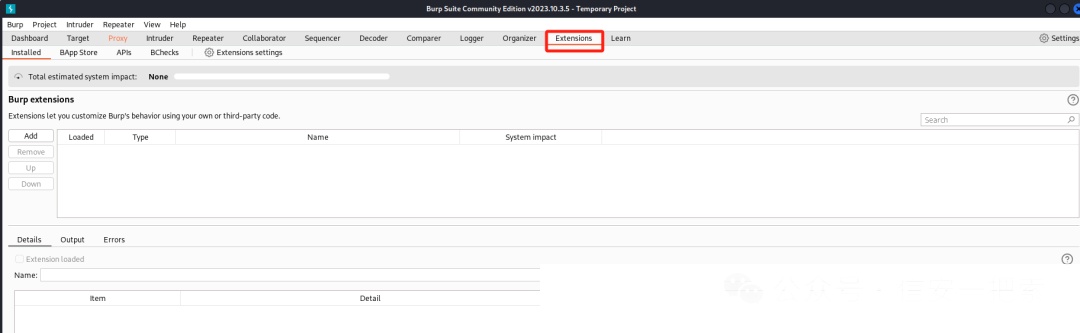

5. Extender (扩展程序)

BApp Store 是官方插件,需要专业版才能安装。

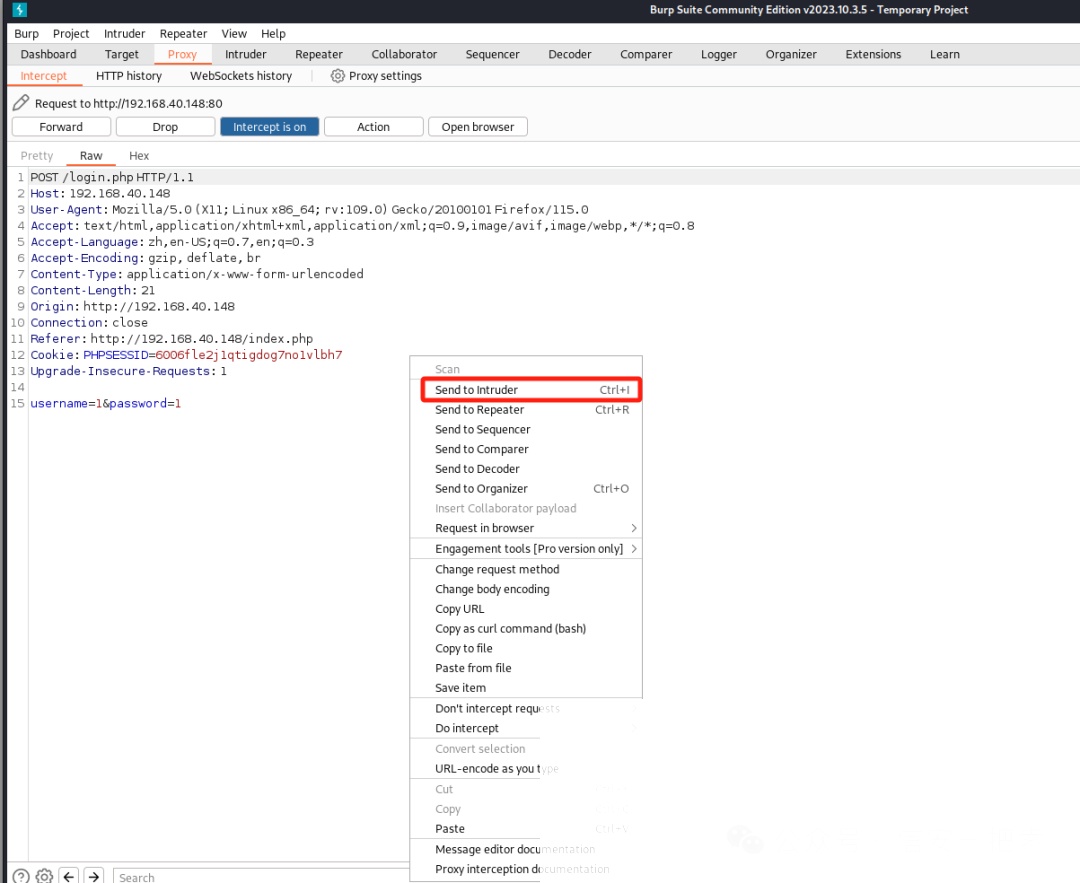

6. Intruder (入侵模块)

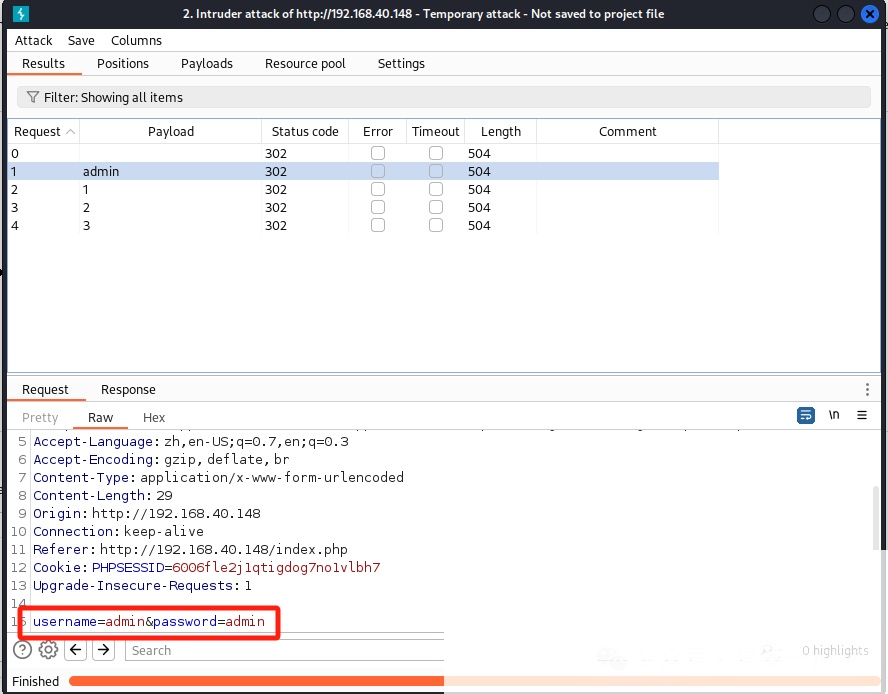

Intruder 可以对拦截到的请求设置攻击载荷 (payload),利用字典进行渗透测试,例如目录扫描、密码暴力破解、压力测试、FUZZ 等。

将 Repeater 的内容发送到 Intruder:

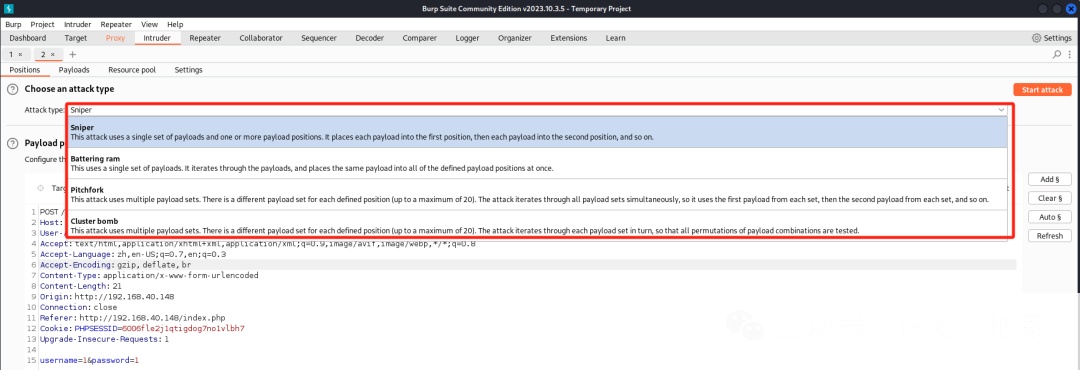

攻击模式:

6.1 Sniper (狙击手)

对单个参数进行攻击破解,就像狙击手一样,精准打击!

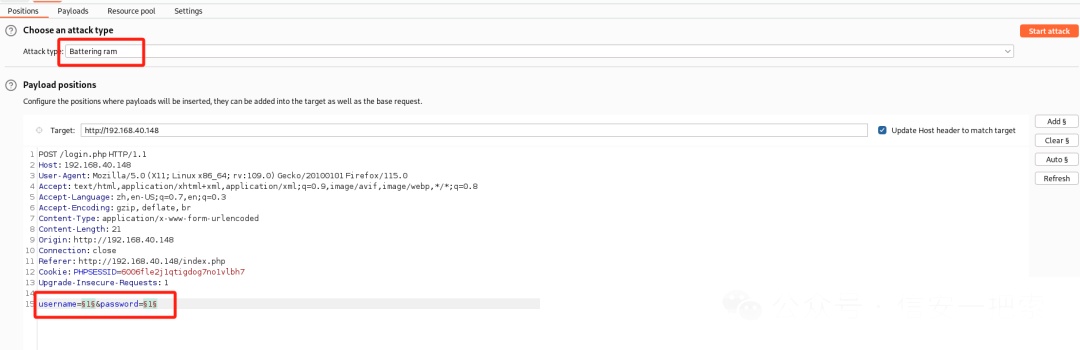

6.2 Battering ram (攻城锤)

攻击范围比狙击手更大,但效率不一定更高。可以设置多个攻击字段,但 payload 值只有一个。

攻击的值只有一个:

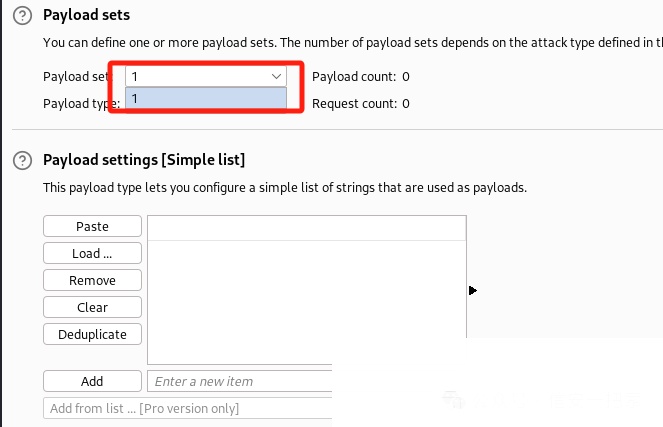

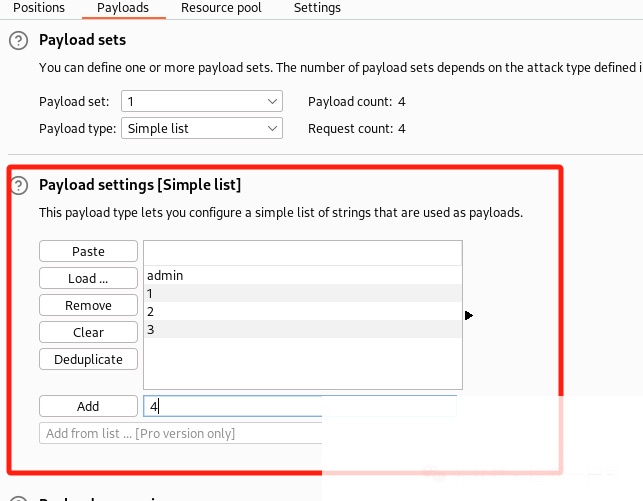

添加字典:

在这种情况下发起攻击,用户名和密码的值将是一样的,不适合密码获取。

它会把一个值给到所有攻击字段,适合在多个字段中找合适值。

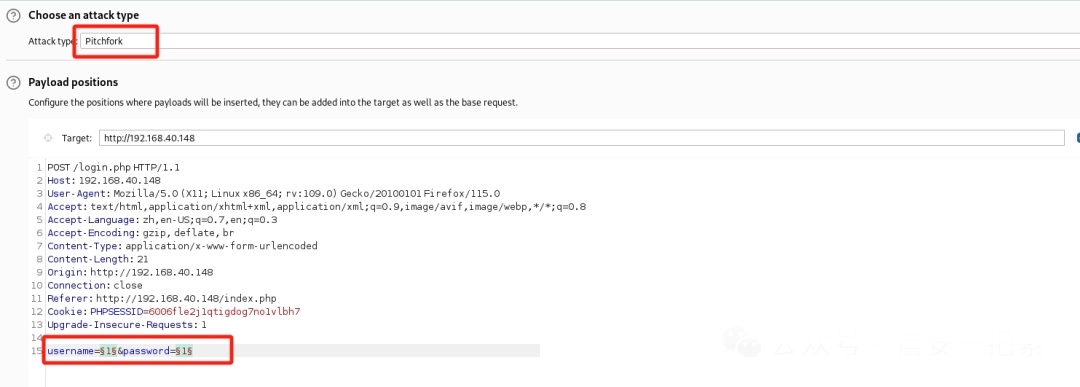

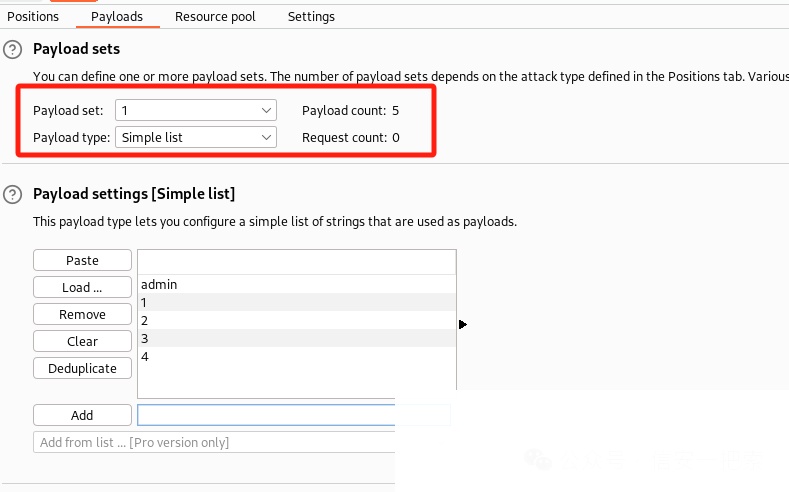

6.3 Pitchfork (草叉)

就像农民伯伯耕地使用的草叉,无法做到对所有可能性进行穷举验证,容易遗漏正确数据。

允许设置很多 payload 来源,它的字段默认按先后顺序排列。

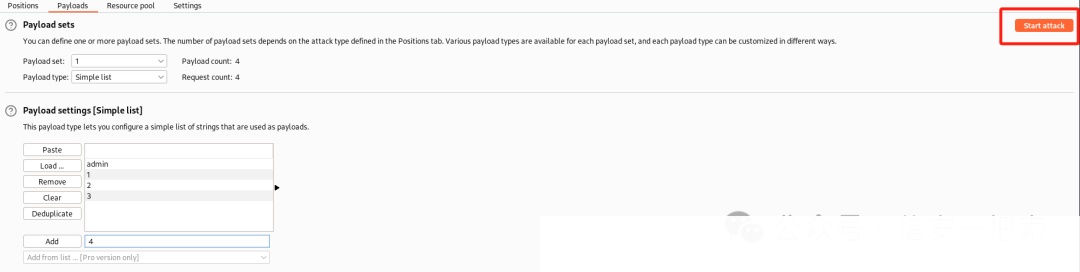

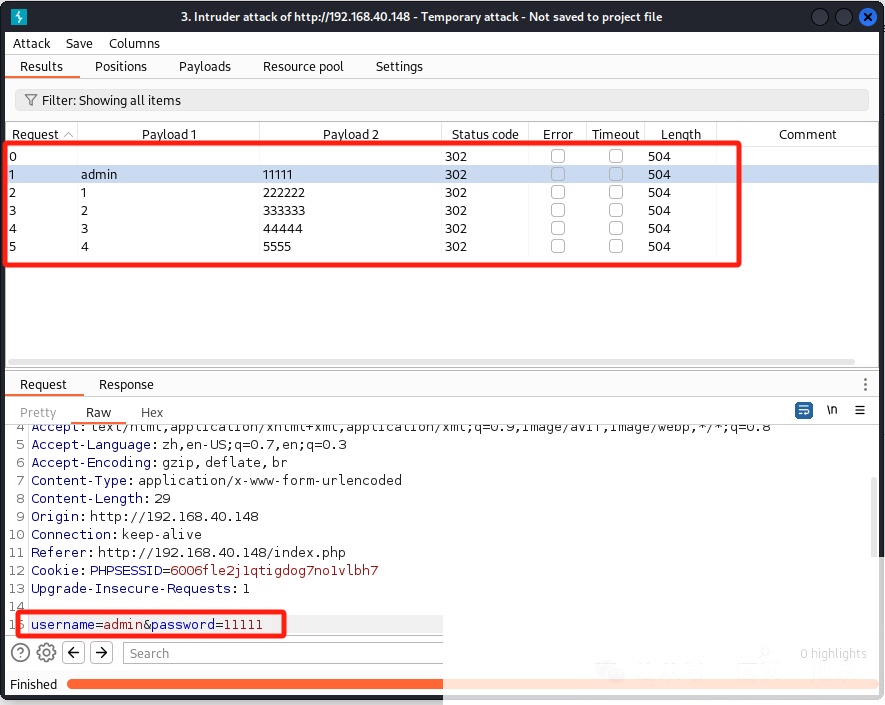

给第一个字段 (用户名) 添加 5 个内容:

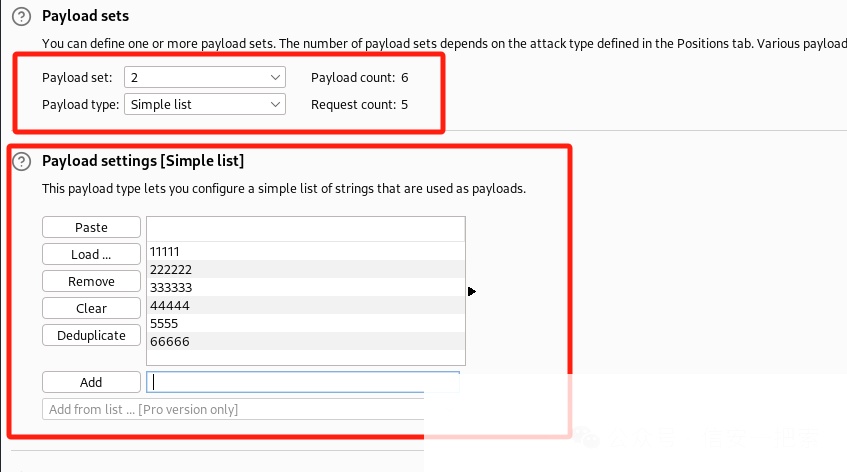

同样给第二个字段 (密码) 添加 6 个密码:

然后发起攻击,会发现它只跑了 5 次,取两个数中最少的那个。

从多个字典提取值,赋给多个字段,按顺序一一对应。

就算字典有正确的用户名和密码,但是没有匹配成功,说明还不够全面,我们使用榴霰弹,交叉验证!

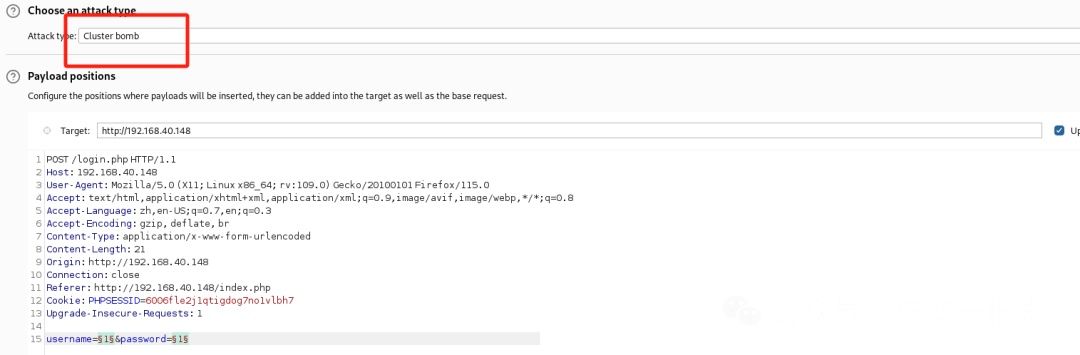

6.4 Cluster bomb (榴霰弹)

就像二战中的榴霰弹,攻击范围大,攻击个体多,还可以做到彻底摧毁某一片土地,缺点就是造价昂贵。

对于攻击也是一样的,它可以通过枚举,将所有的可能性都试一次,做到无疏漏,但问题就是使用它来破解参数,花费的时间占用的资源较多。

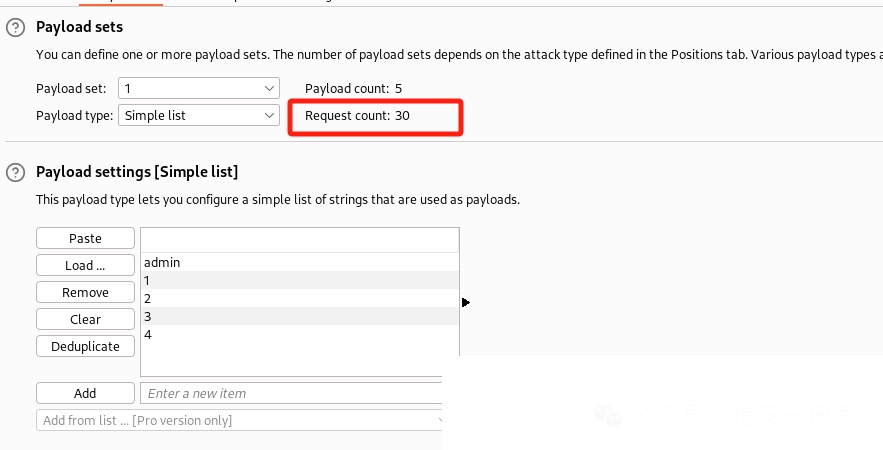

同样,我们使用上次 5 个用户名和 6 个密码测试。

结果发现,请求次数是 30 次。

所有字典全部交叉验证!

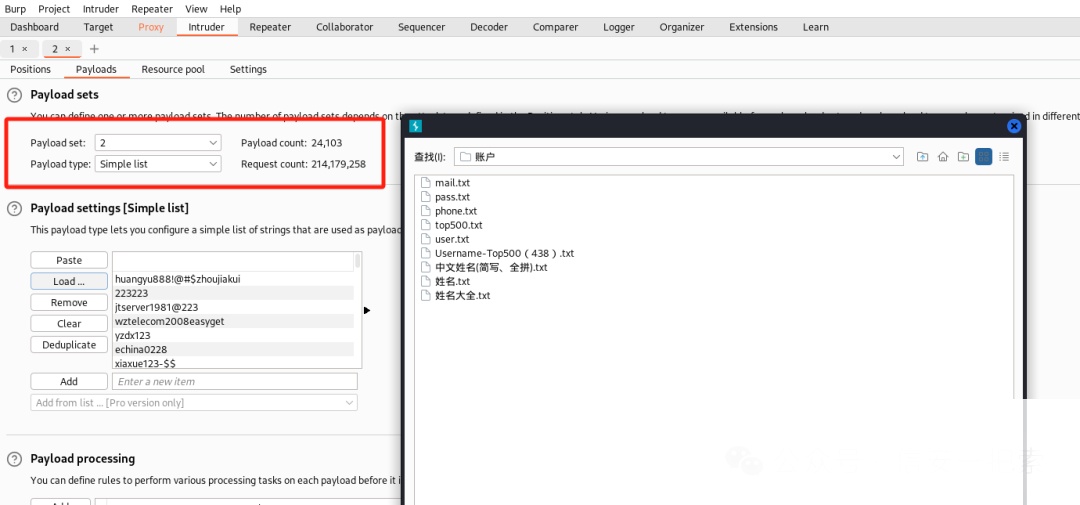

找到 kali 里面的字典导入进去开始爆破。也可以用我的字典(公众号发送“资源包”领取)。

kali 默认字典位置:/usr/share/wordlists/

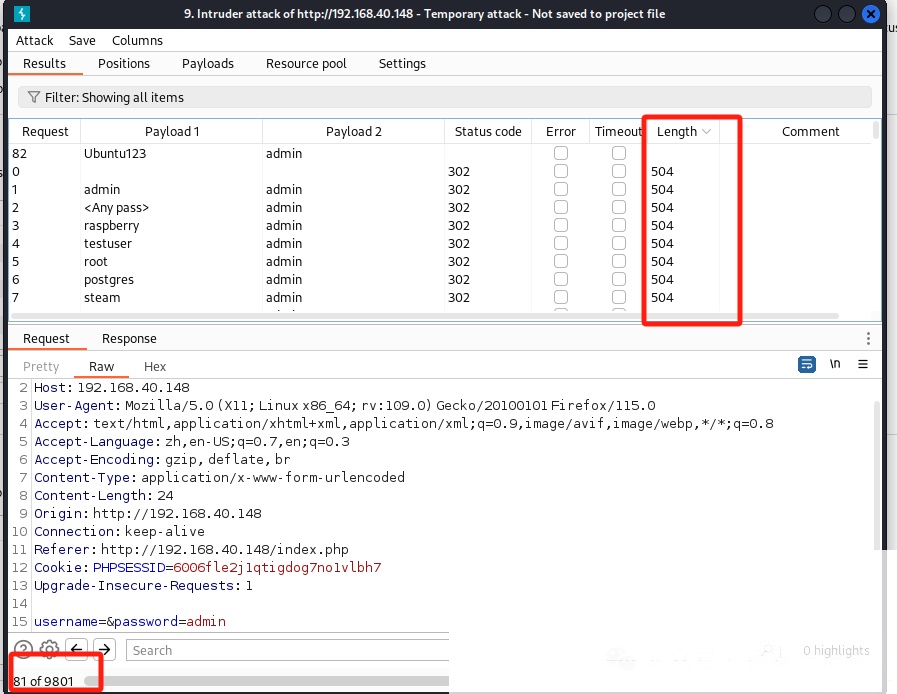

导入字典就开始爆破:

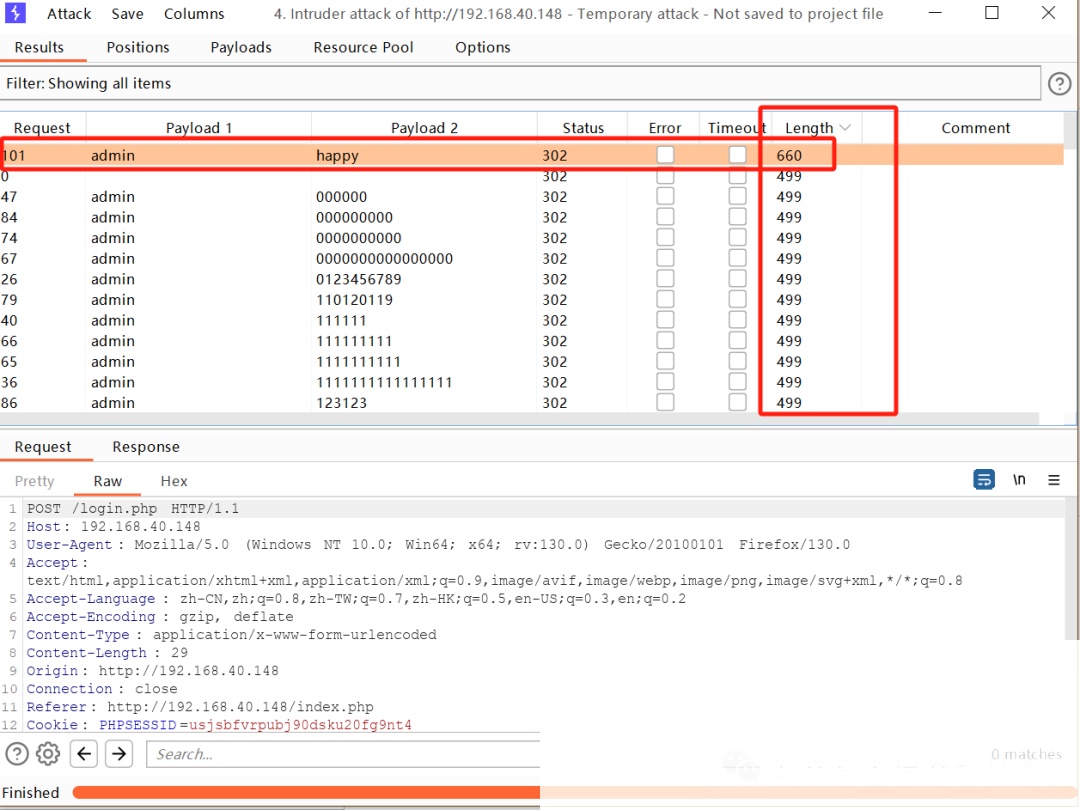

登录成功和登录失败的页面字节是不一样的,使用过滤字节大小就可以找到爆破出来的用户和密码。

这里看到一个 660 字节的和别的不同,试着登录一下:

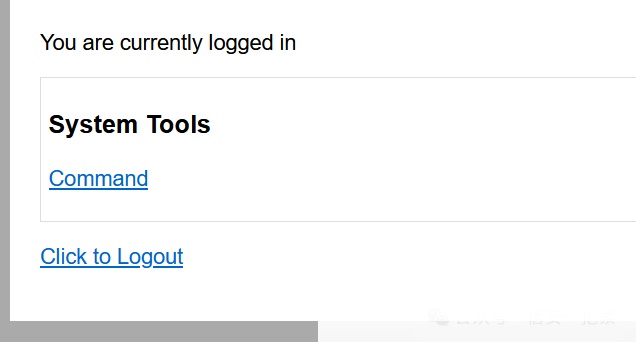

成功登录!

总结:

这篇基础篇只是 BurpSuite 的冰山一角,想要成为真正的网络安全高手,还需要不断学习和实践。希望这篇文章能帮助你快速入门 BurpSuite,在网络安全的道路上越走越远!

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

3898

3898

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?