一、信息收集篇

1.fping -aqg ip 来探测主机存活情况

Kali: 192.168.119.129

靶机: 192.168.119.133

2.使用nmap 扫描目标主机靶机开放的端口信息

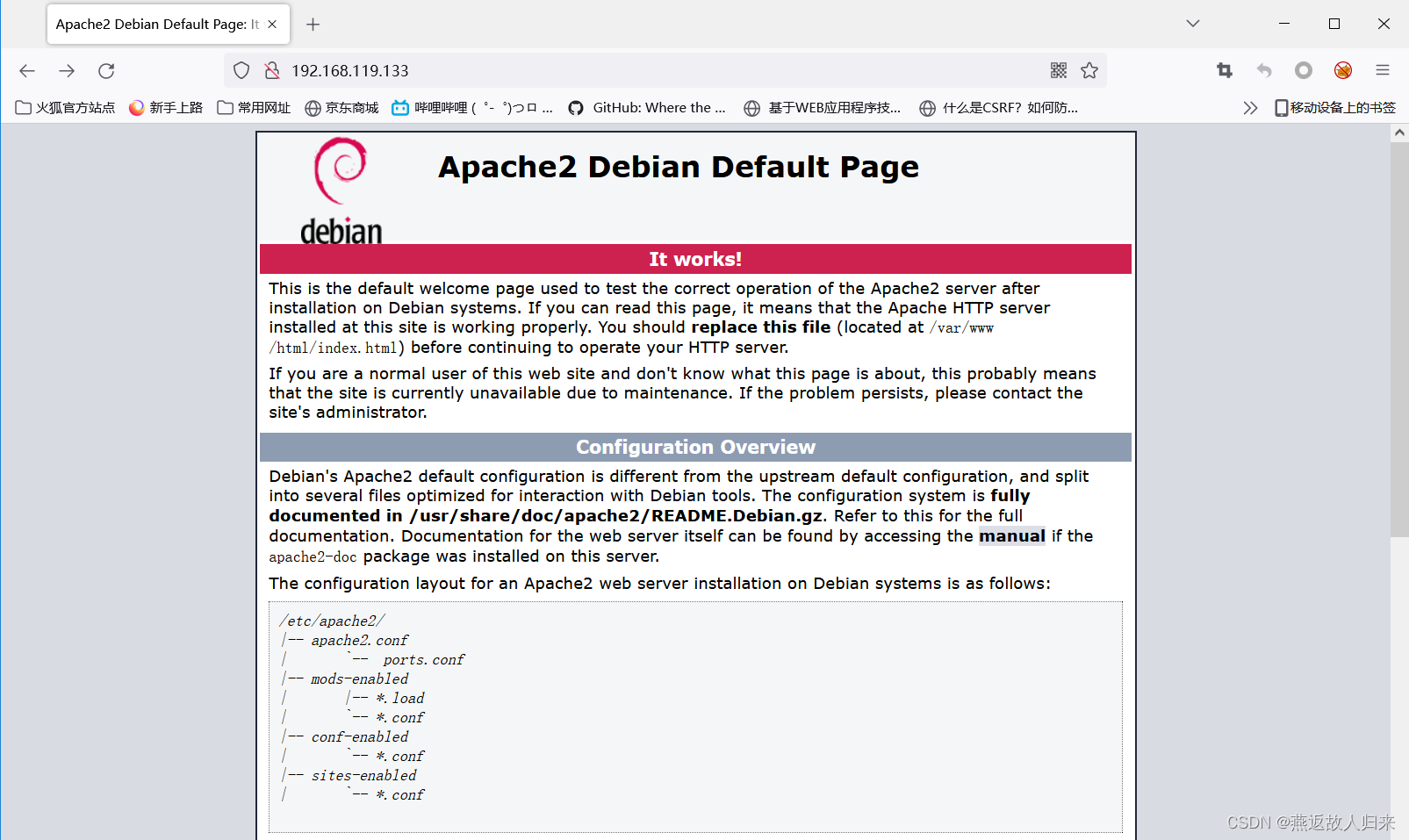

3.端口利用 可见22端口 开放了 ssh 服务 80端口 开放了http 服务

先对80 端口 进行访问,就是一个普普通通的网页,没有可以利用的入手点。

3.1目录扫描

我使用 dirsearch 目录扫描工具,对目标url http://192.168.119.133/ 进行目录扫描

发现了目录中有 robots.txt 和 secret 的文件,看看能不能成为突破口

去访问 http://192.168.119.133/robots.txt 发现页面 出现了 “ Hello H4x0r “

直接访问http://192.168.119.133/secret/ ,可见这里没有什么内容

对http://192.168.119.133/secret/ 目录下进行深入扫描

看到目录下 /evil.php 尝试去访问

也是空空如也。

二、渗透测试篇

从刚刚收集的信息可以判断这是用php搭建的网站

进行使用 ffuf 工具 进行模糊测试

发现有command

http://192.168.119.133/secret/evil.php?command=/etc/passwd

通过查看源码

这里除了有root 还有一个 mowree 用户 , /bin/bash 可执行的脚本的权限。

![]()

![]()

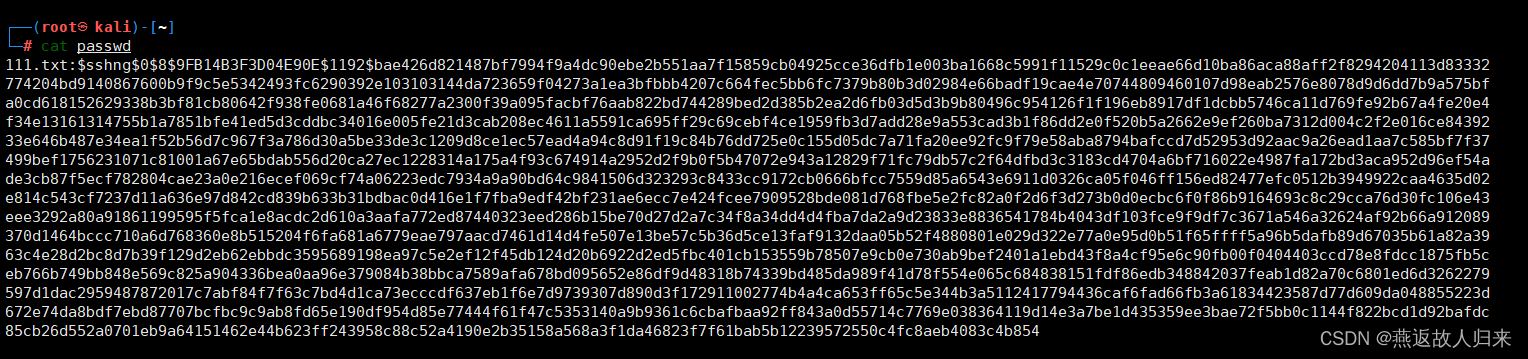

发现这个用户后,进入到其家目录下 获取到了私钥

将私钥保存到 111.txt 通过 john 进行密码破解

获取 密码后 , 通过ssh 登录到 用户名为 mowree 的用户账户。

#chmod 600设置拥有者可读写,其他人不可读写执行

获取到user.txt

三、权限提升篇

find命令提权

使用find命令查看拥有suid权限的文件

find / -perm -u=s -type f 2>/dev/null

来到 /etc 下

来到 /etc 下

查到了648 项 ,通过 grep 过滤出 passwd 文件

-rw-rw-rw- 有可读可写权限

进行密码的生成

Password:toor

然后将 toor和这串加密密码添加到 /etc/passwd 末尾,格式与root用户的格式类似。

使用#tail -n 1 /etc/passwd

查看是否成功添加到/etc/passwd 末尾,这里是成功添加了。

切换到 toor 用户 su toor ,密码 toor后给成功切换到了 root

![]()

成功提权!!!

876

876

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?