- “本帖转发自群中鬼哥的雷锋分享为大爱的分享精神赞一个!”

给任意系统函数下断点

1.需要准备的有:

与你调试环境一致的系统源码,这个也可以在http://androidxref.com/网站上在线查阅。

root之后的手机,方便将系统的一些so文件dump至本地,静态获取到系统函数的偏移地址

2.流程

执行android_server

端口转发 adb forward tcp:23946 tcp:23946

调试模式启动程序 adb shell am start -D -n 包名/类名

IDA附加

静态找到目标函数对应所在模块的偏移地址

Ctrl+S找到对应模块的基地址,两个地址相加得到最终地址

G跳转至地址,然后下断

F9运行

执行jdb -connect com.sun.jdi.SocketAttach:hostname=127.0.0.1,port=8700

断下,进行调试

四、在dvmDexFileOpenPartial函数下断点,dump出明文dex

发展至今,从去年到现在,apk的加解密发展非常迅速。国内出现了很多针对apk的加壳保护方案。主要也体现在对dex的保护和对so的保护!

针对dex的保护,很长一段时间,都能通过对dvmDexFileOpenPartial函数下断点,从而dump出明文dex文件。

以这次alictf的第三题为例子,展示下如何对dvmDexFileOpenPartial函数下断点!

其他步骤都是一样的,这儿主要说下如何找到dvmDexFileOpenPartial函数位置

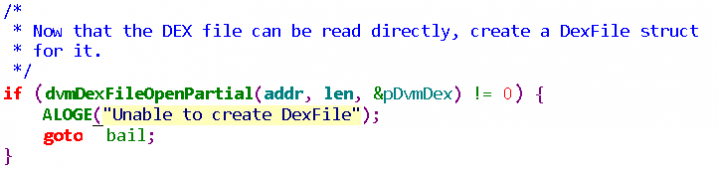

1.查看源码

dvmDexFileOpenPartial函数在rewriteDex这个函数中被调用。

可以看到关键字符串信息是:Unable to create DexFile

此时,从手机的/system/lib目录下得到libdvm.so

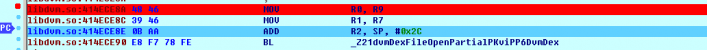

2. 载入IDA,搜索字符串:Unable to create DexFile

得到偏移地址是:0x0005AE8A

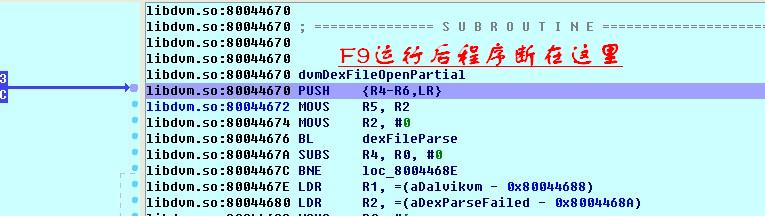

3.下断点

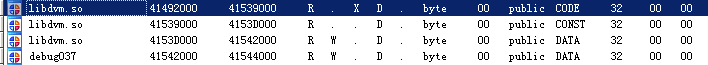

搜索模块libdvm.so

基地址是0×41492000

加上偏移地址为0x414ECE8A

G跳转至此位置,下好断点,即可

4.dump明文dex文件

下好断点之后,F9运行,执行jdb -connect com.sun.jdi.SocketAttach:hostname=127.0.0.1,port=8700

程序断下

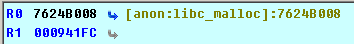

此时,看到寄存器窗口中的值为:

R0保存dex的起始地址,R1便是dex的长度

直接dump即可!

5.后续

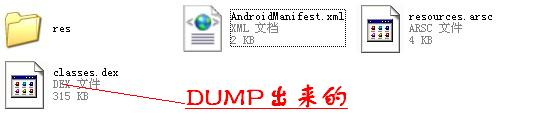

dump出来的dex就可以进行反编。

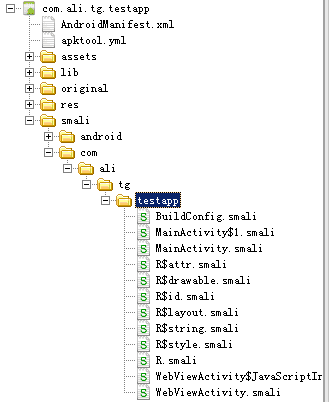

效果如下:

下面看具体操作步骤.

加固前apk结构如下所示

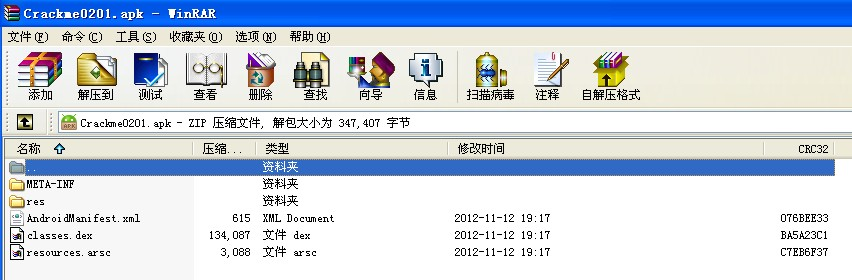

加固后apk结构如下所示

一:准备调试环境:

将IDA的 android_server复制到android模拟器里面,修改其权限,执行.

adb push android_server /data/local/tmp/

adb shell chmod 755 /data/local/tmp/android_server

cd /data/local/tmp

./android_server

成功执行以上命令后打开另一个终端执行如下命令

adb forward tcp:23946 tcp:23946

二:打开IDA开始调试

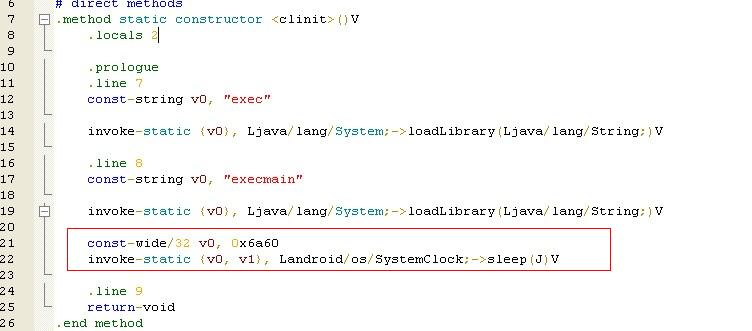

调试前在加固后程序中加一句smali代码,让她睡一会儿,好让我们有时间去附加她,如下图所示.

编译好后安装到模拟器运行,准备调试,如下图

附加成功后按"G"键跳到dvmDexFileOpenPartial函数或inflate函数去下断,然后F9运行,如下图所示.

此时寄存器情况如下所示:

R0为存放DEX数据首地址,R1为Dex大小,Dump出来.

开始地址为: 4489B530 大小: 4EAD8 结束地址 448EA008

三:将加固后的的apk解压出来(zip解压),将里面的classes.dex替换成我们dump出来的原始dex,删除加固后的libexec.so libexecmain.so与其它

一些无用文件(可以不删除)然打包成apk.

接下来反编译打包后的apk,一定要删除AndroidManifest.xml文件中android:name="com.shell.SuperApplication"并保存

分析反编译的smali代码,根据strings.xml中的字符串提示,将if-nezv0, :cond_0 改成if-eqz v0, :cond_0 保存,编译成功后安装测试,如下图所示.

附件:http://pan.baidu.com/s/1jGwtRJw

931

931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?