20212313 2023-2024-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

实验环境:

攻击机: 操作系统:Kali IP地址:192.168.46.129

靶机:操作系统: WindowsXP IP地址:192.168.46.128

2.1简单应用SET工具建立冒名网站

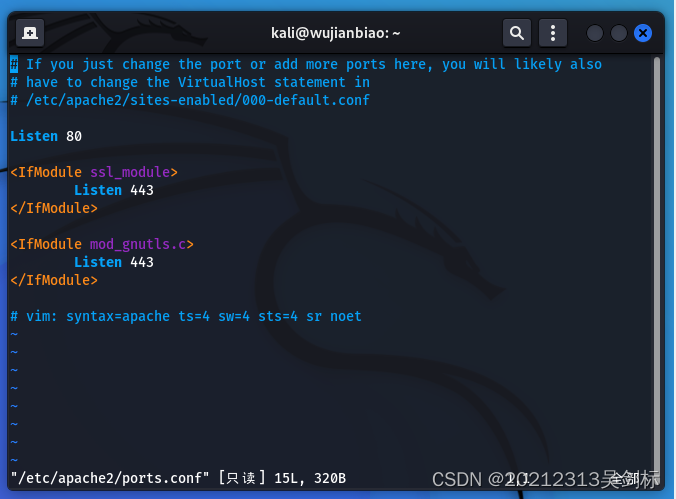

(1)查看apache工具的默认端口,发现是80端口,于是就不用修改了

vi /etc/apache2/ports.conf

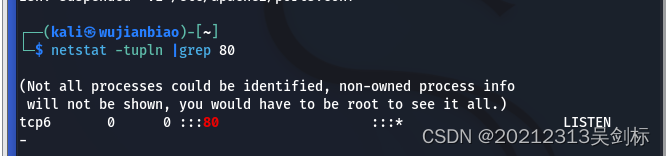

(2)查看本机的80端口是否被其他进程占用。

netstat -tupln |grep 80

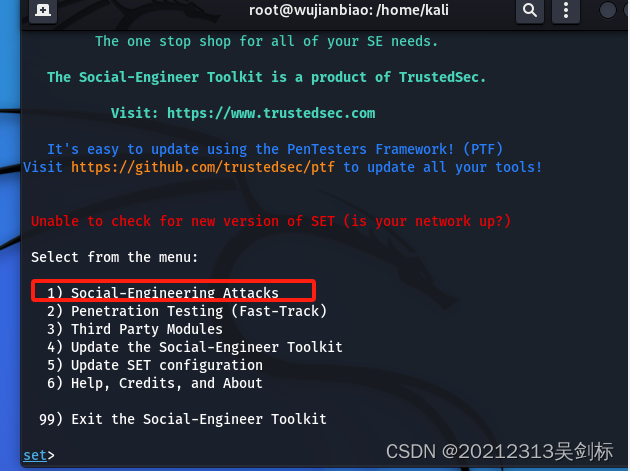

(3)输入命令打开apache2服务,然后输入 setoolkit ,启动set工具

systemctl start apache2

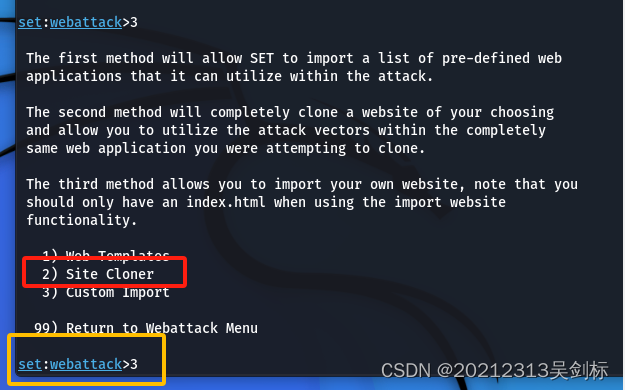

(4)进入set工具后选择1,社会工程学攻击

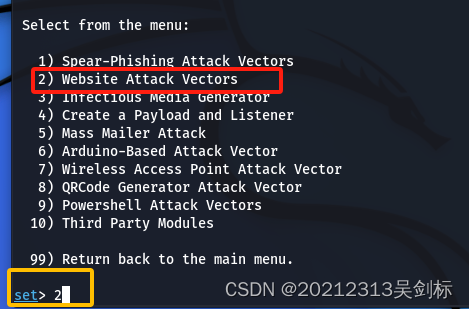

然后选择2(Credential Harvester Attack Method)

再选择2,表示选择网站攻击向量

"网站攻击向量"是指用于攻击网站的各种方法或途径。以下是一些常见的网站攻击及其描述:

跨站点脚本(XSS)攻击:攻击者向网站注入恶意脚本,使其在用户浏览器中执行,从而可窃取用户信息或劫持会话。

SQL注入攻击:通过向网站输入字段注入SQL代码,攻击者可执行未经授权的数据库查询,导致数据泄露或篡改。

跨站点请求伪造(CSRF)攻击:攻击者利用已认证用户的身份在用户不知情的情况下执行非授权的操作。

点击劫持:攻击者将透明的恶意页面叠加在合法网页上,引诱用户执行意外的操作。

服务拒绝(DoS)和分布式拒绝服务(DDoS)攻击:通过发送大量请求或消耗资源,攻击者使网站无法提供正常服务。

目录遍历攻击:攻击者试图访问未授权的文件或目录。

文件上传漏洞:攻击者上传包含恶意代码的文件,然后利用该文件执行恶意操作。

逻辑漏洞:攻击者利用网站中的逻辑错误或缺陷执行未经授权的操作。

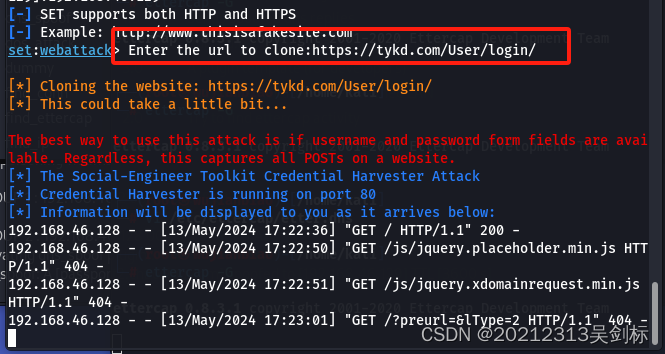

最后选择3,表示设置网站克隆,也就是钓鱼网站

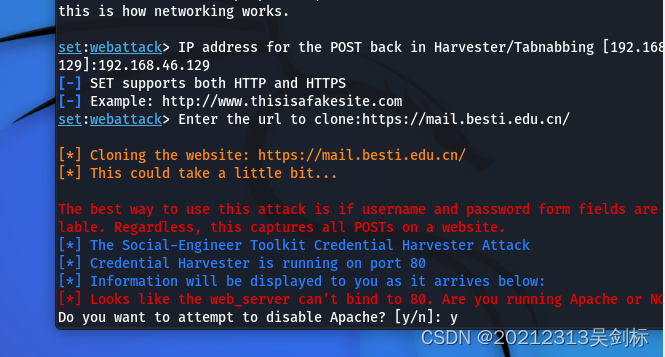

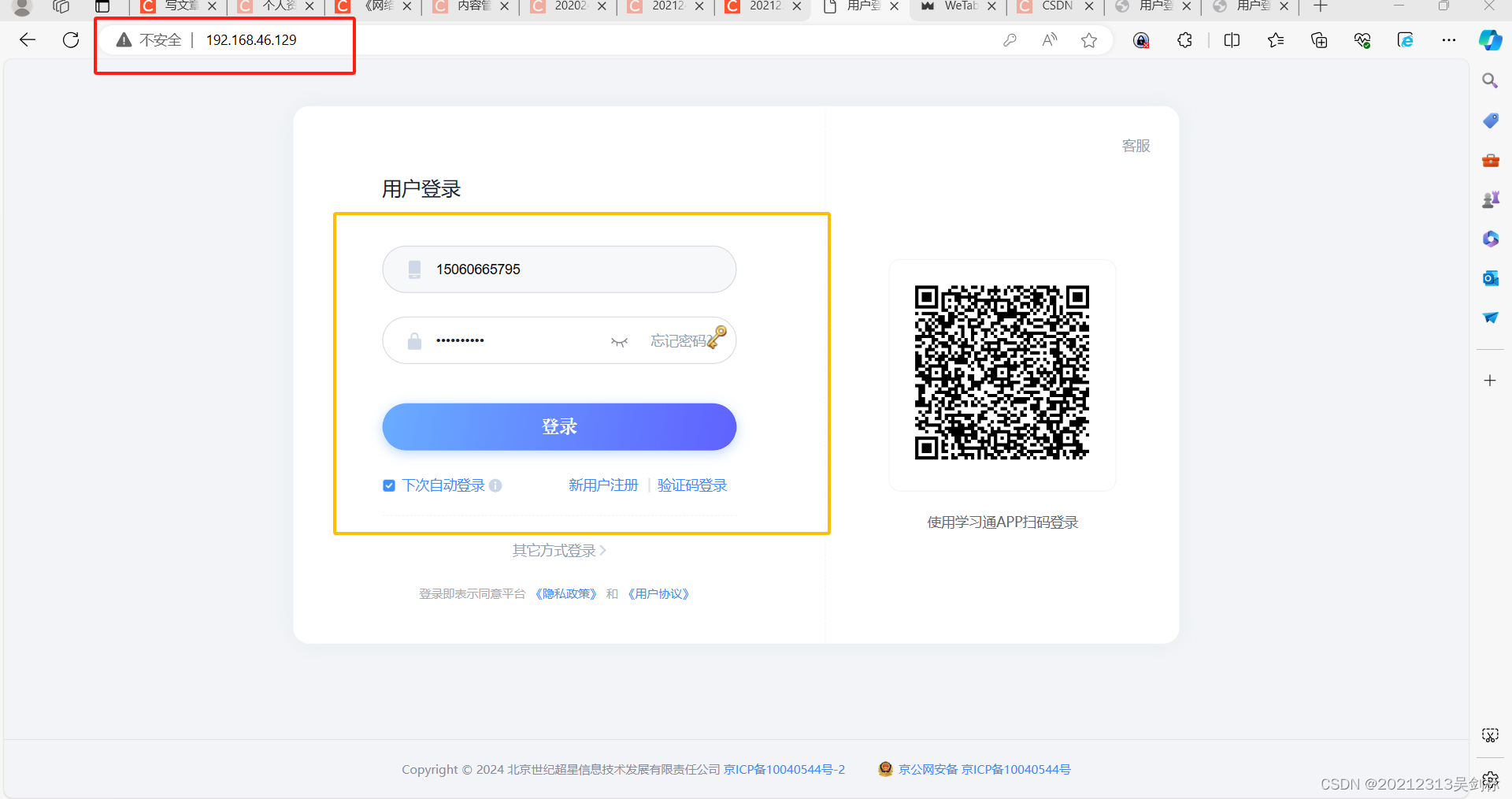

(5)输入攻击机的ip地址(192.168.46.129),再输入要克隆的网址(https://mail.besti.edu.cn/)

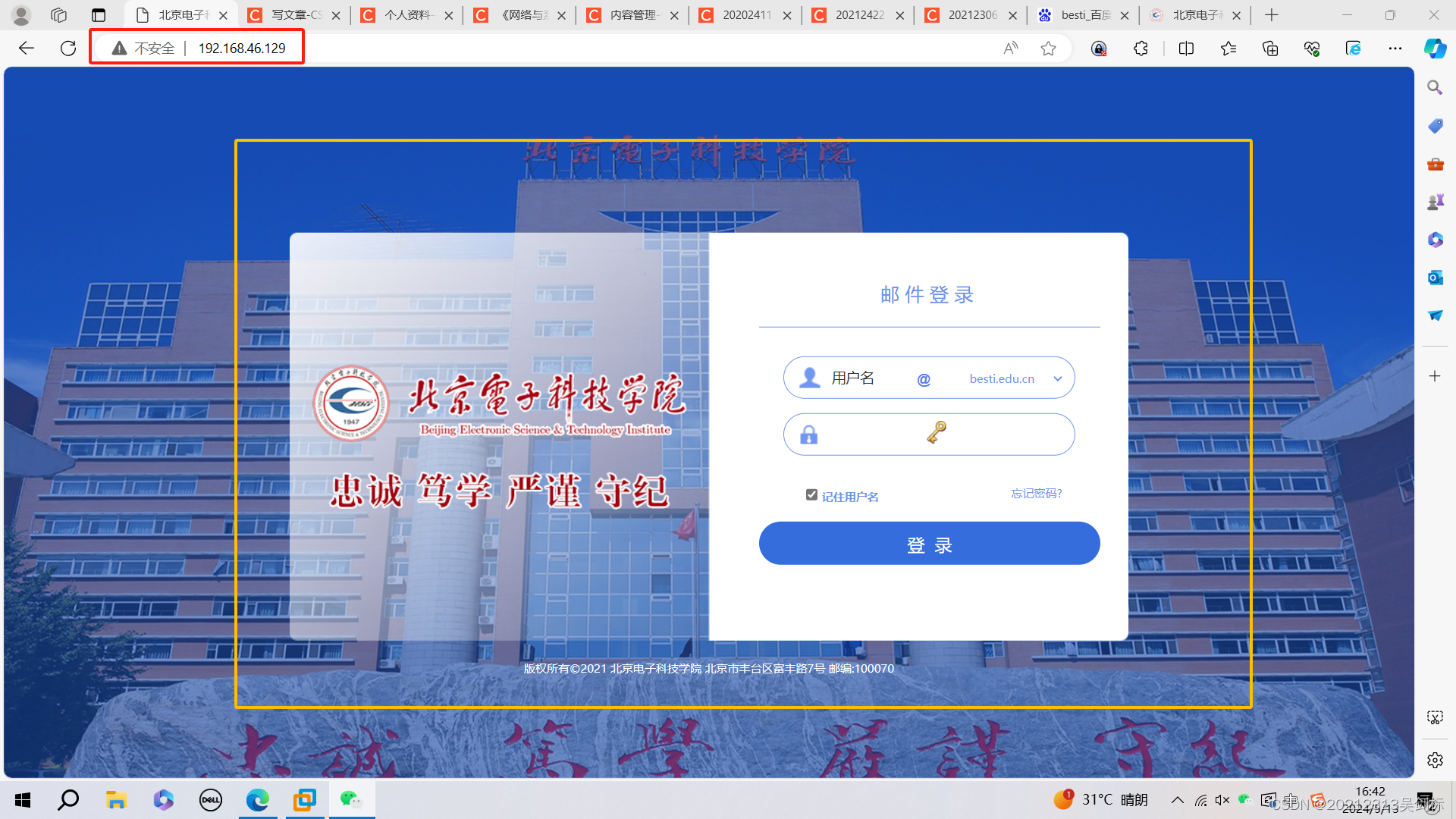

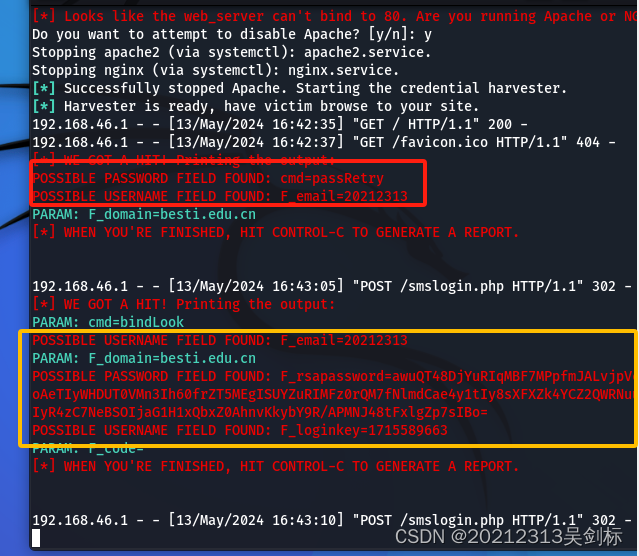

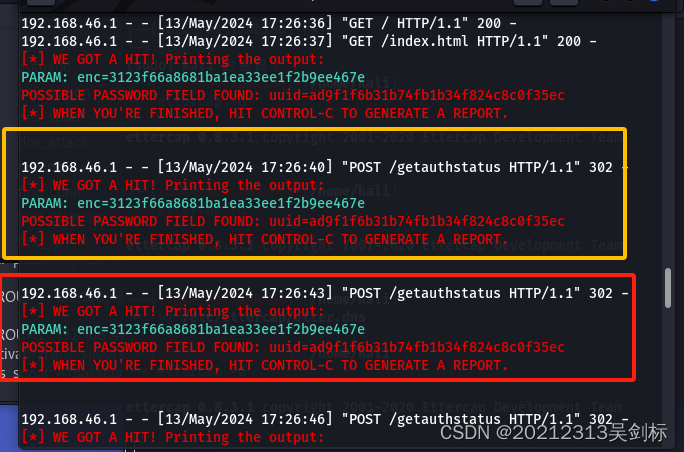

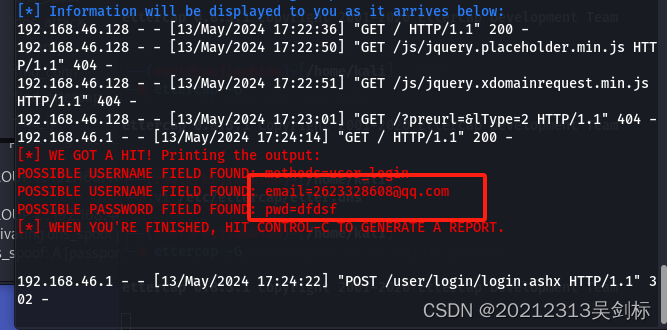

(6)在主机中输入192.168.46.129,即可进入钓鱼网站,然后输入账号密码后,会发现后台出现了明文的用户名,和加密后的密码,说明我们学校的网站还是有一定安全性的。我看到其他同学使用天意快递的网站就是明文传输的。

2.2ettercap DNS spoof

Ettercap DNS spoof是指使用Ettercap工具进行的DNS欺骗攻击。Ettercap是一种流行的网络嗅探和中间人攻击工具,它允许攻击者拦截网络通信并对其进行监视、修改或注入恶意内容。

DNS(Domain Name System)欺骗是一种常见的攻击技术,攻击者通过篡改DNS响应来将用户重定向到恶意网站,从而实现窃取用户信息、进行钓鱼攻击或注入恶意内容等目的。Ettercap工具可以用来实施这种类型的攻击,它能够拦截网络中的DNS请求和响应,并通过欺骗技术来篡改响应,使用户被重定向到攻击者控制的恶意网站。

(1)设置网络为混杂模式(这样子会接收所有传输到网络上的所有数据包)

ifconfig eth0 promisc

(2)修改dns缓存表,需要输入目标的网址,这里输入了www.baidu.com www.csdn.net

vi /etc/ettercap/etter.dns

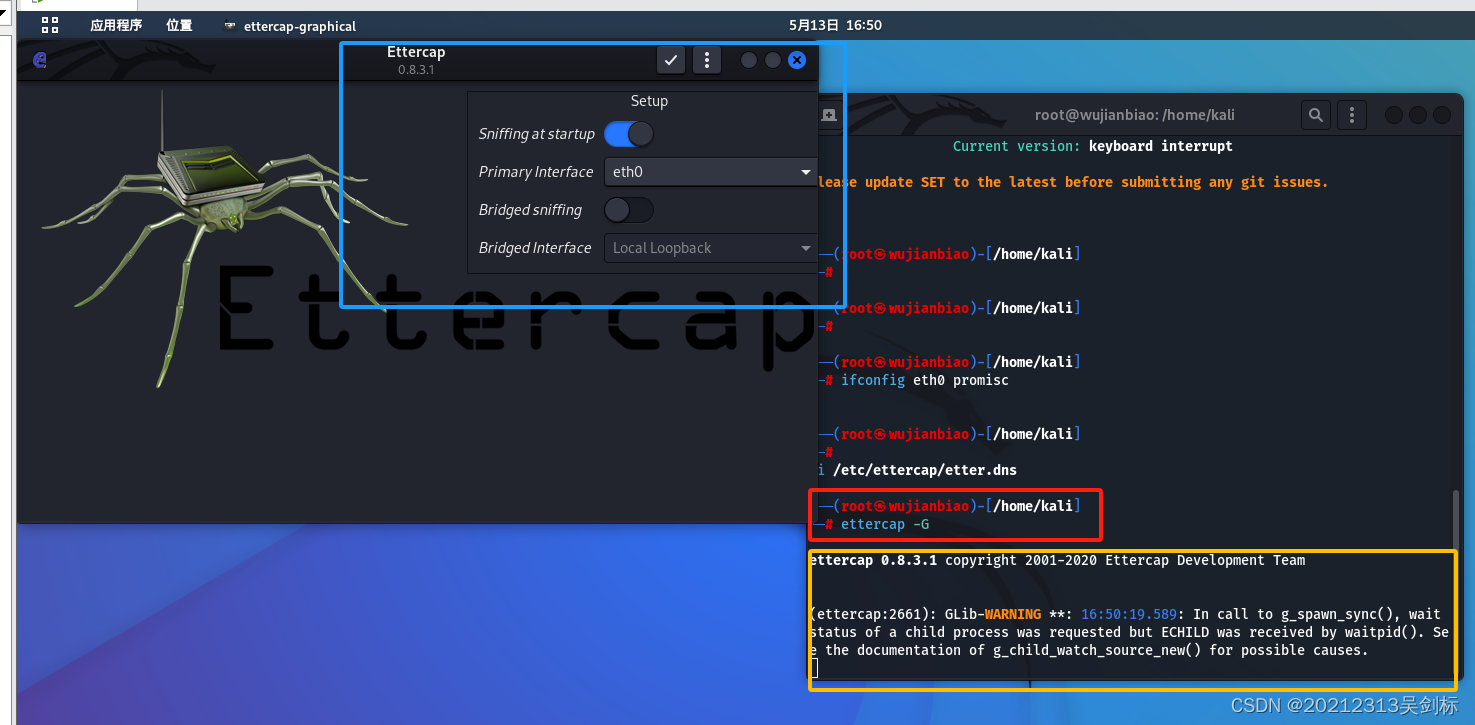

(3)输入ettercap -G进入到可视化界面,然后点击“√”

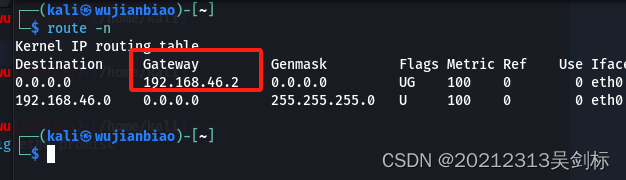

输入route -n 查看网关

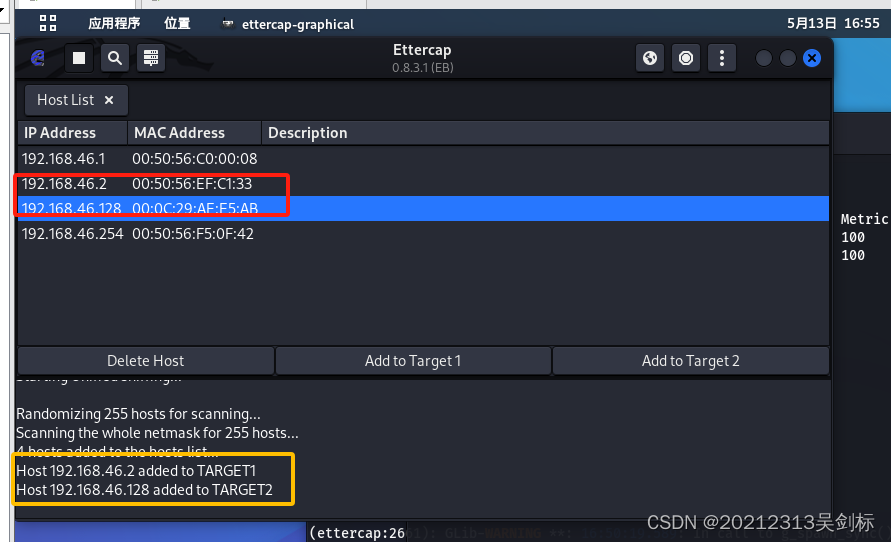

(4)点击Host LIST,这里的192.168.46.2就是网关,设置成target1,192.168.46.128就是靶机的ip地址,设置成target2

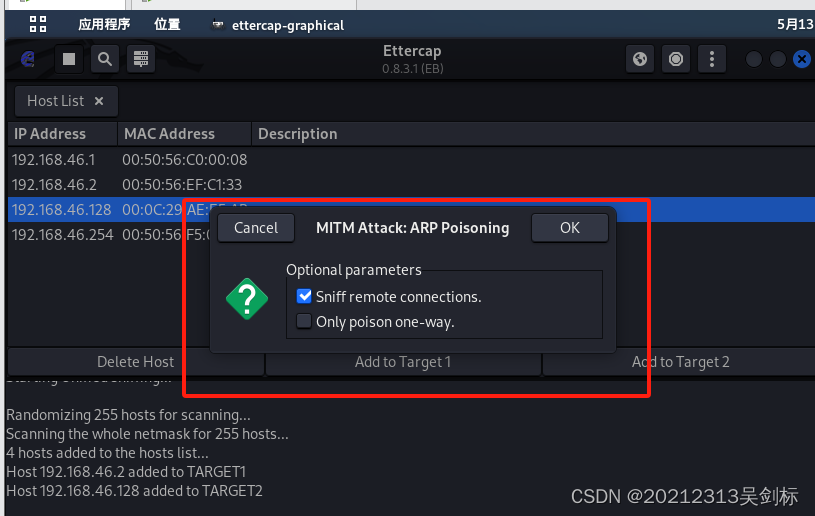

(5)点击右上角的地球“MITM”,选择“ARP poisoning…”,点击“ok”

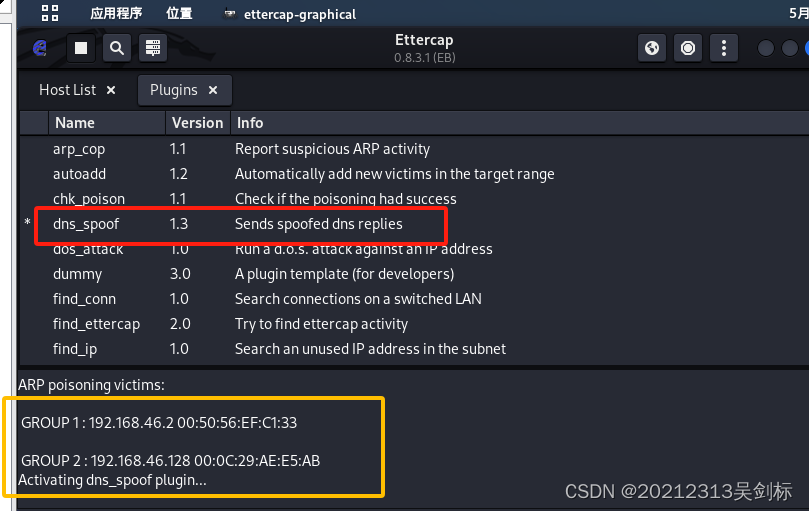

(6)再点右上角三个点"Ettercap Menu"->plugins->Manage plugins,双击dns_spoof,启用DNS欺骗,黄色方框表示成功进行dns欺骗

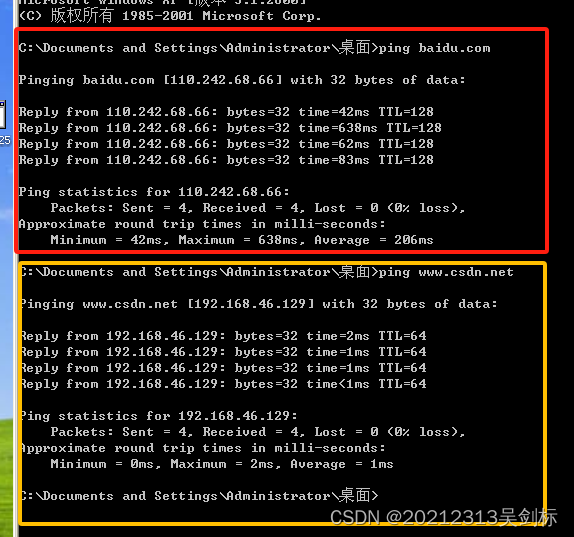

(7)打开靶机,进入shell,进行ping

红色方框是ping baidu.com。结果显示百度仍然是110.242.68.66,说明baidu的安全性特别高

黄色方框是ping www.csdn.net显示的ip地址是192.168.46.129,说明成功被dns欺骗了。

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

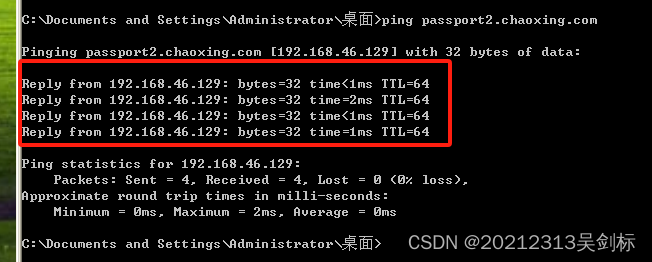

(1)只需要在dns缓存表中添加passport2.chaoxing.com即可,然后仿照实验2进行dns欺骗。最后在靶机(192.168.46.128)中ping passport2.chaoxing.com,就会发现成功进行了dns欺骗

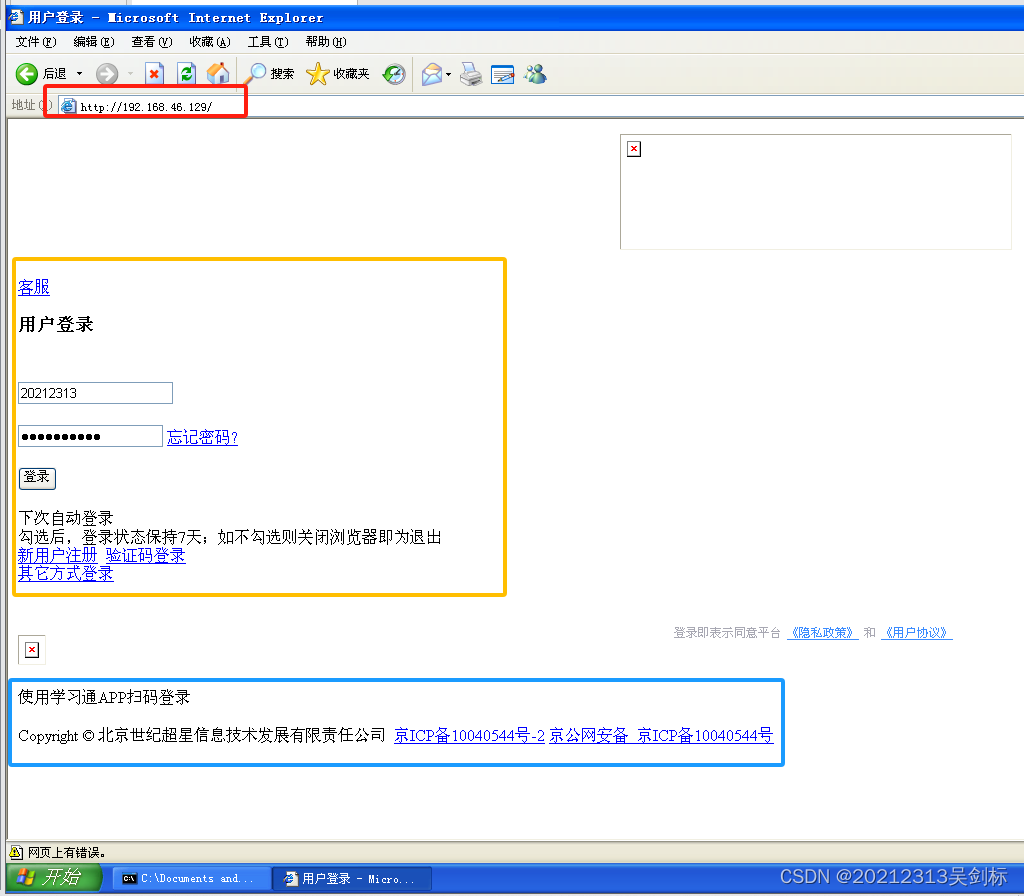

(2)仿照实验1进行仿照钓鱼网站,这里是我使用的网站是学习通的登入界面(passport2.chaoxing.com)

靶机输入192.168.46.129时,显示的网站有点简陋。我觉得这里应该是ie浏览器太过于落后。我使用win10进行访问就会发现很真实

输入账号密码后,kali机上成功显示http连接,但是账号密码确实被加密后。

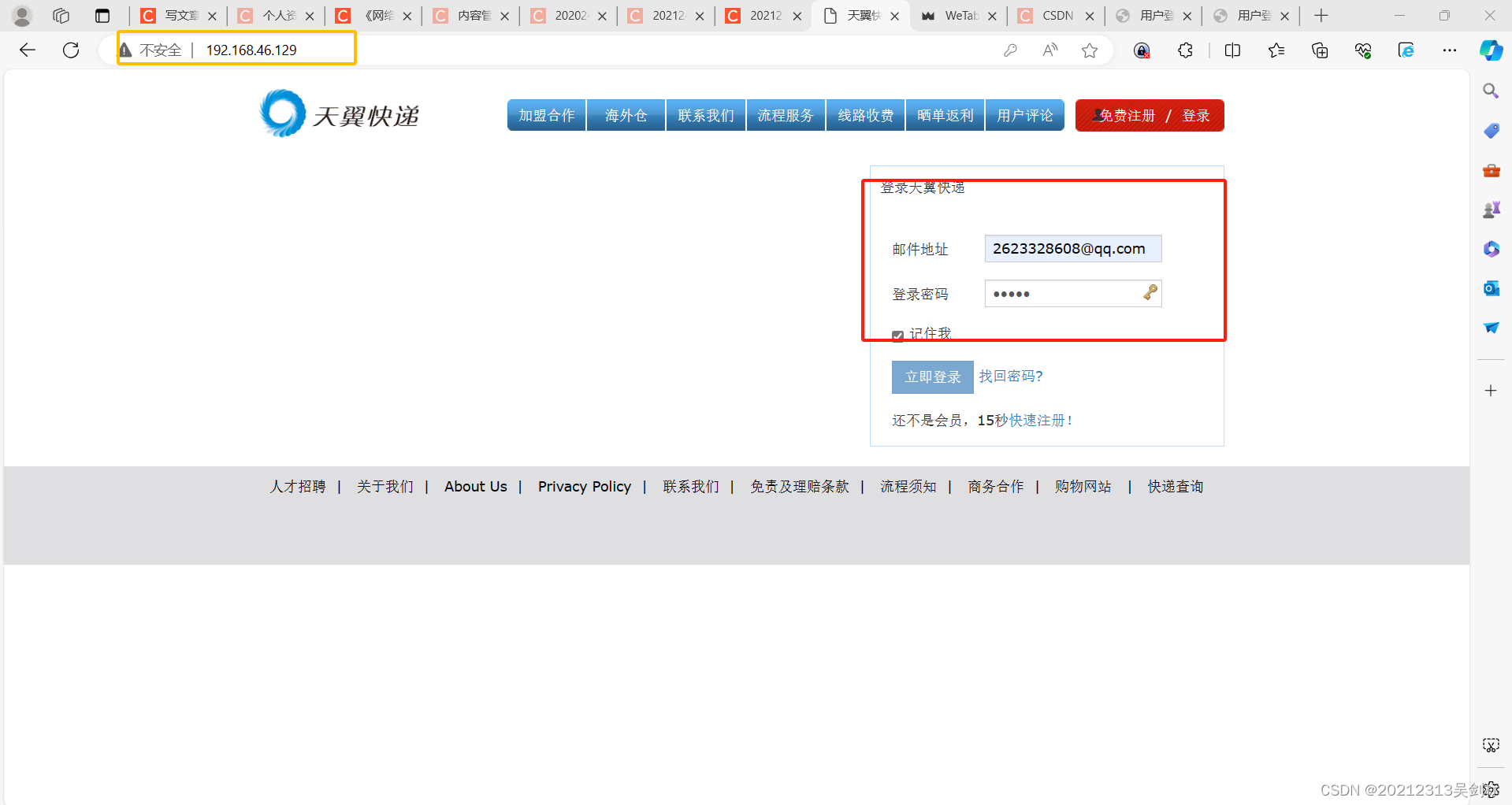

于是我想看看讲天意快递设置成钓鱼网站是什么样的

主机输入192.168.46.129后,输入账号密码

发现输入的账号密码全是明文传输,相当于全部泄露了。

至此实验全部结束!

3.问题及解决方案

- 问题1:不知道网关怎么查找

- 问题1解决方案:输入route -n 即可

4.学习感悟、思考等

本次实验我觉得是最简单的,一路做的非常顺利,也没用主要什么困难,看着大家的一步一步完成就可以。但这让我深刻感受到了set工具的强大。只要输入ip地址和网址,就可以直接模仿出一个钓鱼网站,但缺点就是如果密码是明文传输的,他也是明文传输的,没办法讲用户名和密码解密出来。我们也要提高防范意识,不能随便登入陌生网站,并且要有一定的判断力

973

973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?