目录

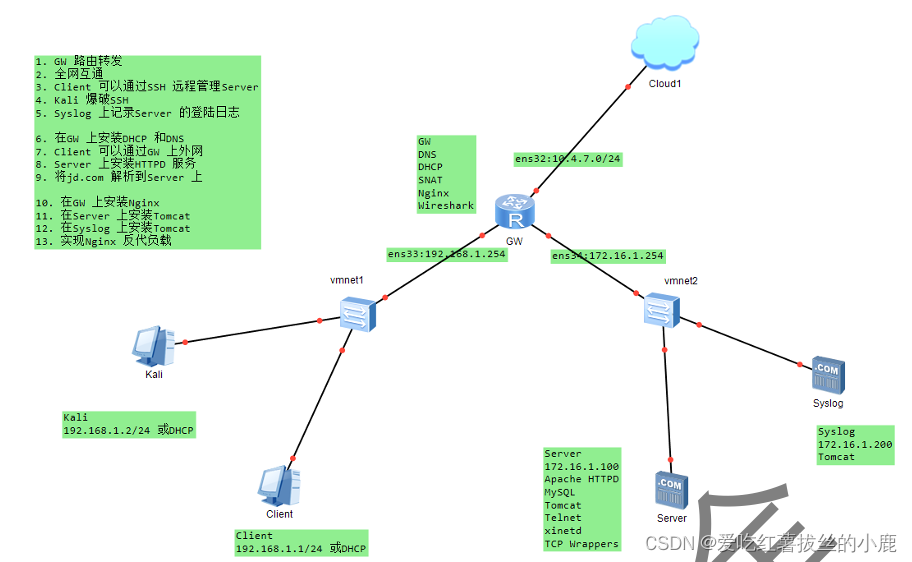

仍然依托此网络拓扑结构,实现client端的DNS欺骗

实验环境:client(Windows10),GW(CentOS7),server(CentOS7),syslog(CentOS7)

一,实验准备

首先让client能上网

1)实现全网互通,实现全网互通过程请看

!!!下面的配置在GW路由器上配置!!!

2)SNAT源地址转换

使用iptables防火墙做SNAT

iptables -t nat -I POSTROUTING -p all -s 192.168.1.0/24 -o ens32 -j SNAT

--to-source 10.4.7.174

iptables -t nat -I POSTROUTING -p all -s 0.0.0.0/0 -o ens32 -j SNAT

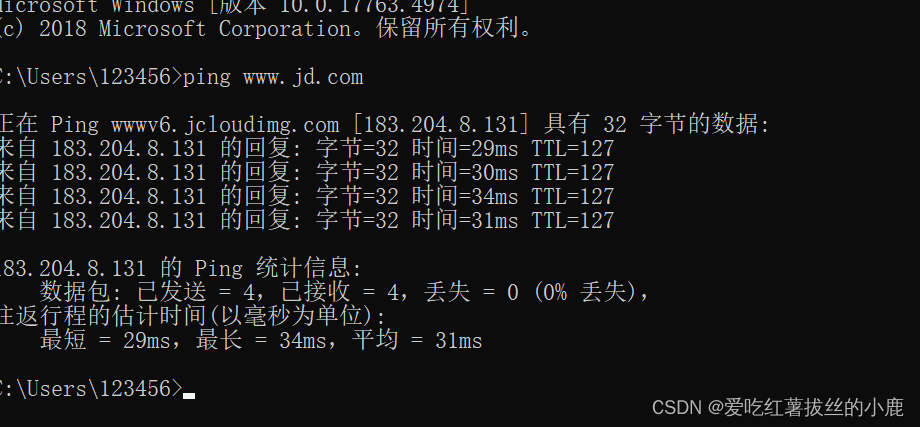

--to-source 10.4.7.174 iptables -t nat -nvL #查看编写的规则测试一下看看client能不能上网

3)部署DHCP服务

使用yum源安装DHCP服务

yum install dhcp -y

4)配置DHCP服务

vim /etc/dhcp/dhcp.conf

输入下面的内容将指定文件内容拷贝到dhcp.conf中

:r /user/share/doc/dhcp-4.2.5/dhcp.conf.example

修改对应位置内容

5)启动dhcp服务

systemctl list-unit-files | grep dhcpd

systemctl start dhcpd

systemctl enable dhcpd

netstat -anptl | grep 67关于dhcp服务无法启动Failed to start DHCPv4 Server Daemon.错误

解决方法:虚拟网络编辑器中的也就是dhcp所要服务的子网ip地址要与dhcp.conf中的服务网段ip一致(与上面subnet 192.168.1.0一致)

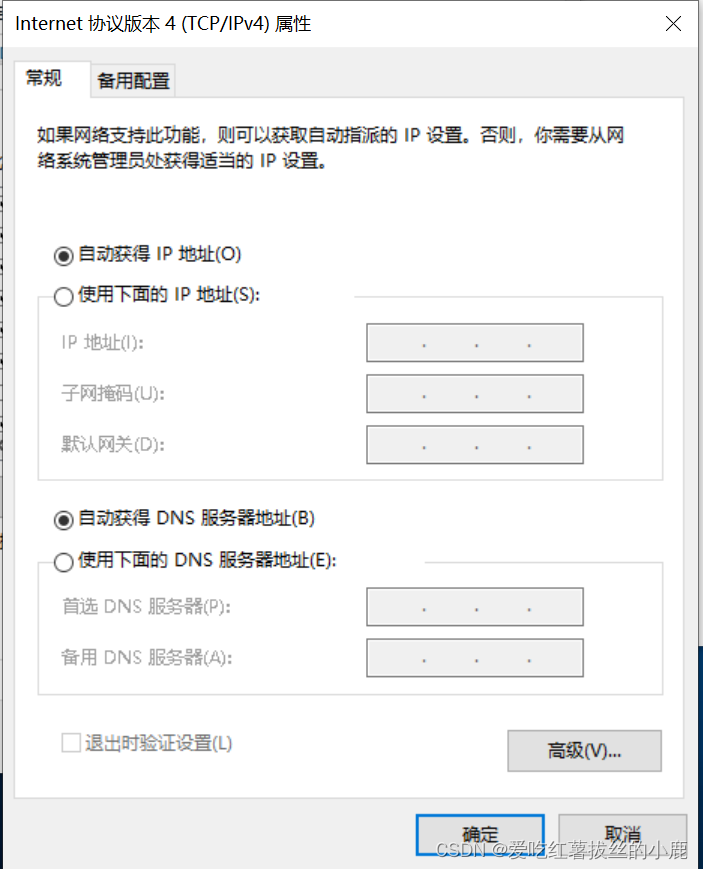

将client端ip改为动态获取

dhcp部署成功

6)安装DNS服务

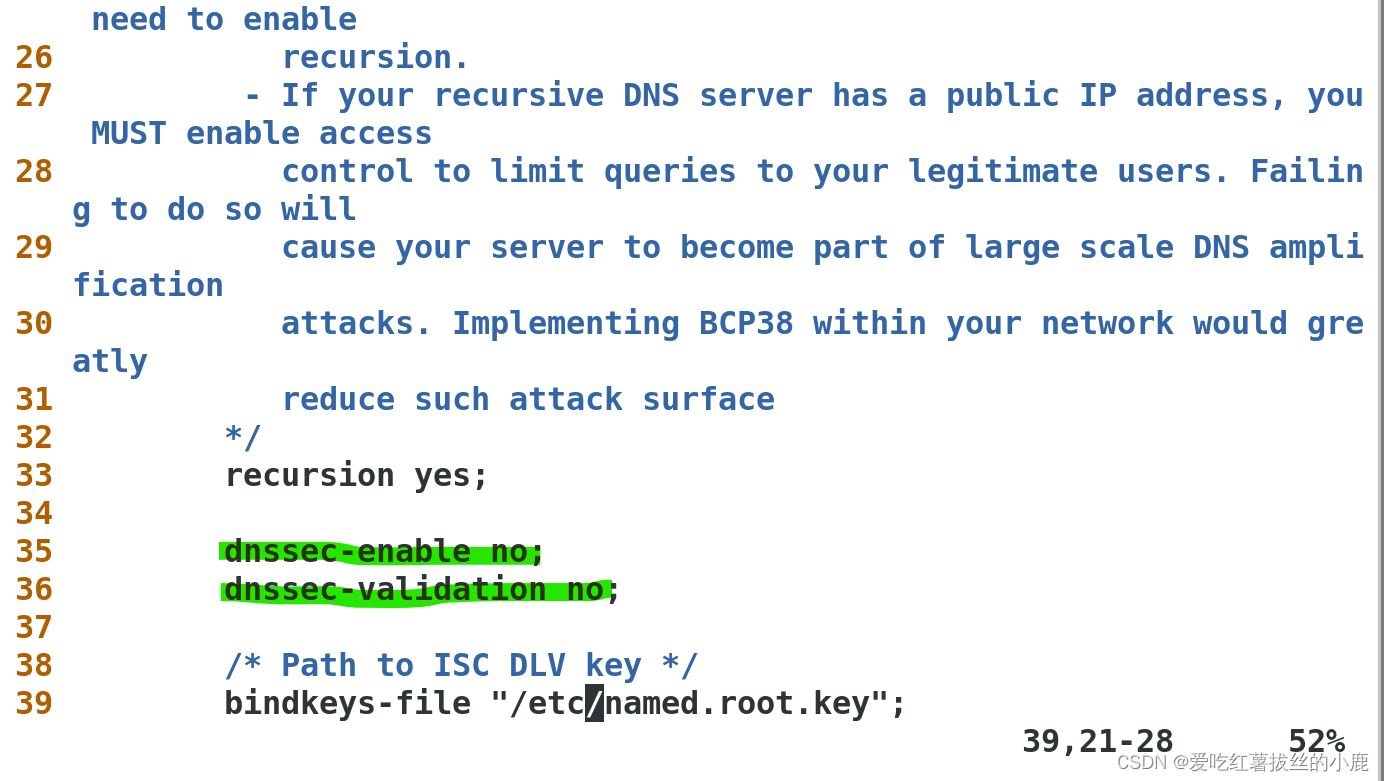

yum install bind -y7)DNS配置

改一处注销一处

yes改成no

8)启动DNS

systemctl start named

syatemctl enable named

netstat -anptl | grep 53

9)DNS欺骗(将DNS解析到Server上)

vim /etc/named.conf

在这个配置文件中加上zone “jd.com"

cd到/var/named/下

cp -a named.empty jd.com.zone

#将named.empty拷贝一份命名为jd.com.zone,包括named.empty的文件权限以及用户和组vim jd.com.zone

$TTL 3H

@ IN SOA jd.com. root.jd.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS ns.jd.com.

ns A 192.168.1.254

www A 172.16.1.100

配置成这个样子,意思为将ns解析成192.168.1.254,www解析成172.16.1.100

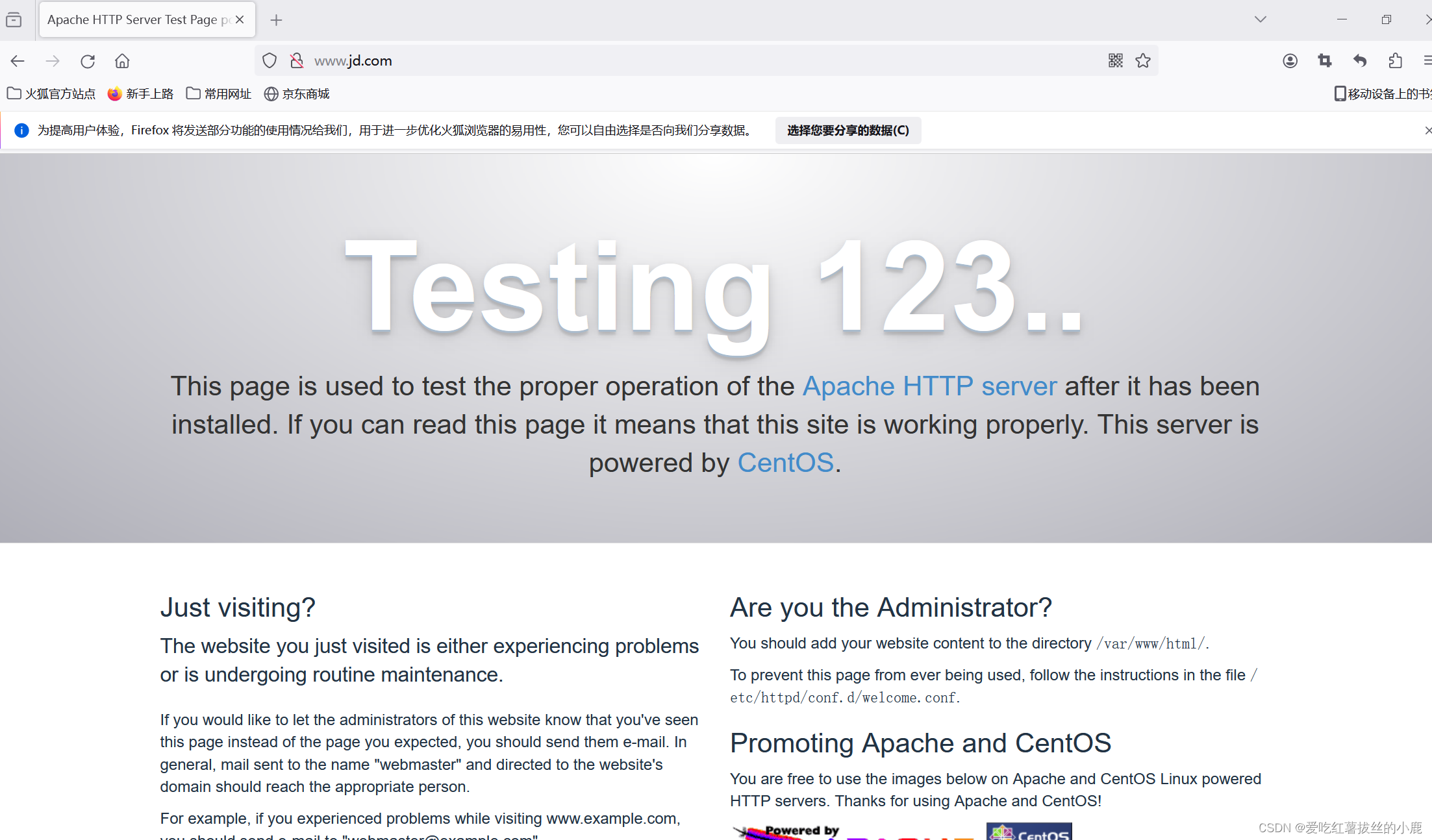

二,在Server上搭建HTTPD服务

1)安装HTTPD

yum install httpd -y

2)启动HTTPD服务

systemctl start httpd

systemctl enable httpd三,在client端验证欺骗

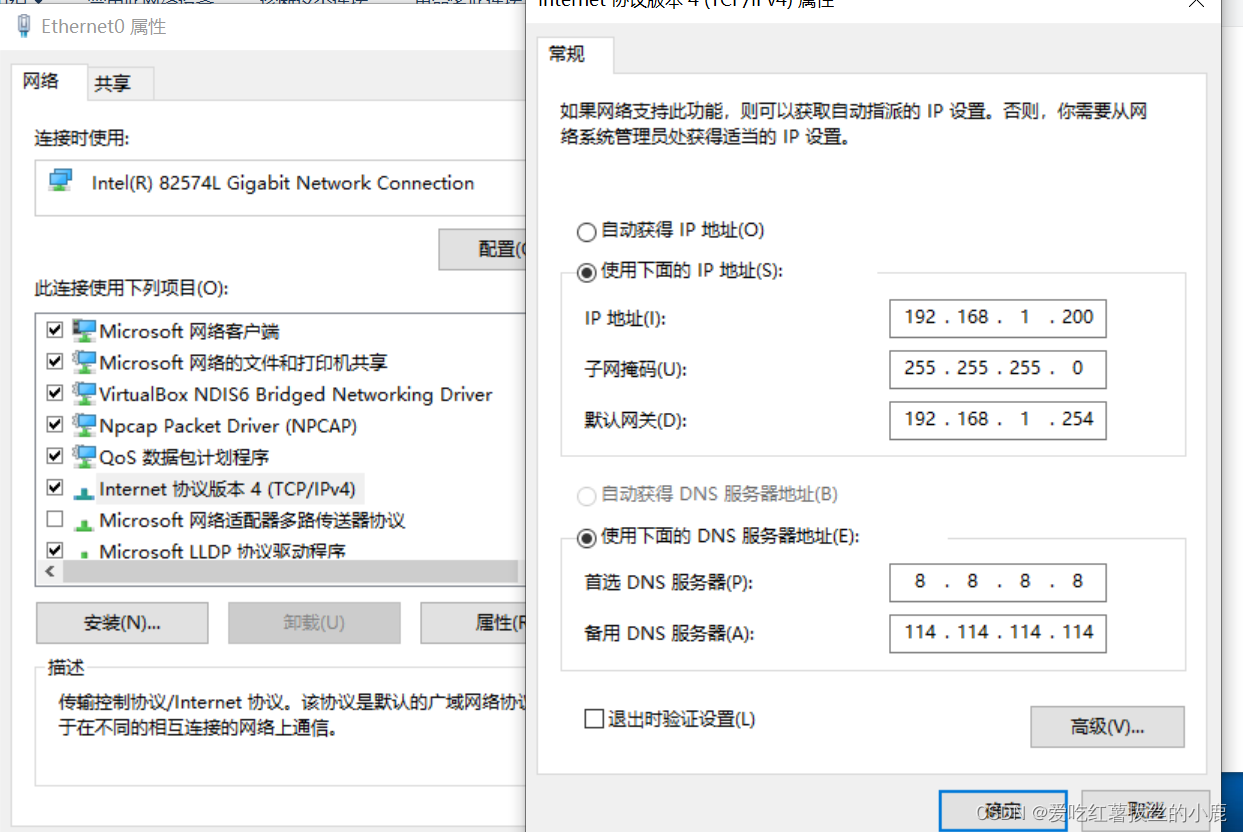

将ip与dns设置为自动获取

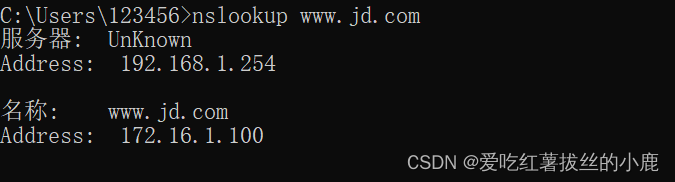

www.jd.com解析到了172.16.1.100,也就是自己搭建的服务器上,而不会去正确的网站

实现DNS欺骗,完成钓鱼网站

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?