6.2 Linux系统内存检查

在Linux系统中,gcc也有一些内存检查机制。我们可以通过添加一些编译选项或者对代码做一些修改,也可以实现Windows系统VC的内存检查,比如内存泄漏检查、堆内存破坏等。本节将比较详细地介绍使用gcc或者配合使用gdb来检查内存,以便能够在开发阶段尽早发现代码中的BUG。

6.2.1 检查内存泄漏

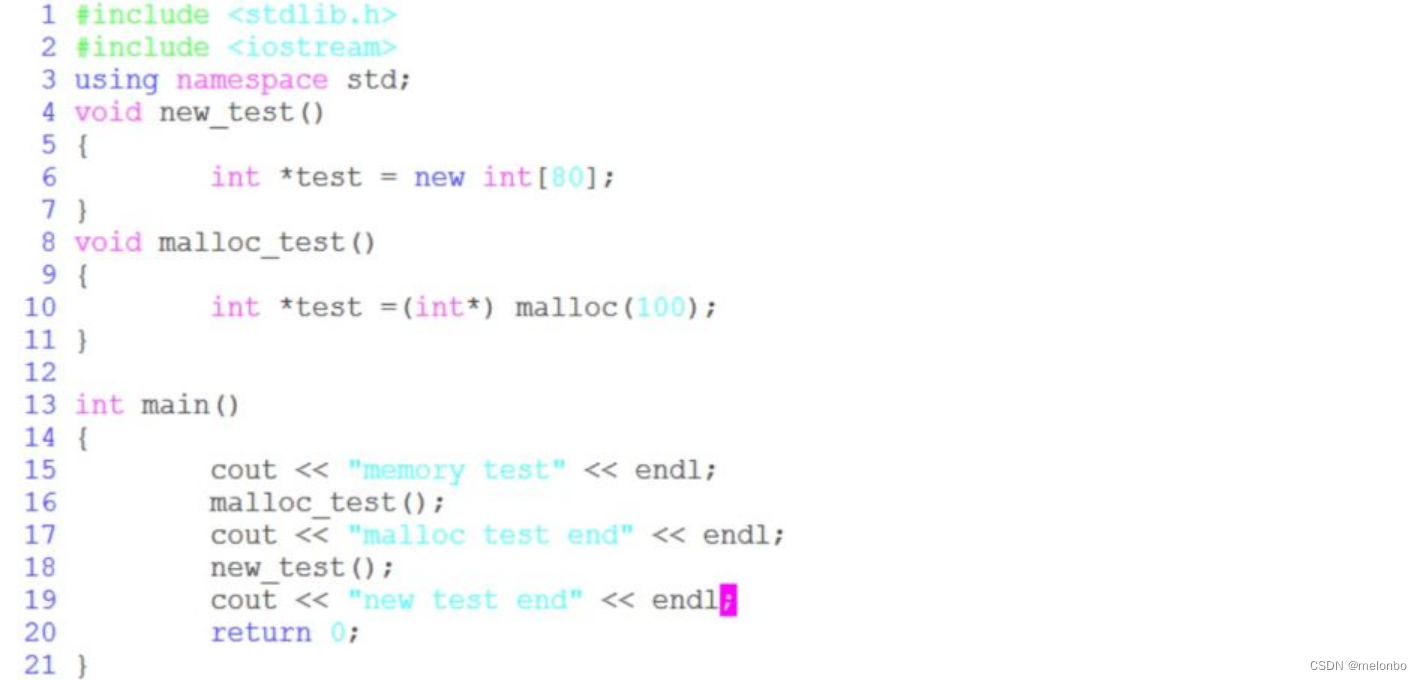

我们同样先来编写一段内存泄漏的示例代码,如代码清单6-9所示。简单地使用new和malloc分配一块内存,但是不释放。先创建目录chapter_6.2,然后创建一个testmem.cpp文件。

代码清单6-9中实现了两个简单的测试函数:new_test和malloc_test。在这两个函数中都分配一块内存,但是不释放。在main函数中调用这两个函数。在Shell中执行以下命令:

g++ -g -o testmem testmem.cpp

编译链接,生成测试程序testmem,然后在Shell中执行./testmem命令,输出如图6-15所示。

程序正常运行,输出“memory test”字样,但是实际上却泄漏了两块内存,因为我们分配了两块内存,却没有释放。如果是一个长期运行的程序,代码中的内存泄漏会导致很严重的问题,因此我们必须尽量在开发的早期发现内存泄漏的问题并解决掉。

在6.1节中,我们可以在Windows系统中使用VC++很方便地发现代码中的内存泄漏问题,同样,在Linux系统中我们也希望能够比较方便地发现内存泄漏的问题,并且能够准确地指出内存泄漏的代码行。

其实gcc也具备这样的能力。我们添加一个编译选项-fsanitize=address,指定-fsanitize=address开关,在Shell命令行执行以下命令:

g++ -fsanitize=address -g -o testmem testmem.cpp

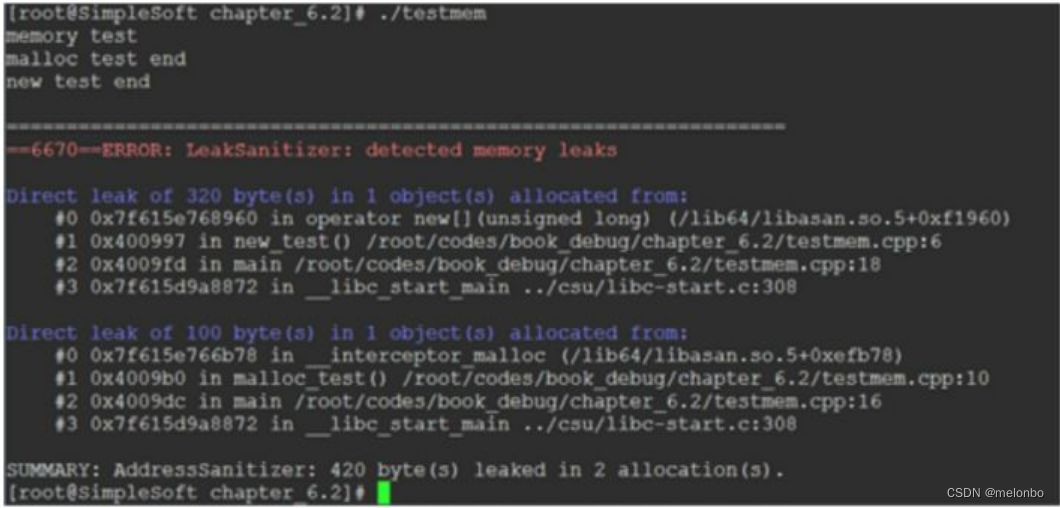

然后运行./testmem,结果如图6-16所示。

图6-16 检测到内存泄漏

在图6-16中,程序退出时在Shell中输出内存泄漏报告。第一行首先是红色字体错误提示:检测到内存泄漏。然后是蓝色字体提示泄漏了320字节,并且指出所在文件、由哪一行代码进行分配,并且打印出堆栈信息。

这个输出内存泄漏的顺序仍然与分配顺序相反,比如我们先使用malloc函数分配了100字节,然后使用new函数分配了320字节(100个整型),所以先打印320字节的泄漏,然后再打印malloc的100字节。

从图6-16中还可以发现,我们使用的malloc函数最终调用的是libasan.so中的__interceptor_malloc,而new最终调用的是libasan.so中的new操作符。这与在6.1节中介绍的VC处理内存泄漏的方式类似,所以才能够追踪内存的分配和使用。

使用-fsanitize=address开关以后,我们的代码不用做任何改动,就自动具有报告内存泄漏的能力。gcc 4.8以上的版本内嵌有该功能,如果在编译链接时出现错误提示:“/usr/bin/ld:找不到/usr/lib64/libasan.so.5.0.0”,则需要安装libasan。在Shell中执行以下命令来安装libasan(这里指CentOS系统,如果是Ubuntu系统,则需要执行apt-get install libasan命令):

安装成功后即可正常使用内存检查功能。ASan(Address Sanitizer)是一个C/C++内存错误检测器,它可以发现很多内存相关的错误,比如内存泄漏、释放之后再次使用、堆内存溢出、栈溢出等。下面分别介绍对我们日常开发比较有用的功能。

6.2.2 检查堆溢出

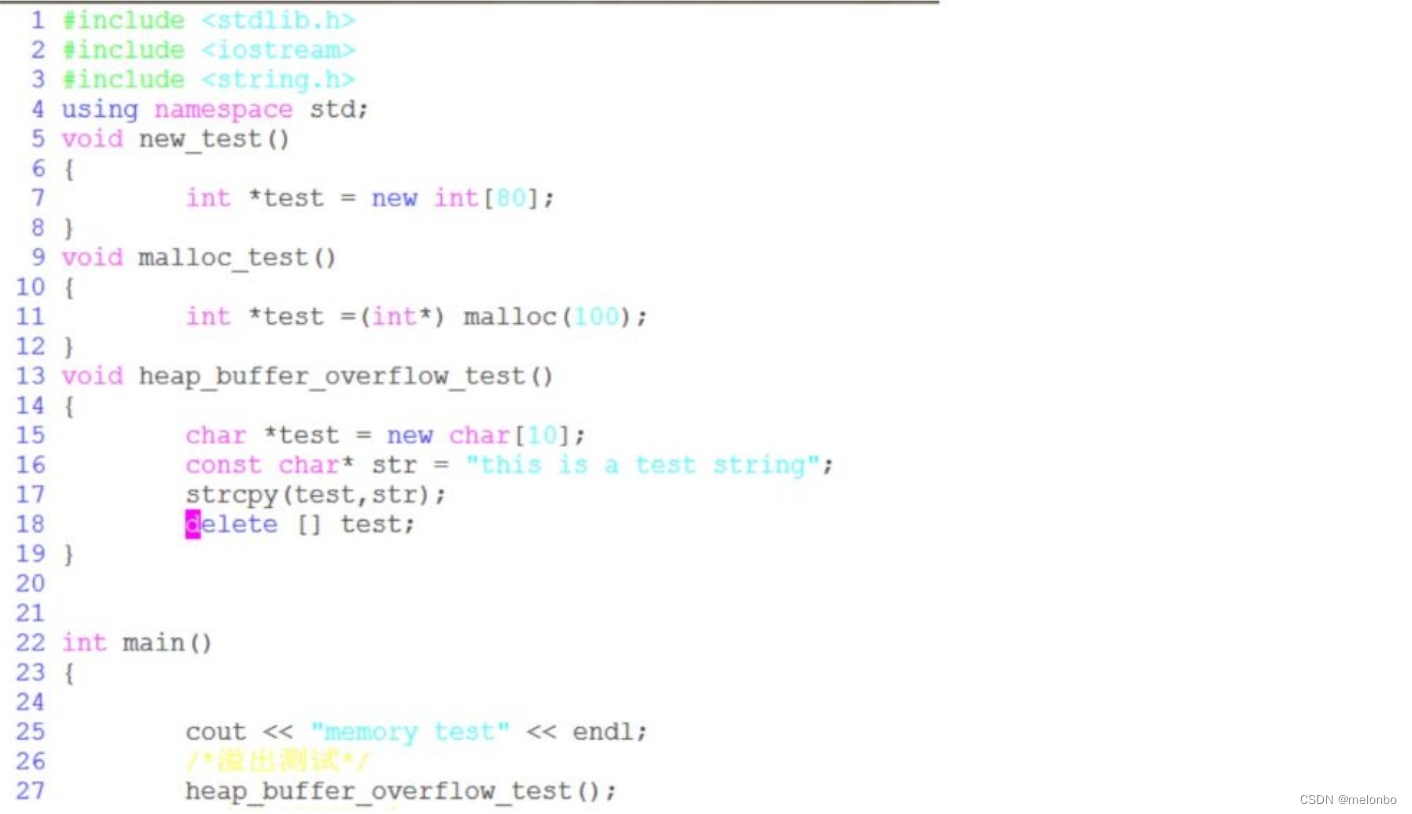

先来查看堆内存溢出的示例代码,如代码清单6-10所示。

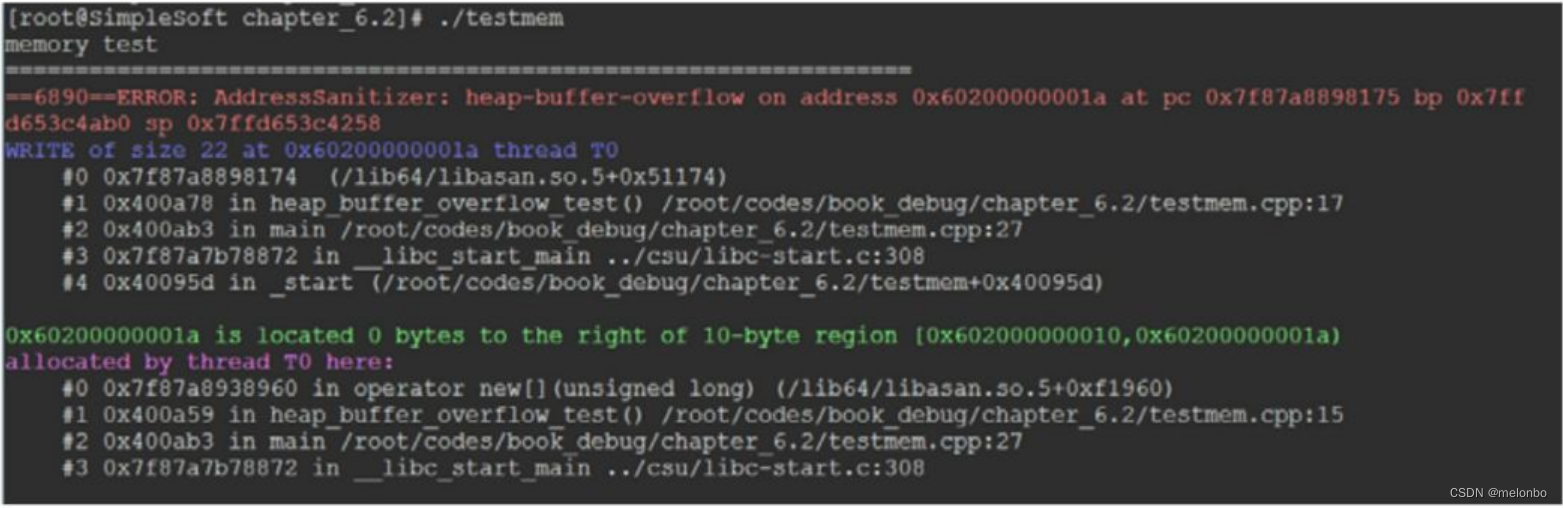

在代码清单6-10中,函数heap_buffer_overflow_test分配了一个10字节内存,然后向其中复制超过10字节的内容,编译链接后执行,结果如图6-17所示。

在堆溢出的报告中内容很多,我们截取了前面的一部分内容进行解释。第一部分指出了代码的哪一行导致了堆内存的溢出(这里是第17行),以及写入了多少字节数据(这里是22字节),并且显示了调用栈信息。第二部分指出了这块堆内存是在第15行进行分配的,同样显示了栈信息,报告中还包含了内存数据等(图6-17中未显示)。

6.2.3 检查栈溢出

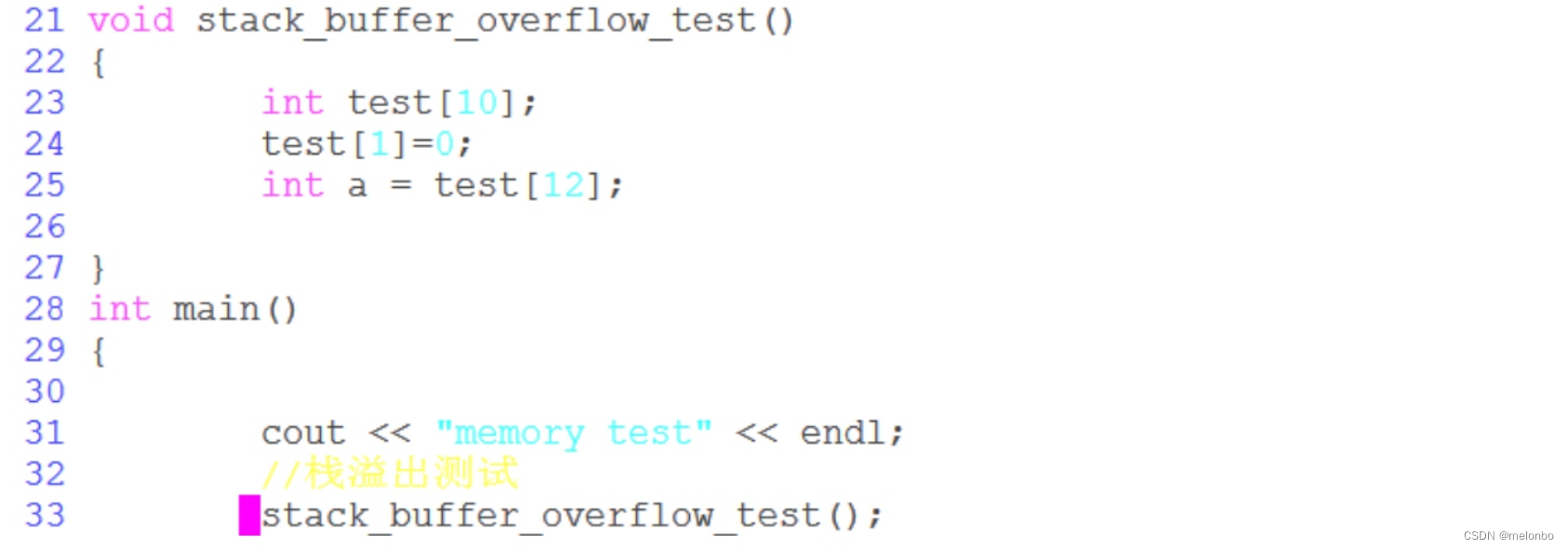

栈溢出示例代码如代码清单6-11所示。

在代码清单6-11中,测试函数stack_buffer_overflow_test定义了一个有10个元素的test数组。在测试代码中,我们访问第13个元素(索引12)时会发生读越界。与写越界溢出相似,gcc也能检测到读越界。我们同样添加选项-fsanitize=address编译执行,结果如图6-18所示。

在图6-18中,报告指出发生了stack-buffer-overflow类型的溢出,同时打印了调用栈信息,并且指出在代码的第25行中发生了读越界。

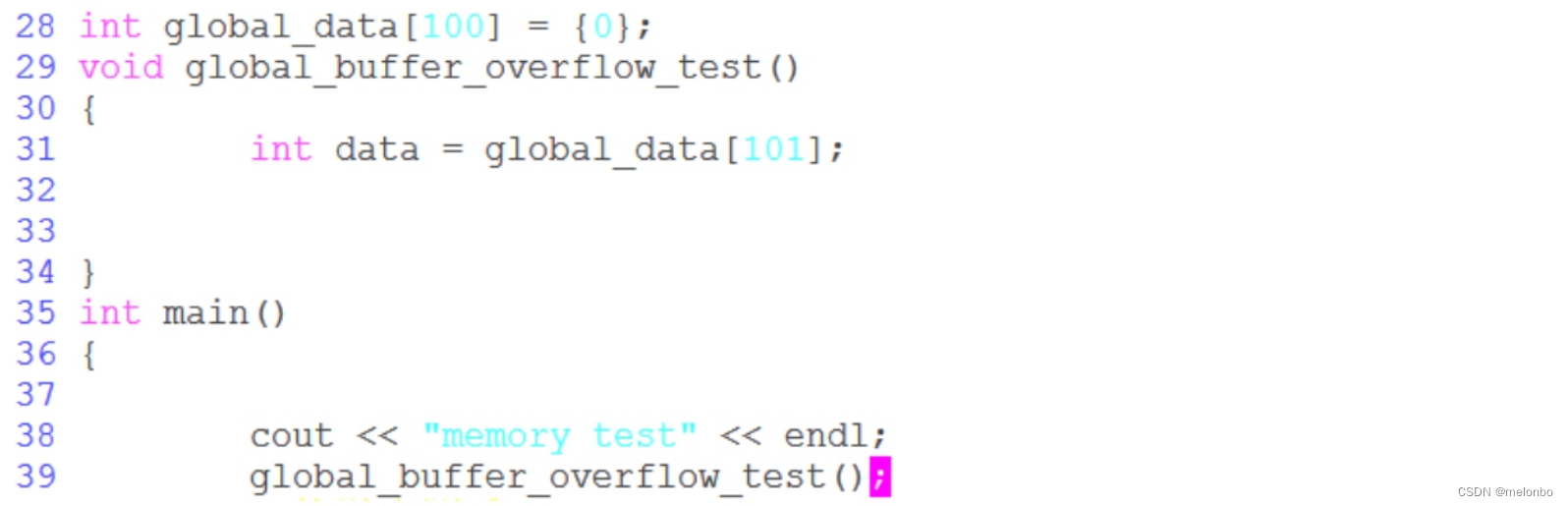

6.2.4 检查全局内存溢出

堆数据存放在堆存储区,栈数据存放在栈数据区,全局变量存放在全局存储区域。全局变量的内存溢出示例如代码清单6-12所示。

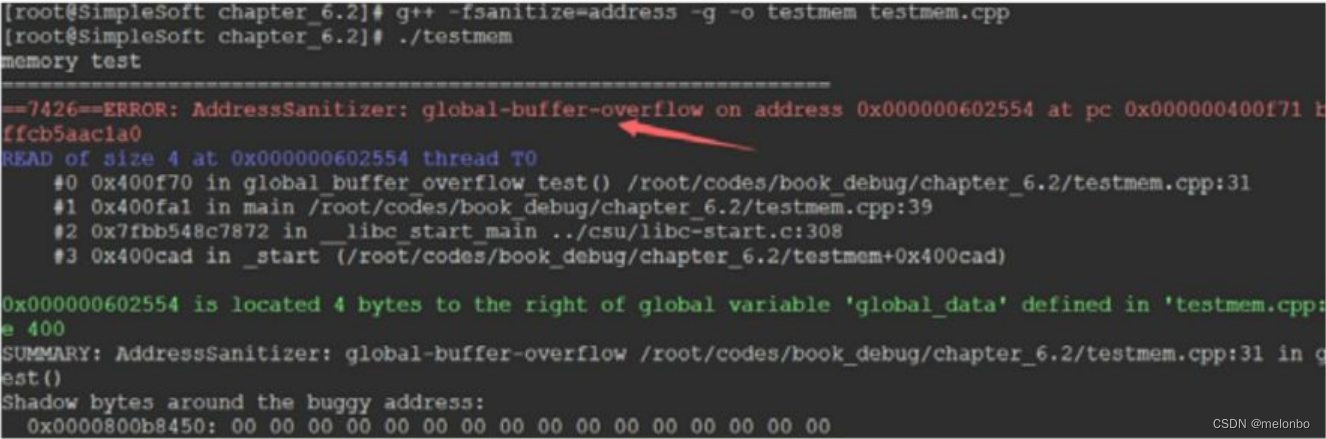

代码清单6-12中定义了一个全局变量,然后在global_buffer_overflow_test中进行了越界访问。同样,在Shell命令行执行以下命令来启用内存检查:

g++ -fsanitize=address -g -o testmem testmem.cpp

然后执行程序,结果如图6-19所示。

报告首先指出了溢出类型为global-buffer-overflow,也指出在代码的第31行发生了越界访问。

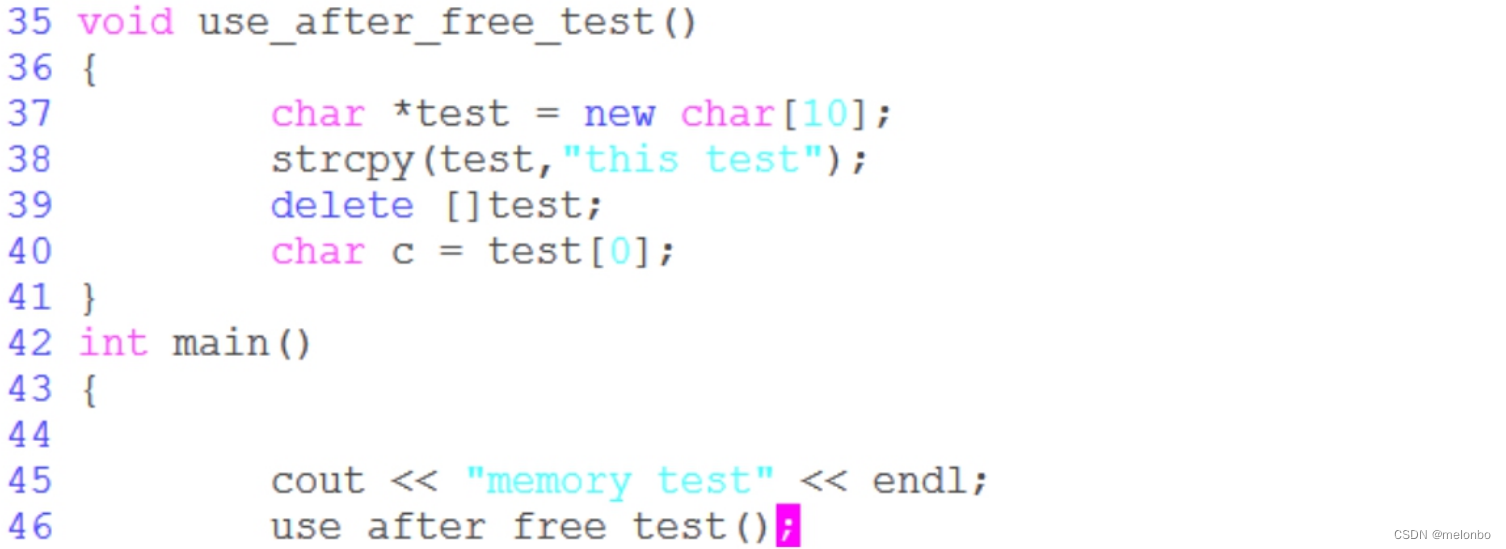

6.2.5 检查释放后继续使用

在开发过程中比较容易犯的一个错误是内存被释放后还继续使用。有时这种错误不容易被发现,因为很多时候内存释放后,系统没有马上进行回收,因此并不会立即报告错误。本节将展示内存释放后继续使用的检查过程,如代码清单6-13所示。

在代码清单6-13的测试函数use_after_free_test中,先为变量test分配10字节的内存空间,并将其赋值为一个字符串,然后马上删除test,再去获取test的第一个字符。这里先不使用-fsanitize=address选项。编译链接,在Shell中运行以下命令:

g++ -g -o testmem testmem.cpp

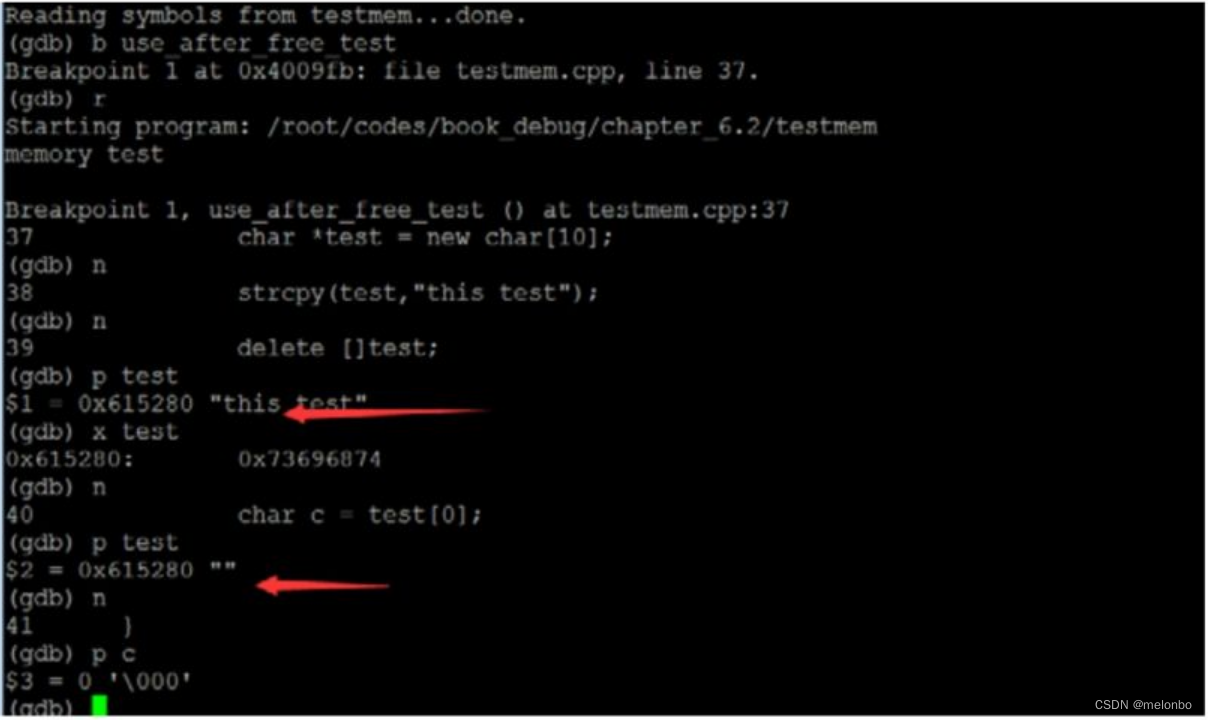

然后使用gdb调试程序,再来查看内存释放后的状态,如图6-20所示。

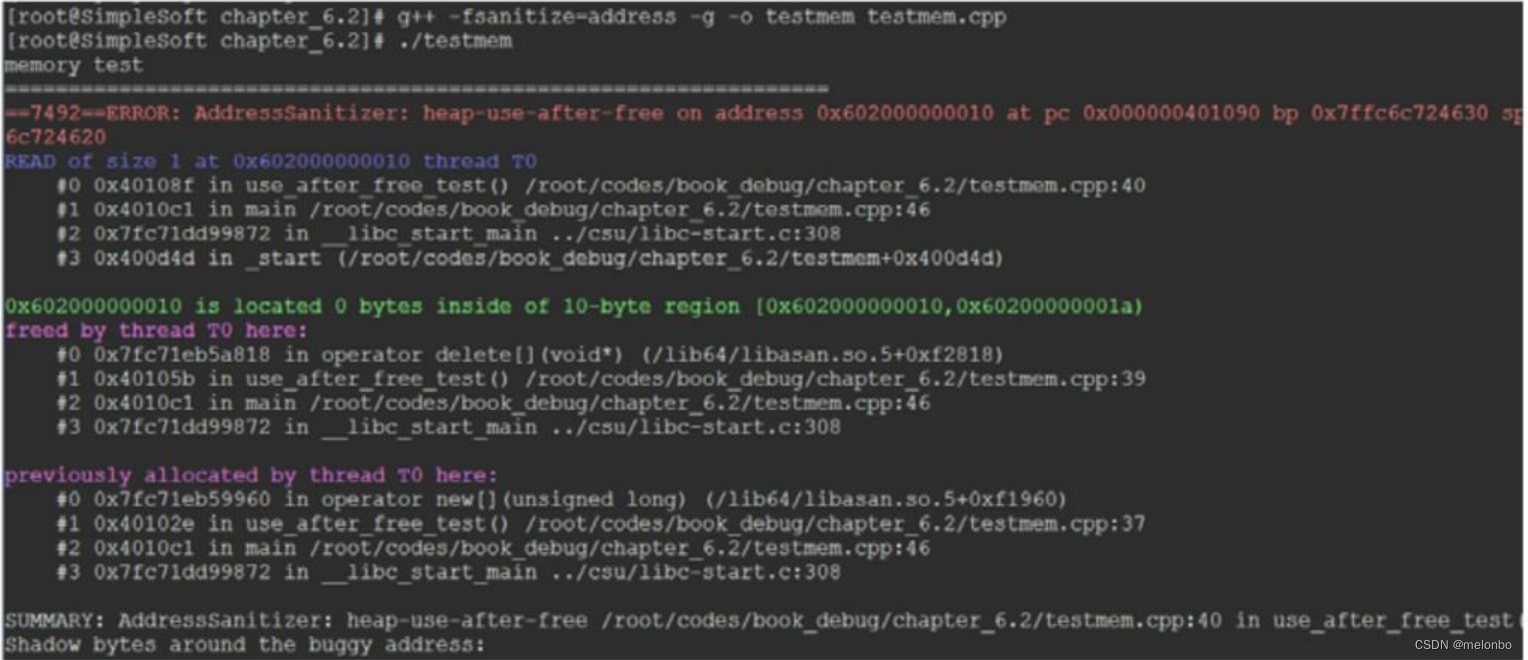

在图6-20中可以看到,当把变量test释放以后,test指向的内存地址并没有发生变化,而且这时去读取test某个位置的数据,程序并不会崩溃,但是确实有潜在的风险。因此我们添加-fsanitize=address选项,查看报告内容。添加-fsanitize=address选项然后重新编译执行,如图6-21所示。

图6-20 调试释放后继续使用内存报告

图6-21 内存删除后继续使用报告

首先在第一行报告内存错误类型为heap-use-after-free,并且指出在代码的第40行我们试图去读取test的数据。

468

468

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?