可信执行环境(TEE)介绍

可信执行环境(TEE)是Global Platform(GP)提出的概念。针对移动设备的开放环境,安全问题也越来越受到关注,不仅仅是终端用户,还包括服务提供者,移动运营商,以及芯片厂商。TEE是与设备上的Rich OS(通常是Android等)并存的运行环境,并且给Rich OS提供安全服务。它具有其自身的执行空间,比Rich OS的安全级别更高,但是比起安全元素(SE,通常是智能卡)的安全性要低一些。但是TEE能够满足大多数应用的安全需求。从成本上看,TEE提供了安全和成本的平衡。TEE在安全方面注重如下:

开放环境的使用,使得设备暴漏于各种攻击之下;

隐私,个人信息如联系人,短消息,照片,视频等,需要不被盗窃,丢失或者受到恶意软件的攻击;

内容保护,对于DRM而言,条件接收服务或者内容保护的许可等也倾向于使用硬件级别的保护;

公司数据,比如登陆VPN的凭据等的保护;

连接性保护,在3G,4G,wifi,乃至NFC等方面,密钥资源的保护;

金融风险,比如金融交易中的用户交互数据(交易内容,交易额,用户输入PIN等)。

TEE的参与者则包含SP,运营商,OS和移动应用开发者,设备厂商,芯片厂商等。

如前所述,TEE是与Rich OS并存的,可见下图。

其中,TEE所能访问的软硬件资源是与Rich OS分离的。TEE提供了授权安全软件(可信应用,TA)的安全执行环境,同时也保护TA的资源和数据的保密性,完整性和访问权限。为了保证TEE本身的可信根,TEE在安全启动过程中是要通过验证并且与Rich OS隔离的。在TEE中,每个TA是相互独立的,而且不能在未授权的情况下不能互相访问。

GP在TEE的标准化方面下足了工夫,基础的规范有TEE内部API,TEE客户端API,当然目前还有一系列的补充的功能性API规范,以及应用管理、调试功能、安全保护轮廓等规范正在制定中。

TEE内部API主要包含了密钥管理,密码算法,安全存储,安全时钟资源和服务,还有扩展的可信UI等API。可信UI是指在关键信息的显示和用户关键数据(如口令)输入时,屏幕显示和键盘等硬件资源完全由TEE控制和访问,而Rich OS中的软件不能访问。内部API是TEE提供给TA的编程接口;

TEE外部API则是让运行在Rich OS中的客户端应用(CA)访问TA服务和数据的底层通信接口。

TEE的位置

TEE是运行在设备中的,提供介于普通RichOS和SE(智能卡)之间的安全性的框架。当前的很多安全架构还是基于Rich OS + SE的方式,其实这在方便程度和成本上都不能提供“刚刚好”的契合。因为某些小额的支付,DRM,企业VPN等,所需要的安全保护强度并不高,还不需要一个单独的SE来保护,但是又不能直接放在Rich OS中,因为后者的开放性使其很容易被攻击。所以对于这类应用,TEE则提供了合适的保护强度,并且平衡了成本和易开发性。这可以从下图的分析中看到。

对于抗攻击性,SE最高,Rich OS很低;对于访问控制爱,与抗攻击性类似,但是Rich OS能做得更多一些;对于用户界面,SE无能为力,而Rich OS最丰富;开发难易程度上,Rich OS最容易,当然如果TEE标准做得好,也能做得“相当”容易;处理速度上,TEE和Rich OS相当,因为二者使用的同一个物理处理器,SE则肯定慢;最后,SE是物理上可移除的。

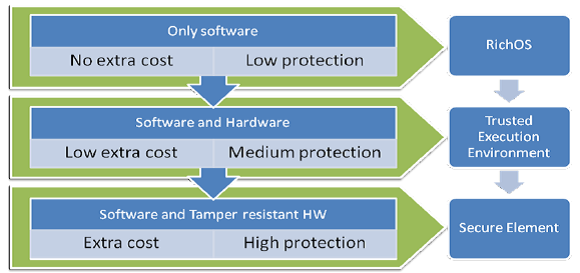

从成本和安全性的平衡来看,下图给出了展示。

可见,加入了TEE后,额外成本增加很低,而可以达到一个中等保护的级别;如果要达到高级别保护,就需要额外的成本了。这个图的分析并不是说TEE的出现就使得设备上不需要SE了,而是作为一种中等安全级别的层级,满足相应的安全目的。

具体用例

公司安全用例:当用户使用移动设备访问电子邮件,内部网和公司文档的时候,需要有可信赖的端到端安全,以确保公司数据在设备上是受保护的,及网络认证数据不被误用。通过将关键资产与开发环境分离,TEE可以有如下方式来增加公司应用的安全:

公司应用,如email管理器可以依赖于TA,实现敏感功能如加密存储和email的访问控制;

VPN认证可以依赖于TA,允许VPN凭据的安全提供和认证算法实现;

访问策略可以用可信UI实现。当需要访问加密数据和建立网络连接时,需要用户输入口令;

一次性口令(OTP)可以由TA实现,从而把智能手机作为一个安全认证token使用,这种方式是当使用PC登陆公司网络时适用的(双因子认证方法)。

内容保护用例:对于高质量内容,如音乐,视频,书籍和游戏,相应的SP也需要有内容保护机制来防止非法拷贝和传播。对内容保护而言,可以有如下几种方式:

防止拷贝系统(如数字水印);

数字版权管理系统(如微软的PlayReady或者OMA DRM);

条件接收系统(如Nagra,NDS,Irdeto等)。

这些内容保护系统也可以依赖于TA的如下功能:

存储密钥,凭据和证书;

执行关键软件;

执行关键的内容保护函数和/或安全地委托给SE。

移动支付用例:移动支付可以分为远程移动交易,和近场支付两类。风险则有可能是设备中的恶意代码在用户不知情的情况下,去做了如下的事情:

获取用户口令或PIN;

修改交易数据,比如交易金额;

在没有用户确认的情况下生成交易。

借助于TEE的可信UI特性,TEE可以提供用户认证、交易确认和交易处理等方面的保护。

TEE的概念是基于ARM的TrustZone技术的,虽然GP在文档里一直没有明说这一点。而TrustZone架构是ARM系统化设计出来的,在处理器核和调试功能等方面都有充分的功能性和安全性考虑。因此在针对OMTP的电子消费设备的安全威胁,以及OMTP TR1中提到的扩展的安全威胁,ARM和GP都有相应的考虑。对于硬件安全威胁,ARM在架构设计上使其攻击更加困难,相应的代价也更高一些;而对于软件安全威胁,也不再是一场取得操作系统root权限的游戏了,而是把Rich OS和TEE的执行空间和资源分离,除非TEE本身有漏洞,或者TA包含恶意代码,否则软件攻击也会非常困难。当然,TEE本身应当是通过一定级别的认证(EAL2或EAL3,特殊行业应用EAL4及以上),而TA也肯定是需要相应机构的认证和签名才能部署到设备上去的。无论是TEE的认证,还是TA的可信管理,都是另外的重量级话题。而在此之前,如何实现Rich OS与TEE的通信机制,高效的内存共享机制,以及多核架构带来的问题等,都是具有挑战性的话题。

</article>

<div class="p4course_target"><div class="_4paradigm_box clearfix T0" data-track-click="{"mod":"popu_647","con":",https://click.hm.baidu.com/clk?5b56396e10a170130284e16b6694b783,"}"><a href="https://click.hm.baidu.com/clk?5b56396e10a170130284e16b6694b783" target="_blank"><div class="content-box"><h4 class="text-truncate oneline">微信小程序实战开发三部曲</h4><p class="content ">微信小程序项目实战开发三部曲课程套餐,包含四个实战项目,涉及到众多组件和API的使用,通过实战营提供的三部曲实战教程,练会4个项目,实战开发,不停留在单个组件和API学习,快速精通小程序项目的开发思路和流程,助力开发者提升技能抓住小程序公测机遇。</p></div><div class="img-box float-left"><img style="" src="http://img.bss.csdn.net/201611011748472733.jpg"></div></a></div></div><script>window.p4sdk_enable_courseBox=true</script> <a id="commentBox"></a>

-

usecf: 不错,支持下 (04-15 13:58 #1楼) 举报回复

usecf: 不错,支持下 (04-15 13:58 #1楼) 举报回复

- 上一页

- 1

- 下一页

可信执行环境(TEE)介绍 与应用

![]() wed110

wed110

12-27 1.3万

可信执行环境(TEE,Trusted Execution Environment) 是Global Platform(GP)提出的概念。针对移动设备的开放环境,安全问题也越来越受到关注,不仅仅是终端用...

可信执行环境(TEE)技术介绍(Trusted Execution Environment)

![]() biggoodbobo

biggoodbobo

10-14 3341

本文对当前流行的移动终端TEE技术做简要概述,并对一些细节展开讨论。1. 当前移动安全背景当前移动终端面临这严重的安全威胁,威胁点如下图所示:因此移动厂商、用户、服务提供商等各方都对移动安全提出了强烈...

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/fengbingchun/article/details/78657188,BlogCommendFromBaidu_2,index_2"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/fengbingchun/article/details/78657188,BlogCommendFromBaidu_2,index_2"}" data-flg="true">

<a href="https://blog.csdn.net/fengbingchun/article/details/78657188" target="_blank" title="TEE(Trusted Execution Environment)简介">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

<em>TEE</em>(Trusted Execution Environment)简介 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/6/6/F/3_fengbingchun.jpg" alt="fengbingchun" class="avatar-pic">

<span class="namebox" style="left: -36px;">

<span class="name">fengbingchun</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">11-28</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

2167</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

TEE(Trusted Execution Environment)简介 </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/darling757267/article/details/51916451,BlogCommendFromBaidu_3,index_3"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/darling757267/article/details/51916451,BlogCommendFromBaidu_3,index_3"}" data-flg="true">

<a href="https://blog.csdn.net/darling757267/article/details/51916451" target="_blank" title="TEE概念">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

<em>TEE</em>概念 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/8/F/B/3_darling757267.jpg" alt="darling757267" class="avatar-pic">

<span class="namebox" style="left: -38px;">

<span class="name">darling757267</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">07-15</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

2863</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

TEE(Trust Execution Environment),也叫可信执行环境,是和REE(Rich Execution Environment)相对应的,是ARM的一种模式。我们一般也称TEE和... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/biggoodbobo/article/details/51220754,BlogCommendFromBaidu_4,index_4"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/biggoodbobo/article/details/51220754,BlogCommendFromBaidu_4,index_4"}" data-flg="true">

<a href="https://blog.csdn.net/biggoodbobo/article/details/51220754" target="_blank" title="可信计算与可信执行环境TEE学习研究资源整理">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

<em>可信</em>计算与<em>可信</em><em>执行环境</em><em>TEE</em>学习研究资源整理 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/6/6/6/3_biggoodbobo.jpg" alt="biggoodbobo" class="avatar-pic">

<span class="namebox" style="left: -34.5px;">

<span class="name">biggoodbobo</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">04-22</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

3582</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

想要学习和理解可信计算技术的入门者,经常不知道从哪里下手,本文根据可信计算研究者的经验总结了一些资源供参考... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/shuaifengyun/article/details/72869988,BlogCommendFromBaidu_5,index_5"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/shuaifengyun/article/details/72869988,BlogCommendFromBaidu_5,index_5"}" data-flg="true">

<a href="https://blog.csdn.net/shuaifengyun/article/details/72869988" target="_blank" title="19. OP-TEE中TA与CA执行流程详解-------软件架构篇">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

19. OP-<em>TEE</em>中TA与CA执行流程详解-------软件架构篇 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/9/3/0/3_shuaifengyun.jpg" alt="shuaifengyun" class="avatar-pic">

<span class="namebox" style="left: -35.5px;">

<span class="name">shuaifengyun</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">06-05</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

5131</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

要使用OP-TEE来实现特定的安全功能就需要开发者根据自己的实际需求开发特定的CA和TA程序,并将TA集成到OP-TEE中。CA端负责实现在RTOS端userspace层面的对外接口,而TA端的代码则... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-ad-box">

<!--

data-tit-Style data-des-Style 是为了左字右图时文字对齐用的

-->

<iframe scrolling="no" style="width: 100%; height: 72px; border: 0px;"></iframe>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/shuaifengyun/article/details/71517567,BlogCommendFromBaidu_6,index_6"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/shuaifengyun/article/details/71517567,BlogCommendFromBaidu_6,index_6"}" data-flg="true">

<a href="https://blog.csdn.net/shuaifengyun/article/details/71517567" target="_blank" title="2. OP-TEE中添加自己的TA和CA">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

2. OP-<em>TEE</em>中添加自己的TA和CA </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/9/3/0/3_shuaifengyun.jpg" alt="shuaifengyun" class="avatar-pic">

<span class="namebox" style="left: -35.5px;">

<span class="name">shuaifengyun</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">05-10</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

4695</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

本文主要讲述了如何在OP-TEE中添加自有的TA和CA,并实现能够在qemu+OP-TEE上运行... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/u010071291/article/details/51253625,BlogCommendFromBaidu_7,index_7"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/u010071291/article/details/51253625,BlogCommendFromBaidu_7,index_7"}" data-flg="true">

<a href="https://blog.csdn.net/u010071291/article/details/51253625" target="_blank" title="OP-TEE TA:读写寄存器数据">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

OP-<em>TEE</em> TA:读写寄存器数据 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/4/E/E/3_u010071291.jpg" alt="u010071291" class="avatar-pic">

<span class="namebox" style="left: -33.5px;">

<span class="name">u010071291</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">04-27</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

3414</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

最近想为OP-TEE的Trusted OS开发一个触摸屏驱动,在查询代码的时候发现直接调用TA修改TZPC寄存器的值是不可行的,原因是user TA的运行采用了沙盒机制,所以无法直接访问寄存器所映射的... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/omnispace/article/details/51922822,BlogCommendFromBaidu_8,index_8"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/omnispace/article/details/51922822,BlogCommendFromBaidu_8,index_8"}" data-flg="true">

<a href="https://blog.csdn.net/omnispace/article/details/51922822" target="_blank" title="<OPTEE>Trusted Application结构分析">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

<OP<em>TEE</em>>Trusted Application结构分析 </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/0/6/C/3_omnispace.jpg" alt="omnispace" class="avatar-pic">

<span class="namebox" style="left: -29px;">

<span class="name">omnispace</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">07-16</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

1515</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

最近又开始和Trusted Zone打起了交道,需要把Linaro开发的开源安全系统optee os移植到实验室的老板子上。不过导师要求我先开发一个应用,在普通环境和安全环境分别有一个程序,称为hos... </p>

</div>

</a>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/nofywf/article/details/80914078,BlogCommendESEnWordWeight_9,index_9"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/nofywf/article/details/80914078,BlogCommendESEnWordWeight_9,index_9"}" data-flg="true">

<a href="https://blog.csdn.net/nofywf/article/details/80914078" target="_blank" title="可信执行环境(TEE)介绍 与开源OS">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 595px;">

<em>可信</em><em>执行环境</em>(<em>TEE</em>)<em>介绍</em> 与开源OS </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/F/A/6/3_nofywf.jpg" alt="nofywf" class="avatar-pic">

<span class="namebox" style="left: -17.5px;">

<span class="name">nofywf</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">07-04</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

58</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

本文转载:https://blog.csdn.net/wed110/article/details/53894927,请尊重原创可信执行环境(TEE,Trusted Execution Environ... </p>

</div>

</a>

</div>

<div class="recommend-item-box type_hot_word">

<div class="content clearfix oneline" style="width: 702px;">

<h5 class="float-left">相关热词</h5>

<div class="float-left">

<span>

<a href="https://blog.csdn.net/robertsong2004/article/details/38965731" target="_blank">

可信系统</a>

</span>

<span>

<a href="https://blog.csdn.net/wb9jxh3j345pxz6w/article/details/78047471" target="_blank">

可信区块链</a>

</span>

<span>

<a href="https://blog.csdn.net/wed110/article/details/53894927" target="_blank">

可信执行环境</a>

</span>

<span>

<a href="https://blog.csdn.net/pppaass/article/details/78390488" target="_blank">

可信引导</a>

</span>

<span>

<a href="https://blog.csdn.net/health747474/article/details/17732771" target="_blank">

可信模块</a>

</span>

</div>

</div>

</div>

<div class="recommend-item-box recommend-box-ident type_blog clearfix" data-track-view="{"mod":"popu_387","con":",https://blog.csdn.net/ab751513040/article/details/53791638,BlogCommendESEnWordWeight_10,index_10"}" data-track-click="{"mod":"popu_387","con":",https://blog.csdn.net/ab751513040/article/details/53791638,BlogCommendESEnWordWeight_10,index_10"}" data-flg="true">

<a href="https://blog.csdn.net/ab751513040/article/details/53791638" target="_blank" title="从0到TrustZone第一篇:探究高通的 SEE(安全可执行环境)">

<div class="content" style="width: 702px;">

<h4 class="text-truncate oneline" style="width: 579px;">

从0到TrustZone第一篇:探究高通的 SEE(安全可<em>执行环境</em>) </h4>

<div class="info-box d-flex align-content-center">

<p class="avatar">

<img src="https://avatar.csdn.net/B/F/1/3_ab751513040.jpg" alt="ab751513040" class="avatar-pic">

<span class="namebox" style="left: -36.5px;">

<span class="name">ab751513040</span>

<span class="triangle"></span>

</span>

</p>

<p class="date-and-readNum">

<span class="date hover-show">12-21</span>

<span class="read-num hover-hide">

<svg class="icon csdnc-yuedushu" aria-hidden="true">

<use xlink:href="#csdnc-yuedushu"></use>

</svg>

3031</span>

</p>

</div>

<p class="content oneline" style="width: 702px;">

转载:http://www.freebuf.com/articles/system/103152.html

在本篇文章中,我们将讨论高通安全执行环境(QSEE)。

之前讨论过,设备使用Tr…

二、TEE设备系统架构

1、传统芯片集架构

2、硬件架构

①可信数据只能被可信程序访问

②用REE不能控制的硬件机制实现

③TEE必须用安全引导来实例化,并且…

9.OP-TEE中CA接口调用的完整流程----系统各层面关系

![]()

shuaifengyun

05-11

2686

二级厂商需要实现自有feature的时候,需要添加自己的TA和CA接口,当CA部分的接口需要提供给APP层面调用的时候,一般做法是在framwork中建立特定的service,在service中调用C…

在执行Linux命令时,我们可以把输出重定向到文件中,比如 ls >a.txt,这时我们就不能看到输出了,如果我们既想把输出保存到文件中,又想在屏幕上看到输出内容,就可以使用tee命令了。…

既想把输出保存到文件中,又想在屏幕上看到输出内容,就可以使用tee命令。

linux tee 命令详解

功能说明:读取标准输入的数据,并将其内容输出成文件。

语…

关于在TEE环境下,无法使用htobe64函数的问题

![]()

tianshangyu333

04-08

1334

在TEE环境下,o可能由于安全问题,无法使用htobe64函数,所以使用另一种方式来完成这个函数的转换功能:

#include

#include

#include

#include

…

由软件加壳谈起

![]()

ggg82

10-08

1972

由软件加壳谈起现在的共享软件,加壳的愈来愈多,每每用资源编辑器打开一些软件,总是被告知,程序被加壳了,无法察看。这使我不得不想,加壳有用吗? 问:加壳对软件保护究竟起到什么作用,作用有多大?[200…

- 当前移动安全背景

当前移动终端面临这严重的安全威胁,威胁点如下图所示…

Android 平台作为一个开放的软件平台,正在越来越多的受到恶意软件的攻击,体现在用户的敏感数据被窃取、数字版权被滥用、移动支付存在重大安全隐患等等。因此,需要在 Android…

Android Fingerprint完全解析(一) :Fingerprint整体框架

![]()

g241893312

08-08

4536

Android Fingerprint完全解析(一):Fingerprint整体框架

Android8.0.0-r4 Trusty TEE

![]()

nwpushuai

02-27

462

Trusty TEETrusty 是一组在移动设备上支持可信执行环境 (TEE) 的软件组件。Trusty 包含以下组件:一个在用于提供 TEE 的处理器上运行的操作系统(Trusty 操作系统)适用…

TrustZone技术简介

![]()

tianshangyu333

03-23

3878

TrustZone技术,该技术是ARM 公司提出的一种硬件级的安全运行解决方案。TrustZone将系统分为了TEE和REE两个区域,REE中运行着我们熟悉的Android系统,而 TEE有独立的运算…

OP-TEE设计结构(二)

![]()

u010071291

03-21

1674

5. MMU翻译表

OP-TEE使用多个L1层次下的翻译表,一个大的(4G)的和两个或两个以上的小的翻译表(32MB)。大翻译表处理内核模式映射,匹配在小翻译表所包含之外的所有的地址,小翻译表是按每…

<aside>

<div id="asideProfile" class="aside-box">

<h3 class="aside-title">个人资料</h3>

<div class="profile-intro d-flex">

<div class="avatar-box d-flex justify-content-center flex-column">

<a href="https://blog.csdn.net/braveheart95">

<img src="https://avatar.csdn.net/9/B/7/3_braveheart95.jpg" class="avatar_pic">

</a>

</div>

<div class="user-info d-flex justify-content-center flex-column">

<p class="name csdn-tracking-statistics tracking-click" data-mod="popu_379">

<a href="https://blog.csdn.net/braveheart95" target="_blank" class="" id="uid">braveheart95</a>

</p>

</div>

<div class="opt-box d-flex justify-content-center flex-column">

<span class="csdn-tracking-statistics tracking-click" data-mod="popu_379">

<a class="btn btn-sm btn-red-hollow" id="btnAttent" target="_blank">关注</a>

</span>

</div>

</div>

<div class="data-info d-flex item-tiling">

<dl class="text-center" title="3">

<dt><a href="https://blog.csdn.net/braveheart95?t=1">原创</a></dt>

<dd><a href="https://blog.csdn.net/braveheart95?t=1"><span class="count">3</span></a></dd>

</dl>

<dl class="text-center" id="fanBox" title="9">

<dt>粉丝</dt>

<dd><span class="count" id="fan">9</span></dd>

</dl>

<dl class="text-center" title="2">

<dt>喜欢</dt>

<dd><span class="count">2</span></dd>

</dl>

<dl class="text-center" title="1">

<dt>评论</dt>

<dd><span class="count">1</span></dd>

</dl>

</div>

<div class="grade-box clearfix">

<dl>

<dt>等级:</dt>

<dd>

<a href="https://blog.csdn.net/home/help.html#level" title="2级,点击查看等级说明" target="_blank">

<svg class="icon icon-level" aria-hidden="true">

<use xlink:href="#csdnc-bloglevel-2"></use>

</svg>

</a>

</dd>

</dl>

<dl>

<dt>访问:</dt>

<dd title="18283">

1万+ </dd>

</dl>

<dl>

<dt>积分:</dt>

<dd title="208">

208 </dd>

</dl>

<dl title="391090">

<dt>排名:</dt>

<dd>39万+</dd>

</dl>

</div>

</div>

<div class="csdn-tracking-statistics mb8 box-shadow" data-pid="blog" data-mod="popu_4" style="height:250px;">

<div class="aside-content text-center" id="cpro_u2734133">

<!-- 广告位:PC-博客内页-百度联盟-300x250 --><div id="_lwxq6e979dq" style=""><iframe width="300" frameborder="0" height="250" scrolling="no" src="https://pos.baidu.com/s?hei=250&wid=300&di=u3032528&ltu=https%3A%2F%2Fblog.csdn.net%2Fbraveheart95%2Farticle%2Fdetails%2F8882322&dai=2&cce=true&psr=1366x768&cdo=-1&ti=%E5%8F%AF%E4%BF%A1%E6%89%A7%E8%A1%8C%E7%8E%AF%E5%A2%83%EF%BC%88TEE%EF%BC%89%E4%BB%8B%E7%BB%8D%20-%20CSDN%E5%8D%9A%E5%AE%A2&drs=1&ps=336x66&tpr=1537514250122&cmi=5&ari=2&dtm=HTML_POST&cec=UTF-8&pss=1226x2591&ccd=24&exps=111000,114007&tcn=1537514250&cfv=0&cpl=4&prot=2&cja=false&dis=0&ltr=https%3A%2F%2Fwww.baidu.com%2Flink%3Furl%3DWxhfsPvwm6Y9CNqpvRspctiPVwAPnD0VCqnJYz5Yng_QcpIbCMdXIVI_E0IVohowSDe2X52kwIPY0dxzmwMAjyKWfvNlq2JVsyo1T5NLPOm%26wd%3D%26eqid%3Df13e8c80000791a5000000065ba49a80&dri=0&ant=0&par=1366x728&tlm=1537514250&col=en-US&dc=3&chi=1&pis=-1x-1&pcs=899x413"></iframe></div><script type="text/javascript" src="//rabc1.iteye.com/source/api/ymebi.js?bwoc=oltly"></script> </div>

归档

热门文章

- 可信执行环境(TEE)介绍

阅读量:11558

- TrustZone技术简介

阅读量:5080

- 消费电子设备的安全威胁和安全需求

阅读量:1393

最新评论

- 可信执行环境(TEE)介绍

usecf:不错,支持下

883

883