中文名:安全外壳协议

基于tcp的22号端口

安全性:

- 私密性:对数据进行加密

- 完整性:对数据进行校验

- 不可否认性:不能被冒充

- 共享密钥:临时,和服务器之间约定一个密码

- 数字签名(安全):分为实体的和虚拟的

额外的优点:传输的数据经过压缩,可以加快传输的速度

SSH的安全性由非对称加密算法RSA保证

加密算法

计算机网络中的加密算法分为对称加密、非对称加密、散列算法三种方式

- 对称加密:加密和解密使用同一个密钥,对称加密的算法有AES\SM1\SM4\DES\3DES

- 非对称加密:发送方使用公钥对信息进行加密,接收方收到密文后使用私钥进行解密,例如rsa

- 散列算法:不可逆转,唯一性,例如md5、sha

非对称加密安全性更高,但加解密的效率降低,https和tls1.2握手协议采用了对称加密和非对称加密结合的方式进行密文数据传输

非对称加密

- 客户端在本地构建公钥和私钥,将公钥发送给服务器

- 服务器向客户端发送数据时使用公钥进行加密,客户端收到数据后使用私钥解密

- 客户端向服务器发送数据时使用私钥加密,服务器使用公钥解密

缺点:若公钥在传输中泄露,则黑客可用公钥破解客户端发送的数据

ssh加密原理

ssh的两种登录方式

- 口令验证登录

已知账号口令,即可登录到远程主机,所有传输数据被加密,但不能保证正在连接的服务器的合法性,易受中间人攻击

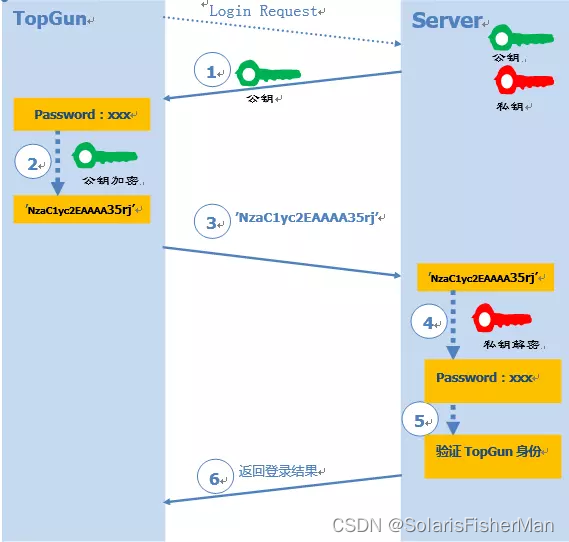

过程:

服务端提前生成公钥和私钥,当客户端发起登录请求时,服务端将公钥发送给客户端

客户端使用收到的公钥加密用户输入的登录密码,并将密文发送给服务端

服务端使用私钥进行解密,然后将解密后的密码和正确的密码作对比以验证

- 密钥验证登录

- 客户端生成公钥和私钥,将公钥提前部署到服务器上

- 客户端发起连接请求

- 服务器随机生成一个字符串,用被部署的公钥加密后发送给客户端

- 客户端通过私钥解密,将解密后的字符串发送给服务器

- 服务器验证本地字符串和客户端发来的字符串的一致性,若通过则认证成功

SSH的工作过程

| 过程 | 说明 |

|---|---|

| 版本号协商阶段 | SSH目前版本有SSH1和SSH2,双方通过协商确定使用的版本 |

| 密钥和算法协商 | SSH支持多种加密算法,双方根据本端和对端支持的算法,协商出最终使用的算法 |

| 认证阶段 | SSH客户端向服务器发起认证请求,服务器端对客户端进行认证 |

| 会话请求阶段 | 认证通过后,客户端向服务器端发送会话请求 |

| 交互会话阶段 | 会话请求通过后,服务器端和客户端进行信息的交互 |

SSH的配置文件

ssh_config和sshd_config都是ssh服务器的配置文件,ssh_config是针对客户端的配置文件,sshd_config是针对服务端的配置文件

sshd_config中的常用配置项

PasswordAuthentication yes #允许口令登录

Port 22 #指定ssh协议监听的端口号

PermitRootLogin yes #是否允许root用户远程登录到本机

AuthorizedKeysFile .ssh/authorized_keys #在密钥登录方式中,此文件存储ssh客户端发送过来的公钥

MaxAuthTries 6 #ssh最大验证密码的次数,即最多输入密码的次数

MaxSessions 10 #最大同时连接数

SSH实现免密登录

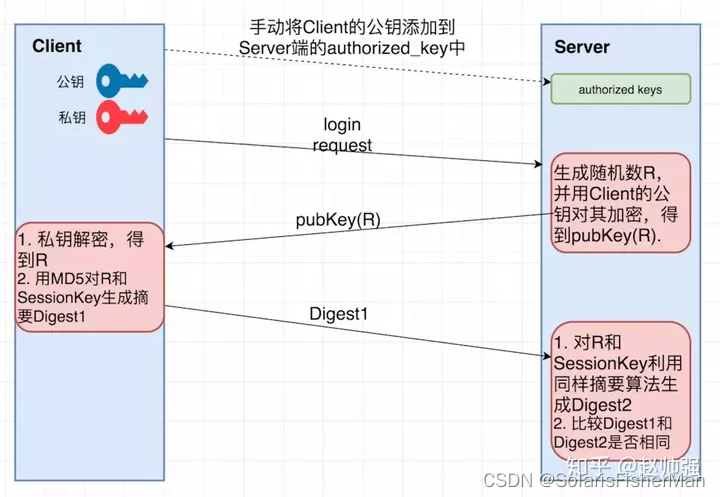

客户端提前生成密钥对,并将公钥保存在受信任的服务端上的,具体一般是保存在服务器的/etc/ssh/authorized_keys文件中

当客户端发起登录请求时,服务端生成随机字符串R,并使用客户端发来的公钥加密,然后将密文发送给客户端

客户端使用私钥解密之后得到R,然后使用MD5算法对R和提前商量好的SessionKey生成摘要digest1,然后将digest1发送给服务端

服务端作同样的操作得到digest2,然后比较digest1和digest2是否相同

SessionKey是服务端和客户端使用Diffie-Hellman 算法计算得到的

实验验证

目的:实现两台虚拟机之间互相免密登录

启动两台虚拟机

虚拟机A:(RHEL9.2)192.168.235.129 虚拟机B:(KALI Linux)192.168.235.131

[root@rhel9 ~]# ssh-keygen -t rsa

[root@rhel9 ~]# scp /etc/ssh/ida_rsa.pub root@192.168.235.131

在rhel9上生成密钥对,密钥对默认会在/root/.ssh/目录下生成,公钥文件名为id_rsa.pub,生成之后使用scp命令将该公钥文件上传到另一台主机kali上,scp命令默认上传到对方主机的家目录中

┌──(root㉿kali)-[~]

└─# service ssh start

┌──(root㉿kali)-[/etc/init.d]

└─# touch /root/.ssh/authorized_keys

┌──(root㉿kali)-[/etc/init.d]

└─# cat /root/id_rsa.pub >> /root/.ssh/authorized_keys

由于kali默认不运行ssh服务,所以首先将ssh服务启动,然后将id_rsa.pub的内容追加到authorized_keys文件中

然后在kali上执行相同的命令生成密钥对并将公钥上传到rhel中,在rhel上将公钥的内容同样追加到authorized_keys中即可实现双向免密登录

验证如下:

┌──(root㉿kali)-[~]

└─# ssh root@192.168.235.129

Activate the web console with: systemctl enable --now cockpit.socket

Last login: Tue Sep 19 17:04:39 2023 from 192.168.235.1

[root@rhel9 ~]#

[root@rhel9 ~]# ssh root@192.168.235.131

Linux kali 6.3.0-kali1-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.3.7-1kali1 (2023-06-29) x86_64

The programs included with the Kali GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Kali GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Tue Sep 19 03:40:45 2023 from 192.168.235.129

┌──(root㉿kali)-[~]

└─#

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?