开发人员泄露关键软件机密(例如密码和 API 密钥)的比率跃升了一半,达到每 1000 次 GitHub 存储库提交中的 5.5 次。

这是根据秘密管理公司 GitGuardian 本周发布的一份报告得出的结论。

该公司在其“2022 年机密蔓延状态”报告中表示,尽管这一比例似乎很小,但总体而言,该公司检测到至少 1000 万个机密泄露到公共存储库的实例,占总数超过 300 万个独特机密。

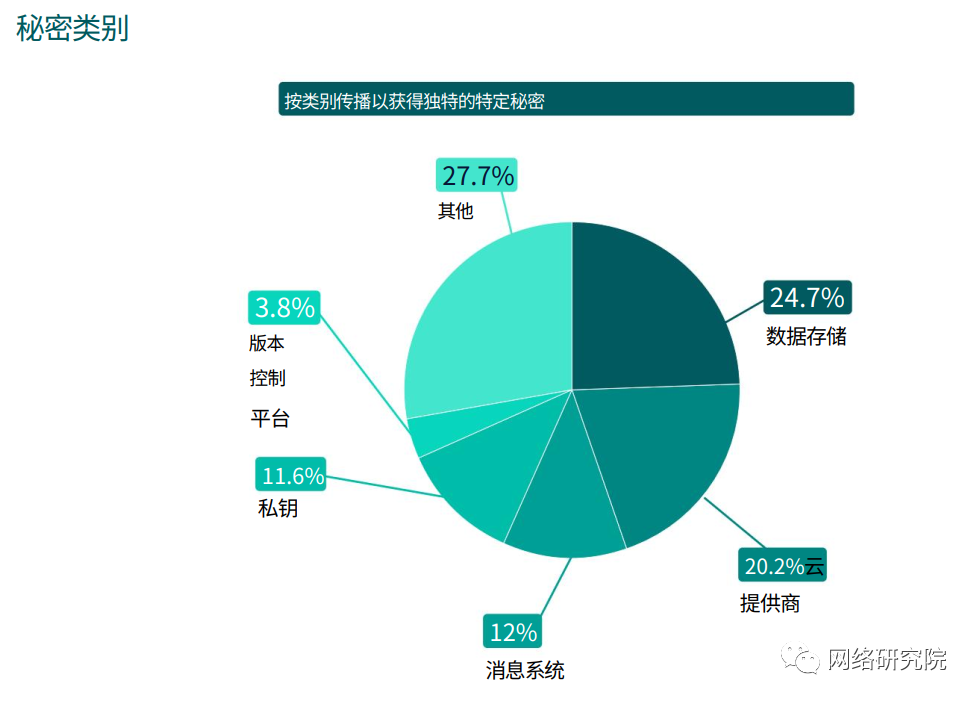

虽然通用密码占机密的大部分 (56%),但超过三分之一 (38%) 涉及高熵机密,其中包括 API 密钥、随机数生成器种子和其他敏感字符串。

随着越来越多的公司将其应用程序基础设施和运营转移到云端,API 密钥、凭证和其他软件机密已成为其业务安全的关键。

当这些秘密泄露时,结果可能是毁灭性的,或者至少是代价高昂的。

秘密是任何企业或组织的皇冠上的明珠,它们确实可以授予对您所有系统和基础设施的访问权限。

风险可以是任何东西,从完整的系统接管到小数据泄露,或者其他各种事情。

2023 年秘密蔓延报告中表示:每年都有数百万这样的密钥积累,不仅在代码共享平台等公共空间,而且在私人存储库或公司 IT 资产等封闭空间尤其如此。

甚至那些私人空间也可能容易受到攻击。例如,在 1 月份,协作和消息传递平台 Slack 警告用户,有限数量的 Slack 员工令牌”已被威胁行为者窃取,然后他们下载了私有代码存储库。

去年 5 月,Salesforce 的子公司云应用程序平台提供商 Heroku 承认,攻击者在获得用于与 GitHub 集成的 OAuth 令牌后,窃取了哈希和加盐密码数据库。

泄露秘密增加的部分原因是因为基础架构即代码 (IaC)变得越来越流行。

IaC 是通过代码而不是通过手动流程来管理和配置基础设施,到 2022 年,推送到 GitHub 存储库的 IaC 相关文件和工件的数量增加了 28%。

绝大多数 (83%) 文件由 Docker、Kubernetes 或 Terraform 的配置文件组成。

IaC 允许开发人员指定其应用程序使用的基础设施的配置,包括服务器、数据库和软件定义的网络。

要控制所有这些组件,通常需要保密。

攻击面不断扩大,基础设施即代码已经成为一种新事物,它的流行度呈爆炸式增长,而基础设施需要秘密,因此基础设施即代码 [文件] 通常包含秘密。

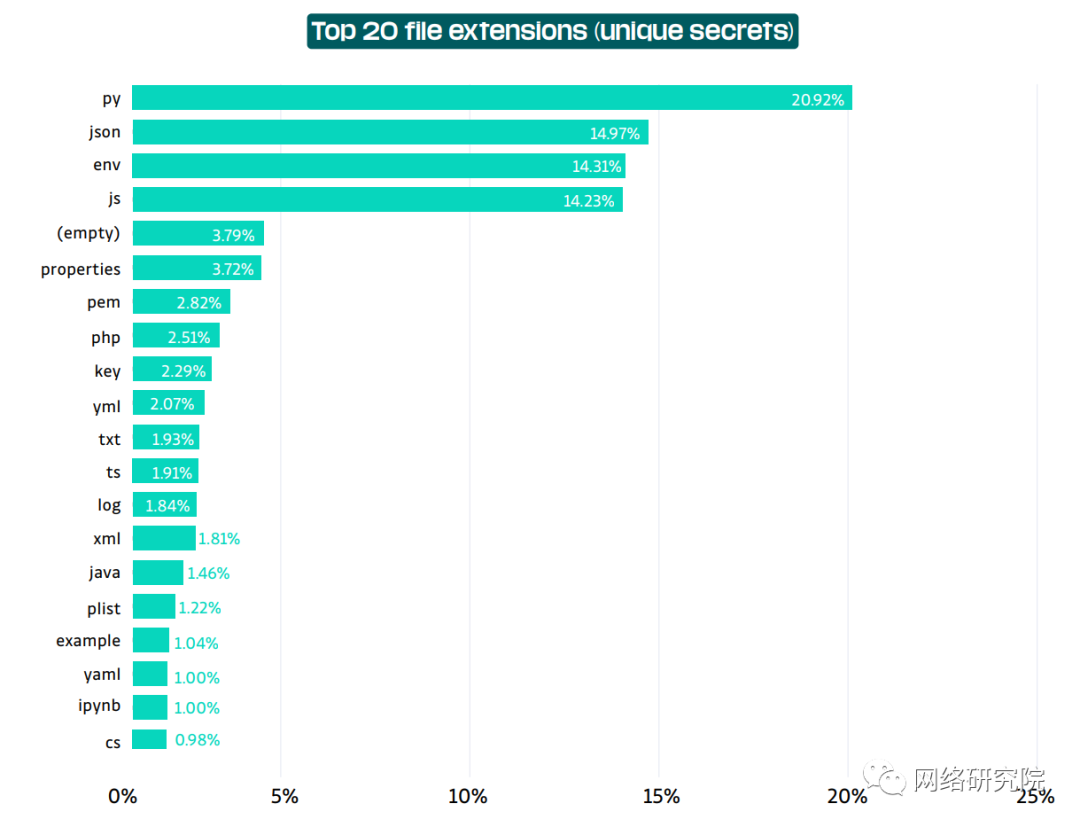

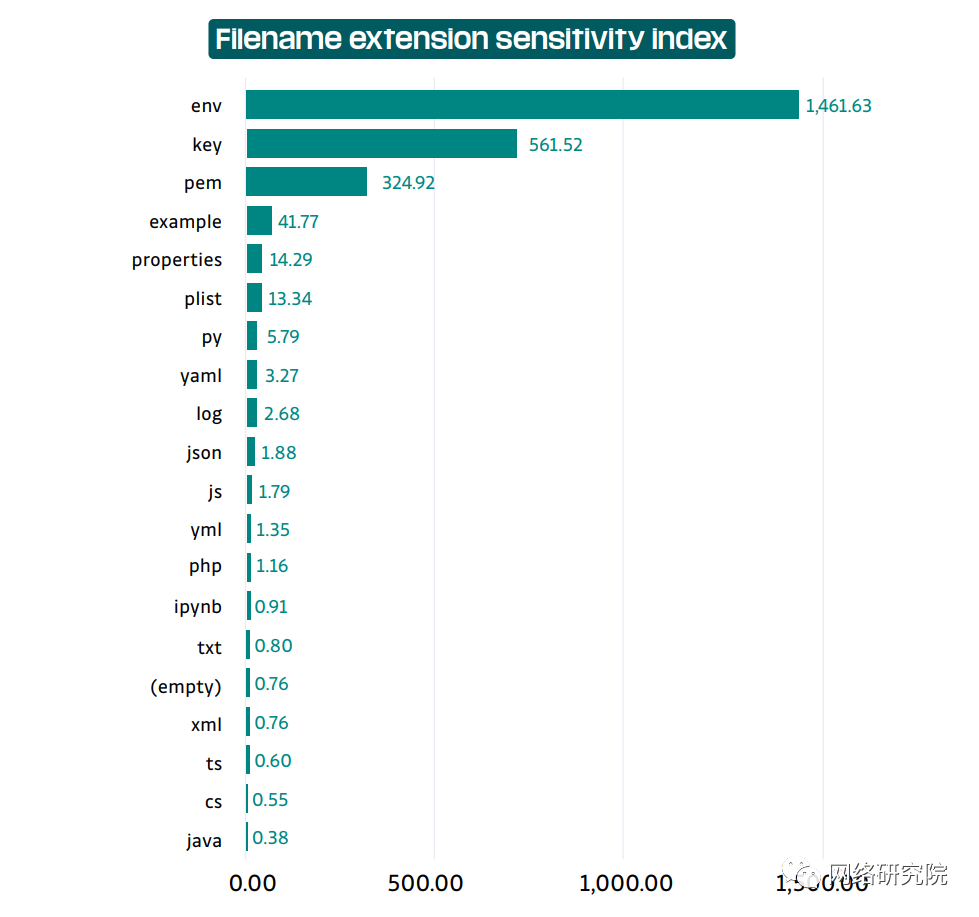

此外,通常用作敏感应用程序信息缓存的三种文件类型:.env、.key 和 .pem被认为是最敏感的,定义为每个文件具有最多的秘密。

开发人员应该避免将这些文件发布到公共存储库。

如果这些文件之一在你的 Git 存储库中,那么你就知道你的安全漏洞。

即使文件不包含秘密,它们也不应该在那里。你应该有适当的预防措施以确保它们不存在并发出警报以了解它们何时存在。

出于这个原因,公司应该持续扫描系统和文件中的秘密,获得可见性和阻止潜在危险文件的能力。

你想扫描你所有的基础设施以确保你有可见性。

接下来的步骤包括实施工具来检查工程师和开发人员,以获取在他们泄露前发现的任何秘密。

2023年秘密蔓延报告

-

去年最常发现哪些类型的证书?

-

公共 GitHub 上最大的趋势是什么?

-

秘密蔓延如何威胁供应链安全?

-

从 GitHub 上的秘密暴露到它的妥协之间经过了多长时间?

-

暗网上有出售凭证吗?

-

如何驯服 SDLC 中的秘密蔓延?

2023秘密蔓延报告CN

在线阅读下载链接:

https://kdocs.cn/l/cmOv5Ikeb401

2023秘密蔓延报告EN

在线阅读下载链接:

https://kdocs.cn/l/chGWiNgIbBfA

2291

2291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?