目录

将二层交换机连接主机部分的对应接口接入对应vlan:... 8

2. 使用快速PVST+协议的STP防止网桥网络中的冗余链路形成环路工作... 8

对第二层交换机都进行Portfast端口的设置和Bpdu防护的开启以及开启快速PVST+协议:... 8

6. 配置三层交换机的路由接口,为内外网通信配置NAT,使用ospf实现路由转发... 25

8. 配置ACL、拓展ACL、icmp等安全配置... 33

在网络设备上部署ssh访问,使用ACL对设备进行保护... 35

一、实验目的

某公司计划建设一个安全、可靠、可扩展和高效的网络环境,将总部和分支机构(站点A和站点B)互联,使公司内部能够方便共享网络资源,全网接入Internet,同时实现公司内部的信息保密隔离,以及对Internet的安全访问。

二、实验内容

公司环境:

1. 部门:行政部、财务部、人事部、科研部、后勤部、临时部,每个部门使用不同VLAN。

2. 数据中心提供DNS, DHCP, WWW,FTP等网络服务。

3. 站点A与站点B相距较远,站点B提供Internet接入,公司的外网地址池为209.165.202.0/26,公司内部使用私有地址。

4. 在公司网络内部使用ospf进行路由选择,并控制广播域的范围。

5. 网络设备统一实现远程可管理。

设计要求:

1. 采用冗余的三层架构设计网络拓扑,使用NAT技术使内部网络能够访问Internet。(部门之间用三层交换机连接来提高效率,并设置冗余链路提高网络鲁棒性)

2. 数据中心:网段 192.168.7.0/24;管理网段:192.168.99.0/24,外网能够访问公司www服务

3. 部门IP地址:172.16.41.0/24 ——172.16.46.0/24,每个部门规划250台主机地址范围,临时部允许无线接入访问。其余链路上的IP地址可自行规划。

4.安全要求:

禁止临时部对ftp server的访问;

禁止临时部和销售部对财务部的访问;

在网络设备上部署ssh访问,使用ACL对设备进行保护;

在边界路由器上关闭内部网icmp;

限制外网发起的TCP连接;

拒绝财务部访问网(使用扩展ACL实现)。

5.课设成果体现:用PT实现整个设计拓扑,提交PTK文件和相应课设报告。

三、实验准备

Windows 11

Cisco Packet Tracer 8.2

四、实验设计

1. 使用vtp实现vlan自动分配

2. 使用快速PVST+协议的STP防止网桥网络中的冗余链路形成环路工作

3. 使用DHCP自动实现主机ip分配

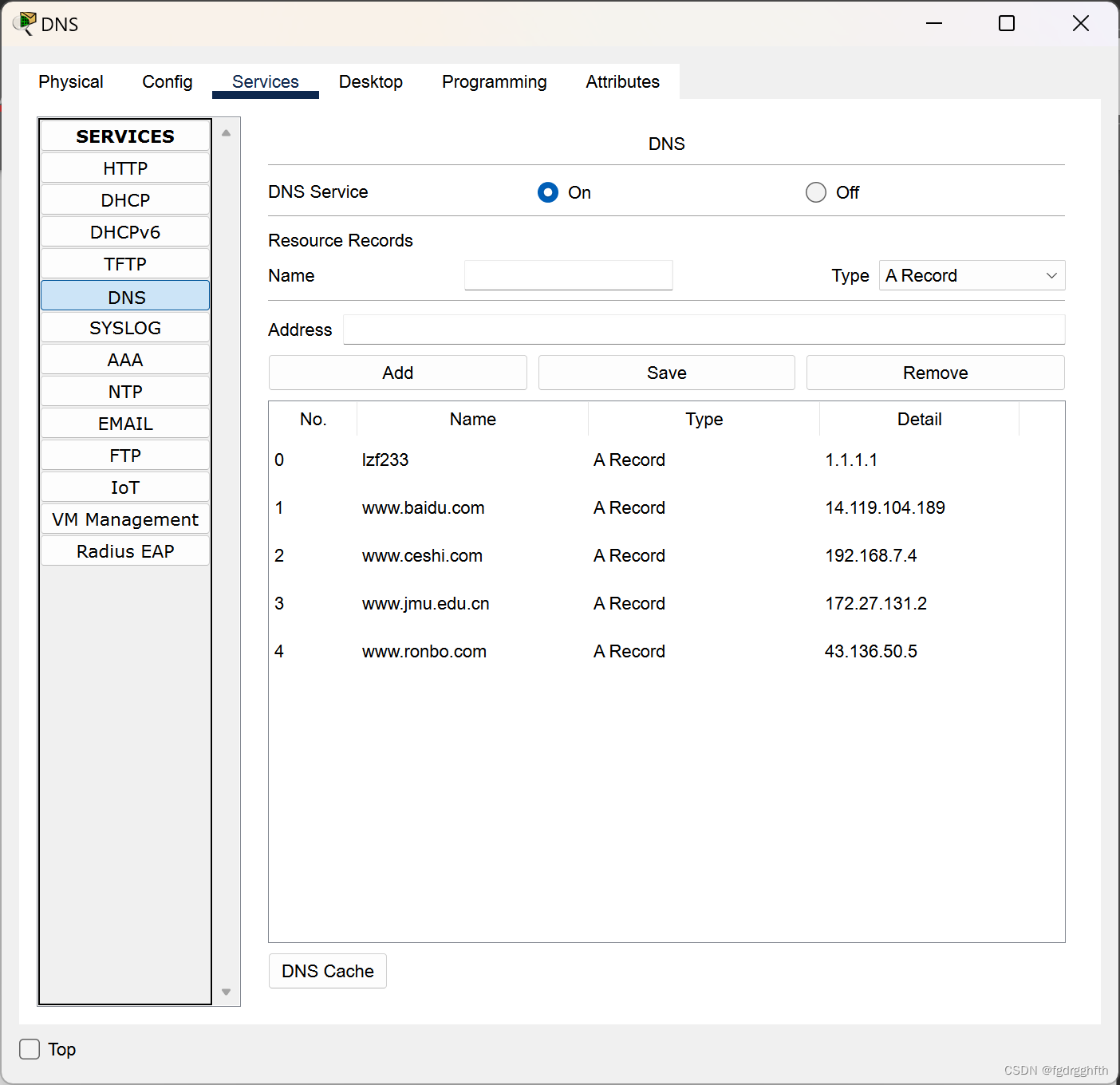

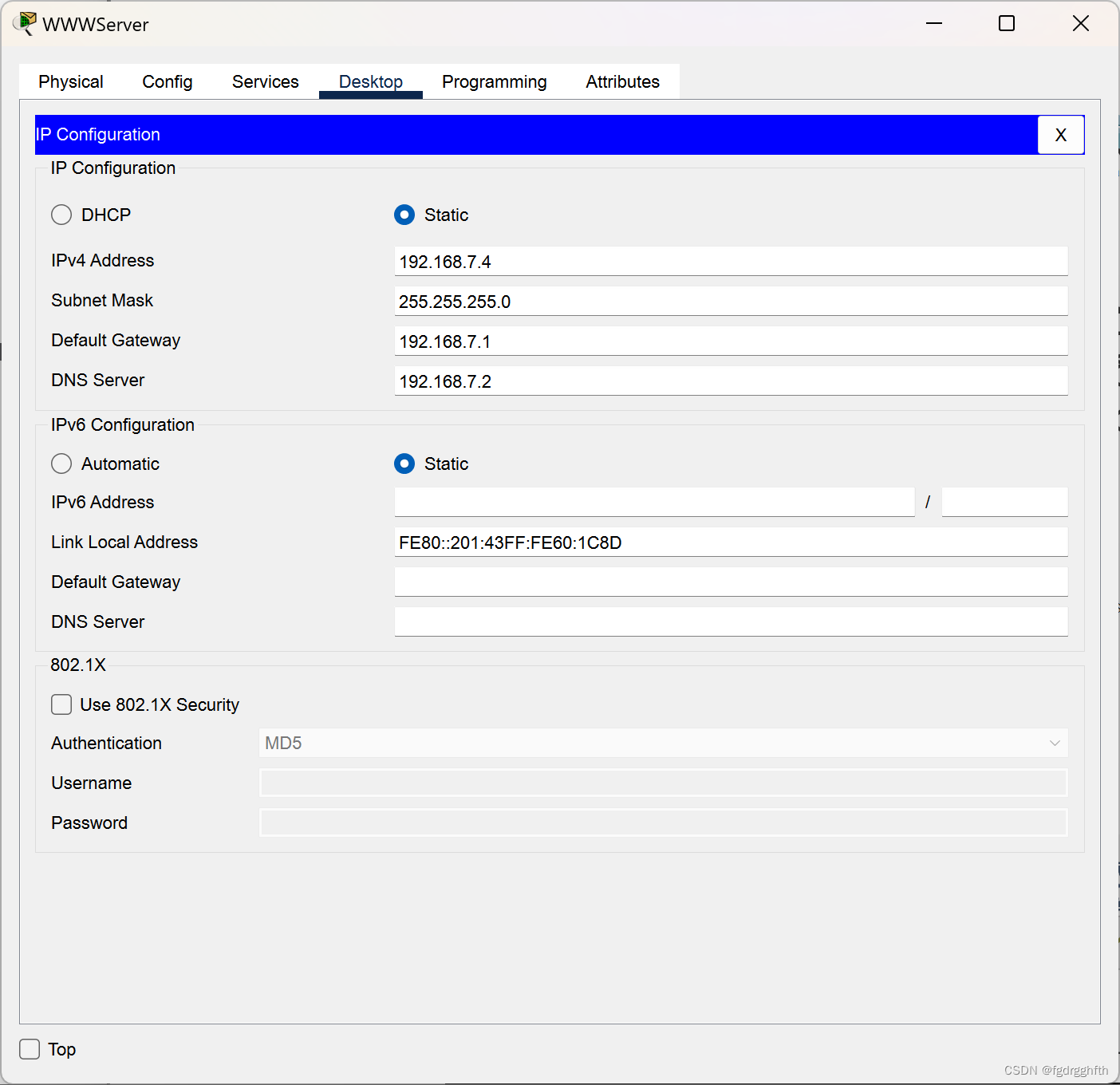

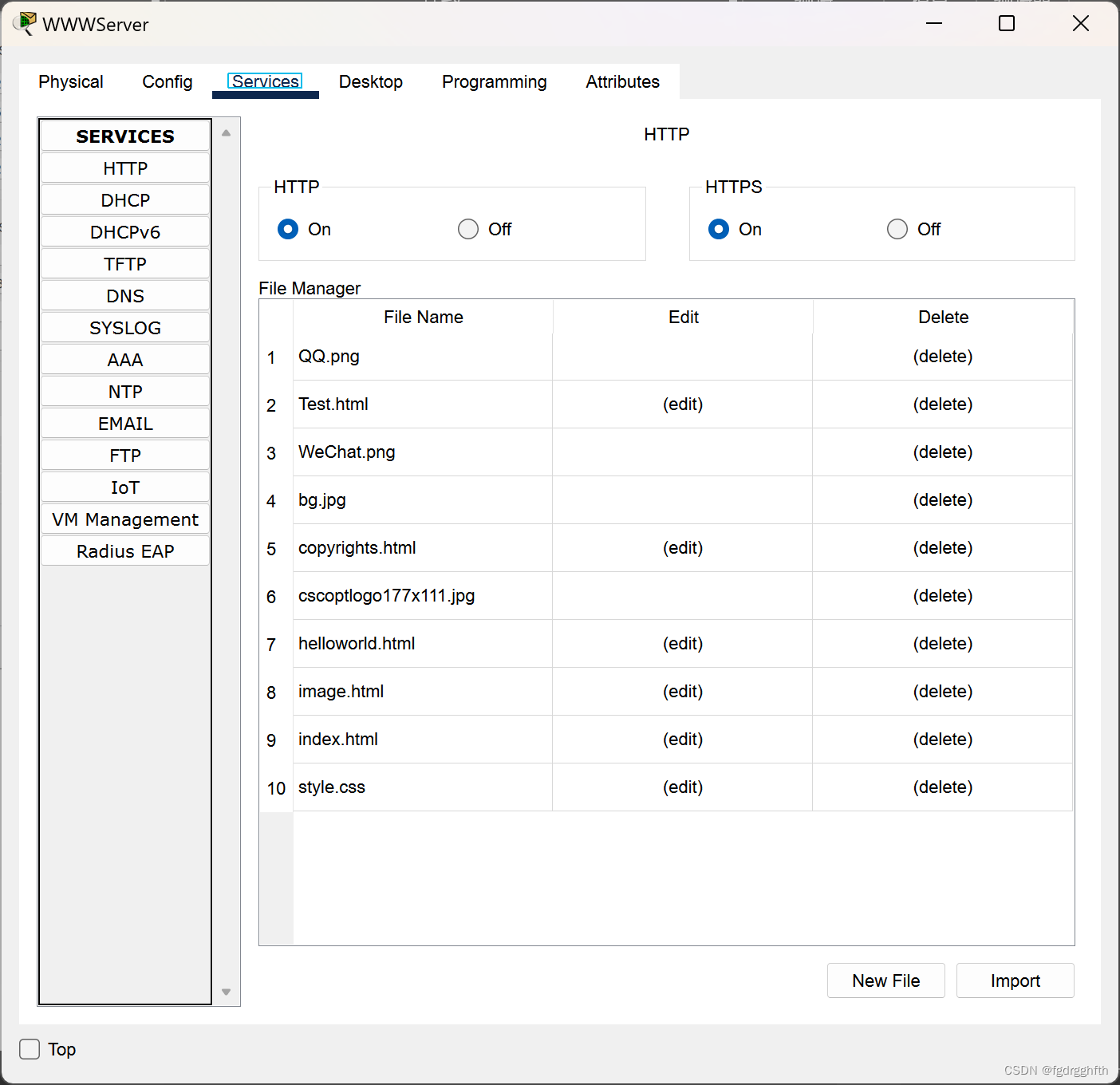

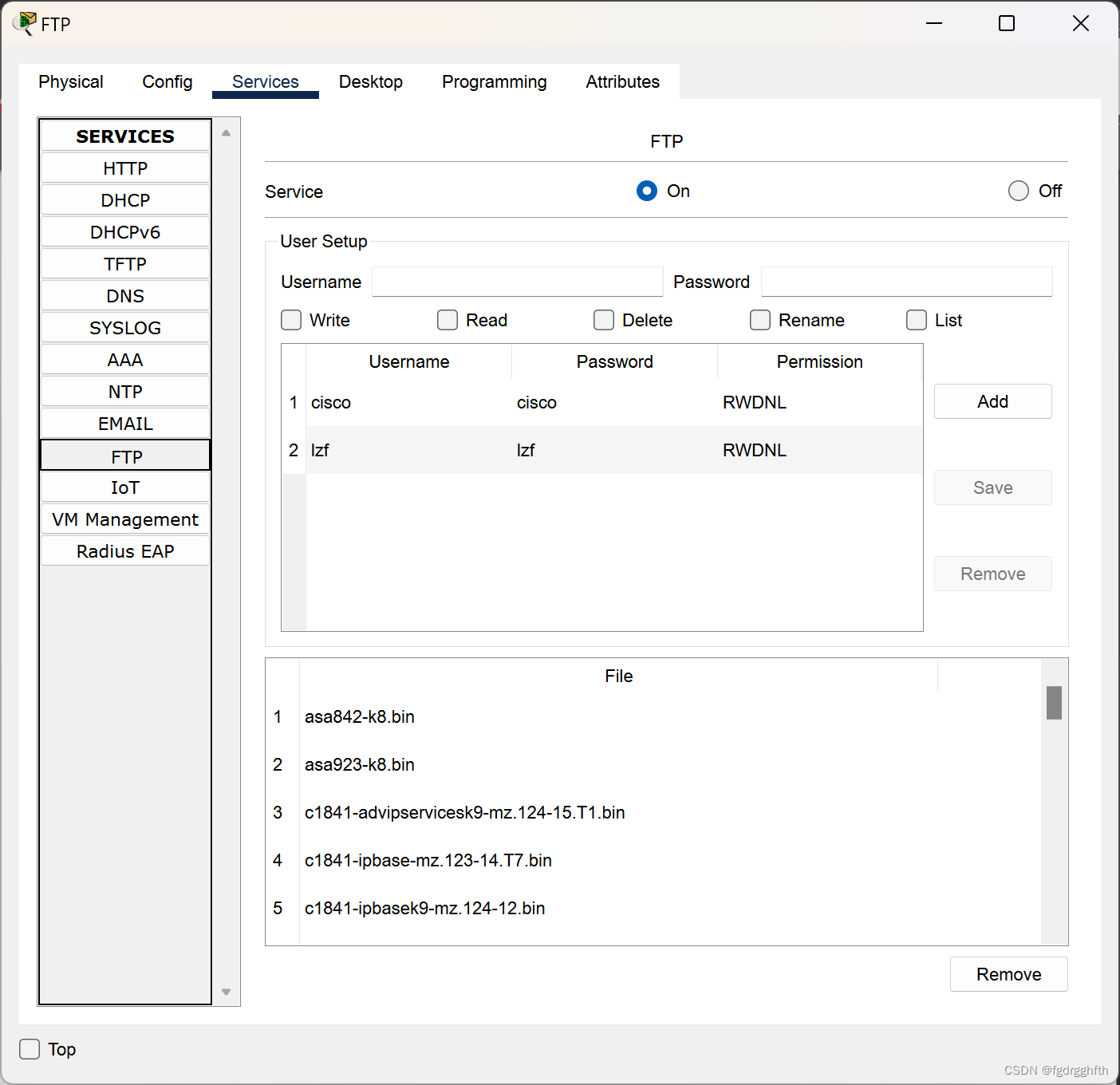

4. 实现DNS,HTTP与FTP服务接入

5. 为临时部配置无线接入,以笔记本电脑为例

6. 配置三层交换机的路由接口,为内外网通信配置NAT,使用ospf实现路由转发

7. 使用ssh实现对网络设备的远程访问

8. 配置ACL、拓展ACL、icmp等安全配置

五、实验步骤和调试过程

0,网络设计

拓扑图与说明

使用折叠核心的三层网络设计,在折叠核心中,右侧的三层交换机起冗余作用。

在第一部分中,使用六个交换机表示六个部门,每个部门下设两台主机,其中,临时部支持无线接入访问。

在第二部分中,设置了数据中心(IDC)用于提供各种网络服务,包括DHCP、WWW、

DNS、FTP。

在第三部分中,Company路由器表示站点A,Gateway路由器用于提供NAT服务,作为边界路由,ISP路由器作为远程的Internet服务的路由器,B服务器作为远程的B站点。

VLAN设计

| 部门 | Vlan号 |

| 行政部 | 10 |

| 财务部 | 20 |

| 人事部 | 30 |

| 科研部 | 40 |

| 后勤部 | 50 |

| 临时部 | 60 |

| 管理Vlan与IDC | 99 |

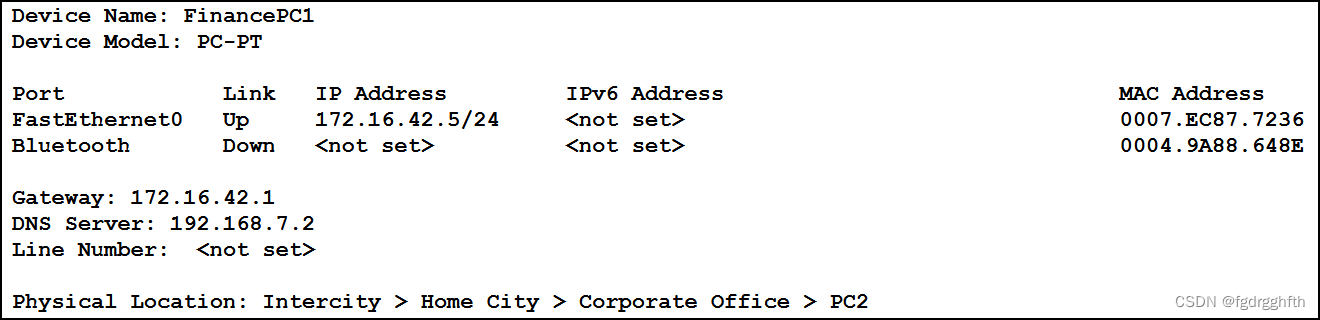

IP设计

各主机IP由DHCP服务器分配,DHCP配置如下:

各vlan地址如下:

数据中心各服务器地址如下:

DNS: 192.168.7.2/24

DHCP:192.168.7.3/24

WWW:192.168.7.4/24

FTP:192.168.7.5/24

各交换机的管理Vlan地址如下:

SwitchCoreA:192.169.99.1/24

SwitchCoreB:192.169.99.2/24

IDC:192.169.99.3/24

Administration:192.169.99.4/24

Finance:192.169.99.5/24

Personnel:192.169.99.6/24

Science:192.169.99.7/24

Logistics:192.169.99.8/24

Temp:192.169.99.9/24

各个路由接口的地址如下:

SwitchCoreA G0/1:192.168.41.1/24

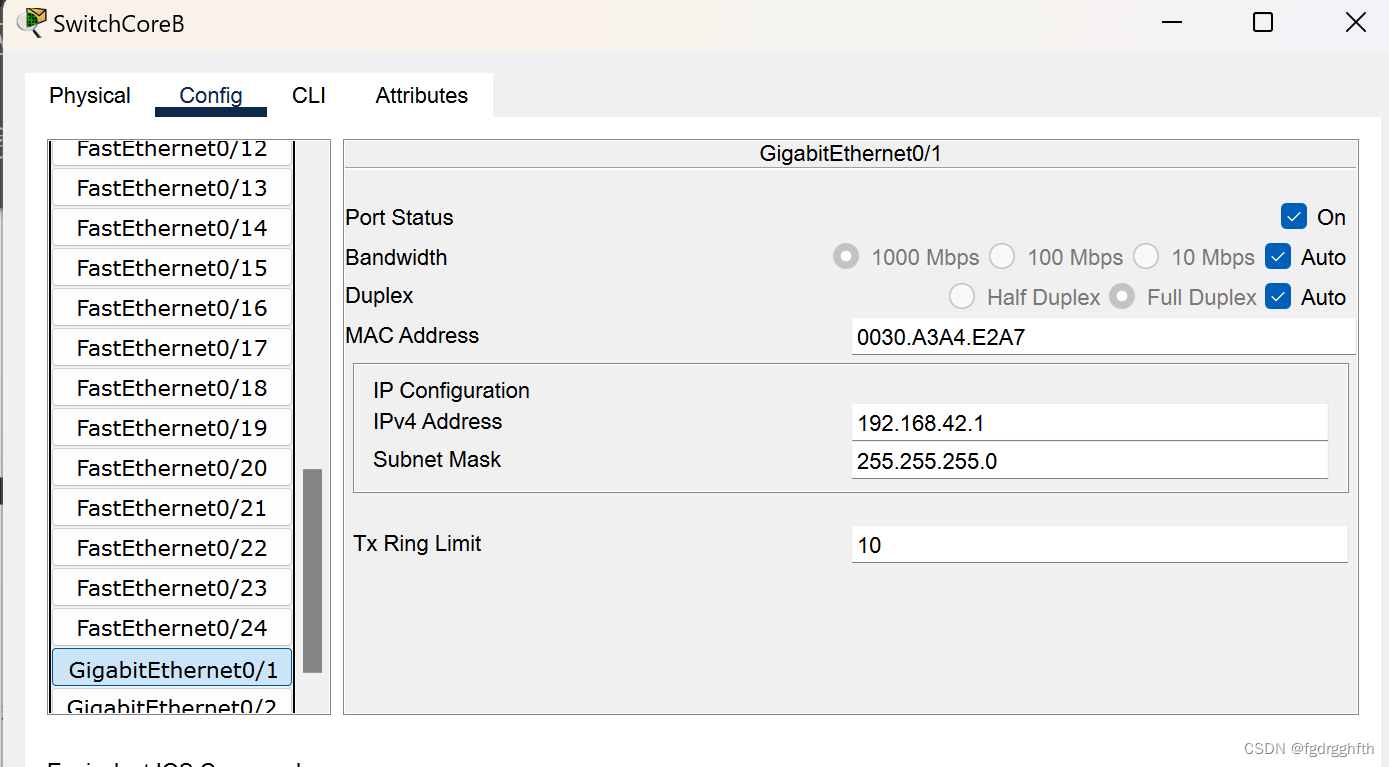

SwitchCoreB G0/1:192.168.42.1/24

Company G0/0:192.168.41.2/24

Company G0/1:192.168.42.2/24

Company S0/0/0:192.168.43.2/24

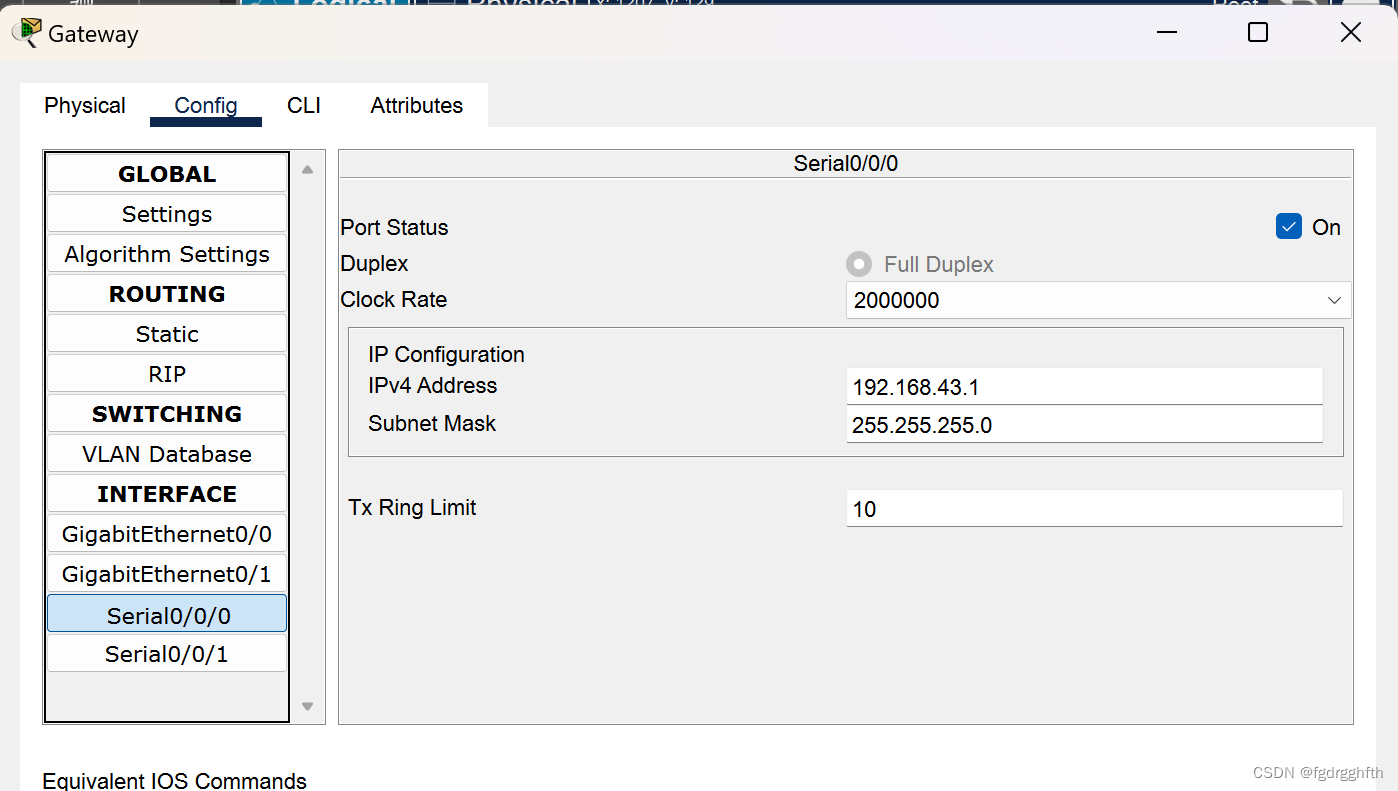

Gateway S0/0/0:192.168.43.1/24

Gateway S0/0/1:209.165.41.2/24

ISP G0/0:209.165.202.1/26

ISP S0/0/0:209.165.203.1/26

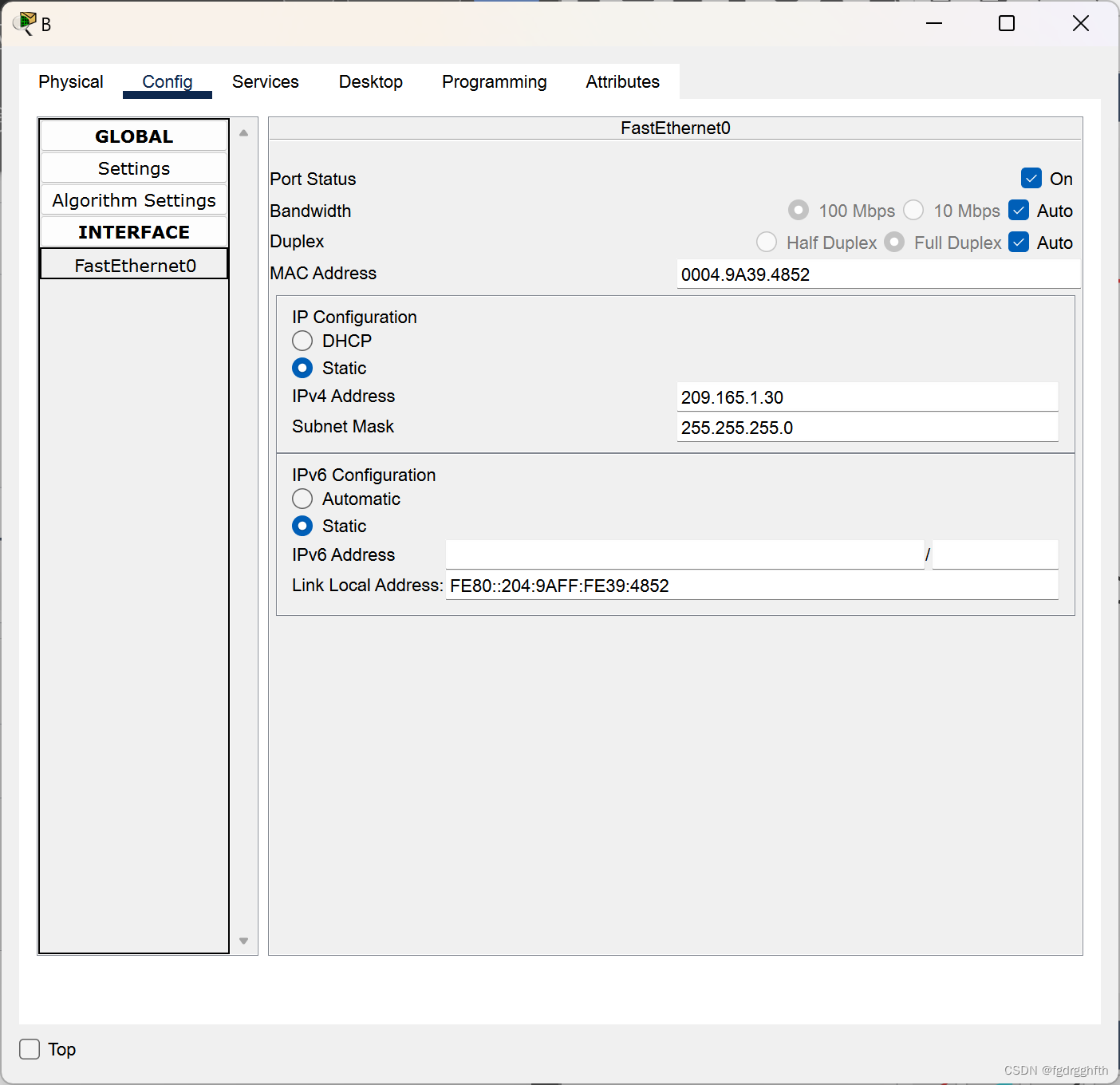

B F0/0:209.165.204.30/26

以SwitchCoreA为vtp服务器:

vtp mode server

vtp domain lzf

vtp password lzf

interface range f0/1-9

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk native vlan 99

vlan 10

name Administration

vlan 20

name Finance

vlan 30

name Personnel

vlan 40

name Science

vlan 50

name Logistics

vlan 60

name Temp

vlan 99

name Management

其余交换机作为客户端:

vtp mode client

vtp domain lzf

vtp password lzf

interface range f0/1-2(为其连接其他交换机端口的端口号决定)

switchport mode trunk

switchport trunk native vlan 99

将二层交换机连接主机部分的对应接口接入对应vlan:

interface f0/3-4(为其所连接主机的端口号决定)

switchport access vlan 10(为其所处的vlan号决定)

选择SwitchCoreA为根网桥:

spanning-tree vlan 1,10,20,30,40,50,60,99 root primary

spanning-tree mode rapid-pvst

选择SwitchCoreB为次根网桥:

spanning-tree vlan 1,10,20,30,40,50,60,99 root secondary

spanning-tree mode rapid-pvst

对第二层交换机都进行Portfast端口的设置和Bpdu防护的开启以及开启快速PVST+协议:

interface range f0/3-4(为其所连接主机的端口号决定)

spanning-tree portfast

spanning-tree bpduguard enable

exit

spanning-tree mode rapid-pvst

DHCP服务器配置:

DHCP地址池配置:

交换机启用DHCP中继

int vlan 10

ip address 172.16.41.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 20

ip address 172.16.42.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 30

ip address 172.16.43.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 40

ip address 172.16.44.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 50

ip address 172.16.45.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 60

ip address 172.16.46.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

int vlan 99

ip address 192.168.99.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.3

主机通过DHCP获得IP地址:

自此,公司的各个部门内部就已经实现了互通。

DNS:

HTTP

FTP

实例:

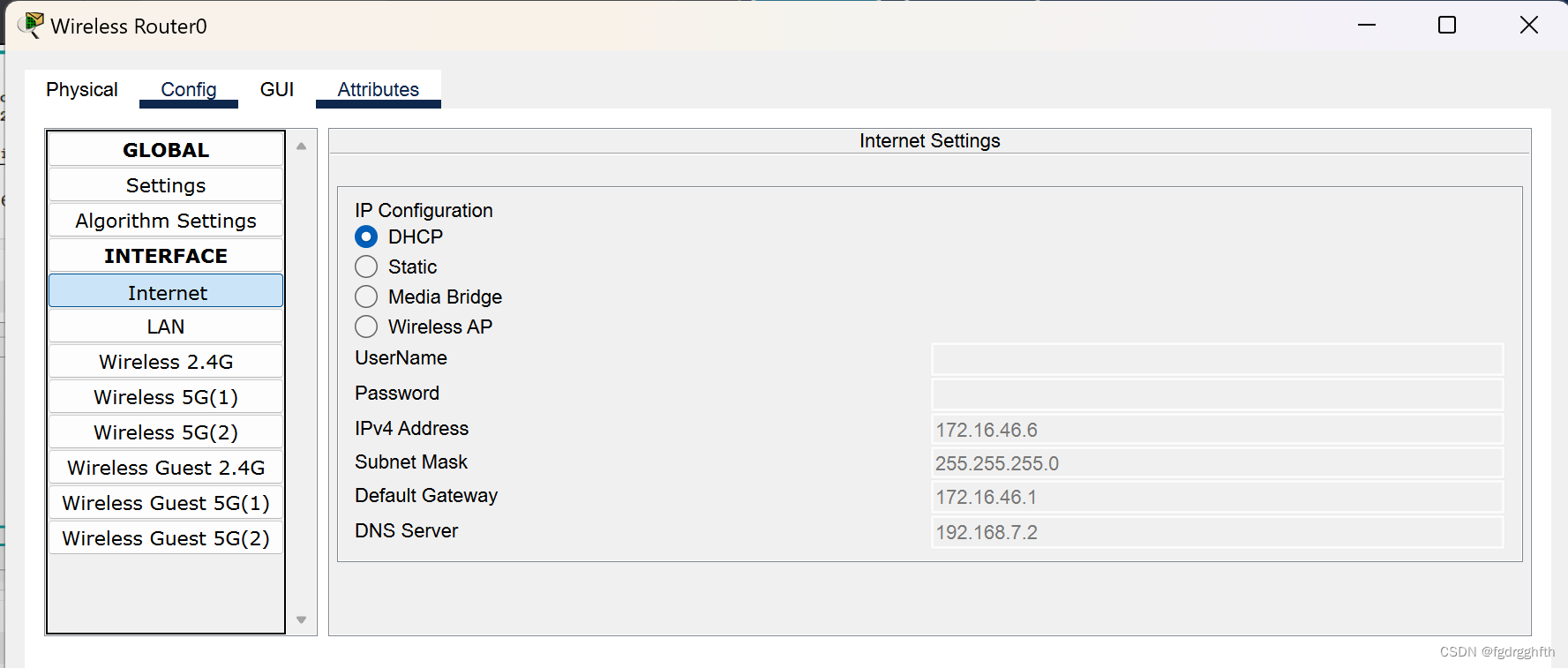

无线路由器的配置:

使用接口f0/5

分配至vlan60

Internet接口分配的IP地址

设置2.4G无线

笔记本电脑的配置:

使用WPC300N网卡以适配无线2.4G

无线网配置

无线网验证:

具体端口配置如上

配置三层交换机

对于三层交换机而言,no switchport可以应用于具体端口,使得具体端口变为第三层端口。

int g0/1

no switchport

ip address 192.168.41.1 255.255.255.0

no shutdown

配置静态路由

ip route 0.0.0.0 0.0.0.0 192.168.41.1

在Company上配置OSPF

router ospf 1

router-id 1.1.1.1

network 192.168.41.0 0.0.0.255 area 0

network 192.168.42.0 0.0.0.255 area 0

network 192.168.43.0 0.0.0.255 area 0

network 172.16.0.0 0.0.0.255 area 0

network 192.168.99.0 0.0.0.255 area 0

配置访问B的静态路由

ip route 209.165.202.0 255.255.255.0 192.168.41.2

配置B的信息返回的路由

ip route 172.16.0.0 255.255.0.0 192.168. 42.2

在Gateway上配置OSPF

router ospf 1

router-id 2.2.2.2

network 192.168.41.0 0.0.0.255 area 0

network 192.168.42.0 0.0.0.255 area 0

network 192.168.43.0 0.0.0.255 area 0

network 172.16.0.0 0.0.0.255 area 0

network 192.168.99.0 0.0.0.255 area 0

配置访问B的静态路由

ip route 209.165.202.0 255.255.255.0 209.165.202.2

配置B的信息返回的路由

ip route 172.16.0.0 255.255.0.0 192.168.42.1

在Gateway上配置NAT

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.7.0 0.0.15.255

access-list 1 permit 172.16.41.0 0.0.15.255

access-list 1 permit 192.168.99.0 0.0.0.255

ip nat pool address_pool 209.165.202.1 209.165.202.62 netmask 255.255.255.192

ip nat inside source list 1 pool address_pool overload

interface s0/0/1

ip nat inside

interface s0/0/0

ip nat outside

验证

7. 使用ssh实现对网络设备的远程访问

配置ssh:

ip domain-name lzf

ip ssh version 2

crypto key generate rsa

How many bits in the modulus [512]: 1024

enable secret lzf

username admin secret lzf

line vty 0 15

transport input ssh

login local

ip default-gateway 192.168.99.1

int vlan 99

ip address * 255.255.255.0

ssh -l admin *

若是交换机(包括三层交换机),*由管理vlan的具体配置决定

若是路由器,*由路由器端口本身的IP决定

验证

8. 配置ACL、拓展ACL、icmp等安全配置

禁止临时部对ftp server的访问

access-list 2 deny tcp 172.16.46.0 0.0.0.255 host 192.168.7.5 eq ftp

access-list 2 permit ip any

应当在vlan60的入端配置该acl,使得临时部无法访问ftp服务器但是依然可以使用www服务

int vlan 60

ip access-group 2 in

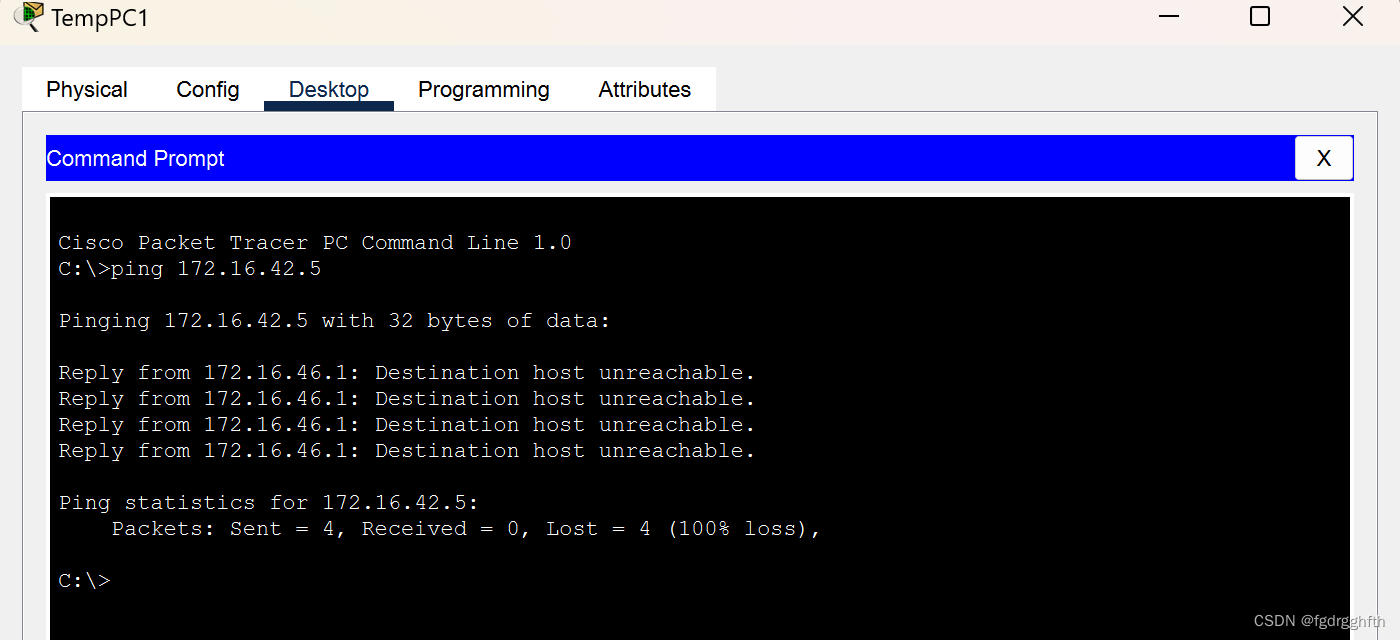

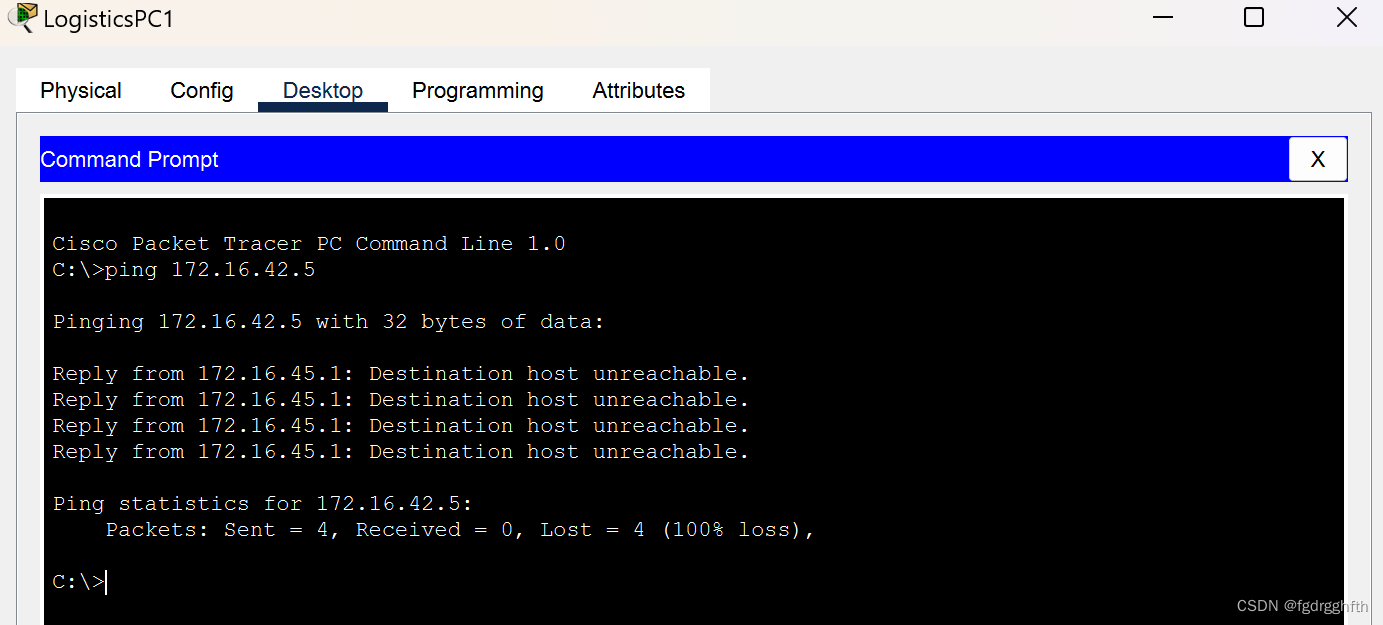

禁止临时部和销售部对财务部的访问

access-list 1 deny 172.16.45.0 0.0.0.255

access-list 1 deny 172.16.46.0 0.0.0.255

access-list 1 permit any

应当在vlan20的入端配置该acl,使得财务部对临时部和销售部的访问不被禁止,也不影响临时部和销售部对其他部门的访问。

int vlan 20

ip access-group 1 in

没有销售部,我设置为后勤部了。

在网络设备上部署ssh访问,使用ACL对设备进行保护

access-list 3 deny any

line vty 0 15

access-class 3 in

在任意设备配置后,其他设备均不可访问。

在边界路由器上关闭内部网icmp

access-list 4 deny icmp any any

access-list 4 permit ip any any

int s0/0/1

ip access-group 4 in

Gateway路由器用于提供NAT服务,作为边界路由,将此配置至Gateway路由器,所有的内部设备都无法访问到外网。

限制外网发起的TCP连接

Tcp连接需要配置端口,本实验未启用端口转发。

拒绝财务部访问网(使用扩展ACL实现)

access-list 1 deny 172.16.42.0 0.0.0.255

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.7.0 0.0.15.255

access-list 1 permit 172.16.41.0 0.0.15.255

access-list 1 permit 192.168.99.0 0.0.0.255

修改边界路由器

该文档详述了一个公司网络环境的设计,包括VLAN划分、DHCP服务器配置、OSPF路由、NAT转换、SSH远程访问以及ACL安全策略等,旨在创建一个安全、高效、可扩展的网络环境。实验还涉及无线接入、DNS、HTTP和FTP服务,并提供了详细配置步骤。

该文档详述了一个公司网络环境的设计,包括VLAN划分、DHCP服务器配置、OSPF路由、NAT转换、SSH远程访问以及ACL安全策略等,旨在创建一个安全、高效、可扩展的网络环境。实验还涉及无线接入、DNS、HTTP和FTP服务,并提供了详细配置步骤。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?