Cisco 自反ACL 基础实验

自反acl和扩展acl的established参数很类似,但是应用场景不限于tcp,相对于established应用场景更加广泛。

自反acl的作用是,在数据经过的时候添加ref标记。然后在另外的策略里可以允许带有这个ref标记数据通过。

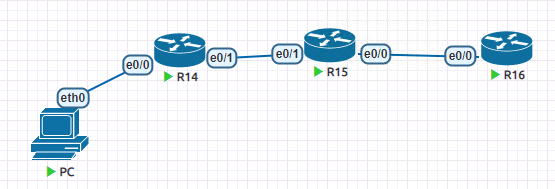

实验拓扑

接口配置

PC e0/0 172.16.1.100/24

R14 e0/0 172.16.1.1/24

e0/1 172.16.12.14/24

R15 e0/1 172.16.12.15/24

e0/0 172.16.23.15/24

R16 e0/0 172.16.23.16/24

lo 0 172.16.3.3/24

路由配置

R14(config)#ip route 0.0.0.0 0.0.0.0 172.16.12.15

R15(config)#ip route 172.16.1.0 255.255.255.0 172.16.12.14

R15(config)#ip route 172.16.3.0 255.255.255.0 172.16.23.16

R16(config)#ip route 0.0.0.0 0.0.0.0 172.16.23.15

自反ACL配置

!以下为R14配置

ip access-list extended iin

evaluate REF

ip access-list extended oout

permit icmp any any reflect REF timeout 300

!REF为自反acl的名字,timeout为临时访问条目的生存周期

!在进入路由器的时候添加REF标记,在放行的时候可以根据标记来放行

!自反acl一定是permit的

!应用在接口

interface Ethernet0/1

ip address 172.16.12.14 255.255.255.0

ip access-group iin in

ip access-group oout out

测试

测试pc ping R16-lo0

VPCS> ping 172.16.3.3

84 bytes from 172.16.3.3 icmp_seq=1 ttl=253 time=2.138 ms

84 bytes from 172.16.3.3 icmp_seq=2 ttl=253 time=4.504 ms

84 bytes from 172.16.3.3 icmp_seq=3 ttl=253 time=4.761 ms

84 bytes from 172.16.3.3 icmp_seq=4 ttl=253 time=3.539 ms

84 bytes from 172.16.3.3 icmp_seq=5 ttl=253 time=4.128 ms

查看acl配置记录

R14#show ip access-lists

Reflexive IP access list REF

permit icmp host 172.16.3.3 host 172.16.1.100 (10 matches) (time left 276)

Extended IP access list iin

10 evaluate REF

Extended IP access list oout

10 permit icmp any any reflect REF (6 matches)

测试R16-lo0 ping pc

R16#ping 172.16.1.100 source 172.16.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.100, timeout is 2 seconds:

Packet sent with a source address of 172.16.3.3

U.U.U

Success rate is 0 percent (0/5)

由于入站规则里只允许带有REF标记的通过,默认拒绝其他所有。所以R16发起的ping echo被拒绝了。

937

937

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?