主机扫描、端口扫描、系统扫描、漏洞扫描

主机扫描

找出网段内活跃主机。

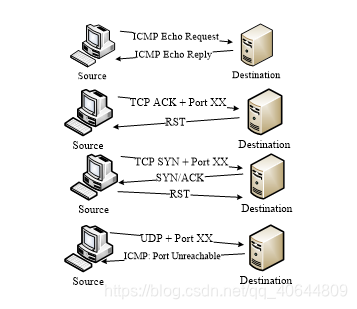

主机扫描方式:

1、传统 ICMP Ping 扫描

2、ACK Ping 扫描

3、SYN Ping 扫描

4、UDP Ping 扫描

主机扫描程序:

ping

Nmap

ICMP Ping

对目标系统进行 echo request 请求探测,最常规的 Ping 工具,容易被防火墙屏蔽。不算真正的扫描,只是探测目标主机是否活跃。

root@bt:~# ping -c 10 www.pinginglab.net

-c 表示 Ping 的数量

root@bt:~# ping -s 600 www.pinginglab.net

-s 表示 Ping 的数据包大小(可以通过man ping查看使用规则)

arping

通过 ARP 请求来实现探测,一般防火墙没法过滤 ARP 协议,成功率比 ICMP ping 高,只能 ping 一个地址。

root@bt:~# arping 10.10.10.129

arp-scan

在 arping 的基础上,加入网段扫描支持

root@bt:~# arp-scan --interface=eth2 10.10.10.0/24

arp-scan 之前,通过 ifconfig 命令查看接口信息,然后调用具体的网卡来执行arp扫描

nbtscan

通过 netbios 协议扫描,可以得到 IP、MAC、netbios 主机名信息

root@bt:~# nbtscan 10.10.10.0/24

Metasploit主机发现模块

局域网内部 ARP 扫描器,只能扫描同一局域网内部主机

root@bt:~# msfconsole //进入msf控制终端

msf > use auxiliary/scanner/discovery/arp_sweep //使用arp_sweep辅助模块

msf auxiliary(arp_sweep) > show options //查看需要设置的参数

msf auxiliary(arp_sweep) > set RHOSTS 10.1.1.1-10.1.1.254 //定义扫描的范围

msf auxiliary(arp_sweep) > set SHOST 10.1.1.99

msf auxiliary(arp_sweep) > set SMAC 00:0c:29:7d:a4:74

msf auxiliary(arp_sweep) > set INTERFACE eth2

RHOSTS => 10.10.10.1-10.10.10.254

msf auxiliary(arp_sweep) > set THREADs 10 //定义扫描的线程,数值越大越快,但是易被发现

THREADs => 10

msf auxiliary(arp_sweep) > run //执行

Nmap进行主机探测

世界上最流行功能最强大的网络扫描工具。

nmap <扫描选项> <扫描目标>

//可以在bt5下直接使用,也可以进入msf终端使用

//msf > nmap 10.10.10.0/24

扫描选项用来指定扫描的方式,通过man nmap来查看

扫描目标用来指定IP地址

root@bt:~# nmap -sn 10.10.10.0/24

//扫描 MAC、IP 信息,不做端口扫描,节省时间

端口扫描

连接目标主机的TCP和UDP端口,确定哪些服务正在运行即处于监听状态的过程,找出主机上所有开放的网络服务。

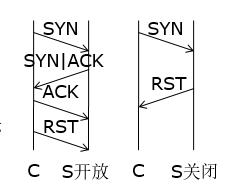

TCP 连接扫描

调用 connect() socket 函数连接目标端口,无需特权用户权限可发起,目标主机记录大量连接和错误信息,容易检测。

开放端口:完成完整的TCP三次握手(SYN, SYN|ACK, ACK),timeout/RST

关闭端口:SYN,RST

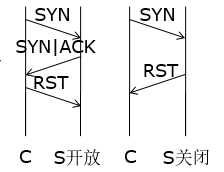

SYN 扫描

半开扫描(half-open scanning),目标主机不会记录未建立连接,较为隐蔽,需根用户权限构建定制SYN包。

开放端口:攻击者SYN,目标主机SYN|ACK,攻击者立即反馈RST包关闭连接。

关闭端口:攻击者SYN,目标主机RST。

隐蔽端口扫描方式

TCP 连接扫描和 SYN 扫描并不隐蔽,防火墙会监控发往受限端口的 SYN 包,隐蔽端口扫描通过构造特殊的 TCP 标志位,以躲避检测,同时达成端口扫描目的。

FIN 扫描(只带 FIN 位),Null 扫描(全为0),XMAS 扫描(FIN/URG/PUSH)。

FTP 弹射扫描,利用 FTP 代理选项达到隐蔽源地址。

开放端口:标准TCP协议规范,接受这些伪造TCP包,丢弃,无任何反馈。

关闭端口:反馈RST包。

Windows/Cisco 等系统没有遵从规范,开放端口对于伪造 TCP 包也反馈 RST,这三种方法不适用。

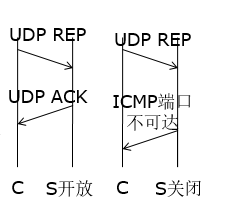

UDP 端口扫描

对目标端口发送特殊定制的 UDP 数据报文。

开放端口:UDP 反馈

关闭端口:ICMP port unreachable 报文。

Metaspolit端口扫描模块

通过tcp syn做端口扫描,速度较快且不易被发现,可以有其他选项。

msf > use auxiliary/scanner/portscan/syn

msf auxiliary(syn) > set RHOSTS 10.10.10.129

RHOSTS => 10.10.10.129

msf auxiliary(syn) > set THREADS 20

THREADS => 20

msf auxiliary(syn) > run

Nmap实现端口、服务、系统探测

通过TCP SYN方式扫描,并且扫描过程中不用进行ICMP echo探测,能扫描到IP、端口、服务信息、操作系统大概的类型。

nmap -sS -Pn 10.10.10.129

在上面的基础上,可以得到更详细的软件服务版本信息,扫描到 IP、端口、服务信息、操作系统大概的类型、此系统提供服务对应的软件版本信息。

nmap -sV -Pn 10.10.10.129

扫描到IP、端口、服务信息、操作系统大概的类型、此系统提供服务对应的软件版本信息。

nmap -sV 10.10.10.129

扫描到IP、端口、服务信息、操作系统类型、此系统提供服务对应的软件版本信息

nmap -A 10.10.10.129

若不清楚参数含义及使用规则,可以使用 man nmap 进行查询。

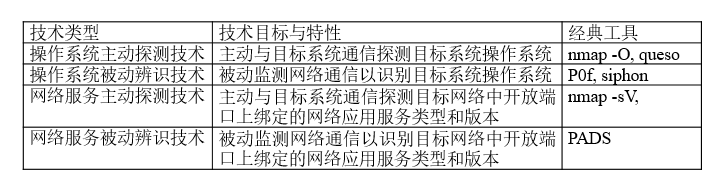

操作系统/网络服务辨识

识别主机安装的操作系统类型与开放网络服务类型,以选择不同的渗透攻击代码及配置。

操作系统类型探查(OS Identification)是指,通过各种不同操作系统类型和版本实现机制上的差异,通过特定方法以确定目标主机所安装的操作系统类型和版本的技术手段,明确操作系统类型和版本,是进一步进行安全漏洞发现和渗透攻击的必要前提。

不同操作系统类型和版本的差异性

协议栈实现差异,协议栈指纹鉴别

开放端口的差异,端口扫描

应用服务的差异,旗标攫取

辨识方式

操作系统主动探测技术

端口扫描

应用服务旗标攫取

主动协议栈指纹鉴别

被动操作系统识别技术

流量监听

被动应用服务识别

被动协议栈指纹鉴别

网络服务类型探查

确定目标网络中开放端口上绑定的网络应用服务类型和版本,了解目标系统更丰富信息,可支持进一步的操作系统辨识和漏洞识别。

nmap

除了得到操作系统信息,也能扫描到 IP、MAC、端口、服务信息,没法看到服务对应的软件版本。

nmap -O 10.10.10.254

可以直接加入域名,可以直接解析出 IP,之后的内容跟直接加 IP 是一样的。

root@bt:~# nmap -O www.pinginglab.net

xprobe2

根据不同协议的反馈协议,综合得出操作系统信息。

xprobe2 10.10.10.129

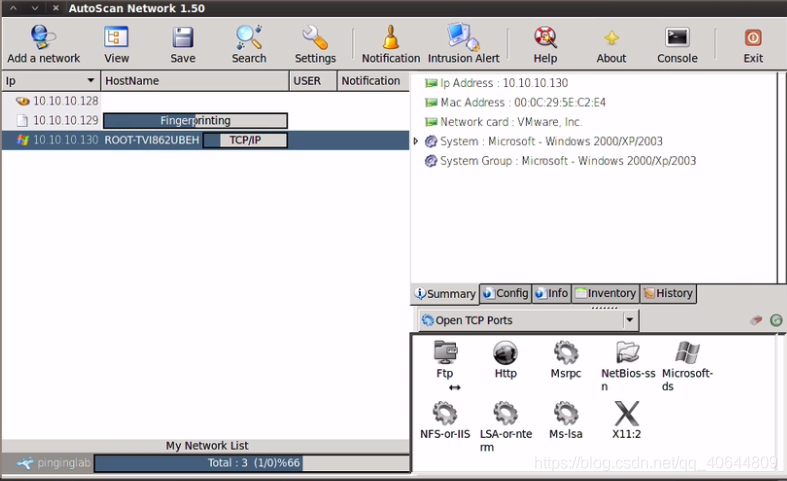

Autoscan

图形扫描工具

漏洞扫描

找出主机/网络服务上所存在的安全漏洞,作为破解通道。

一般认为,漏洞是指硬件、软件或策略上存在的的安全缺陷,从而使得攻击者能够在未授权的情况下访问、控制系统。漏洞扫描是检查系统是否存在已公布安全漏洞,从而易于遭受网络攻击的技术。

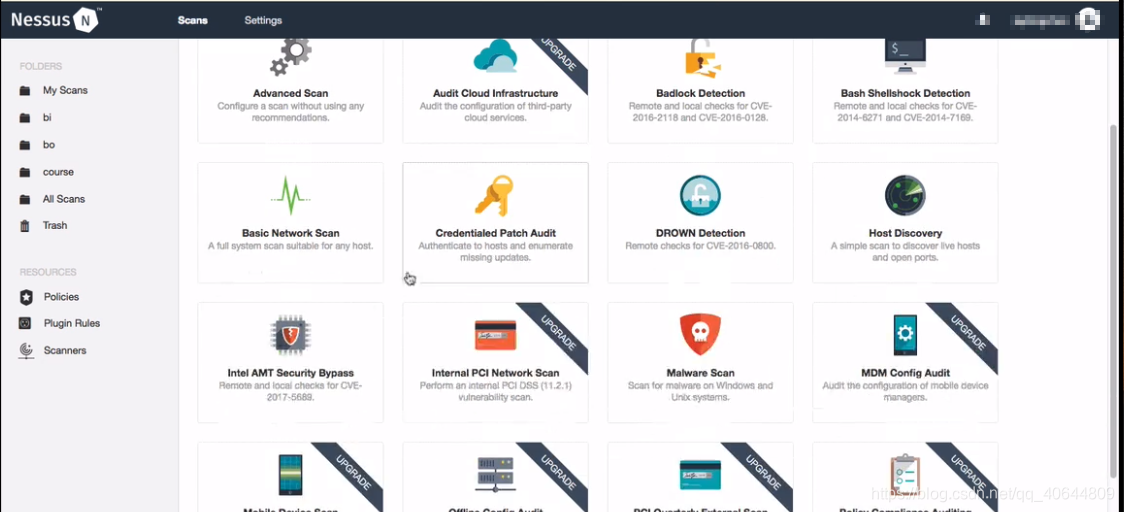

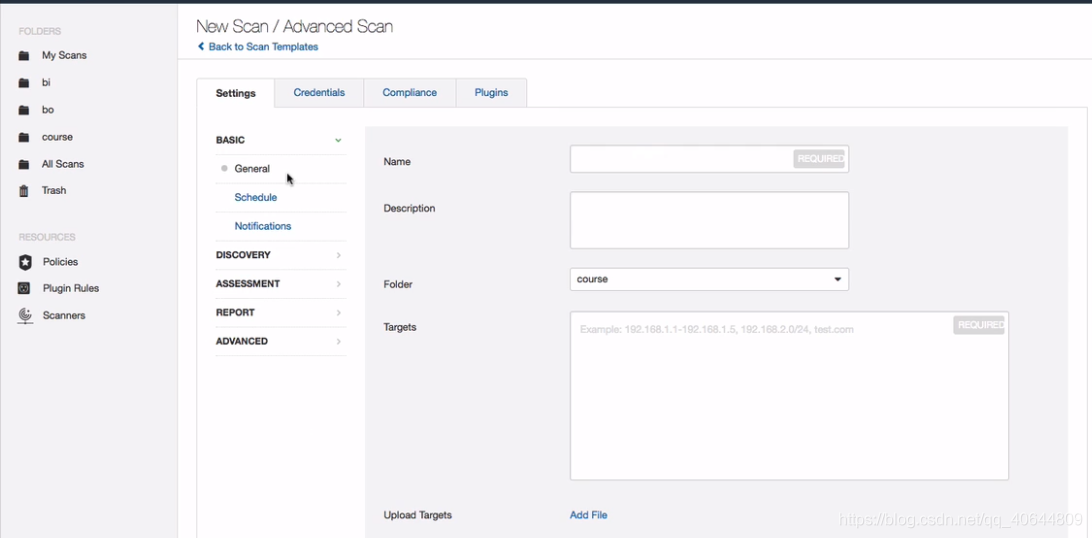

Nessus漏洞扫描器

Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。

targets 这里可以写域名,也可以通过 Shodan 将 IP 地址扫出填在下面。(填 IP 地址成功率更高一点)

内置多种攻击代码。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?