https://blog.csdn.net/qq_44491553/article/details/109558189

选择

- CPU的运算器只能完成运算,而控制器用于控制整个CPU的工作。

- 时间局限性与空间局限性

空间: 连续空间中,某一块被访问后,相邻区域大概率会在接下来(不久,体现时间局限性)访问

RISC (Reduced Instruction Set Computer,精简指令集系统计算机)

指令长度固定、指令种类尽量少

寻址方式比较单一,多寄存器寻址

增加寄存器数目以减少访存次数

用硬布线电路实现指令解码,快速完成指令译码

-

CPU访问速度:通用寄存器 > Cache > 内存 > 硬盘

-

总线结构的计算机总线系统由数据总线、地址总线和控制总线组成

-

流水线 不能提高单条指令的执行速度

时间计算方式: 第一条指令执行时间+(指令数-1)*各指令段执行时间中最大的执行时间( 1+2+3+4 + (N-1)*4 ) , n是执行条数, 4是1234中最大的时间 -

寻址范围计算方式

若某计算机字长为 32 位,内存容量为 2GB,按字编址,则可寻址范围为512M。

计算: 2gb* 1024 * 1024 * 8 / 32 / 1024 -

DMA 直接主存存取 是指数据在主存与I/O设备间(即主存与外设之间)直接成块传送。

CPU 是在一个总线周期结束时响应 DMA 请求的

答案无脑选 主存与外设 总线周期 -

中断 计算机运行过程中,遇到突发率件,要求 CPU 暂时停止正在运行的程序,转去为突发事件服务,服务完毕,再自动返回原程序继续执行,这个过程称为中断,其处理过程中保存现场的目的是返回去继续执行原程序

保存现场的目的是为了返回重新执行

CPU 的中断响应时间指的是从发出中断请求到开始进入中断处理程序的时间

中断向量可提供中断服务程序的入口地址。

中断嵌套,使用堆栈来保护断点和现场最有效

CPU 需要与外设进行数据交换。采用中断方式和 DMA 方式控制技术时, CPU 与外设可并行工作

- BIOS是一组固化到计算机内主板上一个ROM芯片上的程序

- 系统性能测评和可靠性基础

三个并联就是 1- (1-R)^3

三个串联就是 R * R * R - 在循环冗余校验方法中,采用模 2 运算来构造校验位。

- 海明码 海明码是奇偶校验

m+k+1<=2^k

32 位的数据,至少需要加6个

计算 32 + k + 1 <= 2^k ,

2^5=32 < 32 + 4 + 1

2^6=64 >= 32 + 6 + 1 - n 位补码(包含一个符号位)表示数据

范围 - 2^(n-1) 到 2^(n-1) - 1 可以表示 2^n 个数

浮点数的表示分为阶和尾数两部分。两个浮点数相加时,需要先对阶,即将小阶向大阶对齐,同时将尾数右移 n 位(n 为阶差的绝对值)。

计算机存储数据采用的是双符号位(00 表示正号、11 表示负号),两个符号相同的数相加时,如果运算结果的两个符号位经逻辑异或运算得 1,则可断定这两个数相加的结果产生了溢出。

00 正号、11 负号 , 01 正溢出 10 负溢出

-

与安全电子邮件相关的是S/MIME安全多用途互联网邮件扩展协议。

-

PGP(全称:Pretty Good Privacy,优良保密协议),是一套用于信息加密、验证的应用程序,可用于加密电子邮件内容

-

HTTPS 使用端口 443

-

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用漏洞的一种安全检测(渗透攻击)行为。而不是对入侵行为的检测技术。

-

机房安全属于物理安全,入侵检测属于网络安全,漏洞补丁管理属于系统安全,数据库安全是应用安全

-

蠕虫病毒有红色代码、爱虫病毒、熊猫烧香、Nimda 病毒、爱丽兹病毒、欢乐时光

冰河是木马软件,主要用于远程监控

CIH为系统病毒。

X 卧底是新近产生的、通过木马形式传播、目标为智能手机的病毒

震网(Stuxnet)病毒是一种破坏工业基础设施的恶意代码,利用系统漏洞攻击工业控制系统,是一种危害性极大的蠕虫病毒

引导区病毒破坏的是引导盘、文件目录

宏病毒破坏的是OFFICE文件相关

木马的作用一般强调控制操作。木马程序的客户端运行在攻击者的机器上。

蠕虫病毒可以利用漏洞主动攻击。

计算机病毒具有隐蔽性、传染性、潜伏性、触发性和破坏性等特征。 -

公开密钥加密(非对称加密):ECC、DSA 和 RSA。

共享密钥加密(对称加密),常见算法有:DES,三重DES、RC-5、IDEA、AES。摘要算法 防止发送的报文被篡改

RAS有数字签名和验签的功能

S 的私钥进行数字签名,T 收到该消息后可利用S 的公钥验证该消息的真实性

PKI 体制中,保证数字证书不被篡改的方法是用 CA 的私钥对数字证书签名 -

防火墙通过对流经数据流进行分析和检查,可实现对数据包的过滤、保存用户访问网络的记录和服务器代理功能。

包过滤技术对应用和用户是透明的。 -

应用级网关防火墙是内部网和外部网的隔离点,

-

著作权自产品完成之时就开始保护

甲公司购买了一工具软件,并使用该工具软件开发了新的名为“恒友”的软件。 甲公司在销售新软件的同时,向客户提供工具软件的复制品,则该行为侵犯了著作权。甲公司 未对“恒友”软件注册商标就开始推向市场,并获得用户的好评。三个月后,乙公司也推出名为“恒友”的类似软件,并对之进行了商标注册,则其行为侵犯了著作权 -

可能无限期拥有的知识产权是商标权

-

《中华人民共和国著作权法》和《计算机软件保护条例》

-

凡是供职于某公司,利用公司相关资源进行开发完成的作品,其著作权归公司所有。

-

国务院颁布的**《计算机软件保护条例》是国家为了管理需要制定的政策法规,故不适用著作权法保护**。

-

结构化设计 面向数据流

需求分析阶段,结构化分析方法产生了数据流图

设计阶段,结构化设计方法将数据流映射为软件系统的模块结构 -

数据流图 **自顶向下、从抽象到具体** -

数据流图中的基本图形元素包括数据流、加工、数据存储和外部实体

-

数据流图对功能建模,E-R图对数据建模。

-

10 个成员组成的开发小组,若任意两人之间都有沟通路径,则一共有45条沟通路径。

-

系统保证不发生死锁的资源数为:并发进程数 x (进程需要资源数 - 1) + 1

某系统中有 3 个并发进程竞争资源 R,每个进程都需要 5 个 R,那么至少有13个 R,才能保证系统不会发生死锁。 3 * (5-1) + 1 -

假设系统采用 PV 操作实现进程同步与互斥。若 n 个进程共享两台打印机,那么信号量S 的取值范围为-(n-2)~2。

-

P减V增 假设系统中有 n 个进程共享 3 台扫描仪,并采用 PV 操怍实现进程同步与互斥。若系统信号量 S 的当前值为-1,进程 P1、P2 又分别执行了 1 次 P(S)操作,那么信号量 S 的值应为-3。 -1 -1 -1 = -3 -

一棵哈夫曼树共有 127 个结点,对其进行哈夫曼编码,共能得到( 64 )个字符的编码。 (127+1) /2

-

在微型计算机中,管理键盘最适合采用的I/O控制方式是( 中断)方式

-

高度为n的平衡二叉树最少节点? N1=1;N2=2 , Nm = (Nm-1) + (Nm-2) +1;

例如 N3 = 1+2 +1 = 4; N4= 4+ 2 +1= 7; N5=7+4+1=12 -

测试:

算法层:测试单个类的方法,相当于传统测试的单元测试。

类层:测试同一类内方法和属性的交互,属于面向对象特有的模块测试。

模板层(主题层):测试多个类的协作,对应传统测试的集成测试。

系统层:组装子系统并测试整体功能,对应传统测试的系统测试 -

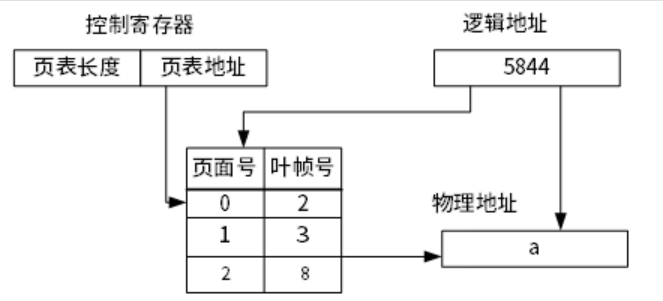

页式存储系统的逻辑地址是由页号和页内地址两部分组成的。假定页面的大小为4K,地址变换过程如图6-38所示,图中的逻辑地址用十进制表示

计算方式 5844/4*1024 = 1 余 1748 ; 页号为1, 叶帧3 * 4 *1024 +1748 = 14036 -

瀑布 线性 ,需求明确、低风险

螺旋 高风险、大规模

喷泉 重叠迭代 面向对象 需求动态、快速交付

设计模式速记

- 创建型模式

-

工厂方法(Factory Method)模式:通过子类决定实例化的类

-

抽象工厂(Abstract Factory)模式:创建一组相关或相互依赖的对象。

-

单例(Singleton)模式:确保一个类仅有一个实例,提供全局访问点

-

生成器(Builder)模式:将一个复杂对象的构建与表示分离

-

原型(Prototype)模式:通过克隆原型创建新对象,避免重复初始化开销。

- 结构型模式

通过组合类或对象优化系统结构,解决接口适配与功能扩展问题。

- 适配器(Adapter)模式:一个类的接口变换成客户期待的另一个接口。

- 桥接(Bridge)模式:抽象与现实解耦。

- 装饰器(Decorator)模式:动态的给一个对象添加额外职责。

- 组合(Composite)模式:树形结构处理部分-整体关系,统一叶子(Leaf)与容器节点。

- 代理(Proxy)模式:提供代理,用于控制对象访问。

- 行为型模式

通过对象间的协作优化算法或责任分配,提升交互灵活性。

- 观察者(Observer)模式:定义对象间的一对多依赖,实现事件通知机制。 一个对象改变,所有依赖他的对象都会得到通知。

- 责任链(Chain)模式:将请求沿处理链传递, 每个对象都有机会处理请求,从而避免了请求发送和接受者之间的耦合。

- 策略(Strategy)模式:封装算法/规则,支持运行时切换(如支付方式选择)。

- 命令(Command)模式:将请求封装为对象,支持撤销、恢复等操作(如任务调度)。

- 状态(State)模式: 当一个对象状态改变时, 允许其改变行为

16万+

16万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?