总计26分

一、计算机系统(5分左右)

1.1 计算机系统组成

5部分:运算器、控制器、存储器、输入设备输出设备

(1)运算器

功能:算数+逻辑运算,对数据加工处理

组成:

算数逻辑单元:处理数据

累加寄存器:提供数据处理的工作区

数据缓冲寄存器:暂时存放指令或数据

状态条件寄存器:存放状态和控制标志

(2)控制器

功能:控制指令执行。四个步骤

指令寄存器:暂存一条指令

地址寄存器:保存当前cpu所访问的内存单元地址

程序计数器(PC):存放下一条指令的地址 PC+1->地址加一

指令译码器:对指令中的操作码进行分析解释,然后向操作控制器发出具体的控制信号

(3)指令

解释:机器对程序控制的最小单位,包括操作码(指出操作内容)和操作数(地址什么的)

(4) 存储器与总线

数据总线DB:双向传输数据,宽度决定了CPU和其他设备之间每次交换数据的位数

地址总线AB:单项传送CPU发出的地址信息,宽度决定了最大寻址能力

控制总线CB:传送控制信号、时序信号。每一条线的信息传送方向是单项的,作为一个整体则是双向的

(5)输入输出技术

CPU参与时:

无条件传送:随时接收和提供数据(外设一直处于准备状态)

程序查询方式:CPU利用程序来查询外设状态,准备状态时再传数据

中断方式:外设向CP发出中断请求。

CPU不参与时:

DMA方式:数据传输不需要CPU的干预,DMA硬件直接执行完成

通道方式和外围处理机方式:减轻CPU对1/0操作的控制,但增加了更多硬件的代价

(6)CPU组成

4部分:由运算器、控制器、寄存器组、内部总线组成

寄存器:register、译码器:decoder

控制器:

程序计数器(PC):pc自动加一个值,指向下一条要执行的指令。当程序转移时将转移地址送入pc

指令寄存器(IR):用于存放当前要执行的指令

指令译码器(ID):对当前指令分析,确定指令类型、指令操作和寻址方式

状态条件寄存器

时序产生器微操作信号发生器

(7)CPU的基本功能

程序控制、操作控制、时间控制、数据处理(根本任务)

计算机软件=程序+数据+相关文档

操作数:操作数包含在指令中是立即寻址,操作数的地址包含在指令中是直接寻址

计算机硬件的典型结构:单总线结构、双总线结构、采用通道的大型系统结构

指令执行的过程:

1.取指令:控制器按程序计数器所指的指令地址从内存取一条指令

2.指令译码:将指令操作码送入指令译码器中分析,根据指令功能发出控制命令

3.从译码器中形成下一条指令地址

1.2 计算机的基本工作原理

(1)数制

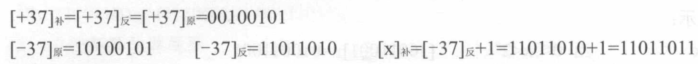

(2)码制

反码:正数反码与原码相同 ,复数反码按原位取反(符号不变)

补码:正数补码与原码相同,负数补码为反码末位加1

移码(增码):将补码的符号位求反

(3)校验码(略)

(4)编码

ASCALL编码

![]()

1.3 计算机体系结构

(1)计算机体系结构 vs 计算机组成

计算机体系结构:系统在总体上、功能上需要解决的问题

计算机组成:逻辑上如何实现

(2)计算机体系结构分类

控制-指令,处理-数据

单指令流单数据流计算机(SISD):统的顺序执行的计算机在同一时刻只能执行一条指令(即只有一个控制流)、处理一个数据(即只有一个数据流)

单指令流多数据流计算机(SIMD):一条指令可以同时对多个数据(组成一个向量)进行运算

多指令流单数据计算机(MISD):各个处理单元组成一个线性阵列,分别执行不同的指令流,而同一个数据流则顺次通过这个阵列中的各个处理单元。这种系统结构只适用于某些特定的算法。

多指令流多数据流计算机(MIMD):用的最多

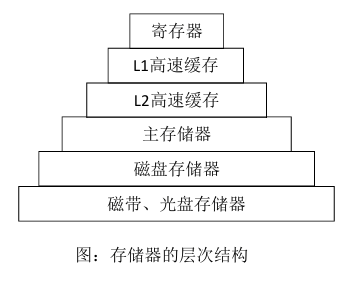

(3)存储器分类

按存储器的位置:内存(主存)和外存(辅存)。

按存储器的材料:磁存储器、半导体存储器(静态和动态)和光存储器。

按工作方式:读写存储器和只读存储器。只读存储器(ROM/PROM/EPROM/EEPROM/闪存)

按访问方式:按地址访问的存储器和按内容访问的存储器(相连存储器)。

按寻址方式:随机存储器(RAM)、顺序存储器(ASM)—磁带、直接存储器(DAM)—磁盘就是直接存储器。

(4)输入/输出

直接程序控制、中断方式、直接存储器存取(DMA)

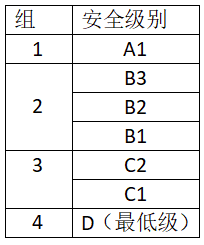

(5)计算机安全等级(技术安全性、管理安全性、政策法律安全性):4组7等级

(6)内存故障诊断技术

瞬时性故障

间歇性故障

永久性故障

(7)内存容量

末地址-首地址+1

(8)流水线处理机

3部件,1部件时间为t,20条指令:执行时间=单条指令时间t*3+(20-1)*3t

1.4 加密技术

(1)对称加密技术(单钥)

算法效率比较高、适合于大量数据的加密

DES算法(数据加密标准算法):相同的解密和加密(私钥),效率高、适用于大量加密文件,密钥为64位

IDEA算法:明文和密文的长度为64位,密钥为128位

RC5算法、AES算法

发送数据时使用私钥进行数字签名、接收时验证另一个设备发送的公钥

(2)非对称加密技术(公钥密钥)

安全性比较高

RSA算法:不同的密钥对解密和加密,运用接收者公钥加密和接收者自己私钥解密,可用作数据加密

RAS技术是指可靠性(R)、可用性(A)、可维性(S)

Diffie-Hellman算法

(3)认证技术

信息(Hash)摘要:一个单向散列函数,得到一个固定的散列值.MD2、MD4、MD5算法

数字签名:用发送者私钥进行加密,用发送者公钥解密

数据时间戳技术:在数据加密上加了摘要、日期、数字签名

SSL(在HTTPS协议之上):主要应用与提高程序之间数据的安全系数;用户和服务器的合法性认证;加密数据以隐藏被传送的数据;保护数据完整性

(4)信息传输加密

链路加密、节点加密、端到端加密

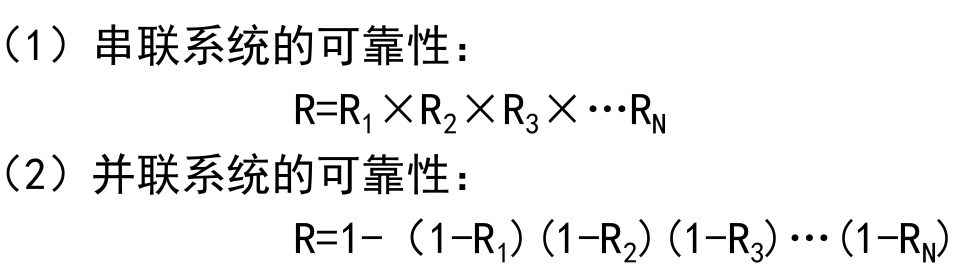

(5)计算机可靠性

1.5 多媒体基础知识

二、程序设计基础(2-3分,理论知识)

2.1 程序设计语言的基础知识

(1)语言种类

命令式程序设计语言:基于动作的语言,如fortran、pascal和c。

面

脚本语言:主要采用解释方式实现、能定义函数和调用函数 Ruby:面向对象、解释性,python,javascript

动态语言:python、php、javascript、Ruby,可在运行时改变不能产生独立目标程序

(2)程序语言的基本成分

四大成分:数据、运算、控制、传输

数据成分:常量和变量、全局变量和局部变量:全局分配的存储空间一般不改变、局部分配的存储空间可以改变、数据类型。

函数:函数定义、函数声明、函数调用。 函数不允许嵌套定义

控制成分:顺序结构、选择结构和循环结构。

动态数据区:栈区、堆区

(3)面向对象程序语言的基本特征

抽象数据对象;支持动态性;支持继承;

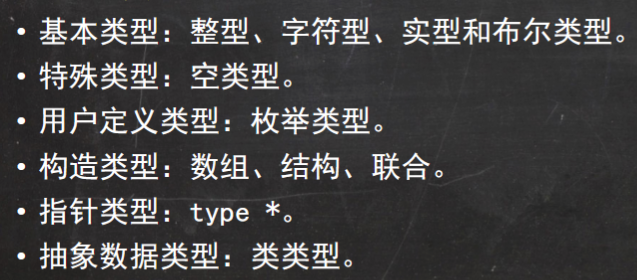

(4)数据类型

注意构造类型

2.2 编译程序的基本原理

(1)两个阶段

编译阶段:将源程序翻译为目标程序

执行阶段:执行目标程序

无需参与用户程序的运行控制,解释程序会参与用户程序的运行控制

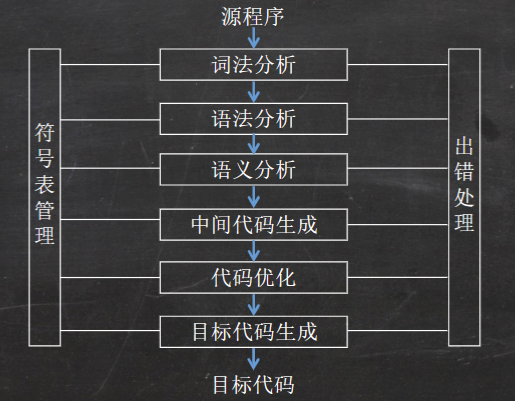

(2)编译过程

高级语言部分:

词法:对“单词”、“符号”进行扫描(从左至右)

语法:检查表达式是否合法、是否有语法、语法形式错误

语义:分析和检查数据类型:类型的载体及其上的运算,例如余数不能用在浮点数类型数据上

中间代码生成:根据语义分析的输出生成中间代码,包括后缀式(逆波兰式)、四元式(三地址码)、树形

额外知识:

语用:表示了构成语言的各个记号和使用者的关系

语境:理解和实现程序设计语言的环境

机器语言部分:

代码优化:优化中间代码的生成部分

目标代码生成

(3)编写程序时的错误

动态错误:源程序中的逻辑错误,在运行时发现;如除数为0

静态错误:语法错误和语义错误

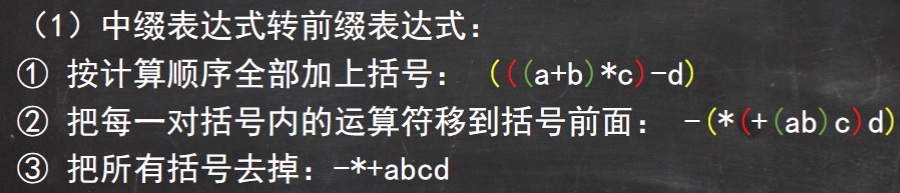

(4)中缀、前缀、后缀表达式

前缀后缀使用栈

中缀:正常算数 (a+b)*c-d

前缀:将符号写在前面-+*abcd

后缀:将符号写在后面ab+c*b-

(5)动态查找表:编译程序对高级语言源程序进行编译的过程中,不断收集、使用源程序的相关符号的类型和特征信息

2.3 解释程序的基本原理

(1)过程

一边翻译一遍执行,不会生成独立的目标程序

(2)编译vs解释程序

编译更快

三、数据结构与算法(5-6分)

数据结构

数据结构指数据元素的组织形式

3.1 线性结构

(1)顺序存储结构

便于查找、随机存取、不便于插入和删除

查找第i个元素 loc=loc+(i-1)*L

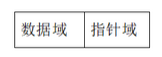

(2)链式存储结构

便于插入和删除,不需要移动元素

(3)线性表的插入和删除

顺序存储:插入:n/2 删除(n-2)/2

链式存储

(4)串(特殊的线性表)

顺序存储、链式存储

(5) 栈和队列

栈:先进后出;队列:先进先出

3.3 广义表和散列表

(1)线性表的推广。广义表的元素既可以是单元素,也可以是有结构的表

(2)将任意长度的输入通过散列算法(散列表)将其变成固定长度的输出

哈希表可以动态创建

3.4 二叉树

(1)二叉树的性质

二叉树第i层上的节点数最多为2*(i-1)(i>1)

深度为K的二叉树至多有2k-1个节点(k>=1)

二叉树中,终端节点数为n0(度为0),度为2的节点数为n2,则n0=n2+1

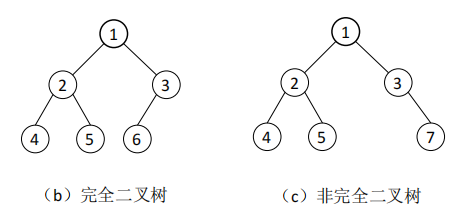

具有n个节点的完全二叉树的深度为[log2 n]+1(向下取整 )

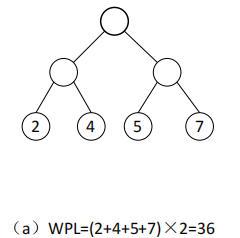

(2)哈夫曼树(霍夫曼树)

最优二叉树,带权路径长度最短的树,可用来进行通信电文的编码和解码

(3)树和二叉树的转化

保留左节点,将兄弟节点相连

(4)完全二叉树

(5)二叉树的遍历

中序遍历:左根右

前序遍历:根左右

后续遍历:左根右

层序遍历:从上至下、从左至右

3.5 查找

(1)二分查找

元素必须是顺序存储结构,并按照元素大小有序排序

(2) 二叉查找树(二叉排序树)

二叉排序树属于动态查找树

左子树均小于根节点的值,右子树均大于根节点的值

平衡二叉树:任意节点的左右子树的深度之差不超过1(节点的平衡度)

二叉查找树,平衡二叉查找树,红黑树查找效率的时间复杂度O(log2n),为了提高查找效率,就出现了B-树的概念,减少树的深度

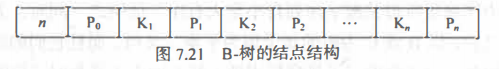

(3)B-树(B树):

- 树中每个结点至多有m(阶数)棵子树

- 根节点至少有两个子女(两棵子树)

- 所有的叶子节点都位于同一层

- 每个中间节点都包含k-1个元素和k个孩子,其中m/2<=k<=m

- 每个叶子节点都包含k-1元素,其中m/2<=k<=m

- 除根之外的所有非终端结点至少有「m/2]棵子树

- 所有的叶子结点都出现在同一层次上,并且不带信息,通常称为失败结点(失败结点并不存在,指向这些结点的指针为空。引入失败结点是为了便千分析B-树的查找性能)

- 所有的非终端结点最多有m- 1个关键字,节点的构造如图所示:

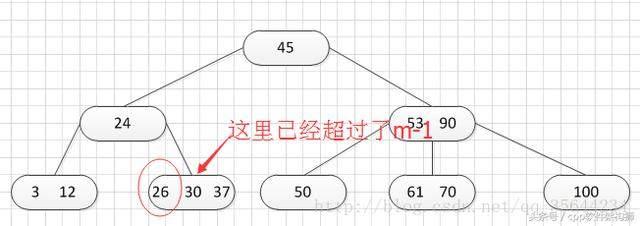

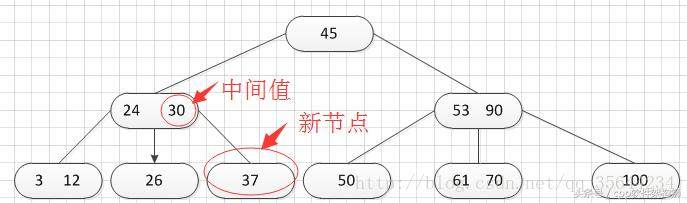

B-树的插入

插入26,得到如下的结果:

此时如图所示,在插入的那个终端结点中,它的关键字数已经超过了m-1=2,所以我们需要对结点进分裂,所以我们先对关键字排序,得到:26 30 37 ,所以它的左部分为(不包括中间值):26,中间值为:30,右部为:37,左部放在原来的结点,右部放入新的结点,而中间值则插入到父结点,并且父结点会产生一个新的指针,指向新的结点的位置,如下图所示

B+树:更适合文件索引系统

- 有n棵子树的结点中含有n个关键字

- 所有的叶子结点中包含了全部关键字的信息,以及指向含这些关键字记录的指针,且叶子结点本身依关键字的大小自小而大顺序链接;

- 所有的非终端结点可以看成是索引部分,结点中仅含有其子树(根结点)中的最大(或最小)关键字

3.5 struct和union的长度

struct结构体中各成员都占有自己的内存空间,总长度为所有成员的长度之和

union中的长度等于最长的成员的长度

3.6 图

(1)完全图的顶点和边数

有向完全图顶点为n*(n-1)/2

无向完全图顶点为n*(n-1)

(2)相关算法

克鲁斯卡尔:从最小的边开始

普里姆:从点出发

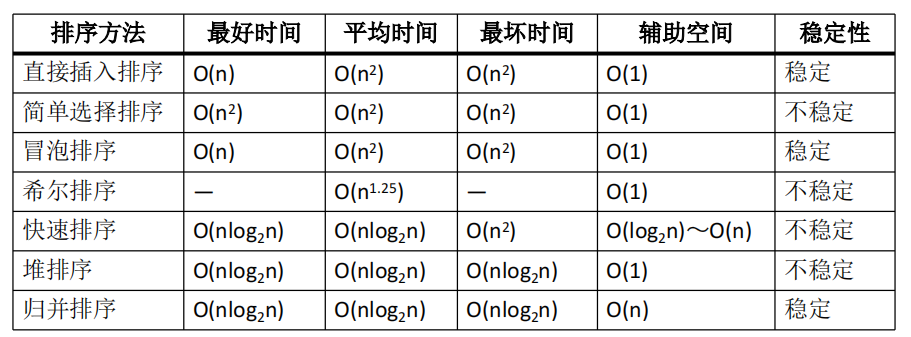

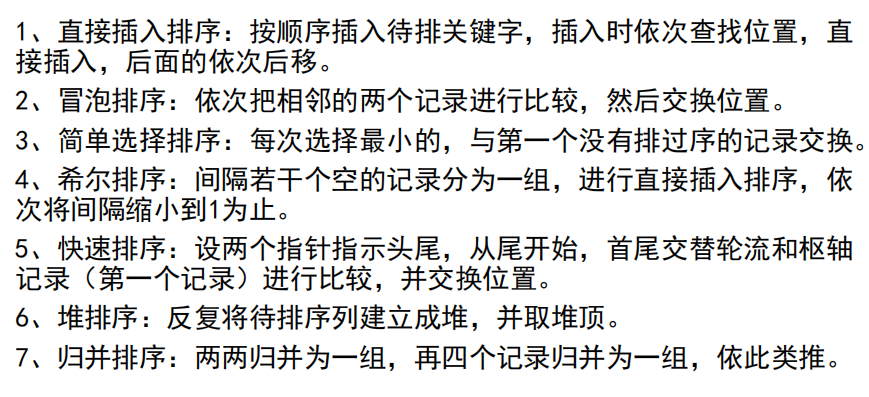

3.7 排序算法

3.8 查找算法

平均查找长度(ASL)

顺序查找、折半查找、分块查找、树表查找:表结构本身是在查找过程中生成的、哈希查找

四、操作系统知识(3-5分)

4.1 基础知识

(1)操作系统的类型:批处理;分时(及时、独立);实时系统;网络操作;分布式;微机;嵌入式

(2)网络操作系统集中模式、客户机/服务器模式、对等模式

(3)中断响应时间:从发出中断请求到进入中断处理(执行)所用的时间

(4)在磁盘驱动器向盘片的磁性涂层写入数据时,均是以串行方式一位接着一位的顺序记录在盘片的磁道上。

(7)Cache存储器:控制部分和存储器部分。

命中率:t3=μ×t1﹢﹙1-μ﹚×t2。其中:μ为Cache的访问命中率(1﹣μ)为未命中率,t1表示Cache的周期时间,t2表示主存储器的周期时间,t3为“Cache+主存储器”的平均周期。

使用Cache后提高的倍数: r = t2/t3。

(6)Cache与主存(CPU送来的地址)的地址映像,三种方式

直接映像(速度块,但冲突概率高):把主存空间按照cache大小分成区,每区每块只能按位置一一对应到特定cache相应块上

主存地址:主存区号+块号B+块内地址W

Cache地址:块号b + 块内地址w

对应关系:块号B=块号b , 块内地址W = 块内地址 w

全相联映像(块冲突概率最小、利用率高、成本高、查表速度慢):主存的每一页都可以映射到cache中的任意一页

主存地址:块号B+块内地址W

Cache地址:块号b +块内地址w

对应关系:块号B通过地址变换表对应于块号b , 块内地址W = 块内地址 w

组相联映像(综合前面两种的优点):是直接映像和全相联映像的折中方案。即组间直接映像,组内全相联映像。

主存地址:区号E+组号G+组内块号B+块内地址W

Cache地址:组号g + 组内块号b + 块内地址w

组间是直接映射关系,组内是全相连映射关系

对应关系:组号G=组号g,组内块号B通过地址变换表对应于组内块号b , 块内地址W = 块内地址 w

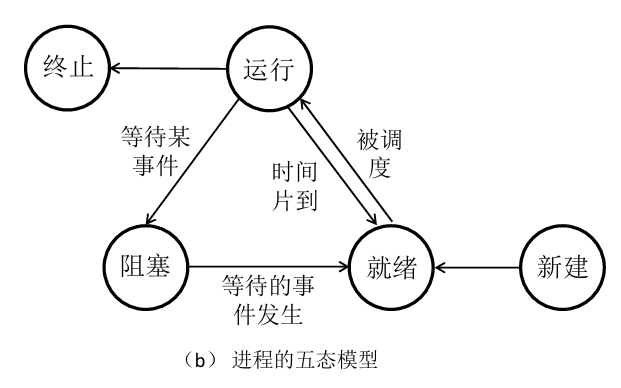

4.2 进程管理

(1)进程的状态转换

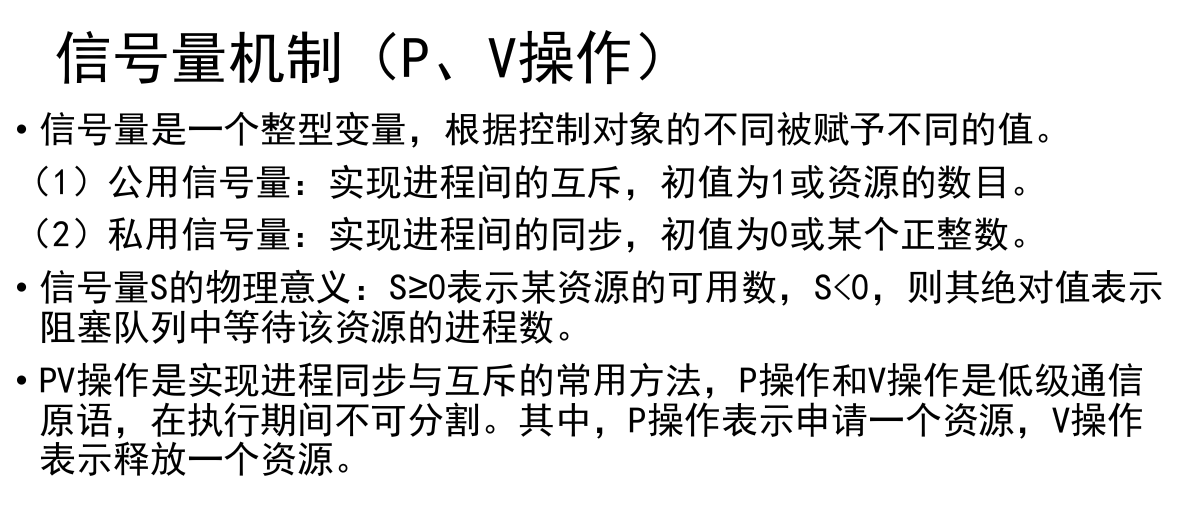

(2)PV操作:实现互斥和同步

、

、

(3)死锁:银行家算法

4.3 存储管理

(1)基本概念

逻辑地址(虚拟地址、相对地址):只是符号命名的一个地址

物理地址(绝对地址):是主存中真实存在的地址

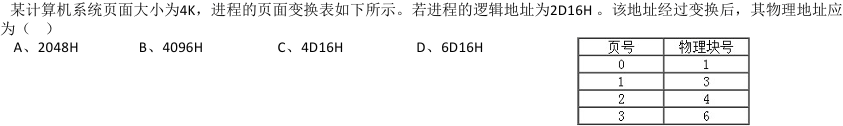

(2)页面

页面大小:一个页面大小为4KB=4*(2**10)B=4096B=2**12B,则页内地址占12位

C

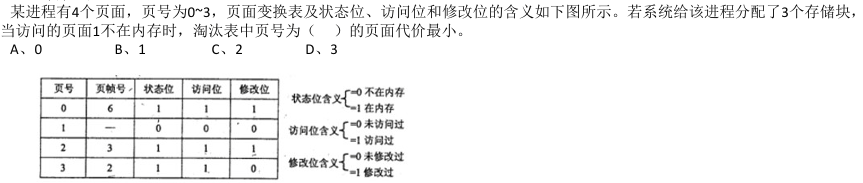

(3)页面替换

先看状态位-再看访问位-再看修改位(存在0就直接替换,但不包含页面本身自己)

(4)页面替换算法

目的是让Cache获得最高的命中率

随机替换算法:随机数发生器产生一个要替换的块号,将该块替换

先进先出算法(FIFO):将最先进入Cache的信息块替换

最近最少未使用算法(LRU):将近期最少使用的Cache中的信息块替换出去

优化替换算法(NUR):先执行一次程序,再统计Cache的替换情况

4.4 设备管理

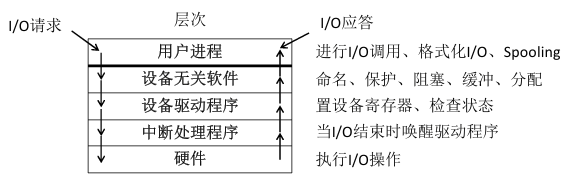

(1)I/O设备管理软件

为了提高CPU和I/O设备之间的并行操作速度,提高设备的利用率

(2)设备管理技术

通道技术、DMA技术、缓冲技术、Spooling技术:缓和CPU跟I/O的低速性之间的矛盾

4.5 文件管理与作业管理

(1)文件目录结构

绝对路径:从根目录“\”开始的完整文件名

相对路径:是从当前工作目录下的路径名,不包括“/”

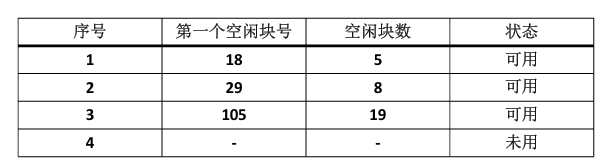

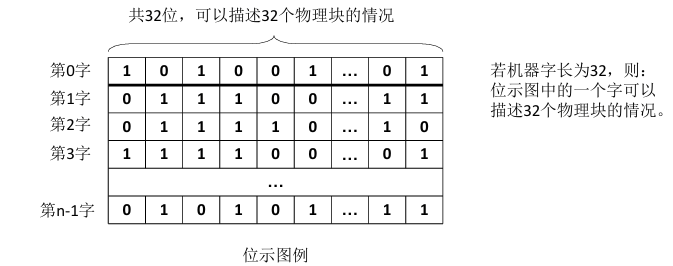

(2)文件存储空间管理

空闲区表:适用于连续文件结构

位示图:每一位对应文件存储器上的一个物理块

(3)作业调度算法

先来先服务、短作业优先、响应比高优先:响应比=(作业等待时间+执行时间)/执行时间、优先级调度算法、均衡调度算法:综合多个算法

五、网络基础知识(计算机网络)(7-9分)

5.1 计算机网络的分类

(1)通信距离划分:局域网(LAN)、城域网(MAN)、广域网(LAN)

(2)拓扑结构划分:总线型结构:简单、增删容易;星型;环型

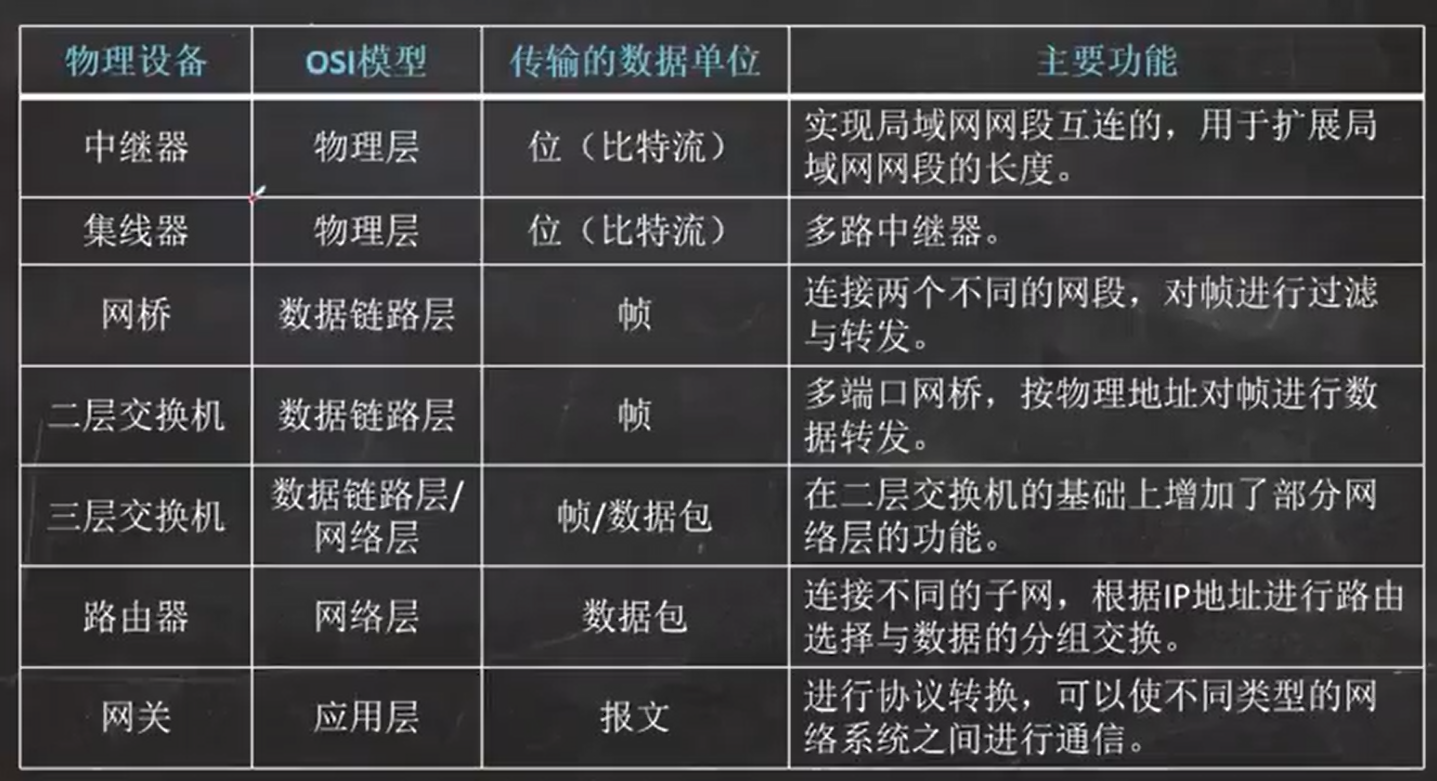

5.2 网络互联设备

(1)物理层设备(bit)

共享冲突域、共享广播域

中继器:最多使用4个中继器;集线器:多路中继器,无源集线器不对信号处理,有源集线器对信号进行再生和放大

(2)数据链路层(帧)

隔离冲突域、共享广播域

根据mac地址寻址

网桥:过滤帧、隔离不同网段;交换机:三种交换技术,端口、帧、信元交换

(3)网络层设备(包)

隔离冲突域,隔离广播域

路由器:选择路由;三层交换机:一次路由,多次交换。可以根据第二层协议交换,也可第三层

(4)应用层设备(报文)

网关:协议之间的转换

(5)光纤的特点

多模光纤:成本低、宽芯线、聚光好、耗散大、低效,用于低速短距离的通信

单模光纤:成本高、窄芯线、需要激光源、耗散小、高效,用于高速长距离的通信

5.3 网络传输介质

(1)各类线路连接线

双绞线(UTP):

3类:以太网10BASE-TX

5类:以太网100BASE-TX

单模光纤:以太网1000BASE-LX

多模光纤:以太网1000BASE-SX

5.4 网络协议与标准

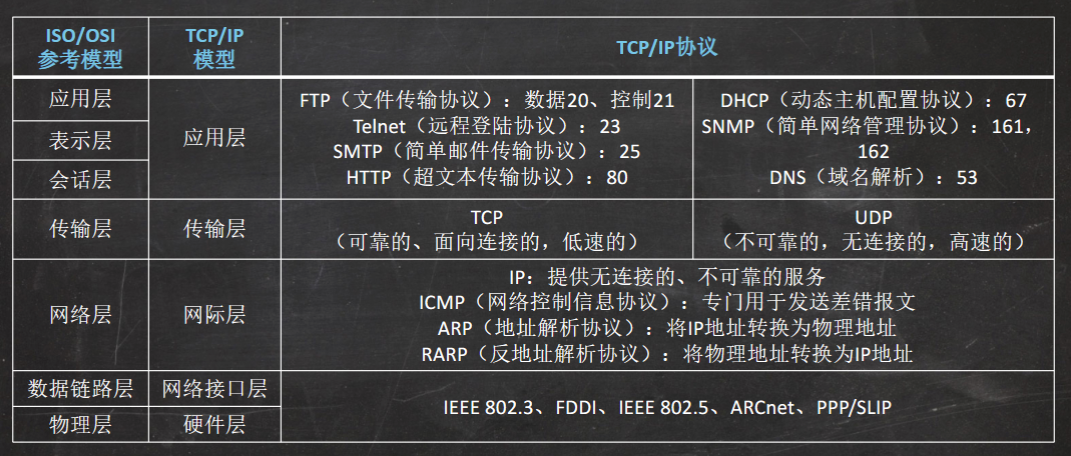

(1)TCP/IP协议

IPSec是第三层(网络层)的VPN协议

PPOE工作于第二层(数据链路层)

SSL是工作于TCP协议之上的安全协议

DHCP(动态主机配置协议):为主机动态分配IP地址,分配先到DHCP服务器的IP地址

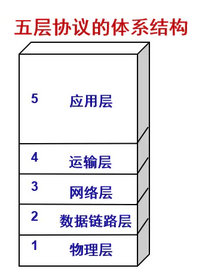

(2)网络模型

(3)网际层协议

ARP(地址解析协议)和RARP(反地址解析协议)。ARP将IP地址转换为MAC地址。

ICMP协议(网络控制协议):发送差错报文协议

(4)传输层的端口号

(5)传输层协议

TCP/IP协议:是Internet协议的核心协议,基本特性(逻辑编址、路由选择、域名解析协议、错误检测和流量控制)。

TCP协议:可靠、有连接协议,提供端口寻址功能

UDP协议:不可靠、无连接协议,提供端口寻址功能

(6)应用层协议

TFTP简单文件传输协议、SNMP简单网络管理协议、DNS协议、DHCP协议:建立在UDP之上

SMTP简单邮件传输协议(传输ASCLL数据)、Telnet协议、HTTP协议、HTTPS(在HTTP上增加安全套接层协议SSL):建立在TCP之上

FTP传输文件协议、SFTP安全传输文件协议(22号):FTP协议不采用组播,建立在TCP上

控制连接(21端口):由客户端向服务器端发出请求

数据连接(20端口):主动模式是服务器主动连接,被动模式是服务器等待客户端来连接

5.5 Internet基础知识

(1)域名、主机

计算机主机名.本地名.组名.最高层域名

例子:www.5566.net

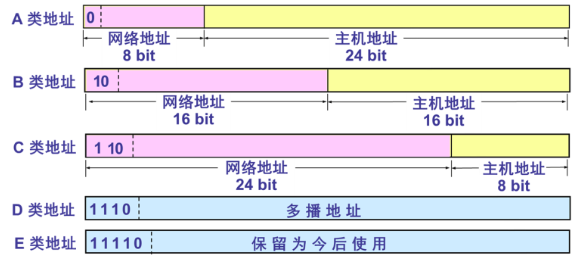

(2)IP地址

组播地址是D类

主机号全为1的是广播地址;主机号全为0的是网络地址

(3)子网掩码

用于区分网络号和主机号,主机号全0、全1不能作为主机号

在同一个子网的ip,网络号要一样

(4)IPV6

地址空间为128位,共16个字节,采用冒号十六进制记法

(5)Ping命令(在进行网络检测时,由近及远原则,下列按这个排序)

ping127.0.0.1(本地循环地址):不通,说明TCP/IP协议不能正常工作

ping+本机ip:不通,说明网络适配器(网卡、modem)出现故障

ping+默认网关(同一网络)

ping+同一网段计算机ip:不通,说明线路有问题

ping+远程主机

(6)其他命令

ARP命令:可以查看和修改本地计算机的ARP表项,和查看ARP缓存和解决地址解析问题

Tracert命令:可以跟踪网络连接,Tracert(路由跟踪)是路由跟踪程序,用于确定IP数据报访问目标所采取的路径,可以查看哪段路由出现连接问题。

(7)域名请求查询路径

主域名服务器收到域名请求:查询次序为本地缓存->DNS服务器->根域名DNS服务器

本地主机进行DNS解析:查询次序为本机hosts文件->本地的DNS缓存->本地DNS服务器->根域名DNS服务器

(8)VLAN的优点

允许逻辑地划分网段、并不能对冲突域或者广播域有影响

(9)与安全电子邮箱服务有关

SSL、MIME(x)、PGP、HTTPS

5.6 信息安全与网络安全

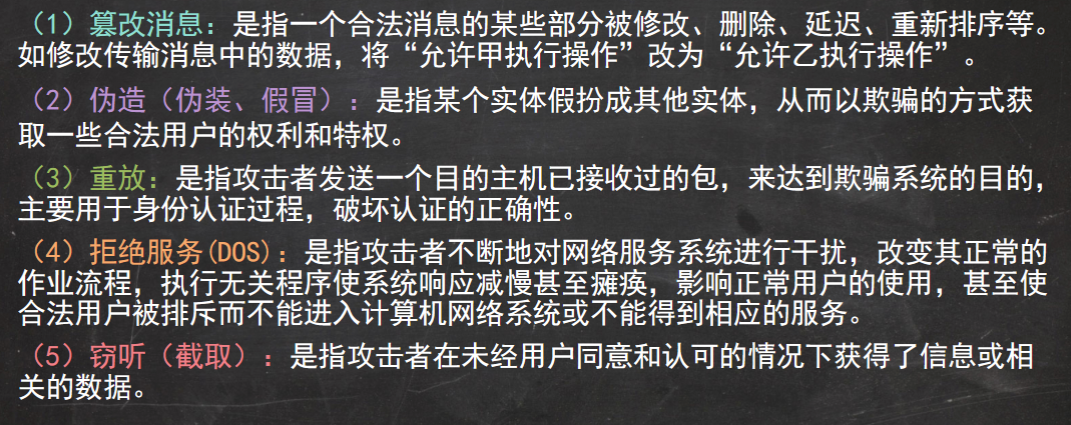

(1)网络攻击技术

被动攻击:窃听,流量分析(不做修改)

主动攻击:DOS攻击、伪造、篡改、重放消息

(2)防火墙技术

工作层次越高,速度低,安全性高,不包含加密认证

包过滤防火墙:对用户完全透明、速度快、成本低、容易实现、安全性不高,工作于数据链路、网络层

应用代理网关防火墙:能彻底隔断内网与外网的直接通信,可以检测应用层、传输层、网络层,但速度慢,是内部点于外部点的隔离点

状态检测技术防火墙:结合前两种防火墙。速度快,又安全

防火墙按照受保护程度从低到高排序:内网、DMZ、外网

(3)入侵检测与防御

入侵检测系统(IDS):被动检测,发出报警

入侵防御系统(IPS):主动检测,发出响应,进行拦截

(4)网络故障检查顺序

硬件(先是物理连通性、主机)-软件-网络配置-病毒

(5)攻击、病毒

木马病毒是在客户端运行时进行攻击

攻击远程主机,通常利用端口扫描技术检测远程主机状态

1902

1902

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?